- Полезные трюки при работе с netcat

- Практические примеры

- Проверка наличия открытого TCP-порта 12345

- Сканирование TCP-портов с помощью netcat:

- Сканирование UDP-портов.

- Отправка UDP-пакета

- Прием данных на UDP-порту и вывод принятых данных

- Netcact в роли простейшего веб-сервера.

- Чат между узлами

- Реверс-шелл

- Как посмотреть открытые порты в Linux

- Как посмотреть открытые порты linux

- 1. netstat

- 3. lsof

- 4. Nmap

- 5. Zenmap

- Выводы

- Выполняю установку, настройку, сопровождение серверов. Для уточнения деталей используйте форму обратной связи

- How to check open ports in Linux using the CLI

- What the hell are a TCP and UDP ports?

- Port numbers

- Check open ports in Linux

- Using netstat to list open ports

- Use ss to list open ports

- Listening ports and applications using lsof command

- nmap command

- The open port doesn’t mean anyone from outside can access those ports

- Conclusion

Полезные трюки при работе с netcat

В данной статье я рассмотрю популярную сетевую утилиту netcat и полезные трюки при работе с ней.

Netcat — утилита Unix, позволяющая устанавливать соединения TCP и UDP, принимать оттуда данные и передавать их. Несмотря на свою полезность и простоту, многие не знают способы ее применения и незаслуженно обходят ее стороной.

С помощью данной утилиты можно производить некоторые этапы при проведении тестирования на проникновение. Это может быть полезно, когда на атакованной машине отсутствуют (или привлекут внимание) установленные пакеты, есть ограничения (например IoT/Embedded устройства) и т.д.

Что можно сделать с помощью netcat:

- Сканировать порты;

- Перенаправлять порты;

- Производить сбор баннеров сервисов;

- Слушать порт (биндить для обратного соединения);

- Скачивать и закачивать файлы;

- Выводить содержимое raw HTTP;

- Создать мини-чат.

Вообще с помощью netcat можно заменить часть unix утилит, поэтому этот инструмент можно считать неким комбайном для выполнения тех или иных задач.

Практические примеры

Во многих случаях при необходимости проверки того или иного хоста используют телнет, либо собственные сервисные службы для выявления хоста или баннера. Как нам может помочь netcat:

Проверка наличия открытого TCP-порта 12345

nc: connect to 192.168.1.100 12345 (tcp) failed: Connection refused

Connection to 192.168.1.100 22 port [tcp/ssh] succeeded!

SSH-2.0-OpenSSH

Сканирование TCP-портов с помощью netcat:

При таком сканировании не будет соединение с портом, а только вывод успешного соединения:

nc: connectx to 192.168.1.100 port 20 (tcp) failed: Connection refused

nc: connectx to 192.168.1.100 port 21 (tcp) failed: Connection refused

found 0 associations

found 1 connections:

1: flags=82

outif en0

src 192.168.1.100 port 50168

dst 192.168.1.100 port 22

rank info not available

TCP aux info available

Connection to 192.168.1.100 port 22 [tcp/*] succeeded!

nc: connectx to 192.168.1.100 port 23 (tcp) failed: Connection refused

nc: connectx to 192.168.1.100 port 24 (tcp) failed: Connection refused

Сканирование UDP-портов.

Для сканирования UDP портов с помощью nmap необходимы root привилегии. Если их нет — в этом случае нам тоже может помочь утилита netcat:

Connection to 192.168.1.100 port 5555 [udp/*] succeeded!

Отправка UDP-пакета

Это может быть полезно при взаимодействии с сетевыми устройствами.

Прием данных на UDP-порту и вывод принятых данных

После первого сообщения вывод будет остановлен. Если необходимо принять несколько сообщений, то необходимо использовать while true:

Передача файлов. С помощью netcat можно как получать файлы, так и передавать на удаленный хост:

Netcact в роли простейшего веб-сервера.

Netcat может выполнять роль простейшего веб-сервера для отображения html странички.

C помощью браузера по адресу: http://хост netcat:8888/index.html. Для использования стандартного порта веб-сервера под номером 80 вам придется запустить nc c root привелегиями:

Чат между узлами

На первом узле (192.168.1.100):

После выполнения команд все символы, введенные в окно терминала на любом из узлов появятся в окне терминала другого узла.

Реверс-шелл

С помощью netcat можно организовать удобный реверс-шелл:

Теперь можно соединиться с удаленного узла:

Не стоит опускать руки, если нет тех или иных инструментов, зачастую довольно громоздких, иногда задачу можно решить подручными средствами.

Источник

Как посмотреть открытые порты в Linux

Сетевые порты — это механизм, с помощью которого операционная система определяет какой именно программе необходимо передать сетевой пакет. Здесь можно привести пример с домом. Например, почтальону необходимо доставить посылку. Он доставляет посылку к дому, это IP адрес компьютера. А дальше в самом доме уже должны разобраться в какую квартиру направить эту посылку. Номер квартиры — это уже порт.

Если порт открыт это означает, что какая либо программа, обычно сервис, использует его для связи с другой программой через интернет или в локальной системе. Чтобы посмотреть какие порты открыты в вашей системе Linux можно использовать множество различных утилит. В этой статье мы рассмотрим самые популярные способы посмотреть открытые порты Linux.

Как посмотреть открытые порты linux

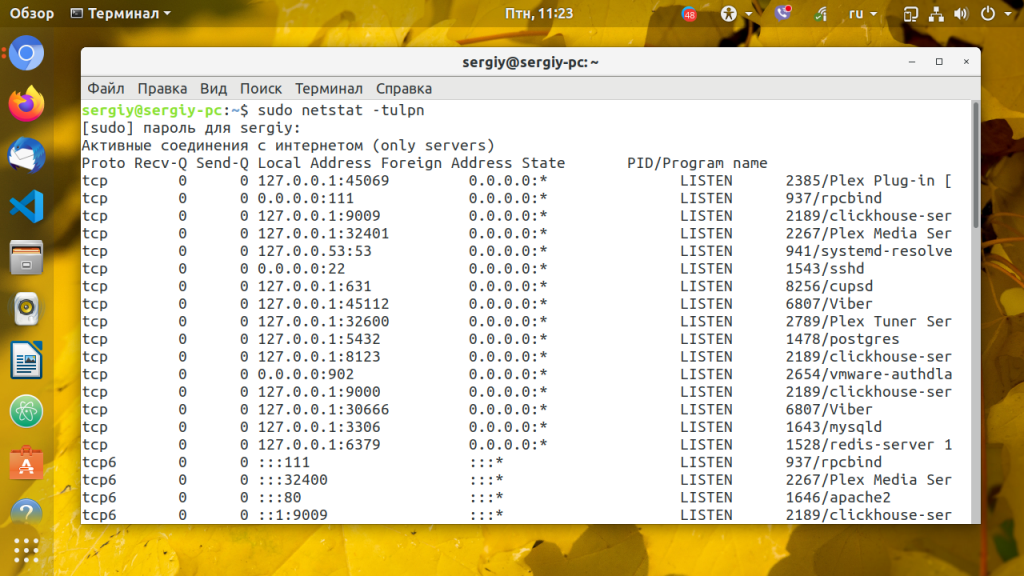

1. netstat

Утилита netstat позволяет увидеть открытые в системе порты, а также открытые на данный момент сетевые соединения. Для отображения максимально подробной информации надо использовать опции:

- -l или —listening — посмотреть только прослушиваемые порты;

- -p или —program — показать имя программы и ее PID;

- -t или —tcp — показать tcp порты;

- -u или —udp показать udp порты;

- -n или —numeric показывать ip адреса в числовом виде.

Открытые порты Linux, которые ожидают соединений имеют тип LISTEN, а перед портом отображается IP адрес на котором сервис ожидает подключений. Это может быть определенный IP адрес или */0.0.0.0 что означают любой доступный адрес:

sudo netstat -tulpn

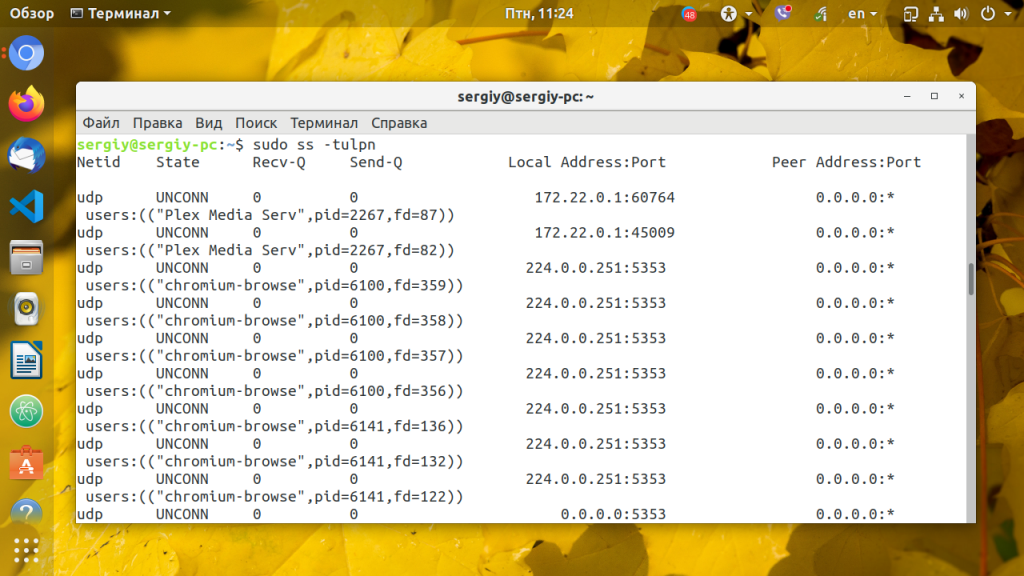

Утилита ss — это современная альтернатива для команды netstat. В отличие от netstat, которая берет информацию из каталога /proc, утилита ss напрямую связывается со специальной подсистемой ядра Linux, поэтому работает быстрее и её данные более точные, если вы хотите выполнить просмотр открытых портов это не имеет большого значения. Опции у неё такие же:

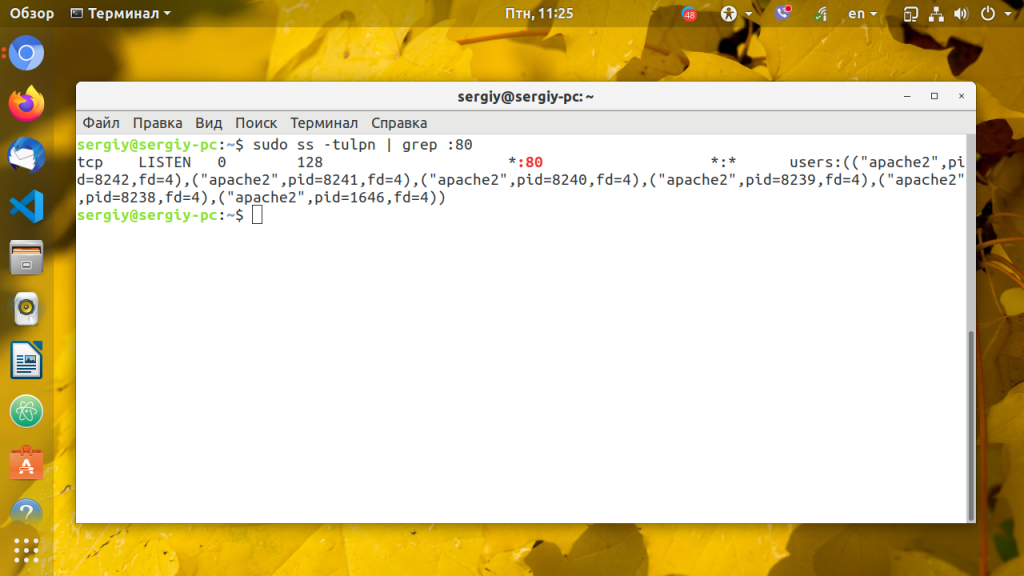

Можно вывести только процессы, работающие на 80-том порту:

sudo ss -tulpn | grep :80

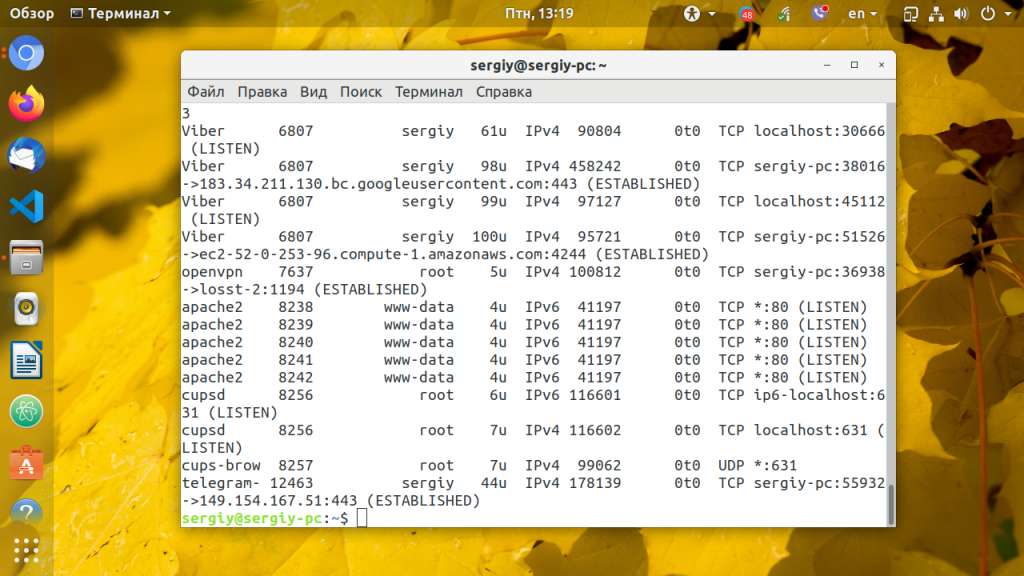

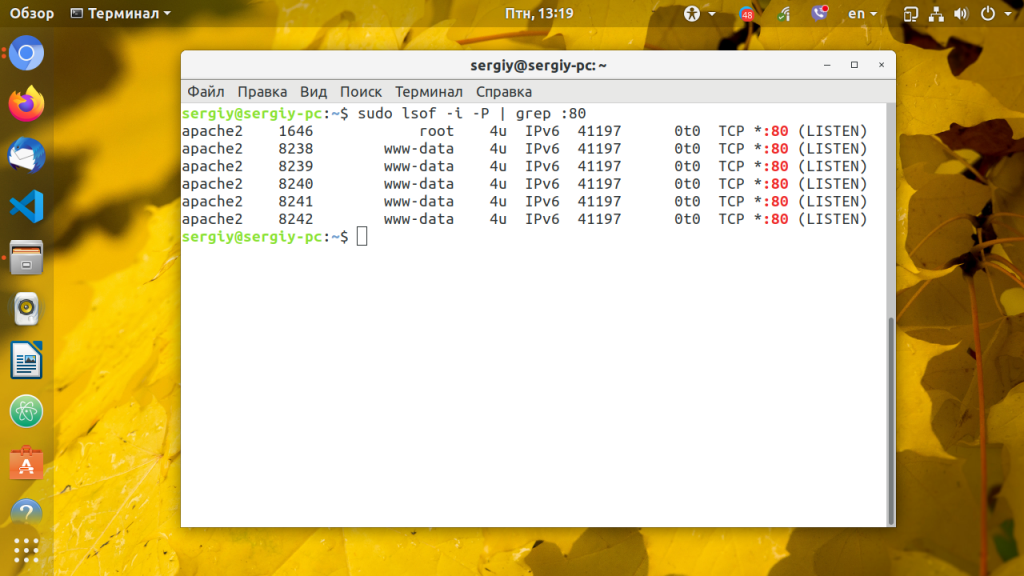

3. lsof

Утилита lsof позволяет посмотреть все открытые в системе соединения, в том числе и сетевые, для этого нужно использовать опцию -i, а чтобы отображались именно порты, а не названия сетевых служб следует использовать опцию -P:

Ещё один пример, смотрим какие процессы работают с портом 80:

sudo lsof -i -P | grep :80

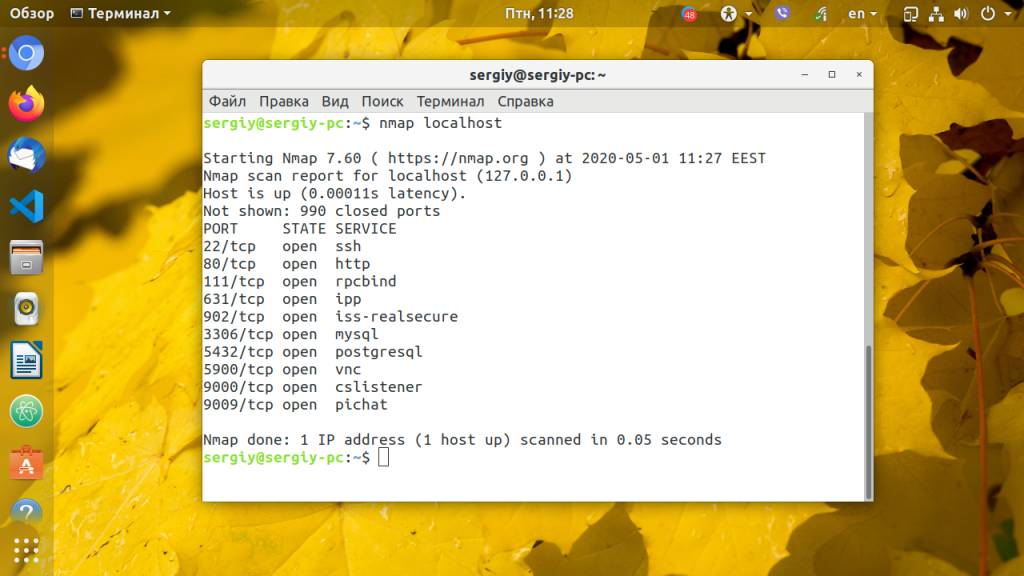

4. Nmap

Программа Nmap — мощный сетевой сканер, разработанный для сканирования и тестирования на проникновение удаленных узлов, но ничего не мешает направить его на локальный компьютер. Утилита позволяет не только посмотреть открытые порты, но и примерно определить какие сервисы их слушают и какие уязвимости у них есть. Программу надо установить:

sudo apt install nmap

Затем можно использовать:

Для простого сканирования можно запускать утилиту без опций. Детальнее о её опциях можно узнать в статье про сканирование сети в Nmap. Эта утилита ещё будет полезна если вы хотите посмотреть какие порты на компьютере доступны из интернета.

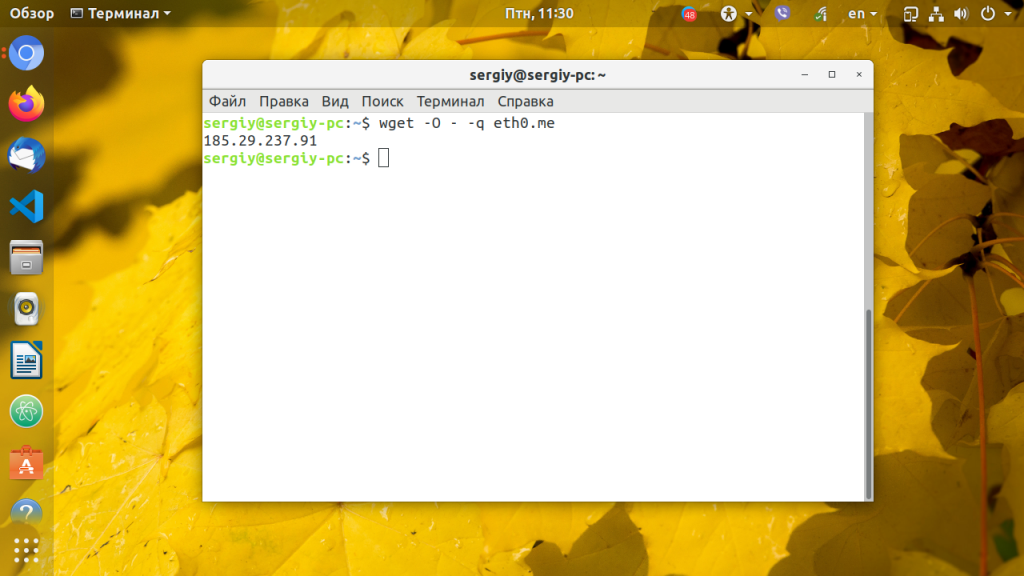

Если это публичный сервер, то результат скорее всего не будет отличатся от локального сканирования, но на домашнем компьютере все немного по другому. Первый вариант — используется роутер и в сеть будут видны только порты роутера, еще одним порогом защиты может стать NAT-сервер провайдера. Технология NAT позволяет нескольким пользователям использовать один внешний IP адрес. И так для просмотра открытых внешних портов сначала узнаем внешний ip адрес, для надежности воспользуемся онлайн сервисом:

wget -O — -q eth0.me

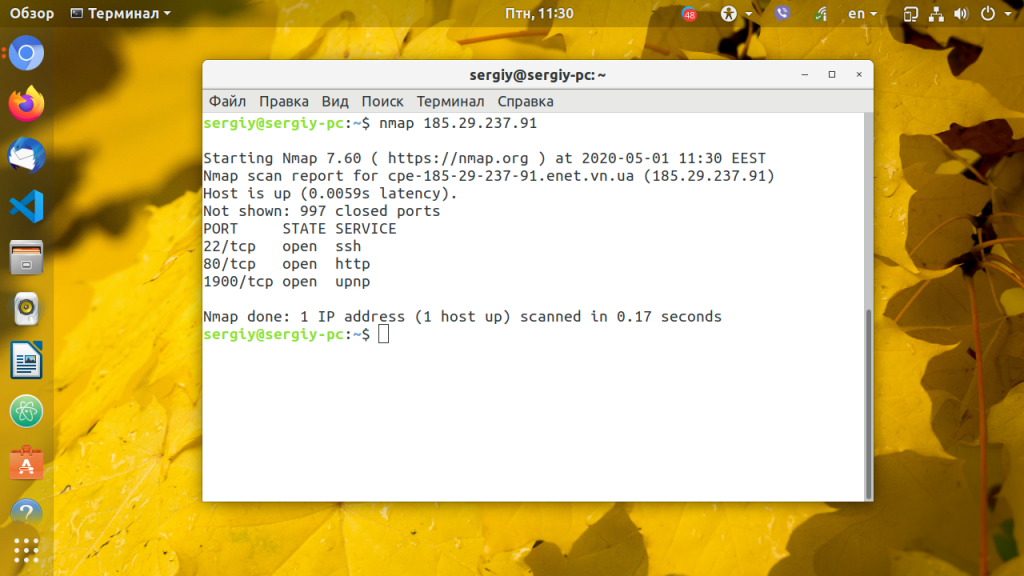

Дальше запускаем сканирование:

В результате мы видим, что открыт порт 80 веб-сервера и 22 — порт службы ssh, я их не открывал, эти порты открыты роутером, 80 — для веб-интерфейса, а 22 для может использоваться для обновления прошивки. А еще можно вообще не получить результатов, это будет означать что все порты закрыты, или на сервере установлена система защиты от вторжений IDS. Такая проверка портов может оказаться полезной для того, чтобы понять находится ли ваш компьютер в безопасности и нет ли там лишних открытых портов, доступных всем.

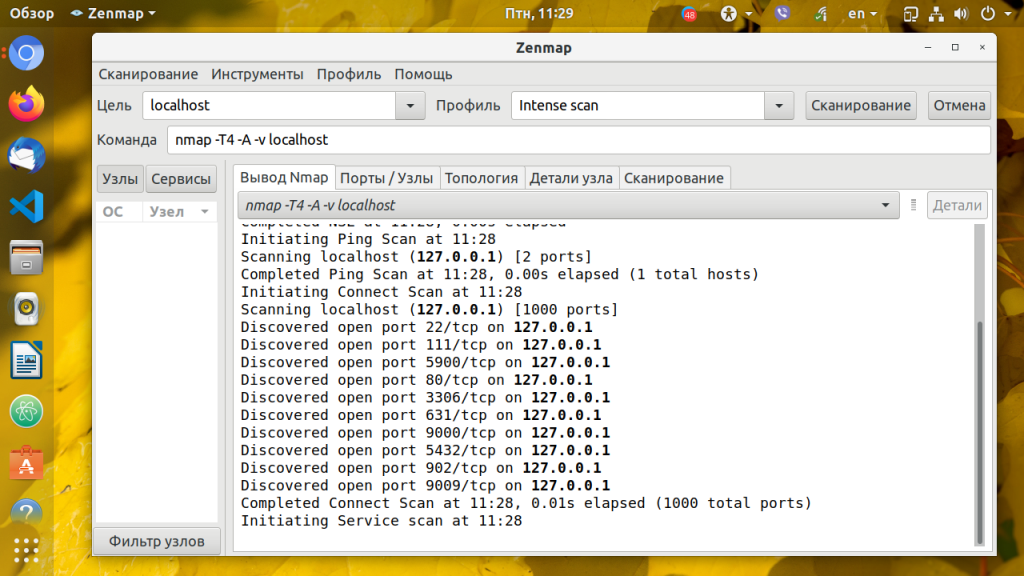

5. Zenmap

Программа Zenmap — это графический интерфейс для nmap. Она не делает ничего нового кроме того, что может делать nmap, просто предоставляет ко всему этому удобный интерфейс. Для её установки выполните:

sudo apt install zenmap

Запустить программу можно из главного меню или командой:

Затем введите адрес localhost в поле Цель и нажмите кнопку Сканирование:

После завершения сканирования утилита вывела список открытых портов Linux.

Выводы

В этой статье мы рассмотрели инструменты, которые вы можете использовать для того чтобы узнать узнать открытые порты linux. Инструментов не так много как для просмотра информации об оперативной памяти или процессоре, но их вполне хватает. А какими программами пользуетесь вы? Напишите в комментариях!

Источник

Выполняю установку, настройку, сопровождение серверов. Для уточнения деталей используйте форму обратной связи

Очень часто возникает потребность проверить порт на состояние открыт/закрыт. Но не многие смогут ответить на вопрос сколько есть способов для этого, и как проверить, например, открыт ли UDP порт. Ответы на эти вопросы постарась ответить в этой заметке.

1) Проверка TCP-порта.

На дыннй момент мне удалось найти 3 метода, которыми это можно сделать:

— с помощью telnet:

Если соединение удачно, то увидим такой ответ:

$telnet 11.1.1.11 25

Trying 11.11.11.11.

Connected to mail.domain.com.ua.

Escape character is ‘^]’.

220 mail.domain.com.ua ESMTP Postfix

Если же неудачное, то такое:

$telnet 11.11.11.11 23

Trying 11.11.11.11.

telnet: connect to address 11.11.11.11: Operation timed out

telnet: Unable to connect to remote host

Иногда в дополнении появляется такое:

telnet: connect to address 11.11.11.11: Operation not permitted

— с помощью nc (netcat)

Если соединение удачно, то увидим такой ответ:

$nc -v 11.11.11.11 25

Connection to 11.11.11.11 25 port [tcp/smtp] succeeded!

220 mail.domain.com.ua ESMTP Postfix

Если же неудачное, то такое:

$nc -v 11.11.11.11 23

nc: connect to 11.11.11.11 port 23 (tcp) failed: Operation timed out

Если соединение удачно, то увидим такой ответ:

#nmap -p25 11.11.11.11

PORT STATE SERVICE

25/tcp open smtp

Если же неудачное, то такое:

#nmap -p23 11.11.11.11

PORT STATE SERVICE

23/tcp closed telnet

Иногда при сканнировании выводится такое сообщение:

PORT STATE SERVICE

23/tcp filtered telnet

тогда сказать однозначно открыт или закрыт — нельзя.

2) Проверка UDP-порта.

Здесь всего 2 способа.

— с помощью nc (netcat)

Если соединение удачно, то увидим такой ответ:

$nc -uv 11.11.11.12 53

Connection to 11.11.11.12 53 port [udp/domain] succeeded!

Если же неудачное, то ничего не выводиться:

$nc -uv 11.1.1.12 50

$

Если соединение удачно, то увидим такой ответ:

#nmap -sU -p U:53 11.1.11.12

PORT STATE SERVICE

53/udp open|filtered domain

Если же неудачное, то такое:

#nmap -sU -p U:53 11.1.11.13

PORT STATE SERVICE

53/udp closed domain

3) Выводы

Преимущества : лёгко и удобно пользоваться, установлена практически на любой ОС, для запуска не требуются права root’a.

Недостатки : нельзя проверять UDP порты

Преимущества : лёгко и удобно пользоваться, установлена практически на любой ОС, для запуска не требуются права root’a, есть возможность сканирования UDP-портов

Недостатки : не обнаружено.

Преимущества : удобно пользоваться, функционал просто радует, есть возможность сканирования UDP-портов

Недостатки : для запуска требуются права root’a, устанавливать приходиться отдельно.

Источник

How to check open ports in Linux using the CLI

I need to list all open ports in Linux cloud server. How do I check open ports in Linux using the CLI? Can you give me the command to check open ports in Linux operating system?

To troubleshoot server problems and to avoid security issue, one needs to find out open TCP and UDP ports. In this tutorial, you will learn the different Linux commands to check open ports in Linux for auditing and securing the server.

| Tutorial details | |

|---|---|

| Difficulty level | Easy |

| Root privileges | Yes |

| Requirements | Linux command line |

| Est. reading time | 5 minutes |

What the hell are a TCP and UDP ports?

A port is nothing but a 16-bit number between 0 to 65535. For example, TCP port number 22 may be forwarded to the OpenSSH server. Therefore, 22 port number is a way to identify the sshd (OpenSSH server) process.

Port numbers

- The Well Known Ports are those from 0 through 1023.

- The Registered Ports are those from 1024 through 49151.

- The Dynamic and Private Ports are those from 49152 through 65535.

A registered port is a network port assigned by the Internet Assigned Numbers Authority (IANA) and stored in /etc/services file. Use the cat command or grep command/egrep command to view port numbers and service mappings:

Display a list of applications and their ports assigned by IANA

Check open ports in Linux

The procedure to monitor and display open ports in Linux is as follows:

- Open a Linux terminal application

- Use ss command to display all open TCP and UDP ports in Linux.

- Another option is to use the netstat command to list all ports in Linux.

- Apart from ss / netstat one can use the lsof command to list open files and ports on Linux based system.

- Finally, one can use nmap command to check TCP and UDP ports too.

Let us see all commands and examples in details.

Using netstat to list open ports

- No ads and tracking

- In-depth guides for developers and sysadmins at Opensourceflare✨

- Join my Patreon to support independent content creators and start reading latest guides:

- How to set up Redis sentinel cluster on Ubuntu or Debian Linux

- How To Set Up SSH Keys With YubiKey as two-factor authentication (U2F/FIDO2)

- How to set up Mariadb Galera cluster on Ubuntu or Debian Linux

- A podman tutorial for beginners – part I (run Linux containers without Docker and in daemonless mode)

- How to protect Linux against rogue USB devices using USBGuard

Join Patreon ➔

- -t : All TCP ports

- -u : All UDP ports

- -l : Display listening server sockets

- -p : Show the PID and name of the program to which each socket belongs

- -n : Don’t resolve names

- | grep LISTEN : Only display open ports by applying grep command filter.

Use ss to list open ports

The ss command is used to dump socket statistics. It allows showing information similar to netstat. It can display more TCP and state information than other tools. The syntax is:

sudo ss -tulpn

Sample outputs:

Listening ports and applications using lsof command

Let us run the following to check open TCP and UDP ports using the lsof command:

sudo lsof -i -P -n | grep LISTEN

Where,

- -i : Look for listing ports

- -P : Inhibits the conversion of port numbers to port names for network files. Inhibiting the conversion may make lsof run a little faster. It is also useful when port name lookup is not working properly.

- -n : Do not use DNS name

- | grep LISTEN : Again only show ports in LISTEN state using the grep command as filter.

nmap command

In addition, to above commands one can use the nmap command which is an open source tool for network exploration and security auditing. We are going to use nmap to find and list open ports in Linux:

$ sudo nmap -sT -O localhost

$ sudo nmap -sU -O 192.168.2.254 ##[ list open UDP ports ]##

$ sudo nmap -sT -O 127.0.0.1 ##[ list open TCP ports ]##

$ sudo nmap -sTU -O 192.168.2.24

Sample outputs:

The open port doesn’t mean anyone from outside can access those ports

So far, you know how to find and list open TCP and UDP ports on Linux. However, those ports can still be blocked by software, cloud, or hardware firewall. Hence, you need to verify that your corporate firewall is not blocking incoming or outgoing access. For instance on Linux server we list or dump firewall rules using the following syntax:

sudo iptables -S

# IPv6

sudo ip6tables -S

Conclusion

In conclusion, finding out open ports is one of the most fundamental duties of a Linux system administrator for security reasons. Therefore, close down all unwanted ports and configure firewall such as UFW and FirewallD to open or block ports as per your requirements. After reading this tutorial, you should have a good understanding of how to check for open ports in Linux. See IANA’s offical list of TCP, UDP and other ports here for more information.

🐧 Get the latest tutorials on Linux, Open Source & DevOps via

Источник