- Secure Mobile Access

- Flexible

- Secure

- Integrated Security

- Product Specifications

- Remote Access with Encrypted VPN Technology

- SSL/TLS Web Portal

- Secure Authorization

- A Next Generation Firewall for Any Deployment

- Network Security

- Cloud Network Security

- Secure Access Service Edge

- More than a Next Generation Firewall

- View our Quantum Next Generation Firewalls

- Implement Zero Trust Security

- Technical Resources

- CheckMates Community

- 24×7 Technical Support

- Admin Guides and More!

- Harmonize Security for Users, Devices & Access

- Find Your Security Gaps in 5 Minutes

- Mobile Security: Robust, Agile & Transparent

- Complete Protection

- Simple Management

- User Friendly

- Watch the Product Tour

- Mobile security is a top concern for every company these days — and for a good reason

- Полная защита

- Application Protection

- Network Protection

- Operating System & Device Protection

- SandBlast Agent has the Industry’s Best Catch Rate

- SandBlast Mobile Named a Leader in Mobile Threat Management in the 2020 IDC MarketScape

- Simple Management

- Scalable and easy-to-manage security for any type of mobile workforce

- Integrations

- MDMs Are Not Security

- Use the Best Tool to Secure Mobile Devices

- User Friendly

- NHS England provides 7,000 agile workers with Check Point secured mobile devices

- SandBlast Mobile, strengthening mobile security and protecting against hidden threats

- RCB Bank Protects its Fleet of Mobile Devices with Real-time Prevention from Check Point

- SandBlast Mobile Special Offer

- Инструкции и полезная документация Check Point

- Check Point Support Center

- Check Point Administration Guide

- Check Point Technical Reference Guides (ATRGs)

- Check Point “How To” Guides

- Check Point Processes and Daemons

- Какие порты использует Check Point?

- Оптимизация производительности Check Point (Best Practices)

- Check Point CheckMates

- Английский vs Русский

Secure Mobile Access

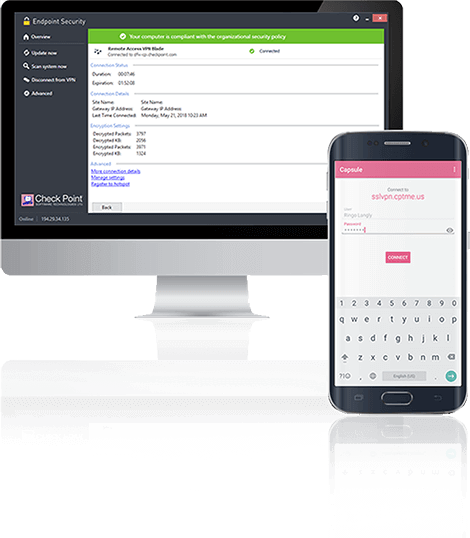

Check Point Mobile Access is the safe and easy solution to securely connect to corporate applications over the Internet with your Smartphone, tablet or PC. Integrated into the Check Point Next Generation Firewalls (NGFW), Mobile Access provides enterprise-grade remote access via both Layer-3 VPN and SSL/TLS VPN, allowing you to simply and securely connect to your email, calendar, contacts and corporate applications.

Flexible

Easy access for mobile workers – simply connect from mobile devices to secure connectivity for smartphones, tablets, PCs and laptops

Secure

Communicate securely with proven encryption technology, two-factor authentication, and User-Device pairing to eliminate network security threats

Integrated Security

Integrated in Next Generation Firewalls enables consolidation of security controls decreasing costs

Product Specifications

Remote Access with Encrypted VPN Technology

Check Point Mobile Access uses SSL/TLS VPN and IPsec technologies to secure encrypted communication from unmanaged Smartphones, tablets, PCs, and laptops to your corporate IT infrastructure. Mobile Access offers:

- Secure SSL VPN access

- Two-factor authentication

- Device/end-user paring

- Mobile business portal

- Provisioning of security features and email profile

SSL/TLS Web Portal

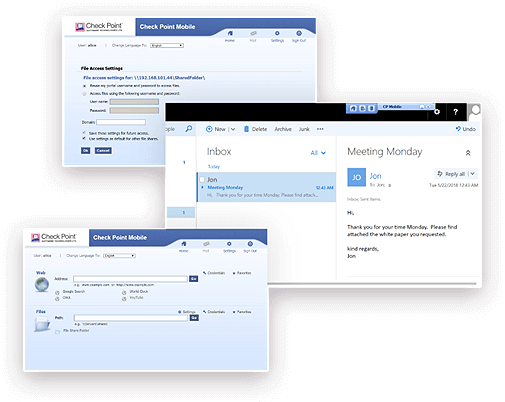

The SSL/TLS VPN portal is best for connecting securely to corporate resources through a portal from a web browser.

Secure Authorization

Mobile Access can be configured to send a One-Time Password (OTP) to an end-user communication device (such as a mobile phone) via an SMS message. Or even with SMS two-factor authentication providing an extra level of security while eliminating the difficulties associated with managing hardware tokens.

A Next Generation Firewall for Any Deployment

Network Security

Dynamic zero-day threat protection with cutting-edge evasion-resistant malware detection, safeguards you against the world’s most dangerous threats.

VIEW PRODUCT

Cloud Network Security

Automated and elastic public cloud network security to keep assets and data protected while staying aligned to the dynamic needs of public cloud environments.

VIEW PRODUCT

Secure Access Service Edge

Harmony Connect, Check Point’s SASE solution, makes it simple to secure remote and internet access for users and branches.

VIEW PRODUCT

More than a Next Generation Firewall

View our Quantum Next Generation Firewalls

Implement Zero Trust Security

Security teams must be able to isolate, secure, and control every device on the network at all times. Check Point solutions provide you with the ability to block infected devices from accessing corporate data and assets, including employees’ mobile devices and workstations, IoT devices and Industrial Control Systems. Integrated into the Check Point Infinity Architecture, Mobile Access secures connections to corporate applications over the Internet with your Smartphone, tablet or PC.

Technical Resources

CheckMates Community

The place to discuss all of Check Point’s Remote Access VPN solutions, including Mobile Access Software Blade, Endpoint Remote Access VPN, SNX, Capsule Connect, and more!

24×7 Technical Support

Our worldwide Technical Assistance Centers are available to assist you 24×7. Open a ticket or Live Chat with our Sales or Support Team.

CONTACT US

Admin Guides and More!

Harmonize Security for Users, Devices & Access

Best Prevention. Simple for Everyone.

Protecting today’s hyper-distributed workspace requires endless security functions across user devices, applications and networks. However, stitching together point solutions often leaves security gaps and creates a cumbersome infrastructure that is difficult to manage and scale. Harmony offers an alternative that saves you the overhead and increases security.

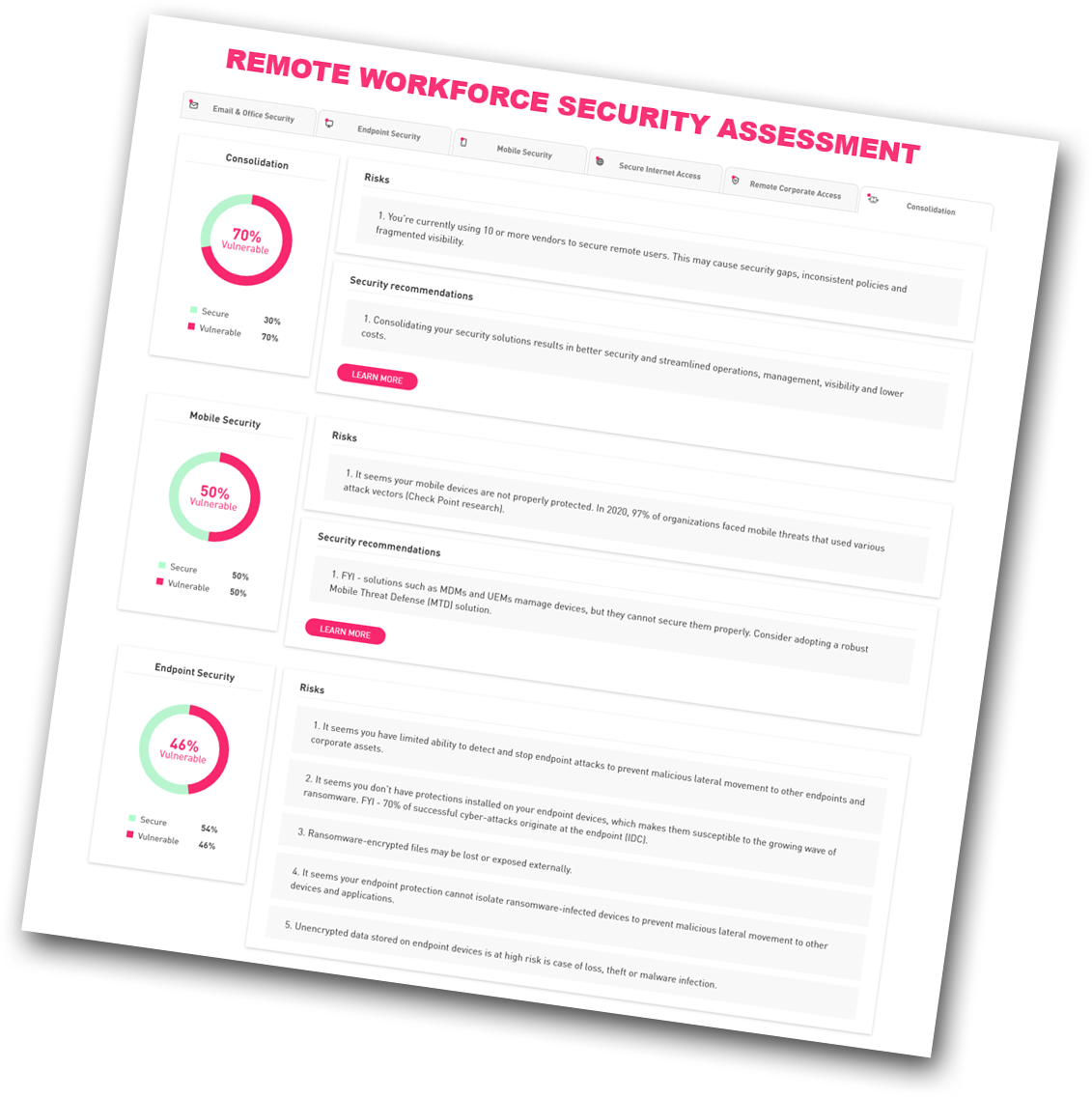

Find Your Security Gaps in 5 Minutes

Take our online remote workforce security assessment to understand your organization’s security gaps and how to close them, including insights into your:

- Endpoints’ resilience to ransomware

- Internet access risk exposure

- Remote access strategy strength

- Office 365 and G Suite protection level

- Vulnerability to mobile-related attacks

Источник

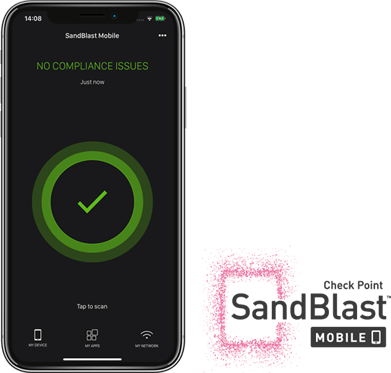

Mobile Security: Robust, Agile & Transparent

In the new normal, while employees are increasingly accessing corporate data from their smartphones, your business is exposed to breaches more than ever.

SandBlast Mobile delivers complete protection for your mobile workforce that is simple to deploy, manage and scale.

Complete

Protection

Protecting corporate data across the mobile attack surface: apps, networks and OS.

Simple

Management

Scalable and easy-to-manage security for any type of mobile workforce

User

Friendly

Quick user adoption with zero impact on user experience or privacy

Watch the Product Tour

Watch the on-demand video to get a first-hand experience of all the features and capabilities of SandBlast Mobile.

Mobile security is a top concern for every company these days — and for a good reason

Полная защита

Securing mobile devices across all attack vectors: apps, network and OS

Application Protection

Prevents malware from infiltrating employees’ devices by detecting and blocking the download of malicious apps in real-time.

Network Protection

By extending Check Point’s industry-leading network security technologies to mobile devices, SandBlast Mobile offers a broad range of network security capabilities:

- Anti-Phishing with Zero-Phishing

- Safe Browsing

- Conditional Access

- Anti-Bot

- URL Filtering

- Protected DNS

- Wi-Fi Network Security

Operating System & Device Protection

Ensures devices are not exposed to compromise with real-time risk assessments detecting attacks, vulnerabilities, configuration changes, and advanced rooting and jailbreaking.

SandBlast Agent has the Industry’s Best Catch Rate

SandBlast Mobile Named a Leader in Mobile Threat Management in the 2020 IDC MarketScape

Learn what capabilities earned us leader status

for the third consecutive time

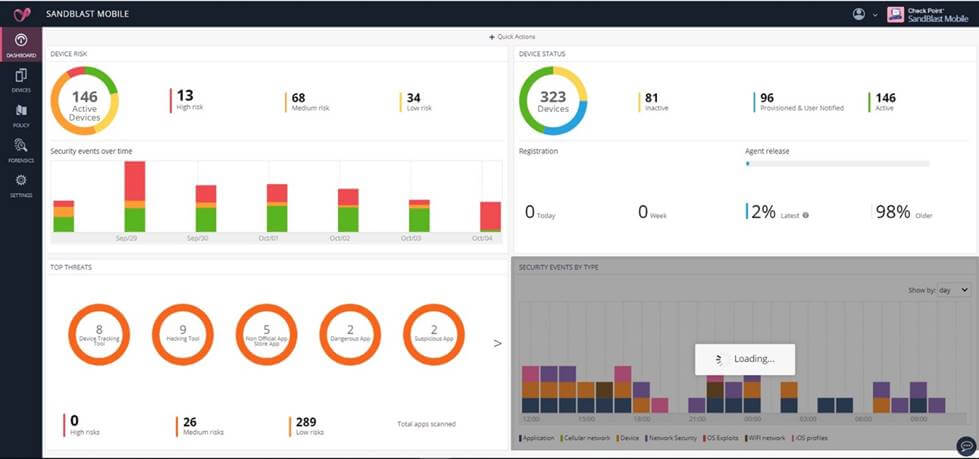

Simple Management

Scalable and easy-to-manage security for any type of mobile workforce

A cloud-based and intuitive management console provides the ability to oversee mobile risk posture and set granular policies. By providing an application vetting service, SandBlast Mobile further expands your mobile application deployment security.

SandBlast Mobile enables zero-touch enrollment for mass deployments of mobile devices without end-user intervention, making employees’ mobile devices secure by default.

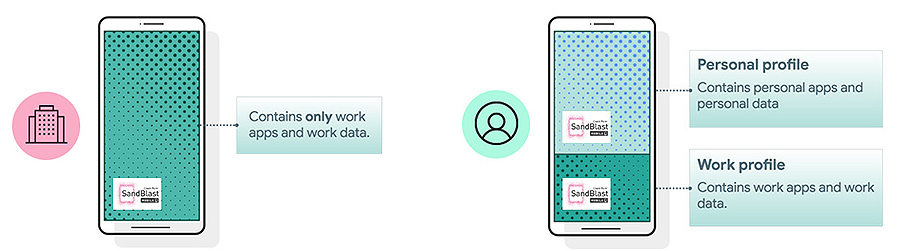

- Any device-ownership program (BYOD, COPE) and any mobile management solution (MDM/UEM) support

- Tailored protection for all Android Enterprise deployment models

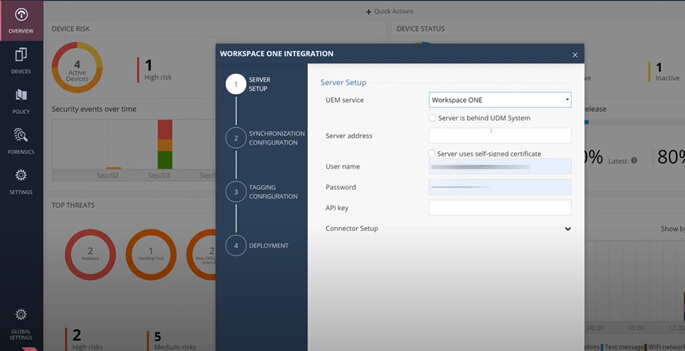

Integrations

SandBlast Mobile provides out-of-the-box integration with the largest technology ecosystem on the market

MDMs/UEMs, Intelligence alliances, SIEM, logging & reporting tools and more

MDMs Are Not Security

Use the Best Tool to Secure Mobile Devices

Решения для управления мобильными устройствами – это не средства безопасности

Leaky Mobile Containers

User Friendly

Quick user adoption with zero impact on user experience or privacy

Privacy by design

User and corporate data kept completely private; no personal information, files, browser history, or app data is collected or analyzed at any point.

Отличное взаимодействие с пользователем

Zero impact on device usability and browsing experience. The on-device app performs without draining battery life or data consumption

User Education

Employees become increasingly aware of mobile security risks with detailed threat real-time notifications and weekly summaries

NHS England provides 7,000 agile workers with Check Point secured mobile devices

“Check Point SandBlast Mobile is incredibly easy to administer. We wanted a solution that didn’t overwhelm us or require too much resource to manage.”

– David Wright, Head of IT Service Management, NHS England

SandBlast Mobile, strengthening mobile security and protecting against hidden threats

“SandBlast Mobile prevents malicious apps and has excellent accuracy by using advanced static code analysis and machine learning. It also offers the kind of flexibility we need for fast deployment, easy scaling, and efficient operation. It really is a perfect fit for our business.”

– Hiromi Toyama, President, iVRESS

RCB Bank Protects its Fleet of Mobile Devices with Real-time Prevention from Check Point

“SandBlast Mobile proved itself. It’s an effective, affordable solution that protects us in ways that our container solution alone could not accomplish.”

– Stacy Dunn, Information Security Analyst, RCB Bank

SandBlast Mobile

Special Offer

Check Point Research team has found over 400 vulnerabilities in one of Qualcomm Technologies’ most-used DSP chips. This chip is embedded into over 40% of the mobile phone market, including high-end phones from Google, Samsung, LG, Xiaomi, OnePlus, and more.

SandBlast Mobile is the only solution that can defend against this threat.

Sign up today and get 20 complimentary licenses to keep your executives’ phones secure and your corporate data protected.

Источник

Инструкции и полезная документация Check Point

Относительно недавно мы публиковали статью “Какой firewall лучше всех? Лидеры среди UTM и Enterprise Firewalls (Gartner 2017)”. Безусловно, подобные сравнения очень важны и интересно знать лидеров рынка. Эта информация весьма полезна при выборе решения. Но большинство инженеров/сисадминов обращают внимание на еще один момент — документация. Чем больше документации и чем больше интернет-сообщество, тем проще администрировать выбранное решение. Как же обстоят дела с этим у Check Point? Ниже мы приведем наиболее полезные ресурсы Check Point, где вы сможете найти всю необходимую документацию или ответ на какой-либо технический вопрос. Эти ресурсы будут особенно полезны тем, кто уже использует Check Point.

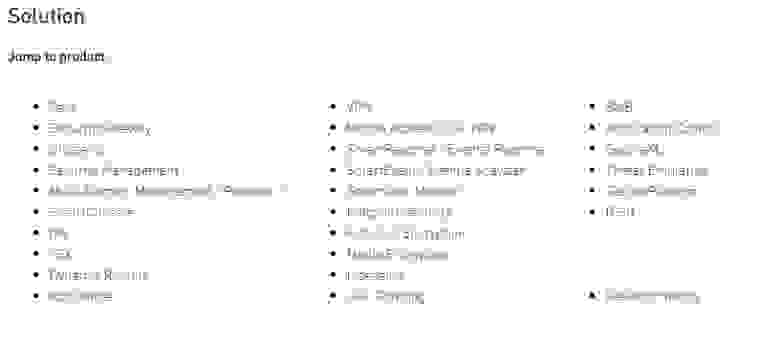

Начать хотелось бы с небольшого тезиса — Check Point это сложный и высокотехнологичный продукт. Связано это в первую очередь с тем, что он способен выполнять огромное количество функций. Как мы уже описывали ранее, функционал Check Point-а разделен на блейды: Firewall, IPSec VPN, Moblie Access, Application Control, URL Filtering, Data Loss Prevention, IPS, Anti-Bot, Anti-Virus, Threat Emulation, Threat Extraction, Anti-Spam, Identity Awareness, Content Awareness, QoS, Monitoring, Smart Event и т.д. Поэтому если вы ищите одну большую книжку по Check Point, то вы ее не найдете. Вместо этого вся документация Check Point разбита на несколько категорий. Распишем самые важные.

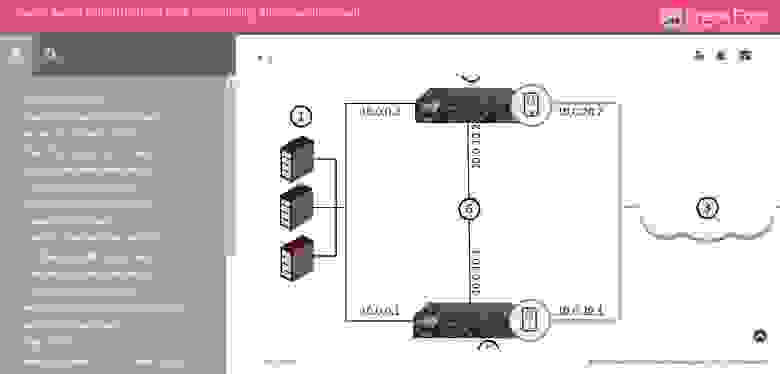

Check Point Support Center

Это самый главный ресурс Check Point. И заходить сюда стоит не только когда вы хотите обратиться в техническую поддержку, но и когда ищите какую-либо документацию.

Как можно увидеть на картинке, любой поисковый запрос (в нашем случае IPS) выдает результаты в четырех разделах:

- SecureKnowledge (коротко их называют sk) — это глобальная база знаний Check Point. Здесь описываются практически все встречаемые проблемы, их симптомы, а самое главное — способы решения. Если у вас возникла проблема, то с вероятностью 98% уже существует sk, в котором описывается ее решение.

- Downloads — раздел загрузок. Здесь могут выкладывается хотфиксы (патчи) либо другие файлы доступные для скачивания (vpn-клиенты, скрипты и т.д.).

- Documentation — здесь отражается вся документация, связанная с вашим запросом. Как правило это PDF-файлы.

- CheckMates (Ранее Forums) — информация с форумов Check Point, связанная с вашим запросом.

В целом это очень мощный портал, которые содержит колоссальное количество информации о Check Point. Но вернемся к нашему вопросу с документацией. Что же искать?

Check Point Administration Guide

Название говорит само за себя. Думаю это первая документация с которой стоит начинать при возникновении проблем или вопросов связанных с Check Point. “Админ гайды” как правило делятся по блейдам и версиям операционной системы, например: R80.10 Mobile Access Administration Guide или R77 Mobile Access Administration Guide.

Подобные гайды содержат не только описание блейда, но и процедуру настройки. Поиск подобных гайдов естественно осуществляется через Support Center в разделе Documentation. При поиске указывайте название интересующего блейда и фразу “administration guide”. Примечательно, что начиная с версии R80.10 большинство документации доступно не только в виде pdf, но и в web-формате. Пример:

Кроме того, есть возможность скачать “сборник” админ гайдов по конкретной версии ПО. Например:

Check Point Technical Reference Guides (ATRGs)

Бывают ситуации, когда информации в стандартных “админ гайдах” недостаточно. В этом случае стоит обратиться к документам с тегом “ATRG” — Advanced Technical Reference Guides. Как следует из названия, это более углубленные технические гайды, которые позволяют досконально разобраться в работе той или иной функции Check Point. Как и в случае с admin guide, искать ATRG документы можно в Support Center, дополнив запрос названием блейда, пример: atrg threat emulation.

Кроме того, совсем недавно появилась страничка, где приведены все ATRG гайды. Их уже более 35.

Check Point “How To” Guides

Помимо стандартных и расширенных (ATRG) гайдов существуют еще так называемые “How To”. Эти документы содержат инструкции по самым распространенным задачам, с которыми сталкиваются пользователи Check Point. Все гайды разбиты на категории:

Список всех “How To” можно найти в sk65385. Коллекция инструкций просто огромная. Рекомендую всегда держать их “под рукой”.

Check Point Processes and Daemons

Для того, чтобы эффективно решать встречающиеся проблемы с Check Point-ом, очень важно понимать, как он в принципе работает. Здесь на помощь приходит еще один SK — sk97638. Он описывает все процессы и “демоны” Check Point-а, включая такую информацию как:

- Описание процесса/демона;

- Где он располагается в файловой системе;

- Как называется и где находится его log-файл;

- Как его остановить;

- Как его запустить;

- Как запустить для него режим debug;

- И т.д.

Все это собрано в удобную таблицу, отражающую к какому блейду принадлежит “демон” и какие под-процессы он создает. Я бы отнес эту документацию к категории Must Have для любого администратора Check Point.

Какие порты использует Check Point?

Еще один весьма полезный документ Check Point — sk52421. Здесь вы найдете все порты, которые использует Check Point, с детальным описанием для чего и каким блейдом. Документ особенно пригодится, если Check Point находится за другим МЭ.

Оптимизация производительности Check Point (Best Practices)

В sk98348 вы найдете главные рекомендации по настройке и улучшению производительности таких вещей как: Security Gateway, ClusterXL, Cluster — 3rd party, VSX, CoreXL, SecureXL, Application Control, URL Filtering, Anti-Virus, Anti-Bot, IPS. Не стоит пренебрегать этими документами, особенно если ваш Check Point загружен более чем на 50%.

Check Point CheckMates

Последний ресурс, о котором я бы хотел рассказать, это CheckMates. Это комьюнити-портал огромного количества пользователей Check Point. Он так же поддерживается самим вендором. Здесь регулярно публикуются обучающие материалы, вебинары, интересные статьи от экспертов и многое другое. Но самое главное — здесь можно задать вопрос, на который вы не смогли найти ответ в документации (что мало вероятно). Сообщество весьма живое и скорее всего вам ответят очень быстро.

Английский vs Русский

К сожалению, почти вся представленная документация и ресурсы на английском языке (что весьма ожидаемо). Некоторую русскоязычную документацию можно найти на портале наших коллег из RRC, кое что в нашем блоге или ютуб-канале. Но естественно этого недостаточно. Здесь можно сделать только один вывод — без английского никуда. Что касается авторизованного обучения, то к счастью в России читают курсы на русском языке.

Источник