- Как выполнить атаку «человек посередине» (MITM) с Kali Linux

- Требования

- 1. Включите пересылку пакетов в Linux

- Заметка

- 2. Перехватывать посылки от жертвы с помощью arpspoof

- Важный

- 3. Перехватывать пакеты от роутера с помощью arpspoof

- Важный

- 4. нюхать изображения от жертвы навигации

- Заметка

- 5. Обнаружение URL-адресов информации от жертвы навигации

- Заметка

- 6. Отключите пересылку пакетов (только после завершения атаки)

- Резюме

- Man In The Middle(Человек по середине). Или чем опасны публичные сети.

- Часть первая.

- От теории к практике.

- Обзор Kali Linux 2021.2

- Установка

- ▍ Обычное железо и Live boot

- ▍ Виртуальные машины

- ▍ Мобильные средства

- ▍ Контейнеры

- ▍ Облако

- Особенности и характеристики Kali 2021.2

- ▍Kaboxer

- ▍ Kali-Tweaks v1.0

- ▍ Bleeding-Edge

- ▍ Привилегированные порты

- ▍ Kali NetHunter

- ▍ Новые приложения

- ▍ Графика и рабочий экран

- ▍ Raspberry Pi

- ▍ Разное

Как выполнить атаку «человек посередине» (MITM) с Kali Linux

В этой статье вы узнаете, как выполнить MITM-атаку на устройство, подключенное к той же сети Wi-Fi, что и ваша.

Требования

В этой статье предполагается, что вы знаете, что такое сетевой интерфейс, и знаете, как работать с Kali Linux и командной строкой. Перед запуском вам необходимо знать имя сетевого интерфейса (установленного на вашем компьютере) и IP-адрес маршрутизатора, который обеспечивает доступ к Wi-Fi.

| Злоумышленник Требуется информация | Пример значения (вам необходимо заменить эти значения) |

| Имя сетевого интерфейса | wlan0 |

| IP-адрес маршрутизатора | 192.000.000.1 |

Имя сетевого интерфейса можно легко получить, запустив ifconfig Команда на терминале, затем из списка скопируйте имя интерфейса, который вы хотите использовать. IP роутера можно получить, выполнив ip route show на терминале и сообщение типа «по умолчанию через [Это IP-адрес маршрутизатора]».

От жертвы вам понадобится только IP-адрес (пользователь должен быть подключен к сети, предоставляемой маршрутизатором). Процесс получения IP-адреса устройства жертвы полностью зависит от вас, есть много способов узнать это, например, есть программы пользовательского интерфейса маршрутизаторов / gatefays, которые перечисляют все подключенные устройства (с IP-адресами в списке) или просто используют программный инструмент для мониторинга сети.

| Жертва Необходимая информация | Пример значения (вам необходимо заменить эти значения) |

| IP-адрес устройства жертвы | 192.000.000.52 |

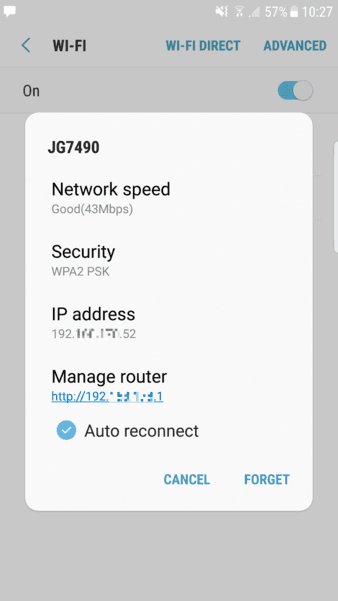

Поскольку мы взломали себя в этой статье, мы можем легко получить эту информацию непосредственно с нашего устройства:

Мы собираемся выполнить MITM-атаку на Samsung Galaxy S7 (подключенный к маршрутизатору (маршрутизатор IP 192.000.000.1 ) с IP 192.000.000.52 ), который использует Google Chrome и будет перемещаться по различным веб-сайтам, чтобы показать, действительно ли атака работает или нет. Как только вы собрали всю необходимую информацию, давайте начнем!

1. Включите пересылку пакетов в Linux

Первое, что вам нужно сделать, это переслать все сетевые пакеты IPv4. Таким образом, ваша машина будет действовать как маршрутизатор. Выполните следующую команду в новом терминале:

Заметка

Если ваша машина не пересылает пакеты, интернет-соединение пользователя будет зависать, и поэтому атака будет бесполезной.

2. Перехватывать посылки от жертвы с помощью arpspoof

arpspoof — это утилита командной строки, которая позволяет вам перехватывать пакеты в коммутируемой локальной сети. Он также перенаправляет пакеты с целевого хоста (или всех хостов) в локальной сети, предназначенной для другого хоста в локальной сети, подделывая ответы ARP. Это чрезвычайно эффективный способ отслеживания трафика на коммутаторе. Структура команды для начала перехвата пакетов от жертвы к маршрутизатору следующая:

Таким образом, с нашими значениями команда должна выглядеть так:

Важный

Запустите вашу команду в новом терминале и дайте ему поработать (не закрывайте его, пока не захотите остановить атаку).

Этот процесс будет контролировать поток пакетов от жертвы к маршрутизатору.

3. Перехватывать пакеты от роутера с помощью arpspoof

Теперь, когда вы перехватываете пакеты от жертвы к маршрутизатору (работающему на терминале), вам нужно перехватить пакеты от жертвы к маршрутизатору с помощью arpspoof. Структура команды для начала перехвата пакетов от маршрутизатора к жертве следующая:

Таким образом, с нашими значениями команда должна выглядеть так:

Важный

Запустите вашу команду в новом терминале и дайте ему поработать (не закрывайте его, пока не захотите остановить атаку).

Как видите, это та же команда, что и на предыдущем шаге, но мы изменили аргументы. До этого момента вы уже проникли в соединение между вашей жертвой и маршрутизатором. Теперь вам просто нужно научиться читать эти пакеты, используя driftnet и urlsnarf.

4. нюхать изображения от жертвы навигации

Чтобы увидеть изображения с веб-сайтов, которые посещает наша жертва, вам нужно использовать driftnet. Driftnet — это программа, которая прослушивает сетевой трафик и выбирает изображения из потоков TCP, которые она наблюдает. Забавно бегать на хосте, который видит много интернет-трафика. Структура команды для запуска driftnet и просмотра изображений, которые пользователь видит на сайтах, следующая:

Заметка

Если ваша машина не пересылает пакеты, интернет-соединение пользователя будет зависать, и поэтому атака будет бесполезной.

С имеющейся у нас информацией наша команда должна выглядеть так:

5. Обнаружение URL-адресов информации от жертвы навигации

Чтобы получить информацию о сайтах, которые посещает наша жертва, вы можете использовать для этого urlsnarf. Это инструмент командной строки, который анализирует HTTP-запросы в общем формате журнала. Он выводит все запрошенные URL-адреса, извлеченные из HTTP-трафика, в CLF (общий формат журнала, используемый почти всеми веб-серверами), который подходит для автономной пост-обработки с помощью вашего любимого инструмента анализа веб-журналов (аналог, wwwstat и т. Д.). Структура команды для прослушивания URL-адресов, которые посещает ваша жертва, следующая:

В этом случае, с имеющейся у нас информацией, команда для выполнения будет выглядеть так:

Заметка

Если ваша машина не пересылает пакеты, интернет-соединение пользователя будет зависать, и поэтому атака будет бесполезной.

Поздравляем, если вы тщательно выполнили все шаги, теперь вы должны отслеживать информацию о цели, которую вы выбрали с помощью атаки MITM. Как только ваша жертва заходит на веб-сайт, вы сможете прочитать информацию о его действиях в Интернете. Чтобы остановить атаку, нажмите CTRL + C на каждом терминале, где работает любой открытый процесс.

6. Отключите пересылку пакетов (только после завершения атаки)

Как только вы закончите свою атаку (вы больше не хотите ее прослушивать), не забудьте отключить пересылку пакетов в системе, снова выполнив следующую команду на терминале:

Резюме

Если вы уже следовали учебному пособию, все сделали правильно и все заработало, как ожидалось, а затем следуйте краткому описанию процесса в следующий раз, когда вы захотите сделать это:

Источник

Man In The Middle(Человек по середине). Или чем опасны публичные сети.

Давайте пофантазируем и представим что мы в Макдаке, юзаем халявный WiFi. А почему бы заодно не посмотреть чем заняты другие пользователи этого WiFi.

Вся информация предоставлена исключительно в ознакомительных целях. Автор не несет ответственности за любой возможный вред, причиненный информацией из данной статьи.

Часть первая.

Что же такое атака Man In The Middle (человек посередине).

Фактически мы встраиваемся между клиентом и сервером и перехватываем данные для чтения, изменения, дальнейшей передачи и т.д. Например можем внедрить вредоносный (условно) javascript код в HTML страницу жертвы. Это по сути и есть Атака MITM . Что же нам надо сделать что бы перехватывать трафик жертвы ?

Мы будем использовать ARPspoofing.

ARP (англ. Address Resolution Protocol — протокол определения адреса) — протокол в компьютерных сетях, предназначенный для определения (MAC-адреса, имея IP-адрес) другого компьютера. По сути когда компьютеру надо отправить пакет на IP 0.0.0.0 ему нужно еще знать MAC адрес компьютера с IP 0.0.0.0. Он посылает широковещательный запрос ARP. Компьютер с нужным IP отвечает — О это Я, MAC такой то . Протокол ARP является уязвимым — он не проверяет подлинности ARP-запросов и ARP-ответов. А так как сетевые интерфейсы на компьютерах поддерживают самопроизвольный ARP (ARP-ответ присылается на интерфейс устройства без необходимости), то как раз в таком случае возможна атака ARP-spoofing.

То есть мы фактически заспамим жертву информацией что МАС шлюза на самом деле является нашим( МАС нашего компьютера), а шлюз скажем что МАС жертвы так же является нашим(MAC нашего компьютера). Теперь все пакеты между этими узлами пойдут через наш узел.

Окей, пакеты идут. А как же теперь нам посмотреть их и изменить ? Да фактически только запусти программу для мониторинга например http трафика.

От теории к практике.

Для реализации всего задуманного мы будем использовать операционную систему Kali Linux , в ней уже предустановленно много пакетов для тестирования безопасности.

Задача первая — найти и определить IP жертвы.

Что может быть проще. Запускаем в терминале программу netdiscover (Инструмент активной/пассивной разведки адресов)

-i интерфейс (устройство сканирования)

-r диапазон (диапазон сканирования, например 192.168.0.0/24, 192.168.0.0/16 и т.д.)

-p (пассивный режим, в котором netdiscover только слушает и не посылает пакеты)

Теперь нам надо настроить ip_forwarding и IPTABLES , чтобы конвертировать компьютер атакующего(хакера) в прокси:

Задача номер два — произвести ARP-спуфинг. Воспользуемся одноименным пакетом arpspoof .

Этап номер три — mitmproxy .Это инструмент, который позволяет нам анализировать трафик,

идущий через хоста, и дает возможность менять этот трафик. Прокси для HTTP и HTTPS с консольным интерфейсом. Запустим его в режиме прозрачного прокси

—showhost аргумент говорит mitmproxy использовать значение заголовка узла для отображения URL.

Если вы заметили мы не перенаправляем SSL трафик через него, так как mitmproxy использует свой сертификат для проксирования защищенного трафик, и если он не добавлен у пользователя в доверенные то будет выскакивать предупреждение о не безопасном соединение.

Mitmproxy can decrypt encrypted traffic on the fly, as long as the client trusts its built-in certificate authority. Usually this means that the mitmproxy CA certificates have to be installed on the client device.

В следующей статье мы продолжим и поговорим о mitmdump , являющимся спутником mitmproxy. Он обеспечивает tcpdump -подобная функциональность позволяет просматривать, записывать и программно преобразование HTTP-трафика. Собственно им мы и будем вставить код в страницу которую получает жертва.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Обзор Kali Linux 2021.2

В начале июня состоялся релиз дистрибутива для цифровой криминалистики и тестирования систем безопасности Kali Linux 2021.2. Эта операционная система является клоном Debian, используя репозиторий Testing с наиболее свежими пакетами. Новые iso образы становятся доступными для загрузки каждые три месяца, предыдущим релизом был 2021.1, а следующим будет 2021.3. Собственные наработки, созданные в рамках проекта, выложены на Гитлабе.

Kali Linux вобрал в себя солидный опыт разработки операционных систем для проверки возможностей несанкционированного доступа к ресурсам ИТ. Начало было положено в августе 2004-го с выходом WhiteHat Knoppix. Затем было несколько выпусков WHAX и BackTrack, под капотом SlackWare Live CD. С марта 2013 г․ под руководством Мати Ахарони и Девона Кернса из Offensive Security выходит Kali Linux v1.0, уже на базе Debian.

Установка

Kali Linux предоставляет множество вариантов для установки, начиная простой рабочей станцией и заканчивая мобильными и встроенными устройствами. Рабочим столом по-умолчанию является Xfce, однако можно выбрать и другие DE:

▍ Обычное железо и Live boot

Имеются iso образы и торренты для платформ:

- AMD64 ;

- Intel 386 ;

- ARM64 iso образ для чипов Apple M1 .

Все образы доступны в трех вариантах:

- weekly, самые свежие и в то же время нестабильные пакеты;

- installer, стандартный оффлайновый набор ПО;

- netinstaller, все пакеты скачиваются во время установки. Не доступен для установки с Live USB;

▍ Виртуальные машины

Можно скачать 64-битные образы и торренты для VMWare и Virtualbox . Для беглого ознакомления с возможностями Kali Linux это пожалуй самый оптимальный вариант. Образ для VMWare имеет размер в 2.6 GiB, для Virtualbox — чуть побольше, 3.8 GiB. Кроме того доступны образы VM для Vagrant.

На данный момент имеются образы для следующих устройств на чипах ARM:

- 1 (Original);

- 2, 3, 4 и 400 (32-бит);

- 2 (v1.2), 3, 4 и 400 (64-бит);

- Zero;

- Zero W.

❒ Pine64

▍ Мобильные средства

Проект Kali NetHunter — это первая платформа тестирование на проникновение с открытым исходным кодом для устройств под управлением ОС Android. В наборе имеется множество уникальных функций, недоступных на других аппаратных платформах. Специфика NetHunter состоит в том, что с его помощью можно осуществлять проверки безопасности и попытки проникновения на мобильных устройствах. Примеры использования могут включать в себя следующие сценарии:

- Точка доступа Mana Evil в один клик.

- BadUSB атака типа MITM через эмуляцию работы USB устройства. Подключив NetHunter к компьютеру жертвы, тот перенаправляет сетевой трафик через себя.

- Взлом Bluetooth;

Рис. 1 Kali NetHunter.

Кали NetHunter может быть установлен на эти мобильные устройства:

❒ Gemini PDA (Nougat 5.x)

❒ Nexus, все модели начиная с 5-й модели и заканчивая 10-й (Lollipop)

- OnePlus One (11);

- OnePlus 2 (Nougat 5.x);

- OnePlus 2 (Pie 9.0);

- OnePlus (AnyKernel Pie 9.0);

- OnePlus (AnyKernel 10);

- OnePlus (OxygenOS 10);

- OnePlus 7;

- OnePlus 7 Pro (OxygenOS 10);

- OnePlus Nord (11).

❒ Samsung

- Galaxy Tab S4 (LTE)(Oreo 8.0);

- Galaxy Tab S4 (WiFi)(Oreo 8.0).

❒ Sony XPeria Z1

- Davinci Miui (10);

- Xiaomi Mi A3 (LineageOS 18.1).

❒ ZTE

▍ Контейнеры

Есть сборки для Docker и LXC/LXD, установка производится штатными средствами контейнерного ПО.

Kali-docker образы доступны для платформ arm64 , armhf и amd64 .

▍ Облако

Образы Kali Cloud можно по-быстрому развернуть в инфраструктуре различных облачных провайдеров:

Особенности и характеристики Kali 2021.2

Главная особенность Kali Linux — наличие полноценной подборки специальных приложений для проверки взлома и проникновения. Их общее количество превышает 600 и они разнесены по следующим категориям:

- Сбор информации: nmap и его разновидности, goofile, p0f и пр․;

- Анализ уязвимости: cisco-torch, BED, DotDotPwn и пр․;

- Атаки на беспроводное соединение: Aircrack-ng, Kismet, Pyrit и пр․;

- Веб-приложения: Blind Elephant, hURL, Nikto, Paros, и пр․;

- Инструментарий эксплуатации: commix, routersploit, Social-Engineer Toolkit и пр․;

- Стресс-тесты: DHCPig, t50, Reaver и пр․;

- Аналитический инструментарий: ddrescue, pdf-parser, iPhone-Backup-Analyzer и пр․;

- Охота на пароль: Hashcat, THC-Hydra, John the Ripper, wordlists и пр․;

- Прослушивание и подделка: _hexinject, mitmproxy, Wireshark и пр․;

- Обратная разработка: apktool, javasnoop, Valgrind и пр․;

- Поддержание доступа: dns2tcp, HTTPTunnel, pwnat и пр․;

- Аппаратный взлом: Arduino, dex2jar, smali и пр․;

- Средства для отчетности: cherrytree, dos2unix, Metagoofil и пр.

Одно из новых впечатлений, еще на этапе установки ОС, это замена супер-пользователя root с паролем tor на kali / kali. Объективности ради надо заметить, что изменение произошло в предыдущем релизе Kali. Это не так просто, как кажется, так как многие серверные приложения крепко привязаны к привилегиям root-а. Некоторые операционные системы давно уже отказались от root, в частности Ubuntu Linux обесточила супер пользователя с незапамятных времен.

▍Kaboxer

Представлен Kaboxer 1.0, (от Kali Application Boxeri), с помощью которого громоздкие приложения можно упаковать в контейнер и далее интегрировать с ОС и штатным менеджером пакетов. Вся прелесть в том, что для пользователя всё прозрачно, программа скомпонованная таким образом устанавливается точно так же из aptitude install package-name . На данный момент с помощью Kaboxer распространяются лишь эти приложения:

- Covenant — клиент-серверная сетевая служба;

- Firefox Developer Edition — тяжелое графическое приложение для веб-разработчиков;

- Zenmap — приложение использует Python 2.

▍ Kali-Tweaks v1.0

Анонсирована утилита Kali-Tweaks в помощь пользователям дистрибутива для легкой и корректной настройки операционной системы под свои нужды. Это вполне согласуется с философией Kali Linux — полностью отдавать себе отчет в своих действиях. С помощью Kali-Tweaks можно задать конфигурацию для компонент:

Рис 2. Kali-Tweaks.

- мета-пакеты;

- сетевые репозитории, это позволяет добавить, или удалить установку новейших и экспериментальных пакетов из древа;

- командная строка и консоль, например выбрать между Bash и Zsh;

- виртуализация.

▍ Bleeding-Edge

Ветка репозитория Bleeding Edge существует с марта 2013 г. В дословном переводе это означает кровоточащий край, смысл термина в обозначении самого острого края (острие науки передовой край), отдаленной границы, там где опасно. Соответственно, пакеты из этой ветки никак нельзя назвать стабильными. В текущем выпуске Kali Linux полностью переработан бэкенд репозитория.

Рис. 3 В kali-tweaks можно подключить репозиторий bleeding-edge.

▍ Привилегированные порты

В Unix/Linux системах по умолчанию только root имеет доступ на открытие TCP/IP портов в интервале 1-1024, их еще называют привилегированными. Можно по-разному обходить это ограничение, например перенаправлять привилегированный порт на обычный.

Но этот способ плохо масштабируем и может привести к путанице. Благо, теперь не надо перебрасывать порты, так как обычный пользователь может запускать приложения, которые открывают сокет на привилегированных TCP/IP портах. Это стало возможным благодаря специальному патчу на ядро Linux, без него функционал не будет доступен.

▍ Kali NetHunter

В новой версии были такие обновления:

- поддержка Android 11;

- улучшение в работе Magisk root;

- повышена совместимость благодаря динамическим партициям;

- улучшения в модуле Bluetooth;

- включены патчи rtl88xxau для более старых версий ядра.

▍ Новые приложения

Вот список новинок текущего релиза:

- CloudBrute — Разузнать об инфраструктуре компании, найти файлы и приложения в облачной среде.

- Dirsearch — Обнаружить файлы и директории на веб-серверах.

- Feroxbuster — Простое, быстрое, рекурсивное обнаружение содержимого интернет ресурса.

- Ghidra — Платформа обратной разработки.

- Pacu — Платформа для эксплойтов AWS.

- Peirates — Проникновение в среду Kubernetes.

- Quark-Engine — Рейтинговая система оценки вредоносных программ для Android.

- VSCode a.k.a. Visual Studio Code Open Source, редактор кода с открытыми исходниками.

▍ Графика и рабочий экран

В терминале появилось возможность быстрого переключения по горячей клавише Ctrl+p между однострочным и двустрочным приглашением PS1.

Рис 4. Переключение режимов PS1 терминала Xfce.

Переработана панель быстрого запуска Xfce, из нее убрали экранный рекордер kazam, добавив текстовый редактор и веб-браузер. Появились новые обои рабочего стола и экрана входа в DE. Для приложений терминала Xfce и файлового менеджера Thunar появилась опция запуска с правами root.

Рис 5. Root терминал Xfce.

▍ Raspberry Pi

- kalipi-config — своего рода raspi-config на стероидах для облегчения начальной настройки Kali Linux на Raspberry Pi.

- kalipi-tft-config — для облегчения начальной настройки TFT дисплеев на Rapberry Pi.

- Заявлено повышение производительности на 1500%.

- Ядро Linux обновилось до версии 5.4.83.

- На Raspberry Pi 4 и Raspberry Pi 400 полноценно заработал Bluetooth.

- Время первой загрузки сократилось с 20 до 15 с.

▍ Разное

Помимо этого были и другие изменения и исправления в разных местах. Устранены дефекты в приложении терминала и pkexec. Помимо этого:

- Wireshark теперь могут запускать и непривилегированные пользователи;

- новый Win-Kex v2.10 теперь поддерживает многоэкранный режим;

- пакет Parallels Tools вышел из Technical Preview для устройств на чипах Apple M1.

Источник