- Как выполнить атаку «человек посередине» (MITM) с Kali Linux

- Требования

- 1. Включите пересылку пакетов в Linux

- Заметка

- 2. Перехватывать посылки от жертвы с помощью arpspoof

- Важный

- 3. Перехватывать пакеты от роутера с помощью arpspoof

- Важный

- 4. нюхать изображения от жертвы навигации

- Заметка

- 5. Обнаружение URL-адресов информации от жертвы навигации

- Заметка

- 6. Отключите пересылку пакетов (только после завершения атаки)

- Резюме

- Man In The Middle(Человек по середине). Или чем опасны публичные сети.

- Часть первая.

- От теории к практике.

- Русские Блоги

- Kali Linux: атака на проникновение 108 человек посередине

- 1. Атака «человек посередине»

- 1. mitmf

- 2. ettercap

- 2. Pass the Hash (PTH)

Как выполнить атаку «человек посередине» (MITM) с Kali Linux

В этой статье вы узнаете, как выполнить MITM-атаку на устройство, подключенное к той же сети Wi-Fi, что и ваша.

Требования

В этой статье предполагается, что вы знаете, что такое сетевой интерфейс, и знаете, как работать с Kali Linux и командной строкой. Перед запуском вам необходимо знать имя сетевого интерфейса (установленного на вашем компьютере) и IP-адрес маршрутизатора, который обеспечивает доступ к Wi-Fi.

| Злоумышленник Требуется информация | Пример значения (вам необходимо заменить эти значения) |

| Имя сетевого интерфейса | wlan0 |

| IP-адрес маршрутизатора | 192.000.000.1 |

Имя сетевого интерфейса можно легко получить, запустив ifconfig Команда на терминале, затем из списка скопируйте имя интерфейса, который вы хотите использовать. IP роутера можно получить, выполнив ip route show на терминале и сообщение типа «по умолчанию через [Это IP-адрес маршрутизатора]».

От жертвы вам понадобится только IP-адрес (пользователь должен быть подключен к сети, предоставляемой маршрутизатором). Процесс получения IP-адреса устройства жертвы полностью зависит от вас, есть много способов узнать это, например, есть программы пользовательского интерфейса маршрутизаторов / gatefays, которые перечисляют все подключенные устройства (с IP-адресами в списке) или просто используют программный инструмент для мониторинга сети.

| Жертва Необходимая информация | Пример значения (вам необходимо заменить эти значения) |

| IP-адрес устройства жертвы | 192.000.000.52 |

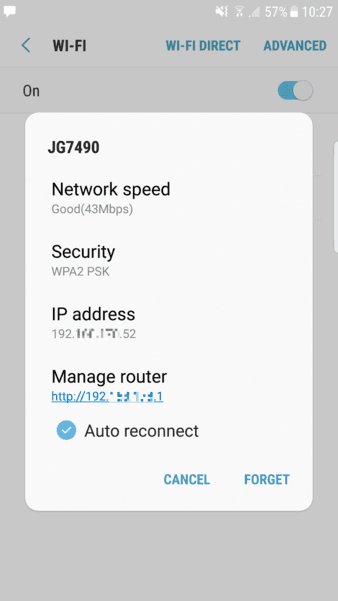

Поскольку мы взломали себя в этой статье, мы можем легко получить эту информацию непосредственно с нашего устройства:

Мы собираемся выполнить MITM-атаку на Samsung Galaxy S7 (подключенный к маршрутизатору (маршрутизатор IP 192.000.000.1 ) с IP 192.000.000.52 ), который использует Google Chrome и будет перемещаться по различным веб-сайтам, чтобы показать, действительно ли атака работает или нет. Как только вы собрали всю необходимую информацию, давайте начнем!

1. Включите пересылку пакетов в Linux

Первое, что вам нужно сделать, это переслать все сетевые пакеты IPv4. Таким образом, ваша машина будет действовать как маршрутизатор. Выполните следующую команду в новом терминале:

Заметка

Если ваша машина не пересылает пакеты, интернет-соединение пользователя будет зависать, и поэтому атака будет бесполезной.

2. Перехватывать посылки от жертвы с помощью arpspoof

arpspoof — это утилита командной строки, которая позволяет вам перехватывать пакеты в коммутируемой локальной сети. Он также перенаправляет пакеты с целевого хоста (или всех хостов) в локальной сети, предназначенной для другого хоста в локальной сети, подделывая ответы ARP. Это чрезвычайно эффективный способ отслеживания трафика на коммутаторе. Структура команды для начала перехвата пакетов от жертвы к маршрутизатору следующая:

Таким образом, с нашими значениями команда должна выглядеть так:

Важный

Запустите вашу команду в новом терминале и дайте ему поработать (не закрывайте его, пока не захотите остановить атаку).

Этот процесс будет контролировать поток пакетов от жертвы к маршрутизатору.

3. Перехватывать пакеты от роутера с помощью arpspoof

Теперь, когда вы перехватываете пакеты от жертвы к маршрутизатору (работающему на терминале), вам нужно перехватить пакеты от жертвы к маршрутизатору с помощью arpspoof. Структура команды для начала перехвата пакетов от маршрутизатора к жертве следующая:

Таким образом, с нашими значениями команда должна выглядеть так:

Важный

Запустите вашу команду в новом терминале и дайте ему поработать (не закрывайте его, пока не захотите остановить атаку).

Как видите, это та же команда, что и на предыдущем шаге, но мы изменили аргументы. До этого момента вы уже проникли в соединение между вашей жертвой и маршрутизатором. Теперь вам просто нужно научиться читать эти пакеты, используя driftnet и urlsnarf.

4. нюхать изображения от жертвы навигации

Чтобы увидеть изображения с веб-сайтов, которые посещает наша жертва, вам нужно использовать driftnet. Driftnet — это программа, которая прослушивает сетевой трафик и выбирает изображения из потоков TCP, которые она наблюдает. Забавно бегать на хосте, который видит много интернет-трафика. Структура команды для запуска driftnet и просмотра изображений, которые пользователь видит на сайтах, следующая:

Заметка

Если ваша машина не пересылает пакеты, интернет-соединение пользователя будет зависать, и поэтому атака будет бесполезной.

С имеющейся у нас информацией наша команда должна выглядеть так:

5. Обнаружение URL-адресов информации от жертвы навигации

Чтобы получить информацию о сайтах, которые посещает наша жертва, вы можете использовать для этого urlsnarf. Это инструмент командной строки, который анализирует HTTP-запросы в общем формате журнала. Он выводит все запрошенные URL-адреса, извлеченные из HTTP-трафика, в CLF (общий формат журнала, используемый почти всеми веб-серверами), который подходит для автономной пост-обработки с помощью вашего любимого инструмента анализа веб-журналов (аналог, wwwstat и т. Д.). Структура команды для прослушивания URL-адресов, которые посещает ваша жертва, следующая:

В этом случае, с имеющейся у нас информацией, команда для выполнения будет выглядеть так:

Заметка

Если ваша машина не пересылает пакеты, интернет-соединение пользователя будет зависать, и поэтому атака будет бесполезной.

Поздравляем, если вы тщательно выполнили все шаги, теперь вы должны отслеживать информацию о цели, которую вы выбрали с помощью атаки MITM. Как только ваша жертва заходит на веб-сайт, вы сможете прочитать информацию о его действиях в Интернете. Чтобы остановить атаку, нажмите CTRL + C на каждом терминале, где работает любой открытый процесс.

6. Отключите пересылку пакетов (только после завершения атаки)

Как только вы закончите свою атаку (вы больше не хотите ее прослушивать), не забудьте отключить пересылку пакетов в системе, снова выполнив следующую команду на терминале:

Резюме

Если вы уже следовали учебному пособию, все сделали правильно и все заработало, как ожидалось, а затем следуйте краткому описанию процесса в следующий раз, когда вы захотите сделать это:

Источник

Man In The Middle(Человек по середине). Или чем опасны публичные сети.

Давайте пофантазируем и представим что мы в Макдаке, юзаем халявный WiFi. А почему бы заодно не посмотреть чем заняты другие пользователи этого WiFi.

Вся информация предоставлена исключительно в ознакомительных целях. Автор не несет ответственности за любой возможный вред, причиненный информацией из данной статьи.

Часть первая.

Что же такое атака Man In The Middle (человек посередине).

Фактически мы встраиваемся между клиентом и сервером и перехватываем данные для чтения, изменения, дальнейшей передачи и т.д. Например можем внедрить вредоносный (условно) javascript код в HTML страницу жертвы. Это по сути и есть Атака MITM . Что же нам надо сделать что бы перехватывать трафик жертвы ?

Мы будем использовать ARPspoofing.

ARP (англ. Address Resolution Protocol — протокол определения адреса) — протокол в компьютерных сетях, предназначенный для определения (MAC-адреса, имея IP-адрес) другого компьютера. По сути когда компьютеру надо отправить пакет на IP 0.0.0.0 ему нужно еще знать MAC адрес компьютера с IP 0.0.0.0. Он посылает широковещательный запрос ARP. Компьютер с нужным IP отвечает — О это Я, MAC такой то . Протокол ARP является уязвимым — он не проверяет подлинности ARP-запросов и ARP-ответов. А так как сетевые интерфейсы на компьютерах поддерживают самопроизвольный ARP (ARP-ответ присылается на интерфейс устройства без необходимости), то как раз в таком случае возможна атака ARP-spoofing.

То есть мы фактически заспамим жертву информацией что МАС шлюза на самом деле является нашим( МАС нашего компьютера), а шлюз скажем что МАС жертвы так же является нашим(MAC нашего компьютера). Теперь все пакеты между этими узлами пойдут через наш узел.

Окей, пакеты идут. А как же теперь нам посмотреть их и изменить ? Да фактически только запусти программу для мониторинга например http трафика.

От теории к практике.

Для реализации всего задуманного мы будем использовать операционную систему Kali Linux , в ней уже предустановленно много пакетов для тестирования безопасности.

Задача первая — найти и определить IP жертвы.

Что может быть проще. Запускаем в терминале программу netdiscover (Инструмент активной/пассивной разведки адресов)

-i интерфейс (устройство сканирования)

-r диапазон (диапазон сканирования, например 192.168.0.0/24, 192.168.0.0/16 и т.д.)

-p (пассивный режим, в котором netdiscover только слушает и не посылает пакеты)

Теперь нам надо настроить ip_forwarding и IPTABLES , чтобы конвертировать компьютер атакующего(хакера) в прокси:

Задача номер два — произвести ARP-спуфинг. Воспользуемся одноименным пакетом arpspoof .

Этап номер три — mitmproxy .Это инструмент, который позволяет нам анализировать трафик,

идущий через хоста, и дает возможность менять этот трафик. Прокси для HTTP и HTTPS с консольным интерфейсом. Запустим его в режиме прозрачного прокси

—showhost аргумент говорит mitmproxy использовать значение заголовка узла для отображения URL.

Если вы заметили мы не перенаправляем SSL трафик через него, так как mitmproxy использует свой сертификат для проксирования защищенного трафик, и если он не добавлен у пользователя в доверенные то будет выскакивать предупреждение о не безопасном соединение.

Mitmproxy can decrypt encrypted traffic on the fly, as long as the client trusts its built-in certificate authority. Usually this means that the mitmproxy CA certificates have to be installed on the client device.

В следующей статье мы продолжим и поговорим о mitmdump , являющимся спутником mitmproxy. Он обеспечивает tcpdump -подобная функциональность позволяет просматривать, записывать и программно преобразование HTTP-трафика. Собственно им мы и будем вставить код в страницу которую получает жертва.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Русские Блоги

Kali Linux: атака на проникновение 108 человек посередине

В этой статье описывается подробный процесс обучения использованию Kali Linux 2018.1 и тестирование на проникновение. Учебное пособие представляет собой курс «Тестирование на проникновение Kali Linux» в классе по безопасности.

1. Атака «человек посередине»

1. mitmf

- Даже если уязвимости XSS нет, вы можете внедрить код атаки XSS в каждый HTTP-запрос.

- В случае успеха объем влияния огромен

- Если посредник находится на линии оператора, привлечь внимание пользователей сложно.

Когда-то известный как лучший инструмент для атаки типа «злоумышленник посередине» (не устанавливается по умолчанию после Kali 2.0)

- cd /usr/share/beef-xss/

- ./beef

Посредник mitmf внедряет скрипт xss

- HTTP Strict Transport Security

- Предотвращение перехода на более раннюю версию протокола и кражи файлов cookie

- Политика безопасности реализуется через заголовок HTTP-ответа «Strict-Transport-Security».

- Ограничить user-agent, https и т. Д.

Залп вставить бэкдор —filepwn

- Исполняемая программа, загруженная пользователем, будет вставлена в бэкдор при прохождении через прокси.

2. ettercap

- Единый инструмент атаки типа «злоумышленник посередине»

- Пересылать пакеты данных, MAC-адрес которых такой же, как у этого аппарата, но чей IP-адрес отличается от этого аппарата

- Поддержка SSH1, SSL атаки человек посередине

- Snifer

- Отвечает за пересылку пакетов

- Unified

- Независимо завершенная пересылка пакетов уровня 3 в случае одной сетевой карты

- Всегда отключайте функцию ядра ip_forward

- Bridge

- Однослойный режим MITM в случае двух сетевых карт

- Может использоваться как IPS для фильтрации пакетов

- Не может использоваться на шлюзе (прозрачный мост)

- Перенаправить трафик на хост ettercap

- Вы можете использовать другие инструменты для реализации MITM, ettercap используется только для сниффинга и фильтрации

- Способы реализации MITM

- ARP

- ICMP

- Перенаправление маршрута ICMP, полудуплекс

- DHCP

- Изменить адрес шлюза, полудуплекс

- Switch Port Stealing

- Адрес назначения лавинной рассылки — это локальный компьютер, а адрес источника — это пакет жертвы.

- Подходит для среды статической привязки ARP

- NDP

- Технология обмана протокола IPv6

- 2.4 Указанные выше ограничения ядра на подмену адреса ARP

- Получение незапрошенного пакета ответа ARP, не обновлять локальный кеш ARP

- Ettercap использует пакет запроса ARP для атаки

- Solaris не обновляет локальный кеш ARP на основе пакетов ARP

- Ettercap использует первый пакет ICMP для обновления кеша ARP

- -T графика текстового интерфейса

- -G интерфейс

- -C текстовый графический интерфейс

- -D фоновый режим

- IPv4:MAC/IPs/Ports

- IPv6:MAC/IPs/IPv6/Ports

- /10.0.0.1−5;10.0.1.33/20−25,80,110

- Требуются права root, чтобы открыть соединение сокета канального уровня, а затем использовать учетную запись none для запуска

- Каталог записи журнала не требует ни у кого разрешения на запись

- Измените etter.conf: EC_UID = 65534

SSL MITIM на основе поддельных сертификатов

- Режим моста не поддерживает SSL MITM

- openssl genrsa −out etter.ssl.crt 1024

- openssl req −new−keyetter.ssl.crt −out tmp.csr

- openssl x509 −req −days 1825 −in tmp.csr −signkey etter.ssl.crt−out tmp.new

- cat tmp.new>>etter.ssl.crt

- rm −f tmp.newtmp.csr

ARP атака «человек посередине»

- Символьный режим (спуфинг arp)

- ettercap -i eth0 -T -M arp -q /10.10.10.2// /10.10.10.133// -F 1.ef -P autoadd -w a.cap -l loginfo -L logall -m message

- графический интерфейс

SSL MITM

# Включить атаки типа «злоумышленник посередине» на основе SSL

vim /etc/ettercap/etter.conf- файл конфигурации плагина dns_spoof

- vi /etc/ettercap/etter.dns

Просмотр журнала Ettercap

- etterlog -p log.eci

- etterlog -c log.ecp

- etterlog -c -f /1.1.1.1/ log.ecp

- etterlog -B -n -s -F TCP: 1.1.1.1: 20: 1.1.1.2: 1234 log.ecp> aa Выберите соответствующее соединение и извлеките файл

SSH-2.xx / SSH-1.99 / SSH-1.51

- SSH-1.99 совместим с ssh-2 и ssh1, вы можете использовать фильтр, чтобы использовать только ssh-1, что хорошо для мониторинга

- etterfilter etter.filter.ssh -o ssh.ef

Заменить содержимое HTTP

- ICMP

- -M icmp: 00: 11: 22: 33: 44: 55 / 10.0.0.1 (MAC / IP реального шлюза)

- DHCP

- −M dhcp:192.168.0.30,35,50−60/255.255.255.0/192.168.0.1(DNS)

- Port

- -M port /1.1.1.1/ /1.1.1.2/

- Ndp

- -M ndp //fe80::260d:afff:fe6e:f378/ //2001:db8::2:1/ —

- Взлом паролей требует времени и ресурсов

- Используйте зашифрованный текст для отправки на сервер для непосредственного завершения аутентификации личности

- NTLM / LM — это статический хеш-зашифрованный текст без соли

- Используйте призрак и другие инструменты для клонирования и установки системы на предприятии.

- pth-winexe -U w7%aad3b435b51404eeaad3b435b51404ee:ed1bfaeb3063 716ab7fe2a11faf126d8 //1.1.1.1 cmd

2. Pass the Hash (PTH)

Получить значение Win7 HASH

Используйте kali live iso для входа в win7

Kali использует зашифрованный текст для прямого входа в систему

Источник