- Лучший способ избавиться от вирусов – переустановить Windows

- Что нужно для восстановления windows когда есть вирус

- Восстановление системы Windows после атаки вирусов.

- Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

- Восстановление системы с помощью антивирусной утилиты AVZ.

- Кстати, рекомендую почитать вам дополнительно полезные статьи:

- Восстановление работоспособности системы после вирусов.

- Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

- Восстановление работоспособности с помощью антивирусной утилиты AVZ.

- Если не работают некоторые устройства после лечения системы от вирусов.

Лучший способ избавиться от вирусов – переустановить Windows

На первый взгляд, задача слишком сложная, особенно если резервным копированием важных файлов никто заблаговременно не озаботился. Но все-таки гораздо разумнее быстро уничтожить всю заразу – это гарантирует полную безопасность системы.

Один вредонос ставит под угрозу весь компьютер

Лучшая гарантия безопасности – не допускать заражения вовсе. Именно для этого созданы антивирусы, которые проверяют программы перед запуском и, в идеале, предотвращают выполнение вредоносного кода. Но если вирус проскользнет через эту защиту, он получает полную свободу действий до тех пор, пока его не обнаружат.

Проблема серьезная, и по многим причинам. Зловред может воспользоваться этим шансом, чтобы надежно укорениться в системе и спрятаться от антивирусов, установив руткит, который будет запускаться при загрузке. Он может заразить системные файлы. Он может передать злоумышленникам персональные данные пользователя, включая номера кредитных карт и пароли к учетным записям.

Что еще хуже, вредонос может сыграть роль троянского коня, скачав на компьютер массу других опасных программ из Интернета. Поэтому если компьютер заражен – нет никакой гарантии, что заражен он только одним вирусом.

Антивирусы не идеальны и не слишком оперативны

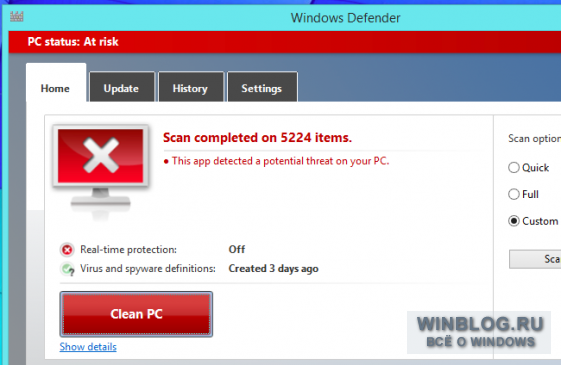

Антивирусы не идеальны. Для полной очистки системы лучше всего загрузить компьютер со специального антивирусного диска или хотя бы запустить Windows в безопасном режиме, чтобы просканировать абсолютно все файлы и удалить любую заразу. Такое сканирование отнимает много времени и при том не дает стопроцентной гарантии. Даже если антивирус нашел и удалил вредоносную программу – или, того хуже, несколько вредоносных программ – нет никакой уверенности в том, что система полностью обеззаражена.

Для надежности стоит проверить компьютер парой-тройкой или даже четверкой разных антивирусов. Но на это уйдет еще больше времени, да и все равно не будет гарантии, что система теперь в полной безопасности.

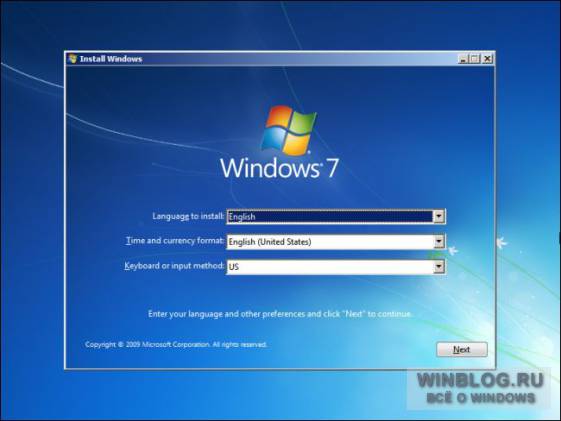

Лучшее лекарство – переустановка Windows

Решение проблемы – полная переустановка Windows. Если речь идет о серьезной угрозе (а не о какой-нибудь дурацкой панели Ask или сомнительных cookie-файлах, которые многие бестолковые антивирусы принимают за опасность) – мы рекомендуем полностью переустановить Windows. Для этого нужно всего лишь воспользоваться разделом восстановления на ноутбуке, переустановить систему с установочного диска или флешки либо воспользоваться новыми функциями восстановления заводского состояния в Windows 8.

При переустановке Windows прежние системные файлы стираются и заменяются новыми, полностью безопасными, с установочного диска Windows. Программы тоже придется переустанавливать заново, чтобы гарантировать, что и они не заражены. На это уйдет время, но не так уж много, особенно если есть резервные копии важных файлов. И скорее всего, это выйдет гораздо быстрее, чем тщательно вычищать всю заразу и многократно перепроверять систему разными антивирусами.

Только обязательно создайте для начала резервные копии важных файлов! Некоторые способы переустановки Windows не затрагивают пользовательские данные, но всегда лучше перестраховаться.

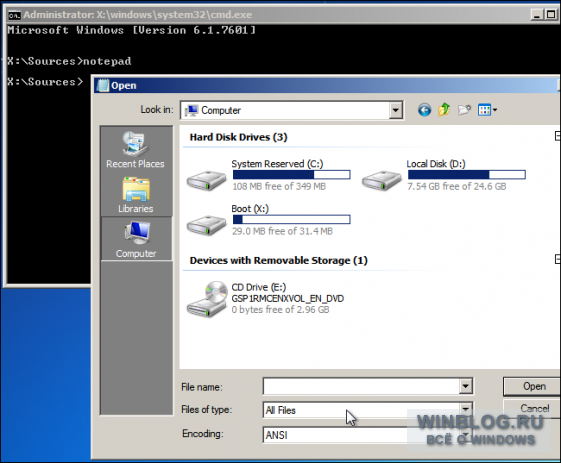

Как быстро создать резервные копии

Если вы регулярно делаете резервное копирование, можно не волноваться. Если нет – не стоит создавать резервные копии важных файлов прямо в зараженной системе. Лучше загрузить компьютер с Linux Live CD или USB и скопировать файлы на внешний диск средствами этой безопасной системы. И между прочим, копировать файлы с компьютера на внешний носитель можно и при помощи установочного диска Windows.

Потом резервные копии файлов можно будет перенести обратно на компьютер после переустановки Windows.

Проверка резервных копий на безопасность

Разумеется, перед использованием стоит убедиться, что в резервные копии не прокралась никакая зараза. С особым подозрением стоит относиться к расширению .exe и прочим исполняемым файлам. В них могут прятаться вирусы, которые потом снова заразят систему. Вредоносные макросы могут скрываться и в офисных документах, хотя современные версии Microsoft Office к ним более устойчивы. В изображениях, аудиофайлах и видеороликах вирусов, как правило, не бывает.

Все .exe-файлы, скопированные с зараженного компьютера, стоит особенно тщательно проверить, а если возможно – то заново скачать с безопасных сайтов. Кроме того, все резервные копии после переустановки следует просканировать антивирусом, чтобы гарантировать, что среди них не притаились вредоносные файлы.

Что нужно для восстановления windows когда есть вирус

В сегодняшней статье на блоге мы поговорим с вами о том, как произвести восстановление системы Windows после атаки вирусов. Когда на компьютер попадает хотя бы несколько вирусов, достаточно нескольких часов, чтобы они распространились по всей системе. Особенно это актуально, если у вас не установлена антивирусная программа или базы программы сильно устарели. В первую очередь вирусы поражают основные системные файлы, без которых невозможна нормальная работа операционной системы. И если вы очистили компьютер от вредоносных программ, а работа операционной системы нестабильна, значит Windows нужно восстановить.

Восстановление системы Windows

после атаки вирусов.

Прежде чем начать восстановление системы необходимо просканировать ее на отсутствие файлов. Вставьте загрузочный диск/флешку операционной системы в компьютер. И через меню «Пуск» запустите «Командную строку». Далее в введите команду: sfc /scannow и нажмите кнопку Enter. Начнется процесс сканирования системы на отсутствие файлов. Длительность процесса может достигать десяти минут. По его завершении система начнет установку поврежденных или отсутствующих файлов.

Если у вас исчезла панель задач или не работает «Пуск», скачайте из интернета скрипт TaskBar Fixer. Для того, чтобы установить скрипт, дважды щелкните по нему левой кнопкой мышки. В появившемся окне нажмите «ДА». Компьютер перезагрузится, после чего нормальная работа панели задач и рабочего стола будет восстановлена.

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда

загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point), когда система еще была в работоспособном состоянии или восстановление системы из резервной копии. Кстати, этот же прием можно использовать и для нейтрализации вируса.

Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС.

Откат на точку восстановления выполняется в среде самой Windows и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC), позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств.

В общих чертах, восстановление системы выполняется с помощью средства ERDC под названием System Restore Wizard. Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE – Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске.

Затем запускается инструмент System Restore Wizard, с помощью которого состояние системы восстанавливается на созданную ранее (вручную или автоматически) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

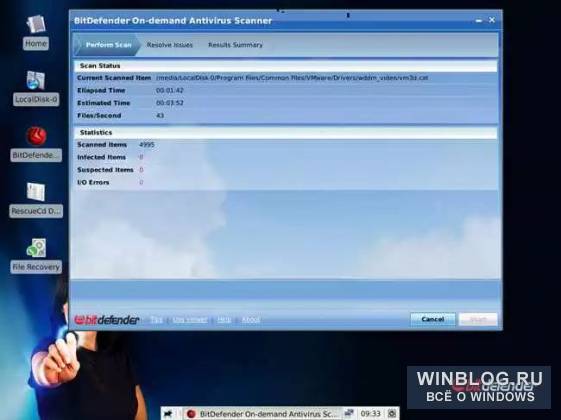

Восстановление системы с помощью

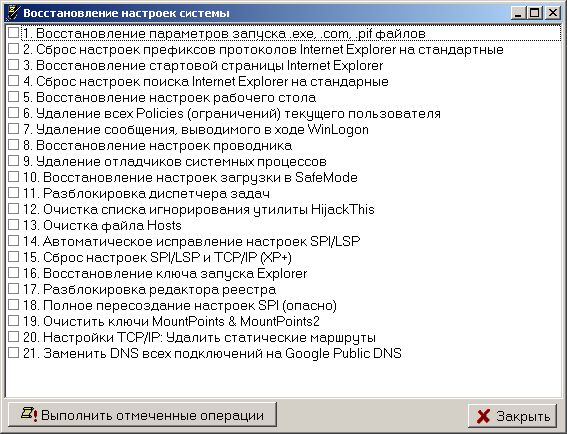

антивирусной утилиты AVZ.

Восстановление системы с помощью антивирусной утилиты AVZ – это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную – восстановление системы и ее работоспособности с помощью специальных подпрограмм или, по терминологии AVZ – микропрограмм.

Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

Для запуска процедур восстановления выбираем меню Файл – Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления. К примеру, вирусом был заблокирован диспетчер задач. Соответственно, в этом окне нужно выбрать параметр «Разблокировка диспетчера задач».

Одной из основных проблем после попадания вирусов на компьютер является невозможность запустить какую-либо программу. Вирусы сразу уничтожают exe файлы. Чтобы исправить ситуацию, в окне выбора варианта восстановления отметьте пункт «Восстановление параметров запуска exe». В окне вариантов выбора восстановления операционной системы предусмотрены пункты на практически любые случаи.

На заметку. Восстановление бесполезно, если в системе работает троянская программа, выполняющая подобные перенастройки – необходимо сначала удалить вредоносную программу, а затем восстанавливать настройки системы.

Для устранения следов большинства Hijacker необходимо выполнить три микропрограммы – “Сброс настроек поиска Internet Explorer на стандартные”, “Восстановление стартовой страницы Internet Explorer”, “Сброс настроек префиксов протоколов Internet Explorer на стандартные”.

Любую из микропрограмм можно выполнять несколько раз подряд без ущерба для системы. Исключения – “5. Восстановление настроек рабочего стола” (работа этой микропрограммы сбросит все настройки рабочего стола и придется заново выбирать раскраску рабочего стола и обои) и “10. Восстановление настроек загрузки в SafeMode” (данная микропрограмма пересоздает ключи реестра, отвечающие за загрузку в безопасном режиме).

Примечание. Данный метод восстановления системы после атаки вирусов подойдет для любой операционной системы.

Кстати, рекомендую почитать вам дополнительно полезные статьи:

Если ваш компьютер всё-таки подвергся заражению вирусами и вы не знаете, что делать, то рекомендую почитать статью Заражение компьютера вирусами. Что делать, если это случилось?

Ну, а для того, чтобы вероятность заражения вирусами была максимально снижена и обеспечена надежная защита компьютера, я рекомендую прочитать книгу «Компьютер и внешние угрозы. Секреты надежной защиты компьютера и мобильных устройств».

На этом пока все! Надеюсь, что вы нашли в этой заметке что-то полезное и интересное для себя. Если у вас имеются какие-то мысли или соображения по этому поводу, то, пожалуйста, высказывайте их в своих комментариях. До встречи в следующих заметках! Удачи! 😎

Восстановление работоспособности системы после вирусов.

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск — Программы — Стандартные — Служебные — Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC) , позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE — Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard , с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную — восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ — микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

Для запуска процедур восстановления выбираем меню Файл — Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

.

1.Восстановление параметров запуска .exe, .com, .pif файлов

Данная микропрограмма восстанавливает реакцию системы на файлы exe, com, pif, scr.

Показания к применению:

после удаления вируса перестают запускаться программы.

2.Сброс настроек префиксов протоколов Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки префиксов протоколов в Internet Explorer

Показания к применению:

при вводе адреса типа www.yandex.ru идет его подмена на что-то вида www.seque.com/abcd.php?url=www.yandex.ru

3.Восстановление стартовой страницы Internet Explorer

Данная микропрограмма восстанавливает стартовую страницу в Internet Explorer

Показания к применению:

подмена стартовой страницы

4.Сброс настроек поиска Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки поиска в Internet Explorer

Показания к применению:

При нажатии кнопки «Поиск» в IE идет обращение к какому-то постороннему сайту

5.Восстановление настроек рабочего стола

Данная микропрограмма восстанавливает настройки рабочего стола. Восстановление подразумевает удаление всех активных элементов ActiveDesktop, обоев, снятие блокировок на меню, отвечающее за настройки рабочего стола.

Показания к применению:

Исчезли закладки настройки рабочего стола в окне «Свойства:экран», на рабочем столе отображаются посторонние надписи или рисунки

6.Удаление всех Policies (ограничений) текущего пользователя

Windows предусматривает механизм ограничений действий пользователя, называемый Policies. Этой технологией пользуются многие вредоносные программы, поскольку настройки хранятся в реестре и их несложно создавать или модифицировать.

Показания к применению:

Заблокированы функции проводника или иные функции системы.

7.Удаление сообщения, выводимого в ходе WinLogon

Windows NT и последующие системы в линейке NT (2000, XP) позволяют установить сообщение, отображаемое в ходе автозагрузки. Этим пользуется ряд вредоносных программ, причем уничтожение вредоносной программы не приводит к уничтожению этого сообщения.

Показания к применению:

В ходе загрузки системы вводится постороннее сообщение.

8.Восстановление настроек проводника

Данная микропрограмма сбрасывает ряд настроек проводника на стандартные (сбрасываются в первую очередь настройки, изменяемые вредоносными программами).

Показания к применению:

Изменены настройки проводника

9.Удаление отладчиков системных процессов

Регистрация отладчика системного процесса позволят осуществить скрытый запуск приложение, что и используется рядом вредоносных программ

Показания к применению:

AVZ обнаруживает неопознанные отладчики системных процессов, возникают проблемы с запуском системных компонент, в частности после перезагрузки исчезает рабочий стол.

10.Восстановление настроек загрузки в безопасном режиме (SafeMode)

Некоторые вредоносные программы, в частности червь Bagle, повреждают настройки загрузки системы в защищенном режиме. Данная микропрограмма восстанавливает настройки загрузки в защищенном режиме.

Показания к применению:

Компьютер не загружается в защищенном режиме (SafeMode). Применять данную микропрограмму следует только в случае проблем с загрузкой в защищенном режиме.

11.Разблокировка диспетчера задач

Блокировка диспетчера задач применяется вредоносными программами для защиты процессов от обнаружения и удаления. Соответственно выполнение данной микропрограммы снимает блокировку.

Показания к применению:

Блокировка диспетчера задач, при попытке вызова диспетчера задач выводится сообщение «Диспетчер задач заблокирован администратором».

12.Очистка списка игнорирования утилиты HijackThis

Утилита HijackThis хранит в реестре ряд своих настроек, в частности — список исключений. Поэтому для маскировки от HijackThis вредоносной программе достаточно зарегистрировать свои исполняемые файлы в списке исключений. В настоящий момент известен ряд вредоносных программ, использующих данную уязвимость. Микропрограмма AVZ выполняет очистку списка исключений утилиты HijackThis

Показания к применению:

Подозрения на то, что утилита HijackThis отображает не всю информацию о системе.

13. Очистка файла Hosts

Очистка файла Hosts сводится к поиску файла Hosts, удалению из него всех значащих строк и добавлению стандартной строки «127.0.0.1 localhost».

Показания к применению:

Подозрения на то, файл Hosts изменен вредоносной программой. Типичные симптомы — блокировка обновления антивирусных программ. Проконтролировать содержимое файла Hosts можно при помощи менеджера Hosts файла, встроенного в AVZ.

14. Автоматическое исправление настроек SPl/LSP

Выполняет анализ настроек SPI и в случае обнаружения ошибок производит автоматическое исправление найденных ошибок. Данную микропрограмму можно запускать повторно неограниченное количество раз. После выполнения данной микропрограммы рекомендуется перезагрузить компьютер. Внимание ! Данную микропрограмму нельзя запускать из терминальной сессии

Показания к применению:

После удаления вредоносной программы пропал доступ в Интернет.

15. Сброс настроек SPI/LSP и TCP/IP (XP+)

Данная микропрограмма работает только в XP, Windows 2003 и Vista. Ее принцип работы основан на сбросе и пересоздании настроек SPI/LSP и TCP/IP при помощи штатной утилиты netsh, входящей в состав Windows. Подробно про сброс настроек можно прочитать в базе знаний Microsoft — http://support.microsoft.com/kb/299357 Обратите внимание ! Применять сброс настроек нужно только в случае необходимости при наличие неустранимых проблем с доступом в Интернет после удаления вредоносных программ !

Показания к применению:

После удаления вредоносной программы пропал доступ в Интернет и выполнение микропрограммы «14. Автоматическое исправление настроек SPl/LSP» не дает результата.

16. Восстановление ключа запуска Explorer

Восстанавливает системные ключи реестра, отвечающие за запуск проводника.

Показания к применению:

В ходе загрузки системы не запускается проводник, но запуск explorer.exe вручную возможен.

17. Разблокировка редактора реестра

Разблокирует редактор реестра путем удаления политики, запрещающей его запуск.

Показания к применению:

Невозможно запустить редактор реестра, при попытке выводится сообщение о том, что его запуск заблокирован администратором.

18. Полное пересоздание настроек SPI

Выполняет резервное копирование настроек SPI/LSP, после чего уничтожает их и создает по эталону, который хранится в базе.

Показания к применению:

Тяжелые повреждения настроек SPI, неустранимые скриптами 14 и 15. Применять только в случае необходимости !

19. Очистить базу MountPoints

Выполняет очистку базы MountPoints и MountPoints2 в реестре. Данная операция нередко помогает в случае, когда после заражения Flash-вирусом в проводнике не открываются диски Для выполнения восстановления необходимо отметить один или несколько пунктов и нажать кнопку «Выполнить отмеченные операции». Нажатие кнопки «ОК» закрывает окно.

На заметку:

Восстановление бесполезно, если в системе работает троянская программа, выполняющая подобные перенастройки — необходимо сначала удалить вредоносную программу, а затем восстанавливать настройки системы

На заметку:

Для устранения следов большинства Hijacker необходимо выполнить три микропрограммы — «Сброс настроек поиска Internet Explorer на стандартные», «Восстановление стартовой страницы Internet Explorer», «Сброс настроек префиксов протоколов Internet Explorer на стандартные»

На заметку:

Любую из микропрограмм можно выполнять несколько раз подряд без ущерба для системы. Исключения — «5.Восстановление настроек рабочего стола» (работа этой микропрограммы сбросит все настройки рабочего стола и придется заново выбирать раскраску рабочего стола и обои) и «10. Восстановление настроек загрузки в SafeMode» (данная микропрограмма пересоздает ключи реестра, отвечающие за загрузку в безопасном режиме).

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла «вирусного» драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности «обслуживаемого» устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt — для драйвера от антивируса Касперского

или другое название — для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLM\ SYSTEM\ CurrentControlSet\ Control\ Class\ <4d36e96b-e325- 11ce-bfc1- 08002be10318>

UpperFilters = kbdclass

Мышь:

HKLM\ SYSTEM\ CurrentControlSet\ Control\ Class\ <4d36e96f-e325- 11ce-bfc1- 08002be10318>

UpperFilters = mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters