Windows Server 2019 — установка контроллера домена

Установим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Хочется отметить обязательные пункты, которые нужно выполнить.

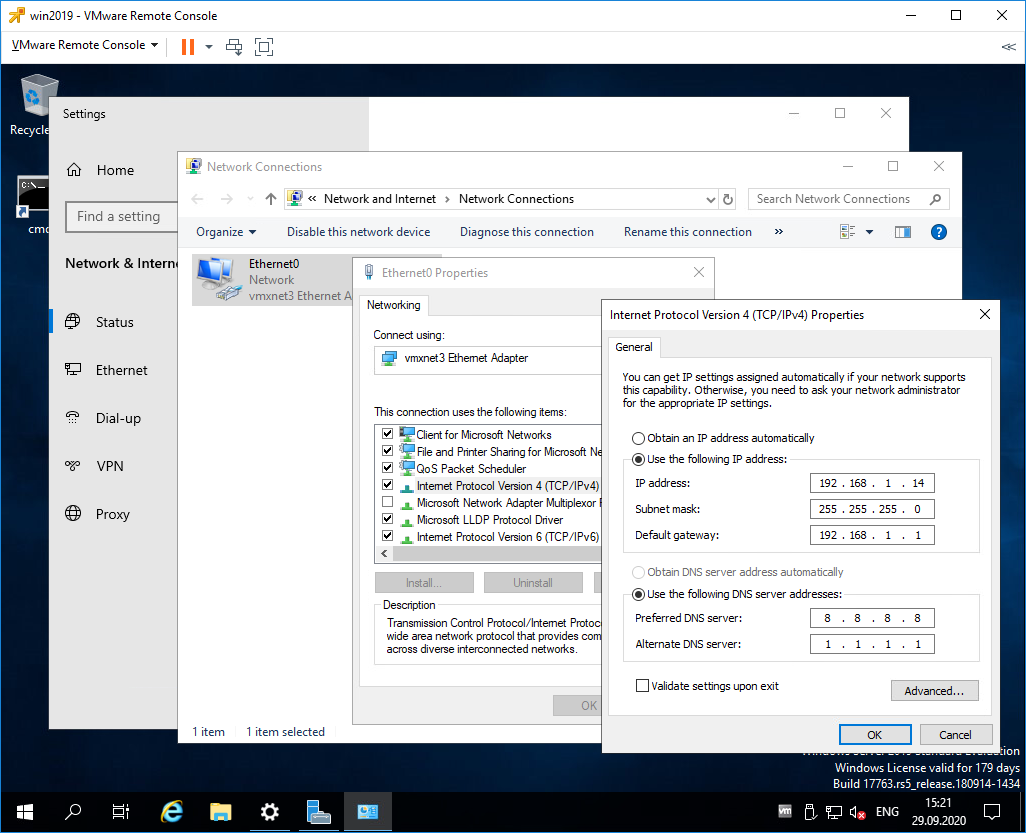

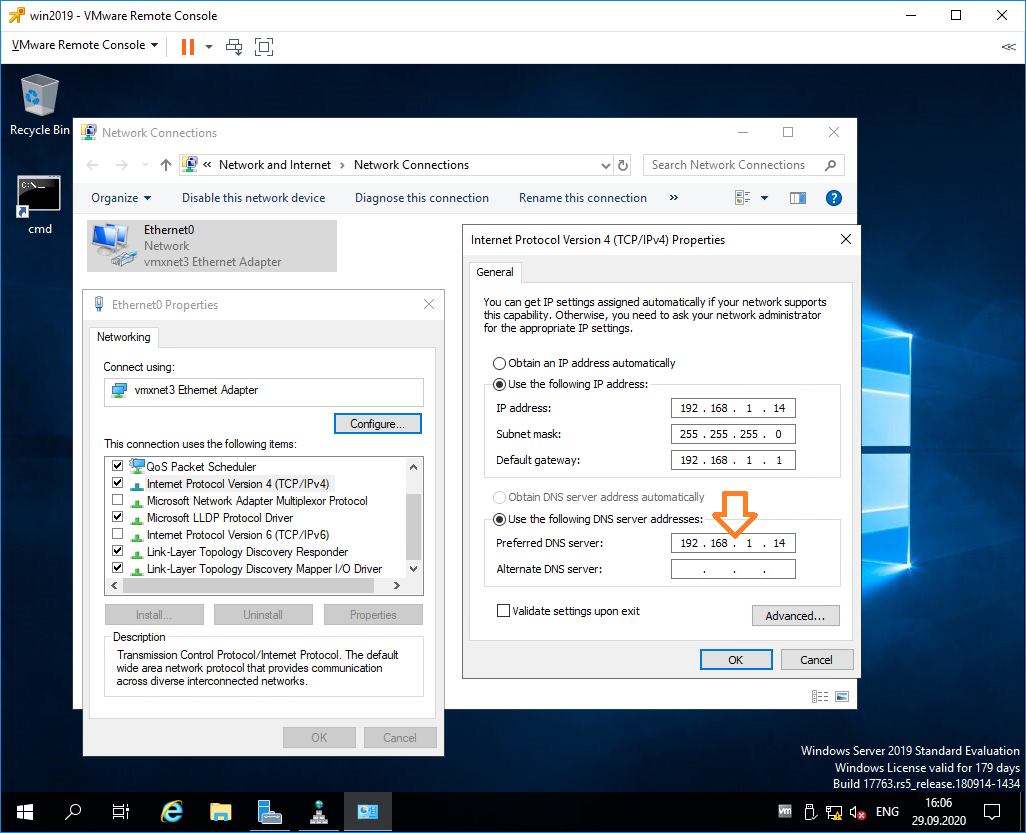

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

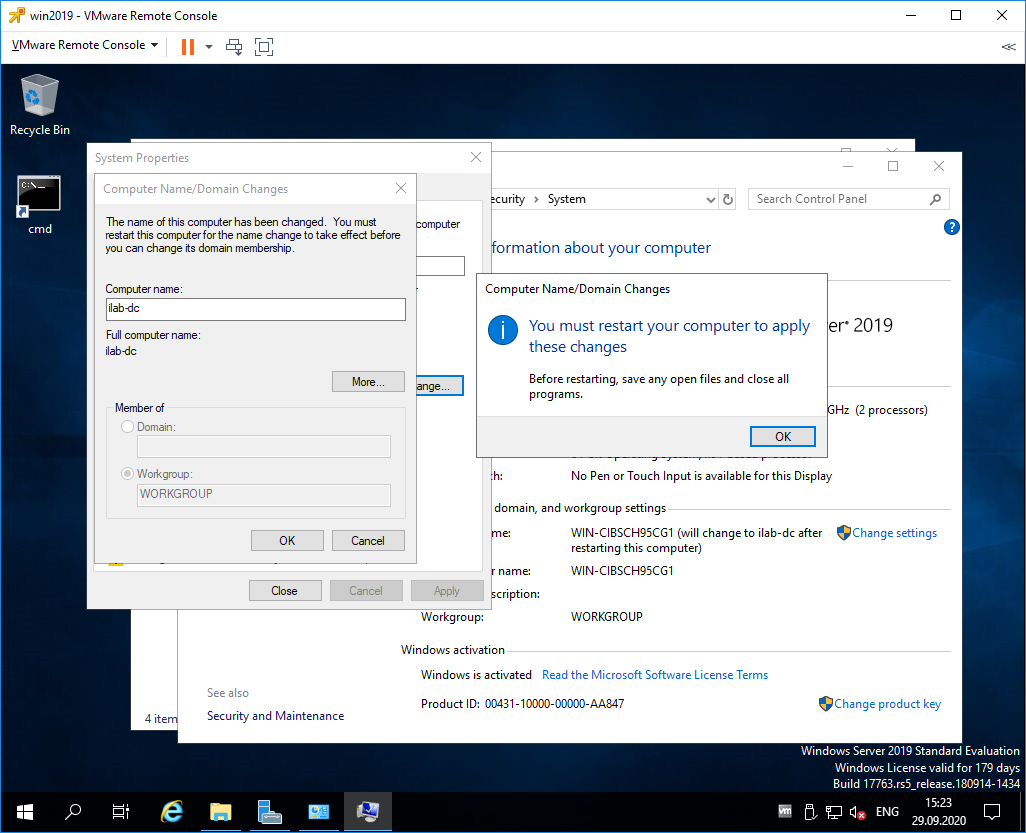

Укажите имя сервера.

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

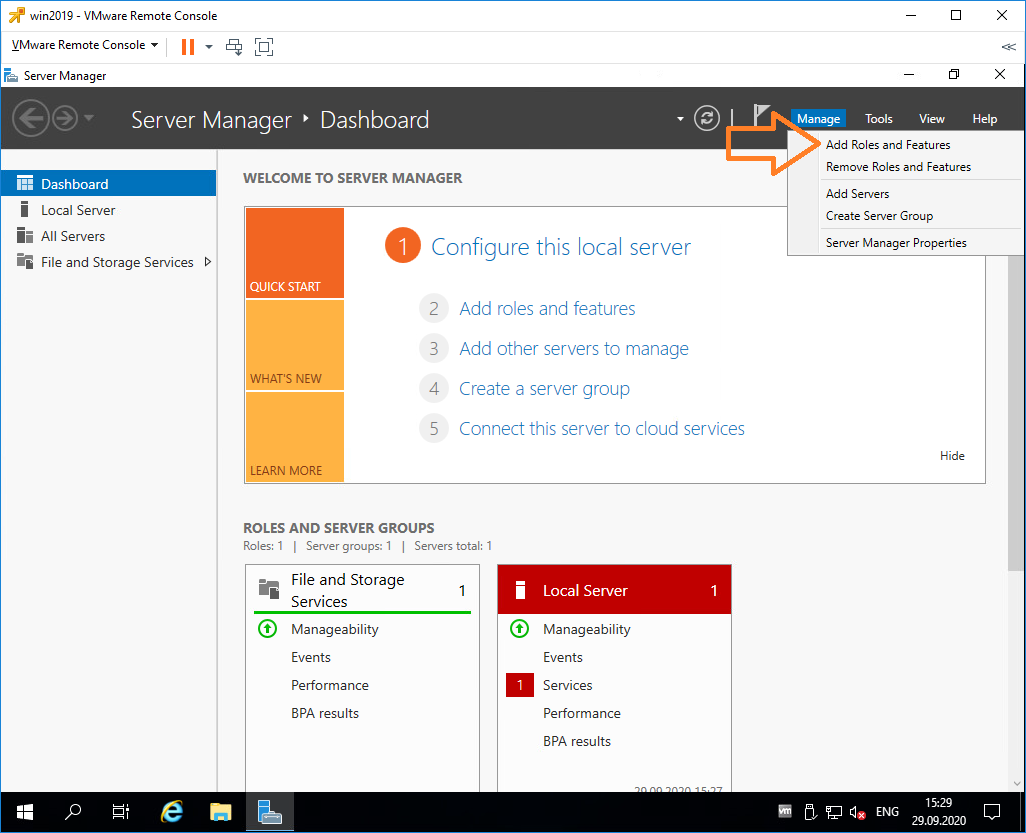

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

Запускается мастер добавления ролей.

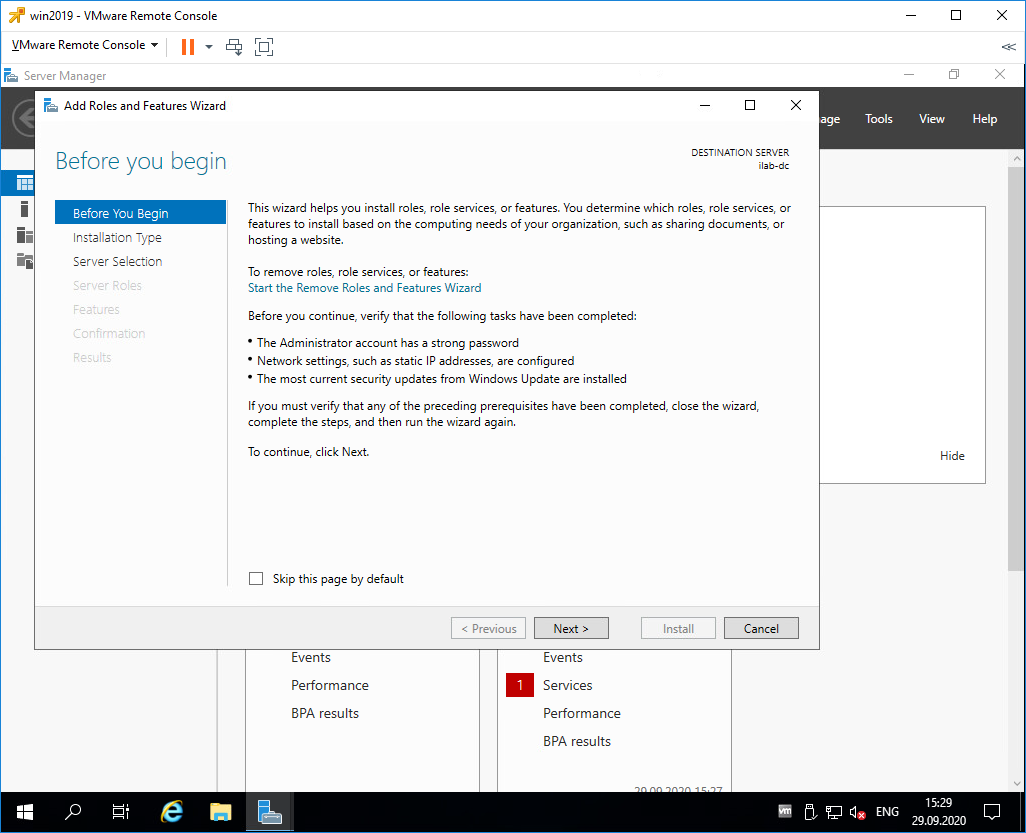

Раздел Before You Begin нас не интересует. Next.

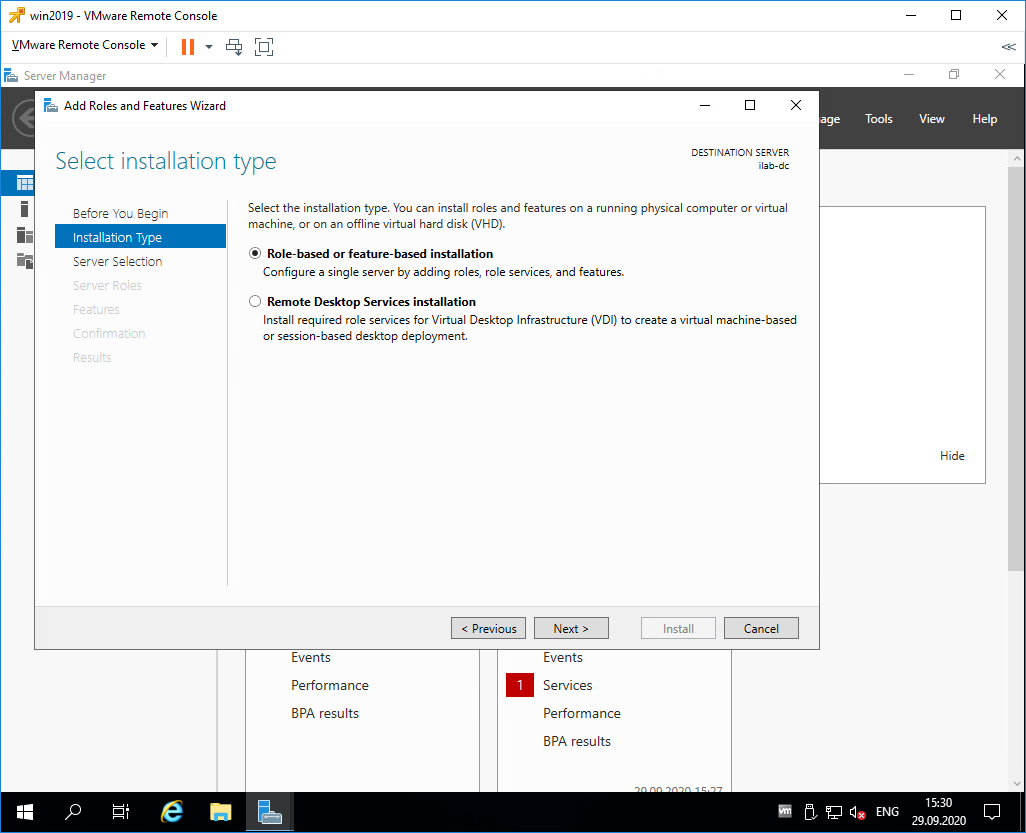

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

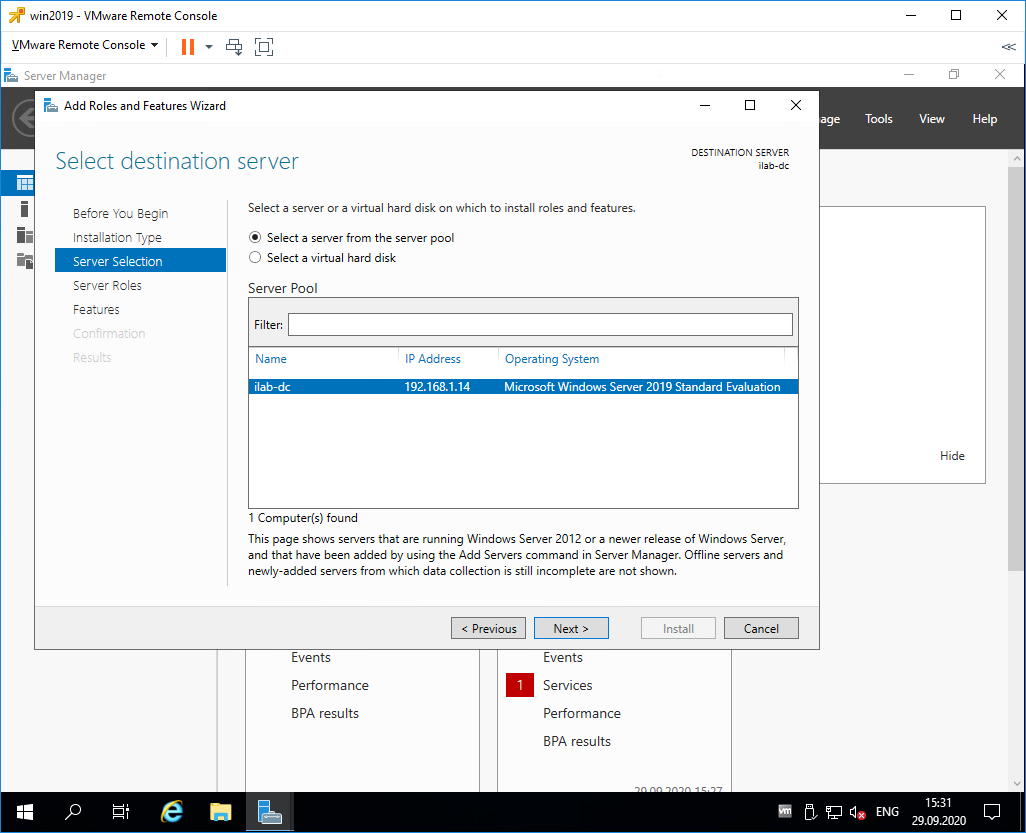

В разделе Server Selection выделяем текущий сервер. Next.

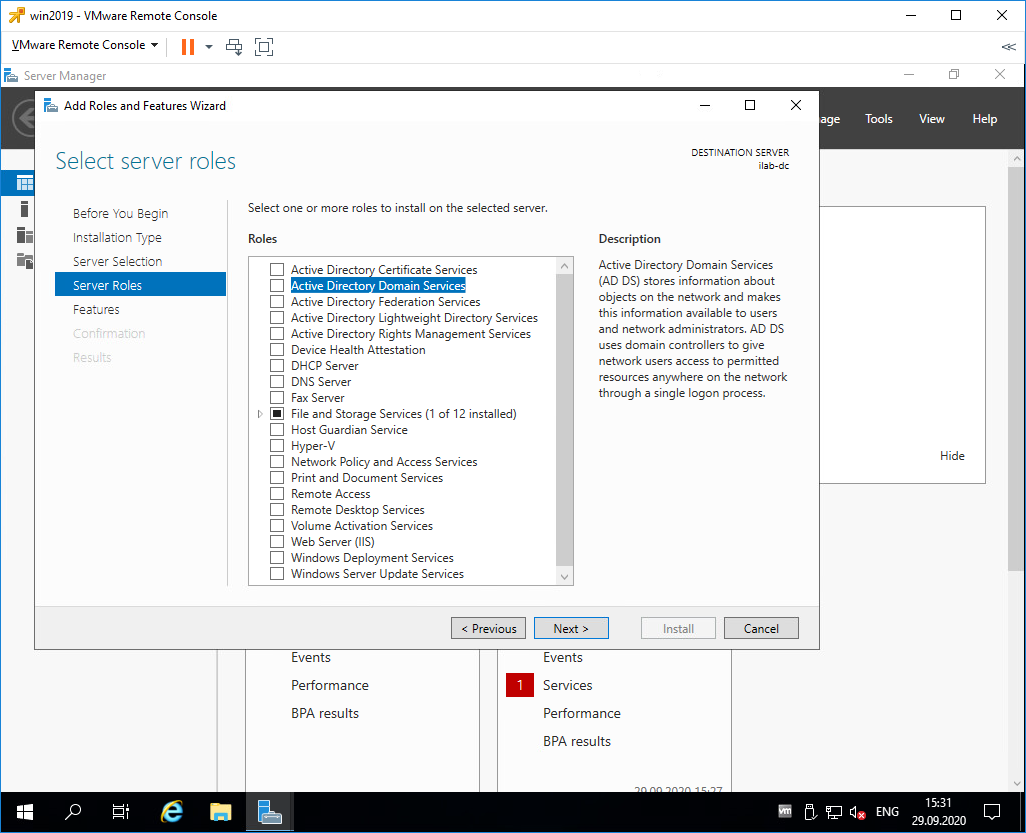

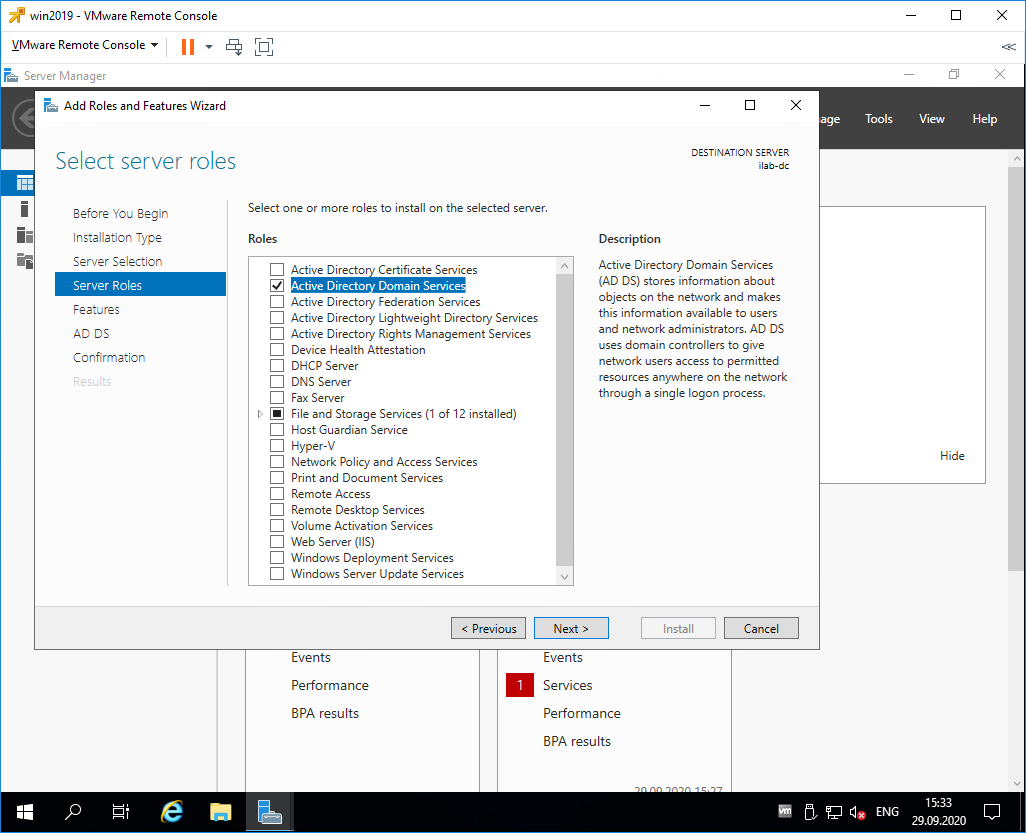

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

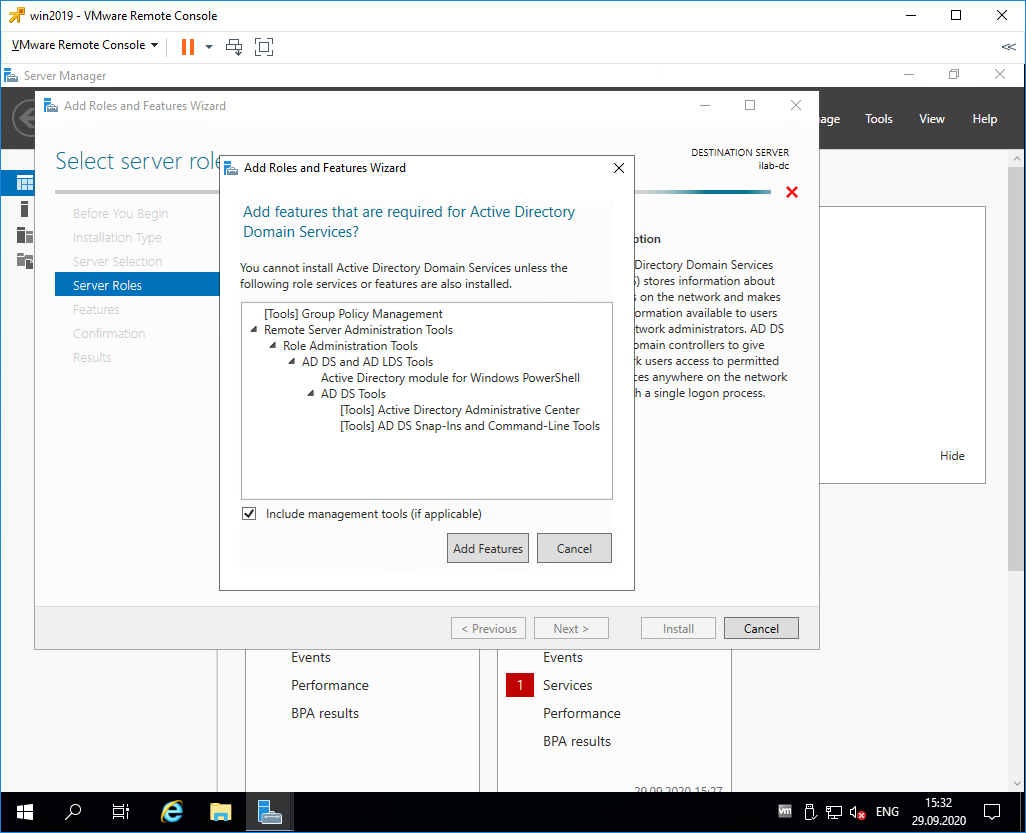

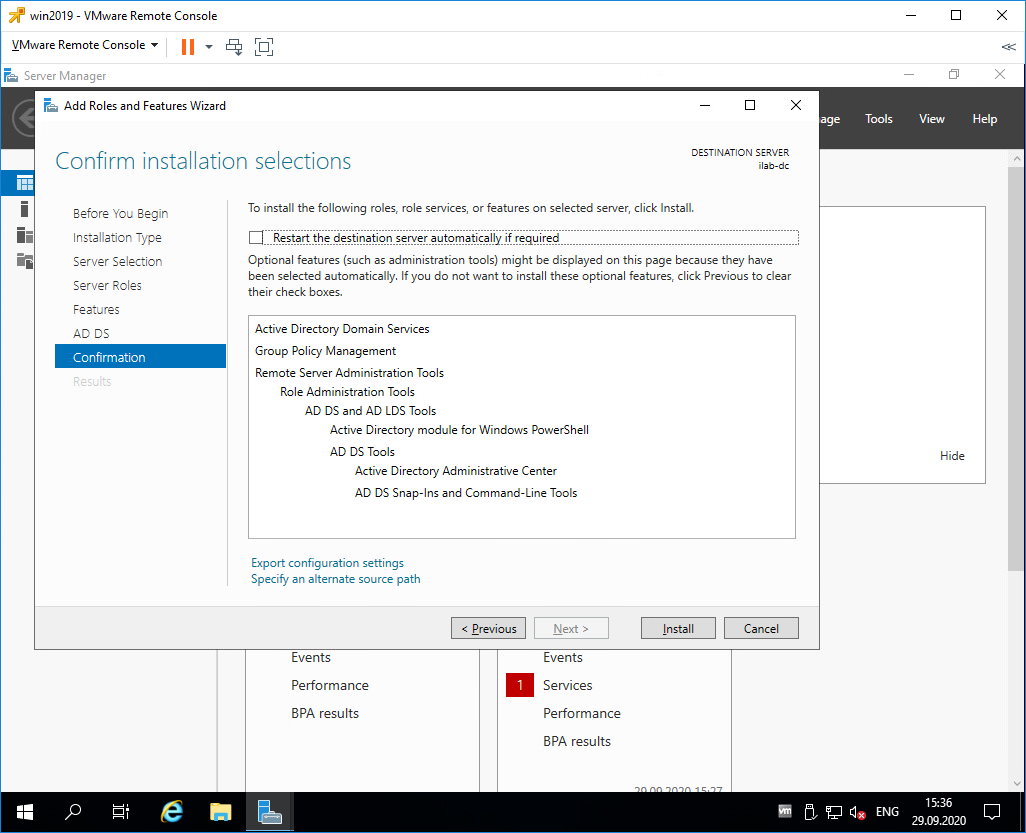

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

Теперь роль Active Directory Domain Services отмечена галкой. Next.

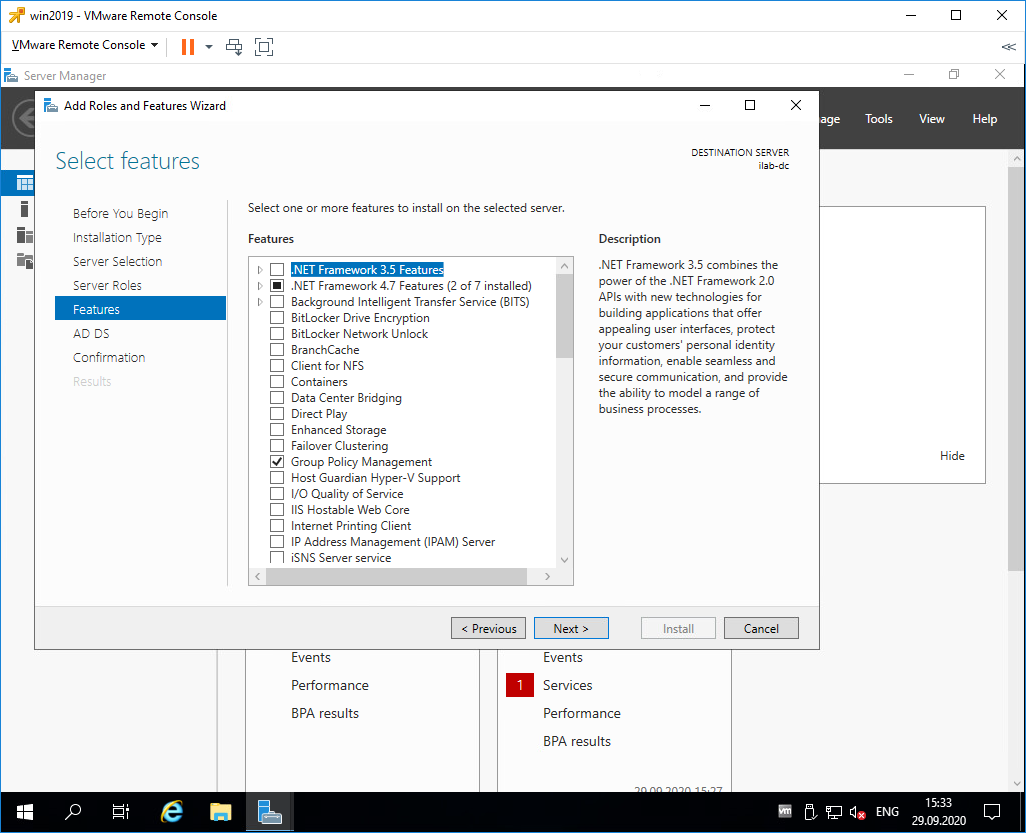

В разделе Features нам не нужно отмечать дополнительные опции. Next.

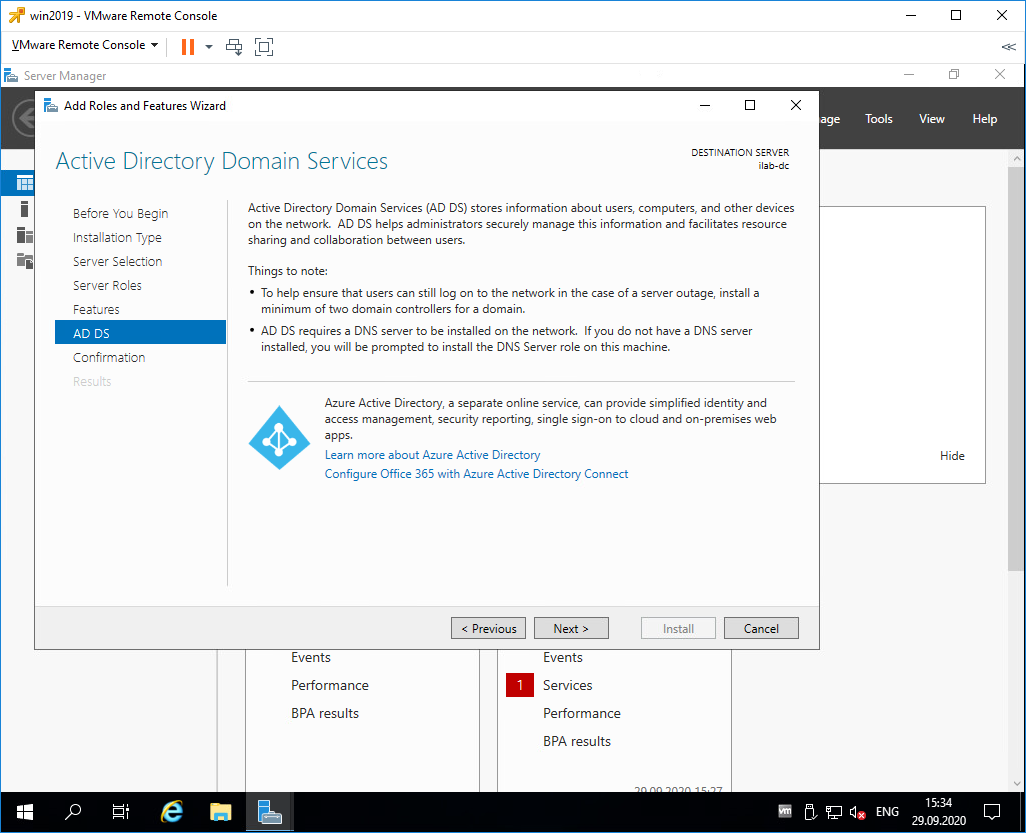

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

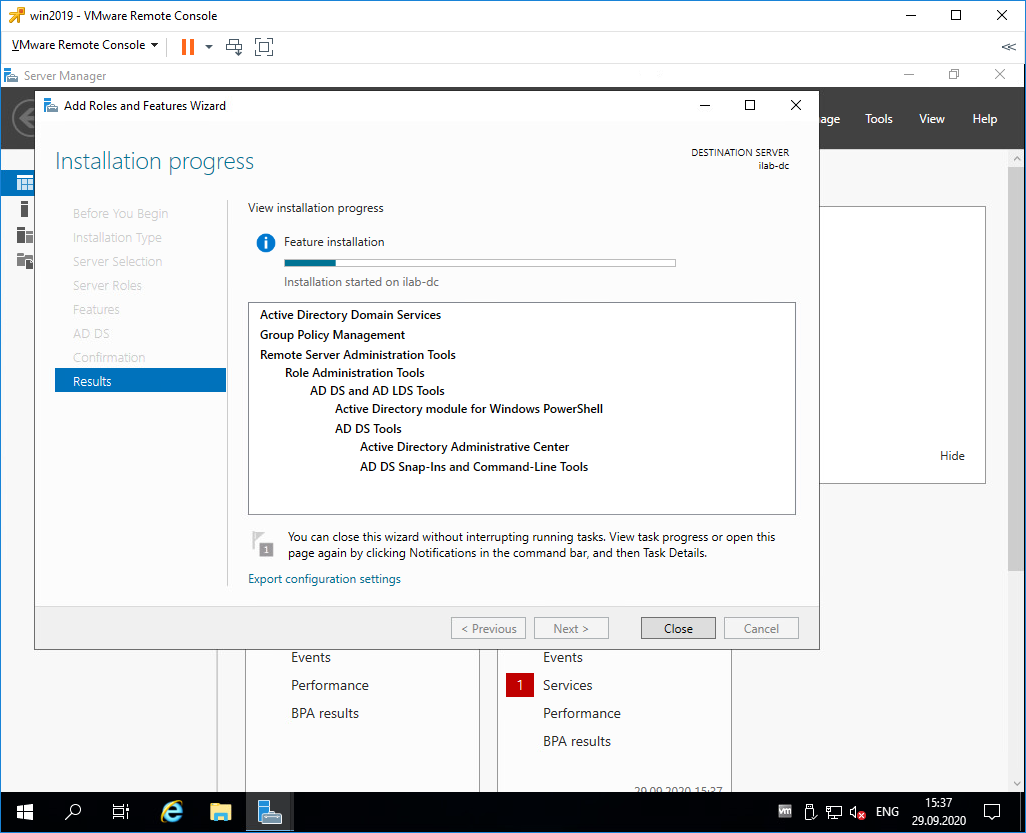

Начинается установка компонентов, ждём.

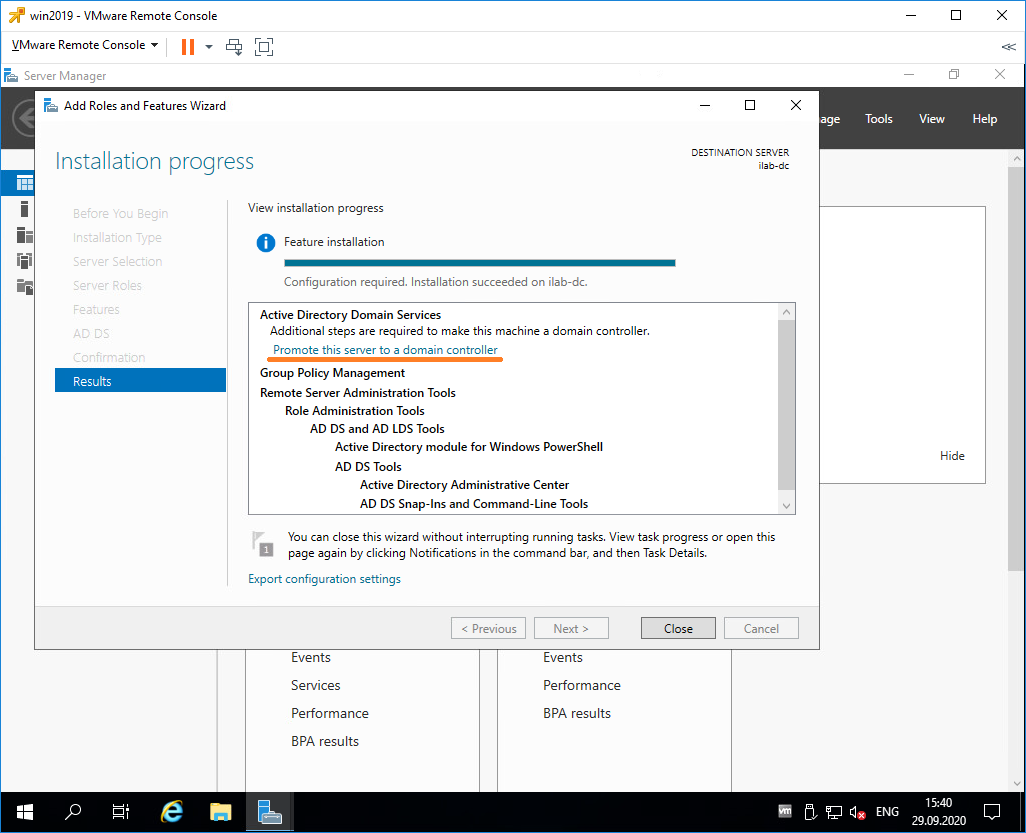

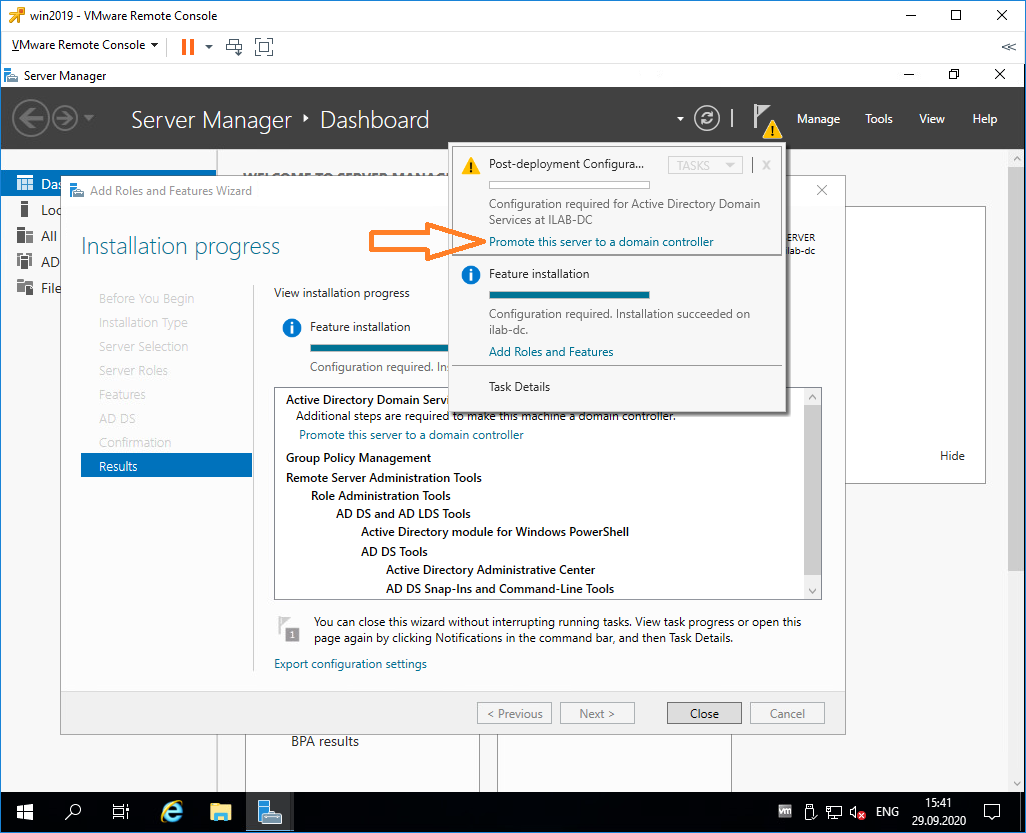

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

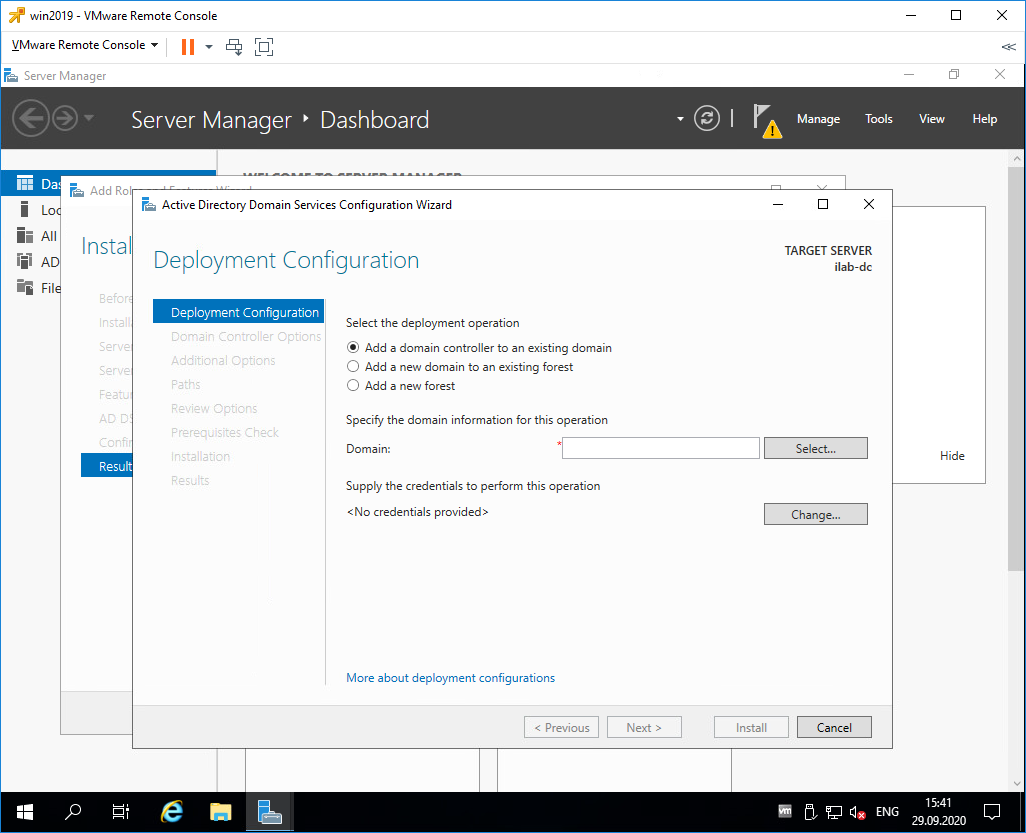

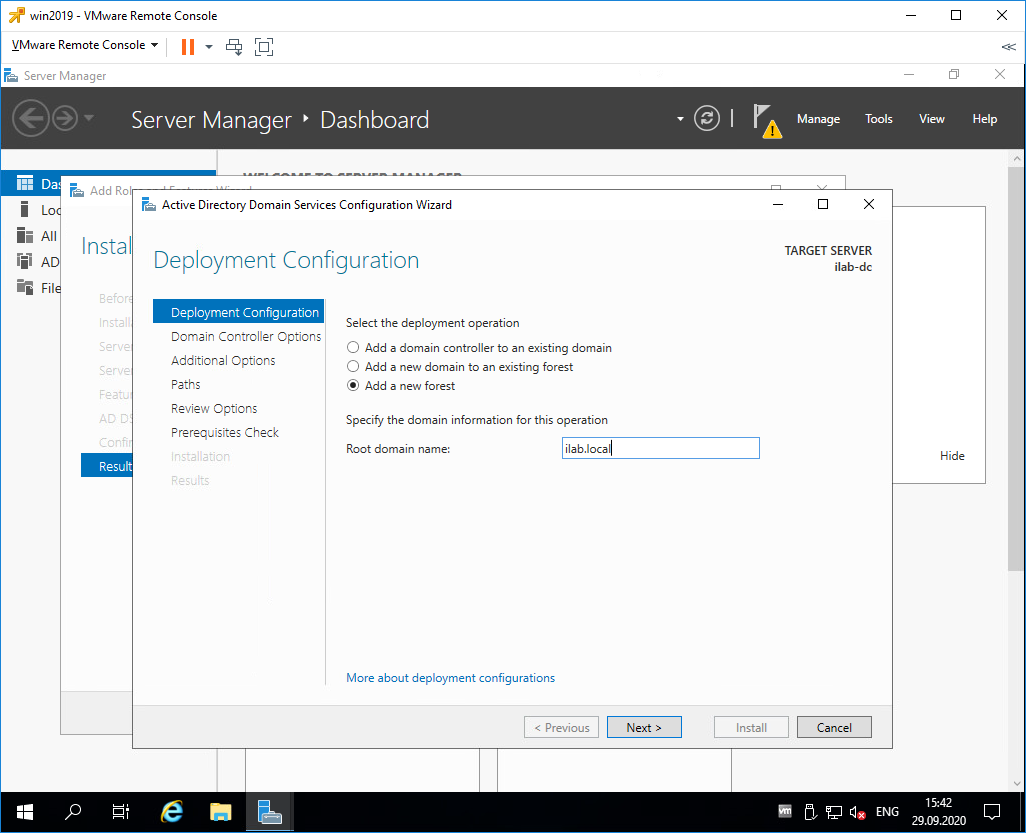

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

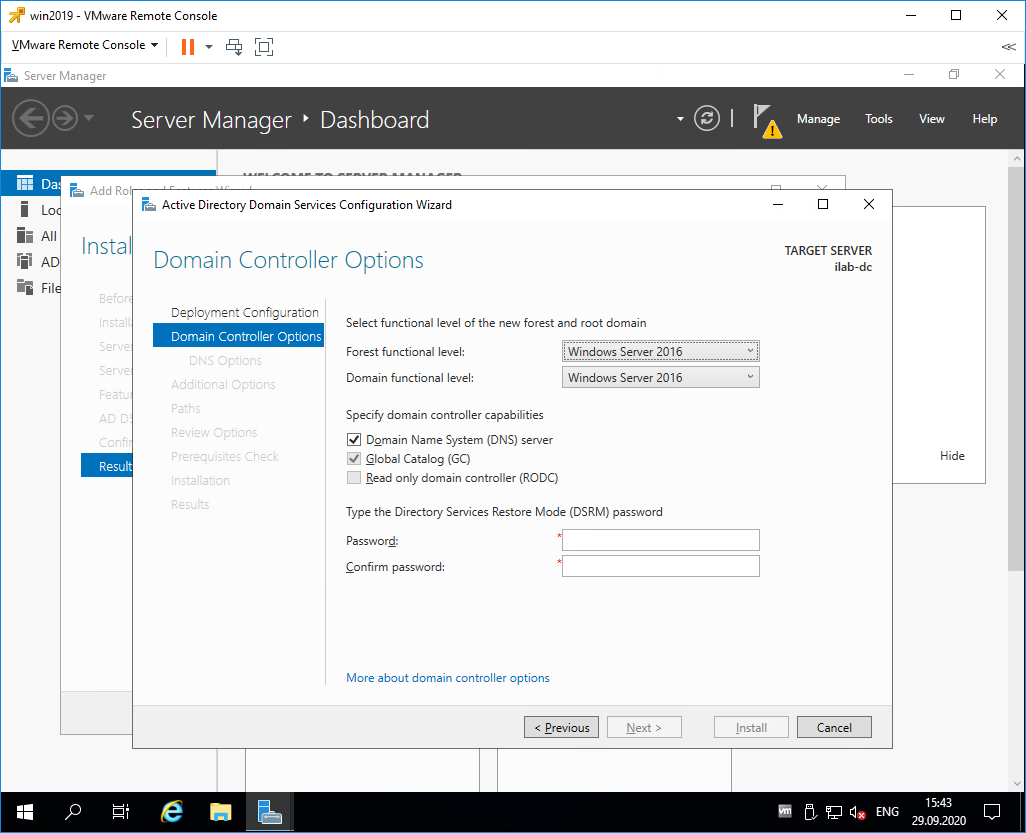

Попадаем в раздел Doman Controller Options.

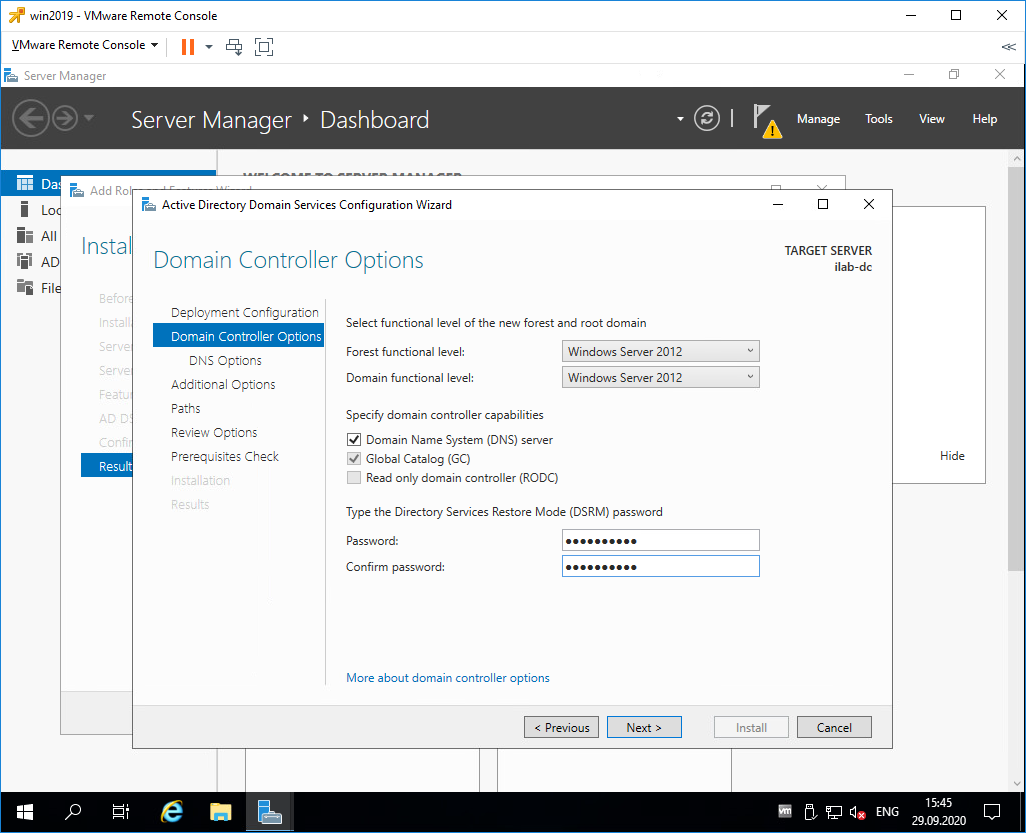

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

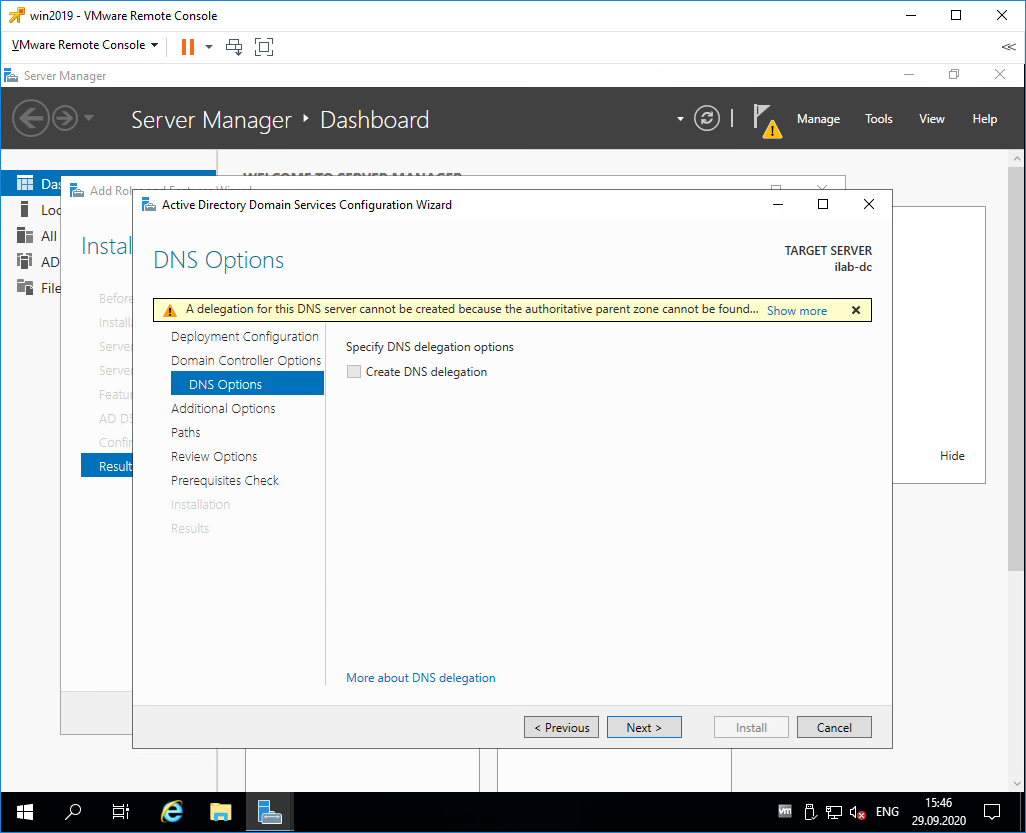

Не обращаем внимание на предупреждение «A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found. «. Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

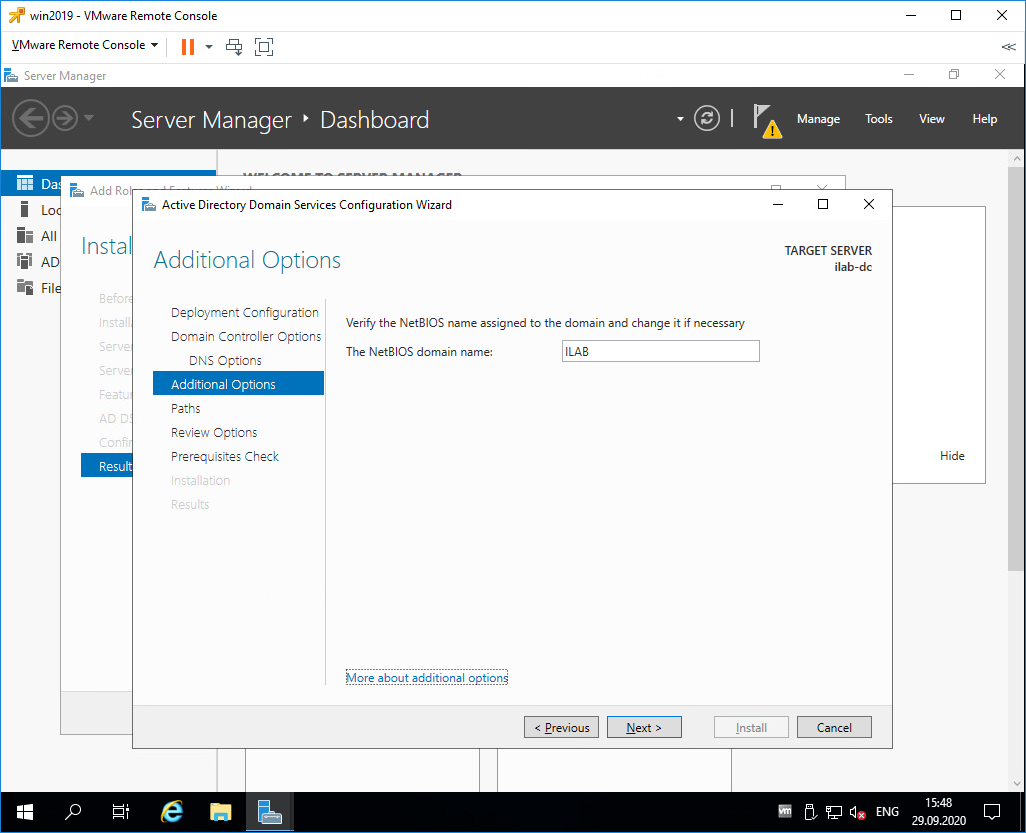

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю «ILAB». Next.

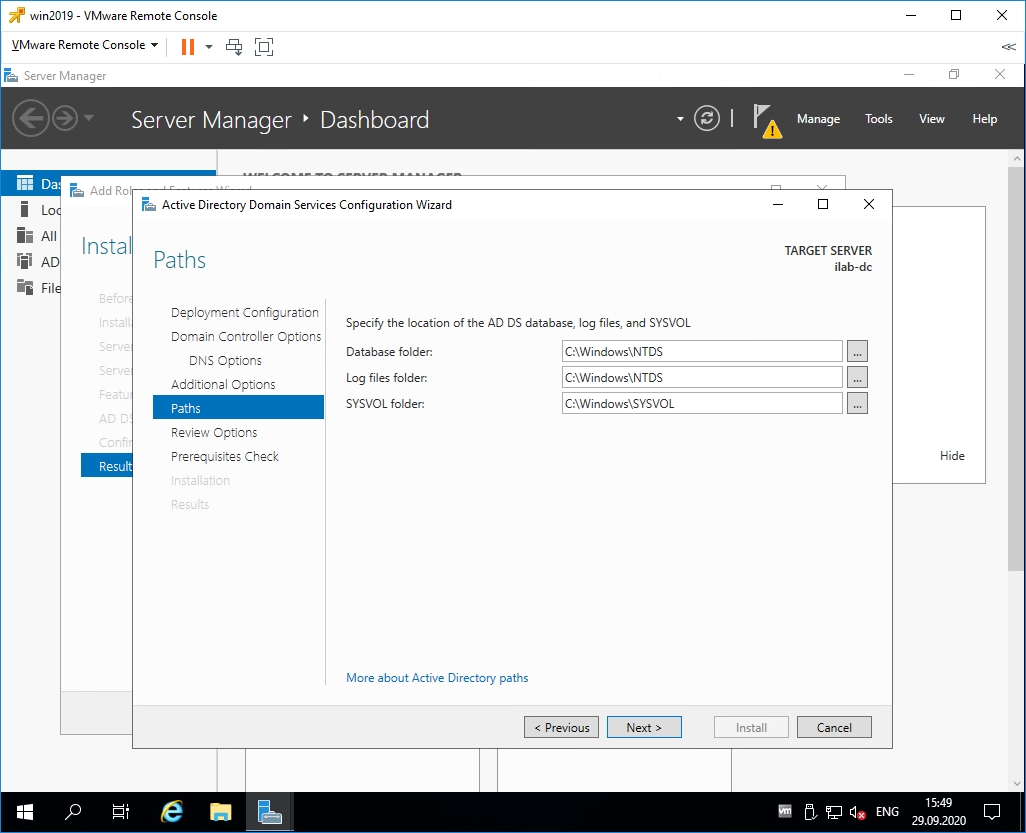

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

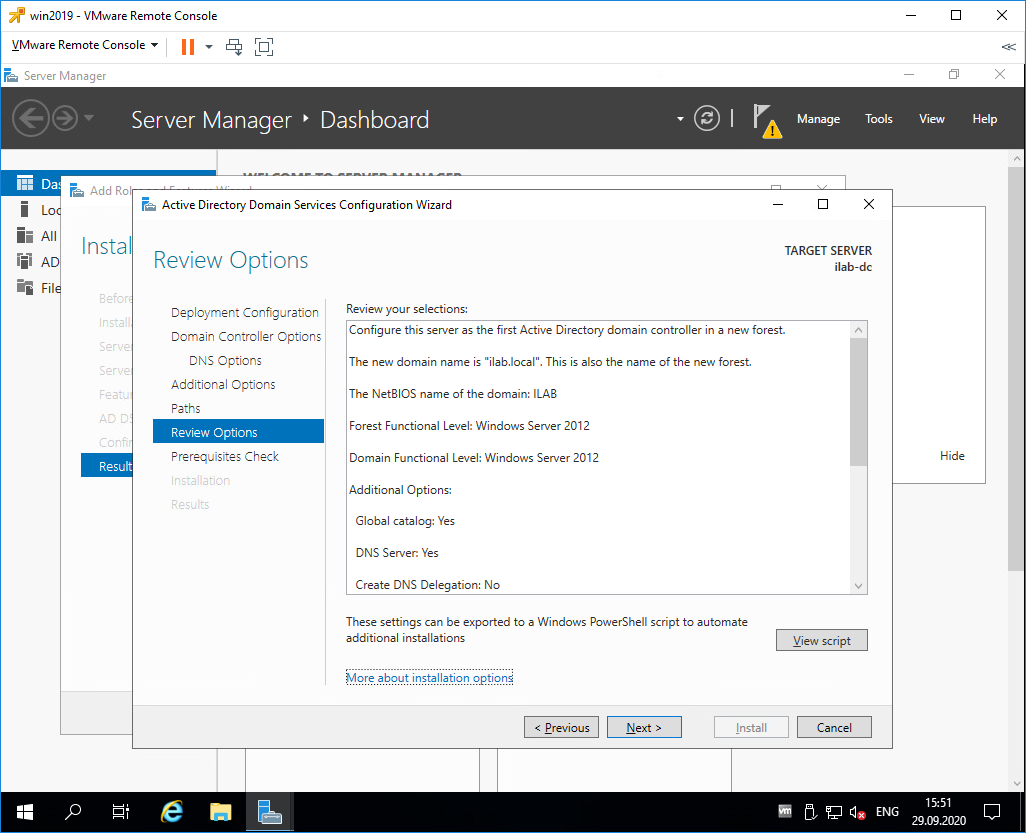

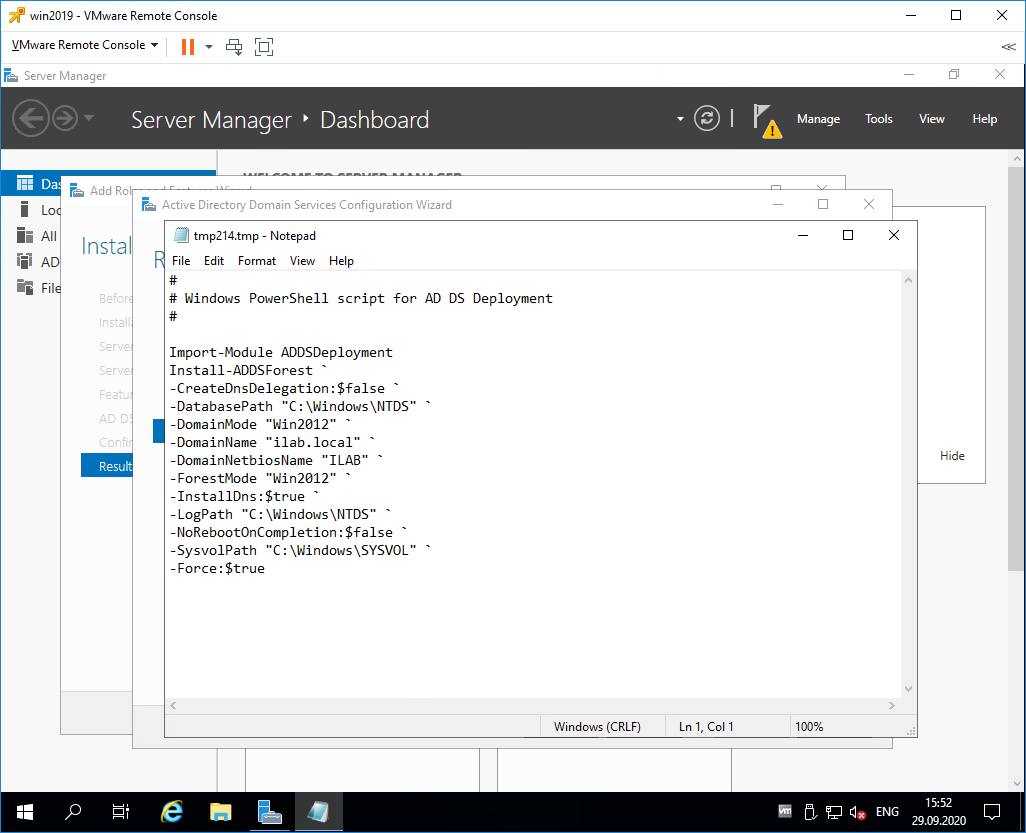

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

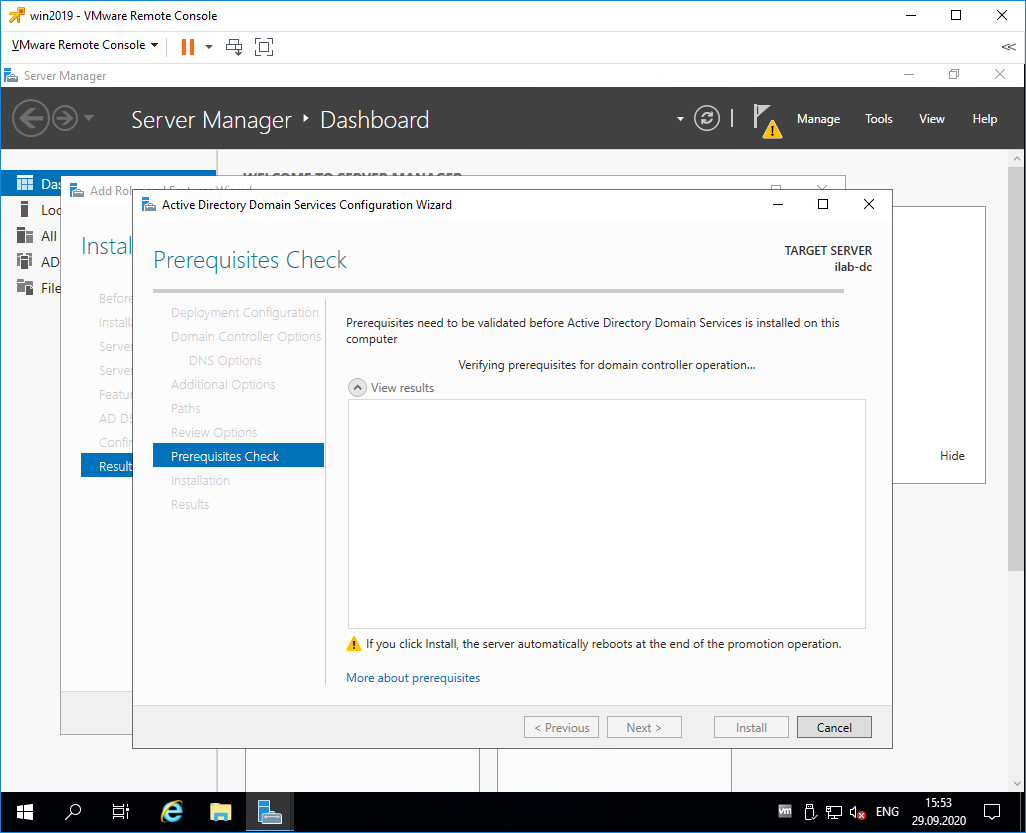

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

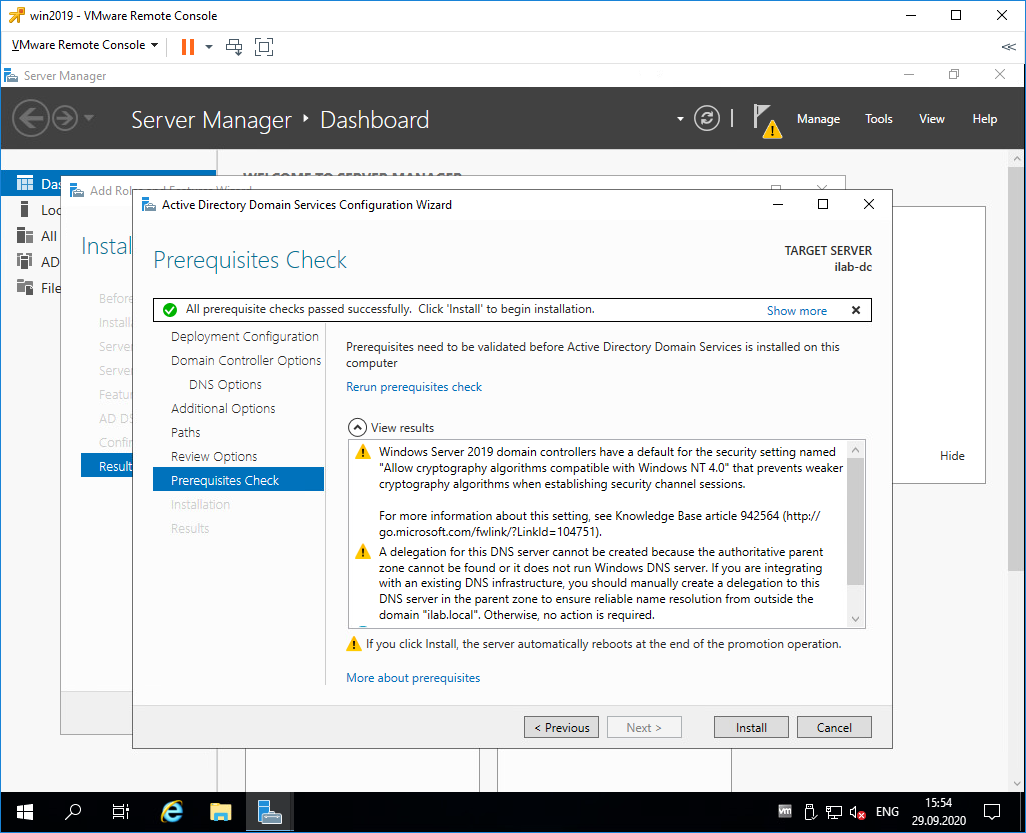

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

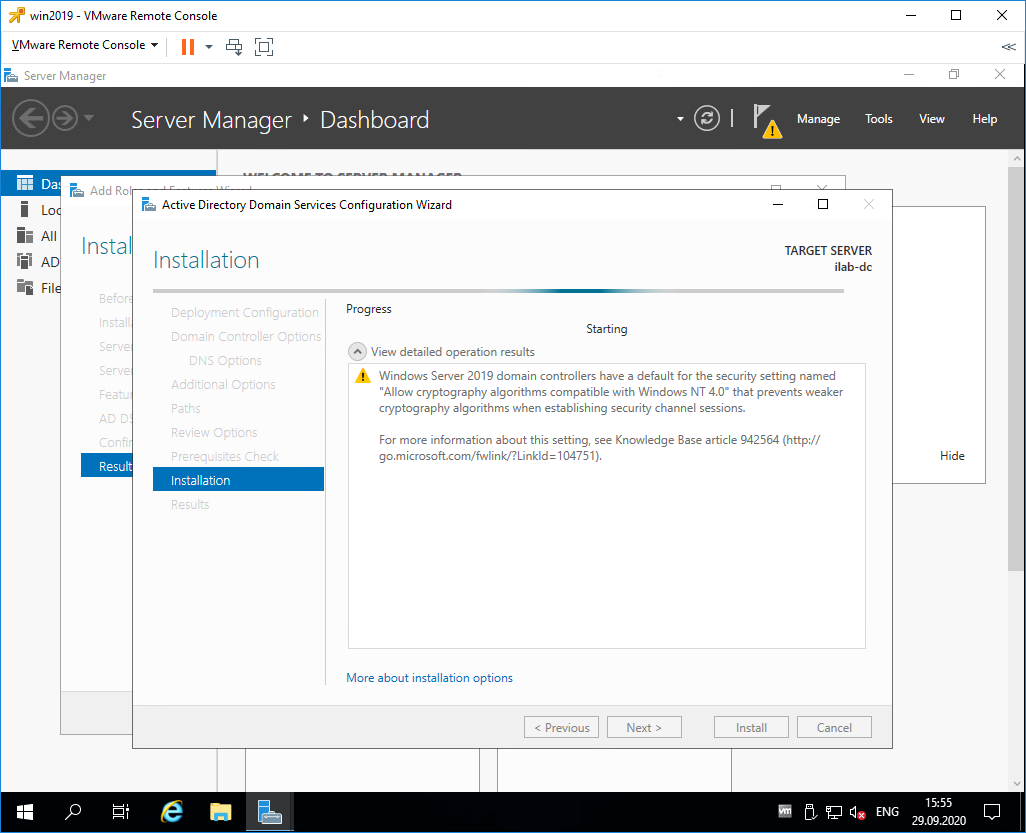

Начинается процесс установки.

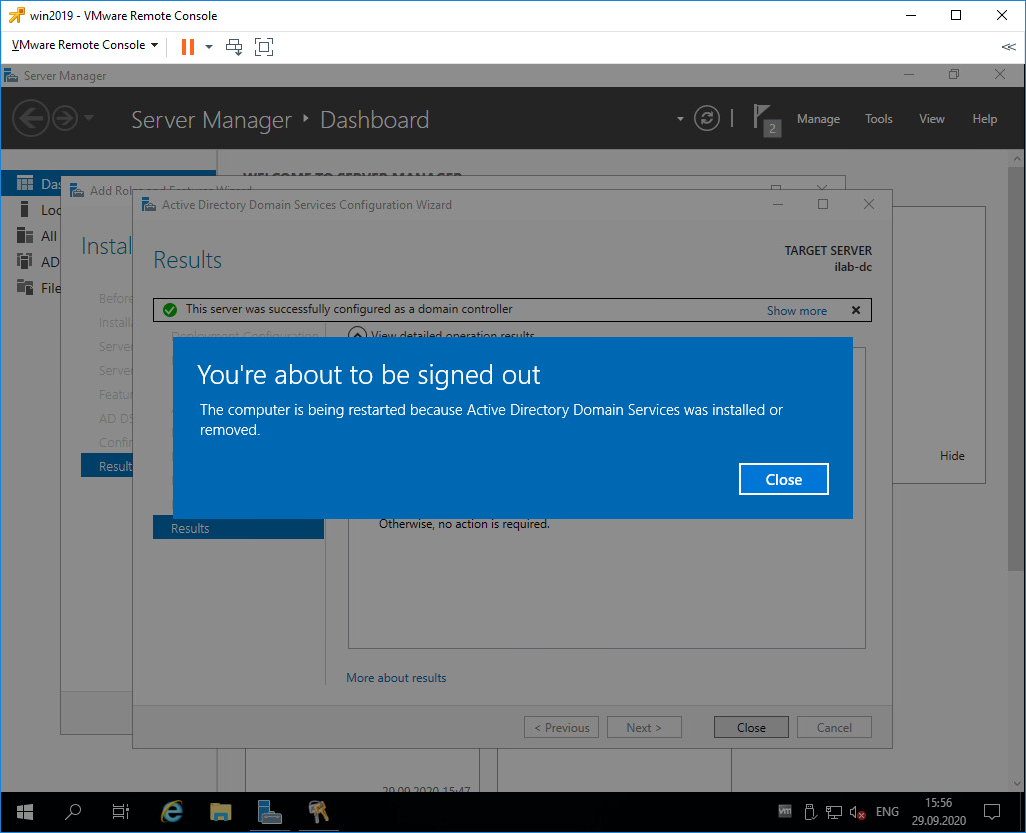

Сервер будет перезагружен, о чём нас и предупреждают. Close.

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

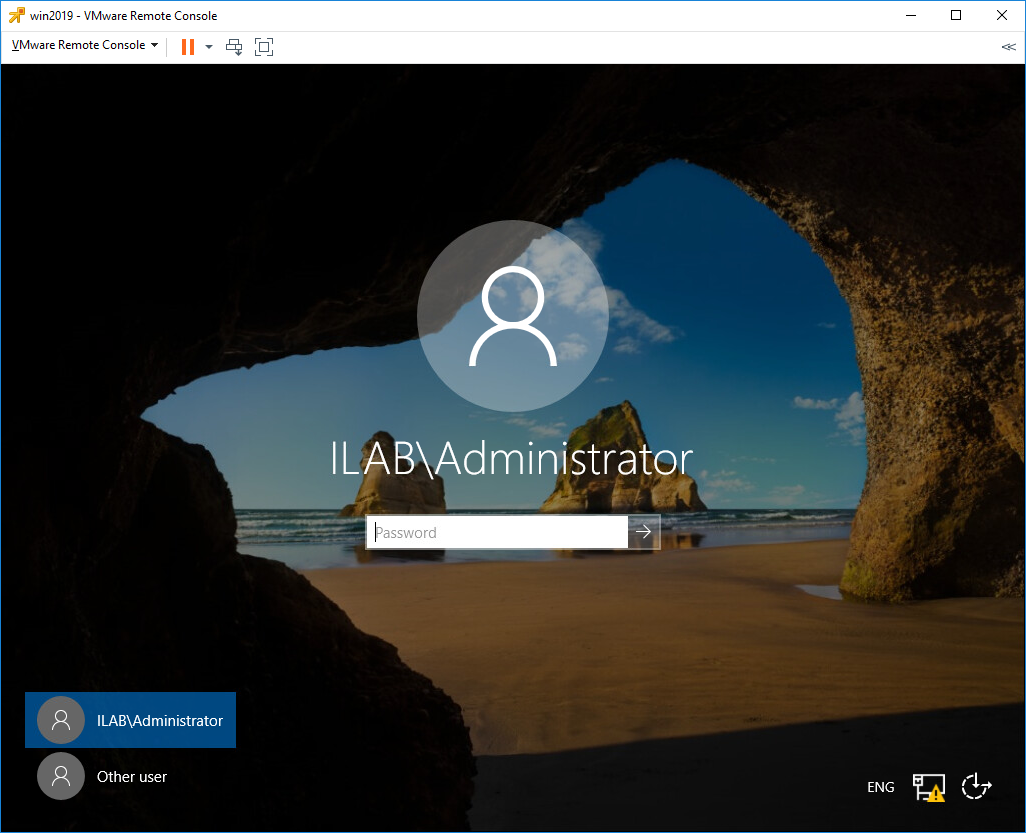

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

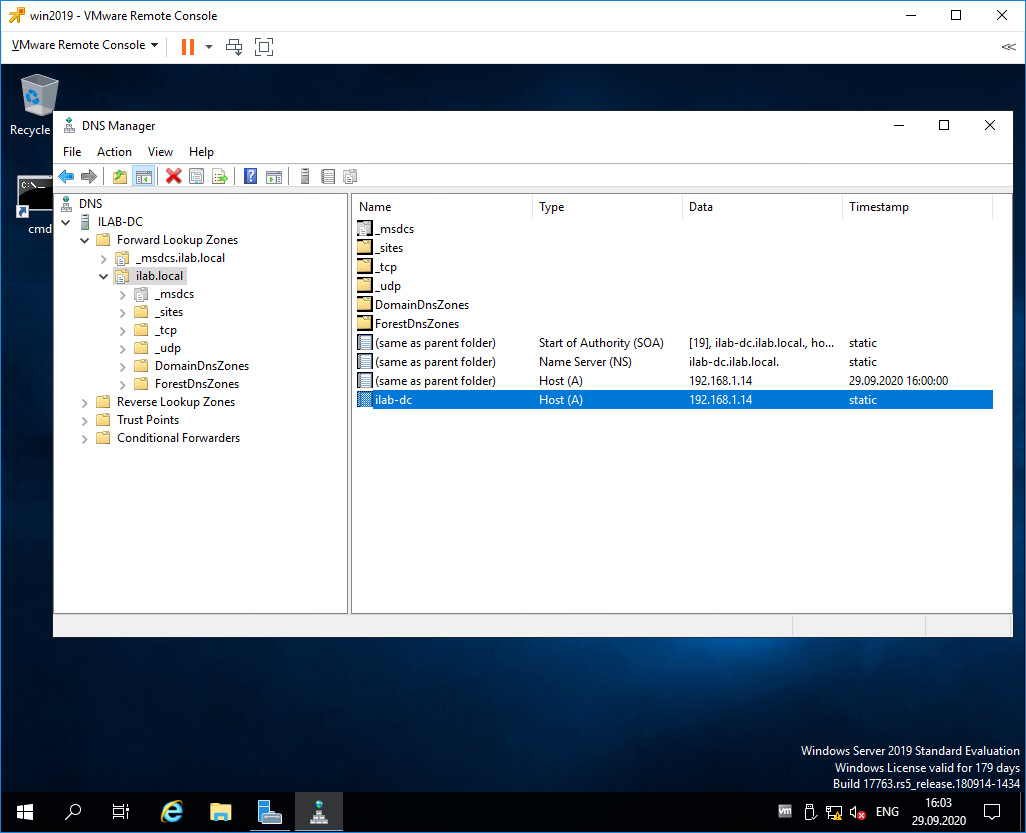

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

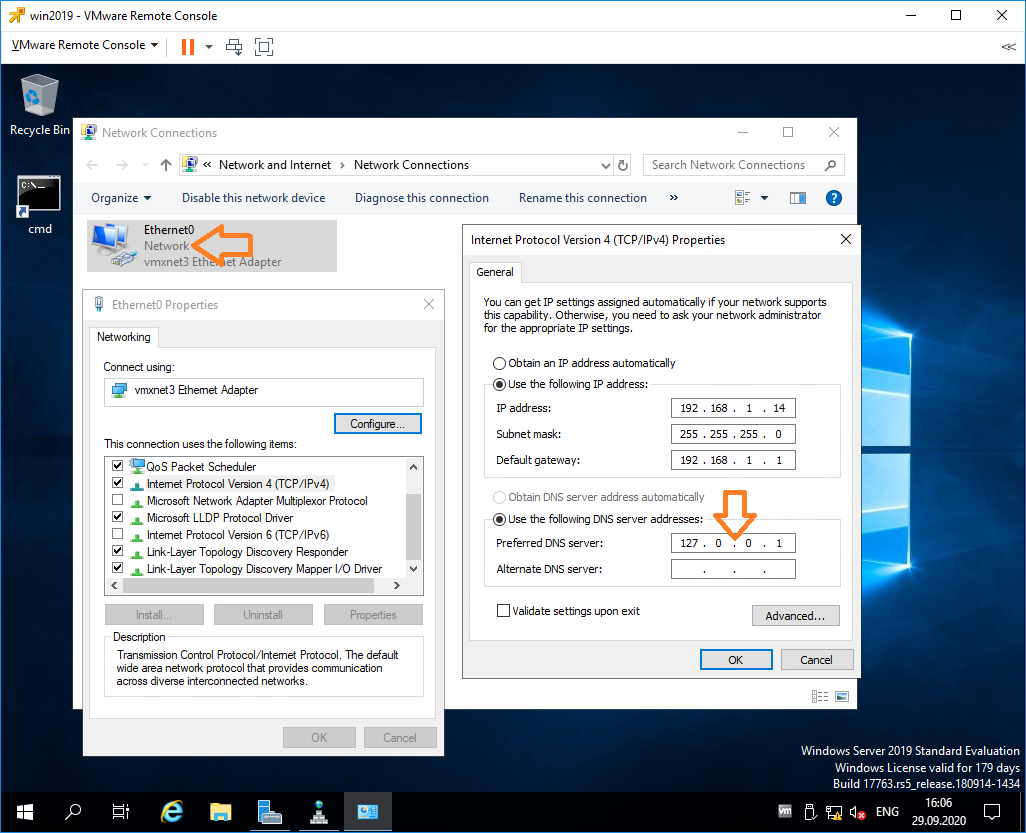

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

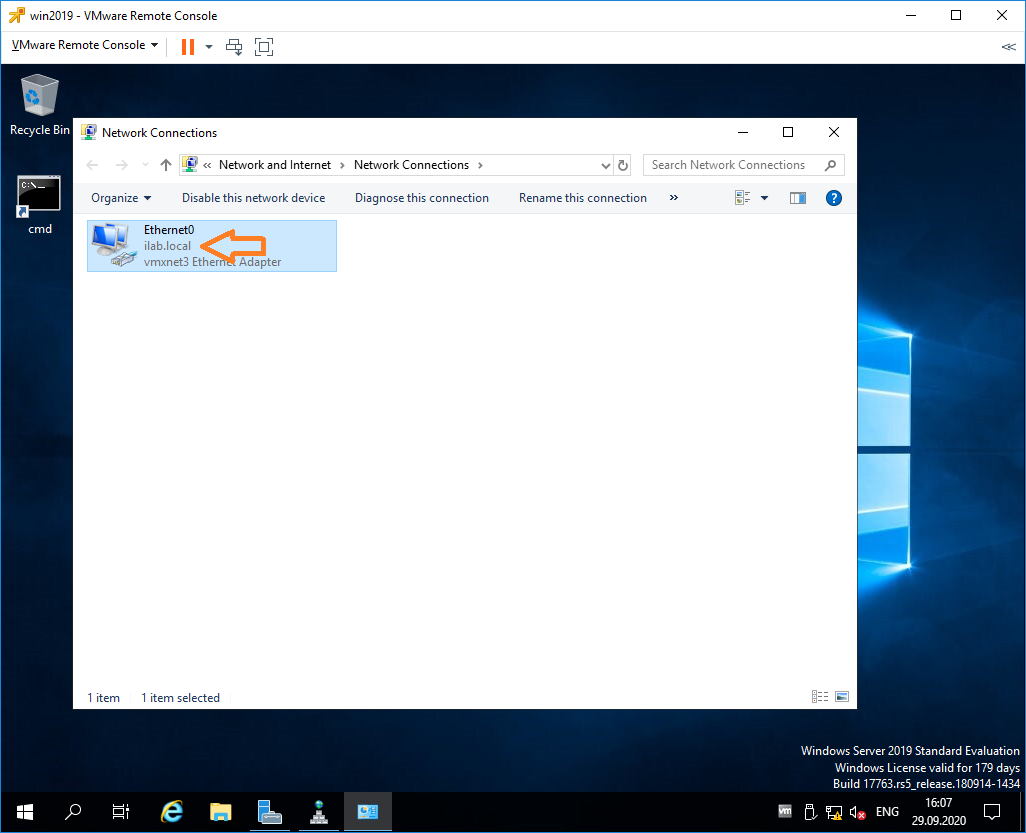

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

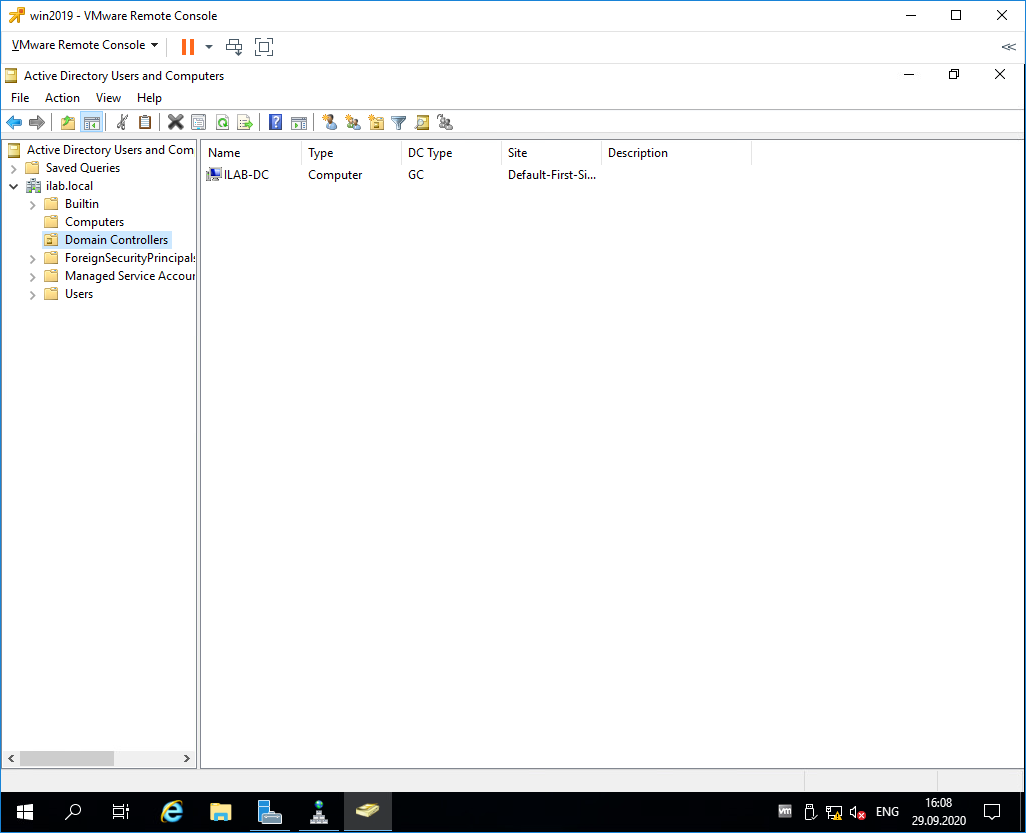

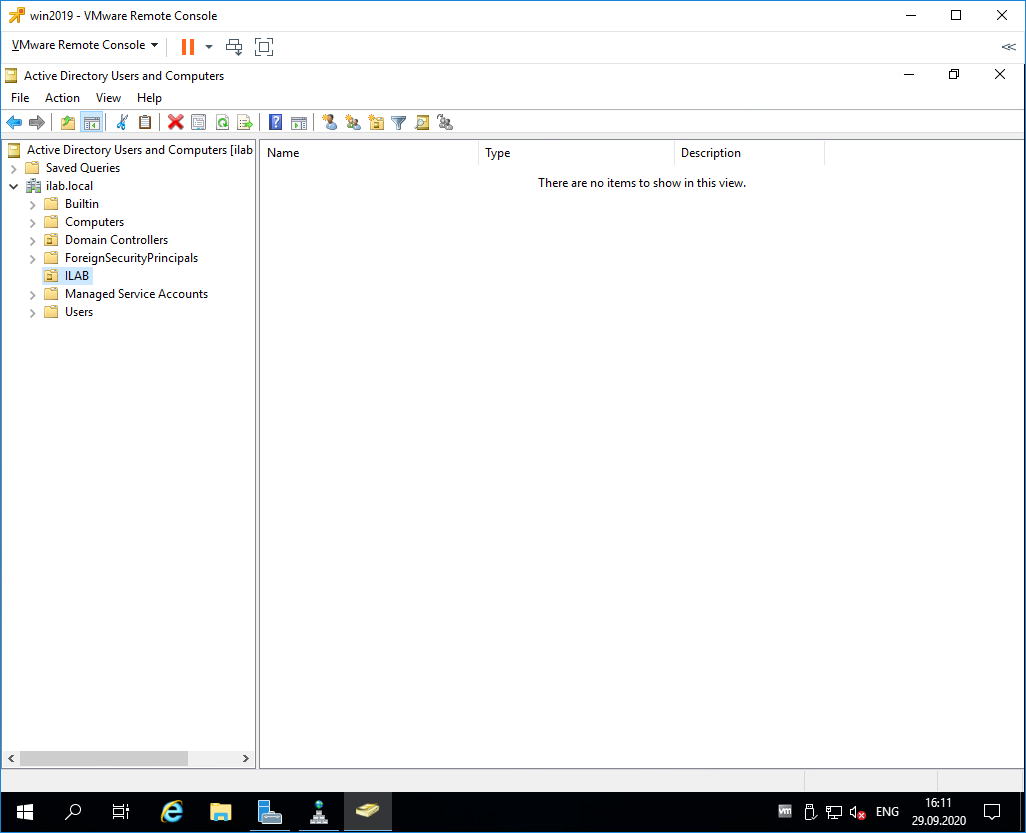

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

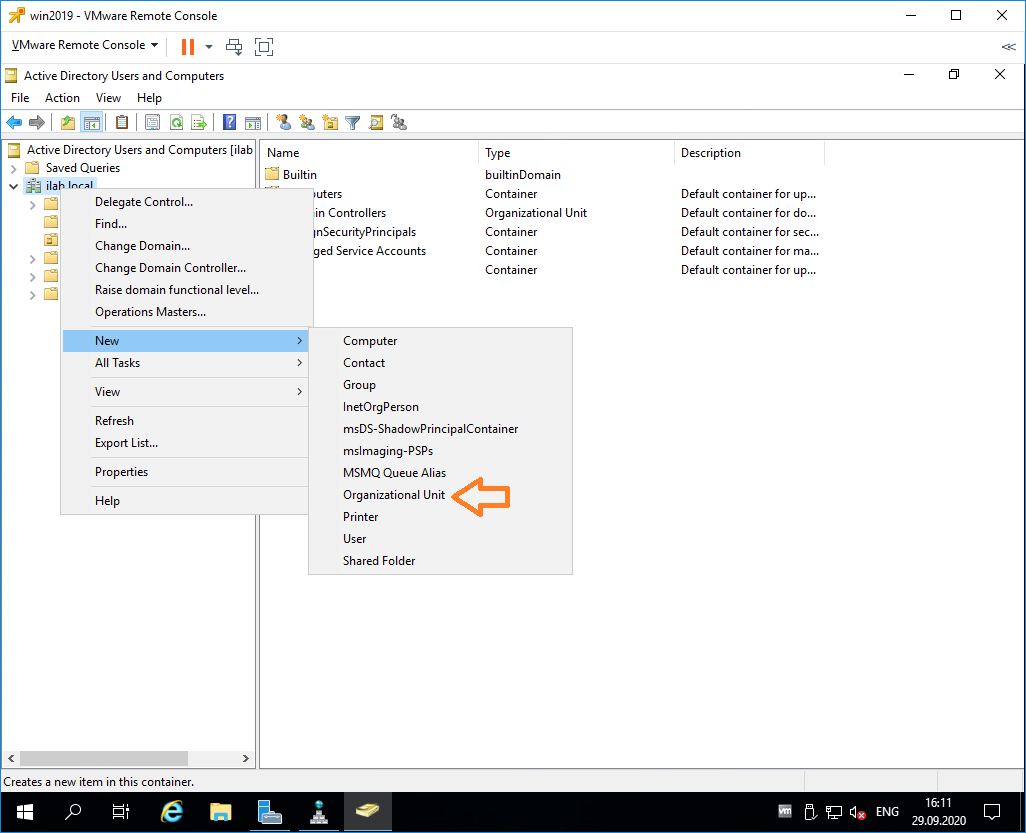

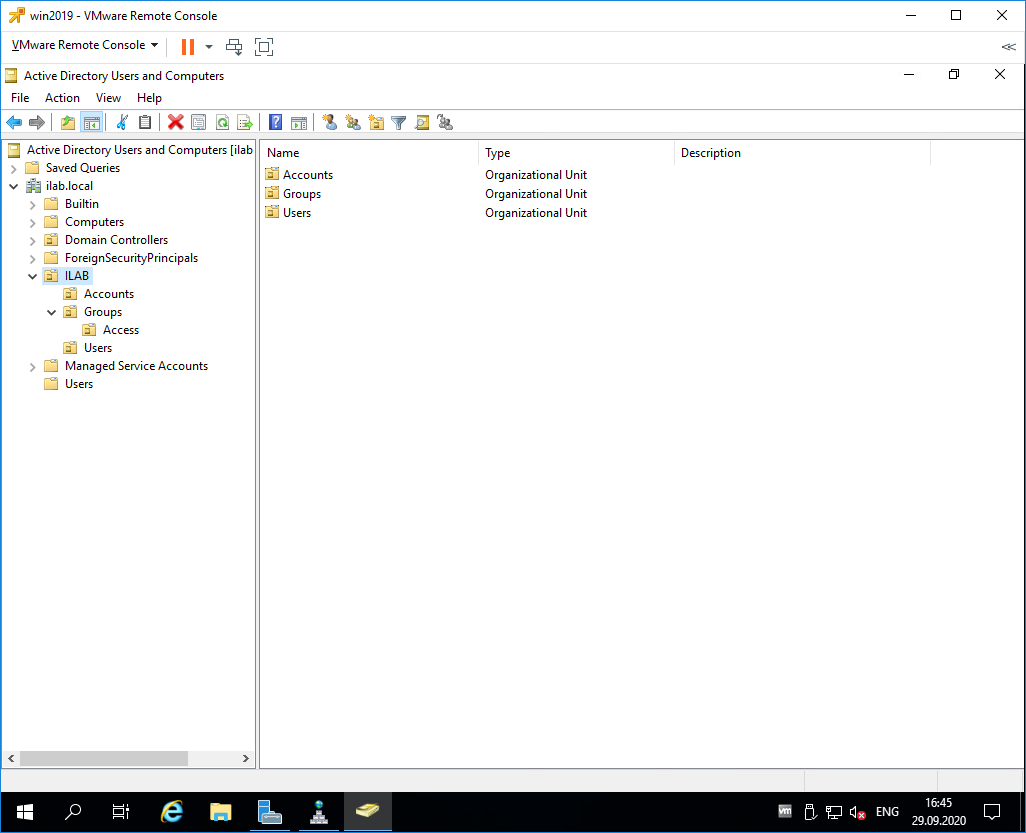

Правой кнопкой на корень каталога, New > Organizational Unit.

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

Обмен информацией между доменами

В мире компьютерных сетей Microsoft есть два типа логических сетей , частью которых может являться клиент: рабочая группа или домен . В «Подключения к рабочим группам» говорилось о рабочих группах, которые идеально подходят для одноранговых соединений или небольших организаций. В этой лекции мы обсудим домены, которые обычно используются в крупных сетях.

Но обсуждение доменов не сводится только к размерам сетей. Домены, помимо прочего, несут на себе определенные функции (вроде единой системы защиты для всех устройств внутри домена). В этой лекции мы поговорим о доменах и о том, как система Windows XP Professional может быть частью домена. А в конце лекции мы рассмотрим инструмент, делающий домены еще более жизнестойкими и мощными, который называется Active Directory .

Домены Windows

Если вы работаете с Windows 2000, то, возможно, уже пользуетесь доменами. Однако если в вашей сети установлена более ранняя версия операционной системы (или вообще не Windows -версия), то будет неплохо разобраться сейчас с понятием доменов и для чего они нужны.

В этом разделе дается краткий обзор доменов и того, каким образом Windows XP Professional вписывается в их среду.

Что такое домен?

В предыдущей лекции основное внимание было сосредоточено на соединениях между рабочими группами. Как вы помните, рабочие группы — это отдельные компьютеры или сети, состоящие только из компьютеров, работающих на базе Windows XP Professional. Рабочие группы хорошо подходят для небольших сетей и прямых контактов. Однако в больших организациях обмен компьютерными данными осуществляется посредством доменов.

Доменом называется группа учетных записей и ресурсов сети, организованных под одним именем (например, NASA . gov ). Эти устройства и учетные записи находятся в области действия системы защиты, которую обеспечивает домен. Это означает, что если глава НАСА пытается подключиться к домену NASA . gov , то от него потребуют (только один раз) ввести соответствующий пароль для получения доступа к ресурсам домена.

Домены облегчают жизнь пользователей, так как последним не обязательно знать многочисленные пароли различных устройств, как это было в рабочих группах. В домене управление паролями и разрешениями происходит централизованно. Когда глава НАСА желает получить доступ к домену через свой компьютер в офисе или через другую рабочую станцию, то его информация автоматически посылается одним из контроллеров домена на компьютер, которым он в данный момент пользуется.

Примечание. В Windows NT Microsoft использует первичные контроллеры доменов ( PDC ) и запасные контроллеры доменов ( BDC ). В среде Windows 2000 и .NET PDC и BDC заменяются контроллерами доменов (DC).

Microsoft рекомендует использовать домены как можно шире (разумеется, так они смогут продавать больше серверных продуктов). Но домены содержат качества, отсутствующие в рабочих группах. Большую часть работы домен выполняет посредством системы Active Directory. Мы будем обсуждать Active Directory и роль Windows XP Professional в службе каталога далее в лекции.

Как работает домен

Как говорилось выше, домены представляют собой группы сетевых ресурсов с централизованным управлением. В системе Windows NT использовались PDC и BDC . Было удобно пользоваться одним основным (первичным) устройством для контроля за работой сети и иметь запасные устройства на случай непредвиденных проблем. Компания Microsoft сделала систему еще более совершенной, включив в Windows 2000 контроллеры доменов. Теперь все функции дублируются на каждом контроллере домена (см. рис. 6.1), в то время как в системе Windows NT обязанности распределялись между PDC и BDC .

Примечание. Для простоты будем считать, что домен находится под контролем Windows 2000 Server. Однако его функциональность сохраняется и для Windows Server 2003.

Для нормальной работы домена содержимое Active Directory должно обновляться для всех контроллеров домена своевременно. В системе Windows 2000 для поддержания на всех контроллерах доменов наличия текущей (свежей) информации используется множественное копирование (репликация). Вместо использования линейной базы данных, копирующейся с одного контроллера домена на другой, подчиненный ему контроллер домена (как это делается в Windows NT), все контроллеры доменов системы Windows 2000 считаются устройствами одного ранга. Поэтому изменения на одном из контроллеров копируются на все контроллеры доменов.

По умолчанию репликация происходит каждые 5 минут в пределах одного домена. Для выполнения бесперебойного копирования компонент Knowledge Consistency Checker (KCC) (Проверка согласованности знаний), работающий в контроллерах доменов, создает логическую замкнутую схему (кольцо), в которую входят все контроллеры домена данного сайта, и автоматически создает соединения для реализации этой схемы. Копирование продолжается по кругу, до тех пор пока не дойдет до исходного DC.