- Настройка VPN (L2TP/IPsec) для Windows и MacOS. Бесплатные серверы VPN Gate

- Содержание

- Настройка VPN (L2TP/IPsec) для Windows

- Предварительная конфигурация

- Важная информация

- Примечание

- Подключение к VPN-серверу

- Интернет без ограничений

- Настройка VPN (L2TP/IPsec) для MacOS

- Предварительная конфигурация

- Важная информация

- Примечание

- Запуск VPN -подключения

- Интернет без ограничений

- Пример создания подключений IPSec средствами операционной системы Windows

- Настройка операционной сиcтемы Windows

Настройка VPN (L2TP/IPsec) для Windows и MacOS. Бесплатные серверы VPN Gate

Содержание

Настройка VPN (L2TP/IPsec) для Windows

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционные системы Windows 10, 8.1, 8, 7, Vista, XP, RT, Server 2019, 2016 и 2003, 2008, 2012.

Предварительная конфигурация

- Чтобы открыть Центр управления сетями и общим доступом (также доступен в меню Панель управления > Сеть и Интернет), нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

- Нажмите ОК.

- Выберите опцию Создание и настройка нового подключения или сети на основной странице Центра управления сетями.

- Выберите вариант Подключение к рабочему месту.

- Затем выберите Использовать мое подключение к Интернету (VPN).

- Откройте список публичных серверов ретрансляции http://www.vpngate.net/en/ и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле “Адрес в Интернете”.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- Если появится экран ввода имени пользователя и пароля, то введите vpn в оба поля. Также можно отметить галочку “Запомнить пароль”.

- Затем перейдите в Центр управления сетями и общим доступом и нажмите ссылку Изменение параметров адаптера, или нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

- Будет показан список настроенных подключений. Щелкните правой кнопкой мыши по иконке VPN-подключения, созданного на предыдущем шаге и нажмите “Свойства”.

- Перейдите на вкладку Безопасность и в поле «Тип VPN» из выпадающего списка выберите вариант Протокол L2TP с IPsec (L2TP/IPsec). Для параметра «Шифрование данных» выберите обязательное (отключиться, если нет шифрования).

- Затем нажмите кнопку Дополнительные параметры. Появится новое окно, на котором нужно выбрать опцию “Для проверки подлинности использовать общий ключ” и введите vpn в поле “Ключ”.

- После завершения конфигурации дважды нажмите кнопку “ОК”, чтобы закрыть экран настроек подключения VPN.

Подключение к VPN-серверу

- Нажмите по значку значку Сеть (интернет) в области уведомления панели задач (системном трее) и выберите созданное VPN подключение. Нажмите кнопку “Подключиться”.

- Если Имя пользователя и Пароль не заполнены автоматически, то введите vpn в оба поля и нажмите ОК.

- При попытке подключения будет показываться сообщение “Подключение к [выбранный VPN-сервер]”. Если при попытке произойдет ошибка, то убедитесь, что в качестве типа VPN используется «L2TP/IPsec», а ключ проверки подлинности задан правильно.

- Если VPN-соединение будет успешно установлен, то в списке сетей появится новый пункт “VPN-подключение” с состоянием “Подключено».

- Теперь вы сможете быстро и просто устанавливать VPN-подключение с помощью соответствующей иконки в списке сетей.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят через «10.211.254.254», а значит ваше подключение ретранслируется через один из серверов VPN Gate.

Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Настройка VPN (L2TP/IPsec) для MacOS

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционную систему MacOS.

Предварительная конфигурация

- Нажмите по иконке сетевого подключения в верхнем-правом углу экрана Mac. Выберите Открыть настройки сети. в меню.

- Нажмите кнопку + на экране настройки сети.

- Выберите интерфейс «VPN», тип подключения «L2TP через IPsec» и нажмите кнопку «Создать».

- Будет создана новая конфигурация VPN (L2TP) и появится экран настроек соединения.

- На данном экране нужно ввести либо имя узла, либо IP-адреса сервера из пула открытых серверов VPN Gate.

- Откройте список публичных серверов ретрансляции http://www.vpngate.net/en/ и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле «Адрес сервера» на экране конфигурации.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- После того, как вы указали «Адрес сервера», введите vpn в поле «Имя учетной записи».

- Затем нажмите кнопку Настройки аутентификации.

- Появится экран настроек аутентификации. Введите vpn в поле «Пароль» и в поле «Общий ключ (Shared Secret)». После этого нажмите кнопку «ОК».

- Затем вернитесь на предыдущий экран, отметьте пункт Показывать статус VPN в строке меню и нажмите кнопку Дополнительно. .

- Откроется экран дополнительных настроек. Отметьте галочку Отправлять весь трафик через VPN и нажмите кнопку ОК.

- На экране настроек VPN-подключения нажмите кнопку «Применить», чтобы сохранить настройки соединение.

Запуск VPN -подключения

- Вы можете в любое время установить новое подключение к VPN-серверу, нажав кнопку «Подключить». Вы можете также запустить подключение к VPN, нажав иконку VPN на верхней панели инструментов MacOS.

- После установки VPN-подключения на экране настроек VPN будет отображаться статус «Подключено», а также вам новый IP-адрес и продолжительность подключения.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Пример создания подключений IPSec средствами операционной системы Windows

Как настроить безопасное подключение IPSec из операционной системы Windows? Нужно создать подключение IPSec VPN с интернет-центром Keenetic для удаленного доступа к его локальной сети.

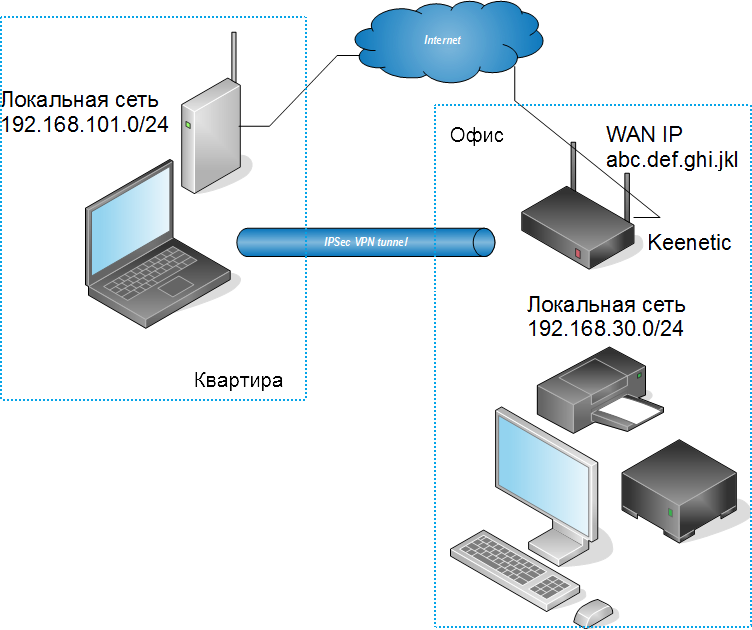

Рассмотрим пример настройки доступа к удаленной сети Keenetic при помощи туннеля IPSec.

Предположим, ноутбук с ОС Windows расположен в локальной сети роутера (маршрутизатора), обеспечивающего подключение к Интернету. Нужно организовать с ноутбука доступ к удаленной локальной сети, которая обслуживается интернет-центром Keenetic. Keenetic имеет публичный («белый») IP- адрес.

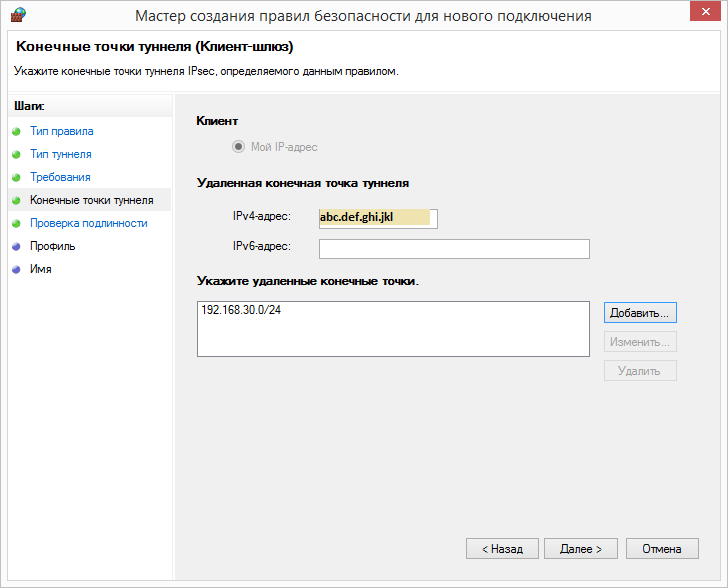

Подключение IPSec будет устанавливаться с ноутбука. IP-адрес ноутбука получен от роутера. В нашем примере это частный IP-адрес 192.168.101.84/24 из подсети 192.168.101.0 с маской 255.255.255.0. Публичный WAN IP-адрес интернет-центра Keenetic abc.def.ghi.jkl, а локальная сеть, доступ к которой требуется получить — 192.168.30/24.

Других данных нам не потребуется, указанной информации достаточно.

Схема подключения, на примере которого мы выполним настройки, приведена на рисунке.

Настройка интернет-центра Keenetic

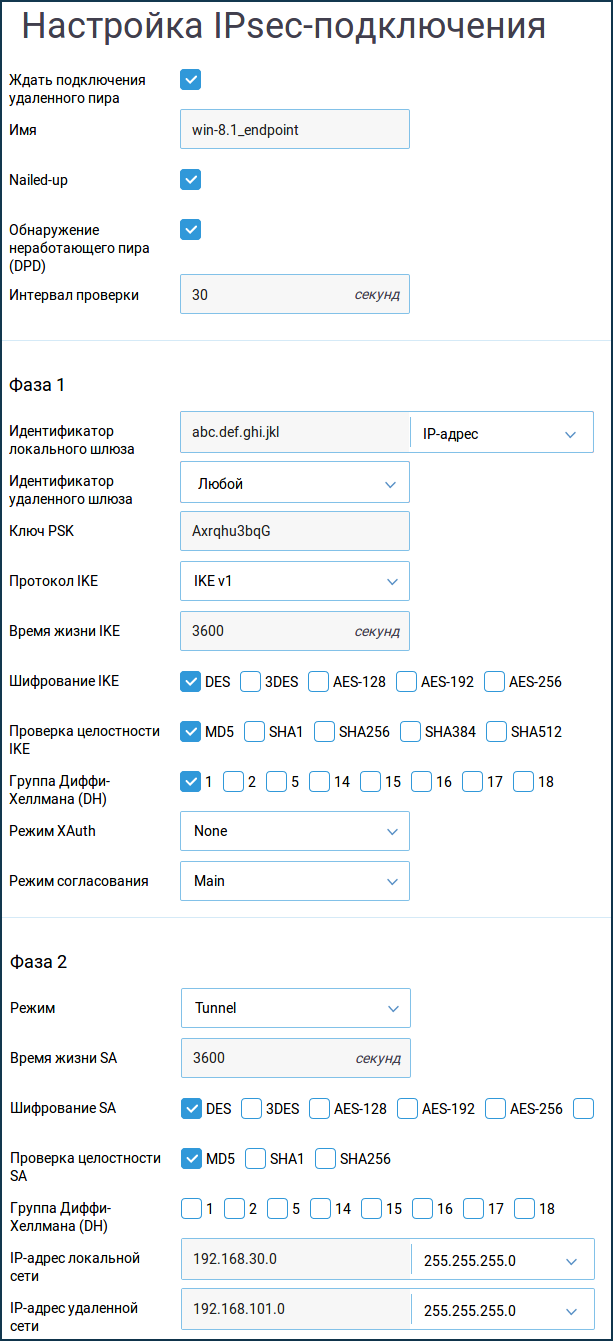

Создайте правило IPSec . Настройки интернет-центра можно выполнить через веб-конфигуратор на странице «Другие подключения» в разделе » IPsec-подключения » .

Добавьте IPSec -подключение со следующими параметрами:

Включите опцию «Ждать подключения от удаленного пира», указать имя подключения (это может быть, например, имя ноутбука). Параметры «Nailed-up» и «Обнаружение неработающего пира (DPD)» можно оставить включенными. Эти два параметра влияют на способ восстановления туннеля и определения отключения противоположной стороны, Windows поддерживает эти механизмы.

Далее настройте конфигурацию первой фазы IPSec-подключения. В качестве идентификатора локального шлюза укажите «белый» WAN IP-адрес интернет-центра. В поле «Ключ PSK» нужно указать ключ/пароль, содержащий не менее 8 символов и необходимый для построения туннеля. Указанный ключ следует запомнить или хранить в безопасном месте. Остальные параметры менять не нужно.

Затем выполните настройки второй фазы IPSec-подключения. Здесь нужно указать IP-адреса локальной и удаленной сети. Параметры шифрования и режим не нужно менять.

После создания IPsec-подключения переведите переключатель в состояние Включено.

Теперь на ноутбуке нужно выполнить настройку для подключения к удаленной сети.

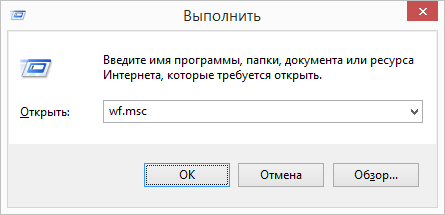

Настройка операционной сиcтемы Windows

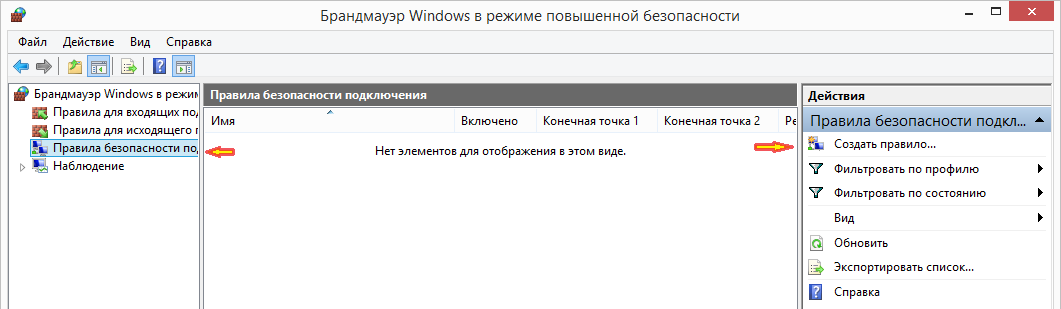

Задействуем встроенную в ОС Windows функциональность IPSec. Для этого, запустите системную консоль управления оснасткой брандмауэра с повышенной безопасностью. Нажмите Пуск > Выполнить, в открывшемся окне введите wf.msc и нажмите OK.

Появится окно консоли Брандмауэр Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security), в котором потребуется добавить правила политики безопасности, а также настроить системные параметры IPSec.

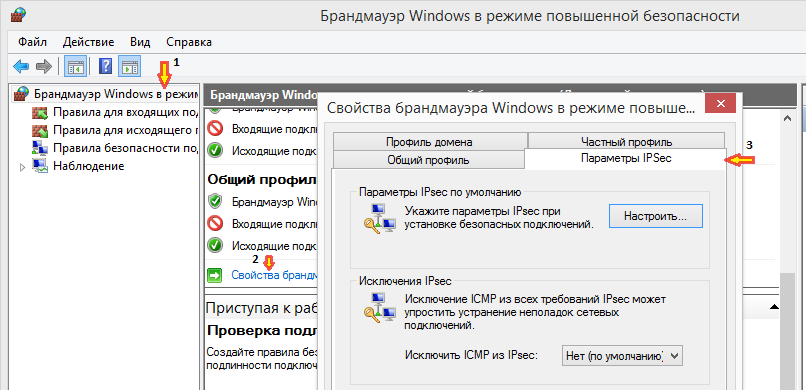

а) Настройка системных параметров для IPSec подключений.

NOTE: Важно! Для IPSec-подключения к Keenetic потребуется совпадение параметров режимов обмена ключами и защиты данных. По умолчанию, Windows поддерживает:

— для основного режима (обмен ключами, Фаза 1) комбинации алгоритмов шифрования и проверки целостности данных 3DES/SHA1 и AES-128/SHA1, обмена ключами по группе DH2;

— для быстрого режима (защита данных, Фаза 2) — 3DES/SHA1 и AES-128/SHA1 в режиме совместимости без защиты целостности заголовка пакета (без использования AH, только ESP).

В нашем примере мы используем алгоритмы, разрешенные ФСТЭК к применению без дополнительной сертификации. Их необходимо добавить в параметры IPSec вручную.

Убедитесь, что в дереве консоли слева выбран корневой пункт «Брандмауэр Windows в режиме . ». Справа, в области Действия, нужно нажать кнопку Свойства, или использовать ссылку Свойства брандмауэра (на рисунке отмечена цифрой 2).

В открывшемся окне свойств, для редактирования параметров по умолчанию, на закладке Параметры IPSec нажмите кнопку Настроить.

Откроется окно Настройка значений по умолчанию для IPSec.

Переключатели в полях Обмен ключами (основной режим) и Защита данных (быстрый режим) следует перевести в положение Расширенная настройка, и по кнопке Настроить указать параметры первой и второй фаз, как в конфигурации правила IPSec VPN на Keenetic.

В окне настройки параметров обмена ключами, добавьте комбинацию алгоритмов проверки целостности данных, шифрования и обмена ключами — MD5 / DES / Diffie-Hellman Group 1(DH1).

В окне настройки дополнительных параметров защиты данных, следует включить обязательное шифрование данных и добавить алгоритм целостности данных и шифрования MD5/DES на основе протокола ESP, как на следующих иллюстрациях.

После установки нужных параметров, нужно по кнопкам OK закрыть открытые окна настройки значений по умолчанию для IPSec и свойств брандмауэра Windows.

б) Для удаленного подключения к локальной сети интернет-центра, настройте теперь правило безопасности. В дереве консоли нужно выбрать пункт Правила безопасности подключения и вызвать Мастер правил безопасности, перейдя в раздел Действия > Создать правило.

На шаге Тип правила нужно указать Туннель.

На следующем шаге Тип туннеля, укажите предустановку От клиента к шлюзу. Через туннель наш ноутбук будет получать доступ к удаленным компьютерам, подсеть, в которой они размещены, в дальнейшем (через один шаг) укажем в поле Удаленные конечные точки. Удаленная конечная точка туннеля это интернет-центр Keenetic.

На шаге Требования не нужно ничего указывать, просто перейти к следующему шагу.

Шаг Конечные точки туннеля.

Удаленная конечная точка туннеля, а также параметр, соответствующий идентификатору шлюза на фазе 1 в настройках Keenetic, это публичный IP-адрес. «Белый» IP-адрес на WAN-интерфейсе удаленного интернет-центра является обязательным условием для работы IPSec-подключения.

Удаленные конечные точки — это подсеть сегмента локальной сети на Keenetic, доступ к которой необходимо получить с ноутбука. Этот параметр должен совпадать с указанным IP-адресом локальной подсети для фазы 2 на Keenetic. После указания нужных данных, перейдите к следующему шагу.

На шаге Проверка подлинности выберите опцию Дополнительно, и по кнопке Настроить укажите ключ PSK, совпадающий с введенным в настройках IPSec-туннеля на удаленной стороне.

Шаг Профиль. Чтобы подключение работало в сети с любым профилем брандмауэра, набор профилей по умолчанию не нужно менять.

Обычно, сеть маршрутизатора определяется Windows как частная, поэтому профили Доменный и Публичный можно исключить, но мы не рекомендуем это делать без необходимости.

На последнем шаге укажите имя для создаваемого правила безопасности.

Для управления подключением, в разделе Действия предусмотрен пункт Отключить (Включить) правило. После завершения настройки при помощи мастера, правило автоматически будет включено. Однако, для инициализации (запуска) IPSec-подключения, может потребоваться выполнить обращение к удаленной сети, например выполнить с компьютера пинг любого адреса в удаленной сети (в нашем примере ping 192.168.30.113).

Для мониторинга состояния подключения, можно перейти к пункту Наблюдение > Правила безопасности подключения в дереве консоли, где будут отображены активные правила.

В ветке Сопоставления безопасности, Основной режим и Быстрый режим, для активных правил будут выведены параметры защиты данных, используемой в соответствии с настройками.

Для отладки, можно воспользоваться консолью оснастки Просмотр событий (eventvwr.msc). Сведения о работе службы выводятся в представлении Журналы приложений и служб > Microsoft > Windows > Windows Firewall with Advanced Security > Connection Security. Сохраненный журнал работы правил безопасности можно просмотреть, вызвав напрямую из меню Выполнить «%SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-Windows Firewall With Advanced Security%4ConnectionSecurity.evtx» (вводить обязательно с кавычками). Обновление отображения журналов в консоли происходит в ручном режиме.

TIP: Примечание: Если на устройстве есть возможность использовать версию протокола IKE v2, используйте её. Если устройство не поддерживает IKE v2, используйте версию IKE v1.

Если наблюдаются разрывы VPN-подключения, попробуйте на Keenetic отключить опции «Nailed-up» и «Обнаружение неработающего пира (DPD)».

Пользователи, считающие этот материал полезным: 3 из 4