- Общее представление о сеансах входа в систему

- Просмотр текущих сеансов Windows

- smss.exe — Что это за процесс в Windows 10

- Что такое Smss.exe в Windows 10 и для чего он на вашем ПК?

- Можно ли отключить smss.exe?

- Как определить является ли он вирусом?

- Диспетчер сеанса Windows

- Смотреть что такое «Диспетчер сеанса Windows» в других словарях:

- Поток сознания Ала Эка про тайны сессий и сервисов Windows

- Содержание статьи

- WARNING

- Что имеем?

- Что такое «Сессия»?

- Хакер #170. Малварь для OS X

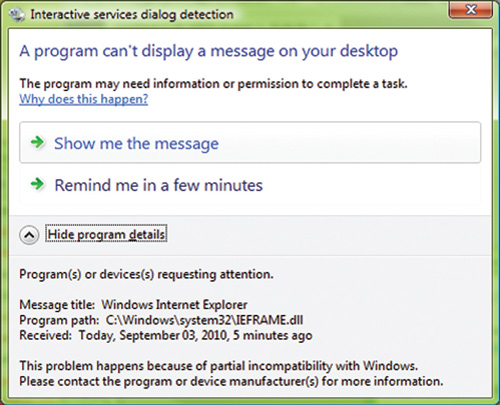

- Интерактивные сервисы — казнь египетския на голову Microsoft

- Осторожно, двери закрываются! Следующая станция. «Windows»?

- Подытожим.

Общее представление о сеансах входа в систему

Когда пользователь, сервис или устройство регистрируются (authenticates) в Windows, Windows создает специальную структуру данных, которая называется сеансом входа (logon session). Сеанс (session) — это уникальный идентификатор отдельной учетной записи (account), только что осуществившей вход

в систему. Чтобы Windows могла отслеживать, какой сеанс входа принадлежит, какой учетной записи, она назначает каждому сеансу локально уникальный идентификатор (locally unique identifier, LUID).

Просмотр текущих сеансов Windows

LogonSessions.exe является программой, работающей в командной строке и перечисляющей все активные сеансы входа в Windows, зарегистрированные на компьютере. Она делает это, опрашивая текущие маркеры; если, как минимум, один маркер ссылается на LUID сеанса, то данный сеанс входа существует.

Свойства определяются следующим образом:

- Logon session — цифры после «Logon session’* представляют собой LUID данного сеанса;

- User name — имя пользователя, используемое при входе в компьютер;

- Auth package (пакет аутентификации) — динамические библиотеки (DLL), выполняющие аутентификацию полномочий, предъявляемых при входе учетной записи в систему;

- Logon type — запрашиваемый тип входа;

- Session — номер сеанса для пользователя, подключенного к компьютеру через Terminal Services. Если пользователь подключен не через Terminal Services, этот номер будет равен нулю.

- SID — уникальное значение, переменной длины, которое используется для обозначения отдельных групп или объектов защиты в Windows, SID разбивается на отдельные части и каждая имеет особое назначение, некоторые хорошо известные SID являются постоянными во всех инсталляциях Windows и используются для представления групп или объектов защиты общего характера;

- Logon time — время входа пользователя в систему и создания сеанса;

- Logon server — сервер, который был использован для аутентификации пользователя;

- DNS Domain — домен DNS, который использовался в процессе аутентификации;

- UPN — имя в интернет-стиле, которое использовалось в процессе входа в систему

smss.exe — Что это за процесс в Windows 10

В этой статье вы узнаете о процессе smss.exe, и как он работает в Windows 10. Когда ваш компьютер сталкивается с высокой нагрузкой использования ресурсов, у вас может возникнуть сомнение в том, что этот файл не является виновником, или является ли это исполняемый файл вредоносным ПО. В некоторых форумах говорится, что на некоторых компьютерах он может потреблять более 50% памяти. Если вы столкнулись с этой же проблемой, то разберемся, является ли этот процесс вирусом и как его определить, как он работает и что это такое.

Что такое Smss.exe в Windows 10 и для чего он на вашем ПК?

Smss.exe означает подсистему Session Manager, где «.exe» — это расширение исполняемого файла. Вы можете найти этот процесс в «Диспетчере задач» под названием «Диспетчер сеанса Windows» и исходным именем smss.exe. Этот файл был представлен в Windows NT и теперь занимает место в основных файлах Windows 10 с уникальными функциями. В то время, smss.exe использовался только для обработки процесса запуска, однако в последних обновлениях Windows 10, его работа была улучшена. Теперь он контролирует десятки работ, таких как управление средой, запускает winlogon.exe , создает виртуальную память и т. д.

Основная функция smss.exe в Windows 10 — обрабатывать работы инициализации операционной системы. Например, он контролирует работу winlogon.exe и cross.exe. Программа также создает виртуальную память, где выполняются работы одного процесса, а другая выполняется. Это делает вашу систему гладкой, эффективно обрабатывая исполняемую часть. Если несколько задач одновременно запускаются в вашу систему, ваш компьютер может перестать отвечать, зависать, давать сбой. Здесь smss.exe используется для одновременной работы без каких-либо проблем.

Можно ли отключить smss.exe?

smss.exe — это встроенный файл Windows 10, следовательно, его нельзя отключить. Корпорация Майкрософт сама позаботится о различных файлах .exe в системе. Тем не менее, если вы пытаетесь отключить этот файл, напомню, что это может вызвать ошибку.

Как определить является ли он вирусом?

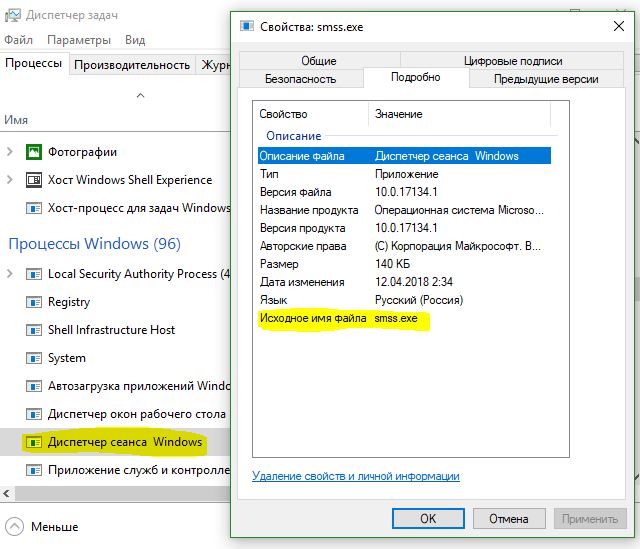

1 признак. Smss.exe не является вирусом в Windows 10. Это встроенная и подлинная служба от Microsoft. Это крошечный файл потребляет очень небольшой системный ресурс, который вы можете проанализировать в Диспетчере задач. Найдите процесс «Диспетчер сеанса Windows» нажмите на нем правой кнопкой мыши и выберите свойства. Далее перейдите во вкладку «Подробно» и этот файл должен соответствовать ниже информации. Если он не соответствует, то вам нужно принять меры.

- Описание файла — Диспетчер сеанса Windows.

- Название продукта приложения — Операционная система Microsoft Windows.

- Авторское право — Microsoft Corporation. Все права защищены.

- Размер — 140 KB.

- Язык — Русский (Россия).

- Исходное имя файла — smss.exe

2 признак. Вирус smss.exe может появиться на вашем ПК с разных сайтов. Эти зловреды могут использовать этот исполняемый файл для различных целей в вашей системе. Его функциональность зависит от того, что веб-страница ищет у пользователей. Вы можете угадать, что ваш компьютер заражен этой вредоносной программой, если в вашей системе обнаружены следующие признаки:

- Программы продолжают закрываться, зависать после открытия.

- Система выглядит неаккуратной.

- Не удается открыть определенные файлы.

- Получение многочисленных ошибок на вашем ПК.

3 признак. Откройте «диспетчер задач«, перейдите во вкладку «Подробности«. Далее найдите в списке smss.exe и нажмите на нем правой кнопкой мыши, далее выберите из меню «Открыть местоположения«. Этот файл должен находится по пути C:\Windows\System32.

- Если у вас открылся в проводнике путь не C:\Windows\System32, то это вредоносная программа. Удалите её вручную.

Диспетчер сеанса Windows

SMSS (аббр. от англ. Session Manager Subsystem Service ) — подсистема управления сессиями в Windows NT. Этот компонент не входит в ядро Windows NT, но его работа критически важна для системы. SMSS для своей работы использует NativeAPI. Ядро ожидает освобождение описателя процесса smss.exe в течение 5 секунд. Если это произойдёт раньше, то ядро сгенерирует крах с кодом SESSION_5_INITALIZATION_FAILED.

Процесс SMSS отвечает за:

- инициализацию переменных окружения

- запуск процессов CSRSS и Winlogon

- контроль работы процесса Winlogon

- запуск программы CHKDSK (Autochk) и других программ, запускаемых из параметра реестра BootExecute

- выполнение «Pending rename operations» — операций по удалению, перемещению или копированию файлов до полной загрузки

- загрузку Known DLL — библиотек для работы windows-приложений (advapi32.dll, user32.dll, kernel32.dll и др.). Если хотя бы одна из этих библиотек не будет загружена, произойдёт экстренная перезагрузка или крах системы.

Windows XP может продолжать работу без запущенного smss.exe, но при этом компьютер будет работать нестабильно. Если этот процесс не может запуститься, Windows XP отображает синий экран смерти с кодом ошибки c000021a.

В Unix’подобных операционных системах роль smss.exe играет Init.

Компоненты Microsoft Windows Компоненты Microsoft Windows | |

|---|---|

| Основные | |

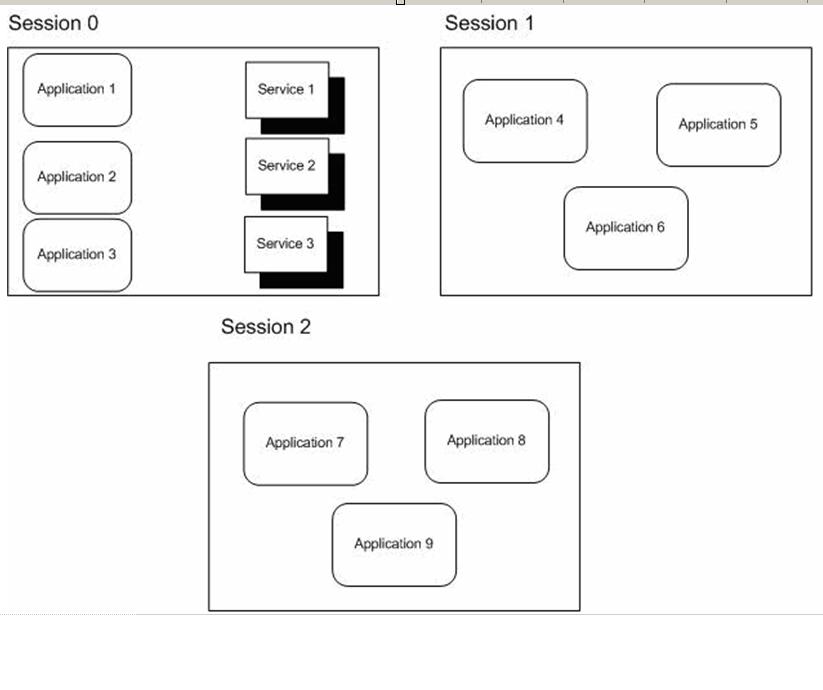

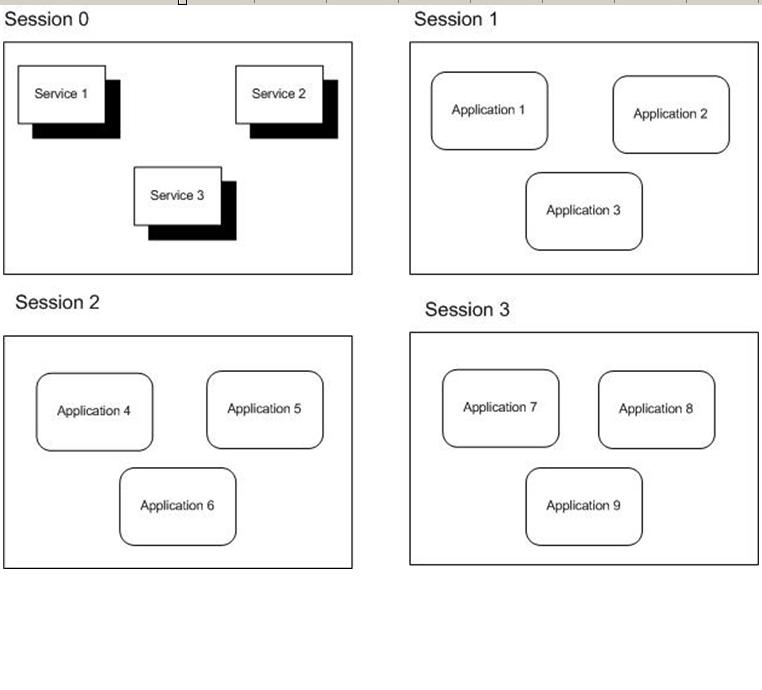

Так было до Windows Vista.

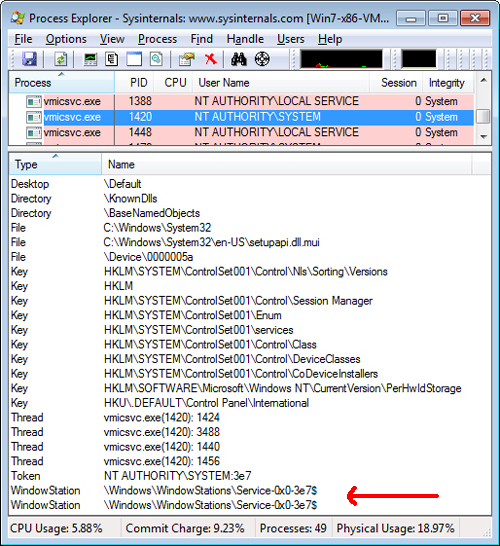

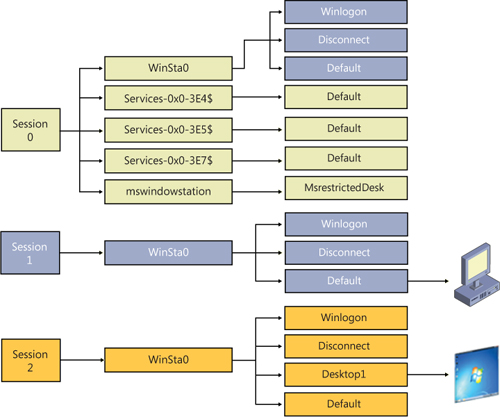

Так было до Windows Vista. А так стало после.

А так стало после. «Пусть говорят!»

«Пусть говорят!» Станция Windows

Станция Windows Отношения между сессиями, Станциями Windows и Десктопами Windows

Отношения между сессиями, Станциями Windows и Десктопами Windows