- Секреты IE 7 и уровни целостности

- Преимущества UAC

- Режим Protected Mode (Защищенный режим) в IE7

- Знакомство с уровнями целостности

- Итоги

- Как контролировать уровень целостности файлов Windows 10, папок 2021

- unboxing turtles slime surprise toys learn colors

- Уровень целостности Windows

- Как это работает?

- Использование MicEnum в Windows 10

- Осторожнее с разрешениями

- Сканирование системы

- Сканирование реестра

- Взять на себя ответственность

- Изоляция угроз из Internet в Windows Server 2008 и Vista

Секреты IE 7 и уровни целостности

Когда вы работаете в Интернете, ваш компьютер уязвим для многих вредоносных атак, рекламных и зловредных программ, вирусов и зараженных веб-сайтов. Многие из вас считают, что если у вас есть хороший брандмауэр, грамотно настроена защита в Windows XP SP2, выставлен максимальный уровень надежности, и вы не ходите на «плохие» сайты, то все будет в порядке. К сожалению, злоумышленники развиваются день ото дня, и большинства этих защитных предосторожностей просто недостаточно сейчас. И хотя многие из читающих эти строки сейчас не перешли на Windows Vista, я призываю вас читать далее и посмотреть, какие преимущества на Windows XP предлагает Windows Vista в плане защиты в Интернете. Если ваш компьютер когда-либо был заражен вирусом или атакован вредоносным ПО, Windows Vista поможет легко справиться с этими проблемами. В этой статье мы обсудим, что такое защищенный режим в Internet Explorer 7 в Windows Vista, как IE 7 работает с UAC (User Account Control – контроль пользовательского доступа), и как обеспечиваются уровни целостности для сетевой защиты.

Преимущества UAC

Я знаю, что о UAC уже много говорилось ранее, но для тех из вас, кто не знает точно, что предлагает UAC, давайте немного углубимся в эту технологию. Представим себе такой случай.

Когда администратор заходит в систему как пользователь, состоящий в группе администраторов, все задачи выполняются с администраторскими полномочиями. То есть ЛЮБОЕ приложение и ВСЯ работа в Интернет выполняются с правами администратора. В то же время, при таком же пользователе в Vista с включенным UAC все меняется. При включенном UAC пользователь (зашедший в систему как член группы администраторов) является стандартным пользователем для всех запущенных задач. Это означает, что вредоносное ПО также имеет стандартный пользовательский доступ, который сильно ограничен.

Это самое верное определение LUA (least privilege user access – пользовательский доступ с наименьшими правами), которое я уже неоднократно предлагал (см. ссылки ниже).

UAC изменяет аутентификацию пользователя и значки процессов таким образом, чтобы группа администраторов не была включена. Вы можете увидеть это ограничение, если вы посмотрите на значок процесса для пользователя, вошедшего в систему Vista, работающей с пользователем как с членом группы администраторов.

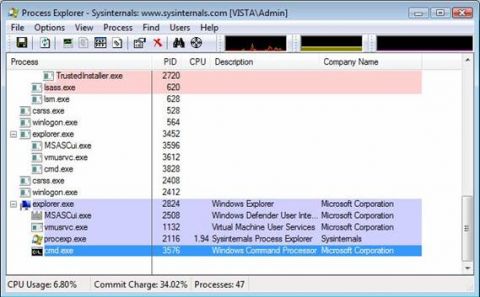

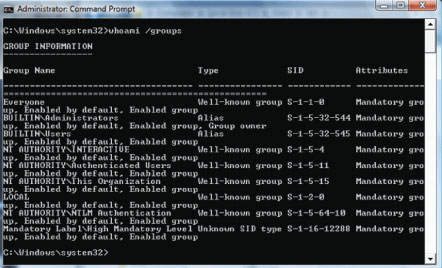

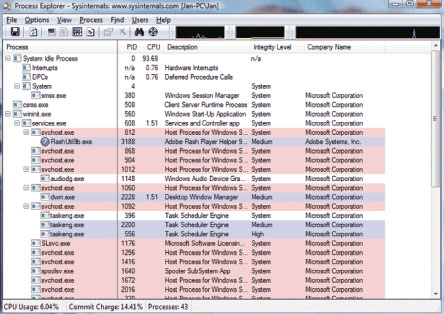

Чтобы посмотреть на это, войдите в Vista в качестве администратора, затем щелкните на кнопку Start, затем All Programs, затем Accessories, затем Command Prompt. После этого запустите Process Explorer и найдите процесс cmd.exe (он будет под процессом explorer.exe), как на Рисунке 1.

Рисунок 1: Process Explorer показывает все запущенные процессы

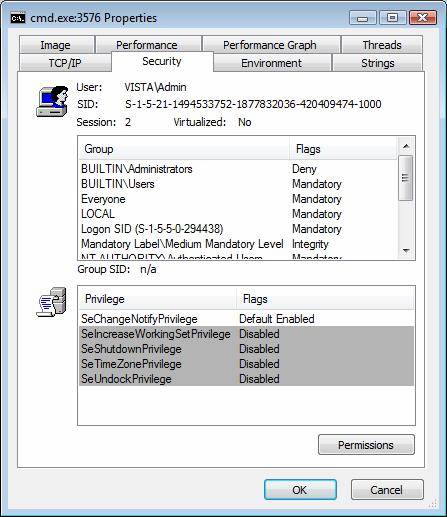

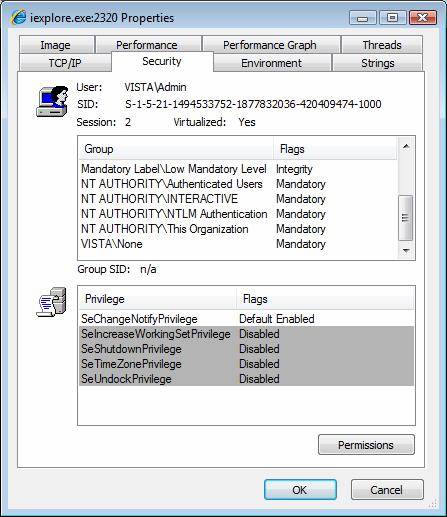

Теперь сделайте двойной щелчок мышью на cmd.exe для отображения страницы свойств, затем перейдите на вкладку Security (Рисунок 2).

Рисунок 2: Страница свойств cmd.exe включает вкладку Security для отображения надежности процесса

На Рисунке 2 показано, что с группой администраторов связано значение ‘Deny’, что означает ограничение привилегий для пользователя.

Режим Protected Mode (Защищенный режим) в IE7

В IE7 есть новая функция, которая может быть включена или отключена, называемая режим Protected Mode. Protected Mode – это не отдельная технология, она включает в себя несколько технологий под одним названием. Двумя самыми важными технологиями в Protected Mode являются UAC и уровни целостности.

С UAC мы уже познакомились, с уровнями целостности разберемся несколько позднее. А сейчас давайте узнаем, как включать режим Protected Mode и как проверить, работает ли он.

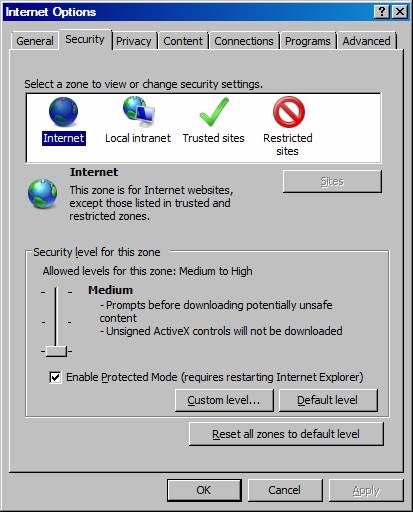

Для включения Protected Mode в IE, перейдите к меню Tools, затем выберите Internet Options. В окне Internet Options перейдите на вкладку Security (Рисунок 3).

Рисунок 3: Вкладка Security для настройки Internet Options

По умолчанию все ваши зоны будут запускаться в режиме Protected Mode, кроме зоны Trusted Sites. Вы можете изменить все настройки по вашему желанию.

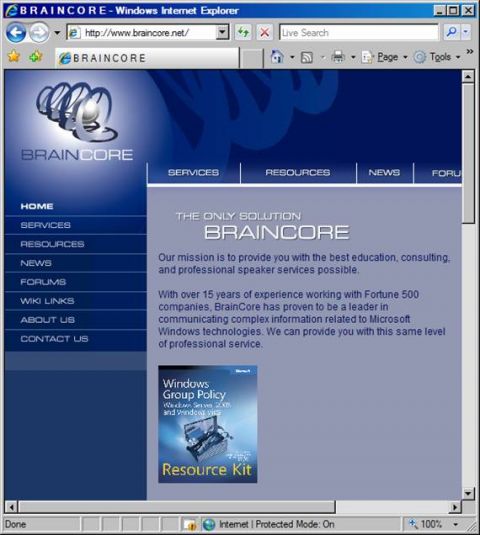

При включенном режиме Protected Mode, вы можете видеть его в действии каждый раз, когда вы посещаете какой-либо сайт. Внизу страницы вы увидите, включен ли режим Protected Mode. На Рисунке 4 показан сайт при включенном режиме Protected Mode.

Рисунок 4: Режим Protected Mode отображается в нижней части каждого посещаемого сайта

Знакомство с уровнями целостности

Концепция уровней целостности основывается на идее наличия различных областей памяти операционной системы, доступ к которым контролируется. Исторически, все приложения, включая IE и другие веб-приложения, запускались в одних и тех же областях памяти. Это давало возможность вредоносным программам использовать уровень привилегий пользователя (администраторский) и получать доступ к работающим приложениям. Это делало код слишком уязвимым для вредоносного кода, получаемого через Интернет, но теперь IE7 в Windows Vista блокирует эту возможность.

Уровни целостности комбинируют концепцию UAC с возможностями IE7. IE7 теперь изолирует себя от остальных приложений, запущенных на компьютере. Происходит ограничение вредоносного кода, приложений и дополнений, могущих проникнуть через Internet Explorer. В Windows Vista это делается с помощью различных уровней целостности. IE7 запускается на уровне целостности «Low» (низкий), что означает, что он может взаимодействовать только с приложениями, также запущенными на уровне «Low». Большинство приложений запускаются на уровне «Medium»(средний), из-за чего и происходит нужная изоляция. Поскольку приложения, с которыми вредоносный код хочет взаимодействовать, запущены на более высоком уровне целостности («Medium»), это взаимодействие не разрешается. Вы можете увидеть эти уровни целостности с помощью Process Monitor при запущенном IE. На Рисунке 5 показан процесс iexplorer.exe при просмотре через Process Monitor.

Рисунок 5: IE7 запущен на низком уровне целостности

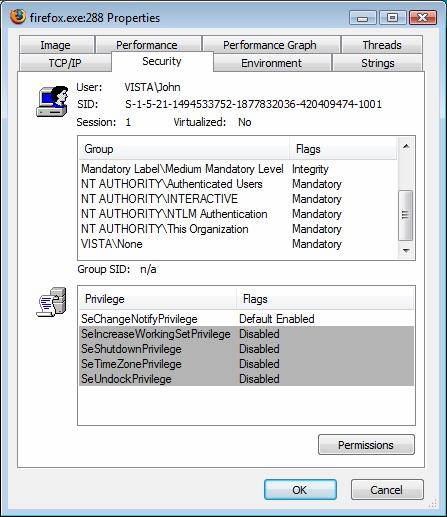

Windows Vista и IE7 обеспечивают более надежную среду. Если продукт анонсируется как «более надежный» при исследовании запуска на Windows Vista, он явно не пользуется преимуществами модели уровней целостности. На Рисунке 6 изображен процесс FireFox и уровень целостности в Process Monitor.

Рисунок 6: FireFox запускается со средним уровнем целостности

Все это делает IE7 более надежным и защищает компьютер в целом лучше, чем в случае работы без IE7 на Windows Vista.

Итоги

Windows Vista и IE7 обладают некоторыми фантастическими свойствами безопасности. Во-первых, UAC является функцией надежности, которая может использоваться для усиления защиты компьютера и пользователя от приложений и другого вредоносного кода, который пытается получить администраторский доступ к компьютеру. IE7 обеспечивает полный набор функций надежности, включающий режим Protected Mode и уровни целостности. Режим Protected Mode может быть настроен для всех зон в IE согласно вашим нуждам. Вы также можете видеть, включен ли режим Protected Mode для каждого посещаемого вами сайта. Наконец, IE обладает встроенными уровнями целостности. Эти уровни изолируют IE от всех других приложений, запущенных на компьютере. Такая изоляция предотвращает взаимодействие вредоносного кода с операционной системой и другими приложениями, запущенными на компьютере.

Как контролировать уровень целостности файлов Windows 10, папок 2021

unboxing turtles slime surprise toys learn colors

У вас когда-нибудь возникала проблема «Доступ запрещен» при просмотре через ваш собственный компьютер? Должно быть ощущение, что компьютер не дает вам разрешение на просмотр определенных файлов, даже если это ваш персональный компьютер. Ну, вот как вы можете вернуть себе контроль.

Уровень целостности Windows

В Windows Vista есть одна хорошая вещь, над которой Microsoft поработала. И это безопасность. Несмотря на то, что некоторые виды вредоносных программ могут проникать и выдавать вам раздражающие сообщения об ошибках «Доступ запрещен», безопасность Windows по-прежнему уделяется больше внимания, чем когда-либо прежде.

Честно говоря, я даже не помню, когда в последний раз лично запускал антивирусное сканирование всей системы на своих компьютерах с Windows 10. То, что я старательно использовал в эпоху Windows XP.

Уровень целостности в Windows относится к концепции безопасности Mandatory Integrity Control (MIC), которая повышает уровень надежности структур папок и файлов, а также регистрируется в Windows. Это позволяет ОС ограничивать права доступа в зависимости от уровня каждого файла и папки.

Как это работает?

Чтобы углубиться в это, было бы слишком техническим. Но, как они сейчас говорят в мире смартфонов «всегда есть приложение для этого» — у нас (почти) всегда было «программное обеспечение для этого» в мире Windows.

Тот, который показывает уровень целостности лучше, чем любой другой, называется MicEnum. Это изящное программное обеспечение дает вам графическое представление о том, что именно происходит с этими правами доступа на вашем компьютере с Windows. Итак, давайте посмотрим, как это сделать.

Использование MicEnum в Windows 10

После того, как вы установите и запустите MicEnum на своем ПК, вы получите разветвленное представление Windows Explorer и отдельную вкладку для просмотра реестра. Уровень целостности каждого файла и папки отображается автоматически, и вам не нужно ничего делать, кроме как проверить, какие из них говорят, что доступ к ним запрещен .

Это файлы и папки, которые требуют вашего внимания. Если это системные файлы и папки, то вы можете быть уверены, что они помечены правильно, но кроме тех, которые действительно не должны быть слишком много файлов и папок, которые должны иметь это.

Осторожнее с разрешениями

Поскольку система разрешений связана с безопасностью ОС Windows, будет разумно изменить их, только если вы точно знаете, что делаете. Вы не можете изменить разрешение для файлов / папок для тех, которые помечены как Отказано в доступе, но вам обязательно нужно выполнить глубокое сканирование с установленным антивирусом или Защитником Windows.

Вы можете удалить заблокированные файлы: и вот как, но будьте очень осторожны и убедитесь, что вы не трогаете системные файлы. Чтобы быть в безопасности, создайте точку восстановления, прежде чем делать что-либо.

Сканирование системы

Как только вы щелкнете правой кнопкой мыши на папке слева, вы также получите возможность запустить полное сканирование . Это сканирование будет сканировать все дерево, чтобы увидеть, не унаследовало ли подмножество целостность родителя. Этот шаг может занять некоторое время, поэтому вам нужно набраться терпения. Вот видео, которое я сделал из начального сканирования на моем компьютере.

Сканирование реестра

Аналогичным образом, вы можете перейти на вкладку « Просмотр реестра » и выполнить там сканирование, но будьте еще более осторожны, суетясь с чем-либо здесь. Если вы мало знаете о настройках реестра в Windows, то лучше их оставить.

Мониторинг общих файлов и папок. Вот как это можно сделать на платформе Windows.

Взять на себя ответственность

Это был один удобный инструмент и несколько добавленных советов по управлению файлами и папками в Windows 10. Однако мы хотели бы услышать, что вы используете и как. Присоединяйтесь к нам на наших форумах для быстрого общения.

Изоляция угроз из Internet в Windows Server 2008 и Vista

Неудивительно, что компания Microsoft продолжила борьбу с вредоносными программами в Windows Server 2008 и Windows Vista. Windows Server 2008 и Vista располагают несколькими новыми компонентами безопасности для более надежной защиты операционной системы, данных и пользователей от вредоносных программ.

Неудивительно, что компания Microsoft продолжила борьбу с вредоносными программами в Windows Server 2008 и Windows Vista. Windows Server 2008 и Vista располагают несколькими новыми компонентами безопасности для более надежной защиты операционной системы, данных и пользователей от вредоносных программ.

Два компонента новых механизмов защиты от опасных программ стали результатом фундаментальных изменений в архитектуре безопасности Windows: User Account Control (UAC), решение для работы с наименее важными привилегиями, и Integrity Control, механизм изоляции (песочница) для вредителей, непреднамеренно загруженных пользователями из Internet. Integrity Control также представляет собой расширение существующей модели управления доступом Windows — логики операционной системы, определяющей, кто может обращаться к ресурсам. Подробно UAC рассмотрен в статье «Использование минимальных привилегий Windows Vista», опубликованной в Windows IT Pro/RE № 8 за 2006 г. В этой статье речь пойдет об архитектуре, функционировании и настройке Integrity Control. В UAC и Integrity Control используются различные механизмы защиты, но они предоставляют схожие службы, которые дополняют друг друга и обеспечивают эшелонированную оборону. Как UAC, так и Integrity Control могут изолировать вредные программы и предотвратить их распространение по операционной системе Windows.

Что может Integrity Control

Компонент Integrity Control операционной системы Windows Vista также известен как Windows Integrity Control (WIC) и Mandatory Integrity Control (MIC). С помощью Integrity Control администраторы могут назначить защищаемым объектам Windows, таким как системные папки и файлы или разделы и папки реестра, уровень доверия, или целостности, по терминологии Microsoft. Целостность объекта не заменяет, но дополняет привычные разрешения доступа к объектам. Уровни целостности могут быть сопоставлены не только объектам Windows, но и учетным записям пользователей или процессам. Они не заменяют, а расширяют типичные права и членство в группах для пользователей и процессов.

Уровни целостности Integrity Control гарантируют, что объекты, пользователи или процессы с низким уровнем целостности не могут влиять на ресурсы с более высоким уровнем целостности. Например, программному коду, непреднамеренно загруженному из Internet и сохраненному браузером Microsoft Internet Explorer (IE) в папке Temporary Internet Files, по умолчанию назначается низкий уровень целостности. Если такая программа попытается выполнить запись в раздел реестра, то Integrity Control блокирует ее, так как по умолчанию Windows назначает разделам реестра более высокий уровень целостности. Integrity Control может не только запретить объектам, пользователям и процессам с низким уровнем целостности вести запись в ресурсы с более высоким уровнем, но и ограничивает их право задействовать ресурсы более высокого уровня.

Уровни целостности расширяют и замещают типичные разрешения для ресурсов; даже если загруженный из Internet программный код через учетную запись пользователя получает полные права в разделе реестра, вести запись в этом разделе запрещено из-за низкого уровня целостности.

Integrity Control, DAC и MAC

Идея Integrity Control заимствована из механизма маркировки, используемого для документов в военных и правительственных учреждениях: «для служебного пользования», «совершенно секретно» и т. д. Сотрудникам, которые нуждаются в доступе к информации, назначается соответствующий допуск.

Только что описанная модель управления доступом известна как обязательное управление доступом (Mandatory Access Control, MAC). Основной принцип MAC заключается в том, что организация (или система) и ее ИТ-администраторы определяют политику управления доступом как для пользователей, так и для ресурсов. Другими словами, пользователи, обладатели ресурсов, не управляют разрешениями доступа к своим ресурсам. В результате такого ограничения пользовательского управления модель MAC сильно отличается от модели избирательного управления доступом (Discretionary Access Control, DAC). В Windows всегда использовалось сочетание моделей MAC и DAC для управления к ресурсам.

Модель MAC занимает преобладающее положение в Windows 2008 и Vista по сравнению с предшествующими версиями Windows. Через Integrity Control операционная система автоматически назначает ресурсам уровни целостности на основе модели MAC. Администраторы могут изменять уровни целостности только после того, как они будут назначены операционной системой, т. е. операционная система может назначить столь высокий уровень целостности, что он будет недоступен даже администраторам.

Уровни целостности Integrity Control

В Integrity Control существует пять заранее определенных уровней целостности (или уровней доверия), которые приведены в таблице и подробно описаны ниже. Следующие пять уровней целостности перечислены в порядке от низшего к высшему.

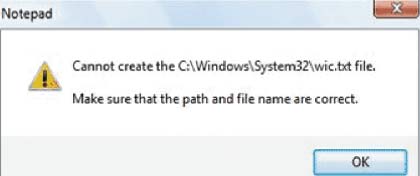

На экране 1 показано, какие последствия имеют уровни целостности для пользователей Windows. Если пользователь со средним уровнем целостности пытается выполнить с помощью Notepad запись в файл wic.txt, которому назначен высокий уровень целостности, то Windows блокирует эту попытку и выдает сообщение об ошибке.

В приведенном выше списке показано, как Integrity Control использует низкий уровень целостности, чтобы эффективно изолировать вредные программы, непреднамеренно загруженные пользователями из Internet и сохраненные браузером в папке Temporary Internet Files. Низкий уровень целостности располагается ниже выбираемого по умолчанию среднего уровня в иерархии уровней целостности. Это означает, что Integrity Control автоматически блокирует попытки доступа к локальным ресурсам со стороны вредных программ из Internet. По умолчанию средний уровень целостности назначается всем немаркированным объектам, пользователям и процессам, т. е. большинству объектов, пользователей и процессов в системах Windows 2008 и Vista.

Integrity Control не блокирует программы, загруженные в компьютер из источников, отличных от Internet, например с дискет, USB-накопителей, CD-ROM или DVD-дисков. Таким программам будет назначен средний или высокий уровень, в зависимости от учетной записи, с которой был зарегистрирован пользователь при появлении программы. Поэтому важно внимательно относиться к наименьшим привилегиям, даже в Windows 2008 и Vista. Никогда нельзя отключать UAC и следует чрезвычайно осторожно обращаться с дискетами, USB-устройствами, CD-ROM и DVD-дисками из процессов административного уровня.

Просмотр и изменение уровней целостности

Выяснив принципы работы Integrity Control и организации уровней целостности, можно рассмотреть способы применения уровней целостности объектов, пользователей и процессов.

В дополнение к списку DACL, в котором Windows хранит разрешения доступа объекта, у каждого объекта Windows есть системный список управления доступом (System ACL, SACL), в котором хранится уровень целостности объекта. В предшествующих версиях Windows список SACL использовался только для хранения параметров аудита объекта. При открытии SACL объекта из расширенного режима в программе просмотра ACL уровень целостности не отображается. Специалисты Microsoft решили не показывать уровни целостности объекта в программе просмотра ACL в Windows 2008 и Vista.

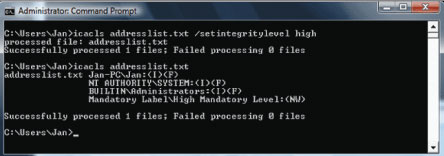

Чтобы увидеть уровень целостности объекта, необходимо использовать новую утилиту командной строки icacls.exe из состава Windows 2008 и Vista. Icacls также имеется в Windows Server 2003 SP2. Не удивляйтесь, если при запуске Icacls увидите только параметры аудита объекта, но не уровень целостности. Большинству объектов Windows по умолчанию присваивается средний уровень целостности, который не сохраняется в SACL. Только после того, как администратор явно назначит уровень, отличный от среднего, он будет отображен командой Icacls.

На экране 2 показано, как установить уровень целостности объекта с использованием команды Icacls и ключа /setintegritylevel, а затем извлечь уровень целостности того же объекта с помощью команды Icacls. Обратите внимание на то, что уровень целостности отображается с доменным именем Mandatory Label. Благодаря этому имени проще распознать уровень целостности среди различных разрешений объекта в списке SACL.

Integrity Control также назначает уровни целостности пользователям и процессам. Уровень целостности пользователя хранится как объект специальной группы в маркере доступа пользователя. Маркер доступа — цифровой маркер, который получает каждый пользователь после успешной проверки подлинности в Windows. Он содержит сведения о правах пользователя и членстве в группах. Процесс проверки подлинности в Windows использует маркер доступа, чтобы определить, может ли пользователь обратиться к ресурсу.

Для просмотра содержимого персонального маркера доступа используйте команду Whoami с ключом /groups. На экране 3 показаны группы в маркере доступа встроенной учетной записи Administrator: первыми в списке расположены идентификаторы безопасности (SID) групп, членом которых является встроенная административная учетная запись, а последним — групповой SID уровня целостности Administrator. По умолчанию в Windows 2008 и Vista встроенной учетной записи Administrator назначают высокий уровень целостности. Также обратите внимание на SID, связанный с высоким уровнем целостности; компания Microsoft определила набор новых известных участников безопасности и идентификаторы SID, которые представляют уровни целостности в маркерах доступа пользователей и процессов. Список идентификаторов SID каждого уровня приведен в таблице.

Уровень целостности процесса Windows также хранится в этом маркере доступа. Процесс наследует уровень целостности от уровня учетной записи пользователя, который выполнил программу, или от уровня целостности самой программы. Если учетная запись пользователя и программа имеют различные уровни целостности, то процессу назначается меньший из двух уровней.

Windows 2008 и Vista не располагают средствами для проверки уровня целостности (использовать для этой цели Whoami или Task Manager пока нельзя). Однако можно выполнить проверку с помощью Sysinternals Process Explorer, бесплатного инструмента, загружаемого по адресу http://www.microsoft.com/technet/sysinternals/processesandthreads/processexplorer.mspx . Для просмотра уровня целостности процесса в Process Explorer необходимо сначала добавить столбец Integrity Level. Сделать это можно в диалоговом окне Select Columns, вызываемом из меню View в Process Explorer. На экране 4 показан столбец Integrity Level в интерфейсе Process Explorer.

По умолчанию только операционная система или администратор могут изменить уровень целостности объекта. Однако, обладая правами администратора и понимая логику изменения уровней целостности, можно изменить ее, чтобы предоставить права изменения уровня целостности, например, простому пользователю.

Разрешение изменить уровень целостности объекта обеспечивается новым правом пользователя, появившимся в Windows 2008 и Vista: Modify an object label (или SeRelabelPrivilege). Встроенной учетной записи администратора это право предоставляется по умолчанию, хотя данное разрешение не отображается при проверке маркера доступа администратора с использованием Whoami или из контейнера User Rights Assignments в параметрах объекта Group Policy Object (GPO).

Пользователи и администраторы, которым назначено право SeRelabelPrivilege, должны также иметь разрешения Change permissions и Take ownership для объекта, прежде чем они смогут изменить уровень целостности объекта. Важное ограничение для администраторов и пользователей, которым назначено право SeRelabelPrivilege, заключается в том, что они никогда не смогут поднять уровень целостности объекта выше уровня целостности учетной записи пользователя. Любой пользователь с разрешением Read для объекта может только узнать уровень целостности объекта.

Изолируйте вредные программы из Internet

Integrity Control гарантирует, что ненадежные программы, которые могут оказаться опасными, не воздействуют на другого пользователя или системные данные. Защита Integrity Control в Windows 2008 и Vista в основном прозрачна для пользователей: операционная система автоматически назначает уровни целостности для Web-контента и гарантирует, что этот контент не взаимодействует с ресурсами, имеющими более высокий уровень целостности. Integrity Control располагает мощной моделью управления доступом, которая в будущем может применяться ко всем ресурсам Windows, а не только к ресурсам из Internet.