- Популярные виртуальные машины в Linux

- Список виртуальных машин для Linux

- VirtualBox

- VMware

- Заключение

- Виртуальные машины для Linux

- Виртуальные машины для Linux против режима Dual Boot

- Что такое виртуальная машина?

- Как активировать виртуализацию на вашем ПК

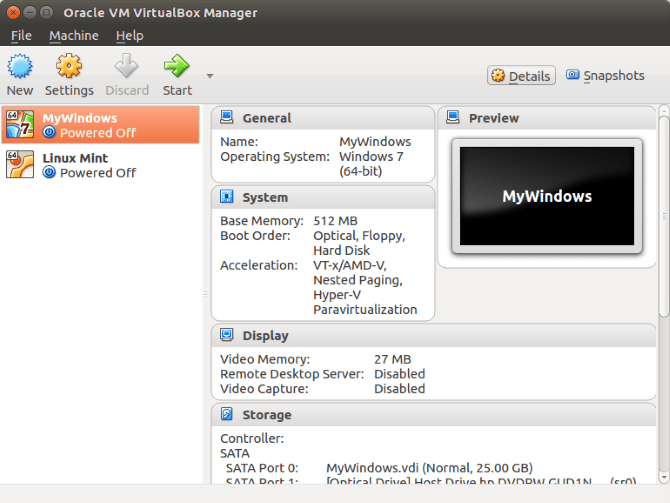

- 1. VirtualBox

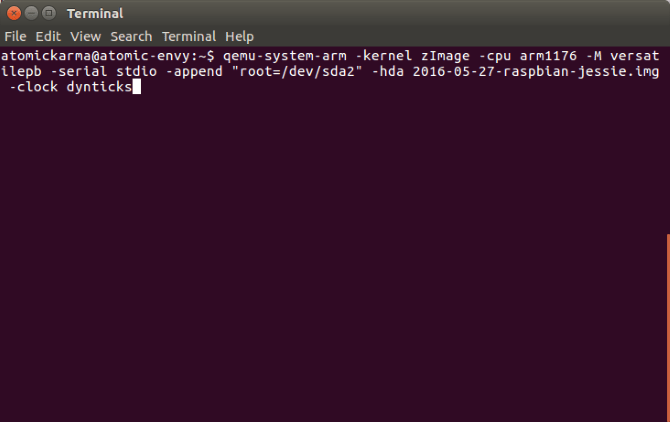

- 2. QEMU

- 3. KVM

- Какие дистрибутивы работают лучше всего в VM?

- Какой инструмент VM нужно использовать?

- Автоматизация Для Самых Маленьких. Часть 1.1. Основы виртуализации

- Содержание

- Введение и краткая история виртуализации

- Типы виртуальных ресурсов — compute, storage, network

- Compute

- Memory

- Storage

- Network

- Виртуальная коммутация

- Инструменты виртуализации — libvirt, virsh и прочее

- libvirt

- virsh CLI

- virt-install

- Заключение

Популярные виртуальные машины в Linux

Порою возникает необходимость одновременно или поочередно использовать несколько операционных систем на одном персональном компьютере. Если желания применять двойную загрузку нет, то можно воспользоваться одним оставшимся вариантом – установить виртуальную машину для операционной системы Linux.

При достаточном количестве оперативной и виртуальной памяти, требуемой мощности процессора имеется возможность одновременно запустить сразу несколько систем и работать с ними в полноценном режиме. Однако для этого следует подобрать правильное программное обеспечение.

Список виртуальных машин для Linux

Если вы решили использовать виртуальную машину в операционной системе, то предварительно необходимо выяснить, какая именно вам подойдет. Сейчас будут рассмотрены пять самых популярных представителя этого вида программного обеспечения.

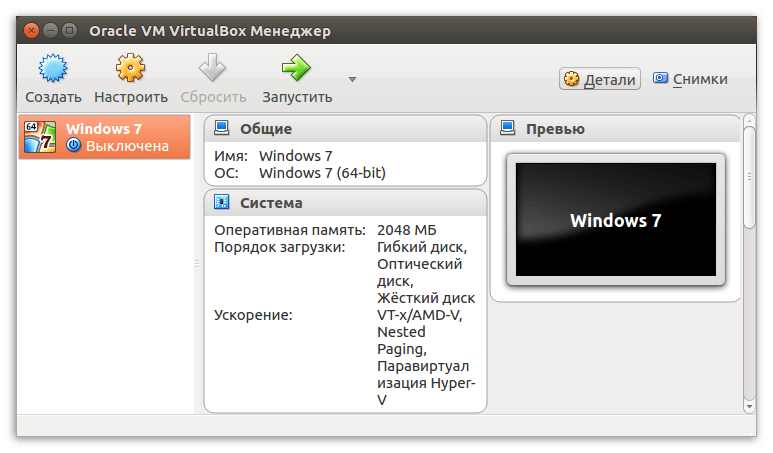

VirtualBox

Данное приложение представляет собой универсальный продукт, который может использоваться для процесса виртуализации в Linux. Благодаря ему может осуществляться поддержка ряда других операционных систем, к которым можно отнести Windows или даже MacOS.

VirtualBox является одной из лучших на сегодняшний день машин, оптимизированных специально для операционных систем Linux/Ubuntu. Благодаря подобной программе можно воспользоваться всеми необходимыми возможностями, к тому же использовать ее весьма легко.

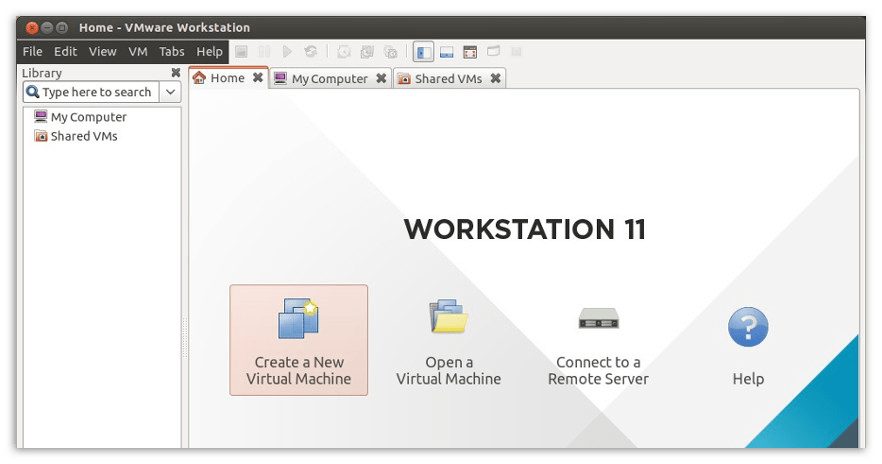

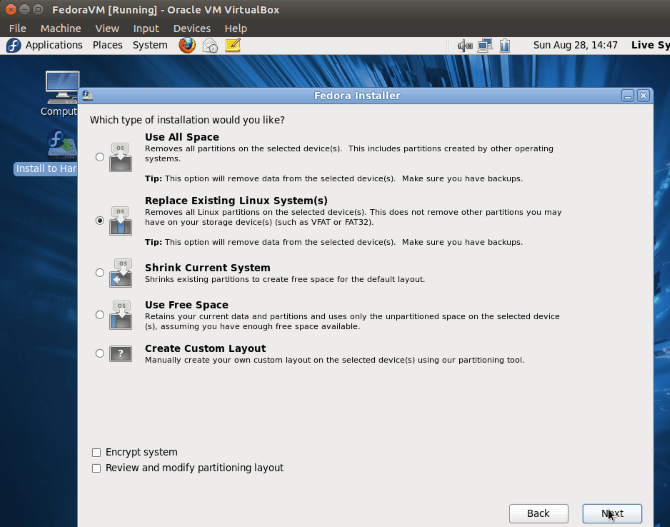

VMware

Главным отличием данной программы является то, что за ее полную версию придется заплатить, но для рядового обывателя она не так уж необходима. А вот для домашнего применения вполне возможно скачать и установить вариант, который можно применять абсолютно бесплатно.

Это программное обеспечение практически ничем не отличается от VirtualBox, однако в некоторых моментах превосходит последнюю упомянутую программу. Специалисты подчеркивают, что производительность у них примерно одна и та же, но VMWare позволяет:

- создавать виртуальные или локальные сети между установленными на компьютере машинами;

- организовывать общий буфер обмена;

- осуществлять передачу файлов.

Однако не обошлось и без недостатков. Дело в том что она не поддерживает запись видеофайлов.

При желании, эту программу можно установить в полностью автоматическом режиме, выбрать требуемые параметры, что зачастую бывает весьма удобным.

Данная программа рассчитана для устройств на основе ARM типа Android, Raspbian, RISC OS. В настройке она весьма сложная, особенно для неопытного пользователя. Дело в том, что работа с виртуальной машиной выполняется исключительно в «Терминале» с помощью ввода специальных команд. Однако с ее помощью можно запустить абсолютно любые операционные системы, устанавливая их на жесткий диск или же записывая в специальный файл.

Отличительной чертой машины Qemu является то, что она позволяет применять аппаратное ускорение и устанавливать программы в онлайн-режиме. Чтобы установить подобное программное обеспечение в ОС на базе ядра Linux, в «Терминале» следует выполнить следующую команду:

sudo apt install qemu qemu-kvm libvirt-bin

Примечание: после нажатия Enter система запросит у вас пароль, который вы указывали при установке дистрибутива. Обратите внимание, что при его вводе никакие символы отображаться не будут.

Название программы расшифровывается как Kernel-based Virtual Machine (виртуальная машина, разработанная на основе ядра). Благодаря ей можно обеспечить довольно высокую скорость работы, во многом именно за счет ядра Linux.

Работает она значительно быстрее и надежнее по сравнению с VirtualBox, однако настраивать ее в разы сложнее, да и в обслуживании она не настолько проста. Но сегодня для установки виртуальных машин эта программа является наиболее популярной. Во многом такая востребованность обусловлена тем, что с ее помощью можно разместить собственный сервер в интернете.

Перед установкой программы следует определить, способно ли железо компьютера поддержать аппаратное ускорение. Для этого необходимо воспользоваться утилитой cpu-checker. Если все в этом плане будет в порядке, то можно приступать к установке KVM себе на компьютер. Для этого в «Терминале» введите следующую команду:

sudo apt-get install emu-kvn libvirt-bin virtinst bridge-utils virt-manager

Когда программа будет установлена, пользователь получит абсолютный доступ к созданию виртуальных машин. При желании можно разместить и другие эмуляторы, которые будут управляться за счет этого приложения.

Эта программа практически полностью идентична KVM, однако у нее есть и некоторые отличия. Главное заключается в том, что виртуальная машина XEN нуждается в пересобирании ядра, так как в противном случае она не будет нормально функционировать.

Еще одним отличительным качеством программы является возможность работать даже без применения аппаратного ускорения при запуске операционной системы Linux/Ubuntu.

Чтобы установить XEN себе на компьютер, вам необходимо выполнить поочередно ряд команд в «Терминале»:

apt-get install \

xen-hypervisor-4.1-amd64 \

xen-hypervisor-4.1-i386 \

xen-utils-4.1 \

xenwatch \

xen-tools \

xen-utils-common \

xenstore-utils

Стоит отметить, что после установки необходимо провести настройку, которая для рядового пользователя покажется чрезмерно сложной.

Заключение

Виртуализация в операционной системе Linux в последнее время развивается весьма стремительно. Регулярно появляются новые программы, направленные на это. Мы же их регулярно отслеживаем и рекомендуем пользователям для решения своих задач.

Помимо этой статьи, на сайте еще 12315 инструкций.

Добавьте сайт Lumpics.ru в закладки (CTRL+D) и мы точно еще пригодимся вам.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Источник

Виртуальные машины для Linux

Вам нужно запустить другую операционную систему на вашем ПК с Linux. Но стоит ли вам дважды загружать системы или лучше использовать виртуальную машину? И если вы выберете второй вариант, то нужно узнать какое программное обеспечение для виртуальных машин вы должны использовать?

Виртуальные машины для Linux против режима Dual Boot

Ранее, мы уже говорили о том, как можно установить Linux возле Windows 10 на одном устройстве. Это делается очень просто. Но что делать в ситуации, если вы хотите запускать Windows прямо в среде Linux и при этом, чтобы все работало плавно и быстро? Давайте разберемся. В этом нам помогут так званные виртуальные машины для Linux.

Вы запускаете Linux — возможно, Linux Mint или Ubuntu — вместе с Windows? Или у вас есть два или более дистрибутивов Linux, установленных на вашем компьютере? Как это все работает для вас? Для некоторых эта динамика хорошо работает и довольно быстро. Для других перезагрузка может быть проблемой.

Время перезагрузки, выбор другой ОС на экране загрузчика GRUB, а затем загрузка, могут быть проблематичными. Это особенно справедливо в системах, где Linux установлен рядом с Windows.

В более медленных системах или системах со многими приложениями, пытающимися работать при загрузке Windows, вы можете ждать 5-15 минут, прежде чем сможете начать работать. Установите антивирусное решение, и вы будете загружаться еще медленнее. Но это касается старых устройств, ведь на новых все работает очень быстро.

Однако запуск вашей второй ОС на виртуальной машине может решить эту проблему. Виртуальные машины для Linux являются очень полезными во многих ситуациях и могут намного увеличить производительность.

Что такое виртуальная машина?

Мы смотрели на виртуальные машины — известные как VM — несколько раз в прошлом. Проще говоря, это приложения, которые создают программную среду, имитирующую компьютерное оборудование. Затем в эту среду может быть установлена операционная система. Мы называем это «гостевой ОС», а операционная система, установленная на вашем физическом компьютере, — это «хост-система».

Кроме того, виртуализация может быть улучшена с помощью специализированного системного оборудования.

Если говорить еще более понятно то, виртуальные машины для Linux являются программами на которых можно запускать дополнительные операционные системы.

Как активировать виртуализацию на вашем ПК

Хотя выбранная вами гостевая ОС может работать без аппаратной виртуализации, если опция доступна, то ее стоит использовать. Не в последнюю очередь потому, что это уменьшит утечку ресурсов системы вашего компьютера.

Чтобы включить аппаратную виртуализацию, вам необходимо перезагрузить компьютер для доступа к BIOS. Как это будет достигнуто, будет зависеть ваше устройство, но обычно это делается путем нажатия Del или F2 после перезагрузки компьютера.

Найдите экран «Дополнительно» в BIOS и найдите одно из следующего:

- Виртуализация

- VT-x (Intel — старые системы будут иметь VT-d)

- AMD-V (системы AMD)

BIOS управляется с помощью клавиш со стрелками. Когда вы включили виртуализацию, нажмите F10, чтобы сохранить и выйти.

Как только это будет сделано, у вас будет выбор из трех приложений с открытым исходным кодом VM, которые мы рассмотрим ниже (VMWare также доступен для Linux, но не является программой с открытым исходным кодом).

1. VirtualBox

Предлагая универсальную виртуализацию, VirtualBox может создавать виртуальную машину практически с любой операционной системой (за исключением тех, которые предназначены для устройств ARM). Он также предлагает программное обеспечение и жесткую виртуализацию, сохраняя виртуальные машины в виде образов дисков. Это упрощает резервное копирование или перенос на другие ПК или приложения VM.

VirtualBox особенно хорош для запуска 32-разрядных и 64-разрядных дистрибутивов Linux, а также Windows. Можно даже запустить OS X на VirtualBox, возможно, протестировать его, прежде чем настраивать ПК как Hackintosh. Найдите копию для своего дистрибутива на virtualbox .org/wiki/Downloads.

2. QEMU

Если вы хотите запустить операционную систему заточенную на базе ARM (например, Android, Raspbian или RISC OS), тогда это средство командной строки, которое вы выберете.

Если кратко для программы «Quick Emulator» вы сможете сделать производительную виртуалку, QEMU прост в настройке, и некоторые гостевые операционные системы могут быть даже загружены с встроенным QEMU.

Хотя неназванное имя для QEMU является «Quick Emulator», это на самом деле гипервизор, инструмент для управления аппаратной виртуализацией. Вы можете установить QEMU с помощью:

sudo apt-get install qemu qemu-kvm libvirt-bin

3. KVM

Сокращая виртуальную машину на основе ядра, KVM является вилкой проекта QEMU и работает в сочетании с этим инструментом для предоставления дополнительных параметров (например, близкой скорости) за пределами собственных встроенных функций VM.

Это означает, что KVM предлагает отличную скорость и стабильность, чем VirtualBox, но KVM немного сложнее настроить. Однако, если вы можете обойти пара-виртуализированные драйверы, вам будет хорошо на вашем пути понять, почему KVM является популярным вариантом для размещения виртуальных машин.

Чтобы использовать KVM, начните с подтверждения того, что ваше оборудование подходит для аппаратной виртуализации:

Если ответ «Ускорение KVM можно использовать», приступайте к установке программного обеспечения:

sudo apt-get install qemu-kvm libvirt-bin virtinst bridge-utils

Вы сможете запустить KVM через рабочий стол с помощью Virtual Machine Manager, который вы найдете в меню рабочего стола.

Какие дистрибутивы работают лучше всего в VM?

После того, как вы выбрали подходящее приложение для виртуальной машины, вам нужно будет подобрать свой вариант гостевой ОС. Например, вы можете легко запускать Windows на VirtualBox, хотя Windows 7, вероятно, является самым безопасным вариантом.

И наоборот, QEMU подходит для запуска распределенных ARM-дистрибутивов, таких как Raspberry Pi’s Raspbian или Android.

Между тем, что-то легкое, как Lubuntu, будет работать на любом из этих инструментов VM.

Какой инструмент VM нужно использовать?

В этой статье мы рассмотрели три самых популярных варианта и рассказали о том как они работают. Выбрать можно любую из этих программ, тем более что все они являются качественными и работают достаточно производительно. Но все таки, нужно выбрать самый интересный, удобный и быстрый VM.

VirtualBox — отличная программа для запуска виртуальной системы. Интерефейс является очень удобными понятным, что является огромным плюсом для новичков. Также стоит отметить, отличную оптимизацию и общую скорость работы, которая улучшается с каждым обновлением.

Если у вас остались вопросы по теме «Виртуальные машины для Linux» то, пишите нам об этом.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Автоматизация Для Самых Маленьких. Часть 1.1. Основы виртуализации

Предыдущая статья рассматривала архитектуру виртуализированной сети, underlay-overlay, путь пакета между VM и прочее.

Роман Горге вдохновился ею и решил написать обзорный выпуск о виртуализации вообще.

В данной статье мы затронем (или попытаемся затронуть) вопросы: а как собственно происходит виртуализация сетевых функций, как реализован backend основных продуктов, обеспечивающих запуск и управление VM, а также как работает виртуальный свитчинг (OVS и Linux bridge).

Тема виртуализации широка и глубока, объяснить все детали работы гипервизора невозможно (да и не нужно). Мы ограничимся минимальным набором знаний необходимым для понимания работы любого виртуализированного решения, не обязательно Telco.

Содержание

- Введение и краткая история виртуализации

- Типы виртуальных ресурсов — compute, storage, network

- Виртуальная коммутация

- Инструменты виртуализации — libvirt, virsh и прочее

- Заключение

Введение и краткая история виртуализации

История современных технологий виртуализации берет свое начало в 1999 году, когда молодая компания VMware выпустила продукт под названием VMware Workstation. Это был продукт обеспечивающий виртуализацию desktop/client приложений. Виртуализация серверной части пришла несколько позднее в виде продукта ESX Server, который в дальнейшем эволюционировал в ESXi (i означает integrated) — это тот самый продукт, который используется повсеместно как в IT так и в Telco как гипервизор серверных приложений.

На стороне Opensource два основных проекта принесли виртуализацию в Linux:

- KVM (Kernel-based Virtual Machine) — модуль ядра Linux, который позволяет kernel работать как гипервизор (создает необходимую инфраструктуру для запуска и управления VM). Был добавлен в версии ядра 2.6.20 в 2007 году.

- QEMU (Quick Emulator) — непосредственно эмулирует железо для виртуальной машины (CPU, Disk, RAM, что угодно включая USB порт) и используется совместно с KVM для достижения почти «native» производительности.

На самом деле на сегодняшний момент вся функциональность KVM доступна в QEMU, но это не принципиально, так как бо́льшая часть пользователей виртуализации на Linux не использует напрямую KVM/QEMU, а обращается к ним как минимум через один уровень абстракции, но об этом позже.

Сегодня VMware ESXi и Linux QEMU/KVM это два основных гипервизора, которые доминируют на рынке. Они же являются представителями двух разных типов гипервизоров:

- Type 1 — гипервизор запускается непосредственно на железе (bare-metal). Таковым является VMware ESXi, Linux KVM, Hyper-V

- Type 2 — гипервизор запускается внутри Host OS (операционной системы). Таковым является VMware Workstation или Oracle VirtualBox.

Обсуждение что лучше, а что хуже выходит за рамки данной статьи.

Производители железа также должны были сделать свою часть работы, дабы обеспечить приемлемую производительность.

Пожалуй, наиболее важной и самой широко используемой является технология Intel VT (Virtualization Technology) — набор расширений, разработанных Intel для своих x86 процессоров, которые используются для эффективной работы гипервизора (а в некоторых случаях необходимы, так, например, KVM не заработает без включенного VT-x и без него гипервизор вынужден заниматься чисто софтверной эмуляцией, без аппаратного ускорения).

Наиболее известны два из этих расширений — VT-x и VT-d. Первое важно для улучшения производительности CPU при виртуализации, так как обеспечивает аппаратную поддержку некоторых ее функций (с VT-x 99.9% Guest OS кода выполняется прямо на физическом процессоре, делая выходы для эмуляции только в самых необходимых случаях), второе для подключения физических устройств напрямую в виртуальную машину (для проброса виртуальных функций (VF) SRIOV, например, VT-d должен быть включен).

Следующей важной концепцией является отличие полной виртуализации (full virtualization) от пара-виртуализации (para-virtualization).

Полная виртуализация — это хорошо, это позволяет запускать какую угодно операционную систему на каком угодно процессоре, однако, это крайне неэффективно и абсолютно не подходит для высоконагруженных систем.

Пара-виртуализация, если коротко, это когда Guest OS понимает что она запущена в виртуальной среде и кооперируется с гипервизором для достижения большей эффективности. То есть появляется guest-hypervisor интерфейс.

Подавляющее большинство используемых операционных систем сегодня имеют поддержку пара-виртуализации — в Linux kernel это появилось начиная с ядра версии 2.6.20.

Для работы виртуальной машины нужны не только виртуальный процессор (vCPU) и виртуальная память (RAM), требуется также эмуляция PCI-устройств. То, есть по сути, требуется набор драйверов для управления виртуальными сетевыми интерфейсами, дисками и тд.

В гипервизоре Linux KVM данная задача была решена посредством внедрения virtio — фреймворка для разработки и использования виртуализированных устройств ввода/вывода.

Virtio представляет из себя дополнительный уровень абстракции, который позволяет эмулировать различные I/O устройства в пара-виртуализированном гипервизоре, предоставляя в сторону виртуальной машины единый и стандартизированный интерфейс. Это позволяет переиспользовать код virtio-драйвера для различных по своей сути устройств. Virtio состоит из:

- Front-end driver — то что находится в виртуальной машине

- Back-end driver — то что находится в гипервизоре

- Transport driver — то что связывает backend и frontend

Эта модульность позволяет изменять технологии, применяемые в гипервизоре, не затрагивая драйверы в виртуальной машине (этот момент очень важен для технологий сетевой акселерации и Cloud-решений в целом, но об этом позже).

То есть существует связь guest-hypervisor, когда Guest OS «знает» о том, что запущена в виртуальной среде.

Если вы хоть раз писали вопрос в RFP или отвечали на вопрос в RFP «Поддерживается ли в вашем продукте virtio?» Это как раз было о поддержке front-end virtio драйвера.

Типы виртуальных ресурсов — compute, storage, network

Из чего же состоит виртуальная машина?

Выделяют три основных вида виртуальных ресурсов:

- compute — процессор и оперативная память

- storage — системный диск виртуальной машины и блочные хранилища

- network — сетевые карты и устройства ввода/вывода

Compute

Теоретически QEMU способен эмулировать любой тип процессора и соотвествующие ему флаги и функциональность, на практике используют либо host-model и точечно выключают флаги перед передачей в Guest OS либо берут named-model и точечно включают\выключают флаги.

По умолчанию QEMU будет эмулировать процессор, который будет распознан Guest OS как QEMU Virtual CPU. Это не самый оптимальный тип процессора, особенно если приложение, работающее в виртуальной машине, использует CPU-флаги для своей работы. Подробнее о разных моделях CPU в QEMU.

QEMU/KVM также позволяет контролировать топологию процессора, количество тредов, размер кэша, привязывать vCPU к физическому ядру и много чего еще.

Нужно ли это для виртуальной машины или нет, зависит от типа приложения, работающего в Guest OS. Например, известный факт, что для приложений, выполняющих обработку пакетов с высоким PPS, важно делать CPU pinning, то есть не позволять передавать физический процессор другим виртуальным машинам.

Memory

Далее на очереди оперативная память — RAM. С точки зрения Host OS запущенная с помощью QEMU/KVM виртуальная машина ничем не отличается от любого другого процесса, работающего в user-space операционной системы. Соотвественно и процесс выделения памяти виртуальной машине выполняется теми же вызовами в kernel Host OS, как если бы вы запустили, например, Chrome браузер.

Перед тем как продолжить повествование об оперативной памяти в виртуальных машинах, необходимо сделать отступление и объяснить термин NUMA — Non-Uniform Memory Access.

Архитектура современных физических серверов предполагает наличие двух или более процессоров (CPU) и ассоциированной с ней оперативной памятью (RAM). Такая связка процессор + память называется узел или нода (node). Связь между различными NUMA nodes осуществляется посредством специальной шины — QPI (QuickPath Interconnect)

Выделяют локальную NUMA node — когда процесс, запущенный в операционной системе, использует процессор и оперативную память, находящуюся в одной NUMA node, и удаленную NUMA node — когда процесс, запущенный в операционной системе, использует процессор и оперативную память, находящиеся в разных NUMA nodes, то есть для взаимодействия процессора и памяти требуется передача данных через QPI шину.

С точки зрения виртуальной машины память ей уже выделена на момент ее запуска, однако в реальности это не так, и kernel Host OS выделяет процессу QEMU/KVM новые участки памяти по мере того как приложение в Guest OS запрашивает дополнительную память (хотя тут тоже может быть исключение, если прямо указать QEMU/KVM выделить всю память виртуальной машине непосредственно при запуске).

Память выделяется не байт за байтом, а определенным размером — page. Размер page конфигурируем и теоретически может быть любым, но на практике используется размер 4kB (по умолчанию), 2MB и 1GB. Два последних размера называются HugePages и часто используются для выделения памяти для memory intensive виртуальных машин. Причина использования HugePages в процессе поиска соответствия между виртуальным адресом page и физической памятью в Translation Lookaside Buffer (TLB), который в свою очередь ограничен и хранит информацию только о последних использованных pages. Если информации о нужной page в TLB нет, происходит процесс, называемый TLB miss, и требуется задействовать процессор Host OS для поиска ячейки физической памяти, соответствующей нужной page.

Данный процесс неэффективен и медлителен, поэтому и используется меньшее количество pages бо́льшего размера.

QEMU/KVM также позволяет эмулировать различные NUMA-топологии для Guest OS, брать память для виртуальной машины только из определенной NUMA node Host OS и так далее. Наиболее распространенная практика — брать память для виртуальной машины из NUMA node локальной по отношению к процессорам, выделенным для виртуальной машины. Причина — желание избежать лишней нагрузки на QPI шину, соединяющую CPU sockets физического сервера (само собой, это логично если в вашем сервере 2 и более sockets).

Storage

Как известно, оперативная память потому и называется оперативной, что ее содержимое исчезает при отключении питания или перезагрузке операционной системы. Чтобы хранить информацию, требуется постоянное запоминающее устройство (ПЗУ) или persistent storage.

Существует два основных вида persistent storage:

- Block storage (блоковое хранилище) — блок дискового пространства, который может быть использован для установки файловой системы и создания партиций. Если грубо, то можно воспринимать это как обычный диск.

- Object storage (объектное хранилище) — информация может быть сохранена только в виде объекта (файла), доступного по HTTP/HTTPS. Типичными примерами объектного хранилища являются AWS S3 или Dropbox.

Виртуальная машина нуждается в persistent storage, однако, как это сделать, если виртуальная машина «живет» в оперативной памяти Host OS? Если вкратце, то любое обращение Guest OS к контроллеру виртуального диска перехватывается QEMU/KVM и трансформируется в запись на физический диск Host OS. Этот метод неэффективен, и поэтому здесь так же как и для сетевых устройств используется virtio-драйвер вместо полной эмуляции IDE или iSCSI-устройства. Подробнее об этом можно почитать здесь. Таким образом виртуальная машина обращается к своему виртуальному диску через virtio-драйвер, а далее QEMU/KVM делает так, чтобы переданная информация записалась на физический диск. Важно понимать, что в Host OS дисковый backend может быть реализован в виде CEPH, NFS или iSCSI-полки.

Наиболее простым способом эмулировать persistent storage является использование файла в какой-либо директории Host OS как дискового пространства виртуальной машины. QEMU/KVM поддерживает множество различных форматов такого рода файлов — raw, vdi, vmdk и прочие. Однако наибольшее распространение получил формат qcow2 (QEMU copy-on-write version 2). В общем случае, qcow2 представляет собой определенным образом структурированный файл без какой-либо операционной системы. Большое количество виртуальных машин распространяется именно в виде qcow2-образов (images) и являются копией системного диска виртуальной машины, упакованной в qcow2-формат. Это имеет ряд преимуществ — qcow2-кодирование занимает гораздо меньше места, чем raw копия диска байт в байт, QEMU/KVM умеет изменять размер qcow2-файла (resizing), а значит имеется возможность изменить размер системного диска виртуальной машины, также поддерживается AES шифрование qcow2 (это имеет смысл, так как образ виртуальной машины может содержать интеллектуальную собственность).

Далее, когда происходит запуск виртуальной машины, QEMU/KVM использует qcow2-файл как системный диск (процесс загрузки виртуальной машины я опускаю здесь, хотя это тоже является интересной задачей), а виртуальная машина имеет возможность считать/записать данные в qcow2-файл через virtio-драйвер. Таким образом и работает процесс снятия образов виртуальных машин, поскольку в любой момент времени qcow2-файл содержит полную копию системного диска виртуальной машины, и образ может быть использован для резервного копирования, переноса на другой хост и прочее.

В общем случае этот qcow2-файл будет определяться в Guest OS как /dev/vda-устройство, и Guest OS произведет разбиение дискового пространства на партиции и установку файловой системы. Аналогично, следующие qcow2-файлы, подключенные QEMU/KVM как /dev/vdX устройства, могут быть использованы как block storage в виртуальной машине для хранения информации (именно так и работает компонент Openstack Cinder).

Network

Последним в нашем списке виртуальных ресурсов идут сетевые карты и устройства ввода/вывода. Виртуальная машина, как и физический хост, нуждается в PCI/PCIe-шине для подключения устройств ввода/вывода. QEMU/KVM способен эмулировать разные типы чипсетов — q35 или i440fx (первый поддерживает — PCIe, второй — legacy PCI ), а также различные PCI-топологии, например, создавать отдельные PCI-шины (PCI expander bus) для NUMA nodes Guest OS.

После создания PCI/PCIe шины необходимо подключить к ней устройство ввода/вывода. В общем случае это может быть что угодно — от сетевой карты до физического GPU. И, конечно же, сетевая карта, как полностью виртуализированная (полностью виртуализированный интерфейс e1000, например), так и пара-виртуализированная (virtio, например) или физическая NIC. Последняя опция используется для data-plane виртуальных машин, где требуется получить line-rate скорости передачи пакетов — маршрутизаторов, файрволов и тд.

Здесь существует два основных подхода — PCI passthrough и SR-IOV. Основное отличие между ними — для PCI-PT используется драйвер только внутри Guest OS, а для SRIOV используется драйвер Host OS (для создания VF — Virtual Functions) и драйвер Guest OS для управления SR-IOV VF. Более подробно об PCI-PT и SRIOV отлично написал Juniper.

Для уточнения стоит отметить что, PCI passthrough и SR-IOV это дополняющие друг друга технологии. SR-IOV это нарезка физической функции на виртуальные функции. Это выполняется на уровне Host OS. При этом Host OS видит виртуальные функции как еще одно PCI/PCIe устройство. Что он дальше с ними делает — не важно.

А PCI-PT это механизм проброса любого Host OS PCI устройства в Guest OS, в том числе виртуальной функции, созданной SR-IOV устройством

Таким образом мы рассмотрели основные виды виртуальных ресурсов и следующим шагом необходимо понять как виртуальная машина общается с внешним миром через сеть.

Виртуальная коммутация

Если есть виртуальная машина, а в ней есть виртуальный интерфейс, то, очевидно, возникает задача передачи пакета из одной VM в другую. В Linux-based гипервизорах (KVM, например) эта задача может решаться с помощью Linux bridge, однако, большое распространение получил проект Open vSwitch (OVS).

Есть несколько основных функциональностей, которые позволили OVS широко распространиться и стать de-facto основным методом коммутации пакетов, который используется во многих платформах облачных вычислений(например, Openstack) и виртуализированных решениях.

- Передача сетевого состояния — при миграции VM между гипервизорами возникает задача передачи ACL, QoSs, L2/L3 forwarding-таблиц и прочего. И OVS умеет это.

- Реализация механизма передачи пакетов (datapath) как в kernel, так и в user-space

- CUPS (Control/User-plane separation) архитектура — позволяет перенести функциональность обработки пакетов на специализированный chipset (Broadcom и Marvell chipset, например, могут такое), управляя им через control-plane OVS.

- Поддержка методов удаленного управления трафиком — протокол OpenFlow (привет, SDN).

Архитектура OVS на первый взгляд выглядит довольно страшно, но это только на первый взгляд.

Для работы с OVS нужно понимать следующее:

- Datapath — тут обрабатываются пакеты. Аналогия — switch-fabric железного коммутатора. Datapath включает в себя приём пакетов, обработку заголовков, поиск соответствий по таблице flow, который в Datapath уже запрограммирован. Если OVS работает в kernel, то выполнен в виде модуля ядра. Если OVS работает в user-space, то это процесс в user-space Linux.

- vswitchd и ovsdb — демоны в user-space, то что реализует непосредственно сам функциональность коммутатора, хранит конфигурацию, устанавливает flow в datapath и программирует его.

- Набор инструментов для настройки и траблшутинга OVS — ovs-vsctl, ovs-dpctl, ovs-ofctl, ovs-appctl. Все то, что нужно, чтобы прописать в ovsdb конфигурацию портов, прописать какой flow куда должен коммутироваться, собрать статистику и прочее. Добрые люди написали статью по этому поводу.

Каким же образом сетевое устройство виртуальной машины оказывается в OVS?

Для решения данной задачи нам необходимо каким-то образом связать между собой виртуальный интерфейс, находящийся в user-space операционной системы с datapath OVS, находящимся в kernel.

В операционной системе Linux передача пакетов между kernel и user-space-процессами осуществляется посредством двух специальных интерфейсов. Оба интерфейса использует запись/чтение пакета в/из специальный файл для передачи пакетов из user-space-процесса в kernel и обратно — file descriptor (FD) (это одна из причин низкой производительности виртуальной коммутации, если datapath OVS находится в kernel — каждый пакет требуется записать/прочесть через FD)

- TUN (tunnel) — устройство, работающее в L3 режиме и позволяющее записывать/считывать только IP пакеты в/из FD.

- TAP (network tap) — то же самое, что и tun интерфейс + умеет производить операции с Ethernet-фреймами, т.е. работать в режиме L2.

Именно поэтому при запущенной виртуальной машине в Host OS можно увидеть созданные TAP-интерфейсы командой ip link или ifconfig — это «ответная» часть virtio, которая «видна» в kernel Host OS. Также стоит обратить внимание, что TAP-интерфейс имеет тот же MAC-адрес что и virtio-интерфейс в виртуальной машине.

TAP-интерфейс может быть добавлен в OVS с помощью команд ovs-vsctl — тогда любой пакет, скоммутированный OVS в TAP-интерфейс, будет передан в виртуальную машину через file descriptor.

Реальный порядок действий при создании виртуальной машины может быть разным, т.е. сначала можно создать OVS bridge, потом указать виртуальной машине создать интерфейс, соединенный с этим OVS, а можно и наоборот.

Теперь, если нам необходимо получить возможность передачи пакетов между двумя и более виртуальными машинами, которые запущены на одном гипервизоре, нам потребуется лишь создать OVS bridge и добавить в него TAP-интерфейсы с помощью команд ovs-vsctl. Какие именно команды для этого нужны легко гуглится.

На гипервизоре может быть несколько OVS bridges, например, так работает Openstack Neutron, или же виртуальные машины могут находиться в разных namespace для реализации multi-tenancy.

А если виртуальные машины находятся в разных OVS bridges?

Для решения данной задачи существует другой инструмент — veth pair. Veth pair может быть представлен как пара сетевых интерфейсов, соединенных кабелем — все то, что «влетает» в один интерфейс, «вылетает» из другого. Veth pair используется для соединения между собой нескольких OVS bridges или Linux bridges. Другой важный момент что части veth pair могут находиться в разных namespace Linux OS, то есть veth pair может быть также использован для связи namespace между собой на сетевом уровне.

Инструменты виртуализации — libvirt, virsh и прочее

В предыдущих главах мы рассматривали теоретические основы виртуализации, в этой главе мы поговорим об инструментах, которые доступны пользователю непосредственно для запуска и изменения виртуальных машин на KVM-гипервизоре.

Остановимся на трех основных компонентах, которые покрывают 90 процентов всевозможных операций с виртуальными машинами:

Конечно, существует множество других утилит и CLI-команд, которые позволяют управлять гипервизором, например, можно напрямую пользоваться командами qemu_system_x86_64 или графическим интерфейсом virt manager, но это скорее исключение. К тому же существующие сегодня Cloud-платформы, Openstack, например, используют как раз libvirt.

libvirt

libvirt — это масштабный open-source проект, который занимается разработкой набора инструментов и драйверов для управления гипервизорами. Он поддерживает не только QEMU/KVM, но и ESXi, LXC и много чего еще.

Основная причина его популярности — структурированный и понятный интерфейс взаимодействия через набор XML-файлов плюс возможность автоматизации через API. Стоит оговориться что libvirt не описывает все возможные функции гипервизора, он лишь предоставляет удобный интерфейс использования полезных, с точки зрения участников проекта, функции гипервизора.

И да, libvirt это де-факто стандарт в мире виртуализации сегодня. Только взгляните на список приложений, которые используют libvirt.

Хорошая новость про libvirt — все нужные пакеты уже предустановлены во всех наиболее часто используемых Host OS — Ubuntu, CentOS и RHEL, поэтому, скорее всего, собирать руками нужные пакеты и компилировать libvirt вам не придется. В худшем случае придется воспользоваться соответствующим пакетным инсталлятором (apt, yum и им подобные).

При первоначальной установке и запуске libvirt по умолчанию создает Linux bridge virbr0 и его минимальную конфигурацию.

Именно поэтому при установке Ubuntu Server, например, вы увидите в выводе команды ifconfig Linux bridge virbr0 — это результат запуска демона libvirtd

Этот Linux bridge не будет подключен ни к одному физическому интерфейсу, однако, может быть использован для связи виртуальных машин внутри одного гипервизора. Libvirt безусловно может быть использован вместе с OVS, однако, для этого пользователь должен самостоятельно создать OVS bridges с помощью соответствующих OVS-команд.

Любой виртуальный ресурс, необходимый для создания виртуальной машины (compute, network, storage) представлен в виде объекта в libvirt. За процесс описания и создания этих объектов отвечает набор различных XML-файлов.

Детально описывать процесс создания виртуальных сетей и виртуальных хранилищ не имеет особого смысла, так как эта прикладная задача хорошо описана в документации libvirt:

Сама виртуальная машина со всеми подключенными PCI-устройствами в терминологии libvirt называется domain. Это тоже объект внутри libvirt, который описывается отдельным XML-файлом.

Этот XML-файл и является, строго говоря, виртуальной машиной со всеми виртуальными ресурсами — оперативная память, процессор, сетевые устройства, диски и прочее. Часто данный XML-файл называют libvirt XML или dump XML.

Вряд ли найдется человек, который понимает все параметры libvirt XML, однако, это и не требуется, когда есть документация.

В общем случае, libvirt XML для Ubuntu Desktop Guest OS будет довольно прост — 40-50 строчек. Поскольку вся оптимизация производительности описывается также в libvirt XML (NUMA-топология, CPU-топологии, CPU pinning и прочее), для сетевых функций libvirt XML может быть очень сложен и содержать несколько сот строк. Любой производитель сетевых устройств, который поставляет свое ПО в виде виртуальных машин, имеет рекомендованные примеры libvirt XML.

virsh CLI

Утилита virsh — «родная» командная строка для управления libvirt. Основное ее предназначение — это управление объектами libvirt, описанными в виде XML-файлов. Типичными примерами являются операции start, stop, define, destroy и так далее. То есть жизненный цикл объектов — life-cycle management.

Описание всех команд и флагов virsh также доступно в документации libvirt.

virt-install

Еще одна утилита, которая используется для взаимодействия с libvirt. Одно из основных преимуществ — можно не разбираться с XML-форматом, а обойтись лишь флагами, доступными в virsh-install. Второй важный момент — море примеров и информации в Сети.

Таким образом какой бы утилитой вы ни пользовались, управлять гипервизором в конечном счете будет именно libvirt, поэтому важно понимать архитектуру и принципы его работы.

Заключение

В данной статье мы рассмотрели минимальный набор теоретических знаний, который необходим для работы с виртуальными машинами. Я намеренно не приводил практических примеров и выводов команд, поскольку таких примеров можно найти сколько угодно в Сети, и я не ставил перед собой задачу написать «step-by-step guide». Если вас заинтересовала какая-то конкретная тема или технология, оставляйте свои комментарии и пишите вопросы.

Источник