- Восстановление Active Directory из резервной копии

- Восстановление контроллера домена AD через репликацию

- Типы восстановления Active Directory: полномочное и неполномочное

- Восстановление контроллера домена AD из system state бэкапа

- Восстановление отдельных объектов в AD

- Ошибка при запуске контроллера домена под управлением Windows: не удается запустить службы каталогов

- Аннотация

- Симптомы

- Причина

- Решение

Восстановление Active Directory из резервной копии

В этой статье мы покажем, как восстановить контроллер домена Active Directory из резервной копии System State, созданной ранее (см. статью Резервное копирование Active Directory) и рассмотрим типы и принципы восстановления DC в AD.

Допустим у вас вышел из строя контроллер домена AD, и вы хотите восстановить его из созданной ранее резервной копии. Прежде чем приступить к восстановлению DC, нужно понять какой сценарий восстановления контроллера домена вам нужно использовать. Это зависит от того, есть ли у вас в сети другие DC и повреждена ли база Active Directory на них.

Восстановление контроллера домена AD через репликацию

Восстановление DC через репликацию – это не совсем процесс восстановления DC из бэкапа. Этот сценарий может использоваться, если у вас в сети есть несколько дополнительных контроллеров домена, и все они работоспособны. Этот сценарий предполагает установку нового сервера, повышение его до нового DC в этом же сайте. Старый контроллер нужно просто удалить из AD.

Это самый простой способ, который гарантирует что вы не внесете непоправимых изменений в AD. В этом сценарии база ntds.dit, объекты GPO и содержимое папки SYSVOL будут автоматически реплицированы на новый DC с DC-ов, оставшихся онлайн.

Если размер базы ADDS небольшой и другой DC доступен по скоростному каналу, это намного быстрее, чем восстанавливать DC из бэкапа.

Типы восстановления Active Directory: полномочное и неполномочное

Есть два типа восстановления Active Directory DS из резервной копии, в которых нужно четко разобраться перед началом восстановления:

- Authoritative Restore (полномочное или авторитативное восстановление) – после восстановления объектов AD выполняется репликация с восстановленного DC на все остальные контроллеры в домене. Этот тип восстановления используется в сценариях, когда упал единственный DC или все DC одновременно (например, в результате атаки шифровальщика или вируса), или когда по домену реплицировалась поврежденная база NTDS.DIT. В этом режиме у всех восстановленных объектов AD значение USN (Update Sequence Number) увеличивается на 100000. Таким образом восстановленные объекты будут восприняты всеми DC как более новые и будут реплицированы по домену. Полномочный способ восстановления нужно использовать очень аккуратно.

Восстановление контроллера домена AD из system state бэкапа

Итак, предположим, что у вас в домене только один DC. По какой-то причине вышел из строя физический сервер, на котором он запущен.

У вас есть относительно свежий бэкап System State старого контроллера домена, и вы хотите восстановить Active Directory на новом сервере в режиме полномочного восстановления.

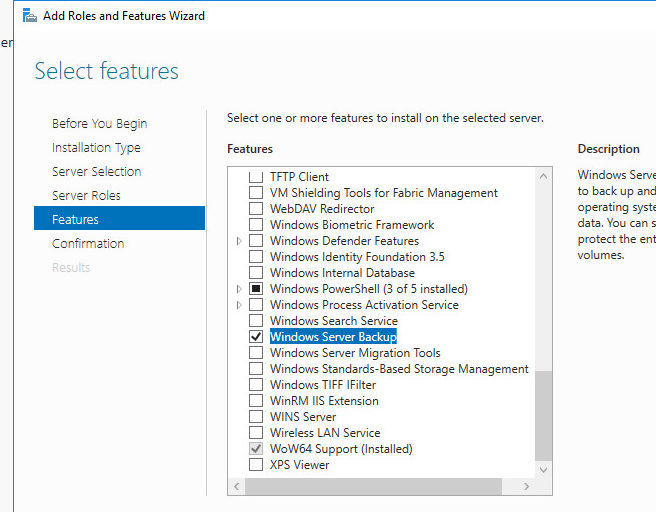

Чтобы приступить к восстановлению, вам нужно установить на новом сервер туже версию Windows Server, которая была установлена на неисправном DC. В чистой ОС на новом сервере нужно установить роль ADDS (не настраивая ее) и компонент Windows Server Backup.

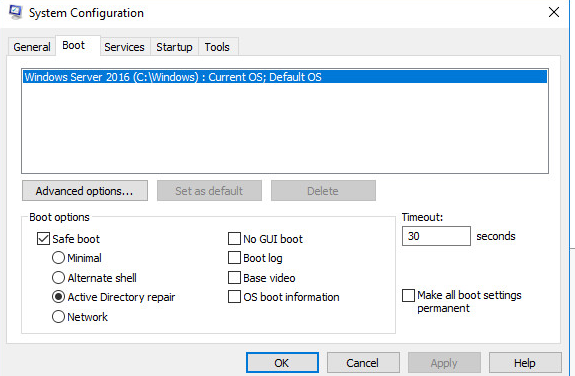

Для восстановления Actve Directory вам нужно загрузить сервер в режиме восстановления служб каталогов DSRM (Directory Services Restore Mode). Для этого запустите msconfig и на вкладе Boot выберите Safe Boot -> Active Directory repair.

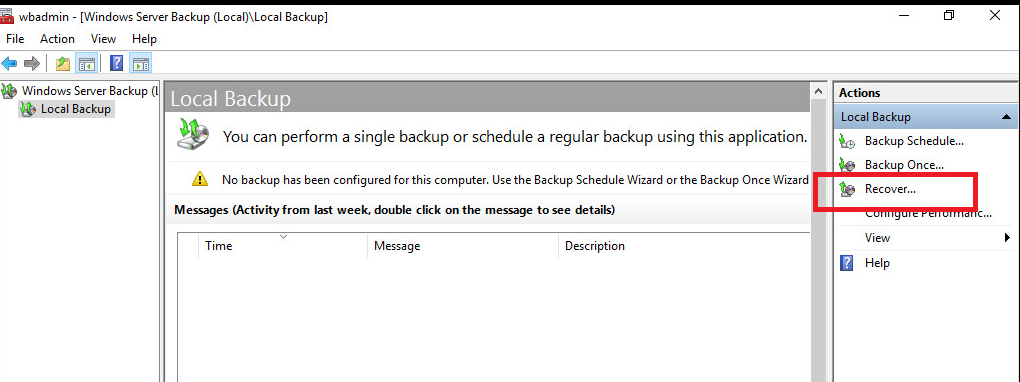

Перезагрузите сервер. Он должен загрузиться в режиме DSRM. Запустите Windows Server Backup (wbadmin) и в правом меню выберите Recover.

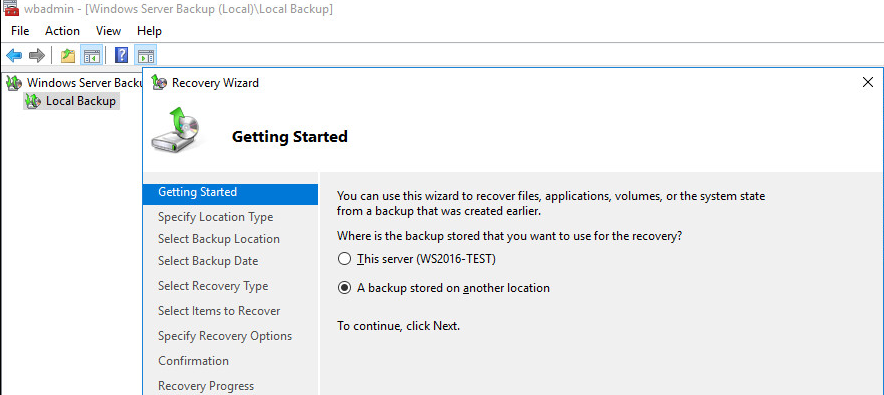

В мастере восстановления выберите, что резервная копия хранится в другом месте (A backup stored on another location).

Заметем выберите диск, на котором находится резервная копия старого контроллера AD, или укажите UNC путь к ней.

wbadmin get versions -backupTarget:D:

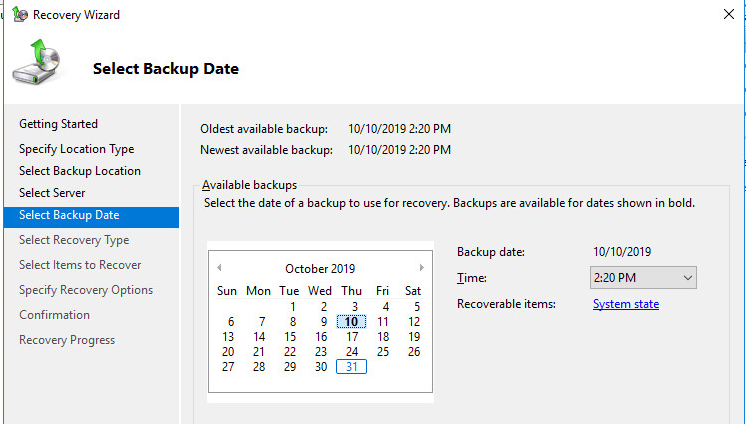

Выберите дату, на которую нужно восстановить резервную копию.

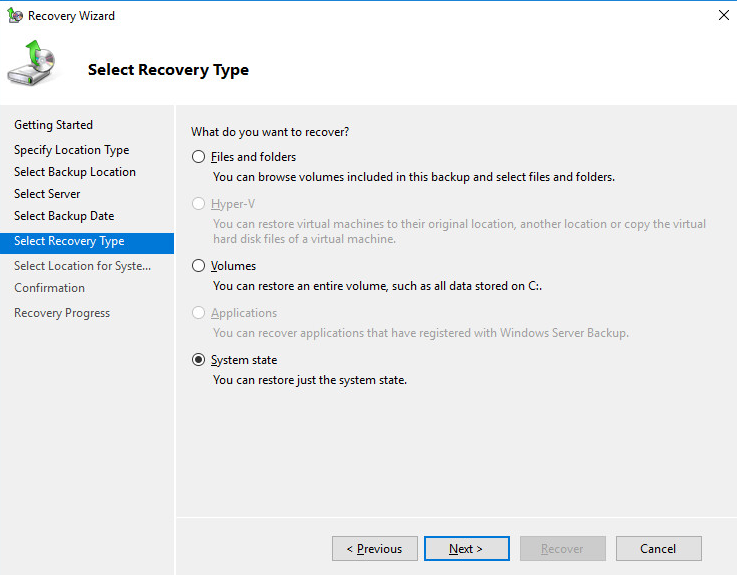

Укажите, что вы восстанавливаете состояние System State.

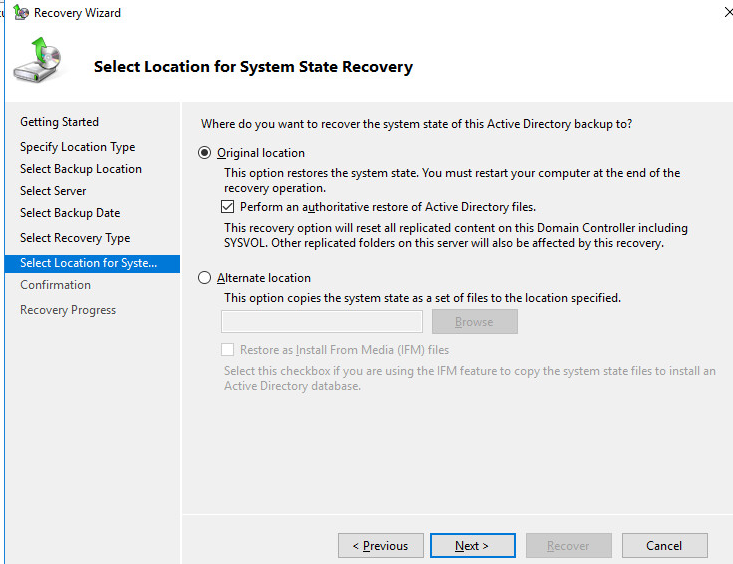

Выберите для восстановления «Исходное размещение» (Original location) и обязательно установите галочку «Выполнить заслуживающее доверия восстановление файлов Active Directory» (Perform an authoritative restore of Active Directory files).

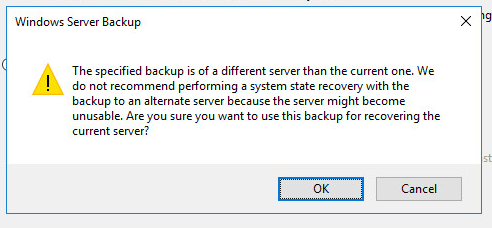

Система покажет предупреждение, что эта резервная копия другого сервера, и что при восстановлении на другом сервере может не завестись. Продолжаем.

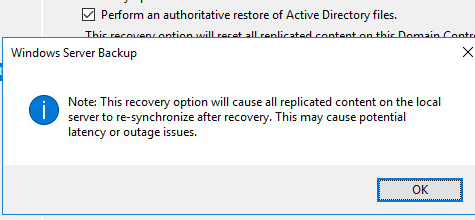

Согласитесь с еще одним предупреждением:

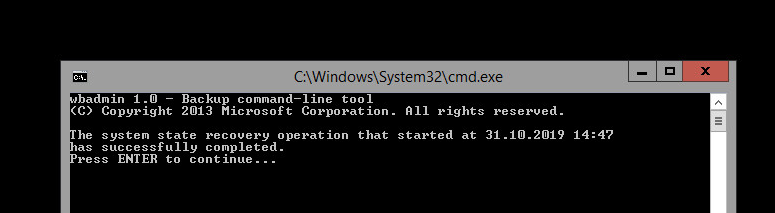

После этого запустится процесс восстановления контроллера домена AD на новом сервере. По завершении сервер потребует перезагрузку (имя нового сервера будет изменено на имя DC из бэкапа).

Загрузите сервер в обычном режиме (отключите загрузку в DSRM режиме)

Авторизуйтесь на сервере под учетной записью с правами администратора домена.

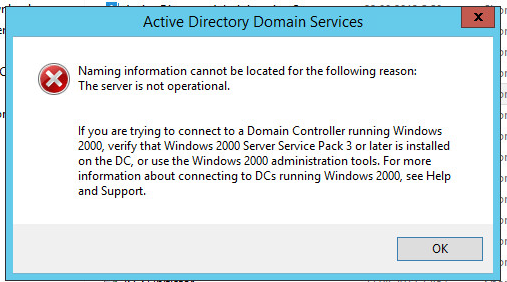

При первом запуске консоли ADUC я получил ошибку:

При этом на сервере нет сетевых папок SYSVOL and NETLOGON. Чтобы исправить ошибку:

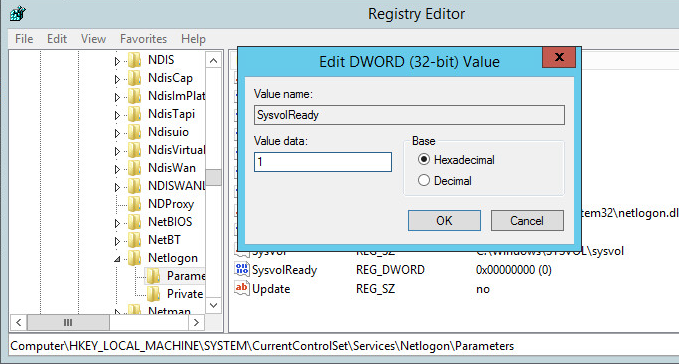

- Запустите regedit.exe;

- Перейдите в ветку HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

- Измените значение параметра SysvolReady с 0 на 1;

- Потом перезапустите службу NetLogon: net stop netlogon & net start netlogon

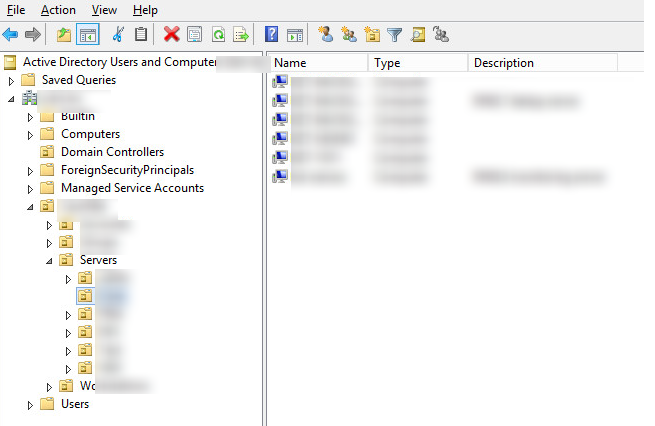

Попробуйте открыть консоль ADUC еще раз. Вы должны увидеть структуру вашего домена.

Итак, вы успешно восстановили свой контроллер домен AD в режиме Authoritative Restore. Теперь все объекты в Active Directory будут автоматически реплицированы на другие контроллеры домена.

Если у вас остался единственный DC, проверьте что он является хозяином всех 5 FSMO ролей и выполните их захват, если нужно.

Восстановление отдельных объектов в AD

Если вам нужно восстановить отдельные объекты в AD, воспользуйтесь корзиной Active Directory. Если время захоронения уже просрочено, или ActiveDirectory RecycleBin не включена, вы можете восстановить отдельные объекты AD в режиме авторитаивного восстановления.

Вкратце процедура выглядит следующим образом:

- Загрузите DC в DSRM режиме;

- Выведите список доступных резервных копий: wbadmin get versions

- Запустите восстановление выбранной резервной копии: wbadmin start systemstaterecovery –version:[your_version]

- Подтвердите восстановление DC (в не полномочном режиме);

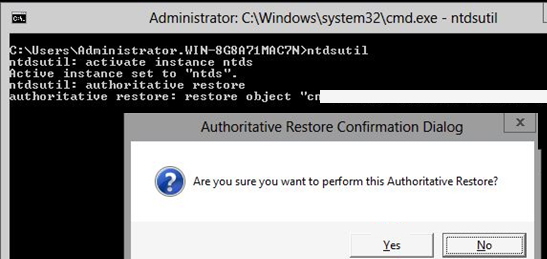

- После перезагрузки запустите: ntdsutil

- activate instance ntds

- authoritative restore

Укажите полный путь к объекту, который нужно восстановить. Можно восстановить OU целиком:

restore subtree ″OU=Users,DC=winitpro,DC=ru″

Или один объект:

restore object “cn=Test,OU=Users,DC=winitpro,DC=ru”

Данная команда запретит репликацию указанных объектов (путей) с других контроллеров домена и увеличит USN объекта на 100000.

Выйдите из ntdsutil: quit

Загрузите сервер в обычном режиме и убедитесь, что удаленный объект был восстановлен.

Ошибка при запуске контроллера домена под управлением Windows: не удается запустить службы каталогов

В этой статье объясняется, как восстановить поврежденную базу данных Active Directory или решить аналогичную проблему, которая препятствует запуску компьютера в обычном режиме.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 258062

Аннотация

В этой статье приводится ряд действий, которые помогут диагностировать причину, из-за чего службы каталогов не могут запустить системную ошибку. Эти действия могут включать:

- Проверка существования файлов службы каталогов Active Directory.

- Проверка правильности разрешений файловой системы.

- Проверка целостности базы данных Active Directory.

- Выполнение семантического анализа базы данных.

- Восстановление базы данных Active Directory.

- Удаление и воссоздание базы данных Active Directory.

В этой статье также рассказывается, как использовать Ntdsutil или Esentutl для восстановления базы данных Active Directory с потерей. Поскольку при восстановлении с потерей данные удаляются и могут возникнуть новые проблемы, выполните восстановление потери, только если это единственный доступный вариант.

Симптомы

При запуске контроллера домена экран может быть пустым, и может появиться следующее сообщение об ошибке:

LSASS.EXE системная ошибка, ошибка инициализации диспетчера учетных записей безопасности из-за следующей ошибки: службы каталогов не могут запуститься. Состояние ошибки 0xc00002e1.

Нажмите кнопку «ОК», чтобы отключить эту систему и перезагружаться в режим восстановления служб каталогов, и проверьте журнал событий на более подробные сведения.

Кроме того, в журнале событий могут отображаться следующие сообщения с ид событиями:

ИД события: 700

Описание: «Дефрагментация NTDS (260) Online начинает проход базы данных NTDS. DIT.»

ИД события: 701

Описание: «Дефрагментация NTDS (268) Online завершила полный проход базы данных «C:\WINNT\NTDS\ntds.dit».

ИД события: 101

Описание: «NTDS (260) механизм баз данных остановлен».

ИД события: 1004

Описание: «Каталог успешно завершен».

ИД события: 1168

Описание: «Ошибка: возникла ошибка 1032 (fffffbf8). (внутренний ИД 4042b). Обратитесь за помощью в службу поддержки продуктов Майкрософт».

ИД события: 1103

Описание: «Не удалось инициализировать базу данных служб каталогов Windows и вернуть ошибку 1032. Неустановимая ошибка, невозможно продолжить работу каталога».

Причина

Эта проблема возникает из-за того, что верно одно или несколько из следующих условий:

- Разрешения файловой системы NTFS в корне диска слишком строгие.

- Разрешения файловой системы NTFS для папки NTDS являются слишком строгими.

- Буква диска тома, содержаного базу данных Active Directory, была изменена.

- База данных Active Directory (Ntds.dit) повреждена.

- Папка NTDS сжимается.

Решение

Чтобы устранить эту проблему, выполните следующие действия.

Перезапустите контроллер домена.

Когда появится информация BIOS, нажмите F8.

Выберите режим восстановления служб каталогов и нажмите ввод.

Войдите в систему с помощью пароля режима восстановления служб каталогов.

Нажмите кнопку«Начните», выберите «Выполнить», введите cmd в поле «Открыть» и нажмите кнопку «ОК».

В командной подсказке введите сведения о файлах ntdsutil.

Выходные данные, похожие на следующие:

C:\ Всего NTFS (Фиксированный диск) free(533,3 Мб) (4,1 ГБ)

Сведения о пути DS:

База данных: C:\WINDOWS\NTDS\ntds.dit — dir резервной копии 10,1 МБ: C:\WINDOWS\NTDS\dsadata.bak Working dir: C:\WINDOWS\NTDS Log dir : C:\WINDOWS\NTDS — 42. Всего temp.edb 1 МБ — 2,1 МБ res2.log — 10,0 МБ res1.log — 10,0 Мб edb00001.log — 10,0 Мб edb.log — 10,0 Мб

Расположения файлов, включенные в эти выходные данные, также находятся в следующем поднайке реестра:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NTDS\Parameters

Следующие записи в этом ключе содержат расположения файлов:

- Путь к резервному копированию базы данных

- Путь к файлам журнала базы данных

- Рабочий каталог DSA

Убедитесь, что файлы, перечисленные в выходных данных на шаге 6, существуют.

Убедитесь, что папки в выходных данных Ntdsutil имеют правильные разрешения. Правильные разрешения указаны в следующих таблицах.

Windows Server 2003

| Счет | Permissions | Наследование |

|---|---|---|

| Системные | Полный доступ | Эта папка, вложенные папки и файлы |

| Администраторы | Полный доступ | Эта папка, вложенные папки и файлы |

| Владелец-создатель | Полный доступ | Только в папки и файлы |

| Локализованная служба | Создание папок / данные приложения | Эта папка и вложенные папки |

Windows 2000

| Счет | Permissions | Наследование |

|---|---|---|

| Администраторы | Полный доступ | Эта папка, вложенные папки и файлы |

| Системные | Полный доступ | Эта папка, вложенные папки и файлы |

Кроме того, системной учетной записи требуются разрешения «Полный доступ» для следующих папок:

- Корневой диск, содержащий папку Ntds

- Папка %WINDIR%

В Windows Server 2003 папка %WINDIR% по умолчанию расположена в папке C:\WINDOWS. В Windows 2000 папка %WINDIR% по умолчанию расположена в папке C:\WINNT.

Проверьте целостность базы данных Active Directory. Для этого введите целостность файлов ntdsutil в командной подсказке.

Если проверка целостности не показывает ошибок, перезапустите контроллер домена в обычном режиме. Если проверка целостности не завершается без ошибок, пере следуйте следующим шагам.

Выполните семантический анализ базы данных. Для этого введите в командную команду следующую команду, включая кавычка:

Если анализ семантической базы данных не показывает ошибок, пере следуя указанным ниже шагам. Если анализ сообщает об ошибках, введите в командную команду следующую команду, включая кавычка:

Выполните действия, которые необходимо выполнить в следующей статье базы знаний Майкрософт, чтобы выполнить дефрагментацию базы данных Active Directory в автономном режиме:

232122 Выполнение автономной дефрагментации базы данных Active Directory

Если проблема все еще существует после дефрагментации в автономном режиме и в том же домене есть другие функциональные контроллеры домена, удалите Active Directory с сервера, а затем переустановите Active Directory. Для этого выполните действия из раздела «Обходной путь» в следующей статье базы знаний Майкрософт:

Контроллеры домена 332199 не понигают корректно при использовании мастера установки Active Directory для принудительного понижения в Windows Server 2003 и Windows 2000 Server

Если контроллер домена работает под управлением Microsoft Small Business Server, выполнить этот шаг невозможно, так как сервер малого бизнеса нельзя добавить в существующий домен в качестве дополнительного контроллера домена (реплики). Если у вас есть резервная копия состояния системы, которая является более новой, чем время жизни полностью полностью, восстановим эту резервную копию состояния системы, а не удаляем Active Directory с сервера. По умолчанию время жизни догмы составляет 60 дней.

Если резервное копирование состояния системы отсутствует и в домене нет других полезных контроллеров домена, рекомендуется перестроить домен, удалив Active Directory, а затем переустановив Active Directory на сервере, создав новый домен. Вы можете снова использовать старое доменное имя или новое доменное имя. Вы также можете перестроить домен, переформатировав и переустановив Windows на сервере. Однако удаление Active Directory быстрее и эффективно удаляет поврежденную базу данных Active Directory.

Если резервное копирование состояния системы не доступно, в домене нет других работоспособных контроллеров домена, и необходимо, чтобы контроллер домена работал немедленно, выполните восстановление потери с помощью Ntdsutil или Esentutl.

Корпорация Майкрософт не поддерживает контроллеры домена после использования Ntdsutil или Esentutl для восстановления после повреждения базы данных Active Directory. Если выполняется такое восстановление, необходимо перестроить контроллер домена, чтобы active Directory был в поддерживаемой конфигурации. Команда восстановления в Ntdsutil использует совмещаемую Esentutl для восстановления базы данных с потерей данных. Такое исправление устраняет повреждения путем удаления данных из базы данных. Используйте этот вид восстановления только в качестве последнего средства.

Несмотря на то что контроллер домена может запуститься и работать правильно после восстановления, его состояние неподдержка неподдержка, так как удаленные из базы данных данные могут вызвать любое количество проблем, которые могут возникнуть только позже. Определить, какие данные были удалены при восстановлении базы данных, не существует. Как можно скорее после восстановления необходимо перестроить домен, чтобы вернуть Active Directory в поддерживаемую конфигурацию. Если вы используете только методы автономной дефрагментации или анализа семантической базы данных, на которые ссылается данная статья, вам не нужно после этого перестраивать контроллер домена.

Перед восстановлением потери данных обратитесь в службу технической поддержки Майкрософт, чтобы убедиться, что вы просмотрели все возможные варианты восстановления и действительно ли база данных не может быть восстановлена. Полный список номеров телефонов службы поддержки Майкрософт и сведения о расходах на поддержку можно получить на следующем веб-сайте Майкрософт:

На контроллере домена на основе Windows 2000 Server используйте Ntdsutil для восстановления базы данных Active Directory. Для этого введите ntdsutil files repair в командной подсказке в режиме восстановления службы каталогов.

Для восстановления потери контроллера домена на основе Windows Server 2003 используйте средство Esentutl.exe для восстановления базы данных Active Directory. Для этого введите esentutl /p в командной подсказке на контроллере домена на основе Windows Server 2003.

После завершения операции восстановления переименуйте файлы LOG в папке NTDS, используя другое расширение, например BAK, и попробуйте запустить контроллер домена в обычном режиме.

Если вы можете запустить контроллер домена в обычном режиме после восстановления, как можно скорее перетащите соответствующие объекты Active Directory в новый лес. Поскольку этот метод восстановления с потерей устраняет повреждения путем удаления данных, он может привести к последующим проблемам, которые очень сложно устранить. При первой возможности после восстановления необходимо перестроить домен, чтобы вернуть Active Directory к поддерживаемой конфигурации.

Вы можете перенести пользователей, компьютеры и группы с помощью средства миграции Active Directory (ADMT), Ldifde или средства миграции, не относящемся к Майкрософт. ADMT может перенести учетные записи пользователей, учетные записи компьютеров и группы безопасности с помощью или без истории идентификатора безопасности (SID). ADMT также переносит профили пользователей. Чтобы использовать ADMT в среде малого бизнеса Server, просмотрите документ «Миграция с малого бизнеса Server 2000 или Windows 2000 Server». Чтобы получить этот документ, посетите следующий веб-сайт Майкрософт:

С помощью Ldifde можно экспортировать и импортировать множество типов объектов из поврежденного домена в новый домен. К этим объектам относятся учетные записи пользователей, учетные записи компьютеров, группы безопасности, подразделения организации, сайты Active Directory, подсети и ссылки на сайты. Ldifde не может перенести историю SID. Ldifde входит в состав Windows 2000 Server и Windows Server 2003.

Для получения дополнительных сведений об использовании Ldifde щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Майкрософт:

237677 Использование Ldifde для импорта и экспорта объектов каталогов в Active Directory

Консоль управления групповыми политиками (GPMC) можно использовать для экспорта файловой системы и части Active Directory объекта групповой политики из поврежденного домена в новый домен.

Чтобы получить GPMC, посетите следующий веб-сайт Майкрософт:

Сведения о переносе объектов групповой политики с помощью GPMC см. в документе «Перенос объектов групповой политики между доменами с помощью GPMC». Чтобы получить этот документ, посетите следующий веб-сайт Майкрософт:

После восстановления оцените текущий план резервного копирования, чтобы убедиться, что регулярное резервное копирование состояния системы происходит достаточно часто. Запланировать резервное копирование состояния системы по крайней мере каждый день или после каждого значительного изменения. Резервные копии состояния системы должны содержать необходимый уровень сбоя. Например, не храните резервные копии на том же диске, что и на компьютере, для резервного копирования. По возможности используйте несколько контроллеров домена, чтобы избежать единой точки сбоя. Храните резервные копии в расположении вне сайта, чтобы аварийное отключение сайта (пожар, кража, пополам, кража компьютера) не повлияло на возможность восстановления. С помощью следующих веб-сайтов Майкрософт можно разработать план резервного копирования.