AppLocker в Windows 7. Блокируем сторонние браузеры

AppLocker это новая технология в Windows 7, позволяющая системному администратору блокировать выполнение определенных исполняемых файлов на компьютерах сети. AppLocker — это расширение технологии Software Restriction Policy (используемой в Windows XP/Vista), однако последняя могла блокировать выполнение программ, основываясь лишь на имени файла, пути и хэша файла. В AppLocker появилась возможность блокировки исполняемых файлов, основываясь на их цифровой подписи, в результате можно блокировать программы, основываясь на имени программы, версии и вендоре. Это означает, что если производитель обновит версию программы, то правила AppLocker продолжат блокировать обновленное приложение, снижая тем самым нагрузку на системного администратора. Также, например, можно создать правило AppLocker, основанное на версии ПО, тем самым можно разрешить запуск только определенных заранее разрешенных версий программ. Еще одно преимущество AppLocker заключается в том, что теперь не имеет значение откуда запускается программа (хоть с карты памяти), AppLocker в любом случае будет блокировать запуск программы.

Данную методику блокировки выполнения определенных программ при помощи AppLocker можно использовать для блокирования выполнения любого исполняемого файла, выпущенного Microsoft либо сторонними разработчиками. В данном примере мы попытаемся запретить использование браузера Google Chrome с помощью групповой политики и технологии AppLocker (это браузер я беру чисто для примера, а не из-за нелюбви к нему, как многие возможно подумали 🙂 ).

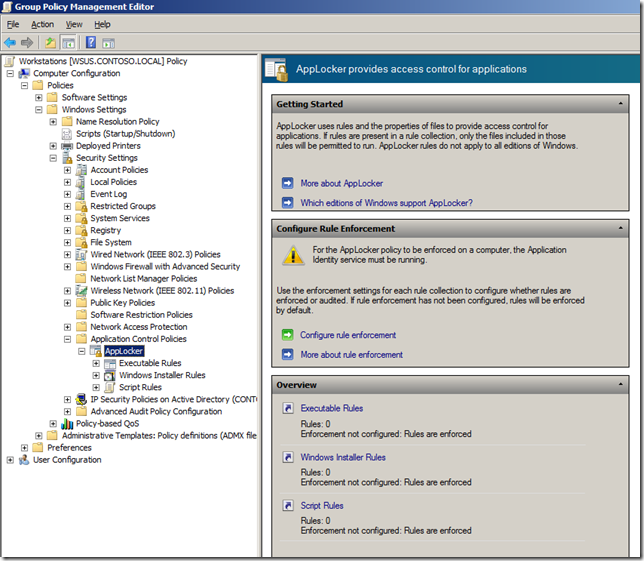

1. Откройте объект групповой политики, которая применяется на целевые компьютеры. Откройте раздел политики Computer Configuration > Policies > Windows Settings > Security Settings > Application Control Policies и выберите опцию “Configure rule enforcement”

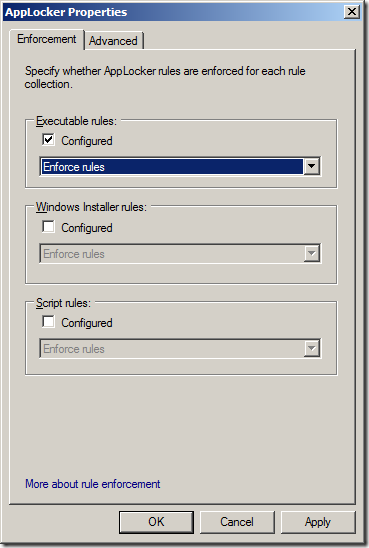

2. В разделе Executable rules отметьте опцию “Configured” и выберите “Enforce rules”, затем нажмите “OK”.

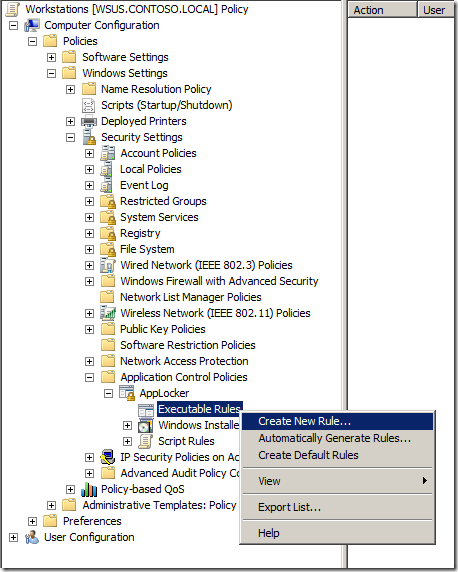

3. Щелкните правой кнопкой мыши по “Executable Rules” и создайте новое правило “Create New Rule.”

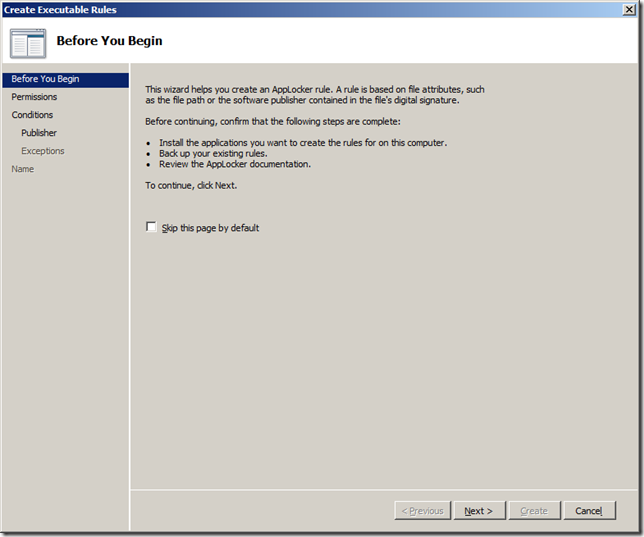

4. Нажмите “Next”

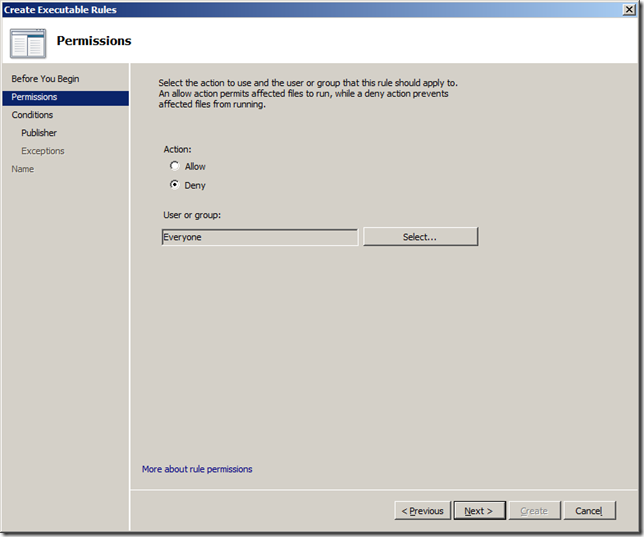

5. Выберите “Deny” и “Next”

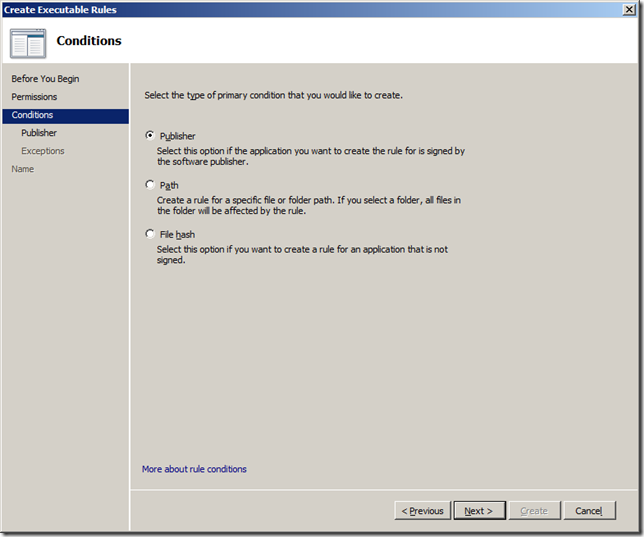

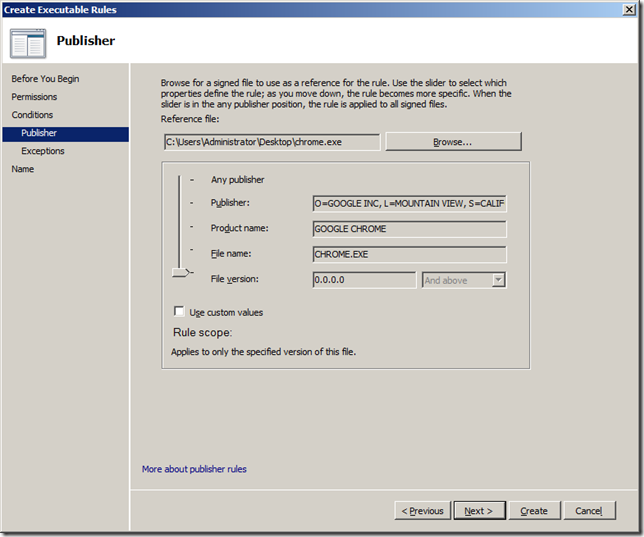

6. В качестве условия (condition) выберите “Publisher” (издатель) и нажмите “Next”

Примечание: Опции “Path” и “File hash” соответствуют правилам, применяемым в политиках Software Restriction в Windows XP / Vista.

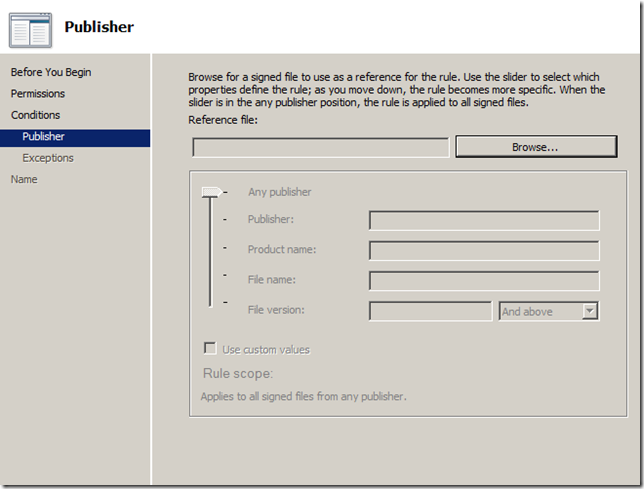

7. Нажмите кнопку “Browse”

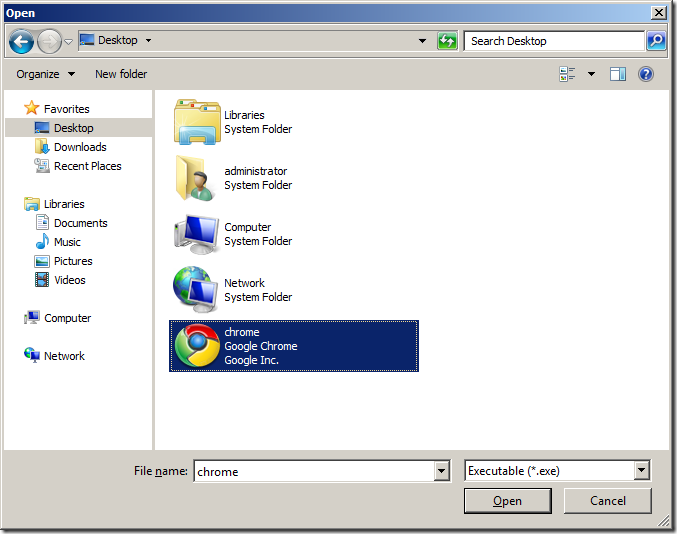

8. Выберите исполняемый файл Google Chrome “chrome.exe” и нажмите “Open”

9. В данном примере, мы удовлетворимся настройками по-умолчанию, поэтому просто нажмите “Next”.

Примечание: Если вы хотите заблокировать определённую версию программы, тогда отметьте “Use custom values” и в соответствующем поле “File version” задайте номер версии, использование которой вы хотите заблокировать данной политикой.

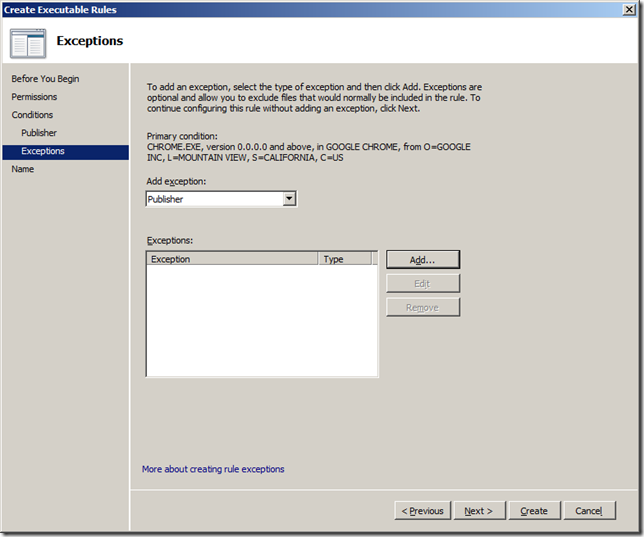

10: Жмем “Next”

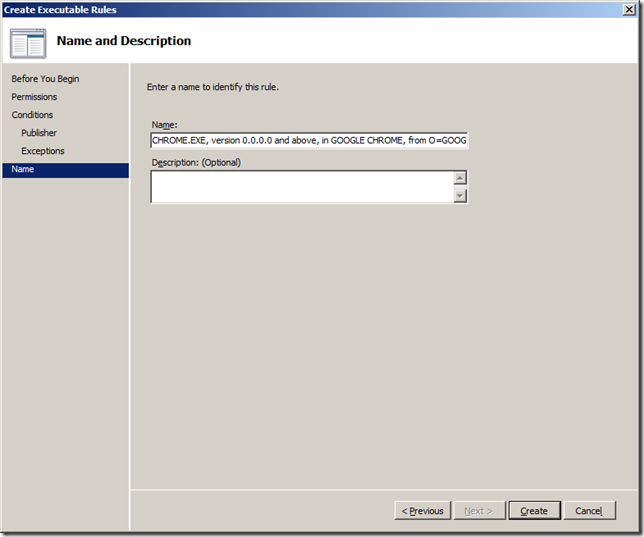

11: И, наконец, создаем правило — “Create”

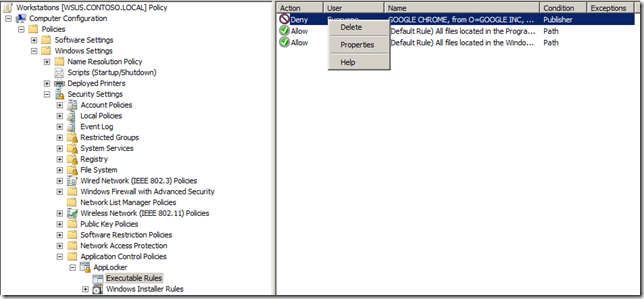

13: Если вы хотите, чтобы правила AppLocker применялись и к компьютерам администраторов, то в правой панели выделите правило для “BUILTIN\Administrators” и удалить его

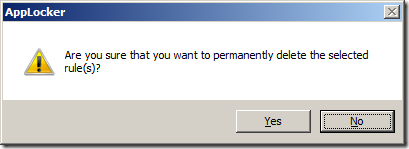

14: На запрос отвечаем “Yes”

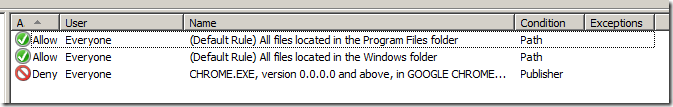

Теперь наши правила AppLocker настроены и выглядят примерно так:

Последнее, что нам нужно сделать – активировать работу AppLocker на целевых компьютерах

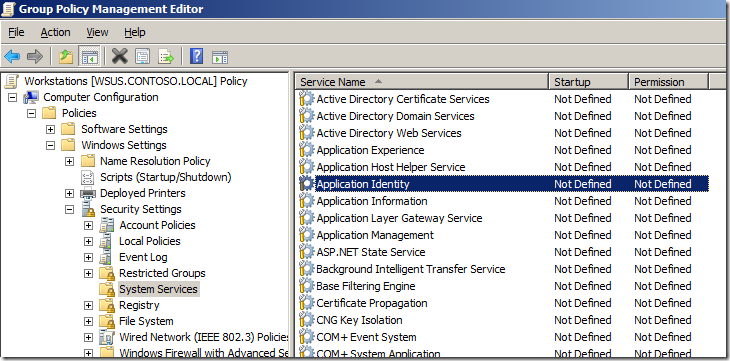

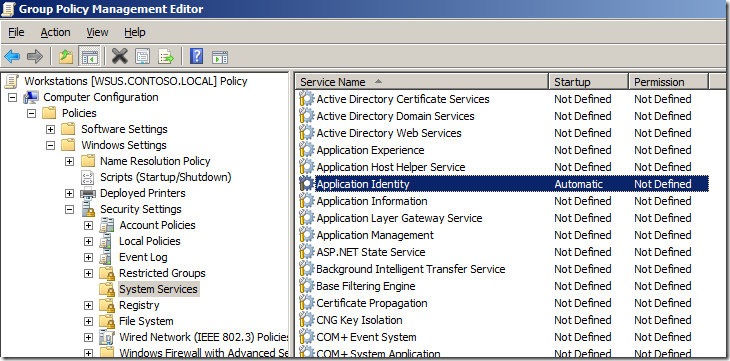

15. В той же самой групповой политике перейдите в ветку Computer Configuration > Policies > Windows Settings > Security Settings > System Services и дважды щелкните по службе “Application Identity”.

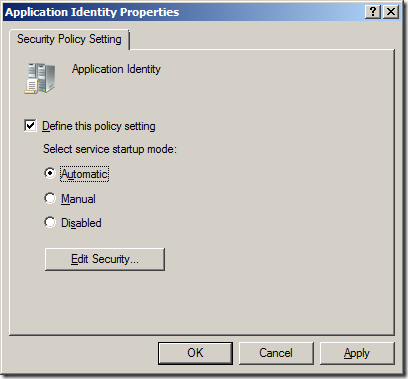

Application Identity – это приложение, которое перед запуском любого исполняемого файла выполняет его сканирования, выявляя его имя, хеш и сигнатуру. В том случае, если эта служба отключена, AppLocker работать не будет.

16: Выберите “Define this policy setting” и “Automatic”, затем нажмите “OK”

Секция системных служб будет выглядеть так:

Вот и все. После применения этой политики, если пользователь попытается запустить запрещенное приложение (в нашем случае это Google Chrome), появится такое диалоговое окно:

Что такое AppLocker? What Is AppLocker?

Область применения Applies to

- Windows 10. Windows 10

- Windows Server Windows Server

В этом разделе для ИТ-специалистов описывается, что такое AppLocker и чем его функции отличаются от политик ограничения программного обеспечения. This topic for the IT professional describes what AppLocker is and how its features differ from Software Restriction Policies.

AppLocker усовершенствовает функции управления приложениями и функции политик ограничения программного обеспечения. AppLocker advances the app control features and functionality of Software Restriction Policies. AppLocker содержит новые возможности и расширения, которые позволяют создавать правила, позволяющие разрешить или запретить запуск приложений на основе уникальных удостоверений файлов и указать, какие пользователи или группы могут запускать эти приложения. AppLocker contains new capabilities and extensions that allow you to create rules to allow or deny apps from running based on unique identities of files and to specify which users or groups can run those apps.

С помощью AppLocker вы можете: Using AppLocker, you can:

- Управление следующими типами приложений: исполняемые файлы (.exe и .com), сценарии (JS, PS1, VBS, CMD и .bat), файлы установщика Windows (MST, MSI и MSP) и DLL-файлы (DLL и OCX), а также упакованные приложения и установщики упакованных приложений (appx). Control the following types of apps: executable files (.exe and .com), scripts (.js, .ps1, .vbs, .cmd, and .bat), Windows Installer files (.mst, .msi and .msp), and DLL files (.dll and .ocx), and packaged apps and packaged app installers (appx).

- Определите правила на основе атрибутов файла, производных от цифровой подписи, включая издателя, название продукта, имя файла и версию файла. Define rules based on file attributes derived from the digital signature, including the publisher, product name, file name, and file version. Например, можно создать правила на основе атрибута издателя, сохраняемого посредством обновлений, или создать правила для определенной версии файла. For example, you can create rules based on the publisher attribute that is persistent through updates, or you can create rules for a specific version of a file.

- Назначение правил группе безопасности или определенному пользователю. Assign a rule to a security group or an individual user.

- Создание исключений из правил. Create exceptions to rules. Например, можно создать правило, позволяя запускать все процессы Windows, кроме редактора реестра (Regedit.exe). For example, you can create a rule that allows all Windows processes to run except Registry Editor (Regedit.exe).

- Использование режима только аудита для развертывания политики и определения ее влияния до непосредственного применения. Use audit-only mode to deploy the policy and understand its impact before enforcing it.

- Правила импорта и экспорта. Import and export rules. Импорт и экспорт влияют на всю политику. The import and export affects the entire policy. Например, при экспорте политики экспортируются все правила из всех коллекций правил, в том числе параметры для коллекций правил. For example, if you export a policy, all of the rules from all of the rule collections are exported, including the enforcement settings for the rule collections. При импорте политики все условия в существующей политике перезаписываются. If you import a policy, all criteria in the existing policy are overwritten.

- Упрощение создания и управления правилами AppLocker с помощью Windows PowerShell управления. Streamline creating and managing AppLocker rules by using Windows PowerShell cmdlets.

AppLocker помогает сократить административные издержки и снизить затраты организации на управление вычислительными ресурсами, уменьшая количество звонков в службу поддержки, которые являются результатом работы пользователей, запускающих неутверченные приложения AppLocker helps reduce administrative overhead and helps reduce the organization’s cost of managing computing resources by decreasing the number of help desk calls that result from users running unapproved apps

Сведения о сценариях управления приложениями, адресуемого AppLocker, см. в сценариях использования политик AppLocker. For information about the application control scenarios that AppLocker addresses, see AppLocker policy use scenarios.

Какие функции отличаются между политиками ограничения программного обеспечения и AppLocker? What features are different between Software Restriction Policies and AppLocker?

Отличия функций Feature differences

В следующей таблице сравнивает AppLocker с политиками ограничения программного обеспечения. The following table compares AppLocker to Software Restriction Policies.

| Функция Feature | Политики ограниченного использования программ Software Restriction Policies | AppLocker AppLocker |

|---|---|---|

| Функция управления приложениями Application control function | SRP SRP | AppLocker AppLocker |

|---|---|---|