- Enable Built-in Administrator account in Windows 10

- Enabling built-in Administrator account

- Built-in and Account Domains

- Computers that are not domain controllers

- Computers that are domain controllers

- 3 Supporting Oracle Home User on Windows

- Managing Oracle Home User

- Using Oracle Home User for Oracle Single-Instance Database and Oracle Database Client

- Using Oracle Home User for Oracle RAC Database

- Oracle 12c login credentials for windows built-in user account

- 1 Answer 1

- Локальные учетные записи Local Accounts

- О локальных учетных записях пользователей About local user accounts

- Учетные записи локальных пользователей по умолчанию Default local user accounts

- Учетная запись администратора Administrator account

- Гостевая учетная запись Guest account

- Учетная запись HelpAssistant (установленная с сеансом удаленной помощи) HelpAssistant account (installed with a Remote Assistance session)

- DefaultAccount DefaultAccount

- Использование Windows defaultAccount How Windows uses the DefaultAccount

- Как создается defaultAccount на контроллерах домена How the DefaultAccount gets created on domain controllers

- Рекомендации по управлению учетной записью по умолчанию (DSMA) Recommendations for managing the Default Account (DSMA)

- Учетные записи локальной системы по умолчанию Default local system accounts

- SYSTEM SYSTEM

- NETWORK SERVICE NETWORK SERVICE

- ЛОКАЛИЗОВАННАЯ СЛУЖБА LOCAL SERVICE

- Управление учетной записью локальных пользователей How to manage local user accounts

- Ограничение и защита локальных учетных записей с помощью административных прав Restrict and protect local accounts with administrative rights

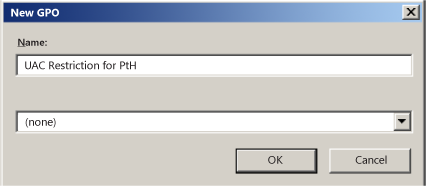

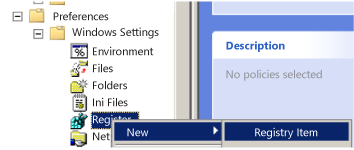

- Соблюдение локальных ограничений учетной записи для удаленного доступа Enforce local account restrictions for remote access

- Отказ от логотипа сети для всех учетных записей локального администратора Deny network logon to all local Administrator accounts

- Создание уникальных паролей для локальных учетных записей с административными правами Create unique passwords for local accounts with administrative rights

- См. также See also

Enable Built-in Administrator account in Windows 10

Window 10 automatically creates two default user accounts during installation. These accounts are administrator account and guest account. Both these accounts are disabled by default and it is recommended to keep them disabled unless you have a compelling reason not to do so. For your day-to-day administrative tasks such as changing PC Settings or installing new hardware or software, it is advised to create a separate user account and add it to Administrator group.

The built-in Administrator account can do the same things that a user account in the Administrator group can do. The only difference is that a built-in account do not get prompted by User Account Control (UAC) when a PC setting is changed.

Enabling built-in Administrator account

In Search the web and Windows box next to your Windows button, type netplwiz then click on it from the search result.

In the User Account panel select the Advanced tab and click on Advanced button.

This will open the Local Users and Groups MMC snap-in.

Click on Users and from the right hand pane select the user Administrator

Right click on the Administrator user and select Properties

Uncheck the box next to Account is disabled and click OK . This will enable the built-in administrator account.

Right click the Administrator user again and select Set Password

Click Proceed to set the password and enter a strong password. This step is very important as leaving the administrator account without a password is a serious security vulnerability. To further limit the risk of any attacks you could always rename this administrator account.

Built-in and Account Domains

Domains on a Windows-based system fall into the following two categories:

Computers that are not domain controllers

The Security Accounts Manager (SAM) database resides on each computer and manages accounts for the built-in domain and the account domain.

| Domain | Description |

|---|---|

| Built-in domain | This domain contains default local groups, such as the Administrators and Users groups, that are established when the operating system is installed. The name of this domain is a localized version of BUILTIN. |

| Account domain | The account domain can contain user, group, and local group accounts. The Administrator account is in this domain. The accounts defined in the account domain of a workstation or member server are limited to accessing resources located on the physical computer where the account resides. On a system that is not part of a network and therefore has no primary domain, the account domain is used to house all accounts that provide access to the computer. On a system that is part of a network, the computer’s account domain is used to house accounts that do not access network resources. Accounts that require access to the network must be defined in the account domain of a domain controller. The name of this domain is assigned at system installation time and is determined by the computer name. If the computer name is changed, the account domain name will not be updated until the computer is restarted. |

Computers that are domain controllers

Domain controllers do not have built-in or account domains. Also, instead of a SAM database, these systems use the Microsoft Active Directory directory service to store account access information. For more information, see Active Directory.

3 Supporting Oracle Home User on Windows

Starting with Oracle Database 12 c Release 1 (12.1), Oracle Database supports the use of Oracle Home User, specified at the time of Oracle Database installation. Oracle Home User is used to run the Windows services for the Oracle home. Oracle Home User can be Windows built-in account or a standard Windows User Account (not an Administrator account). Oracle Home User cannot be changed post installation.

If a Windows built-in account is used, then no user name or password is required during installation and administration. However, if a Windows User Account is used as Oracle Home User, then you must provide the user name and password during installation and some of the administration tasks.

Oracle Home User is different from Oracle Installation User. Oracle Installation User is the user who requires administrative privileges to install Oracle products. Oracle Home User is used to run the Windows services. You must not log into the Oracle Home User to perform administrative tasks.

Note that the Windows administrator privilege is still required to perform Oracle administrative functions such as installation, upgrade, patching, and other functions.

A Windows User Account used as Oracle Home User cannot have administrator privileges as it causes the Oracle Universal Installer to display an error message.

See the Microsoft documentation for more information on different types of Windows user accounts.

Oracle Database Installation Guide for Microsoft Windows

See the following sections for more information:

Managing Oracle Home User

If you use a Windows User Account as the Oracle Home User, then you must ensure that this user account is present in the Windows system and its password is managed securely to ensure the proper operation and security of the database.

You must secure the password of this Windows User Account and ensure that only database administrators have access to this password as one can log on to the database as the database administrator from this Windows User Account. You must also change the password for this Windows User Account at regular intervals as a part of security. You can change the password using Windows tools. However, when you change the password for this Windows User Account, you must also update the password for all Oracle services running under the Windows User Account.

This release has introduced a new Windows utility called the Oracle Home User Control. This is a command-line tool that displays the Oracle Home User name associated with the current Oracle home and updates the password for all Oracle services running under a specific Windows User Account (used as Oracle Home User). See section «Using the Oracle Home User Control Tool» for more information.

Using Oracle Home User for Oracle Single-Instance Database and Oracle Database Client

For single-instance Oracle Database and Oracle Database Client installations, you can use Windows built-in account or a standard Windows User Account as Oracle Home User.

The Windows User Account can be an existing Windows Local User, Windows Domain User or Managed Services Account (MSA) with no administration privileges. For a Windows Local User Account or a Windows Domain User Account, you must provide both the user name and password during installation. For a Managed Services Account, you must provide the user name only.

For a Windows Local User, you also have the option of creating a new Windows user during installation. You must provide the user name and password for the user account and Oracle Universal Installer creates the Windows user during installation. The newly created Windows account is denied interactive logon privileges to the Windows computer. However, a Windows administrator can still manage this account like any other Windows account.

Note that if a Windows Local User Account is chosen as the Oracle Home User during single-instance Oracle Database installation, Windows NT Native Authentication (NTS) cannot be used for authenticating Windows domain users or users from remote computers.

For single-instance Oracle Database installations, Oracle recommends that you use a standard Windows User Account (instead of Windows built-in account) as Oracle Home User for enhanced security. For Oracle Database Client installations, it is not necessary to use a Windows User Account as Oracle Home User for reasons of security. Even when the Windows built-in account is chosen as the Oracle Home User, Oracle services for a client home are run using the built-in low-privileged LocalService account.

Using Oracle Home User for Oracle RAC Database

See Oracle Grid Infrastructure Installation Guide for Microsoft Windows x64 (64-Bit) for information about using Oracle Home User for Oracle RAC Installation.

Oracle 12c login credentials for windows built-in user account

J just installed a new copy of Oracle Database 12c Enterprise Edition with following basic install time settings:

- Skip software updates

- install database software only

- single instance database installation

- English language

- Enterprise edition

- use windows built-in account

- install path: C:\Oracle\

The installation went smoth without any critical warnings or errors. After installation when I start SQL*Plus command line it requires me

I have not specified any of these during installation. S, what could probably be the credentials? I tried using my windows log-in user & password to login (Nte: My windows log-in name has a white space in middle as: FirstName LastName) but it issued me an ERROR message as:

Then I tried using same user name without white space but got another Error message as:

Is there anywhere I am going wrong? Please suggest me the solution Thanks.

1 Answer 1

My suggestions:

1: First ensure that you have specified ORACLE_SID AND ORACLE_HOME environment variable before trying to login. You can try following commands to set those environment variables: Put correct path and sid_name for the following commands and insert them system environment variable. Don’t forget to check the value of respective environment variable before login attempt. ORACLE_BASE=C:\oracle; ORACLE_HOME=$ORACLE_BASE\product\11.2\db_1; ORACLE_SID=sid_name_here; PATH=$PATH:ORACLE_HOME\bin; Now, issue should get resolved if you getting trouble because of environment variable.

Локальные учетные записи Local Accounts

Относится к: Applies to

- Windows 10 Windows 10

- WindowsServer2019 Windows Server 2019

- WindowsServer2016 Windows Server 2016

Эта справочная тема для ИТ-специалистов описывает локальные учетные записи пользователей по умолчанию для серверов, в том числе управление этими встроенными учетных записями на сервере-члене или автономных серверах. This reference topic for IT professionals describes the default local user accounts for servers, including how to manage these built-in accounts on a member or standalone server.

О локальных учетных записях пользователей About local user accounts

Локальные учетные записи пользователей хранятся локально на сервере. Local user accounts are stored locally on the server. Этим учетным записям могут быть назначены права и разрешения на определенном сервере, но только на этом сервере. These accounts can be assigned rights and permissions on a particular server, but on that server only. Локальные учетные записи пользователей — это принципы безопасности, которые используются для обеспечения и управления доступом к ресурсам на автономных или серверных членах служб или пользователей. Local user accounts are security principals that are used to secure and manage access to the resources on a standalone or member server for services or users.

В этом разделе описывается следующее: This topic describes the following:

Сведения о главных задачах безопасности см. в см. в руб. For information about security principals, see Security Principals.

Учетные записи локальных пользователей по умолчанию Default local user accounts

Локальные учетные записи по умолчанию — это встроенные учетные записи, созданные автоматически при установке Windows. The default local user accounts are built-in accounts that are created automatically when you install Windows.

После установки Windows локальные учетные записи пользователей по умолчанию не могут быть удалены или удалены. After Windows is installed, the default local user accounts cannot be removed or deleted. Кроме того, локальные учетные записи пользователей по умолчанию не предоставляют доступ к сетевым ресурсам. In addition, default local user accounts do not provide access to network resources.

Локальные учетные записи по умолчанию используются для управления доступом к ресурсам локального сервера на основе прав и разрешений, которые назначены учетной записи. Default local user accounts are used to manage access to the local server’s resources based on the rights and permissions that are assigned to the account. Локальные учетные записи пользователей по умолчанию и локальные учетные записи пользователей, которые вы создаете, находятся в папке «Пользователи». The default local user accounts, and the local user accounts that you create, are located in the Users folder. Папка «Пользователи» расположена в локальной папке «Пользователи и группы» в локальной консоли управления компьютерами Microsoft Management Console (MMC). The Users folder is located in the Local Users and Groups folder in the local Computer Management Microsoft Management Console (MMC). Управление компьютером — это набор административных средств, которые можно использовать для управления одним локальным или удаленным компьютером. Computer Management is a collection of administrative tools that you can use to manage a single local or remote computer. Дополнительные сведения см. в разделе How to manage local accounts later in this topic. For more information, see How to manage local accounts later in this topic.

Локальные учетные записи пользователей по умолчанию описаны в следующих разделах. Default local user accounts are described in the following sections.

Учетная запись администратора Administrator account

Учетная запись локального администратора по умолчанию — это учетная запись пользователя для системного администратора. The default local Administrator account is a user account for the system administrator. На каждом компьютере есть учетная запись администратора**(SID S-1-5-domain -500, отображение имени Администратора). Every computer has an Administrator account (SID S-1-5-domain-500, display name Administrator). Учетная запись администратора — это первая учетная запись, созданная во время установки Windows. The Administrator account is the first account that is created during the Windows installation.

Учетная запись администратора полностью контролирует файлы, каталоги, службы и другие ресурсы на локальном компьютере. The Administrator account has full control of the files, directories, services, and other resources on the local computer. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. The Administrator account can create other local users, assign user rights, and assign permissions. Учетная запись администратора может контролировать локальные ресурсы в любое время, просто изменяя права и разрешения пользователей. The Administrator account can take control of local resources at any time simply by changing the user rights and permissions.

Учетная запись администратора по умолчанию не может быть удалена или заблокирована, но ее можно переименовать или отключить. The default Administrator account cannot be deleted or locked out, but it can be renamed or disabled.

В Windows 10 и Windows Server 2016 настройка Windows отключает встроенную учетную запись администратора и создает еще одну локализованную учетную запись, которая входит в группу администраторов. In Windows 10 and Windows Server 2016, Windows setup disables the built-in Administrator account and creates another local account that is a member of the Administrators group. Члены групп Администраторы могут запускать приложения с повышенными разрешениями без использования параметра Run as Administrator. Members of the Administrators groups can run apps with elevated permissions without using the Run as Administrator option. Быстрая переключение пользователей является более безопасной, чем использование Runas или высоты для разных пользователей. Fast User Switching is more secure than using Runas or different-user elevation.

Членство в группе учетных записей Account group membership

По умолчанию учетная запись администратора устанавливается в качестве члена группы администраторов на сервере. By default, the Administrator account is installed as a member of the Administrators group on the server. Ограничение числа пользователей в группе Администраторов является наиболее оптимальным, поскольку члены группы Администраторы на локальном сервере имеют разрешения на полный контроль на этом компьютере. It is a best practice to limit the number of users in the Administrators group because members of the Administrators group on a local server have Full Control permissions on that computer.

Учетная запись администратора не может быть удалена или удалена из группы администраторов, но ее можно переименовать. The Administrator account cannot be deleted or removed from the Administrators group, but it can be renamed.

Вопросы безопасности Security considerations

Так как известно, что учетная запись администратора существует во многих версиях операционной системы Windows, лучше отключить учетную запись администратора, если это возможно, чтобы злоумышленникам было труднее получить доступ к серверу или клиенту. Because the Administrator account is known to exist on many versions of the Windows operating system, it is a best practice to disable the Administrator account when possible to make it more difficult for malicious users to gain access to the server or client computer.

Можно переименовать учетную запись Администратора. You can rename the Administrator account. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначенный идентификатор безопасности (SID), который может быть обнаружен вредоносными пользователями. However, a renamed Administrator account continues to use the same automatically assigned security identifier (SID), which can be discovered by malicious users. Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. в записи Отключение или активация учетной записи локального пользователя и переименование учетной записи локального пользователя. For more information about how to rename or disable a user account, see Disable or activate a local user account and Rename a local user account.

В качестве наилучшей практики безопасности используйте локализованную (не администратор) учетную запись для регистрации, а затем используйте Run в качестве администратора для выполнения задач, которые требуют более высокого уровня прав, чем стандартная учетная запись пользователя. As a security best practice, use your local (non-Administrator) account to sign in and then use Run as administrator to accomplish tasks that require a higher level of rights than a standard user account. Не используйте учетную запись администратора для регистрации на компьютере, если это не является полностью необходимым. Do not use the Administrator account to sign in to your computer unless it is entirely necessary. Дополнительные сведения см. в программе Run a program with administrative credentials. For more information, see Run a program with administrative credentials.

Для сравнения, в клиентской операционной системе Windows пользователь с локальной учетной записью пользователя, которая имеет права администратора, считается системным администратором клиентского компьютера. In comparison, on the Windows client operating system, a user with a local user account that has Administrator rights is considered the system administrator of the client computer. Первая локализованная учетная запись пользователя, созданная во время установки, помещается в локализованную группу администраторов. The first local user account that is created during installation is placed in the local Administrators group. Однако, когда несколько пользователей работают в качестве локальных администраторов, ИТ-сотрудники не могут контролировать этих пользователей или их клиентские компьютеры. However, when multiple users run as local administrators, the IT staff has no control over these users or their client computers.

В этом случае групповая политика может использоваться для обеспечения безопасных параметров, которые могут автоматически контролировать использование локальной группы администраторов на каждом сервере или клиентских компьютерах. In this case, Group Policy can be used to enable secure settings that can control the use of the local Administrators group automatically on every server or client computer. Дополнительные сведения о групповой политике см. в обзоре групповой политики. For more information about Group Policy, see Group Policy Overview.

Примечание. Note

Пустые пароли не допускаются в версиях, указанных в списке Applies To в начале этой темы. Blank passwords are not allowed in the versions designated in the Applies To list at the beginning of this topic.

Важно. Important

Даже если учетная запись администратора отключена, ее можно использовать для получения доступа к компьютеру с помощью безопасного режима. Even when the Administrator account has been disabled, it can still be used to gain access to a computer by using safe mode. В консоли восстановления или в безопасном режиме учетная запись администратора автоматически включена. In the Recovery Console or in safe mode, the Administrator account is automatically enabled. При возобновлении обычных операций он отключается. When normal operations are resumed, it is disabled.

Гостевая учетная запись Guest account

Учетная запись Гостевой по умолчанию отключена при установке. The Guest account is disabled by default on installation. Учетная запись Гостевой позволяет случайным или разовым пользователям, у которых нет учетной записи на компьютере, временно войти на локальный сервер или клиентский компьютер с ограниченными правами пользователя. The Guest account lets occasional or one-time users, who do not have an account on the computer, temporarily sign in to the local server or client computer with limited user rights. По умолчанию у гостевой учетной записи есть пустой пароль. By default, the Guest account has a blank password. Поскольку учетная запись Гостевой может предоставлять анонимный доступ, это риск безопасности. Because the Guest account can provide anonymous access, it is a security risk. По этой причине следует оставить учетную запись Гостевой учетной записи отключенной, если ее использование не является полностью необходимым. For this reason, it is a best practice to leave the Guest account disabled, unless its use is entirely necessary.

Членство в группе учетных записей Account group membership

По умолчанию гостевая учетная запись является единственным членом группы гостей по умолчанию (SID S-1-5-32-546), которая позволяет пользователю войти на сервер. By default, the Guest account is the only member of the default Guests group (SID S-1-5-32-546), which lets a user sign in to a server. Иногда администратор, в который входит группа администраторов, может настроить пользователя с учетной записью «Гость» на одном или нескольких компьютерах. On occasion, an administrator who is a member of the Administrators group can set up a user with a Guest account on one or more computers.

Вопросы безопасности Security considerations

При включив учетную запись «Гость», выдайте только ограниченные права и разрешения. When enabling the Guest account, only grant limited rights and permissions. По соображениям безопасности учетная запись Гостевой не должна использоваться по сети и быть доступной для других компьютеров. For security reasons, the Guest account should not be used over the network and made accessible to other computers.

Кроме того, гостевой пользователь учетной записи «Гость» не должен просматривать журналы событий. In addition, the guest user in the Guest account should not be able to view the event logs. После включения учетной записи «Гость» необходимо часто отслеживать учетную запись «Гость», чтобы убедиться, что другие пользователи не могут использовать службы и другие ресурсы, например ресурсы, которые были непреднамеренно доступны предыдущему пользователю. After the Guest account is enabled, it is a best practice to monitor the Guest account frequently to ensure that other users cannot use services and other resources, such as resources that were unintentionally left available by a previous user.

Учетная запись HelpAssistant (установленная с сеансом удаленной помощи) HelpAssistant account (installed with a Remote Assistance session)

Учетная запись HelpAssistant — это локализованная учетная запись по умолчанию, включенная при запуске сеанса удаленной помощи. The HelpAssistant account is a default local account that is enabled when a Remote Assistance session is run. Эта учетная запись автоматически отключена, если не ожидается никаких запросов на удаленную помощь. This account is automatically disabled when no Remote Assistance requests are pending.

HelpAssistant — это основная учетная запись, используемая для создания сеанса удаленной помощи. HelpAssistant is the primary account that is used to establish a Remote Assistance session. Сеанс удаленной помощи используется для подключения к другому компьютеру под управлением операционной системы Windows, и он инициировался по приглашению. The Remote Assistance session is used to connect to another computer running the Windows operating system, and it is initiated by invitation. Для получения удаленной помощи пользователь отправляет приглашение с компьютера по электронной почте или в файле лицу, который может оказать помощь. For solicited remote assistance, a user sends an invitation from their computer, through e-mail or as a file, to a person who can provide assistance. После того, как приглашение пользователя на сеанс удаленной помощи будет принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить человеку, который предоставляет помощь, ограниченный доступ к компьютеру. After the user’s invitation for a Remote Assistance session is accepted, the default HelpAssistant account is automatically created to give the person who provides assistance limited access to the computer. Учетная запись HelpAssistant управляется службой диспетчера сеансов помощи удаленным рабочим столам. The HelpAssistant account is managed by the Remote Desktop Help Session Manager service.

Вопросы безопасности Security considerations

К siD-данным, которые относятся к учетной записи HelpAssistant по умолчанию, относятся: The SIDs that pertain to the default HelpAssistant account include:

SID: S-1-5-domain -13, отображение имени Пользователя терминала сервера. SID: S-1-5- -13, display name Terminal Server User. В эту группу входят все пользователи, входившие на сервер с включенной службой удаленного рабочего стола. This group includes all users who sign in to a server with Remote Desktop Services enabled. Обратите внимание, что в Windows Server 2008 службы удаленного рабочего стола называются службами терминалов. Note that, in Windows Server 2008, Remote Desktop Services are called Terminal Services.

SID: S-1-5-domain -14, отображает имя удаленного интерактивного логотипа. SID: S-1-5- -14, display name Remote Interactive Logon. В эту группу входят все пользователи, которые подключаются к компьютеру с помощью удаленного подключения к рабочему столу. This group includes all users who connect to the computer by using a remote desktop connection. Эта группа — подмножество интерактивной группы. This group is a subset of the Interactive group. Маркеры доступа, содержащие удаленный интерактивный sid logon, также содержат интерактивный SID. Access tokens that contain the Remote Interactive Logon SID also contain the Interactive SID.

Для операционной системы Windows Server удаленная помощь является необязательным компонентом, который не устанавливается по умолчанию. For the Windows Server operating system, Remote Assistance is an optional component that is not installed by default. Необходимо установить удаленную помощь, прежде чем она может быть использована. You must install Remote Assistance before it can be used.

Сведения о атрибутах учетной записи HelpAssistant см. в следующей таблице. For details about the HelpAssistant account attributes, see the following table.

Атрибуты учетной записи HelpAssistant HelpAssistant account attributes

| Атрибут Attribute | Значение Value |

|---|---|