Что за события windows 4648

Добрый день! Вопрос такого характера. Есть 2 события «4624 (Вход с учетной записью выполнен успешно)» и «4648 (Выполнена попытка входа в систему с явным указанием учетных данных)». В журнале (на домен-контроллере Windows 2008 R2) аудита возникает большое количество этих событий с использованием Анонимного входа. В событиях фигурируют компьютеры домена. Примерная ситуация. Есть домен-контроллер(ДК) и 2 рядовых компьютера(РК01, РК02), мой сотрудник утверждает что домен-контроллер может фиксировать события произошедшие в сети, те если с компьютера РК01 зайти на компьютер РК02 на ДК будет ивент 4648, а если на компьютере РК01 пройдет проверку подлинности анонимус, то ДК зафиксирует событие 4624. На сколько я полагаю все события/ивенты, которые есть на ДК происходят непосредственно с самим ДК и он не фиксирует события в сети в которых он не участвует, тем более что тип входа сетевой указан(3). Я понимаю что вопрос несколько идиотский, но все же буду очень признателен за помощь, так как с анонимусом воспроизвести ситуацию дабы проверить правда или нет не знаю как. Пример лога

4624

Вход с учетной записью выполнен успешно.

Субъект:

ИД безопасности: S-1-0-0

Имя учетной записи: —

Домен учетной записи: —

Код входа: 0x0

Новый вход:

ИД безопасности: S-1-5-7

Имя учетной записи: АНОНИМНЫЙ ВХОД

Домен учетной записи: NT AUTHORITY

Код входа: 0x1f0feff

GUID входа: РК02

Сведения о процессе:

Идентификатор процесса: 0x0

Имя процесса: —

Сведения о сети:

Имя рабочей станции: РК02

Сетевой адрес источника: 192.168.0.12

Порт источника: 58068

Сведения о проверке подлинности:

Процесс входа: NtLmSsp

Пакет проверки подлинности: NTLM

Промежуточные службы: —

Имя пакета (только NTLM): NTLM V1

Длина ключа: 128

4648(S): попытка входа с использованием явных учетных данных. 4648(S): A logon was attempted using explicit credentials.

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

* Описание события: Event Description: *

Это событие создается при попытке входа в учетную запись путем явного указания учетных данных этой учетной записи. This event is generated when a process attempts an account logon by explicitly specifying that account’s credentials.

Это чаще всего происходит в конфигурациях пакетного типа, таких как запланированные задачи, или при использовании команды RUNAS. This most commonly occurs in batch-type configurations such as scheduled tasks, or when using the “RUNAS” command.

Это также обычное событие, которое периодически возникает во время обычной активности операционной системы. It is also a routine event which periodically occurs during normal operating system activity.

*Примечание.** Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события. *Note** For recommendations, see Security Monitoring Recommendations for this event.

*Обязательные роли сервера:* нет. Required Server Roles: None.

*Минимальная версия ОС:* Windows Server 2008, Windows Vista. Minimum OS Version: Windows Server 2008, Windows Vista.

* Описания полей: Field Descriptions: *

- Security ID [Type = SID]: SID учетной записи, запросив новый сеанс входа с явными учетными данными. Security ID [Type = SID]: SID of account that requested the new logon session with explicit credentials. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Event Viewer automatically tries to resolve SIDs and show the account name. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные. If the SID cannot be resolved, you will see the source data in the event.

Примечание. . Идентификатор безопасности (SID) представляет собой строковое значение переменной длины, которое используется для идентификации доверенного лица (субъекта безопасности). Note A security identifier (SID) is a unique value of variable length used to identify a trustee (security principal). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Each account has a unique SID that is issued by an authority, such as an Active Directory domain controller, and stored in a security database. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Each time a user logs on, the system retrieves the SID for that user from the database and places it in the access token for that user. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. The system uses the SID in the access token to identify the user in all subsequent interactions with Windows security. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. When a SID has been used as the unique identifier for a user or group, it cannot ever be used again to identify another user or group. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности. For more information about SIDs, see Security identifiers.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, которая запросила новый сеанс входа с явными учетными данными. Account Name [Type = UnicodeString]: the name of the account that requested the new logon session with explicit credentials.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Account Domain [Type = UnicodeString]: subject’s domain or computer name. Форматы различаются и включают в себя следующее: Formats vary, and include the following:

Пример имени домена NETBIOS: CONTOSO Domain NETBIOS name example: CONTOSO

Полное имя домена в нижнем регистре: contoso.local Lowercase full domain name: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL Uppercase full domain name: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY». For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81». For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.” Logon ID [Type = HexInt64]: hexadecimal value that can help you correlate this event with recent events that might contain the same Logon ID, for example, “4624: An account was successfully logged on.”

GUID для входов [Type = GUID]: GUID, который может помочь вам соотнести это событие с другим событием, которое может содержать тот же GUIDдля входов , «4769(S, F): запросят событие kerberos на контроллере домена. Logon GUID [Type = GUID]: a GUID that can help you correlate this event with another event that can contain the same Logon GUID, “4769(S, F): A Kerberos service ticket was requested event on a domain controller.

Его также можно использовать для корреляции между событием 4648 и несколькими другими событиями (на том же компьютере), которые могут содержать один и тот же GUIDвхода, «4624(S): учетная запись успешно вошел в систему» и»4964(S): новые группы были назначены новому входу». It also can be used for correlation between a 4648 event and several other events (on the same computer) that can contain the same Logon GUID, “4624(S): An account was successfully logged on” and “4964(S): Special groups have been assigned to a new logon.”

Этот параметр может не быть захвачен в событии, и в этом случае отображается как <00000000-0000-0000-0000-000000000000>«. This parameter might not be captured in the event, and in that case appears as “<00000000-0000-0000-0000-000000000000>”.

**** Примечание GUID — это аббревиатура для «Globally Unique Identifier». Note GUID is an acronym for ‘Globally Unique Identifier’. Это 128-битное число, используемого для идентификации ресурсов, действий или экземпляров. It is a 128-bit integer number used to identify resources, activities or instances.

Учетная запись, чьи учетные данные использовались: Account Whose Credentials Were Used:

Имя учетной записи [Type = UnicodeString]— имя учетной записи, чьи учетные данные были использованы. Account Name [Type = UnicodeString]: the name of the account whose credentials were used.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Account Domain [Type = UnicodeString]: subject’s domain or computer name. Форматы различаются и включают в себя следующее: Formats vary, and include the following:

Пример имени домена NETBIOS: CONTOSO Domain NETBIOS name example: CONTOSO

Полное имя домена в нижнем регистре: contoso.local Lowercase full domain name: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL Uppercase full domain name: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно «NT AUTHORITY». For some well-known security principals, such as LOCAL SERVICE or ANONYMOUS LOGON, the value of this field is “NT AUTHORITY”.

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: «Win81». For local user accounts, this field will contain the name of the computer or device that this account belongs to, for example: “Win81”.

GUID для входов [Type = GUID]: GUID, который может помочь вам соотнести это событие с другим событием, которое может содержать тот же GUIDдля входов , «4769(S, F): запросят событие kerberos на контроллере домена. Logon GUID [Type = GUID]: a GUID that can help you correlate this event with another event that can contain the same Logon GUID, “4769(S, F): A Kerberos service ticket was requested event on a domain controller.

Его также можно использовать для корреляции между событием 4648 и несколькими другими событиями (на том же компьютере), которые могут содержать один и тот же GUIDвхода, «4624(S): учетная запись успешно вошел в систему» и»4964(S): новые группы были назначены новому входу». It also can be used for correlation between a 4648 event and several other events (on the same computer) that can contain the same Logon GUID, “4624(S): An account was successfully logged on” and “4964(S): Special groups have been assigned to a new logon.”

Этот параметр может не быть захвачен в событии, и в этом случае отображается как <00000000-0000-0000-0000-000000000000>«. This parameter might not be captured in the event, and in that case appears as “<00000000-0000-0000-0000-000000000000>”.

**** Примечание GUID — это аббревиатура для «Globally Unique Identifier». Note GUID is an acronym for ‘Globally Unique Identifier’. Это 128-битное число, используемого для идентификации ресурсов, действий или экземпляров. It is a 128-bit integer number used to identify resources, activities or instances.

Целевой сервер: Target Server:

Target Server Name [Type = UnicodeString]— имя сервера, на котором был запускаться новый процесс. Target Server Name [Type = UnicodeString]: the name of the server on which the new process was run. Имеет значение «localhost», если процесс был запускан локально. Has “localhost” value if the process was run locally.

Additional Information [Type = UnicodeString]: there is no detailed information about this field in this document. Additional Information [Type = UnicodeString]: there is no detailed information about this field in this document.

Сведения о процессе: Process Information:

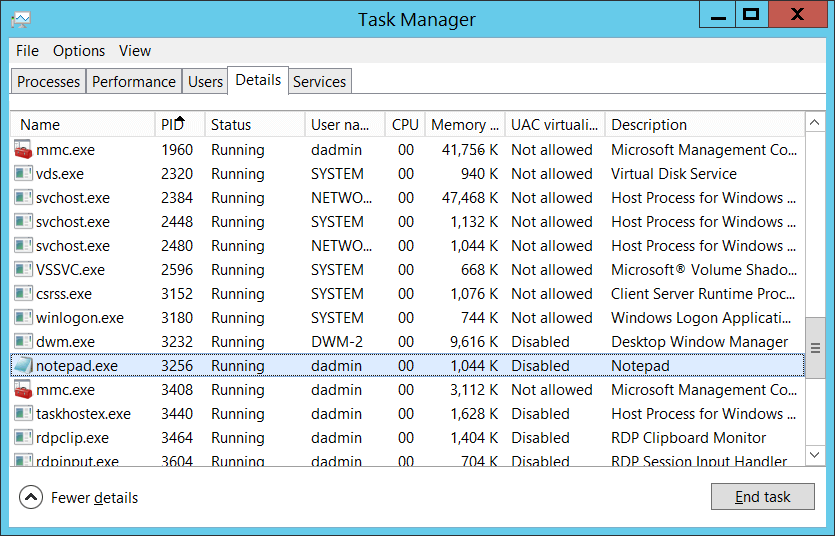

Process ID [Type = Pointer]: hexadecimal Process ID of the process which was run using explicit credentials. Process ID [Type = Pointer]: hexadecimal Process ID of the process which was run using explicit credentials. ИД процесса (PID)— это число, которое операционная система использует для идентификации активного процесса уникальным образом. Process ID (PID) is a number used by the operating system to uniquely identify an active process. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка «Подробности», столбец «ИД процесса»): To see the PID for a specific process you can, for example, use Task Manager (Details tab, PID column):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач. If you convert the hexadecimal value to decimal, you can compare it to the values in Task Manager.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии «4688: создан процесс» Информация о процессе\ ИД нового процесса. You can also correlate this process ID with a process ID in other events, for example, “4688: A new process has been created” Process Information\New Process ID.

Имя процесса [Type = UnicodeString]: полный путь и имя исполняемого кода для процесса. Process Name [Type = UnicodeString]: full path and the name of the executable for the process.

Сведения о сети: Network Information:

Сетевой адрес [Тип = ЮникодСтроинг]: IP-адрес компьютера, с которого была выполнена попытка локалирования. Network Address [Type = UnicodeString]: IP address of machine from which logon attempt was performed.

IPv6-адрес или ::ffff:IPv4-адрес клиента. IPv6 address or ::ffff:IPv4 address of a client.

::1 или 127.0.0.1 означает localhost. ::1 or 127.0.0.1 means localhost.

Порт [Type = UnicodeString]: исходный порт, который использовался для попытки доступа с удаленного компьютера. Port [Type = UnicodeString]: source port which was used for logon attempt from remote machine.

- 0 для интерактивных логов. 0 for interactive logons.

Рекомендации по контролю безопасности Security Monitoring Recommendations

Для 4648 (S): попытка входа с использованием явных учетных данных. For 4648(S): A logon was attempted using explicit credentials.

Следующая таблица аналогична таблице в приложении А.Рекомендации по мониторингу безопасности для многих событий аудита, но также описывает способы мониторинга, которые используют «Учетная запись, чьи учетные данные былииспользованы\Security ID». The following table is similar to the table in Appendix A: Security monitoring recommendations for many audit events, but also describes ways of monitoring that use “Account Whose Credentials Were Used\Security ID.”

| Тип требуемого мониторинга Type of monitoring required | Рекомендации Recommendation |

|---|---|

| Высококлассные учетныезаписи: у вас могут быть доменные или локальные учетные записи высокого уровня, для которых необходимо отслеживать каждое действие. High-value accounts: You might have high value domain or local accounts for which you need to monitor each action. Примерами высокой ценности учетных записей являются администраторы баз данных, встроенные учетные записи локального администратора, администраторы домена, учетные записи служб, учетные записи контроллера домена и так далее. Examples of high value accounts are database administrators, built-in local administrator account, domain administrators, service accounts, domain controller accounts and so on. | Отслеживайте это событие с помощью «Subject\Security ID» или «Account Whose Credentials Were Used\Security ID», которые соответствуют учетным записям с высоким значением. Monitor this event with the “Subject\Security ID” or “Account Whose Credentials Were Used\Security ID” that correspond to the high value account or accounts. |

| Аномалии и вредоносные действия: у вас могут быть особые требования касательно обнаружения аномалий или отслеживания потенциально вредоносных действий. Anomalies or malicious actions: You might have specific requirements for detecting anomalies or monitoring potential malicious actions. Например, вам может потребоваться отслеживать использование учетной записи во внерабочее время. For example, you might need to monitor for use of an account outside of working hours. | При отслеживании аномалий или вредоносных действий используйте «Subject\Security ID» и «Account Whose Credentials Were Used\Security ID»(с другими сведениями) для отслеживания того, как или когда используется конкретная учетная запись. When you monitor for anomalies or malicious actions, use the “Subject\Security ID” and “Account Whose Credentials Were Used\Security ID” (with other information) to monitor how or when a particular account is being used. |

| Неактивные учетные записи: у вас, возможно, есть неактивные, отключенные или гостевые учетные записи, а также другие учетные записи, которые не должны использоваться. Non-active accounts: You might have non-active, disabled, or guest accounts, or other accounts that should never be used. | Отслеживайте это событие с помощью «Subject\Security ID» или «Account Whose Credentials Were Used\Security ID», которые соответствуют учетным записям, которые никогда не должны использоваться. Monitor this event with the “Subject\Security ID” or “Account Whose Credentials Were Used\Security ID” that correspond to the accounts that should never be used. |

| Список разрешенных учетныхзаписей: у вас может быть определенный список разрешенных учетных записей, которые могут выполнять действия, соответствующие определенным событиям. Account allow list: You might have a specific allow list of accounts that are allowed to perform actions corresponding to particular events. | Если это событие соответствует действию «только белый список», просмотрите «Subject\Security ID» и «Account Whose Credentials Were Used\Security ID» для учетных записей, которые находятся за пределами списка. If this event corresponds to a “whitelist-only” action, review the “Subject\Security ID” and “Account Whose Credentials Were Used\Security ID” for accounts that are outside the allow list. |

| Внешние учетныезаписи: вы можете выполнять мониторинг учетных записей из другого домена или «внешних» учетных записей, которые не могут выполнять действие, соответствующее этому событию. External accounts: You might be monitoring accounts from another domain, or “external” accounts that are not allowed to perform the action corresponding to this event. | Отслеживайте учетную запись «Subject\Account Domain» или «Account Whose Credentials Were Used\Security ID», соответствующую учетным записям из другого домена или «внешних» учетных записей. Monitor for the “Subject\Account Domain” or “Account Whose Credentials Were Used\Security ID” corresponding to accounts from another domain or “external” accounts. |

| Ограничение использования компьютеров или устройств: у вас могут быть определенные компьютеры или устройства, на которых определенные люди (учетные записи) обычно не должны выполнять никаких действий. Restricted-use computers or devices: You might have certain computers, machines, or devices on which certain people (accounts) should not typically perform any actions. | Отслеживайте целевой компьютер ( или другое целевое устройство) на действия, выполняемые с помощью «Subject\Security ID» или «Учетная запись, чьи учетные данные использовались\SecurityID», о которых вас беспокоит. Monitor the target Computer: (or other target device) for actions performed by the “Subject\Security ID” or “Account Whose Credentials Were Used\Security ID” that you are concerned about. Например, можно следить за тем, чтобы «Учетная запись, чьи учетные данныеиспользовались\ИДбезопасности» не использовалась для входа на определенный компьютер. For example, you might monitor to ensure that “Account Whose Credentials Were Used\Security ID” is not used to log on to a certain computer. |

| Соглашения об именовании учетных записей: в вашей организации могут быть определенные соглашения об именовании учетных записей. Account naming conventions: Your organization might have specific naming conventions for account names. | Отслеживайте «Subject\Account Name» и «Account Whose Credentials Were Used\Security ID» для имен, которые не соответствуют соглашениям об именах. Monitor “Subject\Account Name” and “Account Whose Credentials Were Used\Security ID” for names that don’t comply with naming conventions. |

Если у вас есть предварительно определенное «Имяпроцесса» для процесса, сообщаемого в этом событии, отслеживайте все события с помощью «Имяпроцесса», не равного вашему определенному значению. If you have a pre-defined “Process Name” for the process reported in this event, monitor all events with “Process Name” not equal to your defined value.

Вы можете отслеживать, находится ли «Имяпроцесса» в стандартной папке (например, не в System32 или Program Files) или в папке с ограниченным доступом (например, временные файлы Интернета). You can monitor to see if “Process Name” is not in a standard folder (for example, not in System32 or Program Files) or is in a restricted folder (for example, Temporary Internet Files).

Если в именах процессов есть предварительно определенный список ограниченных подстрок или слов (например,«mimtz» или** «cain.exe»), **проверьте эти подстроки в «Имяпроцесса». If you have a pre-defined list of restricted substrings or words in process names (for example, “mimikatz” or “cain.exe”), check for these substrings in “Process Name.”

Если subject\Security ID не должен знать или использовать учетные данные для учетной записи, чьи учетные данные использовались\Имя учетной записи, отслеживайте это событие. **** If Subject\Security ID should not know or use credentials for Account Whose Credentials Were Used\Account Name, monitor this event.

Если учетные данные учетной записи, чьи учетные данные использовались\Имя учетной записи, не следует использовать из network Information\Network Address, отслеживайте это событие. If credentials for Account Whose Credentials Were Used\Account Name should not be used from Network Information\Network Address, monitor this event.

Убедитесь, что «Network Information\Network Address» находится из внутреннего списка IP-адресов. Check that Network Information\Network Address is from internal IP address list. Например, если известно, что определенная учетная запись (например, учетная запись службы) должна использоваться только с определенных IP-адресов, можно отслеживать все события, в которых network Information\Network Address не является одним из разрешенных IP-адресов. For example, if you know that a specific account (for example, a service account) should be used only from specific IP addresses, you can monitor for all events where Network Information\Network Address is not one of the allowed IP addresses.