- Проблема сертификата сервера с клиентом Cisco AnyConnect VPN

- 7 ответов

- Cisco anyconnect не видит сертификат windows 10

- Вопрос

- Руководство по настройке проверки подлинности ASA AnyConnect с проверкой, сопоставлением и предварительным заполнением сертификата

- Параметры загрузки

- Об этом переводе

- Содержание

- Введение

- Предварительные условия

- Требования

- Используемые компоненты

- Настройка

- Сертификат для AnyConnect

- Установка сертификатов на ASA

- Конфигурация ASA для одинарной проверки подлинности и проверки сертификата

- Проверка

- .debug

- Конфигурация ASA для двойной проверки подлинности и проверки сертификата

- Проверка

- .debug

- Конфигурация ASA для двойной проверки подлинности и предварительного заполнения

- Проверка

- .debug

- Конфигурация ASA для сопоставления двойной аутентификации и сертификата

- Проверка

- .debug

- Устранение неполадок

- Подтвержденный сертификат отсутствует

Проблема сертификата сервера с клиентом Cisco AnyConnect VPN

sudo dpkg-reconfigure exim4

Один из вопросов, который он задал вам, — это имя «System mail name». Вы хотите это изменить.

7 ответов

Я могу подтвердить, что эта проблема существует. Клиент Anyconnect работал нормально с 11.10, но перестает работать с 12.04. Старый трюк со ссылками на библиотеки Firefox больше не работает. Я использую OpenConnect.

Подробнее о проблеме Cisco Anyconnect:

Как видно из журнала: пользователь был удалось войти, но клиенту Anyconnect все еще не удалось установить vpn-соединение.

Клиент Cisco AnyConnect VPN (версия 2.5.3055).

Убедитесь, что у вас установлен Firefox и вы можете его успешно запустить. Если все прошло успешно, попробуйте выполнить еще несколько шагов по устранению неполадок.

Вот как я это сделал.

Затем я выяснил, какой центр сертификации мы используем, а именно COMODO, нашел сайт, который использует этот ЦС, загрузил его с помощью браузера и поместил в

Проблема решена в Ubuntu 12.04 64 бит. смотрите здесь: http://www.oit.uci.edu/security/vpn/vpn-lin.html

У меня сработало следующее исправление — новая установка 12.04 LTS 32bit (с Firefox 12). Установил клиент AnyConnect, затем попытался запустить его.

Получил это сообщение:

AnyConnect не может подтвердить, что он подключен к вашему безопасному шлюзу. Локальная сеть может быть ненадежной. Пожалуйста, попробуйте другую сеть.

Проверен системный журнал в Ubuntu. Много такого рода вещей:

Создано / .cisco/certificates/ca каталогов в /opt с использованием sudo

Мы используем Globalsign в качестве нашего центра сертификации. Поэтому я просто скопировал все файлы Globalsign .pem из /etc/ssl/certs . Если вы не знаете своего провайдера, вы можете просто скопировать все.

или если CA неизвестен

Мне удалось запустить клиент AnyConnect и подключиться к VPN

Надеюсь, это поможет.

Я попробовал эти упомянутые выше решения, и ни один из них не помог. Но когда я попробовал некоторые из этих решений ниже имения отношение к библиотекам Firefox, я имел успех!

Я не могу сказать, который является Лучшим решением, но я следовал за направлениями на обоих из этих сайтов и имел успех. Возможно, можно найти решение, которое работает на Вас. Если Вы знаете, какой является лучшим, сообщите нам, какая переменная сразу решила проблему. Все, что я знаю, — то, что после создания некоторых из этих изменений, я наконец получил свою работу Cisco Anyconnect VPN. Я — Firefox на Ubuntu 12.04.

Cisco anyconnect не видит сертификат windows 10

Вопрос

После апгрейда с Windows 7 до Windows 8 я, как и многие другие пользователи, столкнулся с проблемой подключения к офису через Cisco VPN Client. В моём случае под Windows 7 был установлен Cisco AnyConnect 2.5.6005, который работал без нареканий.

После апгрейда система сообщила, что AnyConnect требуется переустановить, но переустановка мне не помогла. Возникала ошибка Failed to enable Virtual Adapter. Симптомы были схожими, как описано в статье

Я всё же не стал ничего ковырять в системе и решил просто скачать последнюю версию Cisco AnyConnect c сайта cisco.com. На данный момент последняя версия 3.1.01065.

Но тут возникли другие проблемы. Cisco AnyConnect не видит SSL сертификат VPN сервера, настроенного на Cisco ASA 5510. Выдаёт следующее сообщение «No valid certificates available for authentication».

Сертификат для Cisco ASA 5510 выдавался нашим корпоративным центром сертификации по шаблону «WebServer». Этот сертификат, а также сертификат самого центра сертификации я импортировал в Доверенные корневые центры сертификации через консоль certmgr.msc. В списке сертификатов я их вижу и оба они действительные.

Но есть одно хитрое НО. Дело в том, что, если посмотреть список сертификатов через свойства обозревателя Internet Explorer (в закладке «Содержание» — «Сертификаты»), то почему-то сертификат Cisco ASA не отображается в списке Доверенных корневых центрах сертификации, как буд-то его нет в системе, а если открыть certmgr.msc, то там он есть! Чудеса. Сертификат от самого центра сертификации присутствует и там и тут.

Есть предположение, что Cisco AnyConnect смотрит сертификаты через свойства обозревателя и, не обнаруживая его там, выдаёт ошибку «No valid certificates available for authentication». Хотя повторюсь, что на Windows 7 никаких проблем с сертификатами не было.

Как заставить Cisco AnyConnect всё таки увидить сертификат?

Тот же самый вопрос, который я задавал сначала там

Руководство по настройке проверки подлинности ASA AnyConnect с проверкой, сопоставлением и предварительным заполнением сертификата

Параметры загрузки

Об этом переводе

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

Этот документ описывает пример конфигурации для доступа к клиенту Cisco AnyConnect Secure Mobility Client на платформе Adaptive Security Appliance, который использует двойную проверку подлинности с проверкой сертификата. Как и все остальные пользователи AnyConnect, вы должны предоставить правильный сертификат и указать учетные данные для основной и дополнительной проверки подлинности, чтобы получить доступ к VPN. В этом документе также приведен пример сопоставления сертификатов с функцией предварительного заполнения.

Предварительные условия

Требования

Компания Cisco рекомендует предварительно ознакомиться со следующими предметами:

- Базовые знания о конфигурации интерфейса командной строки (CLI) ASA и VPN-соединения по протоколу SSL

- Базовые знания о сертификатах X509

Используемые компоненты

Сведения, содержащиеся в этом документе, касаются следующих версий программного обеспечения:

- Программное обеспечение Cisco Adaptive Security Appliance (ASA) 8.4 и более поздних версий

- Windows 7 с клиентом Cisco AnyConnect Secure Mobility Client 3.1

Предполагается, что вы используете внешний Центр сертификации (ЦС) для создания:

- Сертификата на основе стандарта криптографии с открытым ключом № 12 (PKCS # 12) в кодировке base64 на платформе ASA (anyconnect.pfx)

- Сертификат PKCS #12 для AnyConnect

Настройка

Примечание.Воспользуйтесь инструментом Command Lookup ( только для зарегистрированных заказчиков), чтобы получить дополнительную информацию о командах, используемых в этом разделе.

Сертификат для AnyConnect

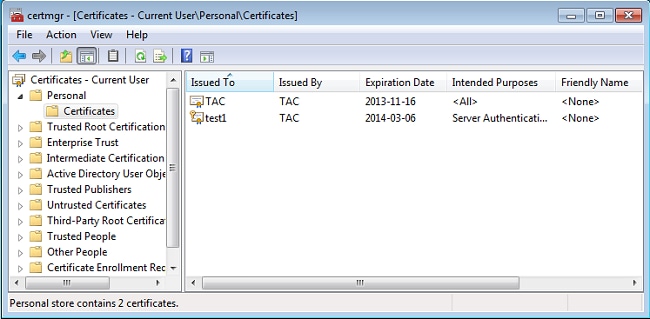

Чтобы установить образец сертификата, дважды щелкните файл anyconnect.pfx и установите сертификат как персональный сертификат.

Используйте диспетчер сертификатов (certmgr.msc), чтобы проверить установку:

По умолчанию AnyConnect пытается найти сертификат в пользовательском магазине Microsoft; изменять профиль AnyConnect не нужно.

Установка сертификатов на ASA

Этот пример демонстрирует импорт сертификата PKCS # 12 в кодировке base64 с платформы ASA:

Выполните команду show crypto ca certificates, чтобы проверить импорт:

Примечание. Средство интерпретации выходных данных (только для зарегистрированных заказчиков) поддерживает некоторые команды show. Используйте Средство интерпретации выходных данных, чтобы просмотреть анализ выходных данных команды show.

Конфигурация ASA для одинарной проверки подлинности и проверки сертификата

ASA использует как аутентификацию ААА (проверка подлинности, авторизация и обработка учетных записей), так и проверку подлинности сертификата. Проверка достоверности сертификата является обязательной. Для аутентификации AAA (проверка подлинности, авторизация и обработка учетных записей) используется локальная база данных.

В этом примере показана одинарная проверка подлинности с проверкой сертификата.

Помимо этой конфигурации, можно выполнить авторизацию LDAP, используя имя пользователя из конкретного поля сертификата (например, поле имени сертификата (CN)). После этого можно получить и применить дополнительные атрибуты для VPN-сеанса. Дополнительные сведения о проверке подлинности и авторизации сертификата см. в разделе «Авторизация ASA Anyconnect VPN и OpenLDAP с примерами настраиваемой схемы и конфигураций сертификатов.»

Проверка

Примечание. Средство интерпретации выходных данных (только для зарегистрированных заказчиков) поддерживает некоторые команды show. Используйте Средство интерпретации выходных данных, чтобы просмотреть анализ выходных данных команды show.

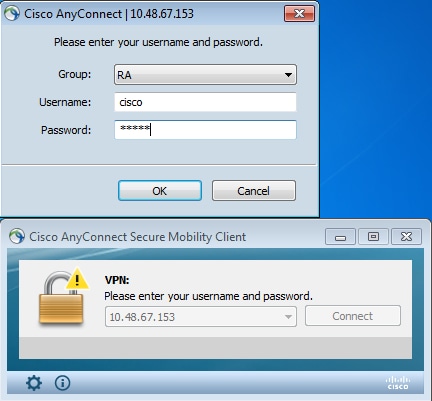

Для тестирования этой конфигурации укажите локальные учетные данные (имя пользователя cisco и пароль cisco). Требуется наличие сертификата:

Выполните команду show vpn-sessiondb detail anyconnect на ASA:

.debug

Примечание.Перед использованием команд debug обратитесь к документу Важные сведения о командах отладки.

В этом примере сертификат не кэшируется в базе данных, найден соответствующий ЦС; использован правильный ключ (CLientAuthentication), и сертификат успешно прошел проверку достоверности:

Подробные команды отладки, такие как debug webvpn 255, могут создавать множество журналов в рабочей среде и размещать на ASA интенсивную рабочую нагрузку. Некоторые процедуры отладки WebVPN удалены для ясности:

Это попытка найти подходящую группу туннелей. Конкретные правила сопоставления сертификатов отсутствуют, и используется указанная группа туннелей:

Далее приведены процедуры отладки SSL и общего сеанса:

Конфигурация ASA для двойной проверки подлинности и проверки сертификата

Здесь приводится пример двойной проверки подлинности, где используется сервер основной проверки подлинности LOCAL и сервер дополнительной проверки подлинности LDAP. Проверка достоверности сертификата по-прежнему включена.

В этом примере демонстрируется конфигурация LDAP:

Здесь показано добавление сервера дополнительной проверки подлинности:

В конфигурации не отображается «authentication-server-group LOCAL», так как это параметр по умолчанию.

Для «authentication-server-group» можно использовать все остальные серверы AAA Для «secondary-authentication-server-group» можно использовать все серверы AAA кроме сервера Security Dynamics International (SDI); в этом случае SDI может выступать в роли сервера основной проверки подлинности.

Проверка

Примечание. Средство интерпретации выходных данных (только для зарегистрированных заказчиков) поддерживает некоторые команды show. Используйте Средство интерпретации выходных данных, чтобы просмотреть анализ выходных данных команды show.

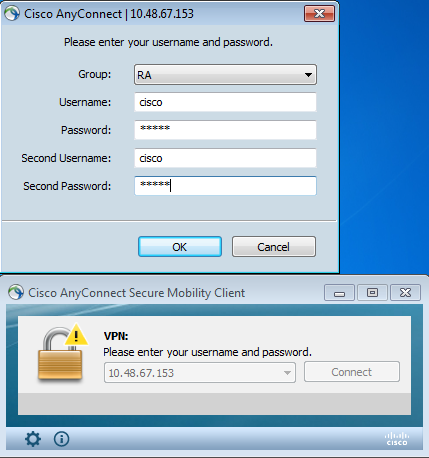

Чтобы протестировать эту конфигурацию, укажите локальные учетные данные (имя пользователя cisco и пароль cisco) и учетные данные LDAP (имя пользователя cisco и пароль из LDAP). Требуется наличие сертификата:

Выполните команду show vpn-sessiondb detail anyconnect на ASA.

.debug

Отладка сеанса WebVPN и проверки подлинности во многом схожи. См. раздел «Конфигурация ASA для одинарной проверки подлинности, проверки достоверности сертификата и отладки» Отображается один дополнительный процесс проверки подлинности:

Процедуры отладки LDAP отображают сведения, которые могут отличаться от конфигурации LDAP:

Конфигурация ASA для двойной проверки подлинности и предварительного заполнения

Можно сопоставить отдельные поля сертификата с именем пользователя, которое используется для основной и дополнительной проверки подлинности:

В этом примере клиент использует сертификат: cn=test1,ou=Безопасность,o=Cisco,l=Krakow,st=PL,c=PL.

Для основной проверки подлинности имя пользователя берется из имени сертификата, и именно по этой причине создан локальный пользователь «test1».

Для дополнительной проверки подлинности имя пользователя взято из организационного подразделения (OU, по этой причине на сервере LDAP создан пользователь «Security»).

Кроме того, возможно принудительно настроить в AnyConnect использование специальных команд для предварительного заполнения основного и дополнительного имени пользователя.

В реальном сценарии в качестве сервера основной проверки подлинности обычно используется сервер AD или LDAP, а в качестве сервера дополнительной проверки подлинности — сервер Rivest, Shamir и Adelman (RSA), который использует пароли токенов. В этом сценарии пользователю необходимо указать учетные данные AD/LDAP (которые известны пользователю), пароль токена RSA (который есть у пользователя) и сертификат (на используемом компьютере).

Проверка

Обратите внимание, что нельзя изменить основное или дополнительное имя пользователя, поскольку оно предварительно заполнено на основе данных из полей CN и OU:

.debug

В этом примере показан предварительно заполненный запрос, который отправляется в AnyConnect:

Здесь показано, что для проверки подлинности используются правильные имена пользователей:

Конфигурация ASA для сопоставления двойной аутентификации и сертификата

Кроме того, можно сопоставить конкретные клиентские сертификаты с отдельными группами туннелей, как показано в этом примере:

Таким образом, все сертификаты пользователей, выданные ЦС Cisco Technical Assistance Center (TAC), сопоставляются с группой туннелей с именем «RA»

Примечание. Сопоставление сертификатов для SSL настраивается иначе, чем сопоставление сертификатов для IPSec. Для IPSec сопоставление настраивается с использованием правил «tunnel-group-map» в режиме глобальной конфигурации. Для SSL сопоставление настраивается с использованием правила «certificate-group-map» в режиме конфигурации webvpn.

Проверка

Обратите внимание, что после включения сопоставления сертификатов выбор группы туннелей больше не требуется:

.debug

В этом примере правило сопоставления сертификатов разрешает поиск группы туннелей:

Устранение неполадок

Этот раздел обеспечивает информацию, которую вы можете использовать для того, чтобы устранить неисправность в вашей конфигурации.

Подтвержденный сертификат отсутствует

После удаления действующего сертификата из Windows 7 AnyConnect не может найти действующие сертификаты:

На ASA похоже, что сеанс завершен клиентом (Сброс-I):