- Cisco L2TP Client

- Комментарии

- Ситуевина такая: данная

- Обычно проблема в маршрутах.

- Маршруты проверял, вроде

- Хотелось бы понять как узнать

- Кажется нашел проблему.

- Буду пробовать.

- We did it

- а можно подробнее — что не

- Пока, правда, еще не всё

- Set Up L2TP Tunnel Between a Windows Machine and a Cisco Router

- Available Languages

- Download Options

- Contents

- Introduction

- Prerequisites

- Requirements

- Components Used

- Configure

- Network Diagram

- Configurations

- Verify

- Troubleshoot

- L2TP на маршрутизаторах Cisco

- Преимущества технологии

- Шаг 1. Диапазон адресов для удаленных пользователей

- Шаг 2. Создание виртуальных интерфейсов

- Шаг 3. Настройка параметров шифрования

- Шаг 4. Авторизация пользователей

- Настройки для локальной авторизации

- Настройки для авторизации через RADIUS сервер (MS Active Directory)

- Шаг 5. Включение L2TP

- Шаг 6. Тонкости в настройка клиента

- Важно!

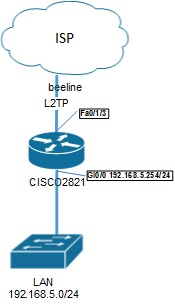

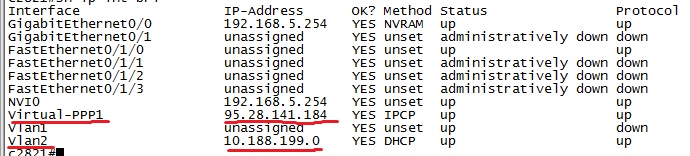

Cisco L2TP Client

Подключение к ISP по L2TP.

В нашем случае ISP — beeline

router — cisco 2821

LAN — Gi0/0

Для подключения к ISP будем использовать порт L2 switch HWIC-4ESW.

Так как ISP подключаем через L2-switch, нам необходимо настроить VLAN, присвоить IP и включить нужные порты в этот VLAN.

Т.е. IP и DNS получаем от провайдера.

Создаем класс и настраиваем pseudowire:

Создаем туннельный интерфейс Virtual-PPP1 :

Где 85.21.0.102 L2tp-сервер beeline.

Не забываем на LAN интерфейсе указать:

Настраиваем acl, NAT и прописываем маршруты

При проблем с подключением, полезно включить debug:

В итоге, если логин/пароль правильные мы получим:

Комментарии

Ситуевина такая: данная

Ситуевина такая: данная конфига была списана на cisco 1841 с ios 15.1(4)M8 (естественно не бездумно скопипашена, а с адаптацией под местные реалии 🙂 ). Начальный этап соединения устанавливается корректно, машина получает айпи внутренней сети билайна, пингует указанный vpn сервер, пингует адреса серой сети. Но выхода наружу и пинга белых адресов билайна нету. Траблшутинг затрудняется тем что дебаг не сообщает вообще ничего. Вопрос: можете ли подсказать в какой стороне надо искать решение?

P.S Билайн казахстанский.

Обычно проблема в маршрутах.

Обычно проблема в маршрутах. Подключите Windows машину, подключитесь к билайну и посмотрите маршруты. После этого сравните маршруты на 1841

Маршруты проверял, вроде

Маршруты проверял, вроде совпадает и должно работать. Есть сомнения насчет успешности последнего степа VPN. В L2tp я откровенно не силён.

Хотелось бы понять как узнать

Хотелось бы понять как узнать что задавать в параметрах IPSec и Фазы 1 и каким должен быть трансформ-сет. Билайн эти данные давать не хочет.

Кажется нашел проблему.

Кажется нашел проблему.

Outbound cdp packet dropped, NCP not negotiated

Можете подсказать в чем суть?

Буду пробовать.

Спасибо за статью. Не думал, что понадобится настраивать l2tp на циске, но неисповедимы пути..)

Буду пробовать настраивать используя вашу статью.

We did it

Авторам огромное спасибо за статью. На случай — если вдруг кто-то залип как я — с портами L3 это работать не будет, нужна свитчевая плата. Мне, дауну, не хватило тяму сразу понять что l2tp должен реализовываться на l2 портах. 😀

а можно подробнее — что не

а можно подробнее — что не будет работать с L3?? предстоит настраивать самостоятельно l2tp на казахстанский билайн на аналогичной железке и хочется избежать граблей

Пока, правда, еще не всё

Пока, правда, еще не всё идеально. Но не боги горшки обжигают, думаю в процессе юзания шлифанется.

Set Up L2TP Tunnel Between a Windows Machine and a Cisco Router

Available Languages

Download Options

Contents

Introduction

This document describes how to configure an Layer 2 Tunneling Protocol (L2TP) Tunnel between a windows machine and a Cisco router.

Prerequisites

Requirements

Cisco recommends that you have knowledge that w indows machine can ping the physical interface IP address on the router.

Components Used

This document is not restricted to specific software and hardware versions.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configure

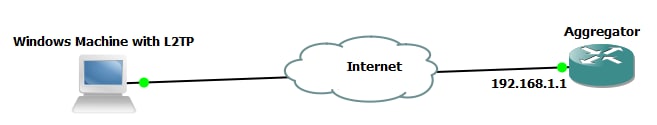

Network Diagram

This document uses this network setup:

Configurations

Aggregator Configuration:

An example of the configuration on the Aggregator is shown:

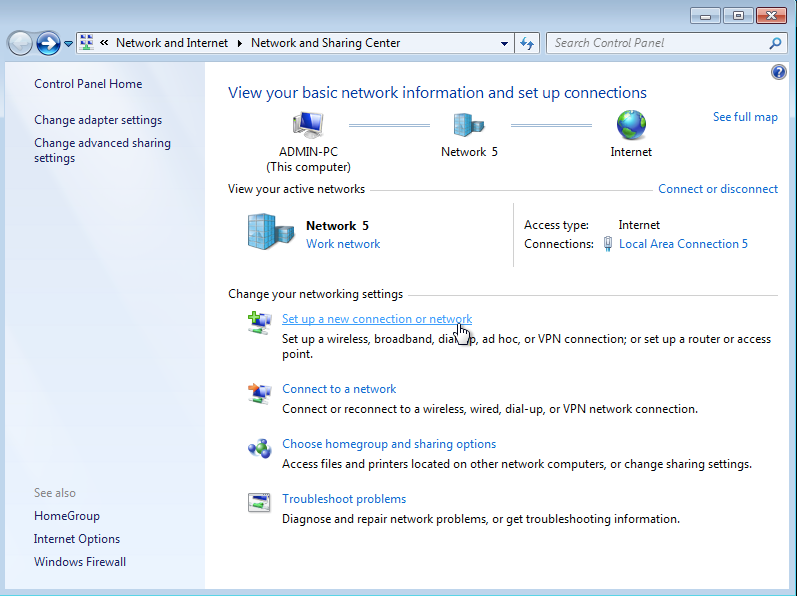

Windows Machine Configurartions and Settings

Complete these steps:

Step 1. Open Network and Sharing Center and click Set up a new connection or network as shown in this image.

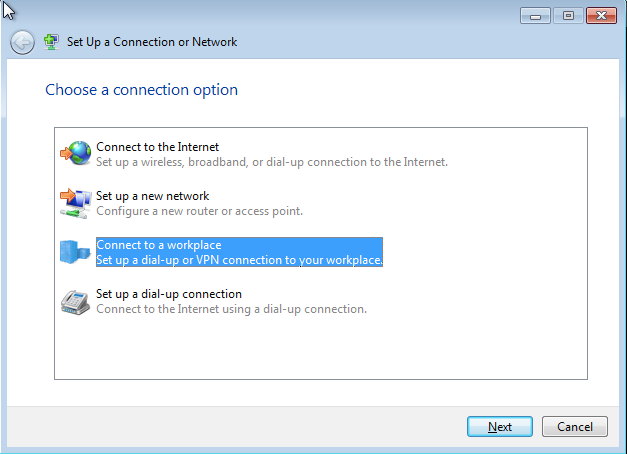

Step 2. Select Connect to a Workplace and click Next

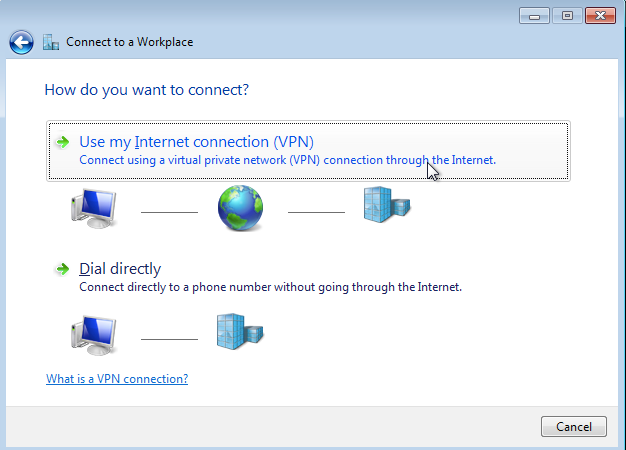

Step 3. Select Use my Internet Connection (VPN)

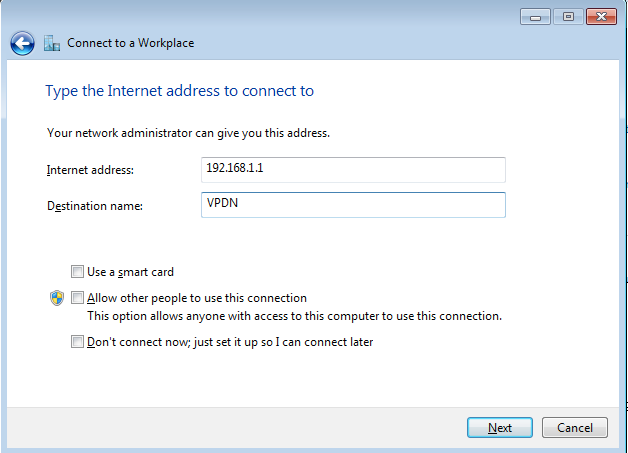

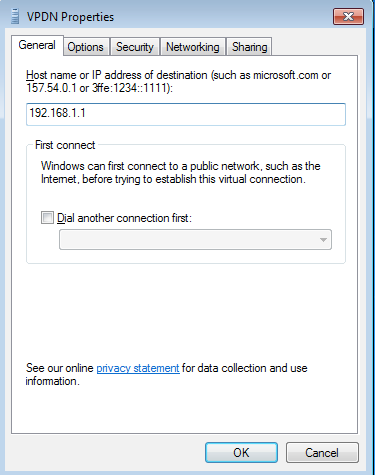

Step 4. Enter the IP Address of the Aggregator (in this case 192.168.1.1), give a name to the connection (in this case giving the name as VPDN) and click Next.

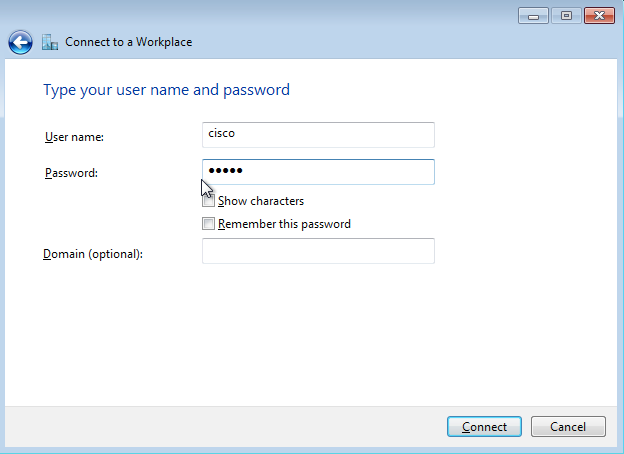

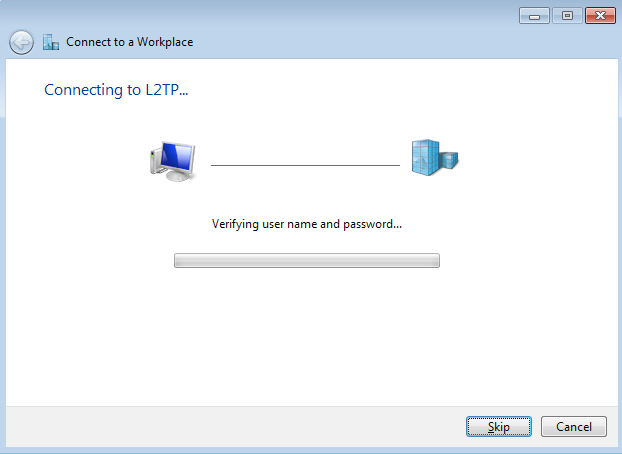

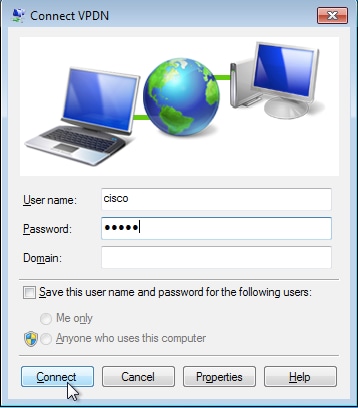

Step 5. Enter the username and password, and click Connect

Step 6. Verify the username and password

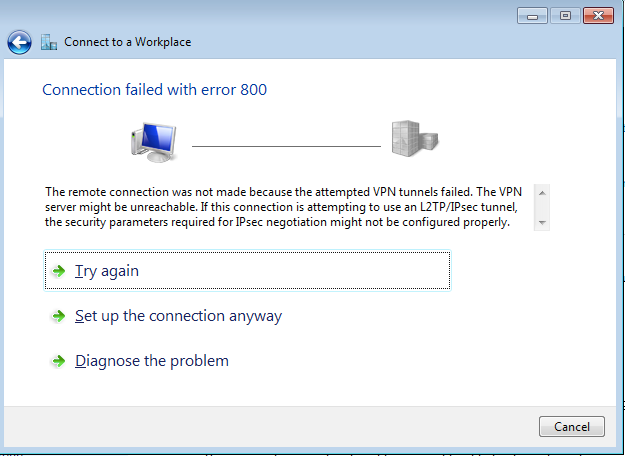

Step 7. It might fail for the first time as shown in this image.

Step 8. Click Set up the connection anyway and open Networks tab.

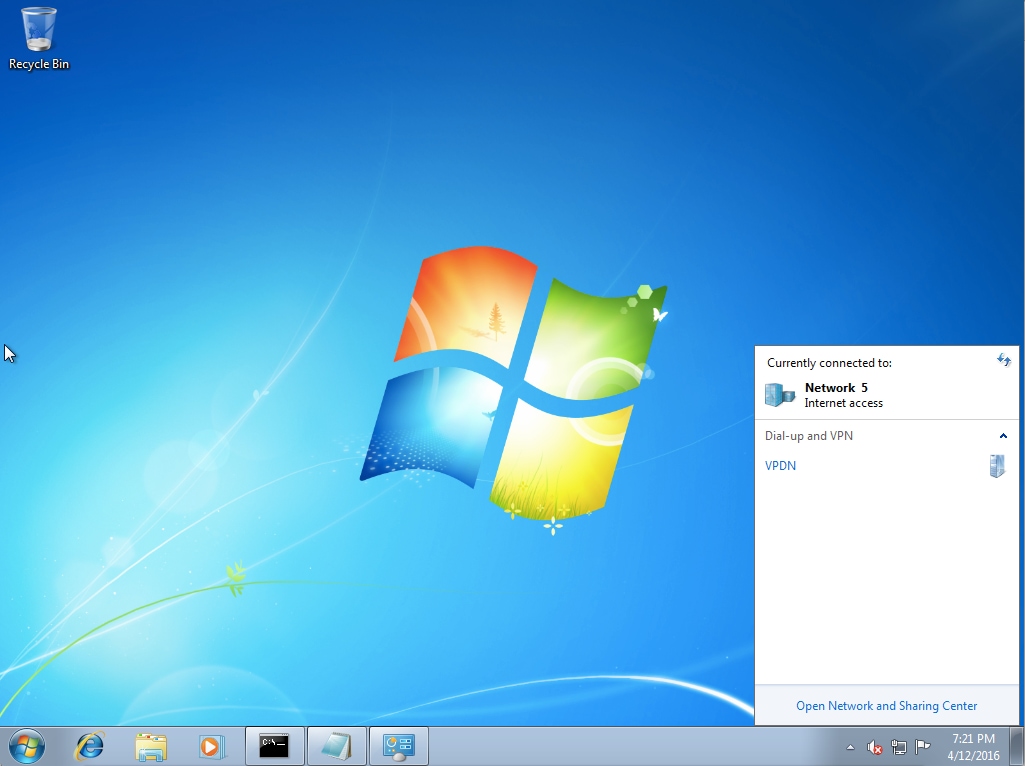

Step 9. Right click the connection (here VPDN) and click Properties. Verify the IP address of the Aggregator (here 192.168.1.1)

Step 10. Navigate to Options>PPP Settings and verify the settings, as shown in this image.

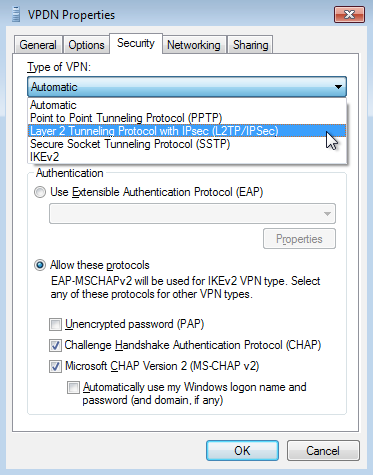

Step 11. Navigate to Security >Type of VPN >Layer 2 Tunneling Protocol with IPsec, as shown in this image.

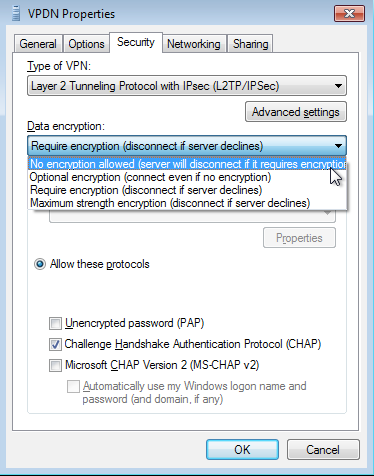

Step 12. Select No encryption allowed option under Data encryption dropdown menu:

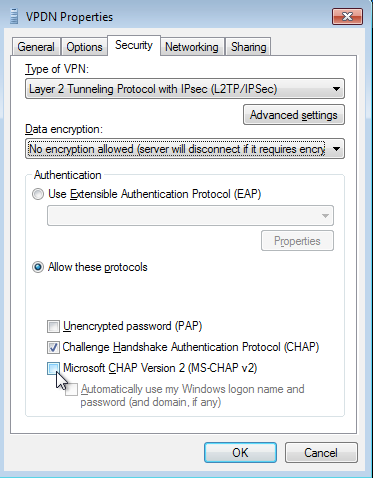

Step 13. Uncheck Microsoft CHAP Version 2 and click OK.

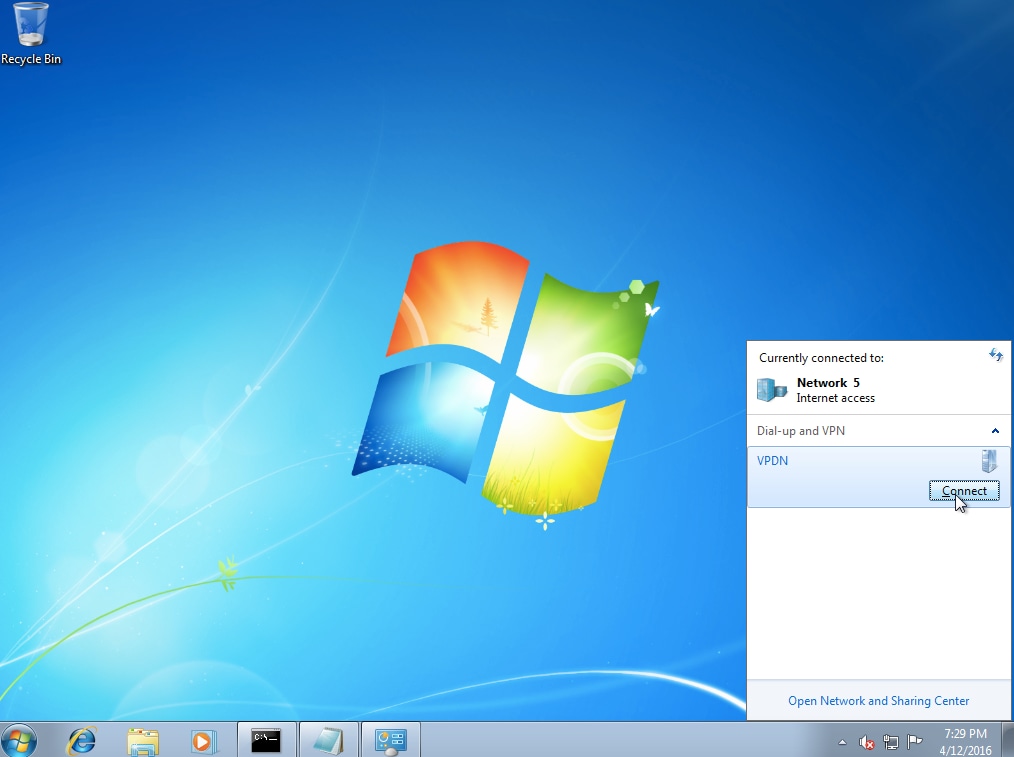

Step 14. Open network (here VPDN) and click Connect.

Step 15. Enter Username and Password and click Connect

Verify

Step 1. Open Networks tab again,select the network (named VPDN in this example) and verify that the status is Connected.

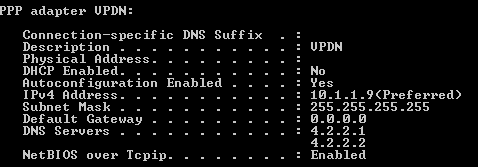

Step 2. Open command prompt and run ipconfig /all command.

IPv4 address and Domian Name Server (DNS) are assigned by the Aggregator after completing PPP Internet Protocol Control Protocol (IPCP) phase.

Step 3. Run debug ppp negotiation command and the other show commands on Aggregator:

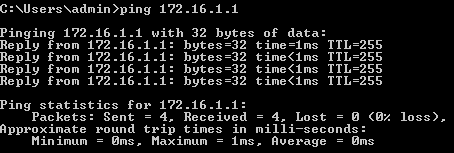

Step 4. Verify whether the Windows machine can reach the remote network behind Aggregator (in this case Loopback 100 interface)

Troubleshoot

There is currently no specific troubleshooting information available for this configuration.

L2TP на маршрутизаторах Cisco

Технология L2TP на маршрутизаторах Cisco обычно используется в тех случаях, когда необходимо организовать защищенный удаленный доступ для работников компании,

Преимущества технологии

- Не требуются дополнительные лицензии для оборудования. Максимальное количество одновременных подключений пользователей ограничено возможностями самого оборудования.

- Настройка подключения на стороне пользователя производится во встроенном клиенте в любой операционной системе, будь то Windows, Mac или Linux. Не нужно устанавливать дополнительное программное обеспечение.

Настройка L2TP на Cisco router позволяет сэкономить организациям с точки зрения цены решения, но, при этом, имеет больше ограничений, чем настройка других типов подключений, например Cisco anyconnect.

В качестве примера для настройки L2TP будет выступать маршрутизатор Cisco 2911. Его предварительная настройка была осуществлена в соответствии со статьей “Начальная настройка маршрутизатора Cisco. Доступ в Интернет”, а именно:

- На внешнем интерфейсе задан ip адрес 200.150.100.2 /30

- На внутреннем интерфейсе задан ip адрес 192.168.0.1 /24

- Задан шлюз по умолчанию на адрес провайдера и есть доступ в интернет.

Шаг 1. Диапазон адресов для удаленных пользователей

Необходимо задать диапазон адресов, который будет присваиваться удаленным L2TP клиентам. Для этих целей лучше всего подходят настройки DHCP пула, в котором можно указать не только сами адреса, но и доменное имя, DNS серверы и иные параметры при необходимости.

В нашем примере это будет сеть 192.168.100.0 /24, при этом первые 10 адресов будут исключены из выдачи. Сохраним эти адреса в резерве для технологических целей в запасе.

R-DELTACONFIG(config)#

ip dhcp excluded-address 192.168.100.1 192.168.100.10

ip dhcp pool POOL_L2TP_USERS

network 192.168.100.0 255.255.255.0

domain-name deltaconfig.local

dns-server 192.168.1.10

192.168.1.10 — внутренний DNS сервер компании

deltaconfig.local — домен в MS Active Directory

Внимание!

Практика показывает, что некоторые устройства на MacOS не получают корректные настройки DNS серверов, указанных в DHCP pool. Если вы столкнетесь с такой проблемой, то попробуйте указать внутренние DNS серверы дополнительно таким образом.

ip name-server 192.168.1.10

Где 192.168.1.10 — адрес внутреннего DNS сервера компании

Шаг 2. Создание виртуальных интерфейсов

Необходимо создать 2 виртуальных интерфейса:

Loopback 1 интерфейс, который будет использоваться как виртуальный шлюз для удаленных рабочих станций.

Virtual-Template1 — виртуальный шаблон для подключения удаленных L2TP клиентов к маршрутизатору Cisco. Здесь указываются ссылки на заданные ранее параметры: виртуальный интерфейс loopback 1, диапазон адресов для удаленных пользователей, а также указываются допустимые протоколы проверки подлинности соединения (MS CHAP и MS CHAP2)

R-DELTACONFIG(config)#

interface Loopback1

description — l2tp vpn endpoint —

ip address 192.168.100.1 255.255.255.0

interface Virtual-Template 1

ip unnumbered Loopback1

peer default ip address dhcp-pool POOL_REMOTE+L2TP_USERS

ppp encrypt mppe auto

ppp authentication ms-chap ms-chap-v2

Шаг 3. Настройка параметров шифрования

Для защиты передаваемых данных необходимо указать набор параметров шифрования, а также задать общий ключ шифрования. Ключ будет единым для всех удаленных пользователей. Этого не стоит опасаться с точки зрения безопасности, так как дополнительно к нему каждый пользователь будет авторизовываться по отдельному логину и паролю.

Вы можете использовать и иные параметры, в том числе те, которые уже заданы у вас на устройстве для существующих VPN подключений.

Параметры шифрования

R-DELTACONFIG(config)#

crypto isakmp policy 10

encr 3des

authentication pre-share

group 2

lifetime 3600

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

mode transport

Общий ключ

crypto isakmp key значение_ключа address 0.0.0.0 no-xauth

Политика шифрования

R-DELTACONFIG(config)#

crypto dynamic-map CRYPTO_MAP_REMOTE_USERS 10

set nat demux

set transform-set ESP-3DES-SHA

crypto map CRYPTO_MAP 100 ipsec-isakmp dynamic CRYPTO_MAP_REMOTE_USERS

Привязка политики шифрования ко внешнему интерфейсу

R-DELTACONFIG(config)#

interface GigabitEthernet0/0

description — Link to Internet—

ip address 200.150.100.2 255.255.255.252

duplex auto

speed auto

crypto map CRYPTO_MAP

Внимание!

Если на вашем оборудовании уже настроены другие типы VPN подключений, то политика шифрования уже может быть настроена и привязана ко внешнему интерфейсу. В этом случае необходимо динамическую политику CRYPTO_MAP_REMOTE_USERS привязать к имеющейся crypto map под следующим свободным номером.

Шаг 4. Авторизация пользователей

Возможны различные варианты авторизации пользователей. Если удаленный доступ необходим всего нескольким людям, то учетные записи могут храниться на самом маршрутизаторе в его локальной базе.

Если необходимо подключать большое количество пользователей и у компании есть собственный сервер MS Active Directory, то функция авторизации может быть выведена на этот внешний RADIUS сервер.

Настройки для локальной авторизации

R-DELTACONFIG(config)#

aaa new-model

aaa authentication ppp default local

aaa authorization network default local

После этого дополнительно необходимо создать учетную запись для каждого пользователя

R-DELTACONFIG(config)#

username l2tp_fred password superstrongpassword

username l2tp_duke password verystrongpassword

Настройки для авторизации через RADIUS сервер (MS Active Directory)

Необходимо указать, что авторизация должна проходить через RADIUS сервер

R-DELTACONFIG(config)#

aaa authentication login default local

aaa authentication ppp default group radius local

aaa authorization exec default local

aaa authorization network default group radius local

aaa accounting network vpnMKac

action-type start-stop

group radius

После чего указать адрес RADIUS сервера и ключ для доступа к нему

R-DELTACONFIG(config)#

radius server RADIUS_DELTACONFIG

address ipv4 192.168.1.20 auth-port 1645 acct-port 1646

radius-server key 0 ключ_для_сервера

192.168.1.20 — адрес RADIUS (Active Directory) сервера компании.

Внимание!

На RADIUS сервере также должны быть выполнены соответствующие настройки, но их описание выходит за рамки этой статьи. Если вы не можете самостоятельно разобраться с этим методом подключения пользователей, то рекомендую выбрать способ авторизации пользователей через локальную базу на самом маршрутизаторе.

Шаг 5. Включение L2TP

Финальный этап — активация всех настроек для подключения удаленных пользователей к маршрутизатору Cisco по протоколу L2TP.

R-DELTACONFIG(config)#

vpdn enable

vpdn session-limit 100

vpdn-group L2TP_REMOTE_USERS

accept-dialin

protocol l2tp

virtual-template 1

no l2tp tunnel authentication

Шаг 6. Тонкости в настройка клиента

В интернете есть сотни статей по настройке клиентов, поэтому нет смысла копировать эту информацию сюда. Однако есть один очень важный момент, с которым связаны проблемы практически при каждой настройке.

Важно!

Одной из самых частых проблем при таких подключениях является то, что у клиента пропадает доступ к интернет во время того, как работает L2TP соединение с маршрутизатором Cisco. Это происходит из-за того, что при базовых настройках виртуальный шлюз внутри L2TP становится более приоритетным для клиента.

Для того, чтобы по L2TP тоннелю передавался трафик только до внутренних ресурсов компании, а доступ к интернет осуществлялся по-прежнему напрямую через оборудование клиента, необходимо выполнить дополнительные настройки на стороне клиента.

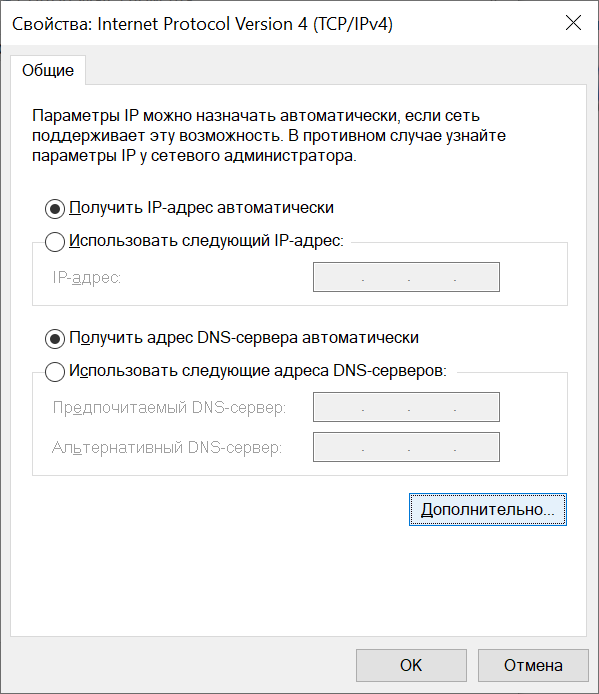

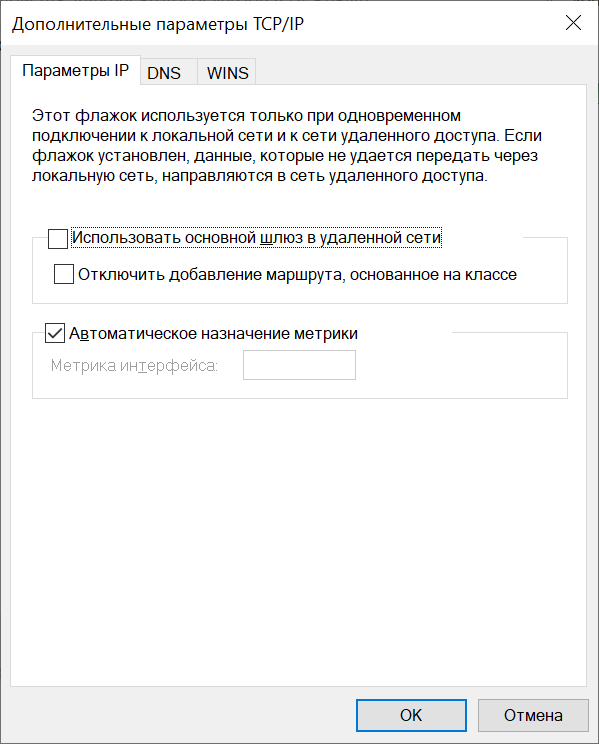

Для корректировки необходимо

зайти в настройки адаптера на вкладке “Сеть”

открыть свойства “Internet protocol Version 4 (TCP/IPv4)»

нажать “Дополнительно”

убрать галку с параметра “Использовать основной шлюз в удаленной сети”

Если этого не сделать, то весь трафик от клиентов пойдет через защищенный тоннель, что приведет к излишней нагрузке на маршрутизатор и на канал связи.

Важно!

Не забудьте сохранить конфигурацию всех устройств командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

R-DELTACONFIG# write

Building configuration.

[OK]