- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Настройка PPTP на маршрутизаторах Cisco

- Сценарий и схема сети

- Настройка маршрутизатора

- Linux configure point to point tunneling PPTP VPN client for Microsoft PPTP vpn server

- Compatibility note

- How do I install PPTP client under Linux?

- How do I configure client using command line (cli)?

- Sample configuration data

- Route traffic via ppp0

- Task: connect to PPTP server

- Task: Disconnect PPTP server vpn connection

- How do I configure PPTP client using GUI tools?

- Troubleshooting hints

- Q. I’m authenticated successfully but cannot route traffic..

- Q. I’m authenticated successfully, I can ping to remote gateway but cannot access host by name…

- Q. How do I open my local network (laptop, desktop and other system) to talk with any computer behind VPN server via this local Linux ppp0 interface (i.e. act this computer as router)…?

- Q. Point-to-Point Encryption is not working and I’m not able to connect to remote PPTP server…

- A note to readers

- Настройка PPTP (VPDN) сервера на маршрутизаторе Cisco.

- Пример сценария

- Резюме

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Настройка PPTP на маршрутизаторах Cisco

Прямиком в туннель

3 минуты чтения

PPTP (Point to Point Protocol), или, если дословно перевести, тунельный протокол типа точка-точка, является простым и быстрым решением по предоставлению удаленного доступа для пользователей. Данный протокол нативно поддерживается на операционных системах Windows XP, 7, 8, и так далее, что делает его идеальным решением для большинства офисных работников – он, к тому же, не требует установки никакого дополнительного ПО.

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Главное, что нужно понимать: PPTP не обладает сильным шифрованием и прочими «фишками», которые предлагают IPSEC или SSL VPN решения. Несмотря на то, что MPPE (Microsoft Point-to-Point Encryption), поддерживаемый маршрутизаторами Cisco предоставляет довольно высокую степень защищенности, все равно не должен использоваться в сценариях, когда предоставляется доступ к ценной и/или конфиденциальной информации.

Как и в других решениях, предоставляющих удаленный доступ, удаленный пользователь может использовать PPTP для доступа к корпоративной сети и, по сути, он будет подключен прямо к внутренней подсети.

PPTP всегда настраивается между сервером (маршрутизатором Cisco) и клиентом (рабочей станцией Windows). PPTP поддерживается маршрутизаторами Cisco, а МСЭ ASA, в свою очередь, не поддерживают терминирование туннеля на самом фаерволле.

Процесс настройки клиента легко ищется в интернете, данная же статья описывает настройку маршрутизатора.

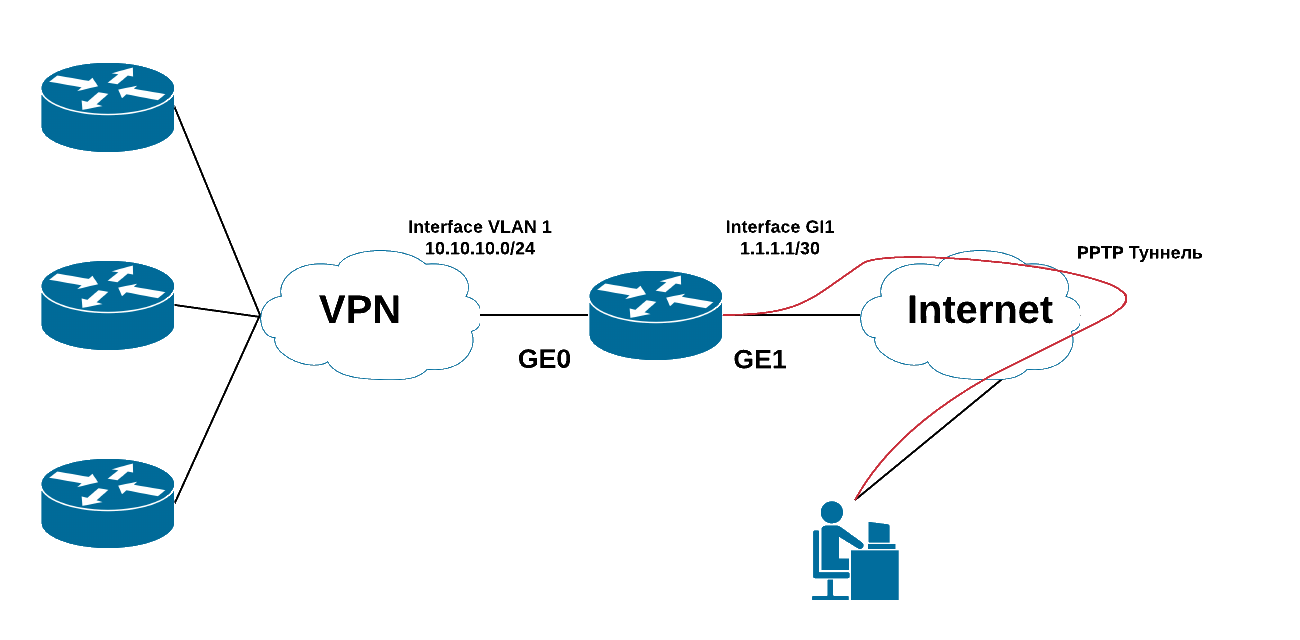

Сценарий и схема сети

В данной статье у нас предполагается следующий сценарий: к корпоративной сети принадлежит несколько филиалов, соединенных через VPN (к примеру, MPLS VPN, IPSEC VPN и так далее). Главный офис подключен к интернету и мы реализиуем простой и быстрый способ подключения удаленных пользователей к данной сети.

Допустим, интерфейс VLAN 1 (подсеть 10.10.10.0/24) маршрутизируется в основной сети. Если мы «подключим» удаленных пользователей через PPTP туннель к данному VLAN и назначим адрес из диапазона 10.10.10.0/24, то, логично, что у них появится доступ ко всем сетевым ресурсам.

В данном случае аутентификация будет реализована через локальные аккаунты на маршрутизаторе Cisco. Однако, в соответствии с рекомендациями по безопасности, мы рекомендуем использовать внешний RADIUS cервер. Оборудованием в нашем гипотетическом случае является 867VAE-K9 с образом c860vae-advsecurityk9-mz.152-4.M3.bin.

PPTP всегда настраивается между сервером (маршрутизатором Cisco) и клиентом (рабочей станцией Windows). PPTP поддерживается маршрутизаторами Cisco, а МСЭ ASA, в свою очередь, не поддерживают терминирование туннеля на самом фаерволле.

Настройка маршрутизатора

Ниже приведен пример конфига, с комментариями почти после каждой команды.

Далее, обратите внимание на настройку интерфейсов (очевидные и всем известные команды):

Далее, попробуйте подключить какой-нибудь клиент и проверьте работоспособность PPTP командами:

Полный курс по Сетевым Технологиям

В курсе тебя ждет концентрат ТОП 15 навыков, которые обязан знать ведущий инженер или senior Network Operation Engineer

Источник

Linux configure point to point tunneling PPTP VPN client for Microsoft PPTP vpn server

With this tip you will be able to work from home using VPN and that too from Linux / FreeBSD system for the proprietary Microsoft Point-to-Point vpn server.

Different organization uses different VPN connection options such as SSL, PPTP or IPSEC. When you need to access corporate network and its services, you need to login using VPN.

The Point-to-Point Tunneling Protocol (PPTP) is a method for implementing virtual private networks. It works on Data link layer (#2 layer) on TCP/IP model. Personally I prefer IPSEC. PPTP Client is a Linux, FreeBSD, NetBSD and OpenBSD client for the proprietary Microsoft Point-to-Point Tunneling Protocol, PPTP. Allows connection to a PPTP based Virtual Private Network (VPN) as used by employers and some cable and ADSL internet service providers.

But many originations use PPTP because it is easy to use and works with Windows, Mac OS X, Linux/*BSD and other handled devices.

Compatibility note

I’ve tested instructions and pptp on:

[a] CentOS / RHEL / Fedora Core Linux running 2.6.15+ kernel

[b] Ubuntu and Debian Linux running 2.6.15+ kernel

[c] FreeBSD etc

- No ads and tracking

- In-depth guides for developers and sysadmins at Opensourceflare✨

- Join my Patreon to support independent content creators and start reading latest guides:

- How to set up Redis sentinel cluster on Ubuntu or Debian Linux

- How To Set Up SSH Keys With YubiKey as two-factor authentication (U2F/FIDO2)

- How to set up Mariadb Galera cluster on Ubuntu or Debian Linux

- A podman tutorial for beginners – part I (run Linux containers without Docker and in daemonless mode)

- How to protect Linux against rogue USB devices using USBGuard

Join Patreon ➔

I’ve found that pptp client is 100% compatible with the following servers/products:

[a] Microsoft Windows VPN Server

[b] Linux PPTP Server

[c] Cisco PIX etc

How do I install PPTP client under Linux?

By default most distro installs PPTP client called PPTP-linux which is the client for the proprietary Microsoft Point-to-Point Tunneling. Use apt-get or yum command to install pptp client:

$ sudo apt-get install pptp-linux network-manager-pptp

Fedora Core user can install client using rpm command:

# rpm -Uvh http://pptpclient.sourceforge.net/yum/stable/fc6/pptp-release-current.noarch.rpm

# yum —enablerepo=pptp-stable install pptpconfig

[a] network-manager-pptp or pptpconfig – A gui network management framework (PPTP plugin) for network-admin tool (frontend)

[b] pptp-linux – Point-to-Point Tunneling Protocol (PPTP) command line client

How do I configure client using command line (cli)?

You need to edit / create following configuration files

- /etc/ppp/chap-secrets – Add your login name / password for authentication using CHAP. Pppd stores secrets for use in authentication in secrets files.

- /etc/ppp/peers/myvpn-name – A dialup connection authenticated with PAP / CHAP configuration file. You need to add your dialup server name and other information in this file.

Sample configuration data

- PPTP server name: pptp.vpn.nixcraft.com

- VPN User Name : vivek

- VPN Password: VpnPassword

- Connection name: delhi-idc-01

Open /etc/ppp/chap-secrets file:

# vi /etc/ppp/chap-secrets

OR

$ sudo vi /etc/ppp/chap-secrets

Append line as follows:

vivek PPTP VpnPassword *

Save and close the file.

Create a connection file called /etc/ppp/peers/delhi-idc-01 (replace delhi-idc-01 with your connection name such as office or vpn):

# vi /etc/ppp/peers/delhi-idc-01

Append configuration data as follows:

pty «pptp pptp.vpn.nixcraft.com —nolaunchpppd»

name vivek

remotename PPTP

require-mppe-128

file /etc/ppp/options.pptp

ipparam delhi-idc-01

Close and save the file. Where,

- pty “pptp pptp.vpn.nixcraft.com –nolaunchpppd”: Specifies that the command script is to be used to communicate rather than a specific terminal device. Pppd will allocate itself a pseudo-tty master/slave pair and use the slave as its terminal device. The script will be run in a child process with the pseudo-tty master as its standard input and output. An explicit device name may not be given if this option is used. (Note: if the record option is used in conjunction with the pty option, the child process will have pipes on its standard input and output.). In this case we are using pptp client to establishes the client side of a Virtual Private Network (VPN) using the Point-to-Point Tunneling Protocol (PPTP). pptp.vpn.nixcraft.com is my host name (or IP address) for the PPTP server. –nolaunchpppd option means do not launch pppd but use stdin as the network connection. Use this flag when including pptp as a pppd connection process using the pty option.

- name vivek: VPN username

- remotename PPTP: Set the assumed name of the remote system for authentication purposes to name. If you don’t know name ask to network administrator

- require-mppe-128: Require the use of MPPE, with 128-bit encryption. You must encrypt traffic using encryption.

- file /etc/ppp/options.pptp: Read and apply all pppd options from options.pptp file. Options used by PPP when a connection is made by a PPTP client.

- ipparam delhi-idc-01 : Provides an extra parameter to the ip-up, ip-pre-up and ip-down scripts (optional).

Route traffic via ppp0

To route traffic via PPP0 interface add following route command to /etc/ppp/ip-up.d/route-traffic

# vi /etc/ppp/ip-up.d/route-traffic

Append following sample code (modify NET an IFACE as per your requirments):

#!/bin/bash

NET=»10.0.0.0/8″ # set me

IFACE=»ppp0″ # set me

#IFACE=$1

route add -net $

Save and close the file:

# chmod +x /etc/ppp/ip-up.d/route-traffic

Task: connect to PPTP server

Now you need to dial out to your office VPN server. This is the most common use of pppd. This can be done with a command such as:

# pppd call delhi-idc-01

If everything is went correctly you should be online and ppp0 should be up. Remote server will assign IP address and other routing information. Here is the message from my /var/log/messages file:

# tail -f /var/log/messages

Output:

Task: Disconnect PPTP server vpn connection

Simply kill pppd service, enter:

# killall pppd

OR

# kill

How do I configure PPTP client using GUI tools?

If you are using Debian / Ubuntu, just click on Network configuration Icon on taskbar > VPN Connection > Configure VPN > Add:

Save and close the dialog box. To connect via VPN click on Network Icon > Select VPN Connection > Connection name (Mumbai VSNL IDC) > Enter your VPN username and password and click on Ok

If you are using Fedora core Linux, run pptpconfig as root and just follow on screen instructions:

# pptconfig &

Troubleshooting hints

If the connection fails, you might need to gather more information and try out following troubleshooting tips.

Q. I’m authenticated successfully but cannot route traffic..

A. Use route command to add route manually:

# ip route add

# ip route add 10.0.0.0/8 dev ppp0

Or use route command:

# route add -net 10.0.0.0 netmask 255.0.0.0 dev ppp0

Q. I’m authenticated successfully, I can ping to remote gateway but cannot access host by name…

A. Setup correct DNS server names in /etc/resolv.conf file:

# cat /etc/resolv.conf

Output:

search nixcraft.com

nameserver 10.0.6.1

nameserver 10.0.6.2

nameserver 208.67.222.222

Q. How do I open my local network (laptop, desktop and other system) to talk with any computer behind VPN server via this local Linux ppp0 interface (i.e. act this computer as router)…?

A. Append following two rules in your existing iptables rules to turn on routing (adjust IP address range as per your setup):

iptables —table nat —append POSTROUTING —out-interface ppp0 -j MASQUERADE

iptables -I INPUT -s 10.0.0.0/8 -i ppp0 -j ACCEPT

iptables —append FORWARD —in-interface eth0 -j ACCEPT

Q. Point-to-Point Encryption is not working and I’m not able to connect to remote PPTP server…

A. Make sure you are using 2.6.15 or above kernel. If you are using old kernel version upgrade to latest version and compile support for ppp_mppe kernel module. If you are using latest version, load driver using modprobe:

# modprobe ppp_mppe

# pppd call myoffice

Note: You can always get more information by reading pptp diagnosis howto here.

A note to readers

As I said earlier I prefer to use open source solution such as OpenVPN or IPsec as they are more secure. The PPTP is not secure enough for some information security policies. Next time I will write about OpenVPN and IPsec.

Источник

Настройка PPTP (VPDN) сервера на маршрутизаторе Cisco.

Точку беспроводного доступа Wireless-G с питанием по Ethernet,можно приобрести в Ipland . В то время как PPTP-алгоритмы шифрования,предлагают определенный уровень безопасности и конфиденциальности,они не лучшие технологии шифрования, доступных на сегодня.PPTP имеет свои недостатки,и поэтому не используются для долгосрочных сделок. PPTP использует протокол аутентификации по паролю и Challenge Handshake Authentication Protocol алгоритм шифрования.Он может предложить опции шифрования 40,56 и 128 бит,в зависимости от ваших потребностей.PPTP — это отличное быстрое решение VPN для краткосрочных сделок и поддерживает все текущие платформы Windows, без необходимости в дополнительных драйверах или программах.Маршрутизаторы Cisco могут быть настроены и действовать в качестве PPTP сервера,в качестве альтернативы,известной как Virtual Private Dialup Сети (VPDN) сервер.PPTP поддерживает маршрутизаторы Cisco с IOS 12.1(5)т.Следует отметить,что Windows Servers также способен протягивать PPTP-соединения путём настройки своих РАН услуг,однако,будучи в состоянии оказывать эту услугу для маршрутизатора Cisco,делает его более гибким и его легче реализовать в любой среде.

Пример сценария

В этом примере, мы должны установить наш маршрутизатор Cisco,так что бы он принимал VPDN запросы,что позволит нашим удаленным клиентам для подключения к внутренней сети,назначить их внутренний IP-адрес и предоставить им доступ ко всем ресурсам сети:

Удаленный VPN пользователь должен будет создать VPDN dialup в его операционной системе ( предполагаем Windows XP),чтобы инициировать VPN соединение и аутентификацию на маршрутизатор Cisco.

Первый шаг — включение VPDN и создание VPDN группы параметров, которые будут определять различные аспекты PPTP-соединения:

R1#configure terminal — настройки терминала

R1(config)#vpdn enable— vpdn включить

R1(config)#vpdn-group 1 — vpdn-группа 1

R1(config-vpdn)#accept-dialin accept-приема входящих звонков

R1(config-vpdn-acc-in)#protocol pptp — протокол pptp

R1(config-vpdn-acc-in)# virtual-template 1

R1(config-vpdn-acc-in)# exit— выход

Приведённая выше конфигурация позволяет маршрутизатору принимать входящие соединения PPTP и задаёт виртуальный интерфейс, на который PPTP туннель был настроен.

Далее,мы должны связать виртуальный интерфейс с реальным интерфейсом. Это эффективно свяжет PPTP подключения в реальный интерфейс.Мы также должны создать пул IP-адресов,которые будут назначены VPDN пользователям.Этот бассейн с именем ‘PPTP-Pool», и позднее мы перейдём в него для назначения адресов,которые будут выделены для VPN пользователей.

R1(config)#interface Virtual-Template1 — интерфейс виртуальной Template1

R1(config-if)#ip unnumbered FastEthernet 0/0 — ip ненумерованных шрифтов 0/0

R1(config-if)#peer default ip address pool PPTP-Pool— ip-адрес по умолчанию в пуле PPTP-Pool

R1(config-if)# no keepalive

R1(config-if)# ppp encrypt mppe 128— ppp шифрование mppe 128

R1(config-if)#ppp authentication ms-chap ms-chap-v2— ppp-аутентификация ms-chap, ms-chap-v2

« ppp encrypt‘ команда задает шифрование для использования — в нашем случае,в 128 бит.Это может быть задано значением ‘auto’ для максимальной совместимости.Аутентификация для ms-chap и ms-chap v2, так что мы можем предложить лучший метод аутентификации для этого случая.

» ip unnumbered ‘ команда анализа.

Все VPDN клиенты будут либо получать IP-адрес,который является частью существующей внутренней сети (как в нашем примере), или они должны будут присвоить IP-адрес,который полностью отличается от схемы внутренней сети,например, 192.168.5.20 — 192.168.5.25.

Если вы хотите присвоите им IP-адрес,который находится в рамках существующей внутренней сети (в большинстве случаев), вы должны использовать команды ip unnumbered,чтобы связать виртуальный адаптер для реального интерфейса, подключенного к внутренней сети — в нашем примере это FastEthernet 0/0.

С другой стороны,если вы хотите обеспечить VPDN клиентов совершенно другими IP-адресами,которые отличаются от вашей внутренней сети, то вы должны настроить интерфейс Virtual-Template с IP-адреса, принадлежащего к этой сети,например 192.168.5.1 и настроить VPDN Template с соответствующим диапазоном, например, 192.168.5.20 — 192.168.5.25.

Маршрутизаторы Cisco старших моделей,такие,как 836 837 & серии были проблемными при назначении VPDN clients IP-адреса,который принадлежал к существующей внутренней сети,поэтому инженерам ничего не оставалось,как назначить разные IP-схемы адресации для VPDN clients.

Из конфигурации и схемы,представленной выше,вы можете увидеть, что мы будем назначать VPDN clients диапазон IP-адресов,как часть существующих в внутренней сети:

R1(config)# ip local pool PPTP-Pool 192.168.0.20 192.168.0.25

Последний шаг-это создание учетных записей пользователей нашей VPDN clients,которые будут требовать аутентификацию на маршрутизаторе,и доступ к внутренним ресурсам.Это довольно простая задача,так как вам нужно лишь добавить имя пользователя, за которым последует пароль:

R1(config)# username firewall password gfk$251!

Удаленному пользователю нужно будет как описано выше,ввести имя пользователя и пароль для успешного подключения к VPN.

Резюме

В этой статье описаны настройки PPTP или VPDN сервера на маршрутизаторе Cisco.Мы видели все аспекты его конфигурирования, плюс альтернативные конфигурации,которые помогут вам отрегулировать настройки для ваших нужд.Если вы нашли статью полезной,я буду очень Вам признателен,если вы поделитесь этим с другими.Совместное использование моих статей занимает всего лишь минуту вашего времени и помогает привлечь больше людей посредством таких услуг.

Источник