- Выскакивает C:\Windows\System32\cmd.exe как убрать командную строку

- Причины возникновения

- К чему может привести игнорирование ошибки?

- Алгоритм решения проблемы

- Выводы

- Запуск командной строки/ программы от имени SYSTEM в Windows

- Запуск командной строки от Local System в старых версиях Windows (до Vista)

- Запуск программ от имени системы с помощью PSExec в Windows 10

- Command line windows system32

- Какого назначение системной учетной записи Local System

- Привилегии LocalSystem

- Сценарии вызова командной строки из под System

- Способы вызвать командную строку от имени системы

Выскакивает C:\Windows\System32\cmd.exe как убрать командную строку

Иногда при включении компьютера во время чтения приложений в автозапуске открывается окно командной строки с определенной командой. В этом случае пользователь закономерно задается вопросом: «Windows system32 cmd exe — что это и чем грозит подобное поведение системы?» Такая проблема довольно часто встречается, и в статье пойдет речь о том, как определить виновника события и разрешить ситуацию в свою пользу.

Причины возникновения

Панель интерпретатора командной строки, неожиданно появляющаяся после загрузки ОС, может быть свидетельством изменения некоторых системных настроек сторонними приложениями. Но это не единственная причина его появления на рабочем столе.

Краткий перечень факторов помещения cmd exe windows в автозапуск:

- Спланированное включение некоторых функций установленных программ или официальных обновлений.

- Включение любого стороннего приложения, установленного пользователем.

- Работа вирусных утилит или попытка системы восстановить поврежденные файлы.

У некоторых пользователей черное окно CMD открывается в ситуации:

- Отображения рабочего стола и чтения всех висящих в автозагрузке программ. Если мощности процессору не хватает, то командная строка может ненадолго задержаться ввиду активации определенных сегментов кода.

- Когда осуществляется какая-нибудь работа с системой. В этом случае следует винить вредоносное ПО, что загружается из сети.

К чему может привести игнорирование ошибки?

Если задействованы встроенные утилиты или программы, которым можно доверять, опасаться нечего. Исправить проблему на слабом ПК можно только посредством его апгрейда. Для примера, в десятой версии Windows часто встречаются подобные баги, так как система особо требовательна к ресурсам компьютера.

Но если же причиной запуска системной утилиты стал вирус, то определенно можно ждать полного выхода из строя всей файловой системы. Для избавления от «черного окна» следует предпринять несколько простых действий.

Алгоритм решения проблемы

Для начала стоит провести диагностику ОС посредством встроенных утилит:

- Запускаем консоль «Выполнить» при помощи комбинации Win+R и вводим строку msconfig.

- После этого появляется окно «Конфигурации», в котором нужно отметить пункт «Диагностический запуск».

- Перезагружаем систему.

Если после безопасного входа строка с надписью system32 на черной панели снова выскакивает, то, вероятно, за это отвечает определенный системный процесс. Когда в область Start прописывается вредоносный код, после диагностического запуска окно cmd.exe не включается автоматически.

Чтобы избавиться от ошибки, стоит для начала очистить системный реестр и директории от лишнего мусора, накопившегося вследствие действий пользователя:

- Лучшей утилитой для этой процедуры является CCleaner. Скачать программу можно с официального ресурса.

- После установки и запуска приложения нужно перейти в раздел «Очистки», проверить систему на ошибки и убрать все отметки посредством поля «Исправить избранное».

- После этого следует проверить реестр в соответствующем меню.

- В раздел Сервис — Автозагрузка помещены все записи о программах, которые автоматически стартуют вместе с Windows. Все подозрительные приложения стоит отключить.

- Для закрепления лечения можно провести полную проверку ОС на вирусы с помощью простеньких в использовании утилит AdwCleaner и MalwareBytes.

Владельцам десятки позволено решать подобные проблемы через командную строку:

- Консоль следует запускать от имени админа, иначе некоторые функции будут недоступны.

- Нужно ввести команду sfc/scannow и нажать Enter.

- Данная утилита регистрирует все изменения в системных файлах и позволяет загружать исправления через сетевые протоколы.

Также можно использовать оснастку «Планировщика задач», если окно командной строки постоянно маячит на рабочем столе и мешает работе:

- В меню «Выполнить» нужно ввести taskschd.msc для запуска утилиты.

- В разделе «Библиотека» находится полный список запланированных на определенное время задач.

- Для дезактивации записей нужно выделить их кнопкой мыши и нажать на пункт «Отключить» в правом меню.

- Если же при выборе пункта возникают сомнения касательно его реальных функций, стоит обратиться к интернету за справкой.

Выводы

Строгое следование инструкции должно помочь. Но случается и так, что спустя некоторое время cmd.exe снова вылезает на рабочий стол. В данном случае стоит обратиться к специалистам в сервисный центр Microsoft, приложив к письму подробный отчет о сложившейся ситуации.

В статье мы лишь частично изложили материал по тому, как удалить определенную запись в автозапуске. Для борьбы с некоторыми видами зловредных кодов понадобятся углубленные знания по работе системы и эксплуатации программных комплектов. Но в большинстве случаев вышеизложенного алгоритма вполне достаточно для исправления указанного бага.

Запуск командной строки/ программы от имени SYSTEM в Windows

В Windows для выполнения некоторых действий недостаточно иметь права администратора. Например, вы не сможете заменить или удалить системные файлы, некоторые ветки реестра, остановить системные службы или выполнить другие потенциально небезопасные действия, которые могут нарушить стабильность системы. Системному администратору в таких случая приходится назначать себе владельцем таких объектов или выполнять действия от имени системы. В этой статье мы рассмотрим, как запустить программу или командную строку в Windows от имени привилегированного аккаунта SYSTEM (Local System).

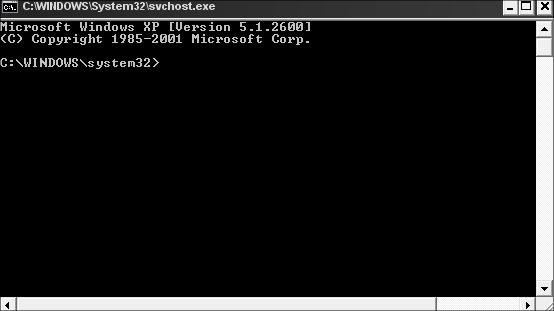

Запуск командной строки от Local System в старых версиях Windows (до Vista)

В снятых с поддержки Windows XP и Windows Server 2003 была интересная возможность, позволяющая запустить программу или же интерактивную командную строку (cmd) с правами системы через планировщик. Достаточно войти с правами администратора, открыть командную строку и набрать в ней:

at 12:23 /interactive cmd.exe

, где 12:23 – текущее время + одна минута (в 24 часовом формате).

После наступления указанного времени перед вами открывается окно командной строки, запущенное с правами Local System. Если вы выполнили эту команду в терминальном (rdp) сессии Windows Server 2003/XP, имейте в виду, что командная строка с правами System отображается только в консольной сессии (как подключиться к rdp консоли).

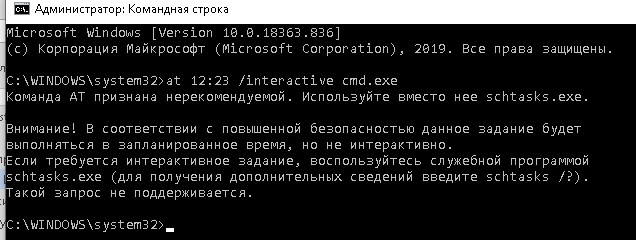

В Windows 10 запуск интерактивной строки с помощью команды at не поддерживается. Вместо него рекомендуется использовать schtasks.exe .

Запуск программ от имени системы с помощью PSExec в Windows 10

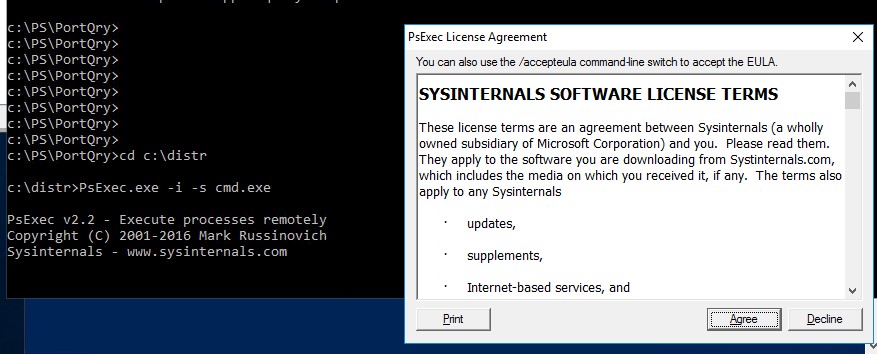

Начиная с Windows 7 трюк с запуском интерактивной командной строки от имени системы через планировщик не работает. Для запуска команд от имени NT Authority\ System можно использовать утилиту PSExec.exe от Sysinternals.

Утилита PSExec не требует установки. Откройте командную строку с правами администратора (“Run as administrator”) перейдите в каталог, в котором находится исполняемый файл PSexec.exe и наберите:

psexec -i -s cmd.exe

параметр -i запускает приложение в интерактивном режиме (пользователь может взаимодействовать с программой на рабочем столе, если это параметр не указывать, процесс запускается в консольной сесии), —s означает что командную строку нужно запустить из-под системы

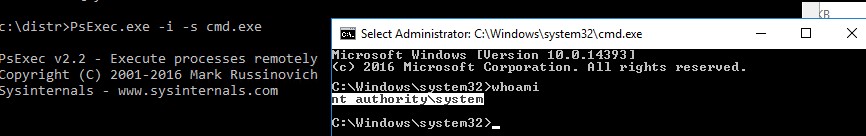

После выполнения команды появится новое окно с командной строкой, запущенной из-под учетной записи NT Authority\System. Проверьте это, выполнив команду:

В открывшемся окне командной строки вы можете выполнять любые команды в контексте SYSTEM. Теперь вы сможете изменить, переименовать или удалить системные файлы/ветки реестра, владельцем которых является TrustedInstaller или SYSTEM. Все программы или процессы, которые вы запустите их этого окна также будут запущены с повышенными привилегиями LocalSystem. Например, можно остановить системную службу, или закрыть дескриптор занятого системой файла.

psexec -s \\msk-PCBuh2 cmd.exe

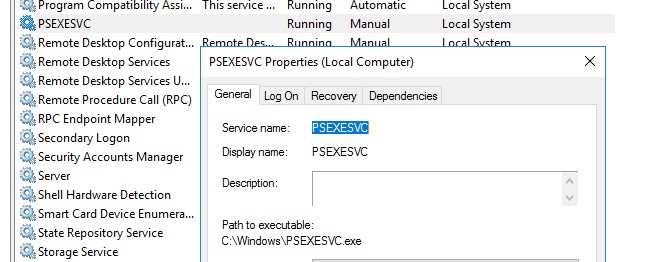

При появлении ошибки couldn’t install PSEXESVC service , убедитесь, что:

- командная строка запущена от имени администратора;

- проверьте, возможно служба PSEXESVC уже запущена.

Есть еще ряд сторонних утилит для запуска программ от имени System (AdvancedRun , RunAsSystem, PowerRun), но я не вижу смысла использовать их смысла. Т.к. во-первых это сторонние утилиты, и вы не можете гарантировать что в их коде нет вредоносных закладок, и во-вторых официальная утилита PsExec от Microsoft отлично справляется с задачей.

Command line windows system32

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов России Pyatilistnik.org. В прошлый раз мы с вами разобрали способы выключения компьютера средствами командной строки, в сегодняшней публикации мы рассмотрим задачу, как вызвать cmd от имени системной учетной записи Local System, рассмотрим варианты применения данной задачи. Думаю, что многим коллегам данная статья будет весьма познавательна и каждый найдет применение данному лайвхаку.

Какого назначение системной учетной записи Local System

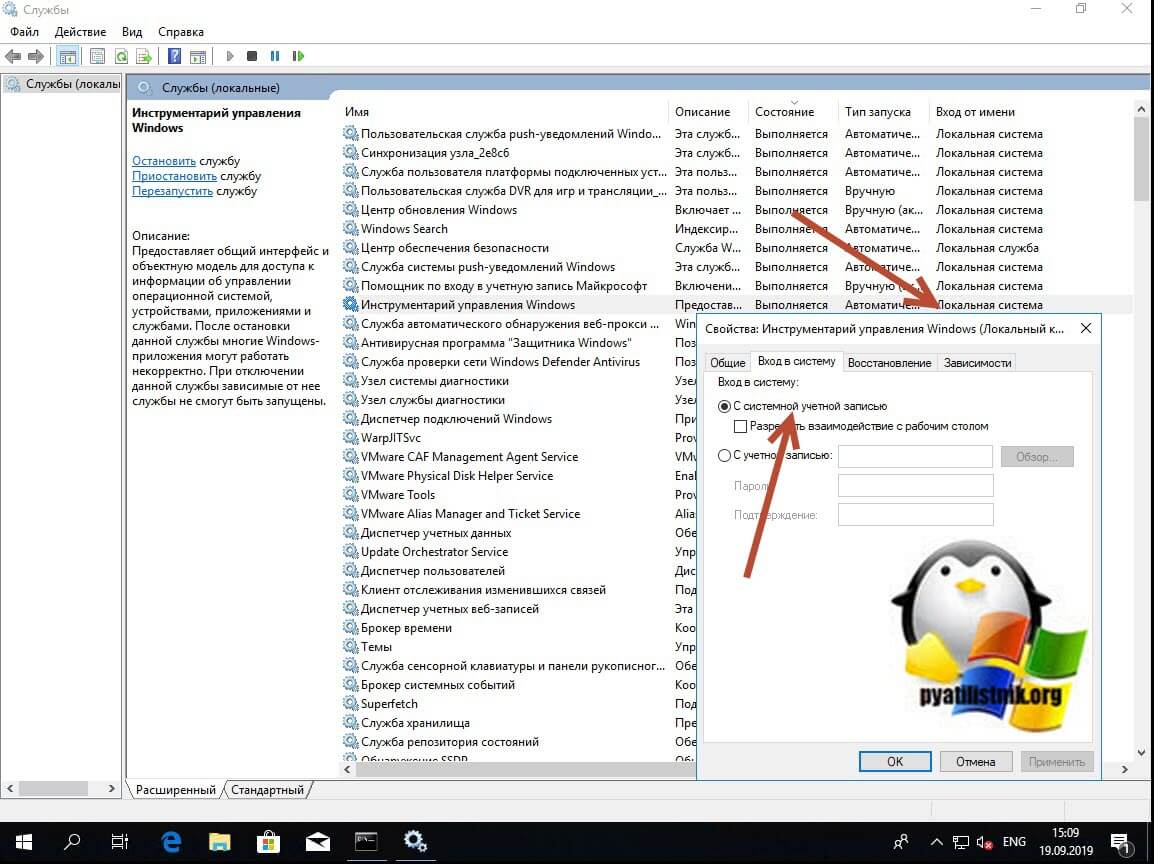

Системная учетная запись (Local System) – это специальная встроенная, локальная учетная запись, созданная Windows в момент установки, для использования в системе и запуска из под нее различных служб Windows. В Windows огромное количество служб и процессов для своего запуска и работы используют именно системную запись. Посмотреть это можно в оснастке «Службы», которую можно открыть из окна «Выполнить» введя в нем services.msc.

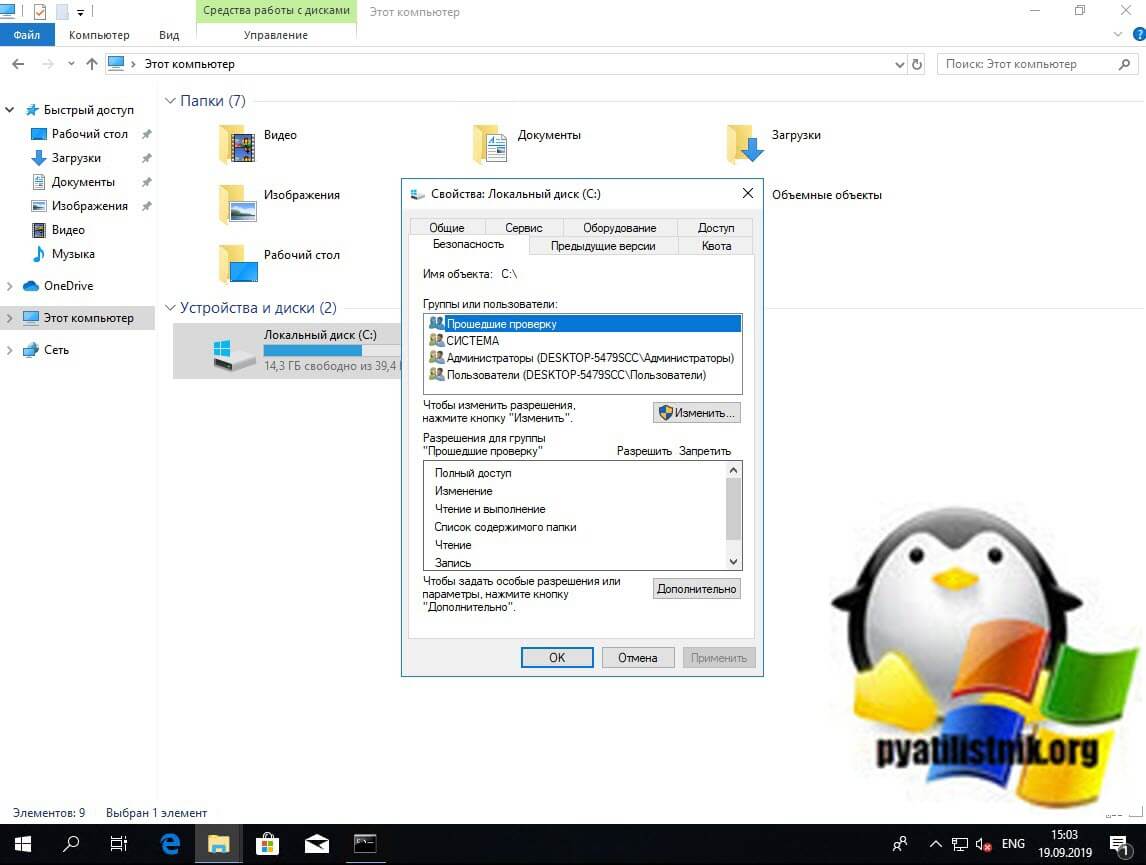

Учетная запись Ststem не отображается среди других учетных записей в диспетчере пользователей, но зато вы ее легко можете увидеть на вкладке «Безопасность» у любого системного диска, файла. куста реестра или папки. По умолчанию для учетной записи «Система (System)» предоставлены права полного доступа.

Служба, которая запускается в контексте учетной записи LocalSystem, наследует контекст обеспечения безопасности Диспетчера управления службами (SCM). Пользовательский идентификатор безопасности (SID) создается из значения SECURITY_LOCAL_SYSTEM_RID. Учетная запись не связывается с учетной записью любого пользователя, который начал работу. Она имеет несколько значений:

- Ключ реестра HKEY_CURRENT_USER связан с пользователем по умолчанию, а не текущим пользователем. Чтобы обратиться к профилю другого пользователя, имитируйте этого пользователя, а затем обратитесь к HKEY_CURRENT_USER.

- Служба может открыть ключ реестра HKEY_LOCAL_MACHINE\SECURITY.

- Служба представляет мандат компьютера для удаленного сервера. Если служба открывает командное окно (на экране дисплея) и запускает командный файл, пользователь должен нажать CTRL+C, чтобы закончить работу командного файла и получить доступ к окну команды с привилегиями LocalSystem.

Привилегии LocalSystem

- SE_ASSIGNPRIMARYTOKEN_NAME

- SE_AUDIT_NAME

- SE_BACKUP_NAME

- SE_CHANGE_NOTIFY_NAME

- SE_CREATE_PAGEFILE_NAME

- SE_CREATE_PERMANENT_NAME

- SE_CREATE_TOKEN_NAME

- SE_DEBUG_NAME

- SE_INC_BASE_PRIORITY_NAME

- SE_INCREASE_QUOTA_NAME

- SE_LOAD_DRIVER_NAME

- SE_LOCK_MEMORY_NAME

- SE_PROF_SINGLE_PROCESS_NAME

- SE_RESTORE_NAME

- SE_SECURITY_NAME

- SE_SHUTDOWN_NAME

- SE_SYSTEM_ENVIRONMENT_NAME

- SE_SYSTEM_PROFILE_NAME

- SE_SYSTEMTIME_NAME

- SE_TAKE_OWNERSHIP_NAME

- SE_TCB_NAME

- SE_UNDOCK_NAME

Сценарии вызова командной строки из под System

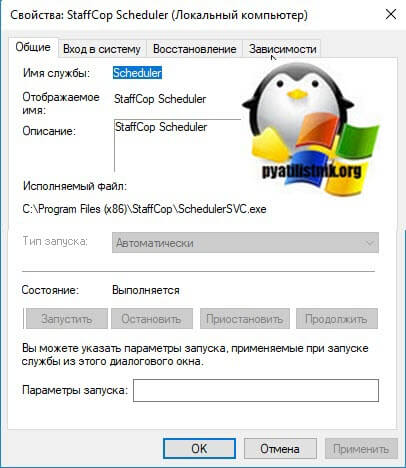

Давайте приведу интересную задачку по нашей теме. Предположим у вас есть доменная среда Active Directory. Вы с помощью инструмента групповой политики или SCCM развернули специализированное ПО, под названием StaffCop, или что-то другое. В момент развертывания или последующей настройки вы задали так, что пользователь даже при наличии прав локального администратора в своей системе не может останавливать службу и менять ее тип запуска, вопрос может ли локальный администратор это поправить и выключить службу?

Способы вызвать командную строку от имени системы

Я очень давно занимаюсь системным администрированием и уяснил давно принцип, если у вас есть права локального администратора, то вы можете все. Обойти любые ограничения и политики. Напоминаю. что я для тестирования развернул агента StaffCop, это такая программа для слежки, которую используют всякие шарашкины конторы. Агент по умолчанию запрещает выключение службы и изменение ее типа. Выглядит, это вот таким образом. Служба работает, имеет имя StaffCop Scheduler, но вот сделать с ней ничего не получается, все не активно.

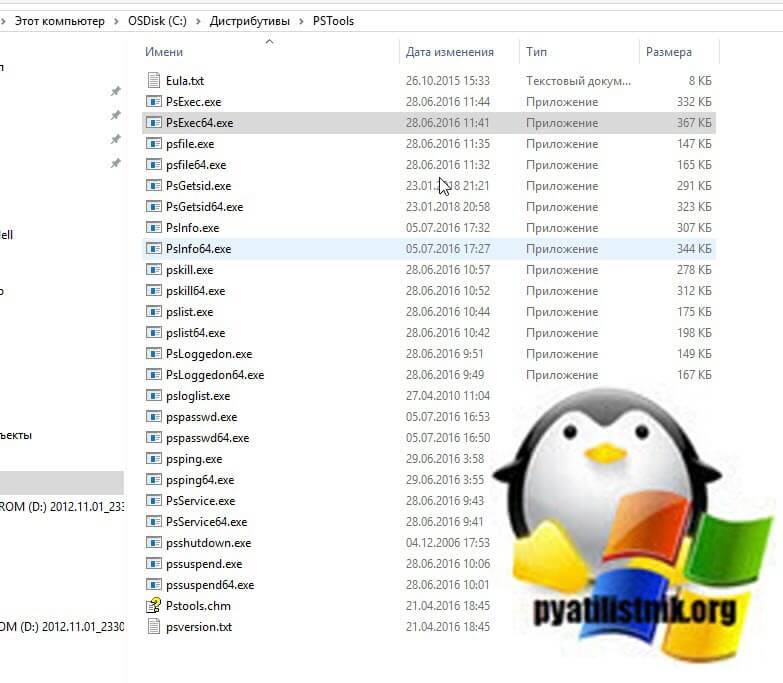

Для того, чтобы вызвать cmd от имени системы, вам необходимо скачать замечательный набор утилит PSTools, а конкретно нам будет нужна утилита PsExec.exe или PsExec64.exe. Если вы мой постоянный читатель, то вы помните, что я их использовал, чтобы удаленно включить RDP доступ на сервере. Скачать сборник PSTools можно с официального сайта по ссылке ниже, или же у меня с сайта.

Далее вам необходимо распаковать zip архив, в результате чего будет вот такой список утилит.

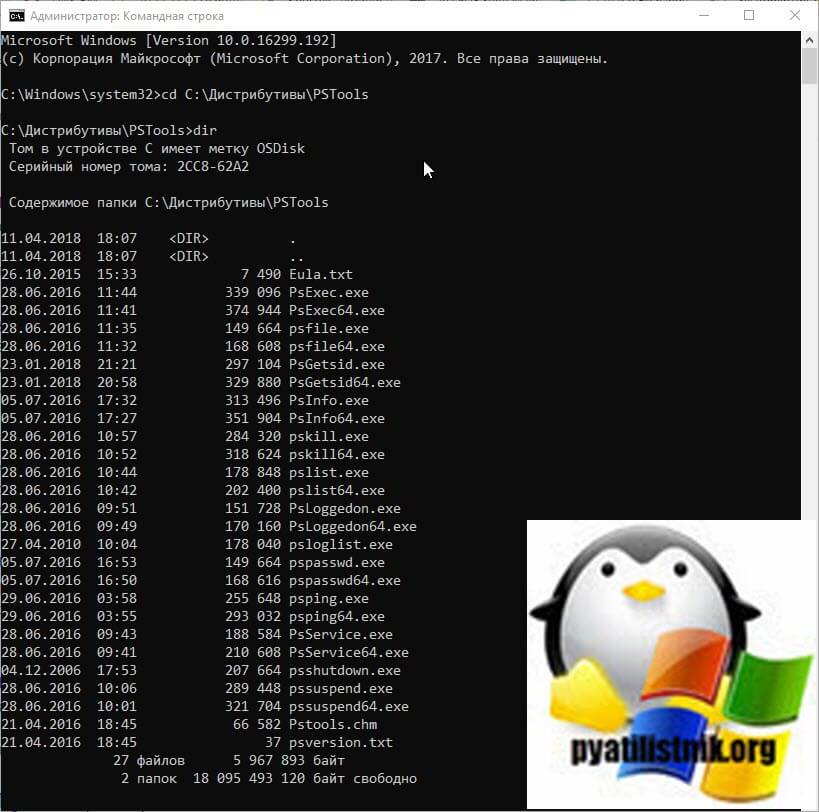

Теперь когда подготовительный этап готов, то можно продолжать. Откройте обязательно командную строку от имени администратора и введите команду:

Мой пример: cd C:\Дистрибутивы\PSTools

Командой dir я проверил, что это та папка и я вижу нужные мне утилиты PsExec.exe или PsExec64.exe.

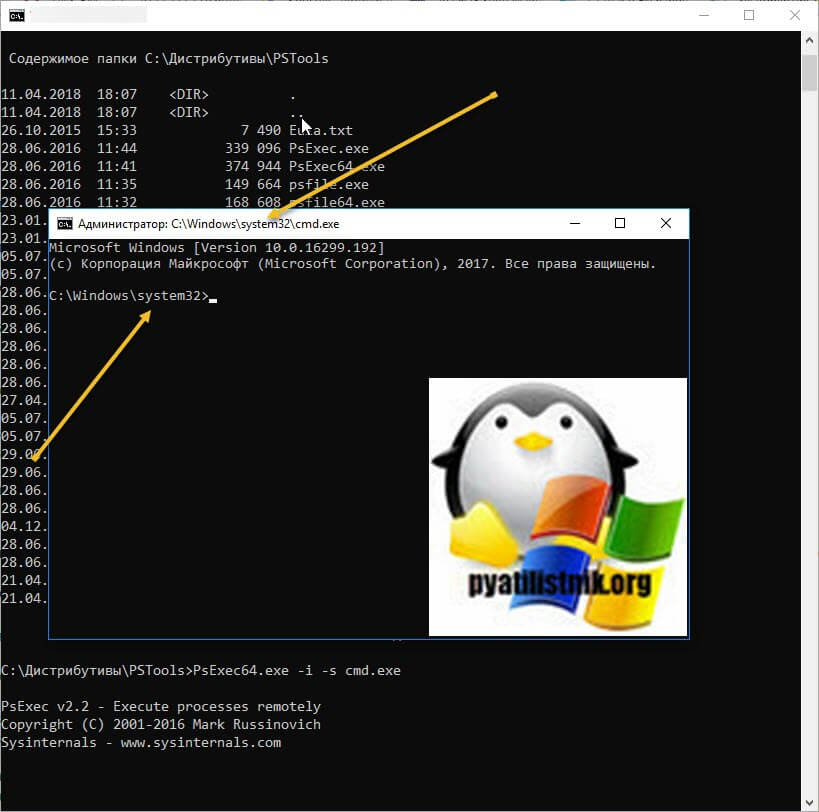

Последним шагом мы текущее окно командной строки из под текущего пользователя перезапустим от имени Local System. Пишем:

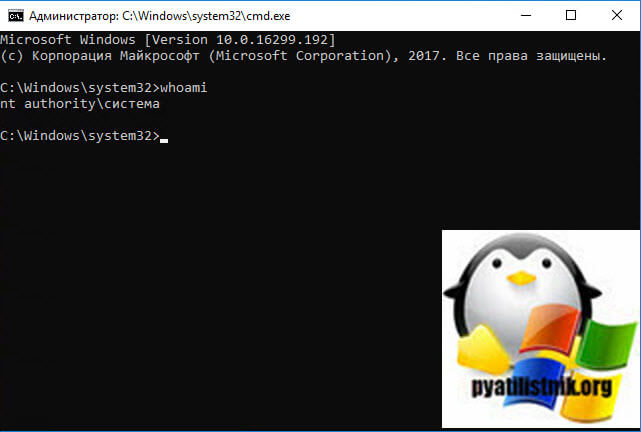

В итоге я вижу, что у меня открылось новое окно командной строки и оно уже работает в контексте «C:\Windows\system32>«, это и означает учетную запись Local System (Системная учетная запись)

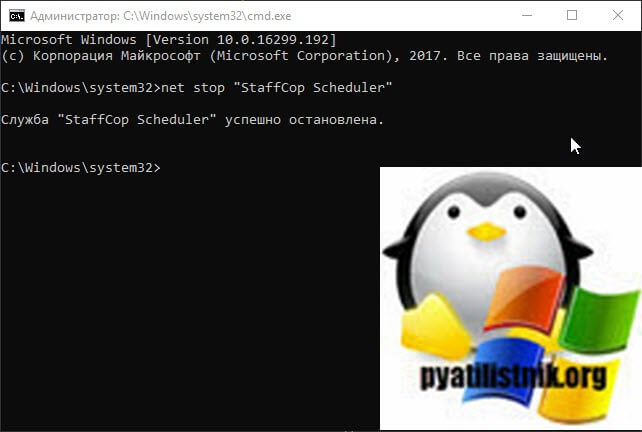

Теперь давайте из под нее попробуем остановить нашу службу StaffCop Scheduler. Для этого есть ряд команд:

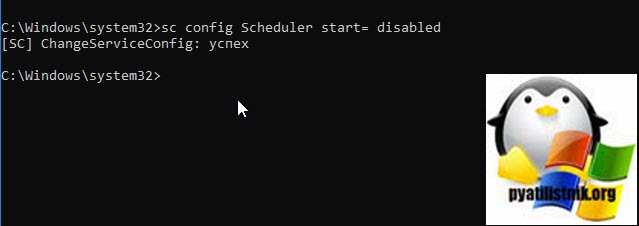

Далее вам необходимо изменить тип запуска и поменять с автоматического на отключена. Для этого пишем команду:

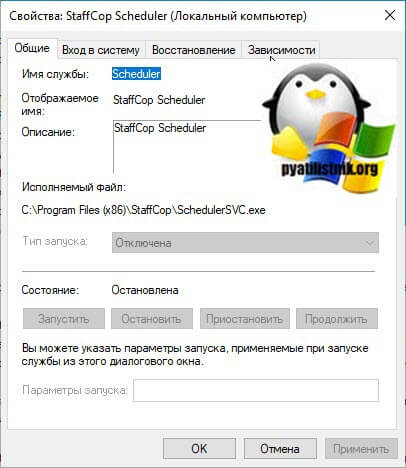

Как видим все успешно отработало. Если посмотреть оснастку «Службы», то видим вот такую картину.

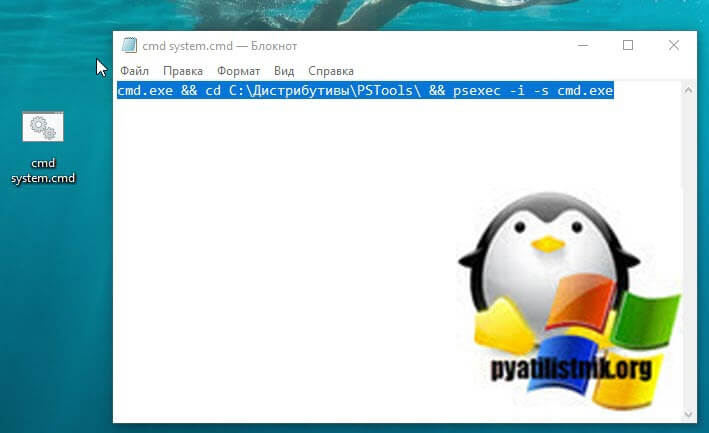

Так, что имея права локального администратора и утилиту PsExec.exe, можно делать что угодно. Надеюсь, что вы теперь будите чаще вызывать окно командной строки от имени учетной записи системы. Давайте с вами напишем небольшой батник, который будет из ярлыка вызывать cmd от имени Local System. Создадим тестовый файл, поменяем ему сразу расширение с txt на cmd и откроем его текстовым редактором. Пропишем код:

Щелкаем по файлу правым кликом и выбираем пункт «Запуск от имени администратора». В результате чего у вас сразу будет запущено окно cmd с правами учетной записи SYSTEM. Проверить, это можно введя команду whoami. Ответ NT AUTORITY\СИСТЕМА.

Если нужно запустить удаленно командную строку от имени NT AUTORITY\СИСТЕМА, то выполните такую конструкцию