- DenTNT.trmw.ru

- Записная книжка

- Windows 10: Настройки UAC через GPO и KIS

- How to Configure Security Policy Settings

- To configure a setting for your local computer

- To configure a setting for computer that is joined to a domain

- To configure a setting for a domain controller

- Настройка, отключение User Account Control (UAC) с помощью групповых политик

- Ползунок User Account Control

- Как отключить User Account Control в Windows через GPO?

- Настройка параметров UAC в реестре

- Особенности использования UAC в Windows Server

- Ползунок User Account Control и параметры GPO

DenTNT.trmw.ru

Записная книжка

Windows 10: Настройки UAC через GPO и KIS

Некоторое время назад я заметил, что при попытке какой-то программой запросить повышение привилегий, диалоговое окно UAC появляется, но экран не темнеет, а остаётся прозрачным. Это было неудобно хотя бы потому, что периодически оно теряло фокус. Началось это после какого-то обновления. Я выставил настройки UAC на уровень 4 и перезагрузил комп. Через некоторое время (было еще несколько перезагрузок) диалог UAC опять стал появляться без затемненного экрана, т.е. режим «Switch to the secure desktop when prompting for elevation» не работал.

Я решил попробовать настроить поведение UAC через политики.

Computer Configuration -> Windows Settings -> Security Settings-> Local Policies -> Security Options -> User Account Control: *

Но когда запустил gpedit.msc снова, то увидел, что все значения опять были выставлены по дефолту!

Я подумал, что это KIS «балуется» и отключил его, но ничего не изменилось — политики не применялись. Причем не применялись только настройки UAC. Я проверил на других значениях — они успешно сохранялись!

Пока не понял, кто виноват…

Попробовал следующий способ:

- Нажать Win + R

- Ввести «msconfig» (без кавычек) и нажать Enter

- В появившемся окне перейти на вкладку «Tools»

- Выбрать пункт «Change UAC Settings» и затем нажать на кнопку в правом нижнем углу «Launch»

- Выставить желаемый уровень UAC и перезагрузить компьютер.

Теперь после перезагрузки у меня в GPO заданы три позиции:

- Behavior of the elevation prompt for administrators in Admin Approval Mode = Prompt for consent on the secure desktop

- Run all administrators in Admin Approval Mode = Enabled

- Switch to the secure desktop when prompting for elevation = Enabled

Ну это уже лучше!

update 18.11.16:

Был установлен KIS 2017, при нем и была проблема. Решения, описанные выше, уже не помогали. Удалил его, поставил старую версию — KIS 2016. Как результат, проблема исчезла…

Да здравствует Касперыч 🙂

Сделай доступ «только для чтения» и не будут меняться. Light-XP

Будут «меняться» 😉 Не помогало это, он просто очищал нафиг всю ветку [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System].

Как следствие, UAC устанавливался на уровень 3…

update 03.12.16:

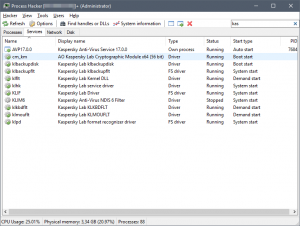

В KIS2016 то же самое. К моим проблемам добавилась еще одна: теперь я не могу запустить редактор Unity. При запуске появляется интерфейс редактора частично — есть окно, меню, но нет окошек редактора, приложение зависает а через некоторое время вылетает утилита для отправки баг-репорта. Если KIS отключить (или отключить его компоненты), то ничего не помогает, т.к. в памяти висят драйвера:

Помогает только удаление KIS.

Пробовал установить аудит на удаление этой ветки реестра, удалял ее вручную, через редактор реестра — в Журнале событий никаких соответствующих событий не было. Не было и при удалении через PowerShell:

update 12.12.16:

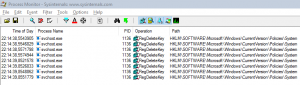

Вооружился Process Monitor и отловил момент сброса настроек UAC:

Поясню, что именно он словил:

1. Я запускаю оснастку secpol.msc .

2. Меняю текущий уровень SRP. Например был уровень «Disallowed», я поменял его на «Unrestricted» (или наоборот).

3. Какой-то из драйверов KIS (не служба, т.к. я их все отключал) ловит это событие и удаляет все ключи в

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

4. Поскольку ветка теперь чистая, система устанавливает ДЕФОЛТОВЫЙ уровень UAC, который к сожалению не Level 4, а Level 3.

Если менять уровень SRP через редактор реестра или через PowerShell, то проблемы НЕТ!

update 05.01.17

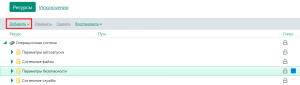

Был какой-то конфликт при работе KIS и svchost.exe. Для того, чтобы триггер не срабатывал, пришлось создать в KIS исключение:

1. KIS -> Настройка -> Защита -> Контроль программ -> Управление ресурсами

2. Откроется окно настроек, в левой панели для ресурса «Операционная система» необходимо создать три исключающих правила в подразделе «Параметры безопасности», для этого нужно нажать на кнопку «Добавить»:

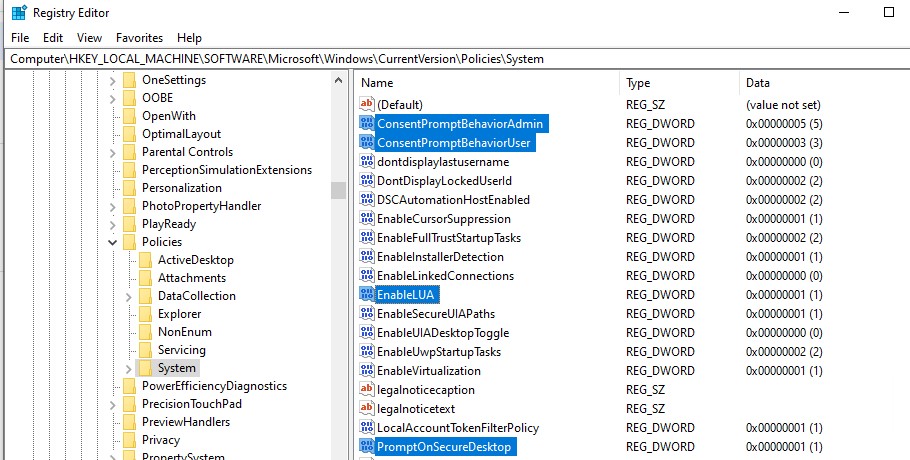

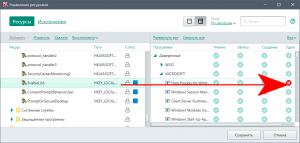

3. После этого нажимаем на строку «Ключ реестра» и выбираем HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\EnableLUA

4. Повторяем действия для HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\PromptOnSecureDesktop

5. Потом то же самое для HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ConsentPromptBehaviorUser

6. На панели с правой стороны выбираем «Вид» и снимаем галочку с «Скрывать системные программы», теперь можно будет увидеть svchost.exe.

7. Раскрываем группу «Microsoft» и находим там «Host Process for Windows Services»

8. По очереди выделяем новое правило из пункта 3-5 и для каждого из них на программе «Host Process for Windows Services» выставляем ЗАПРЕТ на удаление:

9. После всего этого нажимаем кнопку «Сохранить».

Теперь ветка реестра не будет очищаться, а значит проблема с изменением уровня UAC решена!

How to Configure Security Policy Settings

Applies To: Windows Vista, Windows Server 2008, Windows 7, Windows 8.1, Windows Server 2008 R2, Windows Server 2012 R2, Windows Server 2012, Windows 8

This procedural topic for the IT professional describes steps to configure a security policy setting on the local computer, on a domain-joined computer, and on a domain controller.

This topic pertains to the versions of Windows designated in the Applies To list above. Some of the user interface elements that are described in this topic might differ from version to version.

You must have Administrators rights on the local computer, or you must have the appropriate permissions to update a Group Policy Object (GPO) on the domain controller to perform these procedures.

When a local setting is inaccessible, it indicates that a GPO currently controls that setting.

In this topic

To configure a setting for your local computer

To open Local Security Policy, on the Start screen, type, secpol.msc.

Navigate the console tree to Local Computer Policy\Windows Settings\Security Settings

Under Security Settings of the console tree, do one of the following:

Click Account Policies to edit the Password Policy or Account Lockout Policy.

Click Local Policies to edit an Audit Policy, a User Rights Assignment, or Security Options.

When you find the policy setting in the details pane, double-click the security policy that you want to modify.

Modify the security policy setting, and then click OK.

Some security policy settings require that the computer be restarted before the setting takes effect. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

To configure a setting for computer that is joined to a domain

The following procedure describes how to configure a security policy setting for a Group Policy Object when you are on a workstation or server that is joined to a domain.

You must have the appropriate permissions to install and use the Microsoft Management Console (MMC), and to update a Group Policy Object (GPO) on the domain controller to perform these procedures.

To open the MMC and add the Group Policy Object Editor, on the Start screen, typeВ mmc.msc.

On the File menu of the MMC, click Add/Remove snap-in, and then click Add.

In Add Standalone Snap-in, double-click Group Policy Object Editor.

In Select Group Policy Object, click Browse, browse to the GPO you would like to modify, and then click Finish.

Click Close, and then click OK.

This procedure added the snap-in to the MMC.

In the console tree, locate GroupPolicyObject [ComputerName] Policy, click Computer Configuration, click Windows Settings, and then click Security Settings.

Do one of the following:

Click Account Policies to edit the Password Policy or Account Lockout Policy.

Click Local Policies to edit an Audit Policy, a User Rights Assignment, or Security Options.

Click Event Log to edit event log settings.

In the details pane, double-click the security policy setting that you want to modify.

If this security policy has not yet been defined, select the Define these policy settings check box.

Modify the security policy setting and then click OK.

To configure a setting for a domain controller

The following procedure describes how to configure a security policy setting for only a domain controller (from the domain controller).

To open the domain controller security policy, in the console tree, locate GroupPolicyObject [ComputerName] Policy, click Computer Configuration, click Windows Settings, and then click Security Settings.

Do one of the following:

Double-click Account Policies to edit the Password Policy, Account Lockout Policy, or Kerberos Policy.

Click Local Policies to edit the Audit Policy, a User Rights Assignment, or Security Options.

Click Event Log to edit event log settings.

In the details pane, double-click the security policy that you want to modify.

If this security policy has not yet been defined, select the Define these policy settings check box.

Modify the security policy setting, and then click OK.

Always test a newly created policy in a test organizational unit before you apply it to your network. When you change a security setting through a GPO and click OK , that setting will take effect the next time you refresh the settings.

Настройка, отключение User Account Control (UAC) с помощью групповых политик

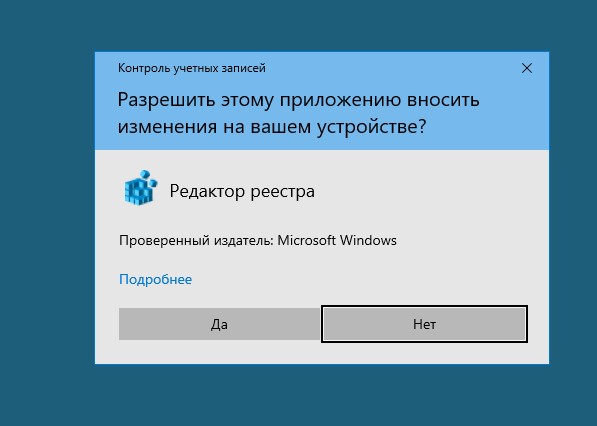

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

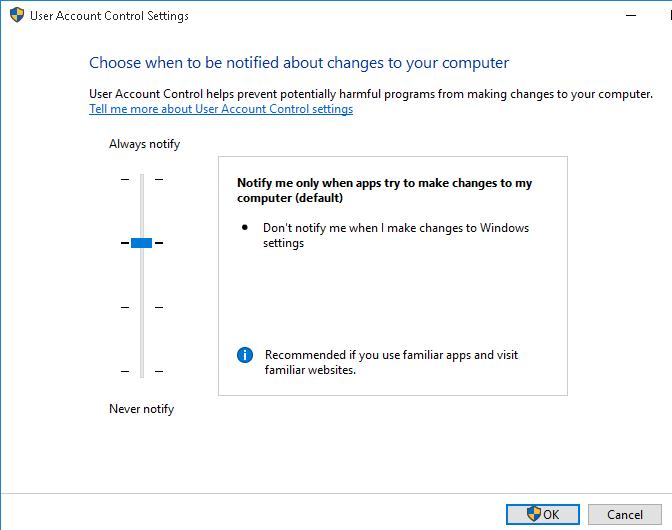

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

- Уровень 4 — Alwaysnotify — Всегда уведомлять (максимальный уровень защиты UAC);

- Уровень 3 — Notifyonlywhenprogramstrytomakechangestomycomputer(default) – Уведомить только когда программа пытается внести изменения в мой компьютер (стандартный уровень защиты);

- Уровень 2 — Notifyonlywhenprogramstrytomakechangestomycomputer(donotdimmydesktop) – то же что и предыдущий уровень, но без переключения на Secure Desktop с блокировкой рабочего стола;

- Уровень 1 — Nevernotify – Никогда не уведомлять (UAC отключен).

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

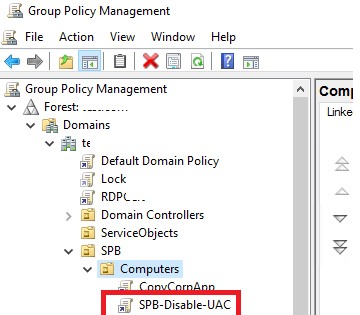

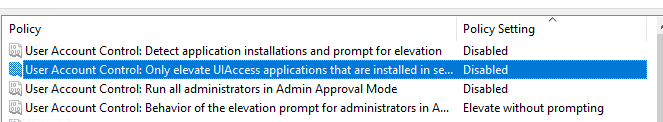

Как отключить User Account Control в Windows через GPO?

Вы можете отключить UAC с помощью групповой политики. На отдельном компьютере можно использовать редактор локальный групповой политики gpedit.msc . Если нужно распространить политику на компьютеры в домене, нужно использовать консоль Group Policy Management Console — gpmc.msc (рассмотрим этот вариант).

- В консоли управления доменными GPO щелкните по OU с компьютерами, на которых вы хотите отключить UAC и создайте новую политику;

- ОтредактируйтеполитикуиперейдитевразделComputer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options;

- В этом разделе есть несколько параметров, которые управляют настройками UAC. Имена этих параметров начинаются с User Account Control;

- Для полного отключения UAC установите следующие значения параметров:

- User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode = Elevate without prompting ;

- User Account Control: Detect application installations and prompt for elevation = Disabled ;

- User Account Control: Run all administrators in Admin Approval Mode = Disabled ;

- User Account Control: Only elevate UIAccess applications that are installed in secure locations = Disabled .

- Чтобы обновить настройки групповых политик на компьютерах и отключить UAC, нужно перезагрузить их. После перезагрузки UAC переключится в режим “Никогда не уведомлять”;

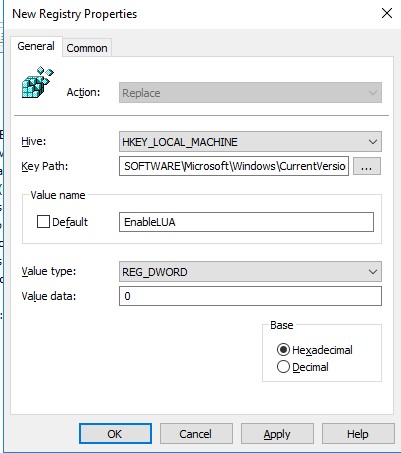

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Создайте новый параметр реестра в ветке GPO Computer Configuration -> Preferences -> Windows Settings -> Registry со следующими настройками:

- Action: Replace

- Hive: HKEY_LOCAL_MACHINE

- Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

- Value name: EnableLUA

- Value type: REG_DWORD

- Value data: 0

Затем перейдите на вкладку Common и включите опции:

- Remove this item when it is no longer applied

- Item-Level targeting

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

UAC уровень 3 (Notify only when programs try to make changes to my computer):

UAC уровень 1 (Never notify — UAC отключен):

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

New-ItemProperty -Path HKLM:Software\Microsoft\Windows\CurrentVersion\policies\system -Name EnableLUA -PropertyType DWord -Value 0 -Force

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

- Только администраторы имеют удаленный доступ к рабочему столу сервера (RDP доступ к серверу для обычных пользователей должен быть отключен). На RDS серверах нужно оставлять UAC включенным;

- Администраторы должны использовать Windows Server только для выполнения административных задач. Работа с офисными документами, мессенджерами, веб браузером должна выполняться только на рабочей станции администратора под обычной учёткой пользователя с включенным UAC, а не на серверах (см. статью о лучших практиках по защите аккаунтов администраторов),

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

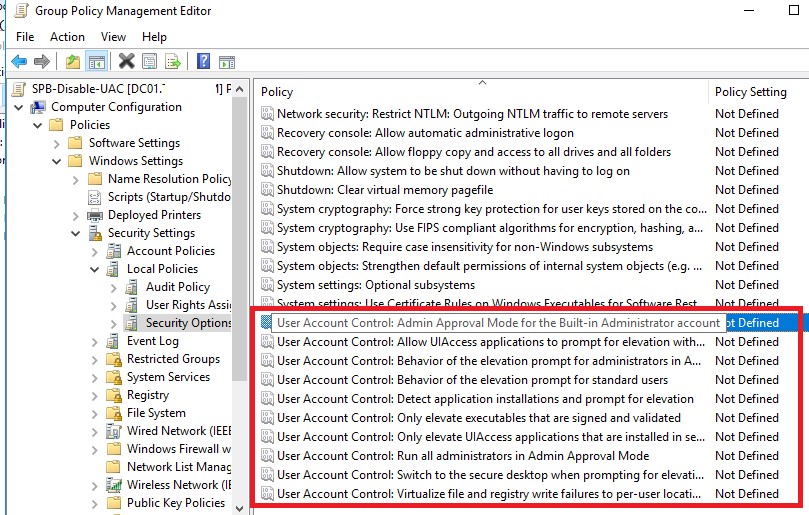

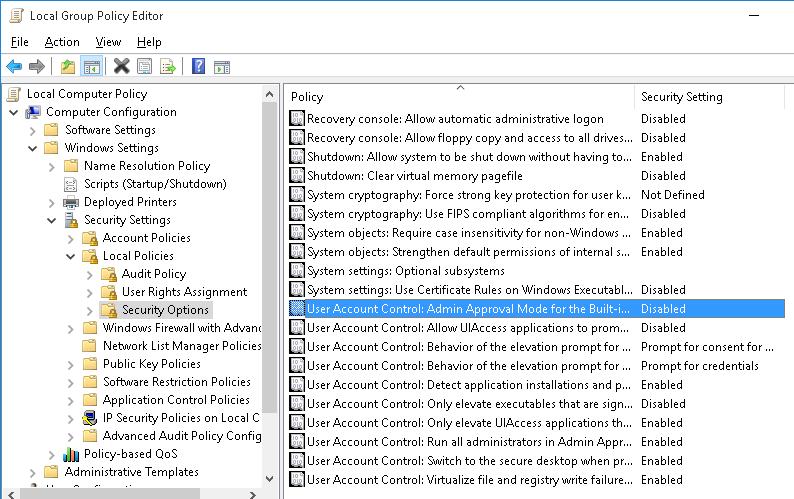

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options (Конфигурация компьютера –> Конфигурация Windows –> Параметры безопасности –> Локальные политики). Имена политик, относящихся к UAC, начинаются с User Account Control (Контроль учетных записей).

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)