- Добавление альтернативного имени субъекта в безопасный сертификат LDAP

- Аннотация

- Создание и отправка запроса на сертификат

- Отправка запроса на сертификат в корпоративный ЦС с помощью страниц веб-регистрации

- Отправка запроса на сертификат в автономный ЦС с помощью страниц веб-регистрации

- Используйте Certreq.exe для создания и отправки запроса на сертификат, который включает san

- Отправка запроса на сертификат в сторонний ЦС

- Ссылки

- Подключение СХД Qsan к серверам в среде Windows Server и Hyper-V

- Физическая и логическая коммутация

- Действия на стороне СХД

- Действия на стороне хоста

Добавление альтернативного имени субъекта в безопасный сертификат LDAP

В этой статье описывается добавление альтернативного имени субъекта (SAN) в безопасный сертификат LDAP.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 931351

Аннотация

Сертификат LDAP отправлен в ЦС, настроенный на компьютере под управлением Windows Server 2003. San позволяет подключаться к контроллеру домена с помощью DNS-имени, кроме имени компьютера. В этой статье содержатся сведения о добавлении атрибутов SAN в запрос на сертификацию, отправленный в корпоративный ЦС, автономный ЦС или сторонний ЦС.

В этой статье также обсуждаются следующие действия:

- Настройте ЦС так, чтобы он принял атрибут SAN из запроса на сертификат.

- Создание и отправка запроса на сертификат в корпоративный ЦС.

- Создайте и отправьте запрос на сертификат в автономный ЦС.

- Создайте запрос сертификата с помощью Certreq.exe средства.

- Создайте и отправьте запрос на сертификат в сторонний ЦС.

Создание и отправка запроса на сертификат

При отправке запроса на сертификат в корпоративный ЦС шаблон сертификата должен быть настроен на использование san в запросе вместо использования сведений из службы каталогов Active Directory. Шаблон веб-сервера версии 1 можно использовать для запроса сертификата, который будет поддерживать LDAP через SSL. Шаблоны версии 2 можно настроить на извлечение SAN из запроса на сертификат или из Active Directory. Для выдачи сертификатов, основанных на шаблонах версии 2, корпоративный ЦС должен работать на компьютере под управлением Windows Server 2003 Enterprise Edition.

При отправке запроса в автономный ЦС шаблоны сертификатов не используются. Таким образом, san всегда должно быть включено в запрос сертификата. Атрибуты SAN можно добавить в запрос, созданный с помощью Certreq.exe. Кроме того, атрибуты SAN могут быть включены в запросы, отправленные с помощью страниц регистрации в Интернете.

Отправка запроса на сертификат в корпоративный ЦС с помощью страниц веб-регистрации

Чтобы отправить запрос на сертификат, содержащий SAN, в корпоративный ЦС, выполните следующие действия.

Откройте Internet Explorer.

В Internet Explorer подключите http:// /certsrv его.

Этот замессатель представляет имя веб-сервера под управлением Windows Server 2003 с ЦС, к нему необходимо получить доступ.

Нажмите кнопку «Запросить сертификат».

Щелкните «Расширенный запрос сертификата».

Нажмите кнопку «Создать» и отправьте запрос в этот ЦС.

В списке шаблонов сертификатов выберите «Веб-сервер».

ЦС должен быть настроен для выдачи сертификатов веб-сервера. Может потребоваться добавить шаблон веб-сервера в папку «Шаблоны сертификатов» в оснастке «ЦС», если ЦС еще не настроен на выдачу сертификатов веб-сервера.

Предоставление идентифицирующих сведений по мере необходимости.

В поле «Имя» введите полное доменное имя контроллера домена.

В меню «Основные параметры» установите следующие параметры:

- Создание нового набора ключей

- CSP: поставщик шифрования Microsoft RSA SChannel

- Использование ключей: Exchange

- Размер ключа: 1024–16384

- Имя контейнера автоматического ключа

- Хранение сертификата в хранилище сертификатов локального компьютера

В области «Дополнительные параметры» установите для формата запроса формат CMC.

В поле «Атрибуты» введите нужные атрибуты SAN. Атрибуты SAN принимают следующую форму:

Несколько DNS-имен разделяются амперандом (&). Например, если имя контроллера домена и псевдоним — это, оба имени должны быть включены corpdc1.fabrikam.com ldap.fabrikam.com в атрибуты SAN. Итоговая строка атрибута отображается следующим образом:

Нажмите кнопку Отправить.

Если вы видите веб-страницу выданного сертификата, нажмите кнопку «Установить этот сертификат».

Отправка запроса на сертификат в автономный ЦС с помощью страниц веб-регистрации

Чтобы отправить запрос на сертификат, который включает SAN, в автономный ЦС, выполните следующие действия:

Откройте Internet Explorer.

В Internet Explorer подключите http:// /certsrv его.

Этот замессатель представляет имя веб-сервера под управлением Windows Server 2012 R2 с ЦС, к нему необходимо получить доступ.

Нажмите кнопку «Запросить сертификат».

Щелкните «Расширенный запрос сертификата».

Нажмите кнопку «Создать» и отправьте запрос в этот ЦС.

Предоставление идентифицирующих сведений по мере необходимости.

В поле «Имя» введите полное доменное имя контроллера домена.

В списке «Тип сервера, необходимый для сертификата» выберите «Сертификат проверки подлинности сервера».

В меню «Основные параметры» установите следующие параметры:

- Создание нового набора ключей

- CSP: поставщик шифрования Microsoft RSA SChannel

- Использование ключей: Exchange

- Размер ключа: 1024–16384

- Имя контейнера автоматического ключа

- Хранение сертификата в хранилище сертификатов локального компьютера

В области «Дополнительные параметры» установите формат запроса в формате CMC.

В поле «Атрибуты» введите нужные атрибуты SAN. Атрибуты SAN принимают следующую форму:

Несколько DNS-имен разделяются амперандом (&). Например, если имя контроллера домена corpdc1.fabrikam.com псевдоним ldap.fabrikam.com, оба имени должны быть включены в атрибуты SAN. Итоговая строка атрибута отображается следующим образом:

Нажмите кнопку Отправить.

Если ЦС не настроен на автоматическое выдачу сертификатов, отображается веб-страницу «Ожидание сертификата» с запросом администратора на выдачу запрашиваемой сертификата.

Чтобы получить сертификат, выданный администратором, подключите его и нажмите кнопку http:// /certsrv «Проверить ожидающих сертификатов». Щелкните запрашиваемую сертификат и нажмите кнопку «Далее».

Если сертификат был выдан, отображается веб-страницу выданного сертификата. Нажмите кнопку «Установить этот сертификат», чтобы установить сертификат.

Используйте Certreq.exe для создания и отправки запроса на сертификат, который включает san

Чтобы использовать с Certreq.exe для создания и отправки запроса на сертификат, выполните следующие действия.

Создайте INF-файл, который определяет параметры запроса на сертификат. Чтобы создать INF-файл, можно использовать пример кода в разделе «Создание файла RequestPolicy.inf» статьи «Запрос сертификата с настраиваемой альтернативной именем субъекта».

В раздел [Расширения] можно включить SANs. Примеры см. в примере INF-файла.

Сохраните файл как Request.inf.

Откройте окно командной строки.

В командной строке введите следующую команду, а затем нажмите клавишу ВВОД:

Эта команда использует сведения в файле Request.inf для создания запроса в формате, указанном значением RequestType в INF-файле. После создания запроса пара открытого и закрытого ключей создается автоматически, а затем помещается в объект запроса в хранилище запросов на регистрацию на локальном компьютере.

В командной строке введите следующую команду, а затем нажмите клавишу ВВОД:

Эта команда передает запрос на сертификат в ЦС. Если в среде несколько ЦС, переключатель можно использовать в командной строке для перенаправки запроса в -config определенный ЦС. Если вы не используете переключатель, вам будет предложено выбрать ЦС, в который будет отправлен -config запрос.

Переключатель -config использует следующий формат для ссылки на определенный ЦС:

computername\Certification Authority Name

Например, предположим, что имя ЦС — «Корпоративная политика CA1», а доменное имя — corpca1.fabrikam.com «. Чтобы использовать команду certreq вместе с переключателем для указания этого -config ЦС, введите следующую команду:

Если этот ЦС является корпоративным ЦС и пользователь, который передает запрос на сертификат, имеет разрешения на чтение и регистрацию для шаблона, запрос будет отправлен. Выданный сертификат сохранен в файле Certnew.cer. Если ЦС является автономным ЦС, запрос сертификата будет находится в состоянии ожидания, пока не будет утвержден администратором ЦС. Выходные данные команды certreq -submit содержат номер ИД запроса отправленного запроса. После утверждения сертификата его можно получить с помощью номера запроса.

Чтобы получить сертификат, используйте номер ИД запроса, выдав следующую команду:

Этот переключатель также можно использовать для получения запроса сертификата -config из определенного ЦС. Если переключатель не используется, вам будет предложено выбрать ЦС, из которого -config необходимо получить сертификат.

В командной строке введите следующую команду, а затем нажмите клавишу ВВОД:

После получения сертификата его необходимо установить. Эта команда импортирует сертификат в соответствующее хранилище, а затем связывает сертификат с закрытым ключом, созданным на шаге 4.

Отправка запроса на сертификат в сторонний ЦС

Если вы хотите отправить запрос на сертификат в сторонний ЦС, сначала используйте средство Certreq.exe для создания файла запроса сертификата. Затем вы можете отправить запрос в сторонний ЦС, используя любой метод, подходящий для этого поставщика. Сторонний ЦС должен иметь возможность обрабатывать запросы сертификатов в формате CMC.

Большинство поставщиков ссылаются на запрос сертификата как на запрос подписи сертификата (CSR).

Ссылки

Дополнительные сведения о в том, как включить LDAP через SSL вместе со сторонним органом сертификации, см. в этой теме.

Дополнительные сведения о запросе сертификата с настраиваемой альтернативной именем субъекта см. в справке по запросу сертификата с настраиваемой альтернативной именем субъекта.

Дополнительные сведения об использовании задач сертификации для управления цС см. на следующем веб-сайте Microsoft Developer Network (MSDN): certutil tasks for managing a Certification Authority (CA)

Подключение СХД Qsan к серверам в среде Windows Server и Hyper-V

Мы продолжаем цикл публикаций из серии How To для пользователей СХД Qsan. В данной статье пойдет речь о подключении СХД к серверам на базе Windows Server, в том числе при использовании функционала виртуализации Hyper-V.

В статье мы будем рассматривать подключения СХД Qsan с использованием блочных протоколов доступа iSCSI и Fibre Channel. Сам процесс подключения можно разделить на несколько основных этапов:

- Физическая и логическая коммутация

- Действия на стороне СХД

- Действия на стороне хоста(ов)

В статье приведены скриншоты настройки операционной системы Windows Server 2016/2019 с нелокализованным интерфейсом. Часть описания, не относящаяся напрямую к ОС, взята из нашего предыдущего обзора по настройке ESXi.

Физическая и логическая коммутация

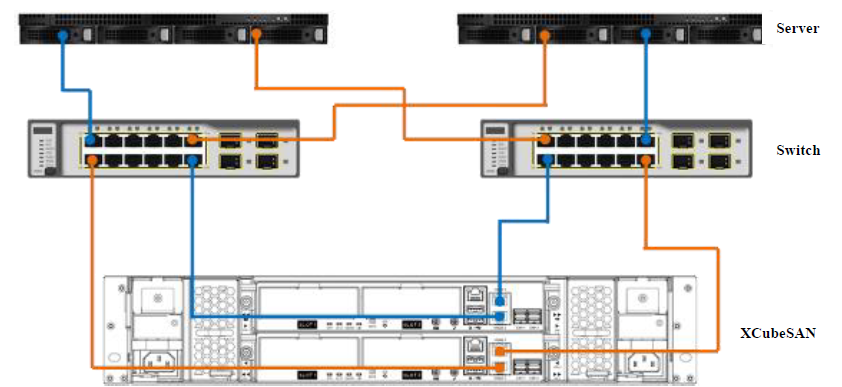

Совокупность оборудования и линий связи между СХД и серверами образуют так называемую SAN сеть. Отказоустойчивое подключение участников SAN сети подразумевает постоянное наличие хотя бы одного пути между инициатором (хост) и таргетом (СХД). Т.к. СХД сейчас практически поголовно имеют минимум два контроллера, каждый сервер должен иметь связь с каждым из них. В простейшем варианте серверы подключаются к СХД напрямую. Такой режим работы называют Direct Attach. СХД Qsan поддерживают такой режим работы. В этом случае каждый сервер должен иметь двухпортовую HBA для соединения с каждым контроллером СХД. Т.е. между сервером и СХД будет 2 пути. При наличии максимального количества опциональных портов в таком режиме к СХД можно подключить до 10 серверов через iSCSI или до 8 серверов через Fibre Channel.

В большинстве случаев серверы соединяются с СХД через коммутаторы. Для большей надежности их должно быть два (в общем случае их, конечно же, может быть больше, но это они все равно делятся на две группы – фабрики). Этим выполняется защита от выхода из строя самого коммутатора, линка и порта контроллера СХД/HBA. В этом случае каждый сервер и каждый контроллер СХД подключается к каждому коммутатору. Т.е. между каждым сервером и СХД будет 4 пути (в случае двух коммутаторов).

- Фабрики между собой не соединяются для изоляции в случае возникновения ошибок в сети;

- Если протокол iSCSI делит использование коммутаторов с другими сервисами, то весь трафик iSCSI должен быть помещен в изолированный VLAN;

- Для протокола Fibre Channel необходимо настроить в коммутаторах зонирование по принципу «один инициатор – один или несколько таргетов» для исключения влияния серверов друг на друга;

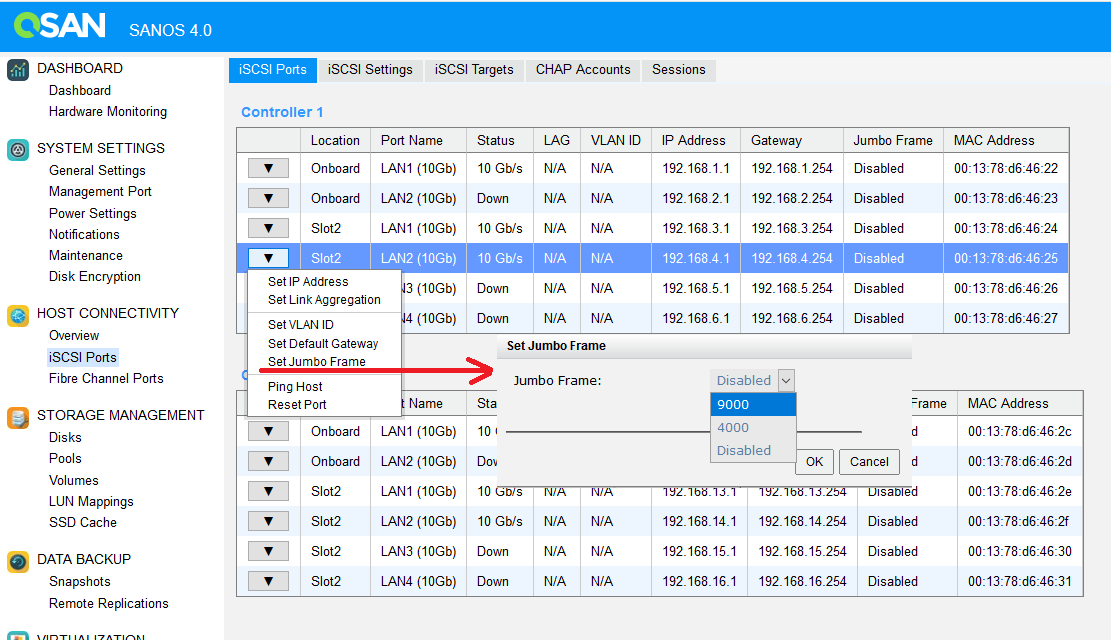

- Для iSCSI соединений со скоростью 10G и выше рекомендуется включить поддержку кадров большого размера (MTU=9000) с целью увеличения производительности. Важно помнить, что необходимо изменить MTU у всех участников сети: порты контроллера СХД, физические коммутаторы, физические и виртуальные порты сетевых карт серверов.

Для Qsan параметр MTU меняется на каждом порту каждого контроллера в меню iSCSI Ports

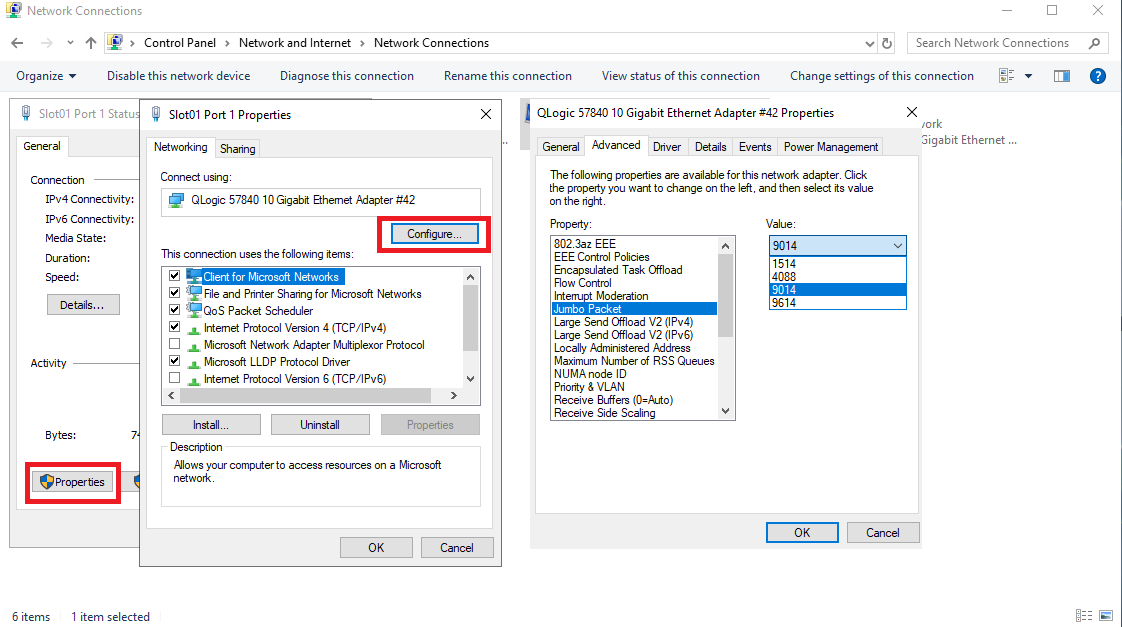

В Windows Server параметр MTU меняется в настройках драйвера адаптера:

Control Panel\Network and Internet\Network Connections → Свойства конкретного адаптера → Configure → Advanced → Jumbo Packet (у некоторых адаптеров этот пункт может называться что-то типа Large Packets)

Для получения инструкций по изменению MTU у физических коммутаторов рекомендуем обратиться к документации конкретного производителя.

Действия на стороне СХД

Необходимые настройки на СХД можно разделить на два этапа:

- Настройка интерфейсов

- Настройка пространства хранения

Настраивать интерфейсы требуется в основном в случае использования протокола iSCSI: необходимо задать IP адреса портов на вкладке iSCSI Ports. IP адреса портов должны быть из разных подсетей, чтобы однозначно маршрутизировался трафик на стороне хоста.

В случае использования интерфейса Fibre Channel ничего настраивать, как правило, не нужно.

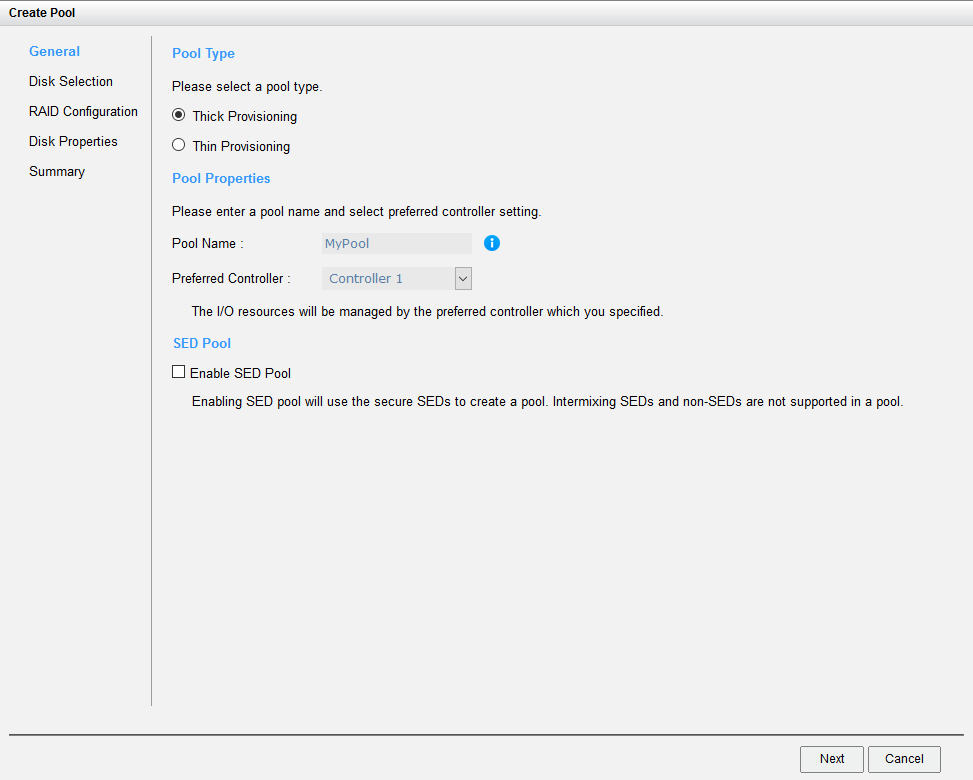

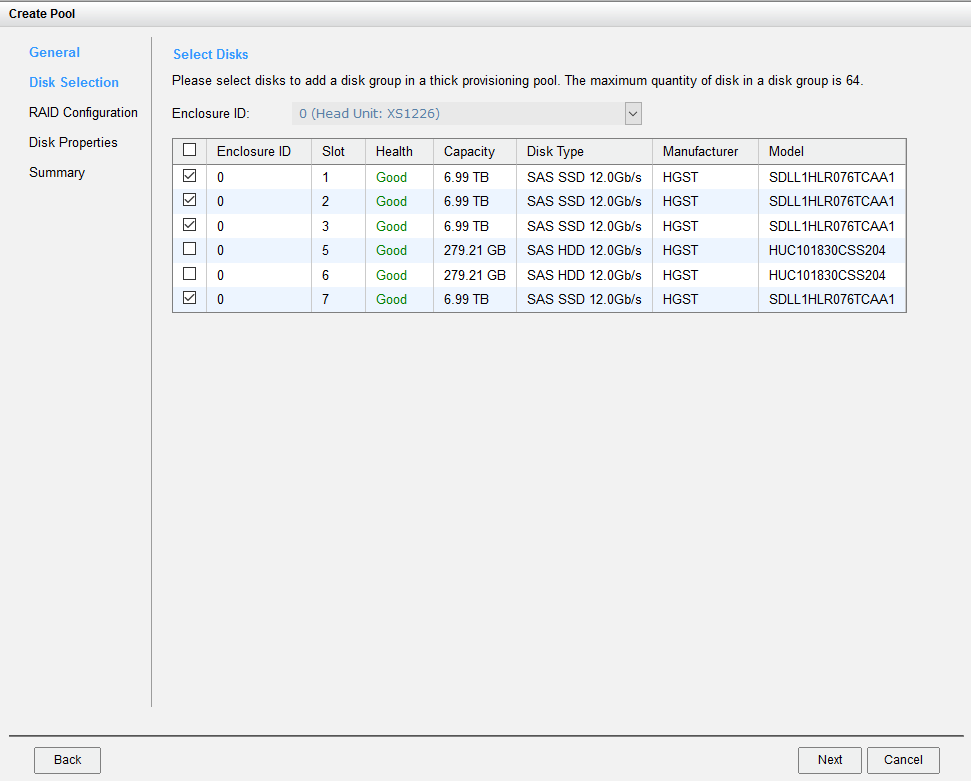

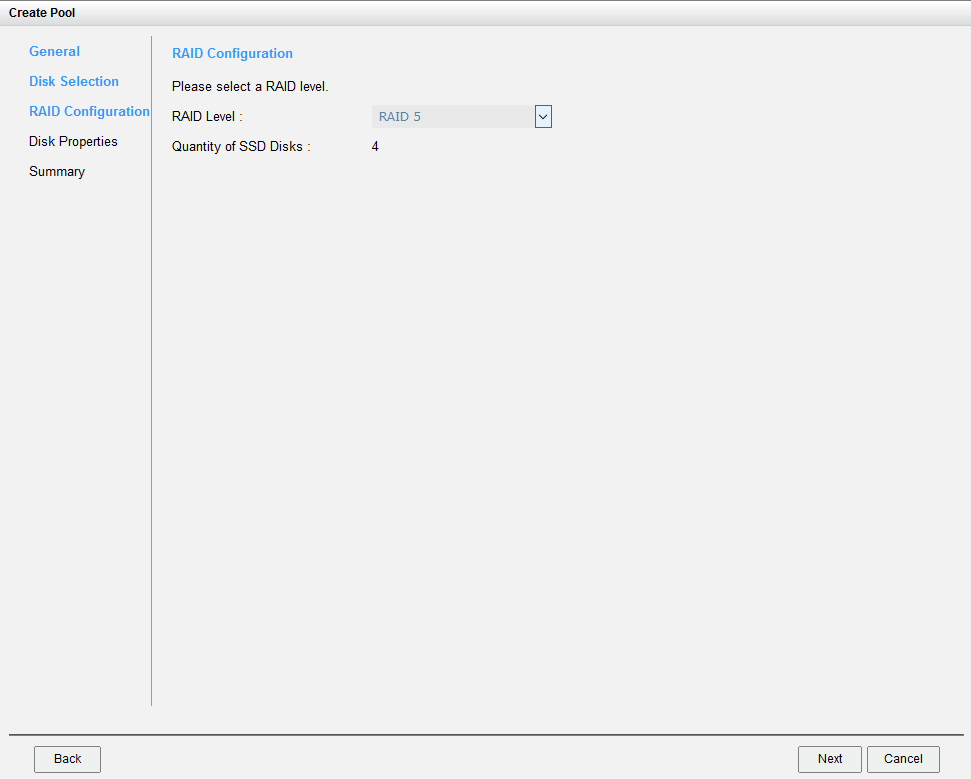

Далее необходимо создать пространство хранения. Сначала создается пул – группа физических накопителей, работающих совместно. Пулов в пределах СХД может быть несколько. Накопители внутри пула объединяются в соответствии с выбранным при его создании уровнем RAID, обеспечивая заданную надежность. Пулы создаются на вкладке Pools → Create Pool, где запускается пошаговый мастер.

- Необходимо выбрать тип пула: thick (место выделяется сразу) или thin (место выделяется по мере заполнения). Отметим, что thick пулы являются более производительными.

- Выбрать конкретные диски

- Уровень RAID

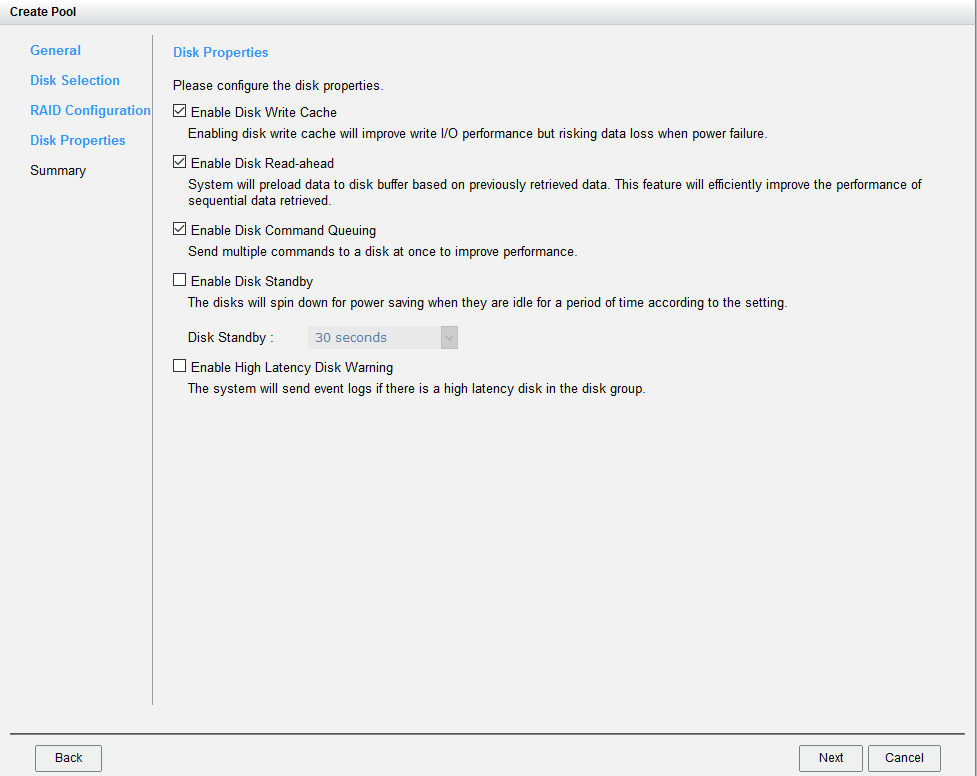

- Указать параметры физических накопителей, влияющие на их производительность.

Рекомендуется использовать установки по умолчанию для максимальной скорости:- Enable Disk Write Cache

- Enable Disk Read-ahead

- Enable Disk Command Queuing

- Disable Disk Standby

Помимо обычных пулов Qsan поддерживает создание AutoTiering пулов при условии активации соответствующей лицензии. С принципом работы таких пулов можно ознакомиться в отдельной статье.

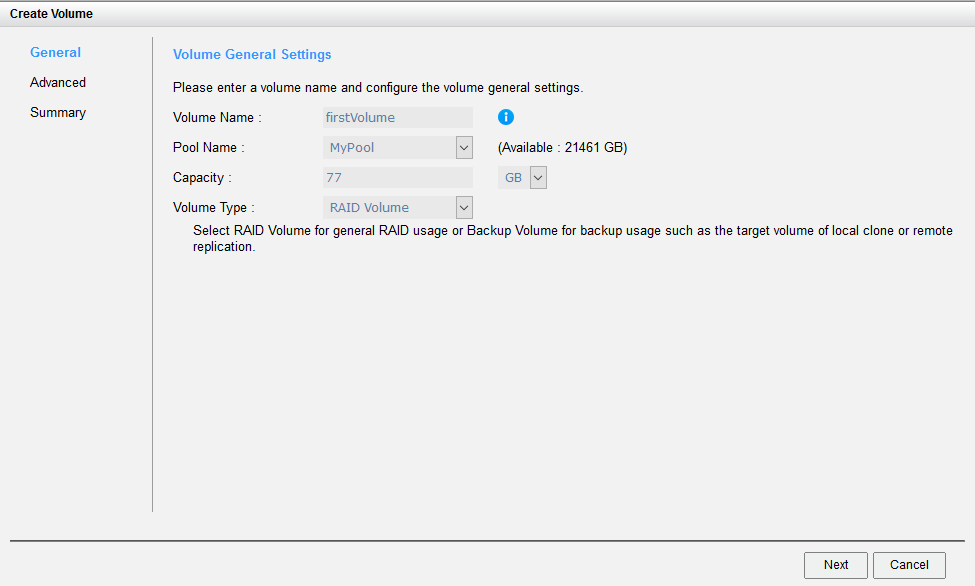

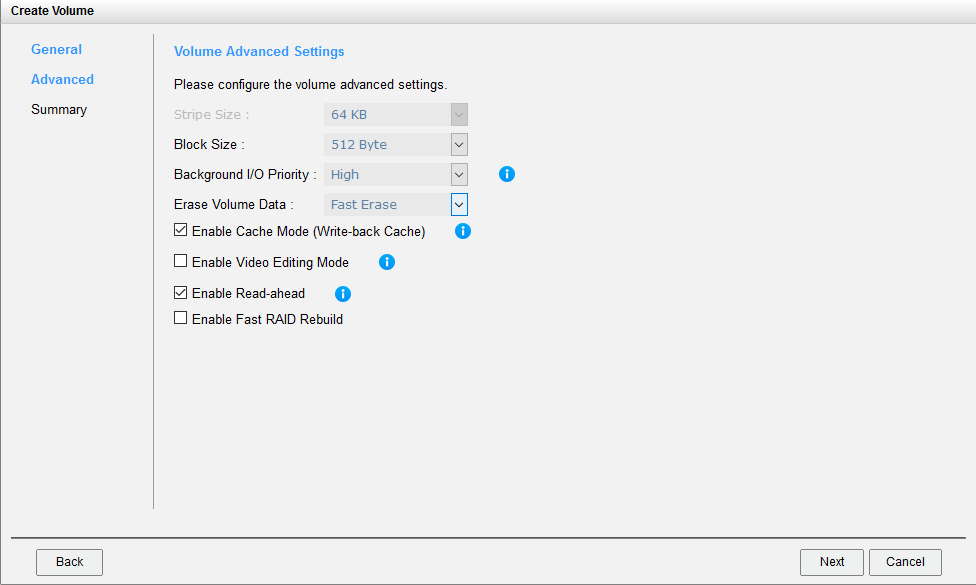

После создания пула(ов) необходимо создать тома (volume): Volumes → Create volumes. Также запустится пошаговый мастер создания тома.

Необходимо задать требуемый размер тома, тип тома выбирается как RAID volume. Рассмотрим их более подробно.

- Block Size – размер блока, который будет эмулироваться для хоста. Для Windows Server рекомендуется задать значение 4КБ как наиболее оптимальное.

- Background I/O Priority – приоритет фоновых задач (расширение, миграция и пр.)

- Erase Volume Data – необходимость зануления создаваемого тома. Значение Fast Erase соответствует записи нулей в первый гигабайт пространства, может быть полезно при повторном использовании дисков с целью удалить остатки предыдущих данных (стереть таблицы размещения). Full Erase – запись нулей по всему объему, полезно для достижения максимальной производительности в случае использования RAID 1/10.

- Enable Cache Mode (Write-back Cache) – включение кэша СХД. Очень сильно влияет на производительность.

- Enable Video Editing Mode – снижение производительности ради более стабильных результатов. Если не предполагается использование тома в системах видеонаблюдения, лучше выключить данный параметр.

- Enable Read-ahead – включение упреждающего чтения. Положительно влияет на производительность.

- Enable Fast RAID Rebuild – при активации данной настройки система будет вести трекинг всех записываемых блоков, чтобы понимать, сколько реальных данных записано на том. В случае выхода из строя диска в составе RAID группы во время ребилда не будут копироваться пустые блоки, что может ускорить данный процесс. Однако стоит помнить, что использование Fast Rebuild снижает производительность при случайном доступе.

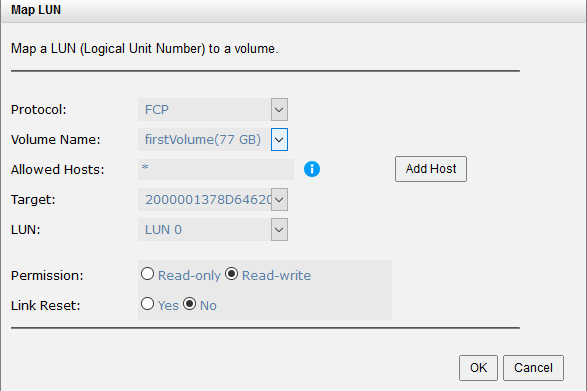

Заключительным этапом в настройке СХД является публикация томов для доступа к ним со стороны хостов через функционал LUN mapping → Map LUN.

- LUN – ID с которым том будет виден хостам. Также по этому идентификатору легко опознать том со стороны сервера. В случае использования Windows Cluster для корректной работы LUN ID должен быть одинаковым для одного и того же тома для всех узлов кластера.

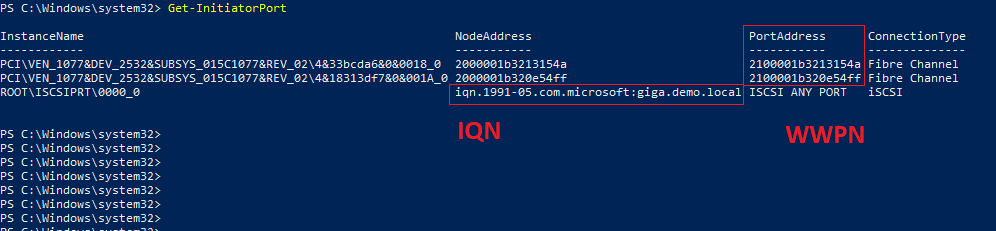

Действия на стороне хоста

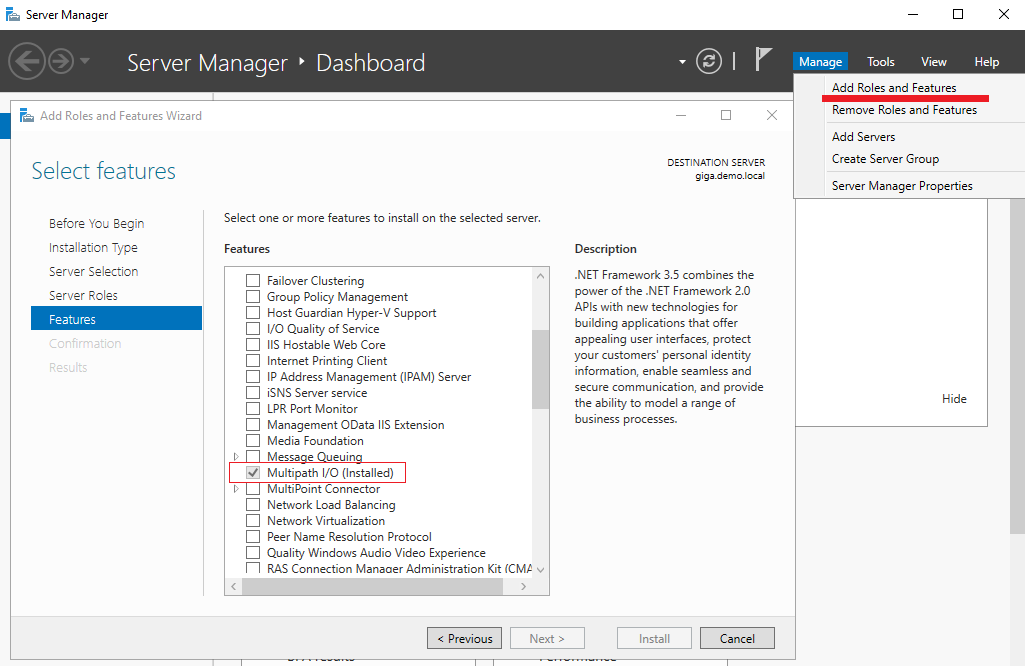

Первоначально необходимо один раз установить на сервере компонент Multipath IO, который обеспечивает работу многопутевого ввода/вывода. Данное действие производится через стандартный диалог Add Roles and Features

При использовании протокола iSCSI необходимо выполнить:

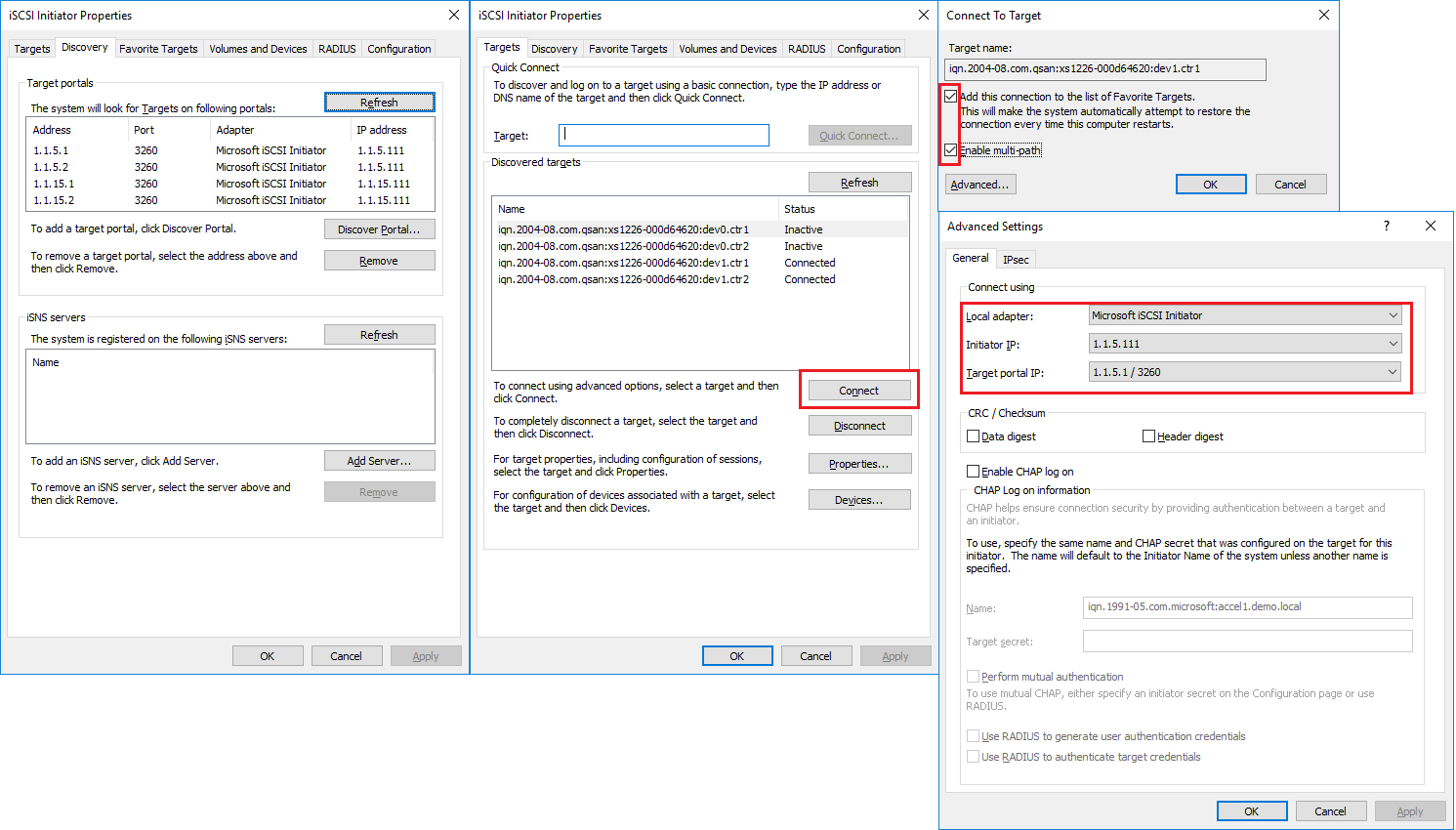

- В свойствах Software iSCSI Initiator необходимо указать адреса таргетов, т.е. СХД на вкладке Discovery должны быть введены все используемые IP адреса контроллеров СХД

- После обнаружение таргетов к ним необходимо подключиться при помощи кнопки Connect. Отметим важные детали:

- Необходимо добавить подключаемые таргеты в список Избранных, чтобы в случае разрыва соединения происходило автоматическое переподключение

- Необходимо включить поддержку MPIO

- Хотя автоматическое определение маршрутизации в большинстве случаев работает корректно, мы все же рекомендуем не пренебрегать явным указанием с какого сетевого интерфейса сервера необходимо подключаться к конкретному таргету (Advanced Settings)

- Если через один и тот же сетевой интерфейс сервера производится работа с нескольким портами СХД, то подключение через Connect нужно проделать для каждого пути

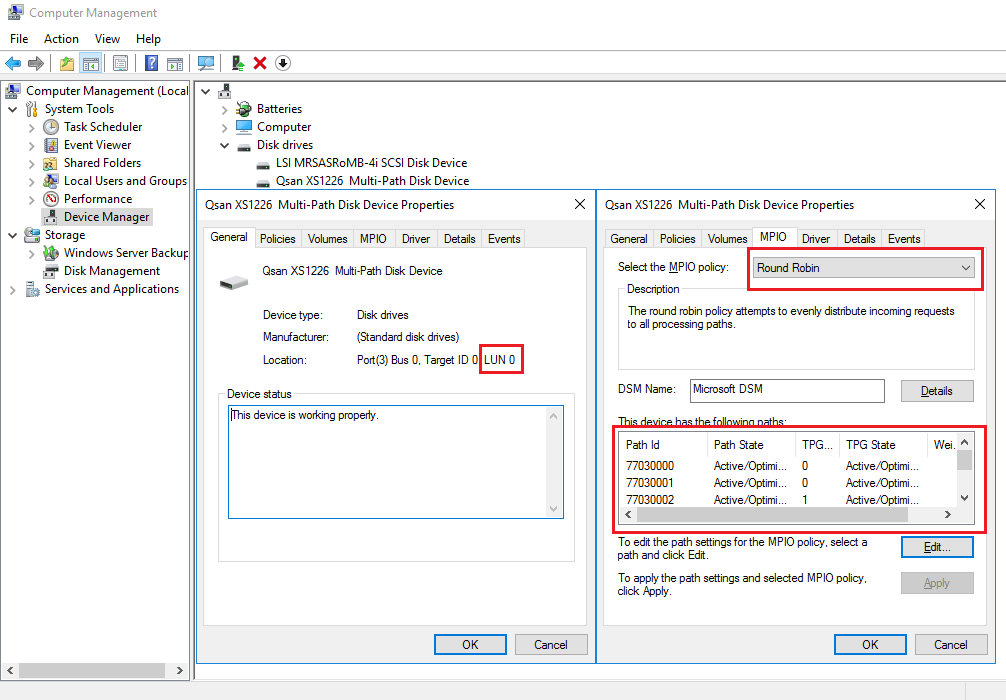

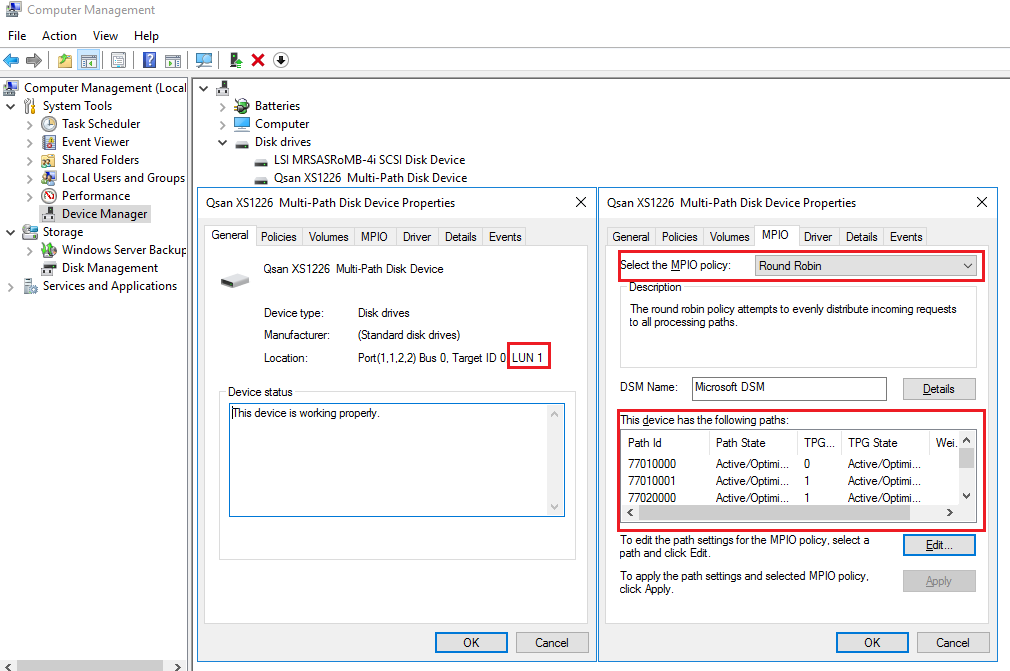

- После любого изменения параметров СХД и SAN сети необходимо выполнить Rescan в стандартной оснастке управления дисками или в Device Manager. Итогом будет появление (т.к. мы добавляем новый том) нового устройства, доступного в нашем конкретном примере по 4 путям (согласно топологии подключения через два коммутатора в Discovery указано 4 IP адреса портов СХД) с LUN как мы и задавали при публикации на СХД. Также следует убедиться, что для диска установлена политика Round Robin, при которой все доступные пути до СХД будут использоваться равномерно.

При использовании протокола Fibre Channel все гораздо проще: достаточно выполнить Rescan для обнаружения нового тома. В нашем примере это том с LUN доступный по 4 путям. Как и в случае с iSCSI следует убедиться, что для диска установлена политика Round Robin, при которой все доступные пути до СХД будут использоваться равномерно.

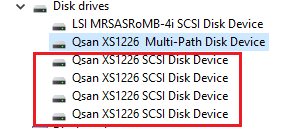

Важное замечание касательно конфигурирования MPIO. По умолчанию Windows видит дисковые устройства по отдельности, т.е. каждый путь к устройству – это отдельный диск.

Чтобы ОС «склеила» все одинаковые диски в единое устройство, необходимо в стандартной оснастке MPIO добавить новое устройство как многопутевое. Для iSCSI устройств устанавливается отдельное разрешение. По окончании настройки потребуется перезагрузить сервер. Данную настройку необходимо произвести однократно для каждой СХД. После чего все вновь презентованные диски будут опознаваться ОС как многопутевые.

В случае использования кластера из нескольких хостов Windows Server, действия, описанные выше, необходимо повторить на каждом из хостов. После чего диски, появившиеся в системе, можно добавлять в дисковые ресурсы кластера.

В рамках этой статьи были рассмотрены преимущественно базовые операции, необходимые для подключения серверов Windows Server к СХД Qsan. Для получения более полной информации настоятельно рекомендуется ознакомиться с руководствами пользователей, предоставляемыми обоими вендорами.