- Устранение проблем с подключением VPN в Windows 10

- Важная информация

- Способ 1: Переустановка сетевых адаптеров

- Способ 2: Изменение параметров реестра

- Способ 3: Настройка антивирусного ПО

- Способ 4: Отключение протокола IPv6

- Способ 5: Остановка службы Xbox Live

- Checkpoint VPN issue: Connectivity with VPN service is lost [closed]

- 10 answers

- Checkpoint VPN issue: Connectivity with VPN service is lost [closed]

- 10 Answers 10

- Устранение неполадок при гибридном VPN-подключении

- Проверка работы VPN-устройства Verify the VPN appliance is functioning correctly

- Проверка подключения Verify connectivity

- Проверка на наличие проблем с VPN-шлюзом Azure Check for problems with the Azure VPN gateway

- Прочие проблемы Miscellaneous issues

Устранение проблем с подключением VPN в Windows 10

Важная информация

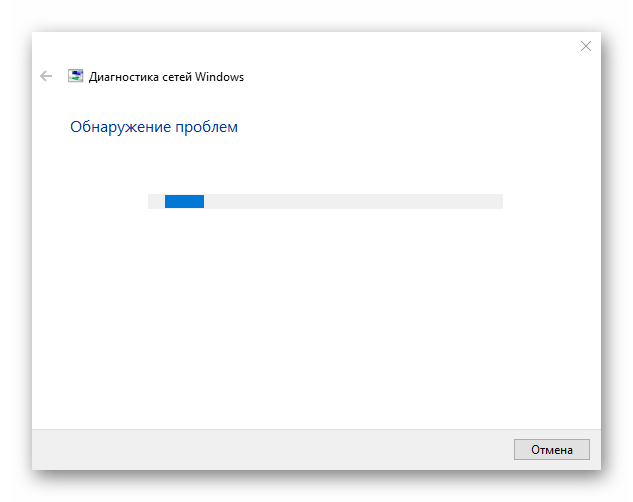

В первую очередь убедитесь, что у вас есть интернет. Для этого попробуйте открыть какой-нибудь сайт обычным способом. При отсутствии соединения сначала придется его восстановить. О том, как это сделать, мы писали в отдельных статьях.

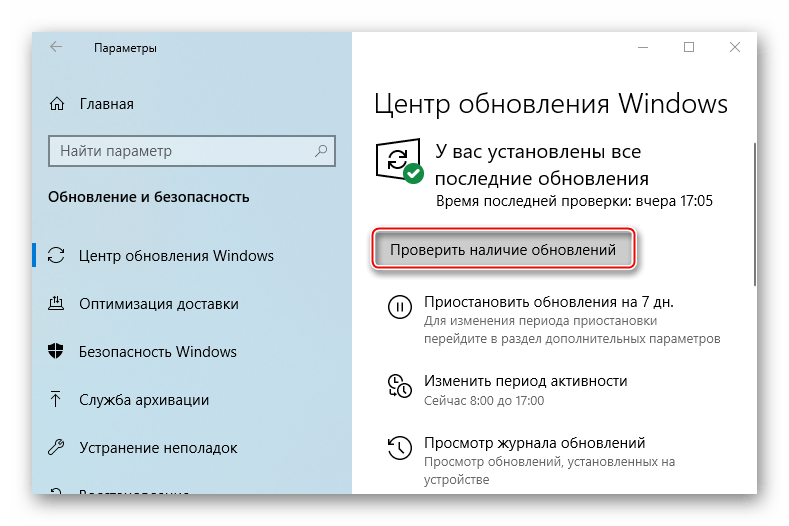

Убедитесь, что вы пользуетесь последней версией Виндовс 10. Для этого проверьте наличие обновлений к ней. О том, как обновить «десятку», мы рассказывали в другой статье.

Причиной отсутствия подключения может быть конкретный ВПН-сервер. В этом случае попробуйте поменять его, например, выберите из списка сервер другой страны.

Если для реализации виртуальной частной сети используется стороннее ПО, а не встроенная в Windows функция, сначала попробуйте обновить его, а при отсутствии такой возможности просто переустановите.

Способ 1: Переустановка сетевых адаптеров

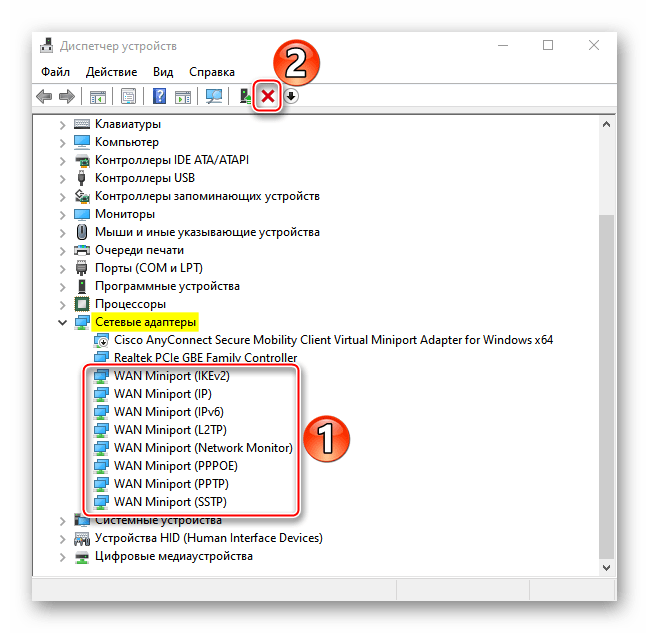

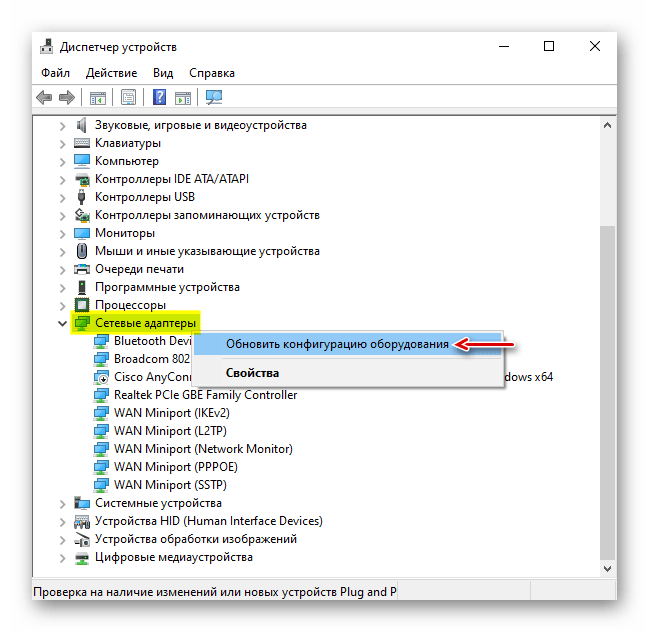

В зависимости от установленного на компьютере оборудования (сетевая карта, датчики Wi-Fi и Bluetooth) в «Диспетчере устройств» будет отображено несколько сетевых адаптеров. Там же будут устройства WAN Miniport – системные адаптеры, которые как раз используются для ВПН-подключения через различные протоколы. Для решения проблемы попробуйте переустановить их.

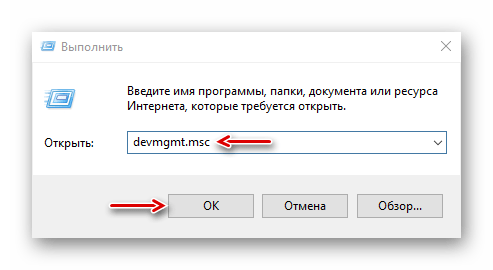

- Сочетанием клавиш Win+R вызываем окно «Выполнить», вводим команду devmgmt.msc и жмем «OK».

Щелкаем правой кнопкой мышки по вкладке «Сетевые адаптеры» и жмем «Обновить конфигурацию оборудования». Устройства вместе с драйверами будут снова переустановлены. Перезагружаем компьютер.

Способ 2: Изменение параметров реестра

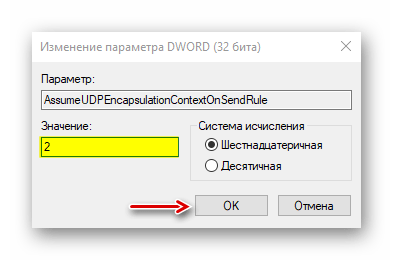

При использовании подключения L2TP/IPsec внешние компьютеры-клиенты под управлением Windows могут не подключиться к VPN-серверу, если он находится за NAT (устройство для преобразования частных сетевых адресов в публичные). Согласно статье, размещенной на странице поддержки Microsoft, обеспечить связь между ними можно, если дать понять системе, что сервер и ПК-клиент находятся за устройством NAT, а также разрешить UDP-портам инкапсулировать пакеты по L2TP. Для этого в реестре необходимо добавить и настроить соответствующий параметр.

- В окне «Выполнить» вводим команду regedit и жмем «OK».

Читайте также: Как открыть реестр в Windows 10

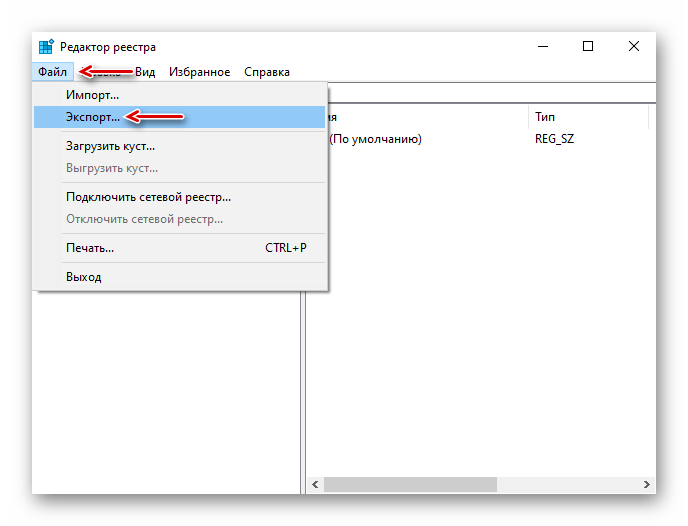

Работать будем с разделом «HKEY_LOCAL_MACHINE (HKLM)», поэтому сначала делаем его резервную копию. Выделяем ветку, открываем вкладку «Файл» и щелкаем «Экспорт».

Выбираем место сохранения копии, указываем ее имя и жмем «Сохранить».

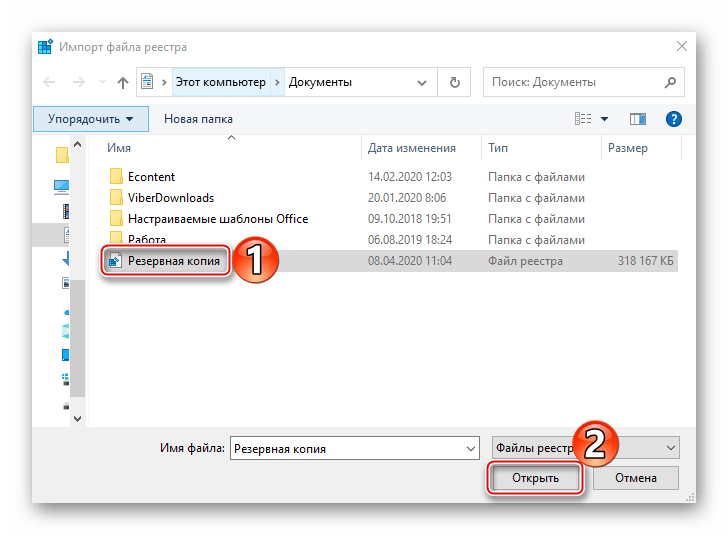

Чтобы потом восстановить раздел, открываем вкладку «Файл» и выбираем «Импорт».

Находим сохраненную копию реестра и нажимаем «Открыть».

Переходим по пути:

В правой части реестра щелкаем правой кнопкой мышки по свободной области, жмем «Создать» и выбираем «Параметр DWORD (32 бита)».

В названии файла вписываем:

Щелкаем правой кнопкой мышки по созданному файлу и жмем «Изменить».

В поле «Значение» вводим 2 и щелкаем «OK». Перезагружаем компьютер.

Также важно, чтобы на роутере были открыты UDP-порты, необходимые для работы L2TP (1701, 500, 4500, 50 ESP). О пробросе портов на маршрутизаторах разных моделей мы подробно писали в отдельной статье.

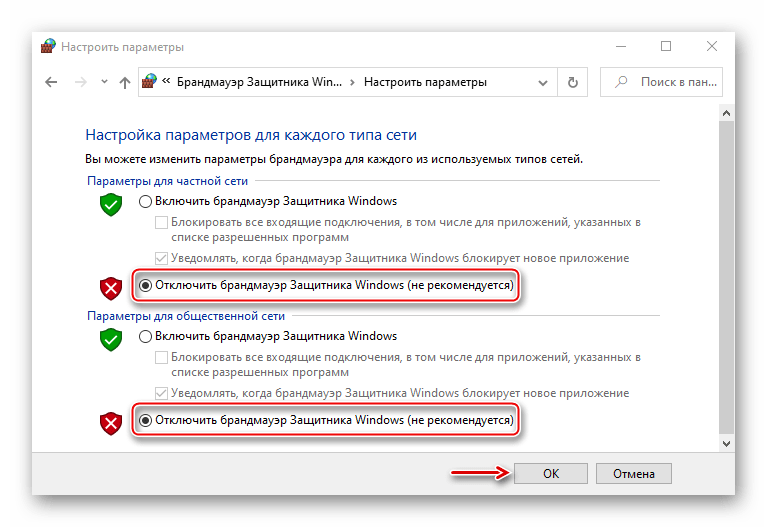

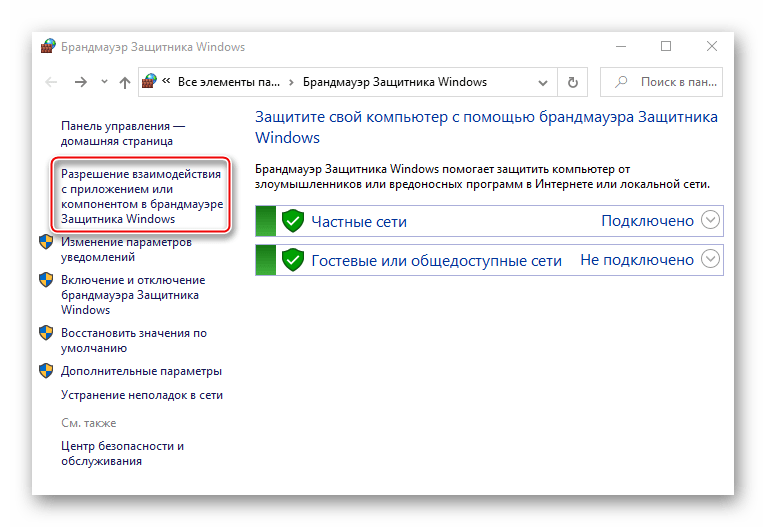

Способ 3: Настройка антивирусного ПО

Брандмауэр Windows 10 или файервол антивирусной программы могут блокировать любые подключения, которые считают незащищенными. Чтобы проверить эту версию, отключите на время защитное ПО. О том, как это сделать, мы подробно писали в других статьях.

Долго оставлять систему без антивирусного ПО не рекомендуется, но если она блокирует ВПН-клиент, его можно добавить в список исключений антивируса или брандмауэра Виндовс. Информация об этом есть в отдельных статьях у нас на сайте.

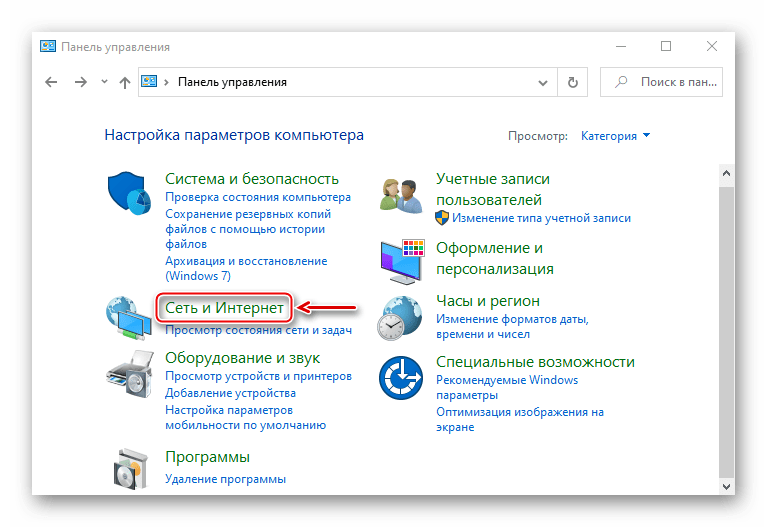

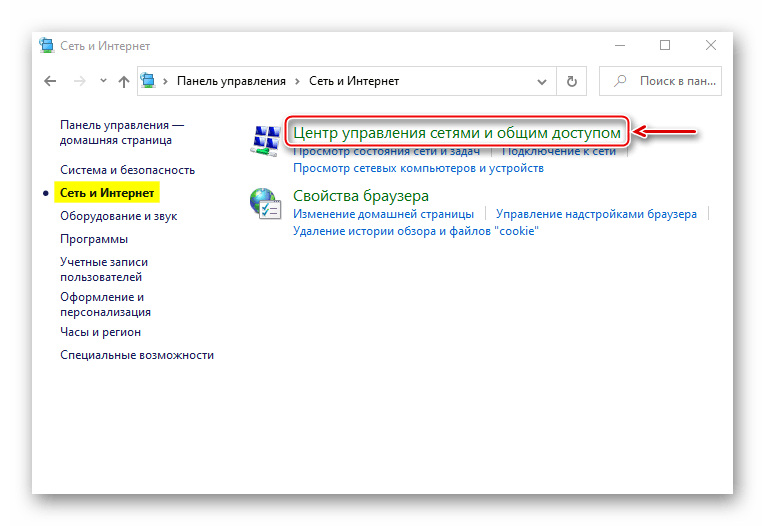

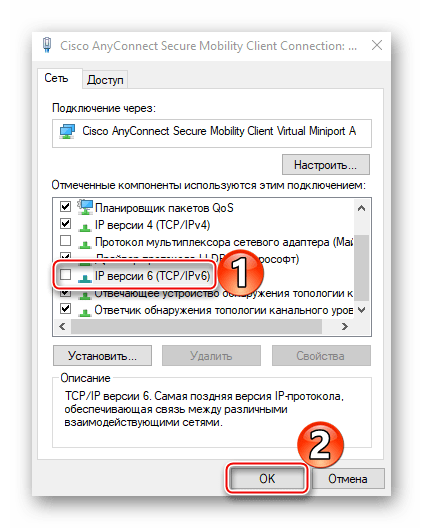

Способ 4: Отключение протокола IPv6

VPN-подключение может оборваться из-за утечки трафика в публичную сеть. Нередко причиной этому становится протокол IPv6. Несмотря на то что ВПН обычно работает с IPv4, в операционной системе по умолчанию включены оба протокола. Поэтому IPv6 также может использоваться. В этом случае попробуйте отключить его для конкретного сетевого адаптера.

- В поиске Windows вводим «Панель управления» и открываем приложение.

Открываем «Центр управления сетями и общим доступом».

Входим в раздел «Изменение параметров адаптера».

Жмем правой кнопкой мышки по сетевому адаптеру, через который реализуется VPN, и открываем «Свойства».

Снимаем галочку напротив IPv6 и нажимаем «OK». Перезагружаем компьютер.

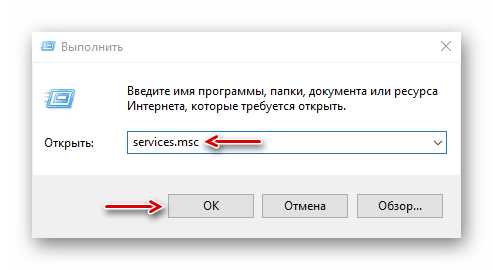

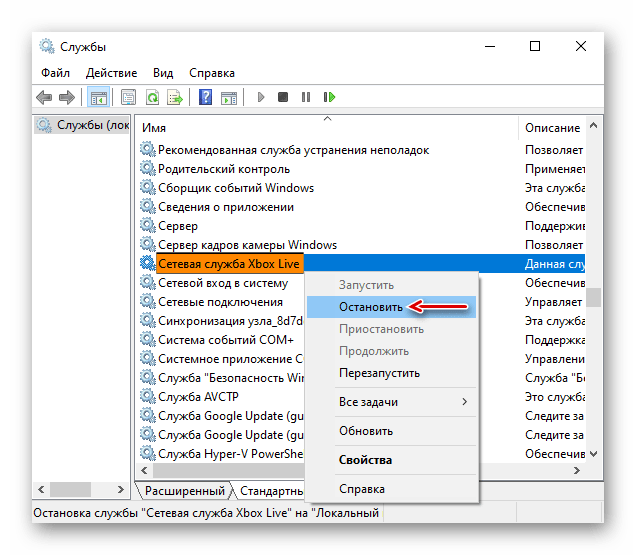

Способ 5: Остановка службы Xbox Live

На стабильность ВПН-соединения может влиять разное ПО, включая системные компоненты. Например, согласно обсуждениям на форумах, многие пользователи смогли решить проблему путем остановки службы Xbox Live.

- В окне «Выполнить» вводим команду services.msc и жмем «OK».

Читайте также: Запуск оснастки «Службы» в ОС Windows 10

Находим компонент «Сетевая служба Xbox Live». Если она запущена, щелкаем по ней правой кнопкой мышки и жмем «Остановить».

Надеемся вы решили проблему с подключением к VPN в Windows 10. Мы рассказали о наиболее распространенных и общих способах. Но если вам не помогли наши рекомендации, обратитесь в службу поддержки поставщика ВПН. Со своей стороны, они должны помочь, особенно если вы оплатили услугу.

Checkpoint VPN issue: Connectivity with VPN service is lost [closed]

December 2018

37.1k time

I installed checkpoint E75.30 Client for windows 8 SecuRemote. When I try to do anything with the SecuRemote (see client; add client; see options) all I get is «Connectivity with VPN service is lost» I looked at the services and Check Point Endpoint Security VPN service did not start automatically. When I try to start it manually I get Error 1075: Dependency service does not exist or has been marked for deletion Dependency service is DHCP client which is running fine. Any ideas?

10 answers

Это происходит много в окнах 10 обновлений. Для того, чтобы решить, только что услуги КПП, есть два, и начать тогда. В MSConfig, проверьте услуги, чтобы начать с окнами. Я не знаю, почему, окно 10 обновлений отключить данную услугу.

Мне удалось решить, перейдя в «услуги» (меню пуск, услуги типа) и заметил, что контрольно-пропускной пункт обслуживания был отключен. как только вы включите его, вы должны быть все готово.

У меня такая же проблема и решена. * Если вы используете подключение к локальной сети, попробуйте отсоединив кабель локальной сети и подключение к Wi-Fi. * Если не работает, попробуйте при подключении через Dongle или Mobile Hotspot.

(Подключение к локальной сети и Wi-Fi компании получить это прокси-сервер и прокси предотвращает VPN)

Я решил эту проблему Щелкните правой кнопкой мыши >>> ремонт на файл: CheckPointVPN.msi.

Перейти к настройкам BIOS и снимите флажок автоматического переключения сетевых адаптеров

Я была такая же проблема, я был в состоянии решить эту проблему, перейдя в панель управления, услуги, а затем я начал все услуги Check Point (есть 4 и 2 были вниз)

Мне удалось решить эту проблему на Windows 7, перейдя в

- Панель управления

- Программы и особенности

- Check Point Endpoint Security VPN

- щелкните правой кнопкой мыши

- ремонт

Я не уверен, если вы все еще получаете эту ошибку, или если вы решили, но у меня была та же проблема, и нашел этот вопрос.

Я получаю то же сообщение об ошибке, но я был в состоянии перезапустить службу без каких-либо ошибок.

Вот зависимые службы, которые я работаю:

- Check Point Virtual Network Adapter — Apollo

- Клиент DHCP

Клиент DHCP зависит от следующих факторов:

- Вспомогательные функции драйвера для Winstock

- NetIO Наследство TDI Поддержка драйверов

- Услуги магазин Сетевой интерфейс

Вы проверили, если эти службы работают? Попробуйте, если это возможно перезапустить их.

Эта страница рекомендует удалить службы и перезагрузить машину. Я хотел бы создать точку восстановления , прежде чем пытаться удалить какие — либо услуги.

Я нашел решение этой проблемы.

У меня была McAfee установлен на новом ноутбуке (выиграть 10 x64). Установленные VPN, Ошибка соединения. Ый McAfee. Ошибка. Капремонт Checkpoint VPN. Ошибка. Перезагрузка и ремонт. Ошибка. Всегда есть ошибки «Не удалось загрузить Virtual Network Adapter» .

Я подрядчика для клиента, который использует Checkpoint так не могут просматривать статьи KB контрольно-пропускной пункт в. Так что не может просматривать любого из своих решений. Клиент не может дать мне логин.

Checkpoint VPN issue: Connectivity with VPN service is lost [closed]

Want to improve this question? Update the question so it’s on-topic for Stack Overflow.

Closed 3 years ago .

I have installed SecuRemote Client of checkpoint E75.30 on my computer running Windows 8.

When I try to perform any of SecuRemote functions e.g. See client, Add client, See options etc. it gives the error «Connectivity with VPN service is lost» I checked if the Check Point Endpoint Security VPN service would start automatically, but it did not.

When I try to start it manually I get «Error 1075: Dependency service does not exist or has been marked for deletion», however Dependency service is DHCP client which is running fine.

Any help will be appreciated.

10 Answers 10

I managed to fix this issue on Windows 7 by going to

- Control Panel

- Programs and Features

- Check Point Endpoint Security VPN

- right click

- repair

It’s happening a lot in windows 10 updates. To solve, just found the Check point services, there are two, and start then. In msconfig, check the services to start with windows. I don´t know why, windows 10 updates disable this services.

I managed to solve it by going into ‘services’ (start menu, type services) and noticed that checkpoint service was disabled. once you enable it, you should be all set.

I found a solution to this problem.

I had McAfee installed on a new laptop (win 10 x64). Installed VPN, Error connecting. Uninstalled McAfee. Error. Repaired Checkpoint VPN. Error. Restart and repair. Error. Always got the error «Unable to load Virtual Network Adapter».

I am a contractor to a client who uses Checkpoint so cannot view checkpoint’s KB articles. So cannot view any of their solutions. Client cannot give me login.

Устранение неполадок при гибридном VPN-подключении

В этой статье приводится ряд советов по устранению неполадок при подключение между локальной сетью и Azure с использованием VPN-шлюза. This article gives some tips for troubleshooting a VPN gateway connection between an on-premises network and Azure. Общие сведения об устранении неполадок, связанных с VPN, см. здесь. For general information on troubleshooting common VPN-related errors, see Troubleshooting common VPN related errors.

Проверка работы VPN-устройства Verify the VPN appliance is functioning correctly

Следующие рекомендации помогут определить, правильно ли работает ваше локальное VPN-устройство. The following recommendations are useful for determining if your on-premises VPN appliance is functioning correctly.

Проверьте все файлы журнала, созданные VPN-устройством, на наличие ошибок или сбоев. Check any log files generated by the VPN appliance for errors or failures. Так вы сможете определить, правильно ли функционирует VPN-устройство. This will help you determine if the VPN appliance is functioning correctly. Расположение этих сведений будет различаться в зависимости от устройства. The location of this information will vary according to your appliance. Например, при использовании RRAS на базе Windows Server 2012 для отображения сведений об ошибке события для службы RRAS можно использовать следующую команду PowerShell: For example, if you are using RRAS on Windows Server 2012, you can use the following PowerShell command to display error event information for the RRAS service:

В свойстве Message каждой записи содержится описание ошибки. The Message property of each entry provides a description of the error. Несколько распространенных примеров: Some common examples are:

Отсутствие подключения, возможной причиной которого является неправильный IP-адрес для шлюза Azure VPN в конфигурации сетевого интерфейса VPN RRAS. Inability to connect, possibly due to an incorrect IP address specified for the Azure VPN gateway in the RRAS VPN network interface configuration.

Неправильный общий ключ, заданный в конфигурации сетевого интерфейса VPN RRAS. The wrong shared key being specified in the RRAS VPN network interface configuration.

Вы также можете получить сведения из журнала событий о попытках установить подключение через службу RRAS с помощью следующей команды PowerShell: You can also obtain event log information about attempts to connect through the RRAS service using the following PowerShell command:

В случае сбоя подключения этот журнал будет содержать ошибки, которые выглядят следующим образом: In the event of a failure to connect, this log will contain errors that look similar to the following:

Проверка подключения Verify connectivity

Проверьте подключение и маршрутизацию через VPN-шлюз. Verify connectivity and routing across the VPN gateway. VPN-устройство может неправильно осуществлять маршрутизацию трафика через VPN-шлюз Azure. The VPN appliance may not be correctly routing traffic through the Azure VPN Gateway. Используйте PsPing для проверки подключения и маршрутизации через VPN-шлюз. Use a tool such as PsPing to verify connectivity and routing across the VPN gateway. Например, чтобы проверить соединение с локального компьютера на веб-сервер, расположенный в виртуальной сети, выполните следующую команду (заменив > адресом веб-сервера): For example, to test connectivity from an on-premises machine to a web server located on the VNet, run the following command (replacing > with the address of the web server):

Если локальный компьютер может осуществлять маршрутизацию трафика на веб-сервер, отобразится результат, аналогичный приведенному ниже: If the on-premises machine can route traffic to the web server, you should see output similar to the following:

Если локальный компьютер не может связаться с указанным адресом назначения, появятся такие сообщения: If the on-premises machine cannot communicate with the specified destination, you will see messages like this:

Убедитесь, что локальный брандмауэр разрешает передачу VPN-трафика и что открыты соответствующие порты. Verify that the on-premises firewall allows VPN traffic to pass and that the correct ports are opened.

Убедитесь, что локальное VPN-устройство использует метод шифрования, совместимый с VPN-шлюзом Azure. Verify that the on-premises VPN appliance uses an encryption method that is compatible with the Azure VPN gateway. Для маршрутизации на основе политик VPN-шлюз Azure поддерживает алгоритмы шифрования AES256, AES128 и 3DES. For policy-based routing, the Azure VPN gateway supports the AES256, AES128, and 3DES encryption algorithms. Шлюзы на основе маршрута поддерживают AES256 и 3DES. Route-based gateways support AES256 and 3DES. См. дополнительные сведения об VPN-устройствах и параметрах IPsec/IKE для подключений «сеть — сеть» через VPN-шлюз. For more information, see About VPN devices and IPsec/IKE parameters for Site-to-Site VPN Gateway connections.

Проверка на наличие проблем с VPN-шлюзом Azure Check for problems with the Azure VPN gateway

Для определения проблемы с VPN-шлюзом Azure полезны следующие рекомендации: The following recommendations are useful for determining if there is a problem with the Azure VPN gateway:

Изучите журналы диагностики VPN-шлюза Azure на наличие потенциальных проблем. Examine Azure VPN gateway diagnostic logs for potential issues. Дополнительные сведения см. в статье Пошаговое руководство. запись Azure Resource Manager журналов диагностики шлюза виртуальной сети. For more information, ee Step-by-Step: Capturing Azure Resource Manager VNet Gateway Diagnostic Logs.

Убедитесь, что VPN-шлюз Azure и локальное VPN-устройство настроены с использованием одного и того же общего ключа проверки подлинности. Verify that the Azure VPN gateway and on-premises VPN appliance are configured with the same shared authentication key. Вы можете просмотреть общий ключ, сохраненный VPN-шлюзом Azure, используя следующую команду Azure CLI: You can view the shared key stored by the Azure VPN gateway using the following Azure CLI command:

Для просмотра общего ключа, настроенного для этого устройства, используйте команду, подходящую для вашего локального VPN-устройства. Use the command appropriate for your on-premises VPN appliance to show the shared key configured for that appliance.

Убедитесь, что подсеть GatewaySubnet, в которой размещен VPN-шлюз Azure, не связана с NSG. Verify that the GatewaySubnet subnet holding the Azure VPN gateway is not associated with an NSG.

Сведения о подсети можно просмотреть, используя следующую команду Azure CLI: You can view the subnet details using the following Azure CLI command:

Убедитесь, что отсутствует поле данных с именем » идентификатор группы безопасности сети«. Ensure there is no data field named Network Security Group ID. В следующем примере показаны результаты для экземпляра подсети GatewaySubnet с назначенной NSG (VPN-Gateway-Group). The following example shows the results for an instance of the GatewaySubnet that has an assigned NSG (VPN-Gateway-Group). Если для этой NSG определены какие-либо правила, шлюз может неправильно работать. This can prevent the gateway from working correctly if there are any rules defined for this NSG.

Убедитесь, что виртуальные машины в виртуальной сети Azure настроены для разрешения передачи трафика, поступающего из виртуальной сети. Verify that the virtual machines in the Azure VNet are configured to permit traffic coming in from outside the VNet. Проверьте все правила NSG, связанные с подсетями, содержащими эти виртуальные машины. Check any NSG rules associated with subnets containing these virtual machines. Все правила NSG можно просмотреть, используя следующую команду Azure CLI: You can view all NSG rules using the following Azure CLI command:

Убедитесь, что подключен VPN-шлюз Azure. Verify that the Azure VPN gateway is connected. Чтобы проверить текущее состояние VPN-подключения Azure, можно использовать следующую команду Azure PowerShell. You can use the following Azure PowerShell command to check the current status of the Azure VPN connection. Параметр > представляет собой имя VPN-подключения Azure, которое связывает шлюз виртуальной сети с локальным. The > parameter is the name of the Azure VPN connection that links the virtual network gateway and the local gateway.

В следующем фрагменте кода показаны результаты для подключенного (первый пример) и отключенного шлюза (второй пример): The following snippets highlight the output generated if the gateway is connected (the first example), and disconnected (the second example):

Прочие проблемы Miscellaneous issues

Следующие рекомендации помогут определить, имеются ли проблемы с конфигурацией виртуальной машины узла, использованием пропускной способности сети или производительностью приложения: The following recommendations are useful for determining if there is an issue with Host VM configuration, network bandwidth utilization, or application performance:

Проверьте конфигурацию брандмауэра. Verify firewall configuration. Проверьте правильность настройки брандмауэра в гостевой ОС на виртуальных машинах Azure в подсети, чтобы разрешить передачу трафика из локальных диапазонов IP-адресов. Verify that the firewall in the guest operating system running on the Azure VMs in the subnet is configured correctly to allow permitted traffic from the on-premises IP ranges.

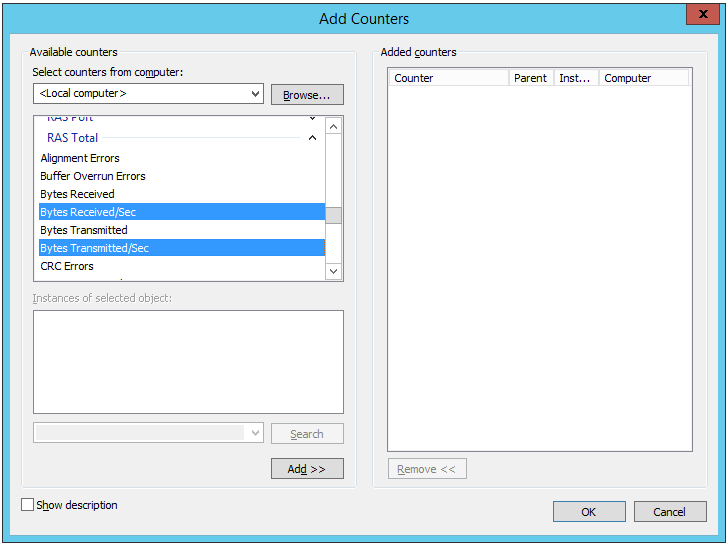

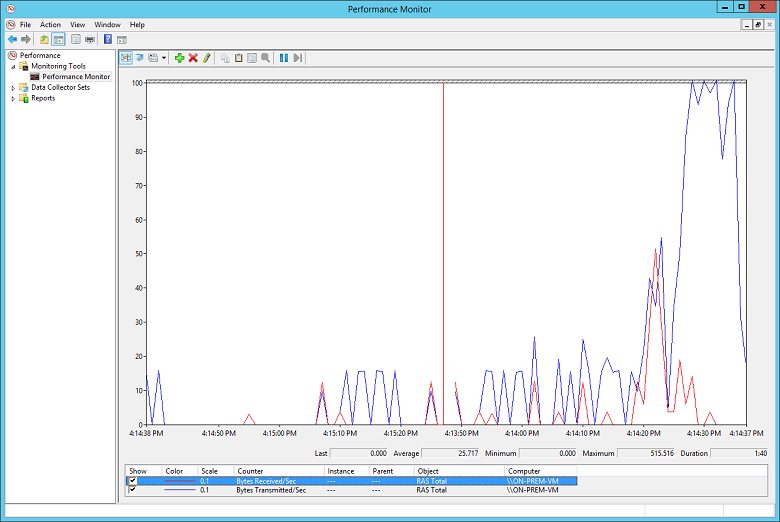

Убедитесь, что объем трафика не приближается к лимиту пропускной способности VPN-шлюза Azure. Verify that the volume of traffic is not close to the limit of the bandwidth available to the Azure VPN gateway. Это можно проверить по локальному запущенному VPN-устройству. How to verify this depends on the VPN appliance running on-premises. Например, при использовании RRAS на базе Windows Server 2012 можно использовать системный монитор для отслеживания объема данных, полученных и переданных по VPN-подключению. For example, if you are using RRAS on Windows Server 2012, you can use Performance Monitor to track the volume of data being received and transmitted over the VPN connection. С помощью объекта Всего RAS выберите счетчики Получено байт/сек и Передано байт/сек: Using the RAS Total object, select the Bytes Received/Sec and Bytes Transmitted/Sec counters:

Следует сравнить результаты с пропускной способностью VPN-шлюза (от 100 Мбит/с для SKU «Базовый» или «Стандартный» до 1,25 Гбит/с для SKU VpnGw3): You should compare the results with the bandwidth available to the VPN gateway (from 100 Mbps for the Basic SKU to 1.25 Gbps for VpnGw3 SKU):

Убедитесь, что вы развернули правильное количество виртуальных машин нужного размера в соответствии с загруженностью приложения. Verify that you have deployed the right number and size of VMs for your application load. Определите, работает ли какая-либо из виртуальных машин в виртуальной сети Azure медленно. Determine if any of the virtual machines in the Azure VNet are running slowly. Если это так, то они могут быть перегружены, возможно, их слишком мало для такой загрузки или подсистемы балансировки нагрузки настроены неправильно. If so, they may be overloaded, there may be too few to handle the load, or the load-balancers may not be configured correctly. Чтобы определить это, соберите и проанализируйте диагностические сведения. To determine this, capture and analyze diagnostic information. Вы можете проверить результаты, используя портал Azure. Кроме того, вы можете воспользоваться различными сторонними средствами, чтобы получить подробное представление о производительности. You can examine the results using the Azure portal, but many third-party tools are also available that can provide detailed insights into the performance data.

Убедитесь, что приложение эффективно использует облачные ресурсы. Verify that the application is making efficient use of cloud resources. Выполните инструментирование кода приложений, выполняемых на каждой виртуальной машине, чтобы определить, используют ли приложения ресурсы максимально эффективно. Instrument application code running on each VM to determine whether applications are making the best use of resources. Используйте такое средство, как Application Insights. You can use tools such as Application Insights.