- Device Guard: Что это такое и как включить или отключить

- Ограничение на использование Device Guard

- Как включить и отключить Device Guard

- Ошибка несовместимости с Credential Guard сторонних виртуальных машин

- Защита извлеченных учетных данных домена с помощью Credential Guard в Защитнике Windows Protect derived domain credentials with Windows Defender Credential Guard

- Новые возможности защиты учетных данных What’s new in Credential Protection

- Credential Guard для пользователя, выполнившего вход Credential Guard for signed-in user

- Удаленный Credential Guard для пользователя, выполнившего вход Remote Credential Guard for signed-in user

- Защита домена Domain protections

- Поддержка устройства, присоединенного к домену, для проверки подлинности с помощью открытого ключа Domain-joined device support for authentication using public key

- Поддержка расширения PKINIT PKINIT Freshness extension support

- Пошаговые секреты NTLM пользователя только открытого ключа Rolling public key only user’s NTLM secrets

- Разрешение сетевой NTLM, если пользователь ограничен конкретными устройствами, присоединенными к домену Allowing network NTLM when user is restricted to specific domain-joined devices

Device Guard: Что это такое и как включить или отключить

Device Guard — использует виртуализацию для изоляции секретов и тем самым обеспечивает защиту от взлома. Это гарантирует, что только привилегированное системное программное обеспечение может получить доступ к таким данным как хэши паролей NTLM и учетные данные домена. Credential Guard создает виртуальный контейнер и хранит все важные данные в нем, что не позволяет получить доступ к этим токенам на уровне системы без специальных прав авторизации. Примечательно то, что Credential Guard можно развернуть на виртуальной машине как Hyper-V.

К примеру, если хакер взломал и получил доступ к Windows 10, то он мог получить и доступ к хэшу, который используется для шифрования учетных записей, так как хэш храниться в локальной ОЗУ без защиты. В Credential Guard хэш храниться в виртуальном контейнере, и даже, если система будет скомпрометирована, то хакер не получит доступ к этому хэшу.

Ограничение на использование Device Guard

- Поддержка виртуализации 64x битным процессором.

- Безопасная загрузка.

- Чип на материнской плате TPM версии 1.0 или 2.0.

- Включенный Hyper-V.

- Доступно в Windows 10 Education, Enterprise и Windows Server 2016.

В документации Microsoft вы можете обнаружить, что Credential Guard поддерживается в Windows 10, что означает Pro и Home. Я сам запутался, и дело в том, что документация не правильная и требует правок. На github есть обсуждение на эту тему, и функция Credential Guard как бы есть, но она не шифрует данные в виртуальном контейнере, т.е. она не работает. Обратите внимание на это сообщение и это .

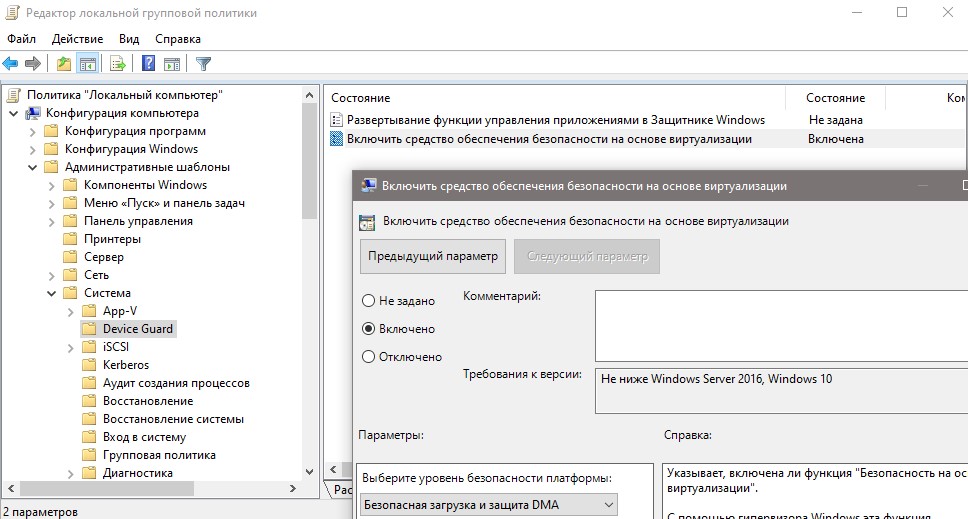

Как включить и отключить Device Guard

В групповых политиках перейдите «Конфигурация компьютера» > «Административные шаблоны» > «Система» > «Device Guard» > справа выберите «Включить средство обеспечения безопасности на основе виртуализации«.

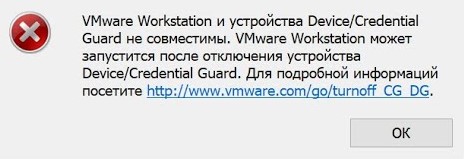

Ошибка несовместимости с Credential Guard сторонних виртуальных машин

Иногда, пользователи могут видеть ошибку «VMware Workstation и устройства Device/Credential Guard несовместимы. VMware Workstation можно запустить после отключения Device/Credential Guard» при использовании сторонних виртуальных машин как VirtualBox или VMware Workstation.

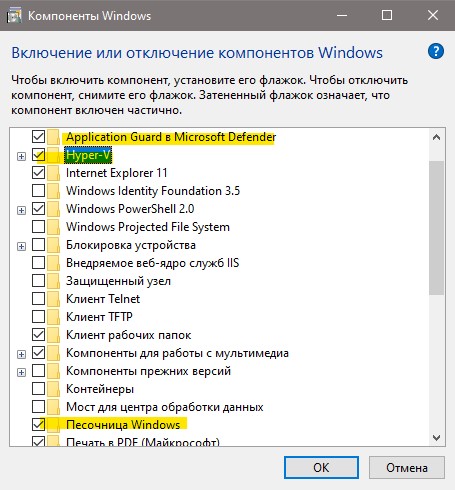

Способ 1. В этом случае нужно отключить несколько компонентов как Aplication Guard, Hyper-V и песочница Windows. Также, посмотрите не включен ли Credential Guard в групповых политиках, указанном выше способом.

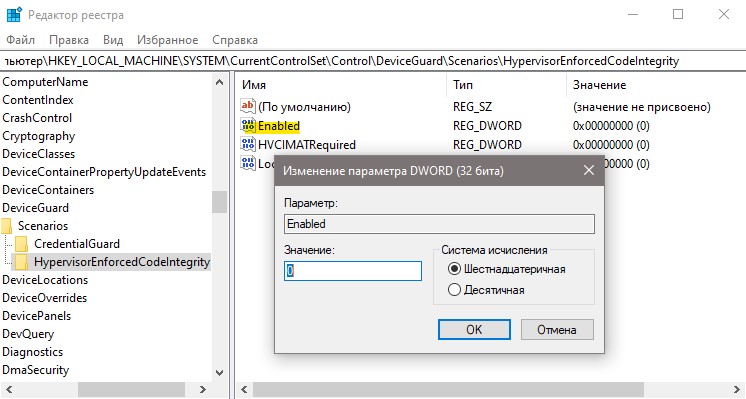

Способ 2. Если выше способ не помог и виртуальные машины выдают ошибку на несовместимость Credential Guard, то откройте редактор реестра и перейдите по пути:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity

- Нажмите два раза по Enabled и установите значение 0.

- Перезагрузите ПК.

Если после перезапуска Windows, ошибка появляется, то запустите командную строку от имени администратора и введите:

- bcdedit /set hypervisorlaunchtype off

Если хотите вернуть команду по умолчанию, то введите bcdedit /set hypervisorlaunchtype auto

Защита извлеченных учетных данных домена с помощью Credential Guard в Защитнике Windows Protect derived domain credentials with Windows Defender Credential Guard

Область применения Applies to

- Windows 10 Windows 10

- Windows Server 2016 Windows Server 2016

Впервые компонент Credential Guard в Защитнике Windows появился в Windows 10 Корпоративная и Windows Server 2016. Для защиты секретов он использует средство обеспечения безопасности на основе виртуализации, чтобы только привилегированное системное ПО могло получать доступ к этим данным. Introduced in Windows 10 Enterprise and Windows Server 2016, Windows Defender Credential Guard uses virtualization-based security to isolate secrets so that only privileged system software can access them. Несанкционированный доступ к секретам может привести к атакам, направленным на кражу учетных данных, например Pass-the-Hash или Pass-The-Ticket. Unauthorized access to these secrets can lead to credential theft attacks, such as Pass-the-Hash or Pass-The-Ticket. Credential Guard в Защитнике Windows предотвращает эти атаки, защищая хэш-коды паролей NTLM, билеты Kerberos Ticket Granting и учетные данные, хранящиеся в приложениях в качестве учетных данных домена. Windows Defender Credential Guard prevents these attacks by protecting NTLM password hashes, Kerberos Ticket Granting Tickets, and credentials stored by applications as domain credentials.

Credential Guard в Защитнике Windows обеспечивает перечисленные ниже функции и решения. By enabling Windows Defender Credential Guard, the following features and solutions are provided:

- Аппаратная защита В NTLM, Kerberos и диспетчере учетных данных для защиты учетных данных используются функции обеспечения безопасности платформы, включая безопасную загрузку и виртуализацию. Hardware security NTLM, Kerberos, and Credential Manager take advantage of platform security features, including Secure Boot and virtualization, to protect credentials.

- Средство обеспечения безопасности на основе виртуализации. Учетные данные, извлеченные из Windows NTLM и Kerberos, и другие секреты выполняются в защищенной среде, которая изолирована от используемой операционной системы. Virtualization-based security Windows NTLM and Kerberos derived credentials and other secrets run in a protected environment that is isolated from the running operating system.

- Улучшенная защита от целенаправленных устойчивых угроз Если для защиты учетных данных домена диспетчера учетных данных, а также учетных данных, извлеченных из NTLM и Kerberos, используется с помощью средства обеспечения безопасности на основе виртуализации, блокируются методы и средства краж учетных данных, которые используются во многих целенаправленных атаках. Better protection against advanced persistent threats When Credential Manager domain credentials, NTLM, and Kerberos derived credentials are protected using virtualization-based security, the credential theft attack techniques and tools used in many targeted attacks are blocked. Вредоносные программы, работающие в операционной системе с правами администратора, не могут получить доступ к секретам, защищенным с помощью средства обеспечения безопасности на основе виртуализации. Malware running in the operating system with administrative privileges cannot extract secrets that are protected by virtualization-based security. Хотя Защитник Windows Credential Guard — это мощное смягчение последствий, постоянные атаки с угрозами, скорее всего, будут переориентироваться на новые методы атаки, и вам также следует включить другие стратегии и архитектуры безопасности. While Windows Defender Credential Guard is a powerful mitigation, persistent threat attacks will likely shift to new attack techniques and you should also incorporate other security strategies and architectures.

Новые возможности защиты учетных данных What’s new in Credential Protection

Credential Guard для пользователя, выполнившего вход Credential Guard for signed-in user

Начиная с Windows 10 версии 1507, Kerberos и NTLM используют безопасность на основе виртуализации для защиты секретов Kerberos & NTLM для сеанса входа пользователя, выполнившего вход. Beginning with Windows 10, version 1507, Kerberos and NTLM use virtualization-based security to protect Kerberos & NTLM secrets of the signed-in user logon session.

Начиная с Windows 10 версии 1511, диспетчер учетных данных использует безопасность на основе виртуализации для защиты сохраненных учетных данных типа учетных данных домена. Beginning with Windows 10, version 1511, Credential Manager uses virtualization-based security to protect saved credentials of domain credential type. Учетные данные для входа и сохраненные учетные данные домена не будут переданы удаленному узлу с помощью удаленного рабочего стола. Signed-in credentials and saved domain credentials will not be passed to a remote host using remote desktop. Credential Guard можно включить без блокировки UEFI. Credential Guard can be enabled without UEFI lock.

Начиная с Windows 10, версия 1607 в режиме изолированного пользователя входит в состав Hyper-V, поэтому она больше не устанавливается отдельно для развертывания Credential Guard. Beginning with Windows 10, version 1607, Isolated User Mode is included with Hyper-V so it no longer is installed separately for Credential Guard deployment.

Удаленный Credential Guard для пользователя, выполнившего вход Remote Credential Guard for signed-in user

Начиная с Windows 10, версия 1607 Remote Credential Guard защищает учетные данные пользователя, выполнившего вход, при использовании удаленный рабочий стол путем защиты секретов Kerberos и NTLM на клиентском устройстве. Beginning with Windows 10, version 1607, Remote Credential Guard protects signed-in user credentials when using Remote Desktop by protecting the Kerberos and NTLM secrets on the client device. Чтобы удаленный узел оценил сетевые ресурсы в качестве пользователя, для запросов проверки подлинности требуется, чтобы клиентское устройство использовало секреты. For the remote host to assess network resources as the user, authentication requests require the client device to use the secrets.

Начиная с Windows 10, версия 1703 Remote Credential Guard защищает предоставленные учетные данные пользователя при использовании удаленный рабочий стол. Beginning with Windows 10, version 1703, Remote Credential Guard protects supplied user credentials when using Remote Desktop.

Защита домена Domain protections

Для защиты домена требуется домен Active Directory. Domain protections require an Active Directory domain.

Поддержка устройства, присоединенного к домену, для проверки подлинности с помощью открытого ключа Domain-joined device support for authentication using public key

Начиная с Windows 10 версии 1507 и Windows Server 2016, если устройство, присоединенное к домену, может зарегистрировать связанный открытый ключ с контроллером домена Windows Server 2016, устройство может пройти проверку подлинности с помощью открытого ключа, используя проверку подлинности Kerberos PKINIT на КОНТРОЛЛЕРе домена Windows Server 2016. Beginning with Windows 10 version 1507 and Windows Server 2016, if a domain-joined device is able to register its bound public key with a Windows Server 2016 domain controller (DC), then the device can authenticate with the public key using Kerberos PKINIT authentication to a Windows Server 2016 DC.

Начиная с Windows Server 2016, Кдкс поддерживает проверку подлинности с использованием доверия Kerberos Key. Beginning with Windows Server 2016, KDCs support authentication using Kerberos key trust.

Поддержка расширения PKINIT PKINIT Freshness extension support

Начиная с Windows 10, версии 1507 и Windows Server 2016, клиенты Kerberos будут пытаться получить свежее расширение PKInit для входа на основе открытых ключей. Beginning with Windows 10, version 1507 and Windows Server 2016, Kerberos clients will attempt the PKInit freshness extension for public key based sign-ons.

Начиная с Windows Server 2016, Кдкс может поддерживать свежее расширение PKInit. Beginning with Windows Server 2016, KDCs can support the PKInit freshness extension. По умолчанию Кдкс не будет предоставлять свежее расширение PKInit. By default, KDCs will not offer the PKInit freshness extension.

Пошаговые секреты NTLM пользователя только открытого ключа Rolling public key only user’s NTLM secrets

Начиная с Windows Server 2016 режим работы домена (ДФЛ), контроллеры домена могут поддерживать откат секретов NTLM пользователя только открытого ключа. Beginning with Windows Server 2016 domain functional level (DFL), DCs can support rolling a public key only user’s NTLM secrets. Эта функция недоступна в более низких Дфлс. This feature is unavailable in lower DFLs.

Добавление контроллера домена в домен с развернутыми секретами NTLM перед обновлением контроллера домена по крайней мере до 8 ноября обслуживание 2016 выполняет риск сбоя контроллера домена. Adding a domain controller to a domain with rolling NTLM secrets enabled before the DC has been updated with at least the November 8, 2016 servicing runs the risk of the DC crashing.

Конфигурация. для новых доменов эта функция включена по умолчанию. Configuration: For new domains, this feature is enabled by default. Для существующих доменов его необходимо настроить в центре администрирования Active Directory: For existing domains, it must be configured in the Active Directory Administrative center:

В центре администрирования Active Directory щелкните правой кнопкой мыши домен на левой панели и выберите пункт Свойства. From the Active Directory Administrative center, right-click the domain on the left pane and select Properties.

Установите флажок включить истечение срока действия секретов NTLM при входе для пользователей, которым необходимо использовать Microsoft Passport или смарт-карту для интерактивного входа в систему. Select Enable rolling of expiring NTLM secrets during sign on, for users who are required to use Microsoft Passport or smart card for interactive logon.

Нажмите кнопку ОК. Click OK.

Разрешение сетевой NTLM, если пользователь ограничен конкретными устройствами, присоединенными к домену Allowing network NTLM when user is restricted to specific domain-joined devices

Начиная с Windows Server 2016 режим работы домена (ДФЛ), контроллеры домена могут поддерживать сетевую NTLM, если пользователь ограничен конкретными устройствами, присоединенными к домену. Beginning with Windows Server 2016 domain functional level (DFL), DCs can support allowing network NTLM when a user is restricted to specific domain-joined devices. Эта функция недоступна в более низких Дфлс. This feature is unavailable in lower DFLs.

Конфигурация: в политике проверки подлинности щелкните Разрешить проверку подлинности сети NTLM, если пользователь ограничен выбранными устройствами. Configuration: On the authentication policy, click Allow NTLM network authentication when the user is restricted to selected devices.