- How to Use Credential Manager in Windows 10

- Use Credential Manager in Windows 10

- Open Credential Manager

- Delete Web Credential

- Show Web Credential Password

- Add a Windows Credential

- Edit a Credential

- Доступ к диспетчеру учетных данных от имени доверенного вызывающего Access Credential Manager as a trusted caller

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Location Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Получение учетных данных: Windows Credential Manager

- Знакомство с Credential Manager

- Получение доступа к Credential Manager

- Metasploit

- Empire

- CredentialsFileView

- Windows PowerShell

- Митигирование

How to Use Credential Manager in Windows 10

In this article, we will show you all the details to Use Credential Manager in Windows 10. It is basically the digital locker that Windows uses to store sign-in credentials like addresses, usernames, and passwords. The information is further used for your local computer or other PCs in the same networks, or servers. Apps or programs like File Explorer, Skype, Microsoft Office, or Windows uses these login details.

Use Credential Manager in Windows 10

Here is how to use credential manager in windows 10 –

Open Credential Manager

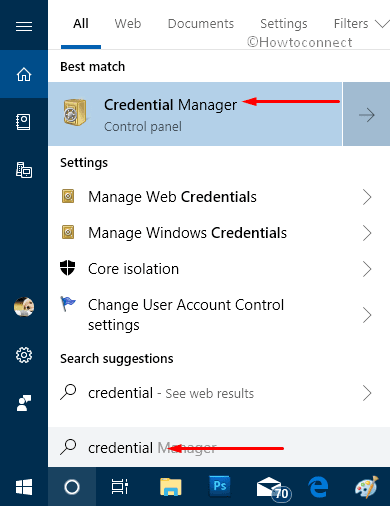

Step-1: Make a combined press of Win+S hotkeys and type credential and select the result Credential Manager as shown in the below picture.

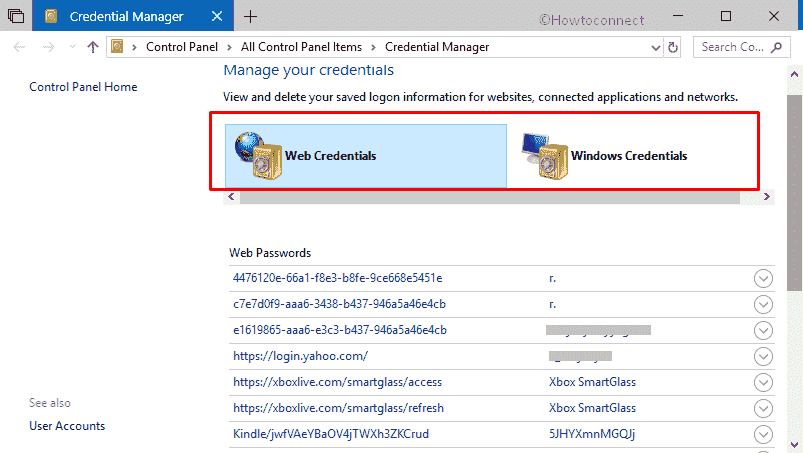

Step-2: The following window will display two vaults at the top: “Web Credentials” and “Windows Credentials”. Now, depending upon which vault you prefer to manage, click that one.

Web Credentials: It works as the storage of your login information that you make on the web. This specific vault represents all the account information for websites that are stored by Skype, Microsoft Apps, Windows moreover by Internet Explorer and Microsoft Edge.

Windows Credentials: It accumulates and displays the login information of Windows along with its services. It also accumulates id and password of HomeGroup that you have joined.

Delete Web Credential

Credential Manager in Windows 10 does not provide you an option to manually include a new website login information. However, it allows you to delete the account details of the one that is already listed.

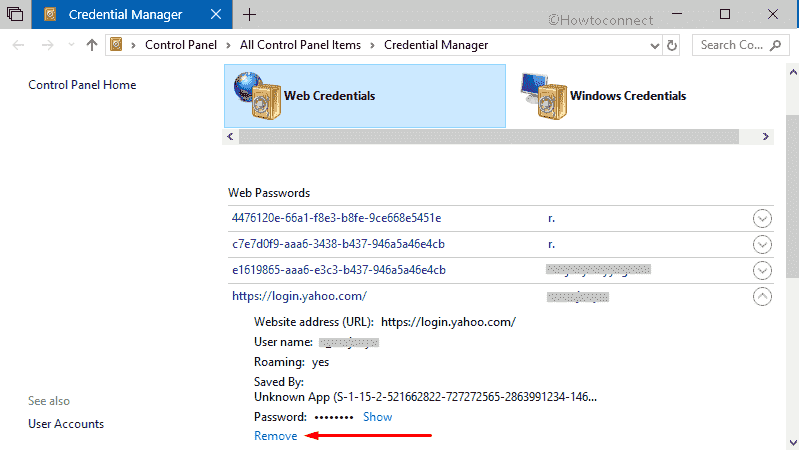

• Just be into the Web Credentials section.

• Scroll down the list and expand the web details whose credentials you wish to eradicate from the system.

• After expanding it, click Remove (see screenshot).

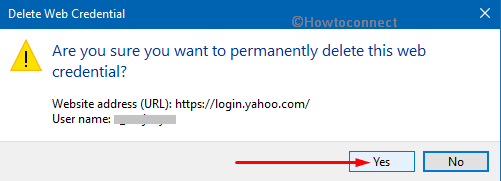

• Delete Web Credential warning dialog will appear, click Yes to finish the process.

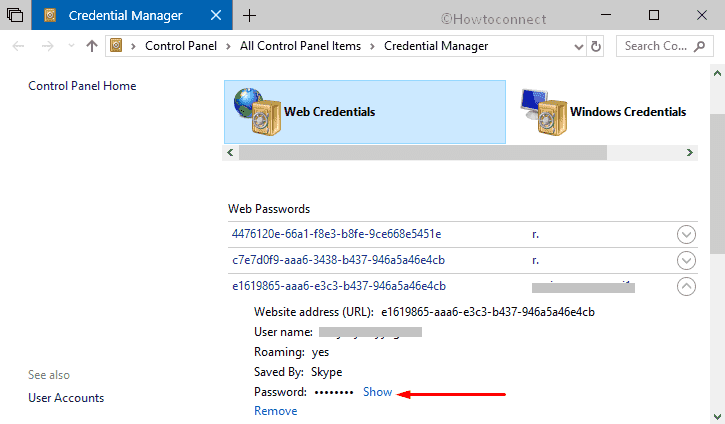

Show Web Credential Password

Each time you visit a website and provide login credentials, the entire information gets stored in the system. It eventually helps you in viewing a forgotten password as well. Let us see how!

– Locate the website whose password you are unable to recall.

– Expand its entry and click the Show option that appears next to the password.

– A Windows Security dialog will prompt up in order to confirm that it is actually you who wants to access the password. Once you provide your details, it will reveal the password directly on the PC screen.

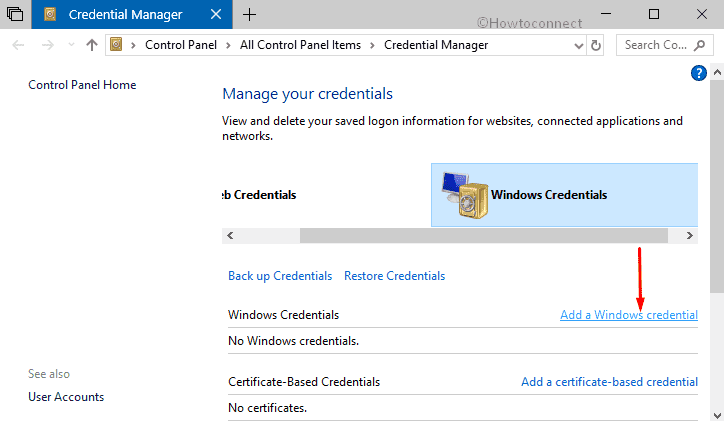

Add a Windows Credential

In certain situations, you may want the system to provide you credentials whenever required. In such case, you can add a Windows Credential as per preference in Windows 10. For instance, you can add username and password to access a “network computer”.

First of all, select Windows Credentials on its main interface.

Here, click Add a Windows Credentials link (see snapshot).

On the following window, provide the necessary details in their respective fields such as IP address or network name. Next, type the username that you prefer to use.

Note: Ensure to type the name of the computer prior to the username.

Finally, assign a password of your choice and click OK to save the credentials.

That’s all! After storing the credentials, each time you try to access the network PC, it uses them all by itself.

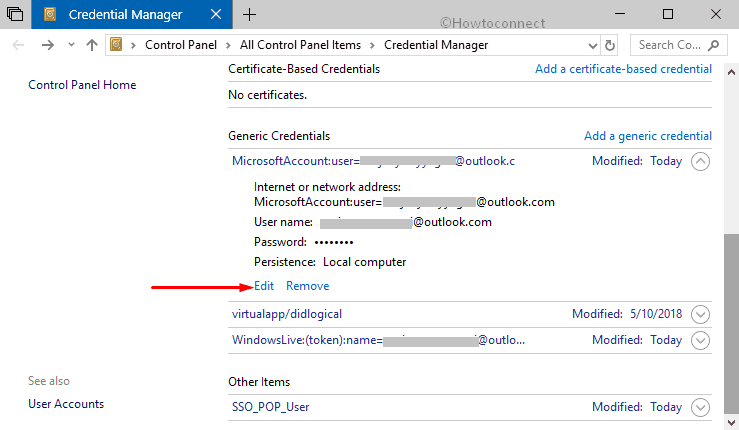

Edit a Credential

When you use Credential Manager in Windows 10, you will see that it also provides you an option to edit an existing one.

# First of all, locate the entry that you wish to modify and then expand it by clicking the tiny arrow that shows up next to it.

# Just below the details, click the Edit option as shown in the given picture.

# Now, modify the information as per need and lastly, click the Save button to implement the changes.

Note: Experts suggests not to Change the encrypted password or credentials used by specialized applications. By doing so, you can risk those applications from performing properly. It may also result in reinstallation and configuration of it from the scratch. If you want, you can update the changes in the app itself but not in “Credential Manager”.

Have you ever wondered about the pop-up dialog that asks to save the password for the login that you just made? Whether the login is correct or incorrect that prompt always comes. The password which is saved by your system is kept in Credential Manager. That’s its major use in a system. As and when your login to a website for which the password was saved by you it would automatically complete the procedure by filling the password.

Доступ к диспетчеру учетных данных от имени доверенного вызывающего Access Credential Manager as a trusted caller

Область применения Applies to

В этой статье описываются рекомендации, рекомендации по расположению, значениям, управлению политиками и безопасности для диспетчера учетных данных Access в качестве параметра политики безопасности доверенного вызываемого. This article describes the recommended practices, location, values, policy management, and security considerations for the Access Credential Manager as a trusted caller security policy setting.

Справочные материалы Reference

Диспетчер учетных данных Access в качестве параметра политики доверенного вызываемого вызова используется диспетчером учетных данных во время резервного копирования и восстановления. The Access Credential Manager as a trusted caller policy setting is used by Credential Manager during backup and restore. Ни у каких учетных записей не должно быть этой привилегии, так как она назначена только службе Winlogon. No accounts should have this privilege because it’s assigned only to the Winlogon service. Сохраненные учетные данные пользователей могут быть скомпрометированы, если эта привилегия предоставляется другим сущностям. Saved credentials of users may be compromised if this privilege is given to other entities.

Константа: SeTrustedCredManAccessPrivilege Constant: SeTrustedCredManAccessPrivilege

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Не определено Not defined

Рекомендации Best practices

- Не изменяйте этот параметр политики по умолчанию. Don’t modify this policy setting from the default.

Location Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию Default values

В следующей таблице показано значение по умолчанию для типа сервера или объекта групповой политики (GPO). The following table shows the default value for the server type or Group Policy Object (GPO).

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Политика домена по умолчанию Default domain policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default domain controller policy | Не определено Not defined |

| Параметры по умолчанию для отдельного сервера Stand-alone server default settings | Не определено Not defined |

| Параметры по умолчанию для контроллера домена Domain controller effective default settings | Не определено Not defined |

| Эффективные параметры по умолчанию для серверов-членов Member server effective default settings | Не определено Not defined |

| Параметры по умолчанию для клиентского компьютера Client computer effective default settings | Не определено Not defined |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Для активации этого параметра политики не требуется перезагрузка компьютера. A restart of the computer isn’t required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Групповая политика Group Policy

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики: Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Если локальный параметр затеняется, это означает, что в настоящее время этот параметр контролируется GPO. When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Если учетная запись имеет это право пользователя, он может создать приложение, которое вызывает диспетчер учетных данных и получает учетные данные другого пользователя. If an account is given this user right, the user of the account may create an application that calls into Credential Manager and is returned the credentials for another user.

Противодействие Countermeasure

Не определяйте диспетчер учетных данных Access в качестве параметра политики доверенного вызываемого звонка для всех учетных записей, кроме диспетчера учетных данных. Don’t define the Access Credential Manager as a trusted caller policy setting for any accounts besides Credential Manager.

Возможное влияние Potential impact

Нет. None. Конфигурация по умолчанию не определена. Not defined is the default configuration.

Получение учетных данных: Windows Credential Manager

В этой статье рассказывается о получении учетных данных из Windows Credential Manager, приводятся различные методы, которые могут быть использованы как во внутреннем, так и во внешнем пентестинге.

Знакомство с Credential Manager

Credential Manager (диспетчер учетных данных) был представлен впервые на Windows 7. Он похож на цифровое хранилище для хранения всех учетных данных пользователя в безопасности. Они расположены в папке учетных данных, которую можно найти здесь – %Systemdrive%\Users\ \AppData\Local\Microsoft\Credentials, и именно к этой папке обращается Credential Manager. Он также позволяет добавлять, редактировать, удалять, создавать резервные копии и даже восстанавливать пароли.

Учетные данные, сохраненные в Credential Manager, бывают двух типов:

- Веб-учетные данные: поскольку Edge и Windows являются продуктами одной и той же компании, Credential Manager также имеет доступ к хранящейся информации в браузере, чтобы повысить сохранность учетных данных. Он хранит пароли приложений, предоставленных Microsoft, например, Skype, Microsoft Office и т.д.

- Учетные данные Windows: здесь можно найти все учетные данные для входа в систему Windows. Это касается любой системы, которая подключена к сети.

Приложения, запущенные Windows и хранящие учетные данные пользователя, будут автоматически отображены в Credential Manager. Даже когда пользователь обновляет их, изменения моментально вносятся в диспетчер учетных данных.

Получение доступа к Credential Manager

Для получения доступа к диспетчеру учетных данных, пользователь может просто найти его в меню Пуск или открыть программу с помощью следующих двух методов:

- Панель управления > Учетные записи пользователей > Диспетчер учетных данных

- С помощью командной строки: ввести команду vaultcmd и воспользоваться ее возможностями

При имеющемся подключении к другой системе в сети можно использовать любой из способов, приведенных ниже.

При подключении, когда пользователь вводит пароль и сохраняет его для последующего использования, его учетные данные сохраняются в диспетчере учетных данных.

Независимо от веб-сайта и его политик безопасности, когда человек сохраняет пароль в Edge или любом другом приложении, таком как Skype или Outlook, эти данные также заносятся и в Credential Manager. Например, пользователь сохранил пароль от Gmail, как показано на рисунке ниже:

Теперь пользователь может убедиться в том, что пароль был действительно сохранен.

Пользователь получает доступ к Credential Manager, используя любой уже упомянутый метод. Он обнаруживает, что на вкладке учетные данные Windows хранятся все системные и сетевые пароли.

А на вкладке веб-учетные данные будут показаны пароли приложений и сохраненные в Еdge.

Metasploit

Все эти учетные данные могут быть получены с помощью простых методов. Как только был установлен сеанс Metasploit, все, что нужно сделать, это загрузить Mimikatz и запустить его. Mimikatz — это удивительный инструмент для получения учетных данных.

Чтобы запустить его удаленно с помощью сеанса Metasploit, следует использовать следующую команду:

Как только Mimikatz выполнит свою работу, пользователь получит учетные данные, сохраненные в Credential Manager, как показано на рисунке выше.

Empire

Аналогичным образом, с помощью Empire, пользователь может получить учетные данные путем загрузки Lazagne.exe непосредственно в целевую систему, а затем нужно манипулировать этой утилитой. LaZange – это один из самых популярных инструментов для получения учетных данных.

Нужно использовать следующие команды для сброса учетных данных с помощью этого метода:

После выполнения команд пользователь может увидеть, что пароли были получены, как показано на рисунке ниже:

CredentialsFileView

Следующий метод заключается в использовании стороннего инструмента – CredentialsFileView. Эта утилита очень эффективна, когда речь заходит о пентестинге. Чтобы использовать данный инструмент, следует просто скачать и запустить его. После запуска он запросит у пользователя пароль Windows.

Как только человек введет пароль, инструмент предоставит ему все необходимые учетные данные, как показано на рисунке ниже:

Windows PowerShell

Этот метод получения паролей может оказаться полезным как во внутреннем, так и во внешнем пентестинге. Во время него пользователь запускает скрипт в Windows PowerShell, его можно найти, перейдя по ссылке. Как только человек откроет скрипт, он получит все веб-учетные данные, как показано на картинке ниже:

Пользователь может применить PowerShell удаленно для получения учетных данных с помощью Metasploit. Это очень просто, так как всего лишь необходимо выполнить комбинацию следующих команд после завершения сеанса:

И с помощью команд PowerShell пользователь и получит нужные ему учетные данные.

Митигирование

Ниже приведены меры, которые могут быть использованы для обеспечения безопасности паролей пользователя:

- Не стоит хранить пароли в системе, браузере или любом другом приложении

- Следует использовать разные пароли для каждой учетной записи

- Если у пользователя возникли проблемы с запоминанием паролей, то вместо того, чтобы хранить их в виде открытого текста в системе, нужно использовать онлайн-менеджер паролей

- Надо загрузить последнюю версию операционной системы и приложений

- Вручную переходить на страницу входа в систему, а не по какой-то ссылке

- Постоянно пользоваться защитой межсетевого экрана

- Держать своих сотрудников или работодателей в курсе всех происходящих событий

Важно! Информация исключительно в учебных целях. Пожалуйста, соблюдайте законодательство и не применяйте данную информацию в незаконных целях.