- Credential manager windows 10 как отключить

- Ответы (12)

- Как удалить Credential Manager?

- Доступ к диспетчеру учетных данных от имени доверенного вызывающего Access Credential Manager as a trusted caller

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Location Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Групповая политика Group Policy

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

- Управление Credential Guard в Защитнике Windows Manage Windows Defender Credential Guard

- Включение Credential Guard в Защитнике Windows Enable Windows Defender Credential Guard

- Включение Credential Guard в Защитнике Windows с помощью групповой политики. Enable Windows Defender Credential Guard by using Group Policy

- Включить Защитник Windows учетных данных с помощью Intune Enable Windows Defender Credential Guard by using Intune

- Включение Credential Guard в Защитнике Windows с помощью реестра Enable Windows Defender Credential Guard by using the registry

- Добавление функций безопасности на основе виртуализации Add the virtualization-based security features

- Включение безопасности на основе виртуализации и Credential Guard в Защитнике Windows Enable virtualization-based security and Windows Defender Credential Guard

- Включить Защитник Windows credential Guard с помощью средства готовности оборудования HVCI и Защитник Windows Credential Guard Enable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool

- Оценка работы Credential Guard в Защитнике Windows Review Windows Defender Credential Guard performance

- Отключение Credential Guard в Защитнике Windows Disable Windows Defender Credential Guard

- Отключение Защитник Windows учетных данных с помощью средства готовности оборудования HVCI и Защитник Windows Credential Guard Disable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool

- Отключение Credential Guard в Защитнике Windows для виртуальной машины Disable Windows Defender Credential Guard for a virtual machine

Credential manager windows 10 как отключить

77258 просмотра

12 ответа

Я заметил, что в последней версии Git по умолчанию теперь появляется диалоговое окно «Git Credential Manager для Windows» вместо того, чтобы каждый раз запрашивать у меня пароль в приглашении Bash.

Я действительно ненавижу это поведение. Как я могу просто отключить его и вернуться к вводу пароля в оболочке Bash каждый раз?

Кстати, я не хочу, чтобы Git кэшировал мои учетные данные каким-либо образом , будь то учетные данные Windows или какой-либо внутренний демон. Я хочу отключить все кэширование учетных данных .

Ответы (12)

177 плюса

Хорошо, я обнаружил, что вам нужно либо не устанавливать флажок «Git Credential Manager» во время установки Git для Windows, либо (после установки) запускать оболочку Bash от имени администратора и использовать git config —edit —system для удаления helper = manager строки, чтобы она больше не регистрировалась как помощник по учетным данным.

Для получения бонусных баллов используйте git config —edit —global и вставьте:

Отключить всплывающее окно с учетными данными OpenSSH тоже.

Автор: Jez Размещён: 12.05.2016 11:11

26 плюса

Я смог удалить Git Credential Manager для Windows, используя опцию удаления:

Запустите эту команду в C:\Program Files\Git\mingw64\libexec\git-core

10 плюса

Другой вариант, который мне пришлось использовать с VSTS:

git config credential.modalprompt false —global

6 плюса

Вы также можете:

- Win + R , введите «compmgmt.msc»,

- выберите «Услуги и приложения» → «Услуги»

- найти там диспетчер учетных данных,

- измените Тип запуска на Отключено, остановите его Apply и OK .

Автор: Phoera Размещён: 12.08.2016 02:37

6 плюса

У меня была эта проблема, и я только удалил файл git-credential-manager.exe из:

6 плюса

Это не сработало для меня:

Но с —force флагом это сработало:

Я мог видеть этот след после того, как я бегу:

Также я добавил имя пользователя Git:

В конце я поставил эту команду:

Я проверяю, работает ли агент SSH — откройте окно Bash для запуска этой команды

Затем в папке users / yourName компьютера, где находится .ssh, добавьте соединение (все еще в Bash):

Я проверил все настройки, которые я добавил выше:

И когда я сделал это git push снова, мне пришлось добавить имя пользователя и пароль только в первый раз.

С тех пор git push , как я использую , у меня больше нет сообщения для ввода учетных данных Git.

После этих настроек я тоже получил письмо с сообщением:

4 плюса

Я хотел использовать диспетчер учетных данных для обычного использования, но у меня есть сценарии, в которых мне явно не нужны никакие подсказки git.exe . Вот как я вызываю Git из моих скриптов:

Таким образом, скрипт всегда видит «правильную» настройку без приглашения без необходимости настройки.

(Git для Windows 2.13.3)

Я нашел вариант, который также может пригодиться:

Но обратите внимание, что git.exe -c credential.interactive=never . это не работает (кажется, что эта -c штука не перенаправляется в Git Credential Manager для Windows или что-то еще).

Таким образом, вы можете использовать GCMfW, но он никогда не подскажет вам; он просто ищет учетные данные, которые могут быть очень полезны в неинтерактивных средах.

1 плюс

и если: wq не работает, как в моем случае, используйте ctrl + z для отмены и выхода, но это, вероятно, сделает несколько резервных файлов для работы позже — Adeem 19 января в 9:14

Также обязательно запустите Git от имени администратора! В противном случае файл не будет сохранен (в моем случае).

1 плюс

Я столкнулся с той же проблемой в Ubuntu 18.10 (Космическая Каракатица), которую я не смог удалить обычными средствами. Я использовал git config —global —unset credential.helper , и это, казалось, добилось цели.

Автор: wanton Размещён: 08.11.2018 05:46

1 плюс

Это работает в системах Windows. Я проверил это, и это сработало для меня.

1 плюс

Может быть, проблема в Sourcetree .

Перейдите в Инструменты → Параметры

Снимите флажок «Проверять пульты по умолчанию на обновления каждые [10] минут»

0 плюса

Вы можете просто удалить Диспетчер учетных данных.

C: \ Users \\ AppData \ Local \ Programs \ Git \ mingw64 \ libexec \ ГИТ-ядро

Как удалить Credential Manager?

Как удалить credential manager? Или хотя бы вытащить из автозагрузки. Сильно мешает работе. Когда нажимаешь Enter, он все время вылазит.

Нашел его в диспетчере задач — asghost.exe, но отключать его при каждой загрузке windows не очень охота. Как его отключить насовсем?

P.S. В автозагрузке asghost.exe не нашел.

Как удалить Paragon Boot Manager?

Привет Всем! На компе установлено 2 системы 7 и Win Server 2008r2 Работал в семерке установил.

Как удалить или переустановить ISP Manager?

Здравствуйте! Возможно для Вас это глупый вопрос, но я замудрила с ISP Manager-ом Раньше дяде.

Как создать свой Credential

В общем назрел такой вопрос. Каким образом можно написать свой Авторизационный модуль, ибо.

ANSYS. Удалить Remote solve manager 11.0

Помогите, пожалуйста! При удалении ANSYS Remote solve manager пишет что не может найти файл.

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь или здесь.

Credential Provider Sample

Взял исходники из статьи: хабрахабр открыл проект в Visual Studio C++ 2008. Попытался.

Поломанные плитки в Credential Provider

Привет. Я тут написал своего credential provider’a для входа в Windows по карте. И все бы хорошо.

Win 10 Pro. Несовместимость VMware и Device/Credential Guard. Кто сталкивался?

В общем ребят, ситуация вынудила обратиться к вам на форум. Чуть больше суток борюсь с.

Как из FAR manager открыть документ?

Доброго дня! Ув. модераторы, не знаю, тут ли спрашиваю. Я час наугад жал в разные клавиши, открыв.

Доступ к диспетчеру учетных данных от имени доверенного вызывающего Access Credential Manager as a trusted caller

Область применения Applies to

В этой статье описываются рекомендации, рекомендации по расположению, значениям, управлению политиками и безопасности для диспетчера учетных данных Access в качестве параметра политики безопасности доверенного вызываемого. This article describes the recommended practices, location, values, policy management, and security considerations for the Access Credential Manager as a trusted caller security policy setting.

Справочные материалы Reference

Диспетчер учетных данных Access в качестве параметра политики доверенного вызываемого вызова используется диспетчером учетных данных во время резервного копирования и восстановления. The Access Credential Manager as a trusted caller policy setting is used by Credential Manager during backup and restore. Ни у каких учетных записей не должно быть этой привилегии, так как она назначена только службе Winlogon. No accounts should have this privilege because it’s assigned only to the Winlogon service. Сохраненные учетные данные пользователей могут быть скомпрометированы, если эта привилегия предоставляется другим сущностям. Saved credentials of users may be compromised if this privilege is given to other entities.

Константа: SeTrustedCredManAccessPrivilege Constant: SeTrustedCredManAccessPrivilege

Возможные значения Possible values

- Определяемый пользователей список учетных записей User-defined list of accounts

- Не определено Not defined

Рекомендации Best practices

- Не изменяйте этот параметр политики по умолчанию. Don’t modify this policy setting from the default.

Location Location

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

Значения по умолчанию Default values

В следующей таблице показано значение по умолчанию для типа сервера или объекта групповой политики (GPO). The following table shows the default value for the server type or Group Policy Object (GPO).

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Политика домена по умолчанию Default domain policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default domain controller policy | Не определено Not defined |

| Параметры по умолчанию для отдельного сервера Stand-alone server default settings | Не определено Not defined |

| Параметры по умолчанию для контроллера домена Domain controller effective default settings | Не определено Not defined |

| Эффективные параметры по умолчанию для серверов-членов Member server effective default settings | Не определено Not defined |

| Параметры по умолчанию для клиентского компьютера Client computer effective default settings | Не определено Not defined |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Для активации этого параметра политики не требуется перезагрузка компьютера. A restart of the computer isn’t required for this policy setting to be effective.

Изменения прав пользователя вступают в силу при его следующем входе в учетную запись. Any change to the user rights assignment for an account becomes effective the next time the owner of the account logs on.

Групповая политика Group Policy

Параметры применяются в следующем порядке с помощью объекта групповой политики (GPO), который будет перезаписывать параметры на локальном компьютере при следующем обновлении групповой политики: Settings are applied in the following order through a Group Policy Object (GPO), which will overwrite settings on the local computer at the next Group Policy update:

- Параметры локальной политики Local policy settings

- Параметры политики сайта Site policy settings

- Параметры политики домена Domain policy settings

- Параметры политики подразделения OU policy settings

Если локальный параметр затеняется, это означает, что в настоящее время этот параметр контролируется GPO. When a local setting is greyed out, it indicates that a GPO currently controls that setting.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Если учетная запись имеет это право пользователя, он может создать приложение, которое вызывает диспетчер учетных данных и получает учетные данные другого пользователя. If an account is given this user right, the user of the account may create an application that calls into Credential Manager and is returned the credentials for another user.

Противодействие Countermeasure

Не определяйте диспетчер учетных данных Access в качестве параметра политики доверенного вызываемого звонка для всех учетных записей, кроме диспетчера учетных данных. Don’t define the Access Credential Manager as a trusted caller policy setting for any accounts besides Credential Manager.

Возможное влияние Potential impact

Нет. None. Конфигурация по умолчанию не определена. Not defined is the default configuration.

Управление Credential Guard в Защитнике Windows Manage Windows Defender Credential Guard

Область применения Applies to

- Windows 10 Корпоративный или Образовательный SKUs Windows 10 Enterprise or Education SKUs

- Windows Server 2016 Windows Server 2016

- Windows Server 2019 Windows Server 2019

Включение Credential Guard в Защитнике Windows Enable Windows Defender Credential Guard

Защитник Windows Credential Guardможно включить либо с помощью групповой политики,реестра, либо Hypervisor-Protected целостности кода (HVCI) и средства обеспечения готовности Защитник Windows Credential Guard . Windows Defender Credential Guard can be enabled either by using Group Policy, the registry, or the Hypervisor-Protected Code Integrity (HVCI) and Windows Defender Credential Guard hardware readiness tool. Credential Guard в Защитнике Windows может защищать секретные сведения на виртуальной машине Hyper-V, как и на физическом компьютере. Windows Defender Credential Guard can also protect secrets in a Hyper-V virtual machine, just as it would on a physical machine. Тот же набор процедур, который используется для включения Credential Guard в Защитнике Windows на физических компьютерах, применяется и к виртуальным машинам. The same set of procedures used to enable Windows Defender Credential Guard on physical machines applies also to virtual machines.

Включение Credential Guard в Защитнике Windows с помощью групповой политики. Enable Windows Defender Credential Guard by using Group Policy

Включить Credential Guard в Защитнике Windows можно с помощью групповой политики. You can use Group Policy to enable Windows Defender Credential Guard. При этом будут активированы функции безопасности на основе виртуализации, если это необходимо. This will add and enable the virtualization-based security features for you if needed.

В консоли управления групповыми политиками перейдите в раздел Конфигурация компьютера -> Административные шаблоны -> Система -> Device Guard. From the Group Policy Management Console, go to Computer Configuration -> Administrative Templates -> System -> Device Guard.

Дважды щелкните Включить средство обеспечения безопасности на основе виртуализации, а затем выберите вариант Включено. Double-click Turn On Virtualization Based Security, and then click the Enabled option.

В поле Выберите уровень безопасности платформы выберите Безопасная загрузка или Безопасная загрузка и защита DMA. In the Select Platform Security Level box, choose Secure Boot or Secure Boot and DMA Protection.

В поле Конфигурация Credential Guard щелкните элемент Включено с блокировкой UEFI, а затем нажмите кнопку ОК. In the Credential Guard Configuration box, click Enabled with UEFI lock, and then click OK. Чтобы можно было отключить Credential Guard в Защитнике Windows удаленно, выберите пункт Включено без блокировки. If you want to be able to turn off Windows Defender Credential Guard remotely, choose Enabled without lock.

В поле Конфигурация безопасного запуска выберите Not Configured, Enabled или Disabled. In the Secure Launch Configuration box, choose Not Configured, Enabled or Disabled. Дополнительные сведения в этой статье. Check this article for more details.

Закройте консоль управления групповыми политиками. Close the Group Policy Management Console.

Чтобы применить обработку групповой политики, можно запустить gpupdate /force . To enforce processing of the group policy, you can run gpupdate /force .

Включить Защитник Windows учетных данных с помощью Intune Enable Windows Defender Credential Guard by using Intune

Из домащелкните Microsoft Intune. From Home, click Microsoft Intune.

Щелкните Конфигурация устройств. Click Device configuration.

Щелкните ПрофилиСоздание защиты конечной > **** > точки > профиля Защитник Windows учетных данных Guard. Click Profiles > Create Profile > Endpoint protection > Windows Defender Credential Guard.

Это позволит включить VBS и безопасную загрузку, и вы можете сделать это с или без блокировки UEFI. It will enable VBS and Secure Boot and you can do it with or without UEFI Lock. Если потребуется отключить Учетную службу удаленно, включай ее без блокировки UEFI. If you will need to disable Credential Guard remotely, enable it without UEFI lock.

Вы также можете настроить Credential Guard с помощью профиля защиты учетных записей в безопасности конечной точки. You can also configure Credential Guard by using an account protection profile in endpoint security. Параметры политики защиты учетных записей для безопасности конечной точки см. в intune. See Account protection policy settings for endpoint security in Intune.

Включение Credential Guard в Защитнике Windows с помощью реестра Enable Windows Defender Credential Guard by using the registry

Если вы не используете групповую политику, вы можете включить Credential Guard в Защитнике Windows с помощью реестра. If you don’t use Group Policy, you can enable Windows Defender Credential Guard by using the registry. Credential Guard в Защитнике Windows использует функции безопасности на основе виртуализации, которые нужно включить в некоторых операционных системах. Windows Defender Credential Guard uses virtualization-based security features which have to be enabled first on some operating systems.

Добавление функций безопасности на основе виртуализации Add the virtualization-based security features

Начиная с Windows 10 версии 1607 и Windows Server 2016 включать функции безопасность на основе виртуализации необязательно, и этот шаг можно пропустить. Starting with Windows 10, version 1607 and Windows Server 2016, enabling Windows features to use virtualization-based security is not necessary and this step can be skipped.

Если вы используете Windows 10 версии 1507 (RTM) или Windows 10 версии 1511, необходимо включить функции безопасности на основе виртуализации. If you are using Windows 10, version 1507 (RTM) or Windows 10, version 1511, Windows features have to be enabled to use virtualization-based security. Для этого можно воспользоваться панелью управления или системой обслуживания образов развертывания и управления ими (DISM). You can do this by using either the Control Panel or the Deployment Image Servicing and Management tool (DISM).

Если вы включите Credential Guard в Защитнике Windows с помощью групповой политики, действия для включения компонентов Windows с помощью панели управления или DISM не требуются. If you enable Windows Defender Credential Guard by using Group Policy, the steps to enable Windows features through Control Panel or DISM are not required. Групповая политика сама установит эти компоненты Windows. Group Policy will install Windows features for you.

Добавление функций безопасности на основе виртуализации с помощью раздела «Программы и компоненты» Add the virtualization-based security features by using Programs and Features

Откройте раздел Панели управления «Программы и компоненты». Open the Programs and Features control panel.

Выберите Включение или отключение компонентов Windows. Click Turn Windows feature on or off.

Перейдите в раздел Hyper-V -> Платформа Hyper-V и установите флажок Низкоуровневая оболочка Hyper-V. Go to Hyper-V -> Hyper-V Platform, and then select the Hyper-V Hypervisor check box.

Установите флажок Режим изолированного пользователя на верхнем уровне выбора функций. Select the Isolated User Mode check box at the top level of the feature selection.

Нажмите кнопку OK. Click OK.

Добавление функций безопасности на основе виртуализации в автономный образ с помощью системы DISM Add the virtualization-based security features to an offline image by using DISM

Откройте командную строку с повышенными привилегиями. Open an elevated command prompt.

Добавьте низкоуровневую оболочку Hyper-V с помощью следующей команды: Add the Hyper-V Hypervisor by running the following command:

Добавьте режим изолированного пользователя с помощью следующей команды: Add the Isolated User Mode feature by running the following command:

В Windows 10 версии 1607 и более поздней версии функция Изолированный режим пользователя была интегрирована в основную операционную систему. In Windows 10, version 1607 and later, the Isolated User Mode feature has been integrated into the core operating system. Поэтому запуск команды на шаге 3 выше больше не требуется. Running the command in step 3 above is therefore no longer required.

Вы также можете добавить эти возможности в оперативный образ с помощью системы DISM или Configuration Manager. You can also add these features to an online image by using either DISM or Configuration Manager.

Включение безопасности на основе виртуализации и Credential Guard в Защитнике Windows Enable virtualization-based security and Windows Defender Credential Guard

Откройте редактор реестра. Open Registry Editor.

Включите средство обеспечения безопасности на основе виртуализации. Enable virtualization-based security:

Откройте раздел реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\DeviceGuard. Go to HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\DeviceGuard.

Добавьте новый параметр типа DWORD с именем EnableVirtualizationBasedSecurity. Add a new DWORD value named EnableVirtualizationBasedSecurity. Для включения средства обеспечения безопасности на основе виртуализации установите для этого параметра реестра значение 1, а для отключения — значение 0. Set the value of this registry setting to 1 to enable virtualization-based security and set it to 0 to disable it.

Добавьте новый параметр типа DWORD с именем RequirePlatformSecurityFeatures. Add a new DWORD value named RequirePlatformSecurityFeatures. Задайте для этого параметра реестра значение1, чтобы использовать только режим Безопасная загрузка, или значение3, чтобы использовать режим Безопасная загрузка и защита DMA. Set the value of this registry setting to 1 to use Secure Boot only or set it to 3 to use Secure Boot and DMA protection.

Включение Credential Guard в Защитнике Windows: Enable Windows Defender Credential Guard:

Откройте раздел реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA. Go to HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA.

Добавьте новый параметр типа DWORD с именем LsaCfgFlags. Add a new DWORD value named LsaCfgFlags. Присвойте этому параметру значение1, чтобы включить Credential Guard в Защитнике Windows с блокировкой UEFI, значение2, чтобы включить Credential Guard в Защитнике Windows без блокировки, или значение0, чтобы отключить этот компонент. Set the value of this registry setting to 1 to enable Windows Defender Credential Guard with UEFI lock, set it to 2 to enable Windows Defender Credential Guard without lock, and set it to 0 to disable it.

Закройте редактор реестра. Close Registry Editor.

Вы можете включить Credential Guard в Защитнике Windows, настроив записи реестра в параметре автоматической установки FirstLogonCommands. You can also enable Windows Defender Credential Guard by setting the registry entries in the FirstLogonCommands unattend setting.

Включить Защитник Windows credential Guard с помощью средства готовности оборудования HVCI и Защитник Windows Credential Guard Enable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool

Вы также можете включить Защитник Windows credential Guard с помощью средства готовности оборудования HVCI и Защитник Windows Credential Guard. You can also enable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool.

При запуске средства готовности оборудования HVCI и Защитник Windows Credential Guard на не-английской операционной системе в скрипте следует изменить, чтобы средство $OSArch = $(gwmi win32_operatingsystem).OSArchitecture $OSArch = $((gwmi win32_operatingsystem).OSArchitecture).tolower() работало. When running the HVCI and Windows Defender Credential Guard hardware readiness tool on a non-English operating system, within the script, change $OSArch = $(gwmi win32_operatingsystem).OSArchitecture to be $OSArch = $((gwmi win32_operatingsystem).OSArchitecture).tolower() instead, in order for the tool to work.

Это известная проблема. This is a known issue.

Оценка работы Credential Guard в Защитнике Windows Review Windows Defender Credential Guard performance

Запущен ли Credential Guard в Защитнике Windows? Is Windows Defender Credential Guard running?

Чтобы убедиться, что Credential Guard в Защитнике Windows работает на компьютере, вы можете использовать программу «Сведения о системе». You can view System Information to check that Windows Defender Credential Guard is running on a PC.

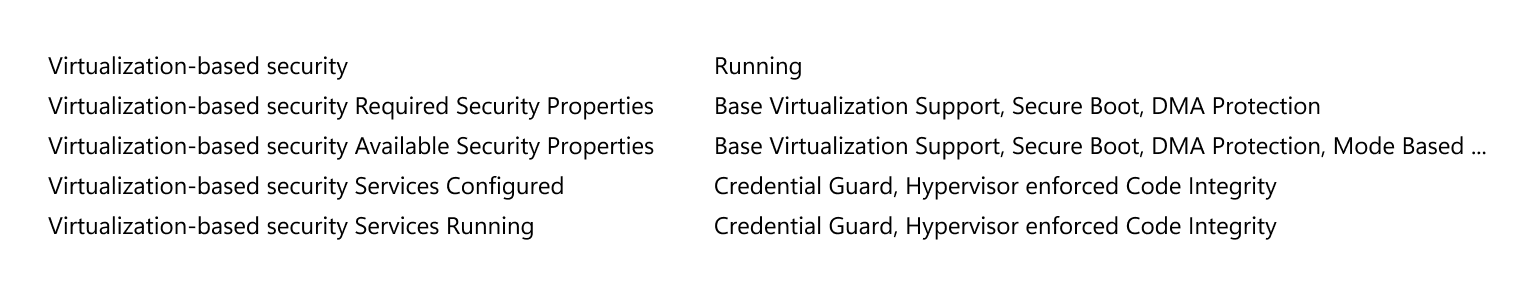

Нажмите кнопку Пуск, введите msinfo32.exe, а затем щелкните Сведения о системе. Click Start, type msinfo32.exe, and then click System Information.

Выберите Сводные сведения о системе. Click System Summary.

Подтверждение того, что служба безопасности на основе виртуализации отображается рядом с службами безопасности на основе виртуализации. Confirm that Credential Guard is shown next to Virtualization-based security Services Running.

Пример: Here’s an example:

Вы также можете проверить, Защитник Windows Службы учетных данных работает с помощью средства готовности оборудования HVCIи Защитник Windows Credential Guard. You can also check that Windows Defender Credential Guard is running by using the HVCI and Windows Defender Credential Guard hardware readiness tool.

При запуске средства готовности оборудования HVCI и Защитник Windows Credential Guard на не-английской операционной системе в скрипте следует изменить, чтобы средство *$OSArch = $(gwmi win32_operatingsystem).OSArchitecture $OSArch = $((gwmi win32_operatingsystem).OSArchitecture).tolower() работало. When running the HVCI and Windows Defender Credential Guard hardware readiness tool on a non-English operating system, within the script, change *$OSArch = $(gwmi win32_operatingsystem).OSArchitecture to be $OSArch = $((gwmi win32_operatingsystem).OSArchitecture).tolower() instead, in order for the tool to work.

Это известная проблема. This is a known issue.

На клиентских компьютерах под управлением Windows 10 1703 LsaIso.exe включается каждый раз, когда средство обеспечения безопасности на основе виртуализации включается для других функций. For client machines that are running Windows 10 1703, LsaIso.exe is running whenever virtualization-based security is enabled for other features.

Мы рекомендуем включать Credential Guard в Защитнике Windows до присоединения устройства к домену. We recommend enabling Windows Defender Credential Guard before a device is joined to a domain. Если Credential Guard в Защитнике Windows был включен после присоединения устройства к домену, может оказаться, что секреты пользователя и устройства уже скомпрометированы. If Windows Defender Credential Guard is enabled after domain join, the user and device secrets may already be compromised. Другими словами, включение Credential Guard не поможет защитить устройство или удостоверение, которое уже уязвимо, именно поэтому мы рекомендуем включить Credential Guard как можно раньше. In other words, enabling Credential Guard will not help to secure a device or identity that has already been compromised, which is why we recommend turning on Credential Guard as early as possible.

Следует регулярно проводить проверку компьютеров с включенным Credential Guard в Защитнике Windows. You should perform regular reviews of the PCs that have Windows Defender Credential Guard enabled. Это можно сделать с помощью политик аудита безопасности или запросов WMI. This can be done with security audit policies or WMI queries. Ниже представлен список кодов событий WinInit, которые следует искать. Here’s a list of WinInit event IDs to look for:

Код события 13. Credential Guard в Защитнике Windows (LsaIso.exe) запущен и защищает учетные данные LSA. Event ID 13 Windows Defender Credential Guard (LsaIso.exe) was started and will protect LSA credentials.

Event ID 14 Защитник Windows (LsaIso.exe) конфигурация: [**** | 0x0 0x1 | 0x2], 0 Event ID 14 Windows Defender Credential Guard (LsaIso.exe) configuration: [0x0 | 0x1 | 0x2], 0

Первая переменная: 0x1 или 0x2 означает, что Защитник Windows настраивается для запуска. The first variable: 0x1 or 0x2 means that Windows Defender Credential Guard is configured to run. 0x0 означает, что она не настроена для запуска. 0x0 means that it’s not configured to run.

Вторая переменная: 0 означает, что она настроена для работы в режиме защиты. The second variable: 0 means that it’s configured to run in protect mode. 1 означает, что он настроен для работы в тестовом режиме. 1 means that it’s configured to run in test mode. Эта переменная всегда должна быть 0. This variable should always be 0.

Код события 15. Credential Guard в Защитнике Windows (LsaIso.exe) настроен, но ядро системы безопасности не запущено. Операция будет продолжена без Credential Guard в Защитнике Windows. Event ID 15 Windows Defender Credential Guard (LsaIso.exe) is configured but the secure kernel is not running; continuing without Windows Defender Credential Guard.

Код события 16. Не удалось запустить Credential Guard в Защитнике Windows (LsaIso.exe): [код ошибки] Event ID 16 Windows Defender Credential Guard (LsaIso.exe) failed to launch: [error code]

ID события 17 Настройка Защитник Windows учетных данных (LsaIso.exe) UEFI: [код ошибки] Event ID 17 Error reading Windows Defender Credential Guard (LsaIso.exe) UEFI configuration: [error code]

Вы также можете убедиться, что TPM используется для защиты ключей, проверив код события 51 в источнике событий Microsoft — > Windows — > Kernel-Boot. You can also verify that TPM is being used for key protection by checking Event ID 51 in the Microsoft -> Windows -> Kernel-Boot event source. Если вы используете доверенный платформенный модуль, то значение маски реестра конфигурации платформы доверенного платформенного модуля будет отличным от0. If you are running with a TPM, the TPM PCR mask value will be something other than 0.

Код события 51. Подготовка главного ключа шифрования VSM. Event ID 51 VSM Master Encryption Key Provisioning. Использование кэшного состояния копирования: 0x0. Using cached copy status: 0x0. Состояние распечатывания кэшированной копии: 0x1. Unsealing cached copy status: 0x1. Состояние создания нового ключа: 0x1. New key generation status: 0x1. Состояние уплотнения: 0x1. Sealing status: 0x1. Маска PCR TPM: 0x0. TPM PCR mask: 0x0.

Вы можете использовать Windows PowerShell, чтобы определить, работает ли охранник учетных данных на клиентский компьютер. You can use Windows PowerShell to determine whether credential guard is running on a client computer. На компьютере, о чем идет речь, откройте окно PowerShell с повышенными уровнями и запустите следующую команду: On the computer in question, open an elevated PowerShell window and run the following command:

Эта команда создает следующую выходную следующую команду: This command generates the following output:

0. Защитник Windows учетная точка отключена (не запущена) 0: Windows Defender Credential Guard is disabled (not running)

1. Защитник Windows включена (запущена) учетная охрана 1: Windows Defender Credential Guard is enabled (running)

Проверка списка задач или диспетчера задач, чтобы узнать, LSAISO.exe ли запущена Защитник Windows, не рекомендуется. Checking the task list or Task Manager to see if LSAISO.exe is running is not a recommended method for determining whether Windows Defender Credential Guard is running.

Отключение Credential Guard в Защитнике Windows Disable Windows Defender Credential Guard

Чтобы отключить Защитник Windows Credential Guard, можно использовать следующий набор процедур или средство готовности оборудования Device Guard и Credential Guard. To disable Windows Defender Credential Guard, you can use the following set of procedures or the Device Guard and Credential Guard hardware readiness tool. Если служба credential Guard включена с блокировкой UEFI, необходимо использовать следующую процедуру, так как параметры сохраняются в переменных EFI (прошивка), и для нажатия клавиши функции для пользования изменением потребуется физическое присутствие на компьютере. If Credential Guard was enabled with UEFI Lock then you must use the following procedure as the settings are persisted in EFI (firmware) variables and it will require physical presence at the machine to press a function key to accept the change. Если учетная охрана включена без блокировки UEFI, ее можно отключить с помощью групповой политики. If Credential Guard was enabled without UEFI Lock then you can turn it off by using Group Policy.

Если вы использовали групповую политику, отключите параметр групповой политики, с помощью которого вы включали Credential Guard в Защитнике Windows (Конфигурация компьютера -> Административные шаблоны -> Система -> Device Guard -> Включить средство обеспечения безопасности на основе виртуализации). If you used Group Policy, disable the Group Policy setting that you used to enable Windows Defender Credential Guard (Computer Configuration -> Administrative Templates -> System -> Device Guard -> Turn on Virtualization Based Security).

Удалите указанные ниже параметры реестра. Delete the following registry settings:

- HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA\LsaCfgFlags HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA\LsaCfgFlags

- HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DeviceGuard\LsaCfgFlags HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DeviceGuard\LsaCfgFlags

Если вы также хотите отключить безопасность на основе виртуализации, удалите следующие параметры реестра: If you also wish to disable virtualization-based security delete the following registry settings:

Если вы удаляете эти параметры реестра вручную, убедитесь, что вы удалили их все. If you manually remove these registry settings, make sure to delete them all. Если вы не удалите какие-либо из этих параметров, устройство может перейти в режим восстановления BitLocker. If you don’t remove them all, the device might go into BitLocker recovery.

Удалите переменные EFI Credential Guard в Защитнике Windows с помощью bcdedit. Delete the Windows Defender Credential Guard EFI variables by using bcdedit. В командной строке с повышенными привилегиями введите следующие команды: From an elevated command prompt, type the following commands:

Перезагрузите компьютер. Restart the PC.

Ответьте утвердительно на запрос об отключении Credential Guard в Защитнике Windows. Accept the prompt to disable Windows Defender Credential Guard.

Для отключения Credential Guard в Защитнике Windows также можно отключить функции безопасности на основе виртуализации. Alternatively, you can disable the virtualization-based security features to turn off Windows Defender Credential Guard.

Компьютер должен иметь однократный доступ к контроллеру домена для расшифровки содержимого, например файлов, которые были зашифрованы с помощью EFS. The PC must have one-time access to a domain controller to decrypt content, such as files that were encrypted with EFS. Если вы хотите отключить как Защитник Windows, так и безопасность на основе виртуализации, запустите следующие команды bcdedit после отключения всех параметров групповой политики и реестра на основе виртуализации: If you want to turn off both Windows Defender Credential Guard and virtualization-based security, run the following bcdedit commands after turning off all virtualization-based security Group Policy and registry settings:

Дополнительные сведения о безопасности на основе виртуализации и HVCI см. в дополнительных сведениях о защите целостности кода на основе виртуализации. For more info on virtualization-based security and HVCI, see Enable virtualization-based protection of code integrity.

Охрана учетных данных и охрана устройств не поддерживаются при использовании VMs Azure Gen 1. Credential Guard and Device Guard are not supported when using Azure Gen 1 VMs. Эти параметры доступны только с VMs Gen 2. These options are available with Gen 2 VMs only.

Отключение Защитник Windows учетных данных с помощью средства готовности оборудования HVCI и Защитник Windows Credential Guard Disable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool

Вы также можете отключить Защитник Windows credential Guard с помощью средства готовности оборудования HVCI и Защитник Windows Credential Guard. You can also disable Windows Defender Credential Guard by using the HVCI and Windows Defender Credential Guard hardware readiness tool.

При запуске средства готовности оборудования HVCI и Защитник Windows Credential Guard на не-английской операционной системе в скрипте следует изменить, чтобы средство *$OSArch = $(gwmi win32_operatingsystem).OSArchitecture $OSArch = $((gwmi win32_operatingsystem).OSArchitecture).tolower() работало. When running the HVCI and Windows Defender Credential Guard hardware readiness tool on a non-English operating system, within the script, change *$OSArch = $(gwmi win32_operatingsystem).OSArchitecture to be $OSArch = $((gwmi win32_operatingsystem).OSArchitecture).tolower() instead, in order for the tool to work.

Это известная проблема. This is a known issue.

Отключение Credential Guard в Защитнике Windows для виртуальной машины Disable Windows Defender Credential Guard for a virtual machine

На узле вы можете отключить Credential Guard в Защитнике Windows для виртуальной машины: From the host, you can disable Windows Defender Credential Guard for a virtual machine: