- Ошибка CredSSP — Произошла ошибка при проверке подлинности

- Что такое CredSSP

- Варианты исправления ошибки CredSSP

- Установка последних обновлений

- Отключить уведомления об ошибке шифрования CreedSSP

- Отключение через групповые политики

- Как решить проблему ошибки шифрования CredSSP

- Почему появляется ошибка CredSSP

- Способы решения проблемы

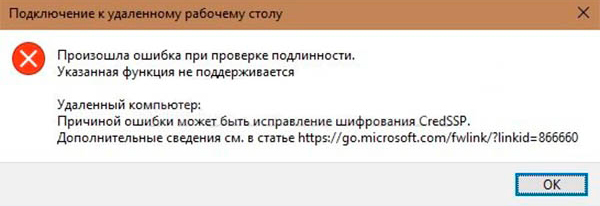

- Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление шифрования CredSSP

- Общая информация

- Способ 1: Установка обновления для исправления шифрования CreedSSP

- Способ 2: Отключение уведомления об ошибке шифрования CreedSSP через групповые политики

- Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

Ошибка CredSSP — Произошла ошибка при проверке подлинности

Всем добрый вечер, в декабре удаленно помогал одному из моих читателей с проблемой по которой, он оставил отзыв к статье — Не удается подключиться к удаленному рабочему столу и не смотря на то, что статья эта была написано аж в 2012 году, на нее до сих пор заходит большое кол-во пользователей и я не особо понимал причину такой популярности этой старой статьи до момента пока не стал разбираться с этой проблемой (ну по крайней мере я так думаю)) )!

Подсоединившись к его рабочему столу через TeamViewer и при подключение по RDP к серверу Windows 2012 у нас вылетела ошибка:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP

Дополнительные сведенья см. в статье https://go.microsoft.com/fwlink/?linkid=866660

An authentication error has occurred.

The function is not supported.

This could be due to CredSSP encryption oracle remediation.

начал разбираться и вот что могу рассказать об этой ошибке:

Что такое CredSSP

CredSSP — это протокол поставщика поддержки учетных данных который является поставщиком аутентификации, который обрабатывает запросы на аутентификацию для других приложений.

у протокола CredSSP было три релиза-обновления

- Version 1.0 — 13 марта 2018 года

- Version 2.0 — 17 апреля 2018 года

- Version 3.0 — 8 мая 2018 года

Поэтому когда мы подсоединяемся к серверу по RPD и вас отфутболивают, то тут две могут быть причины, либо на вашем компьютере поставились обновления либо на сервере были установлены накопительные обновления март — май 2018 года в которых убирается уязвимость в системе безопасности и при попытке подключения с непропатченной версией CredSSP у вас будет вылетать ошибка:

- Причиной ошибки может быть исправление шифрования CredSSP

- This could be due to CredSSP encryption oracle remediation.

Более детально эта проблема уже описана на сайте Микрософта в бюллетене CVE-2018-0886 .

Давайте перейдем к

Варианты исправления ошибки CredSSP

Вариантов по устранению причины ошибки CredSSP несколько и мы пройдемся по каждой отдельно!

Установка последних обновлений

в котором вам предлагается скачать вручную обновление и поставить его на клиента/сервер

Установить отсутствующие обновления безопасности на сервере можно через службу Windows Update или вручную. Чтобы не тянуть кучу лишнего, вот прямые ссылки на обновления для разных версий Windows Server:

- Windows Server 2016 / Windows 10 KB4103723

- Windows Server 2012 / Windows 10 KB4103715

- Windows Server 2008 / Windows 7 KB4103712

Отключить уведомления об ошибке шифрования CreedSSP

Но есть и более простой способ (но не безопасный) как это можно обойти если нет времени заниматься скачиванием и установкой! Этим способом мы просто отключаем это уведомление об ошибки и спокойно продолжаем работать по RDP

- запускаем cmd от имени администратора

- в вводим следующую команду:

- перезагружаем компьютер и проверяем RDP

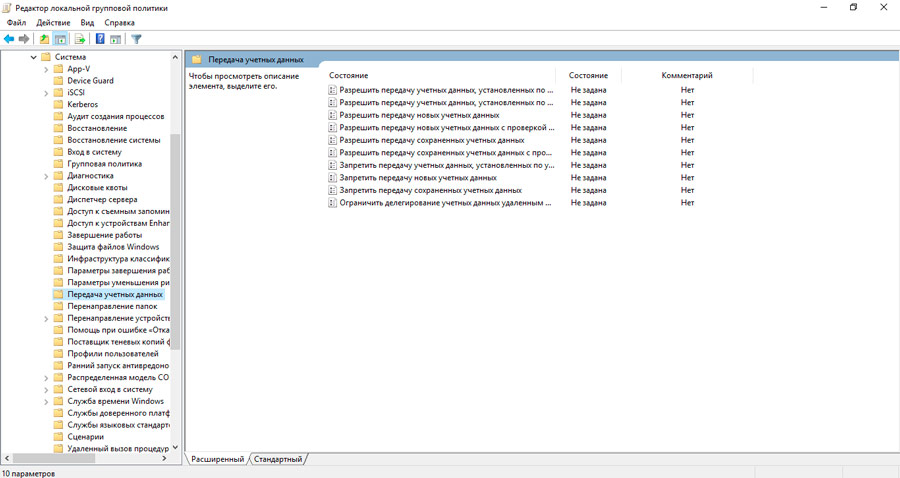

Отключение через групповые политики

Если же вам удобнее использовать редактор локальных групповых политик, то следуйте след инструкции:

- запускаем редактор gpedit.msc

- Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

- Открываем параметр с именем Исправление уязвимости шифрующего оракула

- Включено

- Перезагружаем компьютер

Вот так мы и победили эту ошибку с подключением RPD к серверу! Так что будут вопрос, обязательно пишите и я постараюсь вам помочь!

Как решить проблему ошибки шифрования CredSSP

Весной 2018 года пользователи Windows начали сталкиваться с ошибкой, которая ранее практически не встречалась.

Вскоре выяснилось, что сообщение «Еncryption oracle remediations» возникало при попытке осуществить соединение клиентского ПК с удалённой машиной, и происходило это при следующих обстоятельствах:

- подключение к удалённой машине осуществляется с компьютера, на котором недавно была установлена относительно старая сборка Windows (Server 2012, «десятка» сборки 1803 и ниже, Server 2016), поскольку на этих ОС отсутствуют обновления безопасности, вышедшие позже;

- подключение происходит к серверу, где отсутствуют вышеназванные обновления;

- при подключении встроенные средства протокола RDP блокируют удалённый ПК по причине отсутствия нужных заплаток на клиентской машине.

Рассмотрим причины возникновения ошибки и как можно исправить ситуацию.

Почему появляется ошибка CredSSP

Итак, мы уже знаем, что на многих версиях Виндовс (серверных вариантов 2016/2012/2008, за исключением 2013, а также клиентских, начиная с 7) без установленных кумулятивных патчей, если вы пытаетесь осуществить соединение с удалённым ПК по RDS/RDP, может возникнуть проблема Remote Desktop connection.

Другими словами, при удалённом подключении к компьютеру во время процедуры проверки подлинности шифрования произошла ошибка CredSSP, причиной которой может быть несовпадение протоколов шифрования. Это происходит потому, что на одной из машин (клиентской или удалённой) не установлены соответствующие обновления, вышедшие после марта 2018 года.

Именно тогда Microsoft начала распространять обновление, направленное на защиту выявленной уязвимости протокола CredSSP, грозящей вероятностью удалённого выполнения кода злоумышленниками. Технические детали проблемы достаточно подробно приведены в бюллетене CVE2018-0886. Спустя два месяца вышло ещё одно обновление, вводившее по умолчанию запрет на возможность клиентской машины Windows связываться с удалённым сервером, если на нём версия протокола CredSSP не была пропатчена мартовским обновлением.

То есть если у вас стоит клиентская Windows с вовремя установленными майскими обновлениями, а вы совершаете попытку соединиться с удалёнными серверами, на которых, начиная с весны 2018 года, не производилась установка кумулятивных обновлений безопасности, такие попытки будут заканчиваться аварийно. При этом клиентская машина получит сообщение о невозможности выполнить удалённое подключение вида CredSSP.

Итак, причиной возникновения ошибки может оказаться исправление разработчиками протокола шифрования CredSSP, появившееся в результате выхода следующих обновлений:

- для серверной версии 2008 R2 и «семёрки» – KB4103718;

- для WS 2016 – KB4103723;

- для WS 2012 R2 и Windows 8.1 – KB4103725;

- для «десятки» сборки 1803 – KB4103721;

- для Windows 10 сборки 1609 – KB4103723;

- для «десятки» сборки 1703 – KB4103731;

- для W10 build 1709 — KB4103727.

В указанном перечне указаны номера обновлений, вышедших в мае 2018 года, в настоящее время необходимо устанавливать более свежие пакеты накопительных (их ещё называют кумулятивными) обновлений. Выполнить эту операцию можно несколькими способами. Например, обратившись к службе Windows Update, базирующейся на серверах разработчика, или с использованием локального сервера WSUS. Наконец, вручную скачать необходимые заплатки безопасности можно через Microsoft Update Catalog (это каталог обновлений Виндовс).

В частности, для поиска обновлений для своего компьютера, на котором установлена «десятка» сборки 1803, за май 2020 года поисковый запрос должен иметь следующий вид: windows 10 1803 5/*/2020.

Способы решения проблемы

Существует два пути выхода из сложившейся ситуации. Как нетрудно догадаться, один из них – удаление обновлений безопасности на клиентском компьютере, установленных после марта 2018 года. Разумеется, такой шаг считается весьма рискованным и настоятельно не рекомендуется, поскольку имеются другие варианты решения проблемы. Но он – самый простой в исполнении, и его можно использовать для однократной попытки доступа к удалённой машине.

А теперь рассмотрим альтернативные «правильные» варианты исправления ошибки, возникающей при проверке подлинности CredSSP.

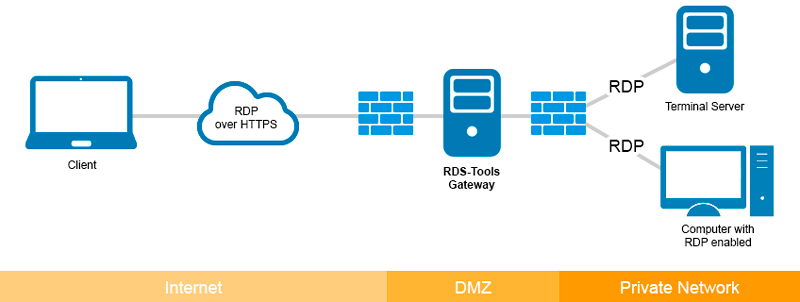

Один из них – отключить (одноразово) процедуру проверку версии CredSSP на удалённом ПК во время попытки соединения по RDP. В этом случае вы остаётесь защищёнными, патчи остаются установленными, риск есть только во время сеанса связи.

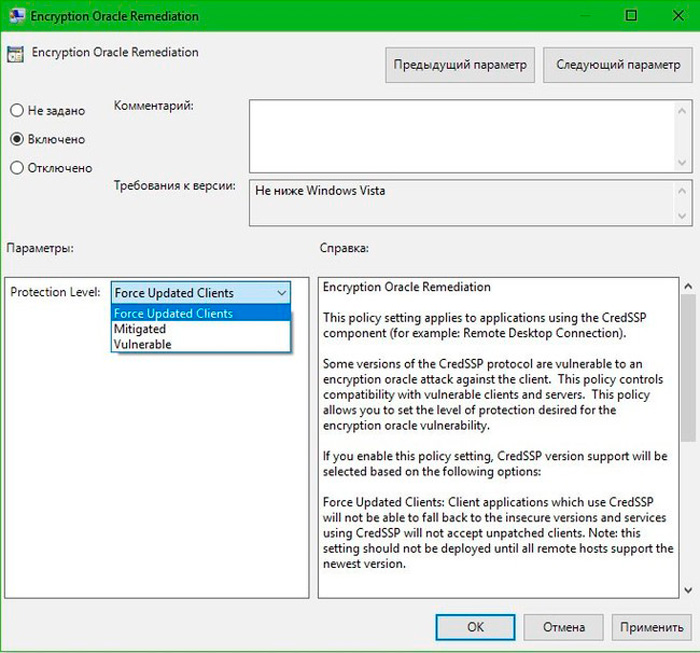

- запускаем в консоли «Выполнить» gpedit.msc (встроенный редактор локальных GPO);

- переходим во вкладку Computer Configuration, выбираем пункт Administrative Templates, затем идём во вкладку System, далее – в Credentials Delegation. На русифицированной Виндовс полный путь будет выглядеть следующим образом: вкладка «Конфигурация компьютера»/вкладка «Административные шаблоны»/пункт меню «Система»/ вкладка «Передача учётных данных»;

- в списке политик ищем строку Encryption Oracle Remediation, кликаем на ней и включаем селектор политики в положение Enabled/«Включено», выбрав в появившемся списке строку Vulnerable (Оставить уязвимость);

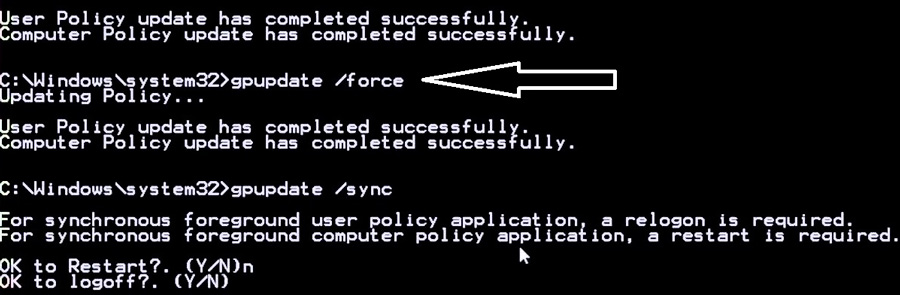

- запускаем через консоль «Выполнить» команду gpupdate /force (принудительное обновление политик), завершив процедуру отключения уведомлений редактирования локальной групповой политики;

- пробуем подключиться к удалённой машине.

Выключение политики EncryptionOracleRemediation позволит вашему компьютеру подключаться даже к непропатченным удалённым ПК и серверам без наличия свежих обновлений безопасности.

Рассмотрим, как работает политика EOR. Она имеет три уровня защиты от уязвимостей протокола CredSSP при отсутствии патчей:

- Force Updated Clients – базовый уровень защиты, полный запрет подключения со стороны удалённой машины на подключение клиентских ПК без установленных обновлений. Как правило, эту политику активируют после полного обновления в рамках всей инфраструктуры сети, то есть после установки свежих обновлений на все связанные сетью рабочие станции, включая серверы, к которым осуществляется удалённое подключение.

- Mitigated – этот уровень защиты блокирует любые попытки подключения к серверам, на которых протокол CredSSP не пропатчен. При этом все остальные службы, работающие по CredSSP, не затрагиваются.

- Vulnerable – зашита минимального уровня, снимающая запрет на удалённый доступ к RDP машине при наличии уязвимой версии CredSSP.

Отметим, что на некоторых клиентских машинах (например, домашней версии Виндовс) редактор локальных политик в сборку не включён. В этом случае внесение изменений, позволяющих связываться с удалёнными машинами без пропатченных обновлений на серверной стороне, вносится вручную правкой реестра.

Для этого вводим в консоль «Выполнить» строку:

REG ADD HKML\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Эту процедуру можно применить ко всем рабочим станциям, используя доменную GPO (консольный запуск – gpmc.msc), а можно применить скрипт PowerShell (чтобы получить перечень рабочих станций, принадлежащих данному домену, можно воспользоваться командлетом Get-ADComputer, входящим в состав RSAT-AD-PowerShell) следующего содержания:

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) <

Invoke-Command -ComputerName $computer -ScriptBlock <

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

>

>

Но чтобы избежать лишнего риска, необходимо сразу после подключения к удаленной машине при наличии соответствующих прав установить актуальные обновления, используя службу Windows Update (она должна быть включена). Эту операцию можно выполнить вручную, скачав свежие кумулятивные обновления и выполнив их установку в соответствии с указанным ранее алгоритмом.

Если вы хотите исправить ошибку шифрования CredSSP на Виндовс XP/Server 2003, которые в настоящее время уже не поддерживаются, но в силу определённых обстоятельств вами используются, необходимо все эти машины пропатчить Embedded POSReady 2009.

Мы не упомянули ещё об одном сценарии возникновения ошибочного сообщения «Еncryption oracle remediation» – когда с удалённым сервером всё в порядке, а непропатченным оказывается клиентский компьютер. Она будет возникать, если на удалённой машине активирована политика, блокирующая попытки установления связи с непропатченными клиентскими ПК.

В данном случае удалять обновление безопасности на клиенте не нужно. При неудачной попытке связаться с сервером следует проверить, когда последний раз на клиентской машине производилась установка кумулятивных обновлений безопасности. Выполнить проверку можно посредством использования модуля PSWindowsUpdate, а также выполнив команду в консоле:

gwmi win32_quickfixengineering |sort installed on -desk

Если дата достаточно старая (необязательно до марта 2018 года), установите самое свежее кумулятивное обновление для вашей версии Windows.

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление шифрования CredSSP

После 8 мая 2018 года, многие пользователи операционных систем Windows столкнулись с проблемой, в результате которой при попытке зайти через удаленный рабочий стол на другой компьютер под управлением ОС Windows (или же при использовании remoteapp), они получают следующую ошибку:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается

Причиной ошибки может быть исправление шифрования CredSSP.

Общая информация

Скриншот с текстом ошибки

Способ 1: Установка обновления для исправления шифрования CreedSSP

Причиной данной ошибки является отсутствие обновления CVE-2018-0886 на стороне сервера или того компьютера, на который вы пытаетесь подключиться, используя удаленный рабочий стол (RDP). Для её устранения достаточно просто установить данное обновление на том компьютере, который выступает в роли сервера. Взять обновление для необходимой версии ОС можно по ссылкам ниже:

- Обновление CVE-2018-0886 для Windows Server 2016 1803

- Обновление CVE-2018-0886 для Windows Server 2016 1709

- Обновление CVE-2018-0886 для Windows Server 2016 1703

- Обновление CVE-2018-0886 для Windows Server 2016 1607

- Обновление CVE-2018-0886 для Windows Server 2016 1511

- Обновление CVE-2018-0886 для Windows Server 2016

- Обновление CVE-2018-0886 для Windows 10 1803 ARM64

- Обновление CVE-2018-0886 для Windows 10 1803 x86

- Обновление CVE-2018-0886 для Windows 10 1803 x64

- Обновление CVE-2018-0886 для Windows 10 1709 ARM

- Обновление CVE-2018-0886 для Windows 10 1709 x86

- Обновление CVE-2018-0886 для Windows 10 1709 x64

- Обновление CVE-2018-0886 для Windows 10 1703 ARM

- Обновление CVE-2018-0886 для Windows 10 1703 x86

- Обновление CVE-2018-0886 для Windows 10 1703 x64

- Обновление CVE-2018-0886 для Windows 10 1607 ARM

- Обновление CVE-2018-0886 для Windows 10 1607 x86

- Обновление CVE-2018-0886 для Windows 10 1607 x64

- Обновление CVE-2018-0886 для Windows 10 1511 ARM

- Обновление CVE-2018-0886 для Windows 10 1511 x86

- Обновление CVE-2018-0886 для Windows 10 1511 x64

- Обновление CVE-2018-0886 для Windows 10 x86

- Обновление CVE-2018-0886 для Windows 10 x64

- Обновление CVE-2018-0886 для Windows Server 2012 R2

- Обновление CVE-2018-0886 для Windows 8.1 x86

- Обновление CVE-2018-0886 для Windows 8.1 x64

- Обновление CVE-2018-0886 для Windows Server 2012

- Обновление CVE-2018-0886 для Windows Server 2008 R2

- Обновление CVE-2018-0886 для Windows 7 x86

- Обновление CVE-2018-0886 для Windows 7 x64

Способ 2: Отключение уведомления об ошибке шифрования CreedSSP через групповые политики

Если же установить обновления по какой-то причине невозможно, то можно отключить данное уведомление об ошибке. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- В окне «Выполнить«, «Командной строке» или PowerShell нужно выполнить команду gpedit.msc . После этого произойдет загрузка консоли управления групповыми политиками.

- В ней нужно перейти по следующему пути: Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных. Для английской версии данный путь выглядит следующим образом: Computer Configuration — Administrative Templates — System — Credentials Delegation.

- Открываем параметр «Исправление уязвимости шифрующего оракула» («Encryption Oracle Remediation» в англ. версии), и нажимаем «Включено» («Enabled»). Уровень защиты ставим как «Оставить уязвимость» («Vulnerable»).

- Нажимаем «ОК», и выходим из управления групповыми политиками.

Способ 3: Отключение уведомления об ошибке шифрования CreedSSP путем правки реестра

В том случае, если в вашей редакции Windows отсутствует редактор групповых политик (например Windows 10 Домашняя), то тогда придется внести нужные правки в реестр вручную. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- Открываем редактор реестра, и переходим по следующему пути (в случае его отсутствия, его необходимо создать):

- Ищем параметр DWORD под названием AllowEncryptionOracle, и ставим значение 2. Если такого параметра нет, то создаем его.

- Перезагружаем компьютер

Для тех, кто не хочет возиться с реестром, достаточно просто выполнить команду приведенную ниже, в командной строке с правами администратора: