- База знаний

- База знаний по категориям

- К предыдущему меню

- Отключение Dallas lock 8 через командную строку 2020

- Описание ситуации:

- Отключение Dallas Lock 8

- Заключение

- СЗИ Dallas Lock 8.0‑С

- комплексная защита рабочих станций и серверов под управлением ОС Windows

- Возможности

- Соответствует требованиям ФСТЭК России и Минобороны России:

- Назначение Dallas Lock 8.0-С

- Ключевые возможности Dallas Lock 8.0-С

- Решите проблемы безопасности быстро и эффективно

- Надежная защита от НСД с использованием современных инструментов

- Набор подключаемых модулей для дополнительной защиты от угроз ИБ

- Простое внедрение в сложных инфраструктурах Сервер Безопасности (СБ) + Менеджер СБ + Сервер лицензий

- Протестируйте комплексную защиту Dallas Lock прямо сейчас

- Ответим на любые вопросы по продукту

- Обзор и практическая демонстрация СЗИ Dallas Lock 8.0

- Полный список вопросов и ответов по СЗИ Dallas Lock 8.0

База знаний

База знаний по категориям

К предыдущему меню

Инструкция по аварийному удалению Dallas Lock 8.0 в ручном режиме

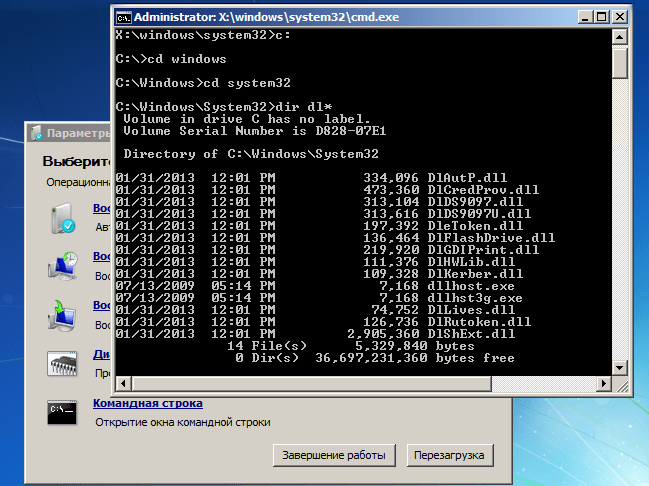

Для удаления Dallas Lock 8.0 в ручном режиме необходимо загрузить ПК в режиме восстановления или с установочного диска ОС, запустить командную строку и перейти в каталог C:\Windows\System32, а затем выполнить следующие команды:

- ren dlautp.dll dlautp_.dll

- copy msv1_0.dll dlautp.dll

- ren dlkerber.dll dlkerber_.dll

- copy kerberos.dll dlkerber.dll

- ren dllives.dll dllives_.dll

- copy livessp.dll dllives.dll

- ren dlcloud.dll dlcloud_.dll (только для Windows 10)

- copy cloudAP.dll dlcloud.dll (только для Windows 10)

Файлы dllives.dll и livessp.dll могут отсутствовать в ОС, это не критично.

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команды:

- cd C:\Windows\System32\drivers

- ren dlfirewall.sys dlfirewall.off

После переименования вышеуказанных библиотек можно будет авторизоваться в ОС под учетной записью суперадминистратора и запустить утилиту для очистки реестра DlRestoreSystem. Утилита DlRestoreSystem расположена в каталоге Utils на установочном диске Dallas Lock 8.0.

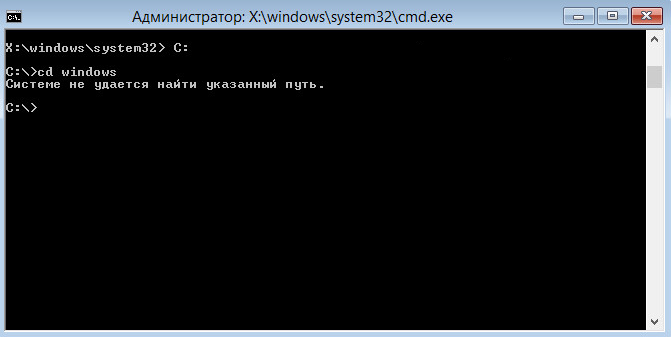

Если нет доступа к каталогу C:\Windows:

В данном случае возможно, что папка Windows находится не на диске C:\.

Дело в том что в некоторых случаях ОС устанавливается на другой логический диск, не на C:\.

Для того чтобы выяснить букву раздела, на котором установлена ОС, необходимо:

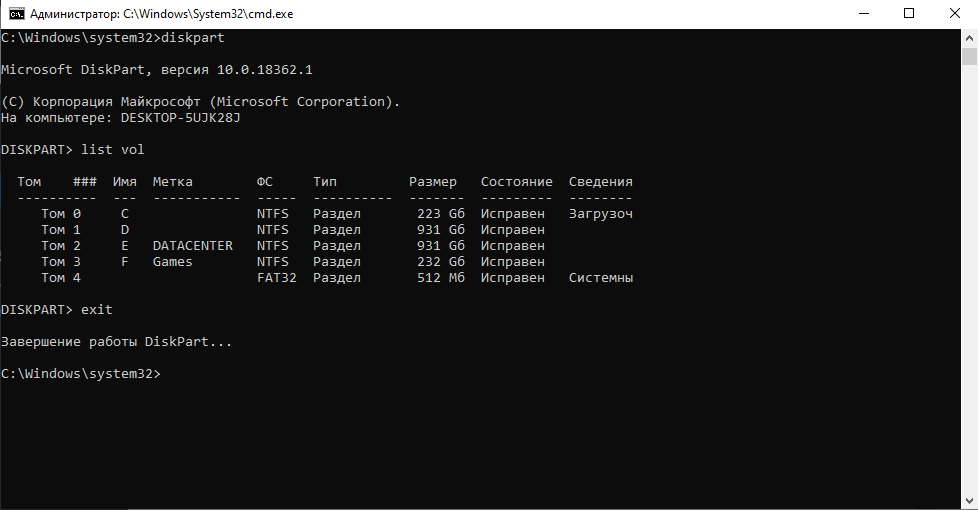

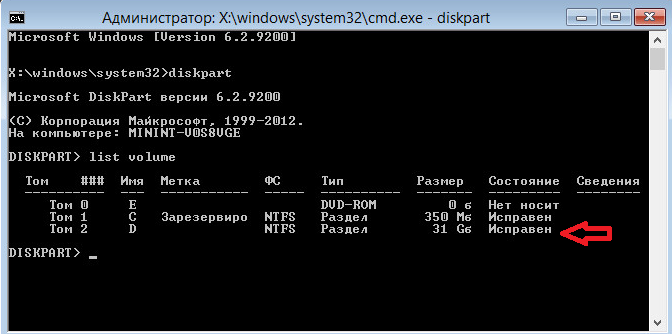

- В консоли восстановления Windows ввести команду DISKPART.

- После запуска утилиты DISKPART ввести команду list volume.

- Данная команда отобразит список разделов диска.

В вышеприведенном примере (см. скриншот) указано, что раздел C зарезервирован системой, а ОС установлена в раздел, обозначенный буквой D (в Вашем случае буква диска может отличаться).

Чтобы перейти в папку Windows, необходимо выполнить следующие действия:

- Завершить работу утилиты DISKPART, выполнив команду exit.

- Ввести D: (в Вашем случае буква диска может отличаться).

- После перехода на диск D: выполнить команду cd Windows.

- Выполнить команду cd System32.

- Далее выполнить команды по переименованию библиотек.

Отключение Dallas lock 8 через командную строку 2020

Описание ситуации:

В процессе аттестации приличного количества АРМ по требованиям ФСТЭК приняли решение “ускорить” процесс залива компов через клонирование системы. Использовали Acronis, клонировали Windows 10 Pro в составе со всем входящим в состав аттестации ПО. Ошибка пришла откуда не ждали, и даже сотрудники аттестующей организации, помогающие в подготовке АРМ к аттестации ни о чем не предупредили. Как итог

60% компов в течении трех месяцев вернулись в админскую со слетевшим загрузчиком без возможности восстановления работоспособности стандартными способами. Виной всему стал установленный на момент создания клона системы Dallas Lock 8-K.

p, blockquote 1,0,0,0,0 —>

Диск восстановления Dallas lock не всегда под рукой. Кроме того в ситуации с клонами оказалось что он ещё и не всегда помогает. К слову по данной инструкции процент успеха тоже не идеальный. Около 5 компов из

40 вернувшихся в админскую удаление Dallas Lock не спасло и пришлось заливать всю систему и ПО с нуля.

p, blockquote 2,0,0,0,0 —>

Стартовые условия: Windows 10 Pro при загрузке падает сразу в диагностику, восстановления загрузчика не работают, восстановление системы не прокатывает, в безопасный режим загрузиться не можем и всё что нам остаётся – режим командной строки.

p, blockquote 3,0,0,0,0 —>

Собственно предвещая подобные проблемы с остальной частью компов, чтобы не искать данную инструкцию в будущем, я и публикую её у себя на сайте. Инструкция актуальна для версий Dallas Lock-K и C вплоть до 8.0.565.2

p, blockquote 4,0,0,0,0 —>

UPD 08.04.2021 – данная инструкция так же подойдёт и для отключения Далласа при ошибке “Разблокировать компьютер может только вошедший пользователь”. Ошибка возникает после установки Dallas Lock-K и C на обновлённую до релиза 20H2 десятку. К сожалению, в данный момент единственный способ ставить старый даллас в таком случае – использование LTSC дистрибутива. Можно попробовать попросить у разрабов более свежую версию далласа, если у вас ещё действует код технической поддержки, но лично в нашей организации он уже истёк, а контролирующие органы утверждают что версия без этой ошибки пока не прошла сертификацию…Но всё равно попробуйте запросить свежий дистрибутив.

p, blockquote 5,0,1,0,0 —>

Отключение Dallas Lock 8

Проверено лично, сработает на системах под управлением Windows Vista/7/8/8.1/10/2008/2008R2/2012/2012R2.

p, blockquote 6,0,0,0,0 —>

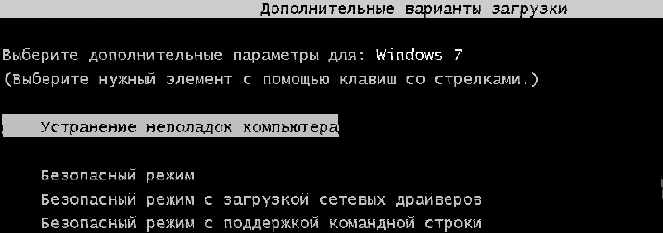

В Windows 10 довольно просто попасть в командную строку через среду восстановления и диагностики, в Windows 7 и ниже потребуется тыкать F8 до загрузки системы и прожать пункт “Устранение неполадок компьютера”. Если есть Hirens boot – отлично, советую вообще всем держать подобную флешку на всякий пожарный.

p, blockquote 7,0,0,0,0 —>

Попытку системы восстановиться автоматически можно смело прервать и вызвать меню дополнительных вариантов восстановления, там мы и найдем командную строку на старых версиях Windows.

p, blockquote 8,0,0,0,0 —>

С помощью утилиты Diskpart заранее определите диск, на котором у вас установлен Dallas Lock. Буква диска с установленной системой может не совпадать с той что вы ранее видели в ОС. Порядок команд:

p, blockquote 9,0,0,0,0 —>

- Diskpart

- List vol

- Для выхода из утилиты пишем Exit

После получения доступа к файловой системе необходимо подменить

системные файлы. После получения доступа к файловой системе необходимо зайти в папку System32, например с помощью команды «cd %windir%\system32» и ввести следующие команды:

p, blockquote 10,0,0,0,0 —>

- «ren dlautp.dll dlautp_.dll»;

- «copy msv1_0.dll dlautp.dll»;

- «ren dlkerber.dll dlkerber_.dll»;

- «copy kerberos.dll dlkerber.dll»;

- «ren dllives.dll dllives_.dll» (Этот файл часто отсутствует, не страшно если его нет);

- «copy livessp.dll dllives.dll»10 (Может отсутствовать);

- «ren dlcloud.dll dlcloud_.dll (только для Windows 10)»;

- «copy cloudAP.dll dlcloud.dll (только для Windows 10)».

Для отключения драйвера МЭ (при установленной версии с МЭ или МЭ и СОВ) необходимо выполнить команду «cd %windir%\system32\drivers» и ввести следующую команду «ren

dlfirewall.sys dlfirewall.off».

p, blockquote 11,1,0,0,0 —>

Теперь можно залезть в реестр с помощью команды regedit. Руководство Dallas Lock утверждает что после операций с подменой системных файлов ОС уже должна загружаться в безопасном режиме, однако на моей практике такое иногда случалось лишь на Windows 7. В редакторе реестра следует проделать следующие операции:

p, blockquote 12,0,0,0,0 —>

Для Windows Vista/2008/7/2008R2:

Изменить значение на «0» параметра «Disabled» по пути: «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers<6f45dc1e-5384-457a-bc13-2cd81b0d28ed>»

Для Windows 8/8.1/2012/2012R2/10 «HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers\ <60b78e88-ead8-445c-9cfd-0b87f74ea6cd>».

p, blockquote 13,0,0,0,0 —>

Удалить ветку реестра «<9123e0c2-ff5e-4b38-bab9-e2fa800d2548>» по пути HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\

Authentication\Credential Providers».

p, blockquote 14,0,0,0,0 —>

Полностью удалить из реестра следующие разделы:

p, blockquote 15,0,0,0,0 —>

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlCrypt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlDisk»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlFlt»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlHwCtrl»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dlfirewall»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DlLwf»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DllPSService»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLCRYPT»;

- «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_DLFlt»;

- «HKEY_CLASSES_ROOT\DaLoDisk»;

- «HKEY_LOCAL_MACHINE\SOFTWARE\Classes\DaLoDisk».

Для удаления разделов из ветки «Root» необходимо изменить права доступа для текущего пользователя (удобно сделать это не для каждого ключа, а для ветки «Root»).

p, blockquote 16,0,0,0,0 —>

Изменить значение ключа «UpperFilters» в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class<4d36e967-e325-11ce-bfc1-08002be10318>» вместо «DlDisk PartMgr» следует оставить «PartMgr».

p, blockquote 17,0,0,1,0 —>

Необходимо удалить значение «dlhwctrl» для ключей в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class…» в тех разделах, в которых он имеется. Для этого можно воспользоваться поиском по ветке реестра (функция «Найти…» в контекстном меню и кнопка F3 для перехода к следующей записи).

p, blockquote 18,0,0,0,0 —>

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class<4d36e965-e325-11ce-bfc1-08002be10318>».

p, blockquote 19,0,0,0,0 —>

Необходимо удалить значение «DlDisk» для ключа UpperFilters в ветке «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class<4d36e980-e325-11ce-bfc1-08002be10318>».

p, blockquote 20,0,0,0,0 —>

Необходимо изменить значение ключа UpperFilters в ветке

«HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class<4d36e96b-e325-11ce-bfc1-08002be10318>» вместо «kbdclass DlFlt» следует оставить «kbdclass».

p, blockquote 21,0,0,0,0 —>

Да, жутко много и муторно, но это всё. Перезагружаемся и проверяем, Dallas Lock должен быть отключен и функции восстановления системы теперь работают в штатном режиме хотя чаще всего система грузится и без них.

p, blockquote 22,0,0,0,0 —>

Заключение

В случае успешной загрузки операционной системы идем в программы и компоненты и удаляем вредителя окончательно. Затем долго думаем о том ставить ли его обратно. Шучу конечно же, не поставите так к вам тут же нагрянет с проверкой ФСТЭК. Сама СЗИ конечно дрянь полная, свою роль выполняет, но кому это нужно? Бессмысленная трата государственных и частных денег имхо.

СЗИ Dallas Lock 8.0‑С

комплексная защита рабочих станций и серверов под управлением ОС Windows

Возможности

Сертифицированная система накладного типа для защиты конфиденциальной информации и информации, содержащей сведения, составляющие государственную тайну до уровня «совершенно секретно» включительно. Предназначена для автономных персональных компьютеров и компьютеров в составе локально-вычислительной сети, в том числе под управлением контроллера домена.

Представляет собой программный комплекс средств защиты информации в ОС семейства Windows с возможностью подключения аппаратных идентификаторов.

Содержит весь функционал Dallas Lock 8.0-К и дополнительные функции защиты:

- авторизация в загрузчике до загрузки ОС;

- прозрачное преобразование жестких дисков;

- мандатный принцип разграничения доступа к объектам файловой системы и устройствам; — расширенные параметры очистки остаточной информации.

Соответствует требованиям ФСТЭК России и Минобороны России:

Сертификат соответствия ФСТЭК России № 2945 от 16 августа 2013 г.

Сертификат соответствия Минобороны России № 3902 от 23 марта 2018 г.

по 3 классу защищенности СВТ от НСД «Средства вычислительной техники. Защита от

несанкционированного доступа к информации. Показатели

защищенности от несанкционированного доступа к информации»

(Гостехкомиссия России, 1992)

по классу защиты МЭ ИТ.МЭ.В4.П3 «Профиль защиты межсетевых экранов типа «В»

четвертого класса защиты» ИТ.МЭ.В4.ПЗ (ФСТЭК России, 2016)

по классу защиты СОВ ИТ.СОВ.У4.ПЗ «Профиль защиты систем обнаружения вторжений уровня узла

четвертого класса защиты» ИТ.СОВ.У4.ПЗ (ФСТЭК России, 2012)

по классу защиты СКН ИТ.СКН.П2.ПЗ «Профиль защиты средств контроля подключения съемных

машинных носителей информации второго класса защиты»

ИТ.СКН.П2.ПЗ (ФСТЭК России, 2014)

по 2 уровню контроля отсутствия НДВ «Защита от несанкционированного доступа к информации.

Часть 1. Программное обеспечение средств защиты информации.

Классификация по уровню контроля отсутствия

недекларированных возможностей» (Гостехкомиссия России, 1999)

Назначение Dallas Lock 8.0-С

| |||

| Защита информации в информационных системах 1 уровня защищенности персональных данных Приказ ФСТЭК России от 18 февраля 2013 г. № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» Руководящий документ | ||

| Защита информации в государственных информационных системах 1 класса защищенности Приказ ФСТЭК России от 11 февраля 2013 г. № 17 «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» Руководящий документ | ||

| Защита информации в автоматизированных системах управления производственными и Приказ ФСТЭК России от 14 марта 2014 г. № 31 «Об утверждении требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды» Руководящий документ | ||

| Защита информации в значимых объектах критической информационной инфраструктуры до 1 Приказ ФСТЭК России от 25 декабря 2017 г. N 239 «Об утверждении требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» * МЭ для СЗИ Dallas Lock 8.0-C — до 1B включительно, СОВ для СЗИ Dallas Lock 8.0-C — до 1Г включительно. Ключевые возможности Dallas Lock 8.0-СЗащита информации от несанкционированного доступа на персональных компьютерах, портативных и мобильных компьютерах (ноутбуках и планшетных ПК), серверах (файловых, контроллерах домена и терминального доступа), работающих как автономно, так и в составе ЛВС. Поддерживает виртуальные среды; Дискреционный и мандатный принципы разграничения доступа к информационным ресурсам и подключаемым устройствам; Аудит действий пользователей – санкционированных и без соответствующих прав, ведение журналов регистрации событий; Контроль целостности файловой системы, программно-аппаратной среды Объединение защищенных ПК для централизованного управления механизмами Приведение АС, ГИС, АСУ ТП, КИИ и систем обработки ПДн в соответствие законодательству РФ по защите информации; Собственные механизмы управления информационной безопасностью, подменяющие (дублирующие) механизмы операционной системы. Решите проблемы безопасности быстро и эффективноВ компании используются физические машины различного вида: ПК, ноутбуки, планшеты, есть сервер. Нужно единое решение для защиты всех устройств. Есть необходимость отслеживать действия пользователей в автоматизированной системе. Существует вероятность несанкционированного запуска, изменения, установки или удаления программ или файлов, в том числе с использованием сети Интернет. В инфраструктуре более 50 машин и их количество растет. Необходимо периодически проводить оперативное внедрение СЗИ от НСД. Необходимо выполнить требования ФСТЭК России в части защиты информации от НСД для прохождения аттестации информационной системы. Сотрудники имеют одинаковые права доступа ко всей информации автоматизированной системы. Необходимо создать систему разграничения прав доступа с простым и понятным администрированием. Нужна комплексная защита, в том числе от угроз со стороны сетей и угроз, связанных с использованием накопителей. В организации принято решение об обязательной двухфакторной аутентификации пользователя при входе в ОС. Необходимо создать замкнутую программную среду для защиты данных. Необходимо обеспечить очистку остаточной информации и теневое копирование распечатываемых документов. Надежная защита от НСД |  4,5 Мб 4,5 Мб | Общие сведения о назначении СЗИ Dallas Lock 8.0-C |

0.6 Мб 0.6 Мб | Общие сведения о назначении СЗИ Dallas Lock 8.0-C | ||

19 Мб 19 Мб | Сведения по установке, настройке и эксплуатации СЗИ Dallas Lock 8.0-C | ||

1,3 Мб 1,3 Мб | Сведения, необходимые пользователю для работы СЗИ Dallas Lock 8.0-C | ||

2,0 Мб 2,0 Мб | Cведения по установке, настройке и эксплуатации Сервера лицензий СЗИ Dallas Lock 8.0-C | ||

2,5 Мб 2,5 Мб | Cведения по установке, настройке и эксплуатации SQL-сервера СЗИ Dallas Lock 8.0-C | ||

1,94 Мб 1,94 Мб | Рекомендации по настройке СЗИ Dallas Lock 8.0-C |

Полный список вопросов и ответов по СЗИ Dallas Lock 8.0

Обеспечивается идентификация и аутентификация локальных, доменных, терминальных и удаленных пользователей на этапе входа в операционную систему.

Для гибкой настройки всех защитных механизмов СЗИ в качестве интерфейсов взаимодействия предоставляются современные графические оболочки администрирования (администратора на клиенте, Сервера безопасности, Менеджера серверов безопасности) с интуитивно понятным управлением.

Обеспечивается контроль целостности объектов файловой системы и реестра, программно-аппаратной среды, периодическое тестирование СЗИ, проверка наличия средств восстановления СЗИ, а также восстановление файлов и веток реестра в случае нарушения их целостности.

Может производиться аварийное отключение системы защиты в ручном режиме или в автоматическом с помощью диска восстановления.

Производится регистрация событий, касающихся безопасности, и их группировка в зависимости от типов событий, подлежащих протоколированию, также задается степень детализации аудита и другие факторы.

Реализуется дополнительная защита информации от утечек путем преобразования защищаемых объектов в формат, исключающий несанкционированное ознакомление с ней.

Реализуются собственные механизмы, направленные на контроль доступа пользователей в операционную систему и к защищаемым объектам – объектам файловой системы и реестра, к устройствам.

Предназначена для обнаружения и блокирования несанкционированного доступа или специальных воздействий на информацию (носители информации) со стороны внешних нарушителей, действующих из информационно-телекоммуникационных сетей, а также со стороны внутренних нарушителей.. Анализирует поведение приложений, журналы операционной системы и прикладного ПО.

Предназначен для защиты рабочих станций и серверов от несанкционированного доступа посредством осуществления контроля и фильтрации, проходящих через сетевые интерфейсы ПК сетевых пакетов в соответствии с заданными правилами.

Обеспечивает контроль использования интерфейсов ввода/вывода СВТ, подключения внешних программно-аппаратных устройств и конкретных съемных машинных носителей информации.

С полным описанием каждого компонента системы

вы можете ознакомиться в руководстве по эксплуатации Dallas Lock 8.0-C

Новое в СЗИ Dallas Lock 8.0-С (инспекционный контроль в апреле 2018):

Доработки клиента СЗИ в части базовой функциональности

- Реализована функциональная возможность автоматическим образом ограничивать доступ к теневой копии, сделанной СЗИ при копировании секретного документа на сменный машинный носитель.

- Реализована возможность доступа к данным посредством неиерархических меток мандатной модели.

- Реализовано гибкое управление блокировкой системных пользователей.

Централизованное управление

- Выполнено улучшение функциональных возможностей в части обработки событий НСД на СБ (отображение, обработка, статистика).

- Реализована возможность централизованного управления номерами лицензий и кодами технической поддержки клиентов Linux.

- Выполнено улучшение мастера удаленной установки.

- Реализована возможность централизованного управления контролем целостности объектов ФС, системного реестра.

Межсетевое экранирование

- Реализована дополнительная возможность записи в журнал пакетов МЭ не принадлежащих существующим соединениям (out-of-state).

- Расширена возможность выполнения самотестирования функциональных возможностей МЭ в части сетевого функционала.

- Улучшена обработка трансляции сетевых пакетов (NAT).

- Реализован режим «обучения» для настройки МЭ.

- Реализована фильтрация содержимого при обращении к веб-сайтам (включая HTTPS).

- Реализована возможность оперативно временно полностью разрешить или заблокировать все сетевые пакеты из контекстного меню.

- Реализована возможность установки доменных имен вместо IP-адресов для правил МЭ.

- Реализован режим «наблюдения» за журналами в реальном времени.

- Реализована возможность выполнения групповых операций над правилами МЭ.

- Увеличена детализация аудита событий (какие настройки были и на какие были изменены).

- Выполнено улучшение подсистемы аудита в части детализации редактирования политик на Сервере Безопасности.

Система обнаружения вторжений

- Реализовано регулярное сопровождение (наполнение, редактирование, актуализация, улучшение механизмов) базы сигнатур.

- Реализован редактируемый уровень тревожности для правил контроля приложений.

- Реализована возможность настройки исключений в части реализации возможности указания MAC и IP адресов в одном исключении одновременно.

- Реализована детализация сообщений в уведомлениях о НСД на СБ клиентов (детализации в части какая именно атака сработала).

- Реализована возможность более детально настраивать аудит контроля приложений для фиксации в журнале только значимых событий, через возможность настройки аудита для каждого отдельного правила подсистемы контроля приложений.

- Реализована возможность маскирования датчиков СОВ («маскирование» — это механизм сокрытия факта использования СОВ на ПК от пользователя, который на нем работает).

- Реализован контроль целостности базы решающих правил СОВ (сигнатур журналов, трафика).

- Реализована возможность сохранения отфильтрованной информации из журналов после применения фильтрации.

- Выполнено улучшение механизма контроля приложений в части процедуры настройки правил контроля приложений и редактирования режима работы.

Новое в СЗИ Dallas Lock 8.0-C (инспекционный контроль в июле 2017):

- Список поддерживаемых современных ОС дополнен Windows Server 2016 и Windows 10 Creators Update.

- Реализована интеграция с журналами антивирусной активности, которая позволяет:

— определять наличие и версию установленного антивируса;

— анализировать журнал событий антивируса;

— оповещать об обнаружении вирусных угроз. - Функциональность Системы обнаружения вторжений (СОВ) выделена в отдельный модуль СЗИ. Приобретение и активация возможна без Межсетевого экрана Dallas Lock 8.0-С.

- Функциональность Средства контроля съемных носителей информации (СКН) выделена в отдельный модуль.

Администрирование

- Список поддерживаемых аппаратных идентификаторов дополнен смарт-картами и USB-ключами ESMART.

- Возможность использования NFC-меток в качестве средств опознавания пользователей.

Подсистема управления доступом

- Возможность контроля устройств, подключаемых к терминальному серверу с RDP-клиентов (контроль перенаправления устройств).

Централизованное управление

- Возможность управления (регистрации) сменными накопителями через консоль СБ.

- Интеграция с СЗИ НСД Dallas Lock Linux:

— синхронизация политик безопасности;

— выгрузка журналов клиентских подключений СЗИ НСД Dallas Lock Linux во внешнюю СУБД (SQL);

— синхронизация учетных записей пользователей в рамках защищаемого контура;

— удаленное развертывание и удаление клиентских частей СЗИ НСД Dallas Lock Linux. - Интеграция со Средством доверенной загрузки (СДЗ) Dallas Lock:

— централизованное управление клиентскими подключениями Средства доверенной загрузки из консоли Сервера безопасности;

— возможность использования времени из часов аппаратной платы для регистрации событий безопасности. - Добавлена графическая панель мониторинга защищенности системы (защищаемого контура).

- Интеграция с SIEM-системами (поддержка «Syslog»):

— реализована новая политика аудита, позволяющая настроить возможность экспорта событий СЗИ на внешний сервер по протоколу «Syslog». - Возможность формирования отчета (на Сервере безопасности) о событиях НСД, произошедших в рамках защищаемого контура.

Новое в СЗИ Dallas Lock 8.0-C (инспекционный контроль в апреле 2016):

- Список поддерживаемых современных ОС дополнен ОС Windows 10.

- Отдельный модуль для работы с преобразованными файлами-контейнерами.

Модуль обеспечивает работу с преобразованными файлами-контейнерами на ПК, где не установлена СЗИ Dallas Lock. Поставка модуля осуществляется по запросу клиента.

Добавлены новые возможности, направленные на упрощение работы по администрированию и сопровождению системы защиты, а также на соответствие новым требованиям и рекомендациям регуляторов в области защиты информации.

- Проверка наличия обновлений.

Возможность администратору безопасности организации проверить актуальность текущей версии СЗИ Dallas Lock. - Реплицирование серверов безопасности.

Повышение отказоустойчивости и производительности системы безопасности. - Сервер лицензий.

Реализована возможность совместной работы с сервером лицензий. - Расширение механизмов лицензирования.

Поддержка аппаратного ключа Rutoken в качестве средства хранения лицензирований.

Подсистема управления доступом

- Настройка расписания работы пользователей.

- Аппаратная идентификация. Расширен список поддерживаемых аппаратных идентификаторов: в качестве средств опознавания пользователей есть возможность использования карт HID Proxymity.

Аудит

- Интеграция с SIEM-системами.

Подсистема аудита Dallas Lock 8.0-C расширена новым параметром, включение которого осуществляет возможность интеграции с SIEM-системами (экспорт по расписанию и/или с периодом журналов СЗИ НСД в журналы ОС).

Новое в СЗИ Dallas Lock 8.0-С (инспекционный контроль в ноябре 2014):

Подсистема управления доступом

- Учетные записи.

Реализовано создание учетных записей на основании уже созданной учетной записи пользователя, т. е. для вновь созданной учетной записи копируются все настроенные свойства, но пароль устанавливается индивидуально.

Заблокированные учетные записи пользователей выделены в отдельную категорию. В списке заблокированных пользователей отображается время блокировки и разблокировки, имеется возможность разблокировать всех или выделенных пользователей. - Контроль доступа к принтерам.

Реализовано разграничение доступа пользователей к принтерам, локальным и сетевым, которые установлены на данном ПК. Разграничение доступно на уровне класса устройств «Принтеры» и на уровне отдельно взятого устройства. Разграничение доступно дискреционным и мандатным принципами. Также доступно ведение аудита доступа к принтерам. - Контроль доступа к реестру.

Реализован контроль доступа к веткам реестра: разграничение доступа мандатным и дискреционным принципами, установка аудита и контроля целостности с учетом или без учета вложенных веток.

Реализовано восстановление ветки реестра при поврежденной целостности до состояния, когда целостность была установлена. - Преобразованные файл-диски.

Реализован механизм работы на преобразованных файл-дисках.

Особенностью данного механизма является то, что данные файл-диски могут подключаться (монтироваться и демонтироваться) в ОС Windows как логические диски, иметь свою букву диска и определенный объем. В то же время информация на таком диске будет преобразованной, преобразование же будет происходить параллельно работе на этом диске с учетом выбранного алгоритма преобразования. - Работа со сменными накопителями.

Для удобства администрирования (установки прав доступа, аудита и контроля целостности) сменных накопителей в модулях администрирования в категориях контроля файловой системы выделена категория «Сменные накопители».

Для удобства мониторинга и контроля большого количества сменных накопителей в организации (например, при использовании более 30-40 идентификаторов в сети) реализована функция присвоения описания сменному накопителю. После присвоения описания оно отображается в списке объектов доступа и журналах вместо серийного номера накопителя.

Централизованное управление

- Реализована возможность авторизации в Консоли сервера безопасности для администрирования самого Сервера безопасности с определёнными правами:

- для возможности осуществлять полную настройку и установку параметров безопасности на СБ;

- для возможности осуществлять только аудит (просмотр) настроенных параметров безопасности на СБ.

- Для удобства администрирования в обновленной версии реализован гибкий механизм наследования настроенных параметров безопасности для клиентов, групп и подгрупп клиентов, в то же время имеется возможность настройки оригинальных параметров для индивидуальных клиентов, групп или подгрупп.

Новое в СЗИ Dallas Lock 8.0-С (инспекционный контроль в мае 2014):

- Расширена поддержка современных ОС новыми версиями: Windows 8.1 и Windows Server 2012 R2. Доработана корректная поддержка входа в ОС по сертификату смарт-карты, выданному удостоверяющим центром Windows.

- Терминальный доступ.

СЗИ Dallas Lock 8.0-С позволяет осуществлять полноценную защиту терминального сервера, предоставляющего вычислительные ресурсы терминальным клиентам. По умолчанию после установки Dallas Lock 8.0-С ограничивает число разрешенных терминальных подключений до двух.

Обновленная версия Dallas Lock 8.0-С позволяет увеличить количество разрешенных терминальных подключений, для чего используется специальный аппаратный ключ eToken, содержащий значение максимального количества терминальных подключений, который необходимо предъявить на терминальном сервере.

Подсистема управления доступом

- Сессии-исключения.

Реализован механизм регистрации сессий программного обеспечения, которые необходимы для корректной работы в режиме совместимости. Зарегистрированные в Dallas Lock 8.0-С сессии называются «сессии-исключения», их список отображается на отдельной вкладке и доступен для редактирования. - Аппаратная идентификация.

Расширен список поддерживаемых аппаратных идентификаторов: в качестве средств опознавания пользователей есть возможность использовать USB-ключи JaCarta: JaCartaGOST и JaCartaPKI.

Реализована возможность определения принадлежности аппаратного идентификатора. В обновленной версии Dallas Lock 8.0-С аппаратные идентификаторы могут использоваться не только для авторизации пользователя и создания преобразованных файлов-контейнеров, но и при создании ключа преобразования сменных накопителей (см. ниже). - Использование модуля доверенной загрузки на планшетных ПК.

Модуль доверенной загрузки уровня загрузочной записи в обновленной версии Dallas Lock 8.0-С помимо стандартного BIOS корректно отрабатывает на ПК с материнскими платами, поддерживающими UEFI-интерфейс и GPT-разметку жесткого диска.

Для случаев установки Dallas Lock 8.0-С на планшетный ПК с сенсорным экраном реализована возможность отображения виртуальной клавиатуры для ввода PIN-кода.

Условием поддержки сенсорного ввода в загрузчике на планшетных ПК является возможность сенсорного ввода в BIOS. В случае непредвиденной активации загрузчика на планшетном компьютере, не поддерживающем сенсорный ввод в BIOS, можно обойти ввод PIN-кода в загрузчике, активировав функцию автоматического входа в загрузчике для определенного PIN-кода через оболочку администратора. - Права доступа к сменным накопителям.

Используется наиболее надежный способ идентификации сменных USB-Flash-накопителей для определения устройства при назначении к нему прав доступа. В списке дескрипторов и журналов формат устройства определяется из названия типа накопителя и его номера. - Настройка мандатного доступа в автоматическом режиме.

Настройка мандатного доступа для корректной работы пользователей с установленным ПО упрощена автоматической настройкой. В автоматическом режиме данная настройка представляет собой применение определенного шаблона мандатного доступа с помощью специальной встроенной утилиты. - Дополнительные режимы доступа: неактивный режим.

Реализован особый механизм контроля доступа к ресурсам – «неактивный режим». Включение и настройка «неактивного режима» приводит к полному отключению подсистем и модулей СЗИ Dallas Lock 8.0. - Разграничение доступа к буферу обмена.

Реализован механизм изолированных процессов, который позволяет исключить возможность копирования информации через буфер обмена при терминальном подключении к удалённому компьютеру. - Контроль устройств.

Реализованы механизмы контроля устройств. Основной задачей функции контроля устройств является возможность разграничения доступа к подключаемым на ПК устройствам для определенных пользователей или групп пользователей и ведения аудита событий данного доступа.

Разграничение доступа и ведение аудита возможно как для классов устройств, так и для конкретных экземпляров. Список классов фиксирован и одинаков для всех защищённых ПК. Список устройств на каждом ПК индивидуальный и составляется из значений в локальной ОС. - Преобразование сменных накопителей.

В системе защиты Dallas Lock 8.0-С реализована возможность преобразования сменных накопителей. Данная функция представляет собой создание с помощью ключа криптографического преобразования такого накопителя, на котором работа с информацией возможна строго на рабочих станциях, защищенных Dallas Lock 8.0, при условии наличия и совпадения ключа преобразования.

Дополнительно параметрами безопасности можно определить, какие пользователи с какими правами могут работать с преобразованными накопителями, а какие – нет. Для этого используется механизм глобальных дескрипторов, механизм дискреционного и мандатного доступов.

Аудит

- Подсистема аудита Dallas Lock 8.0-С расширена новым параметром, включение которого позволяет вести аудит событий попыток входа на другие компьютеры.

Также с появлением новых механизмов расширен список параметров аудита прав пользователей «Аудит: Просмотр теневых копий распечатываемых документов» и «Аудит: Просмотр теневых копий файлов». При экспорте записей журналов в новой версии Dallas Lock 8.0-С реализована возможность сохранять файлы в форматах XML, HTML.

Реализована поддержка работы Dallas Lock 8.0-С с архивированными журналами от предыдущих сертифицированных версий (Dallas Lock 8.0-С редакции «K» v45, Dallas Lock 8.0-С редакций «K», «C» v131, Dallas Lock 7.7). - Создание паспорта аппаратной части ПК.

Реализована функция, позволяющая пользователю, наделенному соответствующими полномочиями, сформировать отчет со списком и характеристиками установленных на данном компьютере устройств. - Теневое копирование.

Функция теневого копирования обеспечивает копирование информации, которую пользователь записывает на сменные или сетевые накопители, в специальную папку на локальном жестком диске и ее перенос на Сервер безопасности (при централизованном управлении) (для ПК в составе Домена безопасности) для последующего анализа.

Очистка остаточной информации

- Проверка очистки информации.

Добавлен параметр «Проверять очистку информации». Его включение означает, что после проведения очистки объектов ФС выполняется проверка того, что очистка действительно осуществлена. В журнале отображается соответствующее событие.

Контроль целостности

- Восстановление файла в случае нарушения его целостности.

Файл, у которого установлена целостность (рассчитаны контрольные суммы) и отмечено свойство «Восстановить в случае нарушения», после попытки несанкционированного изменения будет восстановлен до исходного состояния, для которого рассчитана целостность. Восстанавливается содержимое файла и его атрибуты. - Контроль целостности папок.

Контроль целостности для папок устанавливается таким же образом, как и для файлов, с помощью окна прав доступа, вызванного через контекстное меню или оболочку администратора.

Важной особенностью является наличие при установке целостности папки свойства «Включая вложенные папки»:- Если данное свойство не отмечено, то контроль целостности будет распространяться только на содержимое корневой папки. Изменение содержимого вложенных папок к нарушению целостности корневой папки не приведет.

- Если данное свойство отмечено, то помимо корневой папки, на которую назначен контроль целостности, он будет распространяться и на содержимое внутренних папок.

- Контроль целостности реестра.

С помощью политик контроля целостности на вкладке «Параметры безопасности» устанавливается периодичность и расписание контроля целостности для веток реестра.

После установки целостности в списке контролируемых веток реестра появится новая запись.

Моменты, когда осуществляется контроль целостности реестра, так же, как и для объектов ФС и программно-аппаратной среды, определяются политиками целостности: «Проверять целостность при загрузке ОС», «Периодический контроль», «Контроль по расписанию». Также контроль целостности реестра осуществляется по команде администратора (в оболочке администратора кнопка «Проверить»).

Централизованное управление

- Управление клиентами.

Функциональные возможности Консоли сервера безопасности дополнены централизованной возможностью блокировки пользователей на клиентских ПК и возможностью завершения сеанса работы пользователей на клиентских ПК, а также включением на клиентских ПК «неактивного режима» Dallas Lock 8.0.

Реализована возможность централизованной настройки считывателей аппаратных идентификаторов на клиентских ПК.

Полученные с клиентов журналы в обновленном СБ не хранятся по отдельности, а собираются в непрерывные журналы событий по типам. Новые записи присоединяются к предыдущим до их максимального количества. - Сигнализация об НСД.

Список событий несанкционированного доступа, при которых происходит сигнализация на Сервере безопасности, дополнены событиями доступа к устройствам: попытки монтирования и работы при запрете доступа. События сигнализации отображаются в полученных с клиентов журналах и в отдельном окне состояния клиента «События НСД».

Полученные оповещения о сигнализации об НСД на Сервере безопасности также отображаются и на Менеджере серверов безопасности. - Управление ключами преобразования.

С помощью Сервера безопасности реализована возможность централизованного управления списком ключей преобразования для клиентских ПК: создание, редактирование, удаление ключей, формирование списка ключей для всего Домена безопасности, для группы клиентов и отдельного клиентского ПК. - Возможность централизованного обновления версий.

С помощью механизмов централизованной удаленной установки СЗИ с Сервера безопасности в обновленной версии Dallas Lock 8.0-С появилась возможность централизованного обновления сертифицированных версий.

В помощь администратору при сканировании через функцию СБ в списке обнаруженных в ЛВС компьютеров помимо имен для защищенных Dallas Lock 8.0-С компьютеров дополнительно определяется версия Dallas Lock 8.0. Дополнить список ПК для обновления теперь также можно, воспользовавшись сохраненным файлом списка клиентов СБ Dallas Lock 7.7. - Визуализация сети.

В возможности Сервера безопасности добавлена визуализация сети, защищаемой Dallas Lock 8.0.

В отдельной вкладке Консоли сервера безопасности есть возможность просмотреть блок-схему объектов Домена безопасности, сохранить схему в файл, а также выполнить некоторые действия с клиентами СБ (подключиться, синхронизировать и т. д.).

При установке или обновлении СЗИ Dallas Lock 8.0-С запрашивается код технической поддержки. При обновлении СЗИ ввод кода технической поддержки обязателен. При установке СЗИ ввод кода можно пропустить и ввести его позже, в процессе эксплуатации СЗИ.

Действующий код технической поддержки является условием предоставления помощи в установке и настройке СЗИ НСД специалистами компании-разработчика, а также условием доступа к сертифицированным обновлениям.

По истечению срока действия технической поддержки система оповещает пользователя о его окончании.

Реализована возможность обновления до версии СЗИ Dallas Lock 8.0-С, прошедшей инспекционный контроль, с предыдущих версий Dallas Lock. Обновление доступно для версий «7.5», «7.7» и более ранних редакций версии «8.0-С» (до прохождения ИК). Для клиентов с действующим кодом техподдержки обновление предоставляется бесплатно.

СЗИ Dallas Lock 8.0-C сертифицирована ФСТЭК России на соответствие 2 уровню контроля отсутствия НДВ, 3 классу защищенности от НСД, классу защиты МЭ ИТ.МЭ.В4.П3, классу защиты СОВ ИТ.СОВ.У4.ПЗ, классу защиты СКН ИТ.СКН.П2.ПЗ.

СЗИ Dallas Lock 8.0-C сертифицирована Минобороны России на соответствие требованиям к защищенности СВТ от НСД по 3 классу, защищенности МЭ по 3 классу, 2 уровню контроля отсутствия НДВ, РДВ, КИКТ.