- Damn vulnerable linux что это

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Damn Vulnerable Web Application (DVWA)

- Описание Damn Vulnerable Web Application (DVWA)

- Справка по Damn Vulnerable Web Application (DVWA)

- Руководство по Damn Vulnerable Web Application (DVWA)

- Установка Damn Vulnerable Web Application (DVWA)

- Скриншоты Damn Vulnerable Web Application (DVWA)

- Обновление Damn Vulnerable Web Application (DVWA) в Samurai Web Testing Framework

- Чертовски уязвимый Linux — Damn Vulnerable Linux

- СОДЕРЖАНИЕ

- История

- Дизайн

- Чертовски уязвимый Linux

- Резюме

- Источник

- Версии

- Полезность безопасности

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- Damn Vulnerable Web Services

- Описание Damn Vulnerable Web Services

- Установка Damn Vulnerable Web Services

- Установка в Kali Linux

- Установка в BlackArch

- Установка в Web Security Dojo

- Установка в Samurai Web Testing Framework

- Скриншоты Damn Vulnerable Web Services

- Инструкции по Damn Vulnerable Web Services

Damn vulnerable linux что это

Here you can download the mentioned files using various methods.

We have listed the original source, from the author’s page. However, after time these links ‘break’, for example: either the files are moved, they have reached their maximum bandwidth limit, or, their hosting/domain has expired.

For these reasons, we have been in touch with each author asking for permission to mirror the files. If the author has agreed, we have created mirrors. These are untouched copies of the listed files. (You can check for yourself via the MD5 & SHA1 checksums which are individually displayed on their entry page. See how here).

We also offer the download via BitTorrent. We prefer that people use BitTorrent, however, we do understand that it is not as straight forward as clicking on a direct link.

To make sure everyone using VulnHub has the best experience possible using the site, we have had to

.

This is because the average file size is currently about 700mb, which causes our bandwidth to be high (couple of terabytes each month!). As this is a privately funded project, we believe we have chosen the best hosting provider for the limited budget.

If would you like to be able to download a mass, and at quicker speed, please use torrents as these will be seeded 24/7. For a guide on how to setup and use torrents, see here.

If you’re the owner of a listed file or believe that we are unlawfully distributing files without permission, please get in touch here.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Damn Vulnerable Web Application (DVWA)

Описание Damn Vulnerable Web Application (DVWA)

Damn Vulnerable Web Application (DVWA) — это веб-приложение на PHP/MySQL, которое чертовски уязвимо. Его главная цель — помочь профессионалам по безопасности протестировать их навыки и инструменты в легальном окружении, помочь веб-разработчикам лучше понять процесс безопасности веб-приложений и помочь и студентам и учителям в изучении безопасности веб-приложений в контролируем окружении аудитории.

Цель DVWA попрактиковаться в некоторых самых распространённых веб-уязвимостях, с различными уровнями сложности, с простым прямолинейном интерфейсом. Обратите внимание, что имеются как задокументированные, так и незадокументированные уязвимости в этом программном обеспечении. Это сделано специально. Вам предлагается попробовать и обнаружить так много уязвимостей, как сможете.

Damn Vulnerable Web Application чертовски уязвимо! Не загружайте его в публичную html папку вашего хостинг провайдера или на любой сервер, имеющий выход в Интернет, поскольку они будут скомпрометированы. Рекомендуется использовать виртуальную машину (такую как VirtualBox или VMware), которые установлены в сетевой режим NAT. Внутри гостевой машины вы можете загружать и установить веб-сервер и базы данных.

Некоторые из уязвимостей веб-приложений, который содержит DVWA;

- Брут-форс: Брут-форс HTTP формы страницы входа; используется для тестирования инструментов по атаке на пароль методом грубой силы и показывает небезопасность слабых паролей.

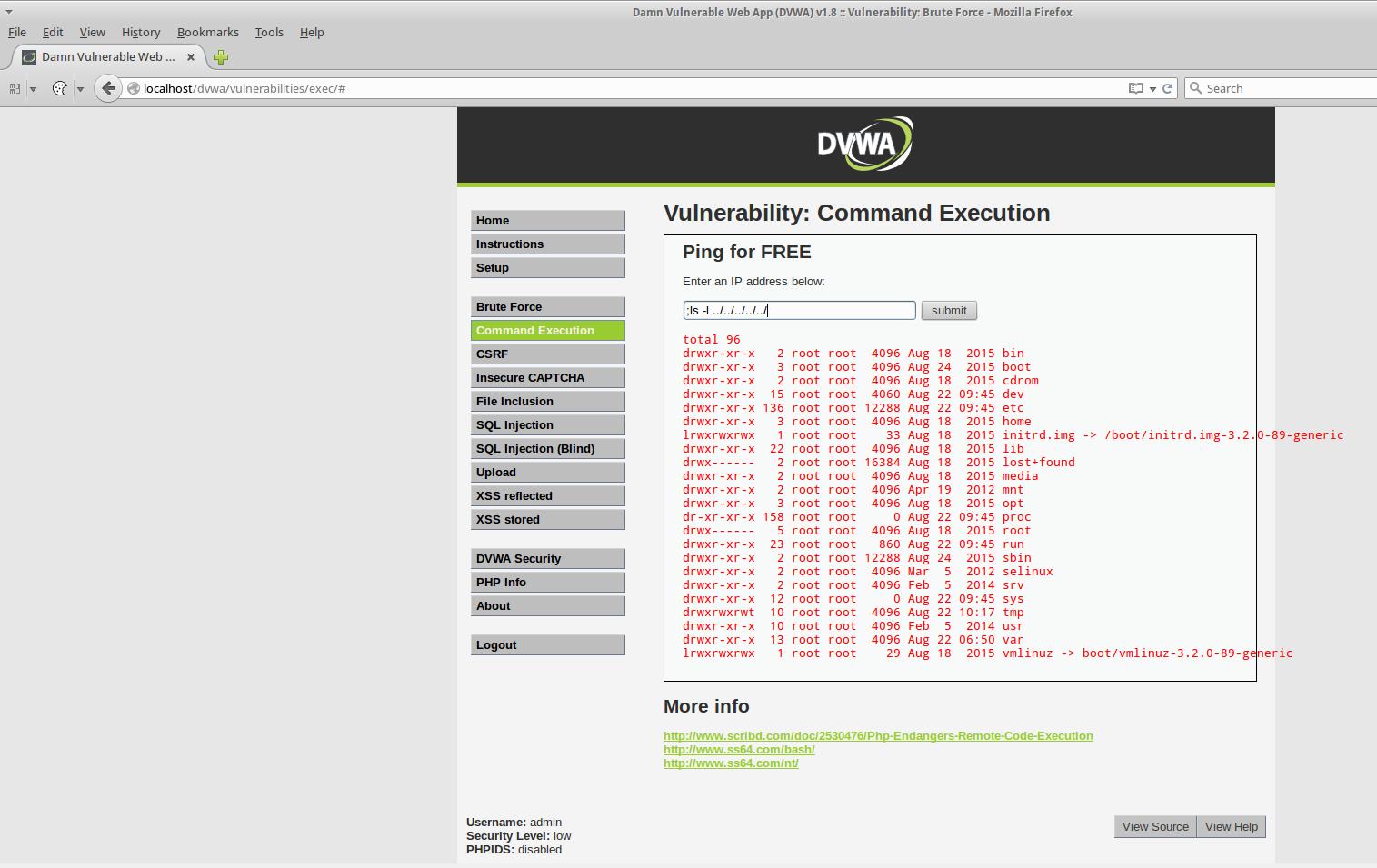

- Исполнение (внедрение) команд: Выполнение команд уровня операционной системы.

- Межсайтовая подделка запроса (CSRF): Позволяет «атакующему» изменить пароль администратора приложений.

- Внедрение (инклуд) файлов: Позволяет «атакующему» присоединить удалённые/локальные файлы в веб-приложение.

- SQL внедрение: Позволяет «атакующему» внедрить SQL выражения в HTTP из поля ввода, DVWA включает слепое и основанное на ошибке SQL внедрение.

- Небезопасная выгрузка файлов: Позволяет «атакующему» выгрузить вредоносные файлы на веб-сервер.

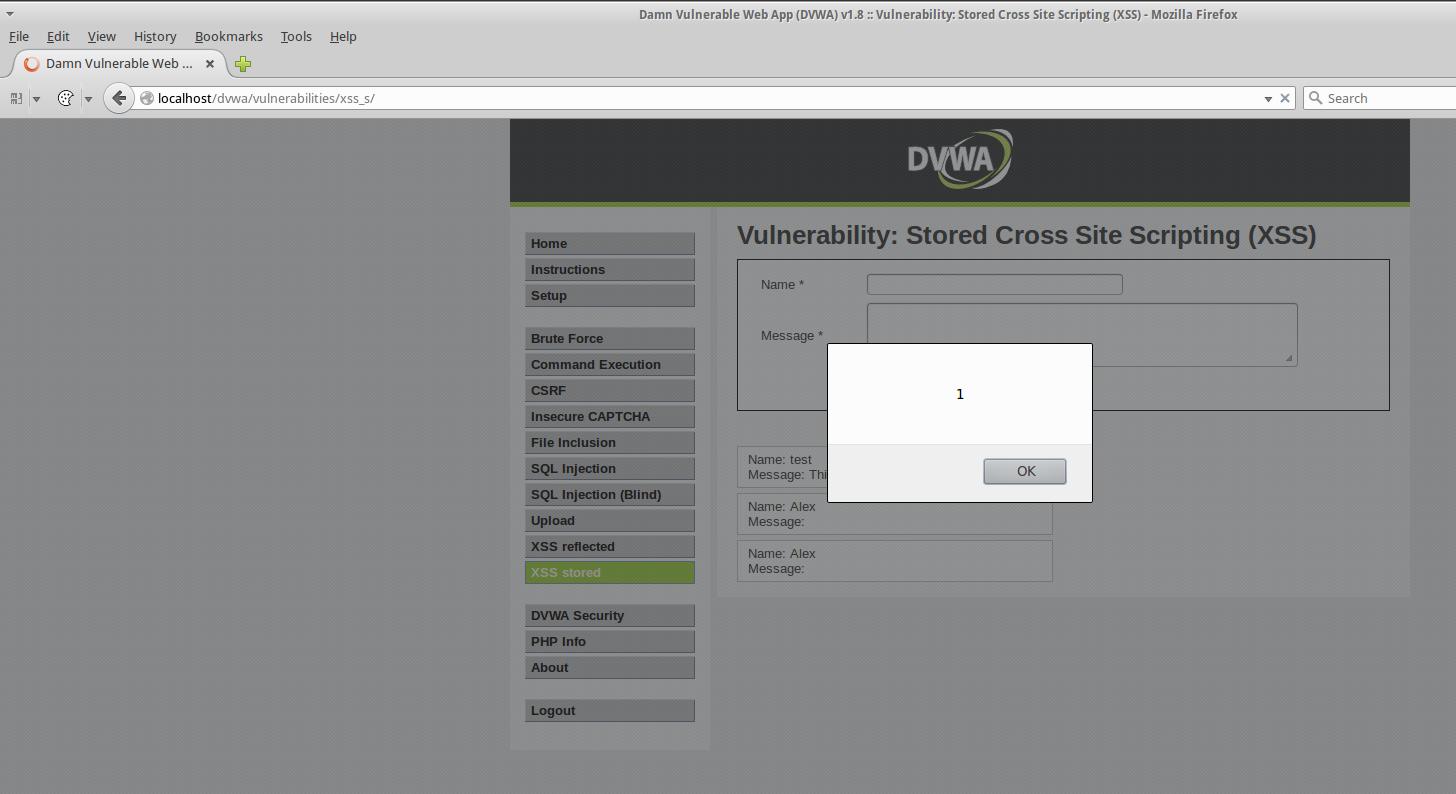

- Межсайтовый скриптинг (XSS): «Атакующий» может внедрить свои скрипты в веб-приложение/базу данных. DVWA включает отражённую и хранимую XSS.

- Пасхальные яйца: раскрытие полных путей, обход аутентификации и некоторые другие.

Автор: RandomStorm & Ryan Dewhurst

Справка по Damn Vulnerable Web Application (DVWA)

DVWA имеет три уровня безопасности, они меняют уровень безопасности каждого веб-приложения в DVWA.

Невозможный – этот уровень должен быть безопасным от всех уязвимостей. Он используется для сравнения уязвимого исходного кода с безопасным исходным кодом. До DVWA v1.9 этот уровень был известен как «высокий».

Высокий — Это расширение среднего уровня сложности, со смесью более сложных или альтернативных плохих практик в попытке обезопасить код. Уязвимости не позволяют такой простор эксплуатации как на других уровнях..

Средний — Этот уровень безопасности предназначен главным образом для того, чтобы дать пользователю пример плохих практик безопасности, где разработчик попытался сделать приложение безопасным, но потерпел неудачу. Он также выступает вызовом для пользователей, чтобы они усовершенствовали свои техники эксплуатации.

Низкий — Этот уровень безопасности совершенно уязвим и совсем не имеет защиты. Его предназначение быть передовым примером среди уязвимых веб-приложений, примером плохих практик программирования и служить платформой обучения базовым техникам эксплуатации.

Каждая уязвимая страница в DVWA имеет кнопку ‘view source’ (показать исходный код), эта кнопка используется для просмотра и сравнения исходного кода каждой уязвимости по сравнению с её безопасным уровнем. Это позволяет пользователю с лёгкостью получить доступ к исходному коду для сравнения безопасных и небезопасных практик написания кода.

Также в DVWA вы можете включить или отключить PHP-IDS.

PHP-IDS — это популярная PHP система обнаружения вторжений (IDS), которые также известны как файерволы веб-приложений (Web Application Firewall (WAF)). PHP-IDS работает посредством фильтрации по чёрному списку потенциально уязвимого кода любого пользовательского ввода. PHP-IDS используется в DVWA для служения живым примером, как WAF может помочь улучшить безопасность в веб-приложениях, а в Damn Vulnerable Web Application (DVWA) — случае, как WAF можно обойти. PHP-IDS может быть включена или отключена одним кликом по соответствующей кнопке.

Безопасность пользователя

DVWA не эмулирует уязвимости веб-приложений, уязвимости внутри DVWA являются настоящими и, следовательно, позаботтесь как следует о том, где вы собираетесь установить DVWA.

DVWA предпринимает активные действия для защиты пользователей где это только возможно. Об этом говорят бросающиеся в глаза надписи, в том числе в самом приложении, с предупреждениями. К DVWA можно получить доступ только из localhost, а не с удалённой машины, это выполнена настройкой определённых правил в файле .htaccess, который является частью приложения.

DVWA также содержит файл robots.txt, если приложение всё-таки было выгружено на веб-сервер с Интернет-доступом, этот файл запретит поисковым машинам индексировать приложение.

На каждой страницы, содержащей уязвимость, имеется внешние ссылки на ресурсы, которые содержат дополнительную информацию, относящуюся к конкретной уязвимости. При клике на внешние ссылки, удалённый сервер может собирать такую информацию как ‘Referer’ HTTP. Эта информация содержит URL, где установлено приложение, потенциально, администраторы сервера могут просматривать эту информацию и скомпрометировать сервер, где установлена DVWA. По этим причинам все внешние ссылки DVWA проходят через доверенные прокси третьей стороны, который очищает любую чувствительную информацию из HTTP заголовков.

Учётные данные для входа в DVWA:

Руководство по Damn Vulnerable Web Application (DVWA)

Страница man отсутствует.

Установка Damn Vulnerable Web Application (DVWA)

DVWA может быть установлена в любую систему, где присутствуют Apache, PHP и MySQL, в том числе и в Windows. Но DVWA требует PHP 5, а в большинстве современных систем по умолчанию используется PHP 7, что может вызвать затруднения при установке, либо неработоспособность некоторых или всех компонентов.

Поэтому на текущий момент рекомендуется использовать DVWA в Web Security Dojo, где DVWA уже предустановлен и доступен по адресу http://localhost/dvwa/index.php.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Damn Vulnerable Web Application (DVWA)

Обновление Damn Vulnerable Web Application (DVWA) в Samurai Web Testing Framework

DVWA в Samurai доступен в браузере по адресу http://dvwa/. Чтобы получить последнюю версию, сохраните следующий скрипт в файл upd_dvwa.sh:

Запустите файл следующим образом:

Перейдите на страницу Setup / Reset DB в DVWA и выполните сброс / пересоздание базы данных.

Источник

Чертовски уязвимый Linux — Damn Vulnerable Linux

| Семейство ОС | Linux |

|---|---|

| Рабочее состояние | Снято с производства |

| Платформы | i486 |

| Тип ядра | Монолитное ядро ( Linux ) |

Damn Vulnerable Linux ( DVL ) — это прекращенный дистрибутив Linux, предназначенный для студентов, изучающих компьютерную безопасность . Он функционировал как инструмент для наблюдения и изучения уязвимостей в ядре Linux и популярном программном обеспечении пользовательского пространства . Он был доступен как live DVD , и его можно было запускать через виртуальную машину в операционной системе хоста .

СОДЕРЖАНИЕ

История

DVL был создан Торстеном Шнайдером, основателем лаборатории TeutoHack в университете Билефельда , для использования в качестве учебной системы для своих университетских лекций.

Дизайн

DVL — это дистрибутив на основе SLAX , использующий систему управления пакетами Slackware .tgz . Он использует устаревшие версии различного программного обеспечения, чтобы сознательно сделать его самой уязвимой операционной системой.

DVL распространяется как live CD , что позволяет загружать его прямо с дистрибутивного носителя без установки на ПК или на виртуальной машине .

Источник

Чертовски уязвимый Linux

Damn Vulnerable Linux ( DVL ) — это дистрибутив GNU / linux, разработанный в первую очередь для обеспечения компьютерной безопасности и защиты от них . Этот дистрибутив из-за его недостатков предназначен для работы только на виртуальной машине или с live CD . Тем не менее его можно установить на жесткий диск , но это настоятельно не рекомендуется. Его создателями являются Торстен Шнайдер (IITAC / S²ee) и член французской группы обратной инженерии Kryshaam (FRET). DVL находится под лицензией GNU GPL , как и его родительский.

Резюме

Источник

Первоначально он был основан на Damn Small Linux, который сам является модификацией Live CD Knoppix . Все эти дистрибутивы происходят из дистрибутива Debian .

Чтобы сделать возможной лучшую интеграцию фреймворка Metasploit , DVL теперь использует ядро BackTrack 2.

Версии

Это была первая публичная версия; он включал некоторые установленные инструменты и демонстрационные видео.

Версия 1.1 включает образ в формате ISO 9660 и файлы, необходимые для использования с VMWare Player.

В этой розничной версии есть сотни задач, начиная от обратной инженерии программного обеспечения, недостатков веб-приложений, источников, руководств и дополнительных демонстрационных видео.

версия черной шляпы

Изначально планировалась версия черной шляпы. Он был отменен из-за серьезных ошибок, исправление которых заняло бы больше времени, чем выпуск следующей версии, особенно из-за трудностей интеграции Metasploit с ядром Damn Small Linux. Усилия перенесены на стрихнинскую версию.

Примечательно, что система переходит от ядра Damn Small Linux к ядру Backtrack 2, образ которого значительно уменьшен. Таким образом, инструменты Backtrack объединяются с инструментами DVL и делают его одним из наиболее полных дистрибутивов в своем роде. Система также открывается и позволяет всем задокументировать проблемы, плагины и недостатки.

Эта версия будет содержать некоторые дополнительные инструменты и дополнительные обучающие материалы.

Полезность безопасности

Эта платформа позволяет проверить надежность структур или инструментов, общих для многих дистрибутивов Linux. Например, реализации pax или sudo уязвимы, в то время как эти команды предназначены для повышения безопасности в системе.

Безопасность через образование

Платформа также позволяет изучить crack-me, предлагаемую сайтом crackmes.de. Обнаружение уязвимостей безопасности в среде, такой как приложения, позволяет сообществу размышлять над проектами таким образом, чтобы предотвратить реализацию подобных уязвимостей.

Использование DVL под виртуальной машиной защищает от случайных ошибок или ошибок, присущих изучению безопасности информационной системы: компрометация виртуальной машины фактически не повлияет на хост-систему. DVL в первую очередь предназначен для пользователей, хорошо разбирающихся в операционной системе Linux , ее администрировании и использовании.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

Damn Vulnerable Web Services

Описание Damn Vulnerable Web Services

Damn Vulnerable Web Services (чертовски уязвимые веб-службы) – это уязвимое рабочее окружение для тестирование, которое может использоваться для изучения реальных уязвимостей веб-служб. Цель этого проекта – помочь профессионалам по безопасности в тестировании их навыков и инструментов без нарушения законов.

Это приложение предназначено для эксплуатации следующих уязвимостей:

- WSDL перечисление

- XML External Entity (XXE) инъекция

- XML бомба отказ в обслуживании

- XPATH инъекция

- WSDL сканирование

- Cross Site-Tracing (XST)

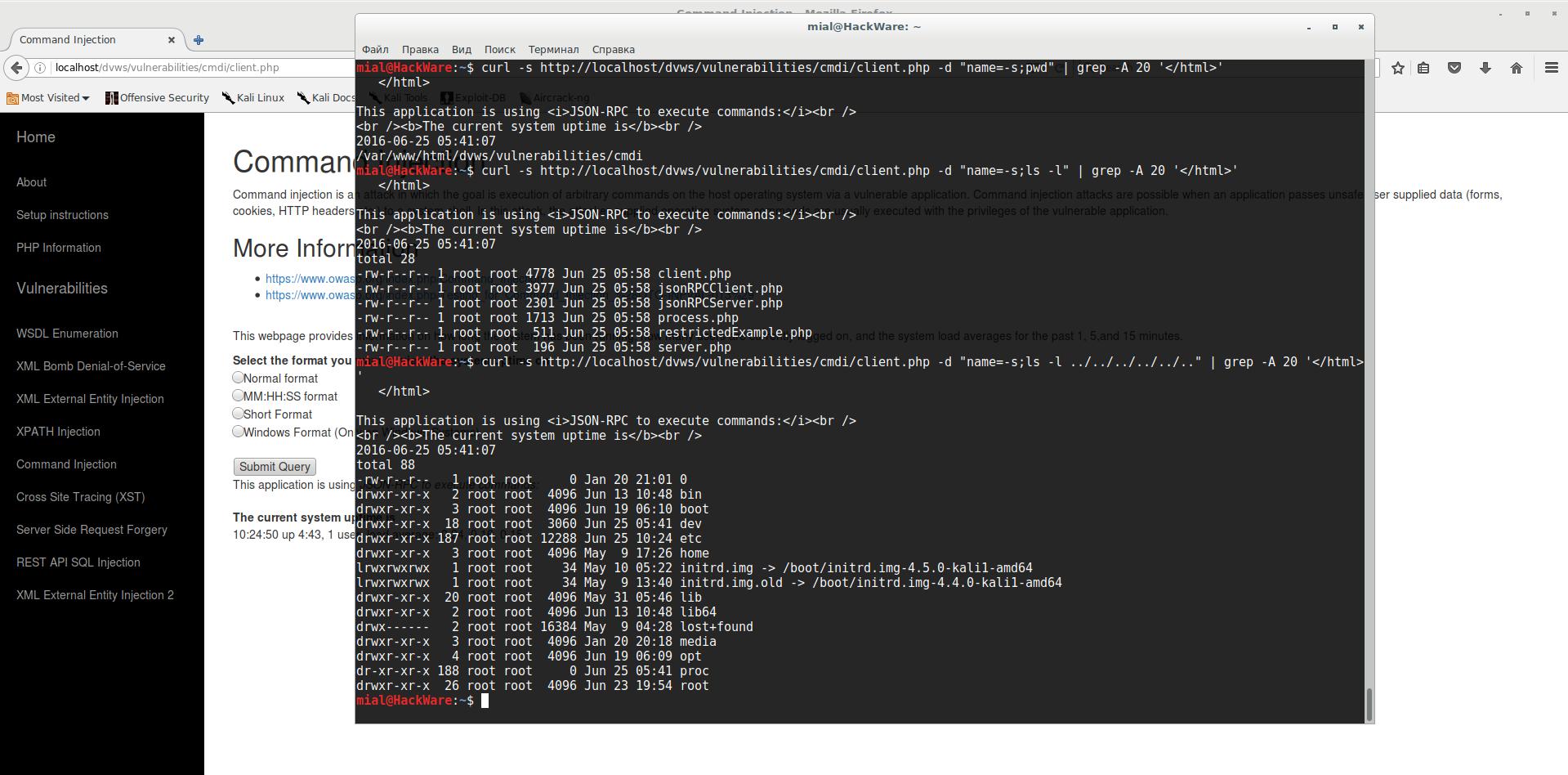

- Внедрение команд ОС

- Межсайтовая подделка запроса (XSRF)

- REST API SQL-инъекция

Автор: Snoopy, the Security Dog

Установка Damn Vulnerable Web Services

Установка в Kali Linux

Скачиваем необходимые файлы и запускаем службы веб-сервера и СУБД:

Теперь уязвимые веб-службы доступны по адресу http://localhost/dvws/

И нажмите кнопку Reset Database.

Программа обращается к СУБД с пользователем root с пустым паролем. Если у вас произошла ошибка связи с базой данных, значит вам нужно отредактировать два файла

Найдите в нём строки

и вместо пользователя и пароля укажите верные для вашей системы данные.

и отредактируйте учётные данные на верные.

Установка в BlackArch

У вас должны быть заранее настроены и установлены веб-сервер Apache и СУБД MySQL/MariaDB. О том, как это сделать рассказано в статье «Установка LAMP (Linux, Apache, MySQL/MariaDB, PHP7 и phpMyAdmin) в Arch Linux / BlackArch».

Скачайте необходимые файлы:

Программа обращается к СУБД с пользователем root с пустым паролем. Если у вас произошла ошибка связи с базой данных, значит вам нужно отредактировать два файла

Найдите в нём строки

И вместо пользователя и пароля укажите верные для вашей системы данные.

и отредактируйте учётные данные на верные.

Установка в Web Security Dojo

Чтобы установить Damn Vulnerable Web Services в Web Security Dojo последовательно выполните следующие команды:

Теперь уязвимые веб-службы доступны по адресу http://localhost/dvws/

И нажмите кнопку Reset Database.

Установка в Samurai Web Testing Framework

Чтобы установить Damn Vulnerable Web Services в Samurai Web Testing Framework последовательно выполните следующие команды:

Теперь уязвимые веб-службы доступны по адресу http://localhost/dvws/

И нажмите кнопку Reset Database.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты Damn Vulnerable Web Services

Инструкции по Damn Vulnerable Web Services

Ссылки на инструкции будут добавлены позже.

Источник