- Утилиты для тестирования домена

- DcDiag

- DNSLint

- NetDiag

- Проверка здоровья контроллеров домена Active Directory и репликации

- Проверка состояния контроллеров домена с помощью Dcdiag

- Проверка ошибок репликации между контроллерами домена Active Directory

- DCDIAG.EXE /E, /A или /C ожидаемых ошибок

- Симптомы

- Причина

- Решение

- Дополнительные сведения

Утилиты для тестирования домена

DcDiag

Утилиту DcDiag из комплекта Support Tools при обнаружении проблем с DС необходимо запустить в первую очередь. При запуске утилиты без указания параметров запускается 27 тестов указанного DC (на пять больше, чем в Windows 2000).

Ключ /s — задается для целевого контроллера домена;

Можно применить ключ /a для тестирования всех контроллеров домена сайта.

С помощью ключа /e можно протестировать все DС в лесу. В большом лесу необходимо запускать утилиту с ключом /e в период наименьшей загрузки сети и контроллеров домена.

Ключ /dcpromo — новая полезная возможность, позволяющая протестировать настройки серверов домена на предмет готовности стать контроллером домена. Ключ dcpromo единственный, который не работает на контроллерах домена.

Ключ /dnsall — запускает дополнительно все тесты DNS (эти тесты пропускаются при запуске без указания типов тестов).

Ключ /fix разрешает утилите dcdiag исправлять тривиальные ошибки.

Примеры:

тестирование конкретного контроллера домена:

dcdiag /s dc1.domain.local

тестирование всех контроллеров домена сайта:

dcdiag /a

тестирование всех контроллеров домена в лесу:

dcdiag /e

тестирование всех контроллеров домена в лесу, тесты DNS:

dcdiag /e /dnsall

тестирование всех контроллеров домена в лесу, исправление тривиальных ошибок:

dcdiag /e /fix

DNSLint

Утилита DNSLint из набора утилит Support Tools — малоизвестный инструмент, позволяющий диагностировать наиболее общие DNS-проблемы, связанные с некорректным делегированием или некорректными или отсутствующими записями DNS для домена. Если запустить ее надлежащим образом, она проанализирует весь домен и все серверы DNS внутри него на предмет ошибок в структуре DNS. Как большинство утилит, описываемых в данной статье, DNSLint имеет собственные уникальные параметры и ключи. Во многих ситуациях нам требуется провести проверку (чаще внутреннего) домена с использованием указания ключа /s DNS server IP address, поскольку он исключает просмотр Internet-части домена. DSLint создает отчет в формате HTML в файле с именем dnslint.htm. Чтобы получить отчет в текстовом формате вместо HTML — формата по умолчанию (возможно, для того чтобы использовать сценарий для процесса вывода), можно задать параметры /t и /no_open.

DNSLint покажет всю свою мощь при использовании ключа /ad для запуска тестов AD DNS. Ключ /ad запускает серию опрашивающих Active Directory запросов о правильной регистрации GUID на контроллерах домена леса, регистрации записей типа Start of Authority (SOA), Name Server (NS) и о зарегистрированных SRV-записях. Во время использования этого параметра необходимо задать IP-адрес контроллера домена, который отвечает за корневой домен леса. Также можно задействовать ключ /s для исключения просмотра зоны InterNIC. Обычно применяется тот же IP-адрес сервера, который использовался для параметра /ad. Поэтому команда будет выглядеть так:

dnslint /ad 192.168.1.51 /s 192.168.1.51

Этот ключ проверяет записи DNS, которые представляют собой записи типа А в корневом домене. Эти записи содержат информацию о серверах DNS, ответственных за дочерние домены. Чтобы настроить DNSLint для выполнения конкретной задачи, указать DNS-серверы и запустить соответствующие тесты, можно использовать ключ /ql. Если добавить параметр autocreate после ключа /ql, то DNSLint создаст пример файла конфигурации с именем in-dnslint.txt. После этого можно будет задействовать этот файл для дальнейшей настройки.

Примеры:

dnslint /d /s

dnslint /d domain.local /s 192.168.1.1

dnslint /ad /s

dnslint /ad 192.168.1.51 /s 192.168.1.51

NetDiag

Средство диагностики сети NetDiag тоже может быть использовано для тестирования домена. Пример тестирования домена:

netdiag /d:

netdiag /d:domain.local

Ключ /fix используется для исправления тривиальных проблем:

netdiag /fix

Проверка здоровья контроллеров домена Active Directory и репликации

Active Directory это надежный, но в то же время крайне сложный и критичный сервис, от работоспособности которого зависит работа всей вашей сети. Системный администратор должен постоянно мониторить корректность работы Active Directory. В этой статье мы рассмотрим основные методики, позволяющие вам быстро проверить и диагностировать состояние вашего домена Active Directory, контроллеров домена и репликации.

Проверка состояния контроллеров домена с помощью Dcdiag

Базовая встроенная утилита для проверки состояния контролеров домена – dcdiag.

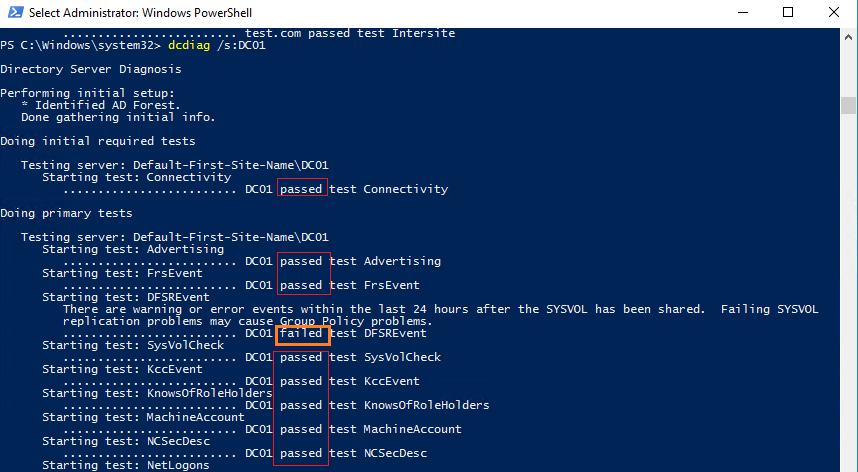

Чтобы быстро проверить состояние конкретного контроллера домена AD воспользуйтесь командой:

Данная команда выполняет различные тесты указанного контроллера домена и возвращает статус по каждому тесту (Passed| Failed).

- Connectivity – проверяет регистрацию DC в DNS, выполняет тестовые LDAP и RPC подключения;

- Advertising – проверяет роли и сервисы, опубликованные на DC;

FRSEvent – проверяет наличие ошибок в службе репликации файлов (ошибки репликации SYSVOL); - FSMOCheck – проверяет, что DC может подключиться к KDC, PDC, серверу глобального каталога;

- MachineAccount — проверяет корректность регистрации учетной записи DC в AD, корректность доверительных отношения с доменом;

- NetLogons – проверка наличие прав на выполнение репликации;

- Replications – проверка статуса репликации между контроллерами домена и наличие ошибок;

- KnowsOfRoleHolders – проверяет доступность контроллеров домена с ролями FSMO;

- Services – проверяет, запущены ли на контроллере домена необходимые службы;

- Systemlog – проверяет наличие ошибок в журналах DC;

- И т.д.

Помимо стандартных тестов, которые выполняются по-умолчанию, можно выполнить дополнительные проверки контроллера домена:

- Topology – проверяет, что KCC сгенерировал полную топологию для всех DC;

- CheckSecurityError

- CutoffServers – находит DC, который не получает репликацию из-за того, что партнёр недоступен;

- DNS – доступны 6 проверок службы DNS (/DnsBasic, /DnsForwarders,/DnsDelegation,/DnsDymanicUpdate,/DnsRecordRegistration,/DnsResolveExtName)

- OutboundSecureChannels

- VerifyReplicas – проверяет корректность репликации разделов приложения

- VerifyEnterpriseReferences

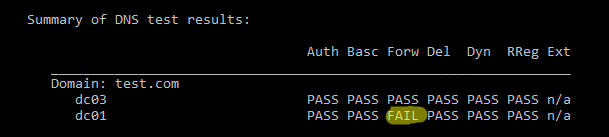

Например, чтобы проверить корректность работы DNS на всех контроллерах домена, используйте команду:

dcdiag.exe /s:DC01 /test:dns /e /v

В результате должна появится сводная таблица по проверкам разрешения имен службой DNS на всех контроллерах (если все ОК, везде должно быть Pass). Если где-то будет указано Fail, нужно выполнить проверку этого теста на указанном DC:

dcdiag.exe /s:DC01 /test:dns /DnsForwarders /v

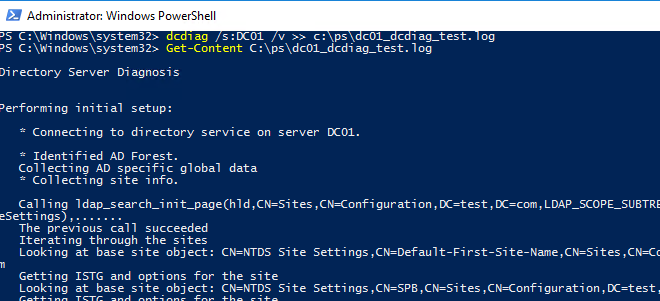

Чтобы получить расширенную информацию по результатам тестов контроллера домена и сохранить ее в текстовый файл, используйте команду:

dcdiag /s:DC01 /v >> c:\ps\dc01_dcdiag_test.log

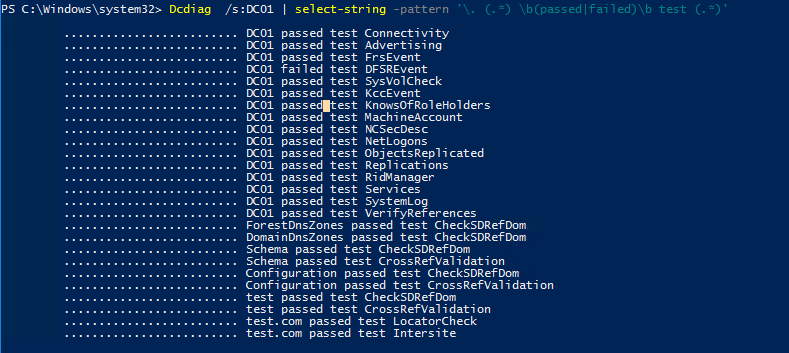

Dcdiag /s:DC01 | select-string -pattern ‘\. (.*) \b(passed|failed)\b test (.*)’

Чтобы получить состояние всех контроллеров домена, используйте:

dcdiag.exe /s:winitpro.ru /a

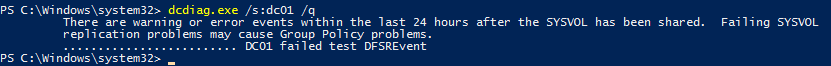

Если нужно вывести только найденные ошибки, используйте параметр /q:

dcdiag.exe /s:dc01 /q

В моем примере утилита обнаружила ошибки репликации:

Чтобы утилита dcdiag попробовала автоматически исправить ошибки в Service Principal Names для данной учетной записи DC, используйте параметр /fix:

dcdiag.exe /s:dc01 /fix

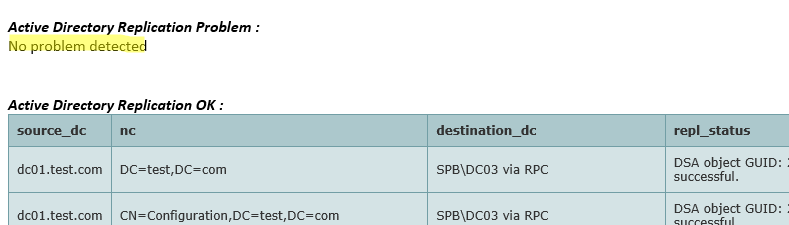

Проверка ошибок репликации между контроллерами домена Active Directory

Для проверки репликации в домене используется встроенная утилита repadmin.

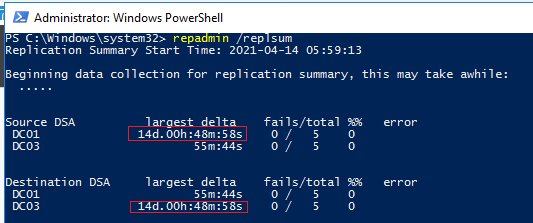

Базовая команда проверки репликации:

Утилита вернула текущий статус репликации между всеми DC. В идеальном случае значение largest delta не должно превышать 1 час (зависит от топологии и настроек частоты межсайтовых репликаций), а количество ошибок = 0. В моем примере видно, что одна из последних репликаций заняла 14 дней, но сейчас все OK.

Чтобы выполнить проверку для всех DC в домене:

Проверку межсайтовой репликции можно выполнить так:

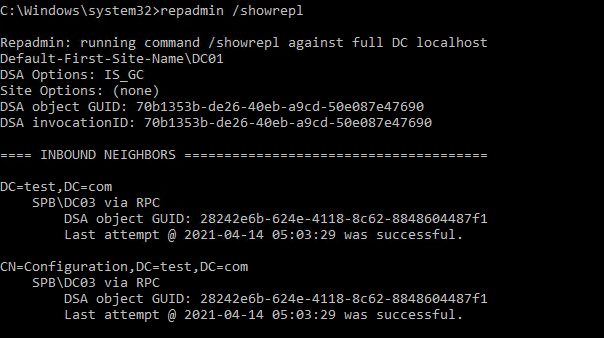

Для просмотра топологии репликации и найденных ошибках, выполните:

Данная команда проверит DC и вернет время последней успешной репликации для каждого раздела каталога (last attempt xxxx was successful).

Для запуска репликации паролей с обычного контроллера домена на контроллер домена на чтение (RODC) используется ключ /rodcpwdrepl.

Опция /replicate позволяет запустить немедленную репликацию указанного раздела каталога на определенный DC.

Для запуска синхронизации указанного DC со всеми партнерами по репликации, используйте команду

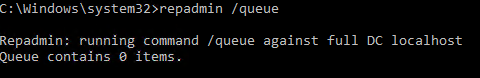

Для просмотра очереди репликации:

В идеальном случае очередь должна быть пуста:

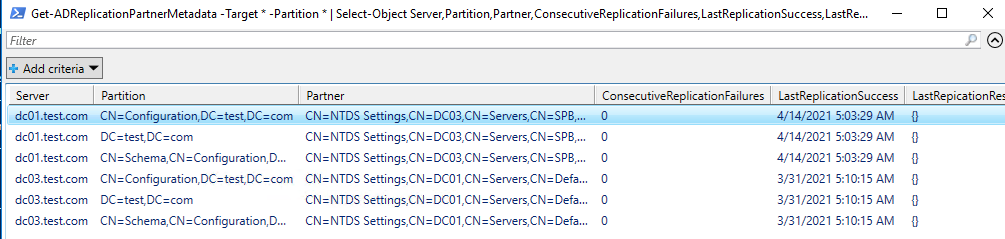

Вы также можете проверить состояние репликации с помощью PowerShell. Например, следующая команда выведет все обнаруженные ошибки репликации в таблицу Out-GridView:

Get-ADReplicationPartnerMetadata -Target * -Partition * | Select-Object Server,Partition,Partner,ConsecutiveReplicationFailures,LastReplicationSuccess,LastRepicationResult | Out-GridView

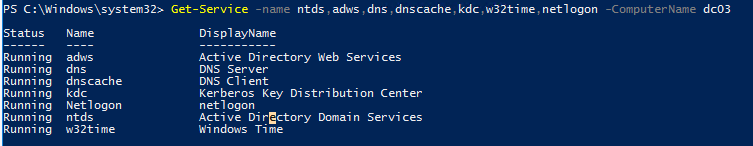

- Active Directory Domain Services (ntds)

- Active Directory Web Services (adws) – именно к этой службе подключаются все командлеты из модуля AD PowerShell

- DNS (dnscache и dns)

- Kerberos Key Distribution Center (kdc)

- Windows Time Service (w32time)

- NetLogon (netlogon)

Get-Service -name ntds,adws,dns,dnscache,kdc,w32time,netlogon -ComputerName dc03

Итак, в этой статье мы рассмотрели базовые команды и скрипты, которые можно использовать для диагностики состояния вашего домена Active Directory. Вы можете использовать их во всех поддерживаемых версия Windows Server, в том числе на контроллерах домена в режиме Server Core.

DCDIAG.EXE /E, /A или /C ожидаемых ошибок

Эта статья помогает устранять ошибки, которые возникают при DCDIAG.EXE /E или /A /C командах.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 2512643

Симптомы

Рассмотрим следующий сценарий.

Администрировать среду AD. Возможно сочетание Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 и Windows Server 2008 R2 компьютеров.

При запуске (или) в Windows Server 2008 или Windows Server 2008 R2 (включаемой в операционные системы) вы увидите следующие ошибки на всех DCDIAG.EXE /E /A /C DCS Windows Server 2003:

Начальный тест: службы

Недопустимый тип службы: RpcSs на DCDIAG-2003, текущее значение

WIN32_OWN_PROCESS ожидаемое значение WIN32_SHARE_PROCESS

. Службы тестирования DCDIAG-2003 не удалось проверить

При запуске (или) в Windows Server 2008 или Windows Server 2008 R2 (включаемой в операционные системы) вы увидите следующие ошибки на всех DCDIAG.EXE /E /A /C DCS Win2008 и Win2008 R2:

Начальный тест: FrsEvent

Служба репликации файлов журнала событий на сервере

dcdiag-2008.margiestravel.com не удалось получить запрос, ошибка 0x6ba

«Сервер RPC недоступен».

. Dcdiag-2008 не удалось проверить FrsEvent

Начальный тест: DFSREvent

Репликация DFS журнала событий на сервере

dcdiag-2008r2.margiestravel.com не удалось запросать, ошибка 0x6ba

«Сервер RPC недоступен».

. dcdiag-2008r2 не удалось проверить DFSREvent

Начальный тест: KccEvent

Служба каталогов журнала событий на сервере

dcdiag-2008.margiestravel.com не удалось получить запрос, ошибка 0x6ba

«Сервер RPC недоступен».

. dcdiag-2008 не удалось проверить KccEvent

Начальный тест: SystemLog

Система журнала событий на сервере

dcdiag-2008.margiestravel.com не удалось получить запрос, ошибка 0x6ba

«Сервер RPC недоступен».

. Dcdiag-2008 не удалось проверить SystemLog

При DCDIAG.EXE /E запуске (или /A или /C) в Windows Server 2003 (входит в состав внедиаконной установки средств поддержки):

- Никакие ошибки не регистрируются для каких-либо компьютеров, независимо от ОС.

При запуске (в том числе) в Windows Server 2008 или Windows Server 2008 R2, а режимом работы домена является Windows Server 2008 или более высокого уровня, а frSS по-прежнему используется для репликации DCDIAG.EXE /C SYSVOL, вы увидите следующие /test:verifyenterprisereferences ошибки:

Начальный тест: VerifyEnterpriseReferences

При проверке различных важных ссылок на DN были обнаружены следующие проблемы. Обратите внимание, что эти проблемы

может быть отчитан из-за задержки в репликации. Поэтому следуйте за устранением следующих проблем, только если

Одна и та же проблема сообщается на всех DCS для заданного домена или если проблема сохраняется после репликации

было достаточно времени для репликации изменений.

[1] Проблема: отсутствует ожидаемое значение

Базовый объект: CN=SRV-01,OU=Domain Controllers,DC=margiestravel,DC=com

Базовое описание объекта: «Объект учетной записи DC»

Имя атрибута объекта Value: msDFSR-ComputerReferenceBL

Описание объекта Value: «Объект-член SYSVOL FRS»

Рекомендуемое действие: см. статью базы знаний: Q312862

[2] Проблема: отсутствует ожидаемое значение

Базовый объект: CN=SRV-02,OU=Domain Controllers,DC=margiestravel,DC=com

Базовое описание объекта: «Объект учетной записи DC»

Имя атрибута объекта Value: msDFSR-ComputerReferenceBL

Описание объекта Value: «Объект-член SYSVOL FRS»

Рекомендуемое действие: см. статью базы знаний: Q312862

Ошибка LDAP 0x20 (32) — нет такого объекта.

. SRV-01 не удалось проверить VerifyEnterpriseReferences

При запуске (включая) и указании в DCDIAG.EXE /C /test:outboundsecurechannels Windows Server 2008 или на Windows Server 2008 R2 вы увидите /testdomain: следующие ошибки:

Сервер тестирования: Default-First-Site-Name\SRV-01

Начальный тест: OutboundSecureChannels

[SRV-01] Не имеет объекта доверия downlevel для [contoso.com]

[SRV-01] Не имеет объекта uplevel trust для [contoso.com]

[SRV-02] Не имеет объекта доверия downlevel для [contoso.com]

[SRV-02] Не имеет объекта uplevel trust для [contoso.com]

. SRV-01 не удалось проверить OutboundSecureChannels

Причина

Все эти действия являются ожидаемыми.

Версии DCDIAG для Windows Server 2008/200R2 предназначены для тестирования RPCSS для параметра общего процесса Windows Server 2008, а не для предыдущего параметра изолированного процесса, используемого в Windows Server 2003 и более старых операционных системах. Средство не различает OSs для этой службы.

Версии DCDIAG для Windows Server 2008/200R2 предполагают, что функциональный уровень домена Windows Server 2008 означает, что DCS реплицирует SYSVOL с DFSR.

Версии DCDIAG для Windows Server 2008/200R2 неправильно тестировали состояние доверия

Windows Server 2008/2008 R2 не разрешает удаленное подключение к журналу событий на основе правил брандмауэра по умолчанию.

DcDIAG версии Windows Server 2003 не возвращает сообщение об ошибке, если не может подключиться к журналу событий; он сообщает, только если подключается и находит ошибки.

Windows Server 2003 версии DCDIAG не тестировать конфигурацию службы RPCSS.

Решение

Существует несколько способов решения этих проблем:

Игнорируйте все эти ошибки при запуске DCDIAG.

Чтобы остановить ошибки, связанные с журналом событий, в действие вйдите встроенные правила брандмауэра на DCS, чтобы журналы событий были доступны удаленно:

Удаленное управление журналами событий (NP-In) удаленного управления журналами событий (RPC) (RPC-EPMAP)

Это можно сделать с помощью оснастки «Брандмауэр Windows с расширенными настройками безопасности»(WF.MSC), с помощью групповой политики брандмауэра (*Конфигурация компьютера\ Политики\ Параметры безопасности Windows* Параметры безопасности\ Брандмауэр Windows с расширенными настройками безопасности) или с помощью NETSH.EXE ADVFIREWALL .

Чтобы остановить ошибку службы RPCSS, можно отказаться от тестирования с /SKIP:SERVICES помощью . Для этого есть оговорки, см. дополнительные сведения. При возвращении с компьютеров Win2003 лучше полностью игнорировать эту конкретную ошибку.

В Windows Server 2003 и 0x20 (общий) в Windows Server 2008 и более поздних версиях тип поведения этой службы должен быть 0x10 (изолированный). Не изменяйте его в зависимости от того, что говорит DCDIAG, если вы не работаете с версией DCDIAG, которая работает с этой ОС. Между Windows Server 2003 и Windows Server 2008 поведение службы RPC изменилось, но в этом svchost.exe еще ничего не было. В Windows Server 2008 R2 к этому общему процессу svchost была добавлена новая служба RPCEptMapper. Чтобы узнать, кто будет запускать этот процесс, необходимо найти это значение в ключах реестра службы:

%systemroot%\system32\svchost.exe -k RPCSS.

Не изменяя тип службы в Windows Server 2003, чтобы остановить ошибку. В долгосрочной перспективе могут возникнуть непредвиденные проблемы, так как это не проверенная конфигурация. Эти проблемы сложно определить или отследить по этой основной причине. Долгосрочное решение проблемы службы RPCSS: замените оставшиеся серверы Windows Server 2003 более поздней операционной системой.

Чтобы остановить ошибки OutboundSecureChannels, используйте /skip:outboundsecurechannels . Тесты не являются допустимым и могут быть протестирован с NETDOM.EXE и NLTEST.EXE .

Чтобы остановить ошибки VerifyEnterpriseReferences, необходимо перенести SYSVOL из FRS в DFSR. Так как вы используете свой домен Windows Server 2008 или более поздней версии, FRS больше не рекомендуется для репликации SYSVOL, и никакие точки не препятствуют замене неподготовленной системы FRS. https://technet.microsoft.com/library/dd640019.aspxСм.

Дополнительные сведения

Тестовые проверки windows Server 2008/2008 R2 DCDIAG Services проверяют, будут ли запущены следующие службы, настроены параметры запуска по умолчанию и настроены типы процессов по умолчанию:

Это настоящие имена служб в реестре в HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services

RPCSS — автоматический запуск — общий процесс

EVENTSYSTEM — автоматический запуск — общий процесс

DNSCACHE — автоматический запуск — общий процесс

NTFRS — запуск автоматически — собственный процесс

ISMSERV — запуск автоматически — общий процесс

KDC — автоматический запуск — общий процесс

SAMSS — автоматический запуск — общий процесс

СЕРВЕР — автоматический запуск — общий процесс

WORKSTATION — автоматический запуск — общий процесс

W32TIME — запуск вручную или автоматически — общий процесс

NETLOGON — автоматический запуск — общий процесс

(Если функциональный уровень домена — Windows Server 2008 или более поздней версии)

DFSR — запуск автоматически — собственный процесс

(Если целью является Windows Server 2008 или более поздней версии)

NTDS — автоматический запуск — общий процесс

(При использовании репликации AD на основе SMTP)

IISADMIN — автоматический запуск — общий процесс

SMTPSVC — автоматический запуск — общий процесс