Простая Dos атака с Golden Eye в Kali Linux

В этой статье мы разберём один из самых простых способов Dos атак с помощью «Golden Eye»

DoS-атака представляет собой генерацию «мусорного» трафика с одного устройства (IP-адреса) на ресурс-«жертву» (например, сайт). Цель — исчерпать вычислительные и иные мощности «жертвы», чтобы заблокировать работу последней.

Не стоит путать DDos с Dos, хотя аббревиатуры различаются всего лишь на одну букву, за ней скрывается огромная фактическая разница. Dos атаку производит одна машина, а DDos атака зачастую делается с использованием ботнета.

Ботнет — это сеть компьютеров, зараженных вредоносным ПО. Киберпреступники используют специальные троянские программы, чтобы обойти систему защиты компьютеров, получить контроль над ними и объединить их в единую сеть (ботнет), которой можно управлять удаленно.

Действия в данной статье являются образовательными и будут проходить на собственном ресурсе. Автор никого не призывает к действиям и не несёт ответственности.

Установка

Для начала нам понадобится поставить на OC «Golden Eye». Выделим каталог под наш софт, в моём случае я создам новый.

Перейдём в него:

Теперь качаем архив:

Атака

Тесты

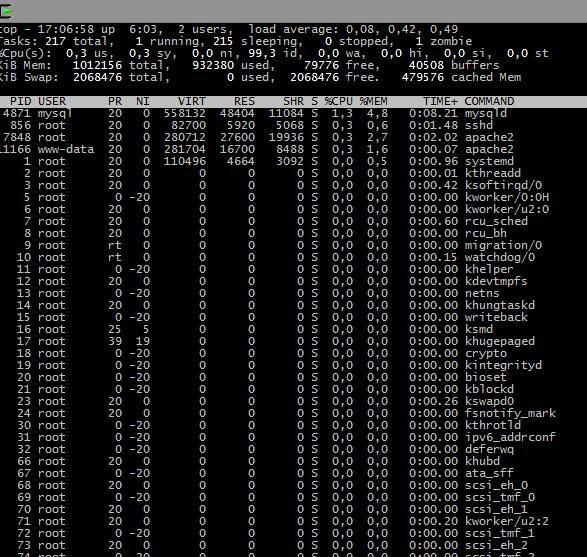

Следить за состоянием сервера я буду командой top:

Cервер находится в состоянии простоя, процесс полностью свободен, свободной оперативной памяти доступно 350 мегабайт.

Результат

Можно посмотреть по скриншоту, процессор по-прежнему практически бездействует, но количество свободной памяти резко сократилось, увеличилось количество спящих процессов.

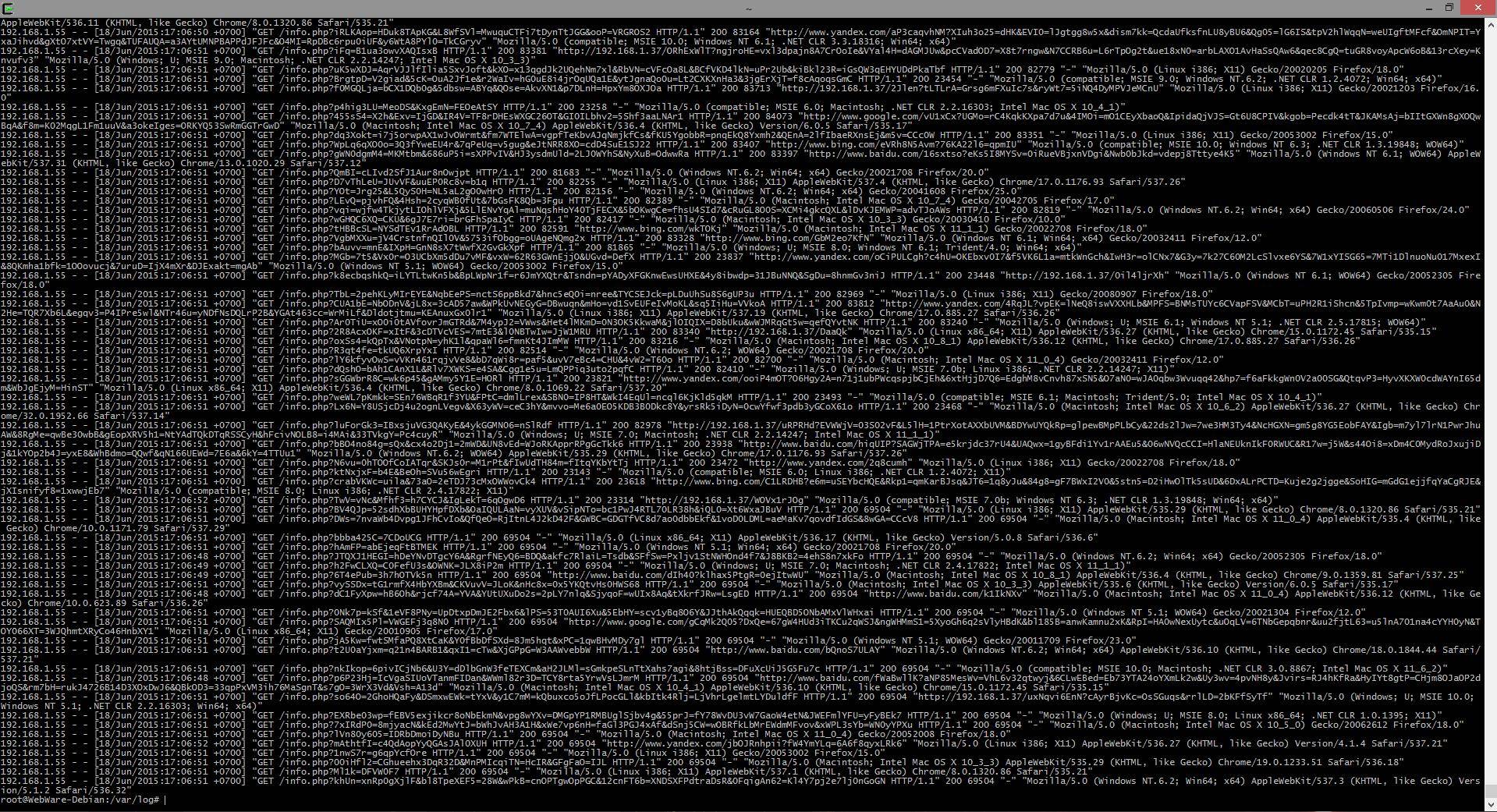

Анализ логов

Одного взгляда на логи достаточно, что каждый запрос GET содержит различные строки, различные пользовательские агенты и различных реферов, среди которых Bing, Baidu, Yandex и другие рандомные поисковые системы.

Так что происходит, когда ваш веб-сервер встречается с этой атакой? Он анализирует входящий трафик, проверяет запрашиваемые URL, адреса источников и поле Referrer и пропускает их с кодом 200 OK. Почему? Потому что каждый браузер был различным.

Инструмент был создан остроумно так, чтобы любой сервер мог подумать, что это различные пользователи, пытающие зайти с одного IP (может быть IP прокси или большой организации?) с различными браузерами (Firefox, Chrome, MSIE, Safari и т. д.), различными операционными системами (Mac, Linux, Windows и т.д.) и даже с различными реферами. Да, возможно запрашиваемый URL был неправильным, но нормальные веб-сервера всё равно пропустят его, перенаправят на страницу ошибки в то время как соединение будет оставаться открытым (например, Apache worker/socket). Стандартный веб-сервер обычно позволяет X число одновременных пользователей с одного IP и с большим количеством соединений/используемых сокетов, этот тип атаке приводит к тяжёлому давлению на сервер и последующие пользователи получают ошибку (HTTP 503 или наподобии). Следовательно, атакующий с несколькими рандомными proxy/VPN может быстро истощить ресурсы сервера. Он даже может замедлить атаки на один IP для избежания начального выявления:

Вышеприведённая команда использует:

-w = 10 одновременные рабочие

-s = 10 одновременных соединений

-m = рандом, смесь GET и POST

Заключение

GoldenEye выглядит как расширенная (или схожая на) HTTP Flooder программа. Обе работают похожим образом, но NoCache и KeepAlive от GoldenEye делают большую разницу. Также она использует интересный способ перемешивания браузеров, операционных систем и рефереров, что может обмануть файервол.

В общем, это хороший инструмент для тестирования на нагрузку своего собственного веб-сайта (с разрешения вашей хостинг компании), вашего корпоративного веб-сайта и любых веб-приложений, которые позволяют входящие GET или POST запросы. Используйте её для обновления ваших правил файервола. WAF и благодаря этому избежите будущих атак.

Источник

DDoS-атака сайта с Kali Linux. Как положить сервер за 2 минуты?

Сам я, люто ненавижу и презираю, любое вредоносное воздействие направленное на создаваемые людьми сервисы. Ведь это, по меньшей мере, бесчестно, неэтично и попросту аморально. Ладненько, ребзи, завязываем с толерастией и переходим к делу. Вы давно хотели какой-нибудь ролик про DDoS сайтов. И да, сегодня я наконец покажу вам, один из примеров, как злоумышленники проводят такие атаки.

Предвещая комменты умников, сразу отвечу, что я и без сопливых знаю разницу между DoS и DDoS. Однако, первый вариант на ютубчике вообще никто не ищет, поэтому заголовок взят исключительно из соображений оптимизации. Сам же ролик конечно же посвящён DoS’ке. Но при всём при этом никто не мешает вам зарядить это дело с нескольких тачек по разным каналам и получить по итогу полноценный DDoS.

Об этом способе мне поведал кореш из Лен. области, который уже много лет занимается тем, что наживается на наивности государственных учреждений, у которых в обязательном порядке должна быть Web-страничка на просторах сети. Причём качество исполнения, как это обычно бывает, не имеет значения. Должен быть сайт по документам – значит он есть. И занимаются такими гавно-сайтами, как правило, либо наёмные фрилансеры.

Либо сотрудники местного IT-отдела впахивающие за МРОТ и в гробу видавшие всё на свете кроме зряплаты, пива и пятницы. Поэтому о пресловутой безопасности речь в таких учреждениях заходит в самую последнюю очередь. А если и заходит, то дальше бумажек дело продвигается крайне редко. Однако информация, размещаемая на этих ресурсах, очень часто представляет действительно огромную ценность.

Особенно во время сторонних проверок. Нынче же модно проводить различные аудиты, контроли, оценки качества и прочий бред, помогающий зарабатывать копеечку всем тем, кого сердобольные тёточки наняли по знакомству и теперь не могут озадачить путной работой. Поэтому доступ к ресурсам во время этих проверок. Особенно во время этих проверок должен быть максимально стабилен. И не дай бог, сервер не сможет предоставить нужную инфу по запросу.

Это же сразу паника. Все бегут к руководству, а те в свою очередь начинают страпонить ответственного за сайтец. Тот, естественно, начинает искать выход из ситуации и находит его практически сразу. В гугле по первым же запросам выдаются сервисы, гарантирующие вам защиту от DDoSатак на самом высоком уровне. Но в таких конторах люди и по сей день с неохотой доверяют всяким там Интернетам.

Гораздо спокойнее выйти на местного человека, ИПшника, занимающегося предоставлением подобной услуги и которого в случае чего всегда можно будет найти упрекнуть и даже взыскать по факту нарушений пунктов договора, если таковые будут иметь место. Поэтому, лично я, лезть бы в такой бизнес точно не стал. Однако, для опытных кибербезопасников со стажем, это прям золотая жила. Если ещё и ленд свой раскрутите, то от желающих отбоя не будет.

Но суть нашего сегодняшнего разговора не в этом. Мой друг, частенько заглядывая в такие конторы в поисках новых клиентов проворачивал весьма интересный фокус. Сидя за столом напротив очередного скептически настроенного руководителя, он доставал ноут, спрашивал адрес их сайта и запускал стресс-тест Апатча, который в 88% случаев ложит незащищённые сайты уже через пару секунд.

Далее, он с улыбкой просил директора попробовать перейти на сайт своего учреждения и после того, как ехидная ухмылка сменялась недоумением, снова задавал свой вопрос «нуждаются ли они в услугах квалифицированной защиты сайта»? По словам товарища срабатывает в 8 из 10 случае. Главное заранее перед выездом затестить сайт на предмет восприимчивости к данному типу атак и можно смело отправляться пытать удачу.

Сегодня, я так и быть покажу вам эту методику, посредством которой вы сможете в два счёта проверить любой сайт на устойчивость к встроенному стресс-тесту Апатча. Если интересно, устраивайтесь по удобней и будем начинать.

Шаг 1. Я буду использовать виртульную машину с Kali Linux. В версии 20 года уже предустановлена вторая версия Апатча, а с ним в комплекте и нужный нам модуль тестирования Benchmark. Запускаем окно терминала.

Шаг 2. И параллельно открываем на хост-машине сайт для проверки. Я админю парочку сайтов образовательных учреждений, в частности вот страничка с дистанционными курсами. Благо в данном проекте ответственность за безопасность лежит не на мне, поэтому можно чутка поэкспериментировать в благих целях. Сейчас тем более лето, все кто хотел уже отучились. Так что 5 минутный простой никто не заметит.

Шаг 3. Возвращаемся в Kaliи вставляем длинную команду AB’шки с кучей параметров. «n» у нас отвечает за общее число отправляемых запросов, «c» – это сколько из них будет параллельных, по сути, просто количество соединений.

«k» — активирует KeepAlive, то есть даёт возможность осуществлять множество запросов в течение одной сессии. По дефолту данная возможность выключена. «r» — включает автоматический повтор, при возникновении ошибок.

А «H» до кучи передаёт в заголовках User-Agent, чтобы в логах сервера, всё отображалось, как запросы от Google Bot. Добавляем в конец адрес своего сайта, не забывая слэш на конце. Усё. Жмём «Enter»

Шаг 4. И через пару секунд возвращаемся на хост-машинку проверять доступность ресурса. Пробуем обновиться. Тадам. Сайтик слёг. Этот, к слову, работает вроде бы на WordPress’e.

Шаг 5. У меня есть ещё второй. Дмумловский. Причём он, по-моему, даже без сертификата. HTTP’шный. Тут я храню записи подкастов, чтобы выкладывать на iTunes’е. Т.к. особой популярностью они, к сожалению, тоже не пользуются, давайте побалуемся и с этой web-мордой.

Шаг 6. Возвращаемся в Kaliи в новом окне терминала изменяем адрес тестируемого ресурса. Запускаем зверюгу.

Шаг 7. Снова идём на хост и пробуем обновить страницу. Такая ж петрушка. Только тут всё ещё непонятнее, т.к. никакого сообщения об ошибке не появляется.

Эта темка отлично работает в случае, если нужно быстро увести сайтец в даун на короткое время. При желании, можете подождать, пока скрипт отработает все заданные пакеты, а затем проанализировать, сколько времени это заняло. Допустим на 100к паков у машины ушло 5 минут. Исходя из этого понимаем, что примерно каждые 10 минут можно запускать скрипт по новой и бедненький сайт, по сути, будет находиться в постоянном простое.

Ну а автоматизировать запуск такого скрипта по времени сможет любой начинающий эникей. А вот, чтобы обезопасить ресурс от этой заразы своими силами, придётся уже слегка попотеть. И знаете, я впервые сделаю исключение и нарочно не буду в данном сюжете рассказывать, как защититься. Опытные сайто-админы и так знают, а начинающим, будет стимул учиться.

Искренне надеюсь, что после просмотра данного видео тысячи школьников не побегут DDoS’ить сайты своих ни в чём не повинных учебных заведений. Ведь сайтами в таких местах занимаются, как правило, учителя информатики, а им, уж поверьте, и без того не сладко живётся. Говорю по своему опыту. Ладненько, друзья. Если вы хотите более подробно узнать про сервер Apache и вообще про команды Linux. Стать уже наконец востребованным специалистом, а не сидеть до 30ти у мамки на шее.

В таком случае настоятельно рекомендую вам ознакомиться с моим новым обучающим курсом по Администрированию Linuxс нуля. В нём я, как раз подробно освещаю основные моменты по данной теме. В данный момент, его ещё можно приобрести с 50% скидкой. И как знать, быть может это будет лучшее вложение в вашей жизни. Так что не тупите, регистрируйтесь, и начинайте учиться прямо сейчас.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Ну а на сегодня это всё. Если впервые заглянул на канал, то обязательно оформляй подписон и в твоей ленте будут регулярно появляться годнейшие ролики на тему этичных взломов, атак, пентестинга и информационной безопасности. С олдов по традиции жду лайки и конечно же, комментарии по поводу того, как же всё-таки можно защититься от такой простенькой, но согласитесь, весьма эффективной DoS’ки.

Большое спасибо вам за просмотр. Всем удачи, успеха и самое главное, спокойной работы. Берегите себя и свои сайты. Настраивайте на проектах эффективную оборону и тогда, никакой злоумышленник не сможет навредить ресурсам ваших клиентам. С вами, как обычно, был Денчик. Продолжаю прислушиваться к вашим мольбам и пилить видосики чаще. Надеюсь, что вы это цените. До новых встреч, камрады. Всем пока.

Источник

DOS and DDOS Attacks in Kali Linux

Today we are going to learn DOS and DDOS attack techniques. Denial-of-service (DOS) is an attack crashes a server, or make it extremely slow. DOS is typically accomplished by flooding the targeted machine or resource with superfluous requests in an attempt to overload systems and prevent some or all legitimate requests from being fulfilled. In simple words by DOS attack an attacker sends a lots of useless traffic to targeted website or server or network that because the system can’t handle this very huge amount of requests, and the system goes down, no one can use the system. As we all know that every server have traffic limits if the requests are more then the traffic limit at once the server becomes very slow or even it can crash. This technique is called DOS (Denial-Of-Service) attack.

DDOS is Distributed Denial-of-Service attack. DOS is the attack which performed from one computer to one targeted network, in DOS a single machine sends millions of useless traffic on a network but in the case of DDOS many attacker machine targets one network and every attacker machine is performing DOS. That means each and every attacker machine sends millions of traffics. DOS becomes useless against high capacity servers because larger servers easily manages millions of traffics. In such cases the attacker needs thousands or more machines from various networks to knee down the target, this is DDOS attack. To do this DDOS attacker need a organized group of hackers or botnets. Hacking group Anonymous is famous for their DDOS attacks.

Black hat hackers uses DDOS to slow down or crashes high profile web servers like banks or payment gateways, for revenges or blackmail and activism.

DOS attack can perform easily using various tools like

- Nemesy

- RUDY

- GolodenEye

- UDP flood

- PyLoris

- HULK

- ToR’s Hammer

- xerxess

- LOIC

- HOIC

- MetaSploit

There are also various types of DOS attack techniques:

- Distributed volume based DOS attack

- Degradation of service attacks

- Application-layer floods

- DDOS extortion

- HTTP POST DOS Attack

- Internet control message protocol (ICPM) flood

- R U Dead-Yet (RUDY)

- Nuke

- Peer-to Peer attacks

- Permanent denial-of-service attacks

- Reflected/spoofed attack

- shrew attack

- (S)SYN Attack

- Teardeop attacks

- Telephony denial-of-service (TDOS)

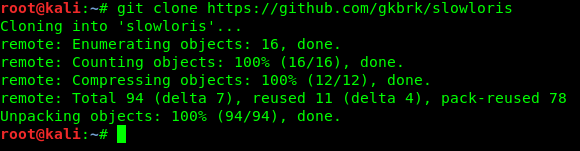

Now we practically do this on our localhost server using Slowloris. We clone Slowloris from it’s GitHub repository by using following command:

The screenshot of the command is following:

Then we type cd command to navigate in to Slowloris’s directory:

Then we need to run Slowloris Python script. Here we need the IP address of the targeted server or website in our case it is 127.0.0.1 that is our localhost. The command of DOS attack using Slowloris will be as following:

Источник