- HackWare.ru

- Этичный хакинг и тестирование на проникновение, информационная безопасность

- Деаутентификация клиентов беспроводной сети в Kali Linux

- Что такое деаутентификация (описание)

- Использование (реализация деаутентификации)

- Примеры использования aireplay-ng

- Ошибка Waiting for beacon frame (BSSID: ) on channel No such BSSID available. Please specify an ESSID (-e).

- Подсказки использования

- Решение проблем

- Связанные статьи:

- Рекомендуется Вам:

- 46 комментариев to Деаутентификация клиентов беспроводной сети в Kali Linux

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Деаутентификация клиентов беспроводной сети в Kali Linux

Эта статья основывается на официальной документации: Deauthentication.

Что такое деаутентификация (описание)

Эта атака отправляет пакеты для разъединения одному или более клиентам, которые в данный момент подключены к конкретной точке доступа. Рассоединение клиентов может быть выполнено по ряду причин:

- Восстановление скрытого ESSID. Скрытый ESSID не присутствует в радиовещании. Другой термин для этого явления это “cloaked” (скрытая).

- Захват рукопожатий WPA/WPA2 путём принуждения клиентов к разъединению

- Генерация ARP запросов (клиенты Windows иногда стирают их ARP кэш во время дисконекта)

- Атака отказ в обслуживании (DoS) — бесконечная отправка пакетов деаутентификации приводит к отказу в обслуживании

- Содействие атаке злой двойник — отправка пакетов деаутентификации подавляет истинную ТД, при этом свои «услуги» начинает предлагать фальшивая ТД

Конечно, эта атака совершенно бесполезна, если отсутствуют подключённые беспроводные клиенты или имеет место фальшивые аутентификации.

Использование (реализация деаутентификации)

- -0 означает деаутентификацию

- 1 это количество отправляемых пакетов деаутентификации (вы можете отправлять несколько, если хотите); 0 означает отправлять их непрерывно

- -a 00:14:6C:7E:40:80 это MAC адрес точки доступа

- -c 000:0F:B5:AE:CE:9D это MAC адрес клиента для деаутентификации; если это значение пропущено, то все клиенты будут деаутентифицированы

- ath0 это имя интерфейса

Примеры использования aireplay-ng

Как обычно, начнём с переводы карты в режим монитора (если вы ещё этого не сделали) как описано здесь.

Теперь нам нужно узнать ВSSID точки доступа, от которой мы будет отключать клиентов. Это можно сделать с помощью программы airodump-ng (справка по программе airodump-ng в Энциклопедии Kali Linux)

Нас интересует сеть Mial, её ВSSID 20:25:64:16:58:8C

Я не нашёл клиентов этой сети, поэтому не указываю эту опцию. Также я поставил 0 для количества отправляемых пакетов.

Ещё обращаем внимание на канал, он равен единице. Установить канал можно командой iwconfig wlan0 channel n, где вместо n нужно подставить номер канала.

Таким образом, для успешной атаки нам нужно последовательно выполнить две команды:

Вывод будет примерно таким:

Пока программа работает, невозможно подключиться к этой точке доступа.

Вместо ВSSID можно указывать более понятное имя (ESSID). Делается это с опцией -e. Т.е. для моего примера команда приобретёт вид:

Она равнозначна предыдущей и точно также прекрасно отработает.

Ошибка Waiting for beacon frame (BSSID: ) on channel No such BSSID available. Please specify an ESSID (-e).

Если при выполнении команды у вас появилось что-то подобное этому

Это означает что:

- точка доступа на другом канале

- точка доступа больше не доступна

- другая программа поменяла канал вашего беспроводного сетевого интерфейса

Помните, что некоторые точки доступа настроены на автоматическую смену каналов, особенно после внезапной деаутентификации всех клиентов. Не забывайте переключать каналы в след за точкой доступа.

Подсказки использования

Обычно атака более эффективна если указать конкретную станцию (клиента) с параметром -c.

Пакет деаутентификации направляется напрямую от вашего ПК клиентам. Поэтому вы должны быть достаточно близко к клиентам, чтобы передача вашей беспроводной карты доставала их.

Решение проблем

Почему деаутентификация не работает?

Этому может быть несколько причин, и одна или сразу несколько из них могут быть вашим случаем:

- Вы слишком далеко от клиента(ов). Вам нужна достаточная мощность передатчика, чтобы пакеты достигали клиетов и могли быть услышаны ими. Если делаете полный захват пакетов, каждй отправленный клиенту пакет должен приводить к обратному “ack” пакету. Это означает, что клиент услышал пакет. Если “ack” нету, то вероятнее всего он не получил пакет.

- Беспроводные карты работают в конкретном режиме, таких как b, g, n и т. д. Если ваша карта в другом режиме, чем карта клиента, то скорее всего клиенты не будет способен должным образом получить вашу передачу. Смотрите предыдущий пункт, для подтверждения того, что клиент получил пакет.

- Некоторые клиенты игнорируют широковещательные деаутентификациии. В этом случае вам нужно отправить деаутентификацию напрямую конкретному клиенту.

- Клиенты могут переподключаться слишком быстро для того, чтобы вы могли увидеть их разъединёнными. Если вы делаете полный захват пакетов, вы сможете увидеть пакеты воссоединения в захваченных данных, это подтвердит то, что деаутентификация работает.

Связанные статьи:

- Самый простой способ взлома Wi-Fi (для новичков, с airgeddon) (100%)

- Как взломать Wi-Fi (88.4%)

- BoopSuite – альтернатива Airodump-ng, Airmon-ng и Aireplay-ng (87.9%)

- Как узнать, поддерживает ли беспроводная карта инжект (инъекцию) в Kali Linux (79.3%)

- Захват рукопожатий (handshake) в Kali Linux (71.2%)

- Инструкция по использованию mdk3 (RANDOM — 51.2%)

Рекомендуется Вам:

46 комментариев to Деаутентификация клиентов беспроводной сети в Kali Linux

Хотел спросить. Иногда, можно заметить клиентов , без точек доступа (not associated), которые как я понимаю (летают через «меня») . Можно ли с ними что-то сделать ? Например та же aireplay-ng -0 0 ?

Комментарий попал в спам, поэтому такой долгий ответ…

not associated это те, кто проходит мимо вас с включённым Wi-Fi. Например, кто-то был подключён к Wi-Fi дома, пошёл в институт, а Wi-Fi в телефоне не отключил. Еесли они не пытаются подключиться к «бесплатному Интернету», а просто проходят мимо, то ничего интересного с ними сделать нельзя.

Иногда Airodump-ng показывает, к каким точкам доступа они пытаются подключиться.

Можно с помощью iSniff-GPS попытаться получить информацию, где эти клиенты бывали раньше.

Также not associated могут оказаться любителями халявы – бесплатного интернета. Если так, то это прекрасные кандидаты для подключения к фальшивой точке доступа (WiFi-Pumpkin, airgeddon, Mana). Если они подключаться к фальшивой точке доступа, то дальше можно выполнять атаки человек-посередине, поиск паролей в трафике, делать разные штуки с фальшивым DNS и т.д.

Але.. Alexey, здравствуйте еще раз, я вам написал письмо с проблемой, проблема заключается в mdk3

Во время обновления компьютера я включил видео после чего вылетил в главное меню

потом я заходил и был синий экран, если я нажимал на иконку вылет туда же.

Я зашел без графической оболочки и продолжил апгрейд, но apt сломалс и ссказал чтоб я запустил dpkg

Я так и сделал (вроде бы) пока что все хорошо но есть серьезная (для меня) пролема-

при запуске mdk3 b он ничего не показывает, а действия производит.

Т.е. даже не показывает клиентов (ничего кроме (как) 2 энтера и 2 пробела

Возможно, вы знаете, как помочь?

И еще одна тяжелейшая проблема — ривер пишет 4.15% готово (уже всю ночь так пишет)

У меня завтра интернет отключат…(честно))

Надеюсь все понятно =)

Здравствуйте, очень нужна ваша помощь по wifiphishery и fluxion, одна и таже ошибка, если не трудно напишите мне на почту, буду нереально признателен)

Спрашивайте здесь в комментариях.

в общем такая проблема, после активации wifiphishera, атаки на выбранную сети вылазит окно в котором должны отображаться мак адреса, оно собственно вылазит, НО напротив макс адресов написано deauth/disas и как я понял компьютеров никак данная атака не касается, только ловятся андроид устройства и ios, а что не так с компьютерами? почему на атакуемой сети компьютеры не подвергаются атаке, а спокойно продолжают сидеть в инете?

Та же ситуация и с fluxion

В какой ОС тестируете и как устанавливали (какими командами) wifiphisher?

Какие у вас Wi-Fi карты?

В fluxion тоже выводятся слова deauth/disas и extension feed? Можно увидеть скриншот из fluxion?

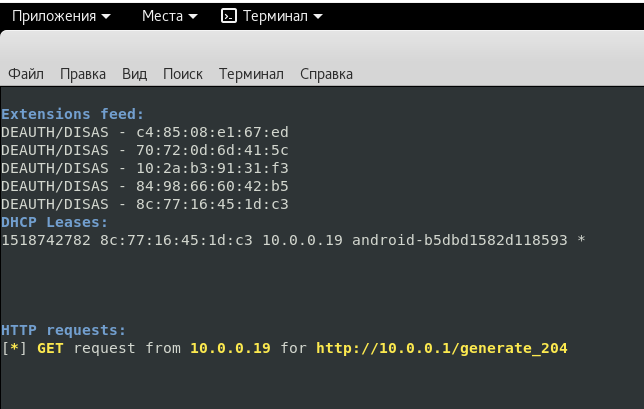

Меня вначале смутил скриншот (это версия 1.4, а в Kali в репозиториях версия 1.1). Я установил последнюю версию и стало понятнее. Судя по всему, у вас атака проходит правильно.

Вы говорите, что нет компьютеров. Возможно, компьютеры не подключены к точке доступа или подключены по проводу, либо подключены по Wi-Fi, но на 5 ГГц.

Laki linux 2017.3 установлена на флэшку, запускаюсь не как live режим, а как persistence. но и в live режиме пробовал, та же проблема вводил команды

Вот скрин fluxion, но тут почему то в окне deauth all [mdk3] ничего не двигается. Мне кажется что то не так с деаунтефикацией. В разных программах почти одно и тоже… но вот что, я всю голову сломал уже, месяц никак не могу настроить, как только не устанавливал линукс, какие адаптеры только не пробовал, и с командой sudo все прописывал, все равно никак(( спасибо что помогает… так же устанавливал свежую linux kali 2018.1 не помогло, делал полное обновление, тоже не помогло(

Вот адаптеры сетевые, извиняюсь за качество

Когда вводите команды

Пишет «Injection is working!«?

Я имел ввиду название адаптеров, которое можной посмотреть командой

Также там будет написано, какие драйверы используются — это тоже важно. Судя по всему, Wi-Fi адаптеры поддерживают режим монитора, но не поддерживают беспроводную инъекцию. Такое бывает, совсем недавно писал об этом https://hackware.ru/?p=4666

Я уверен в том что не идет атака на компьютеры потому что тестирую сначала на своей сети, так же она работает точно не на 5 Ггц, вот еще скриншоты комманд которые вы просили… Спасибо Вам за помощь, вся надежда на Вас)

Я протестировал на своей сети, у меня компьютер также подвержен атаке наравне с мобильными устройствами:

c4:85:08:e1:67:ed – это MAC Wi-FI адаптера на ноутбуке.

Ваши Wi-Fi карты отлично подходят для атаки – всё должно работать.

Скорее всего, какие-то индивидуальные особенности сети, которую атакуете.

Можно попробовать поменять адаптеры местами, т.е. сначала использовать один адаптер для глушения, а другой для создания фейковой ТД, а затем наоборот. Для этого wifiphisher нужно запускать следующим образом (wlan0 и wlan1 замените на имена ваших беспроводных интерфейсов, если они различаются):

Странно, почему же мои компы не подвергаются атаке… обязательно попробую вами предложенный способ, и тогда отпишусь как успехи) Спасибо еще раз что помогаете…

Получается эти комманды нужно вводить до запуска самого wifiphishera?

Это и есть команды запуска wifiphisher. Эта программа поддерживает опции. При запуске без опций, она работает по своим алгоритмам, к примеру, она самостоятельно определяет, какую карту использовать для глушения, а какую для создания Точки Доступа. Используя опции, можно изменить стандартную работу, например, выбрать другую Wi-Fi карту для глушения.

Все равно ничего не получается… ловятся только андроид и ios устройства и то не всегда, а про компьютеры я вообще молчу) пробовал и различные сети у знакомых, все одно и тоже… fluxion так же… чую что что то здесь не то))

Спасибо большое, буду дальше искать в чем проблема

может быть вы еще какие нибудь методы подскажите взлома wifi сетей?

Материала много, посмотрите здесь: https://hackware.ru/?p=372

а из вашего личного опыта что бы могли посоветовать?

Это и есть мой личный опыт – я это всё и писал.

Если более кратко, то основные атаки (без социальной инженерии) описаны в статье «Практика атак на Wi-Fi».

Добрый день, Алексей! Интересует такой вопрос, можно ли через терминал провести деаутентификацию нескольких wifi сетей? или такое возможно только с применением wifi jammer ?

Кроме wifijammer, это же можно делать с помощью mdk4, mdk3, LANs, hcxdumptool и т.д.

Если нужно сделать без других инструментов (кроме самой программы aireplay-ng), то необходимые команды можно записать в пакетный файл, назвать его, например, deauth.sh. И затем с помощью команды watch запускать его следующим образом:

В результате файл deauth.sh будет запускаться каждую секунду. Минимальное значение, которое можно указать после -n, это 0.1, то есть 1/10 секунды.

Здравствуйте, Алексей. Точнее, Alexey)

У меня такая проблема — недавно начал заниматься Kali Linux, теперь же пользуюсьтолько ей, но

она настолько «большая», что пока что сориентировался тоько на wi-fi.

Не подскажете ли, с чего начать и чем продолжить? Деаунтефичировать, досить ТД я умею,

не очень ясно понимаю ак это работает, плохо знаю английский, да и дальше не знаю что изучать —

нету даже оглавления так сказать;)

Я бы хотел изучеть до глубины.. скажем.. состава маячков )

Вы не могли бы мну помочь с образованием? Я отнесусь к этому с большой благодарностью!)

Приветствую! У меня похожая ситуация, может, только я начал чуть раньше. Для меня это хобби, т.е. количество времени, которое я могу потратить на это, ограниченно. Чтобы извлечь максимальную пользу из этих потраченных часов, я изучаю прикладные аспекты – практику, инструменты и основы работы с ними.

Я знаю, например, где почитать про структуру фреймов (в wifu, например, есть про это), знаю, что их удобно смотреть в Wireshark, но я не планирую углубляться в эти вопросы, т.к. эта информация полезна для разработчиков новых инструментов, для серьёзных специалистов, которые готовы потратить на это изучение много времени, для которых это является частью работы. Мне же эта информация не принесёт никакой пользы, разве что, может быть когда-то поможет разобраться с какой-нибудь проблемой или редкой ошибкой. Т.е. я считаю эту информацию полезной, но у меня нет и не было времени на её изучение, поэтому я также не могу помочь с этим. Но зато в Интернете материалов по работе беспроводных протоколов достаточно, на мой взгляд, не хватает инструкций по актуальным инструментам – именно это мне и интересно, этим я здесь и занимаюсь.

Я считаю, что бессистемные знания трудно развивать и просто помнить, поэтому стараюсь собрать ту информацию, которую «намайнил», в что-то вроде онлайн книг. По Wi-Fi получается так: https://hackware.ru/?p=372

Здравствуйте! Что-то поменялось за прошедшее время со статусом хобби? Удается ли как-нибудь применить или монетизировать полученные знания?

Можно сказать, что монетизирую знания на сайте с помощью AdSense. Так как это приносит совсем мало денег, есть мысли фрилансить на англоязычных биржах фриланса: услуги системного администрирования Linux и сетей, настройка веб серверов и служб, разработка онлайн сервисов и т. п. Но считаю, что моих знаний ещё недостаточно (я вообще-то юрист по ВУЗовскому образованию) — поэтому продолжаю своё самообразование.

«Но считаю, что моих знаний ещё недостаточно (я вообще-то юрист по ВУЗовскому образованию)» — мне бы хоть 1/10 таких знаний..