- Делегирование windows server это

- Как дать права на DHCP сервер в Windows Server

- Постановка задачи

- Алгоритм делегирования прав на DHCP

- Делегирование прав на DHCP на контроллере домена

- Делегирование прав на DHCP на отдельном сервере

- Делегирование прав на DHCP через групповую политику

- Создание или изменение делегирования DNS

- Делегирование административных полномочий в Active Directory

- Особенности делегирования прав в AD

- Делегирование полномочий на сброс паролей и разблокировку учетных записей

- Делегация полномочий на присоединение компьютеров в домен AD

- Отключаем делегирование прав в домене AD

Делегирование windows server это

Как дать права на DHCP сервер в Windows Server

Постановка задачи

Необходимо делегировать права на чтение или полные для другого сотрудника на DHCP сервер, работающий на платформе Windows Server 2012 R2 или выше.

Алгоритм делегирования прав на DHCP

Ранее мы с вами подробно разбирали процесс установки и настройки DHCP сервера в Windows Server. Нужно понимать, что роль может быть установлена, как на контроллере домена в вашей Active Directory, так и на отдельном сервере, от этого будет варьироваться метод выполнения задачи.

Существует три варианта предоставления к нему прав:

- Если, DHCP работает на контроллере домена, то вы можете предоставить к нему права через встроенные Bultin группы в вашем Active Directory

- Если DHCP работает на отдельном сервере, то вы можете делегировать на него права, через системные группы операционной системы

- Последний метод, не правильный, это предоставление административных прав на сам Windows сервер, но все зависит от ваших задач.

Делегирование прав на DHCP на контроллере домена

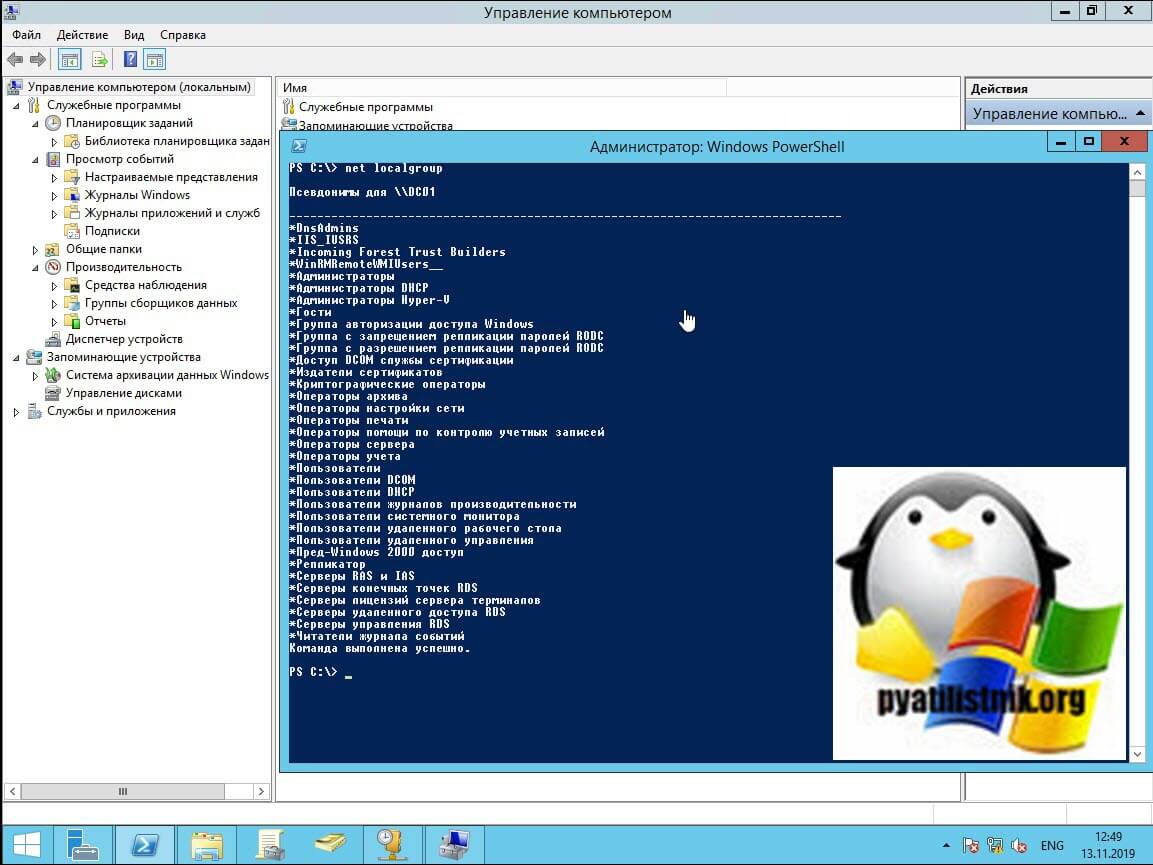

Если вы зайдете на контроллере домена в оснастку «Управление компьютером«, то вы не обнаружите там возможность посмотреть и изменить членство в локальных группах, там убрана такая возможность, но если запустить PowerShell или открыть командную строку, и ввести команду:

То вы увидите, что группы все же присутствуют на контроллере. Среди них есть две необходимые:

- Администраторы DHCP — дает полные права управление на данный сервис

- Пользователи DHCP — Дает права только для чтения

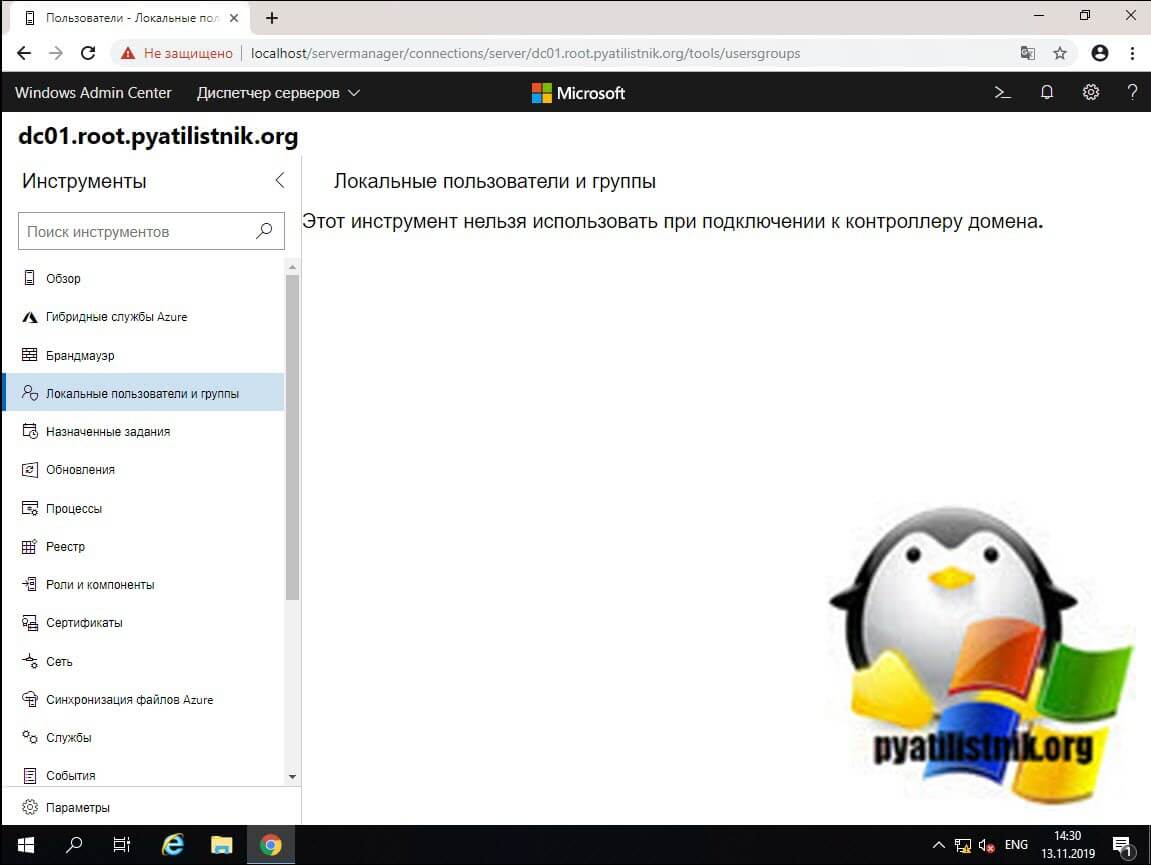

Кстати если вы попытаетесь подключиться через Windows Admin Center, то увидите ошибку «Этот инструмент нельзя использовать при подключении к контроллеру домена.»

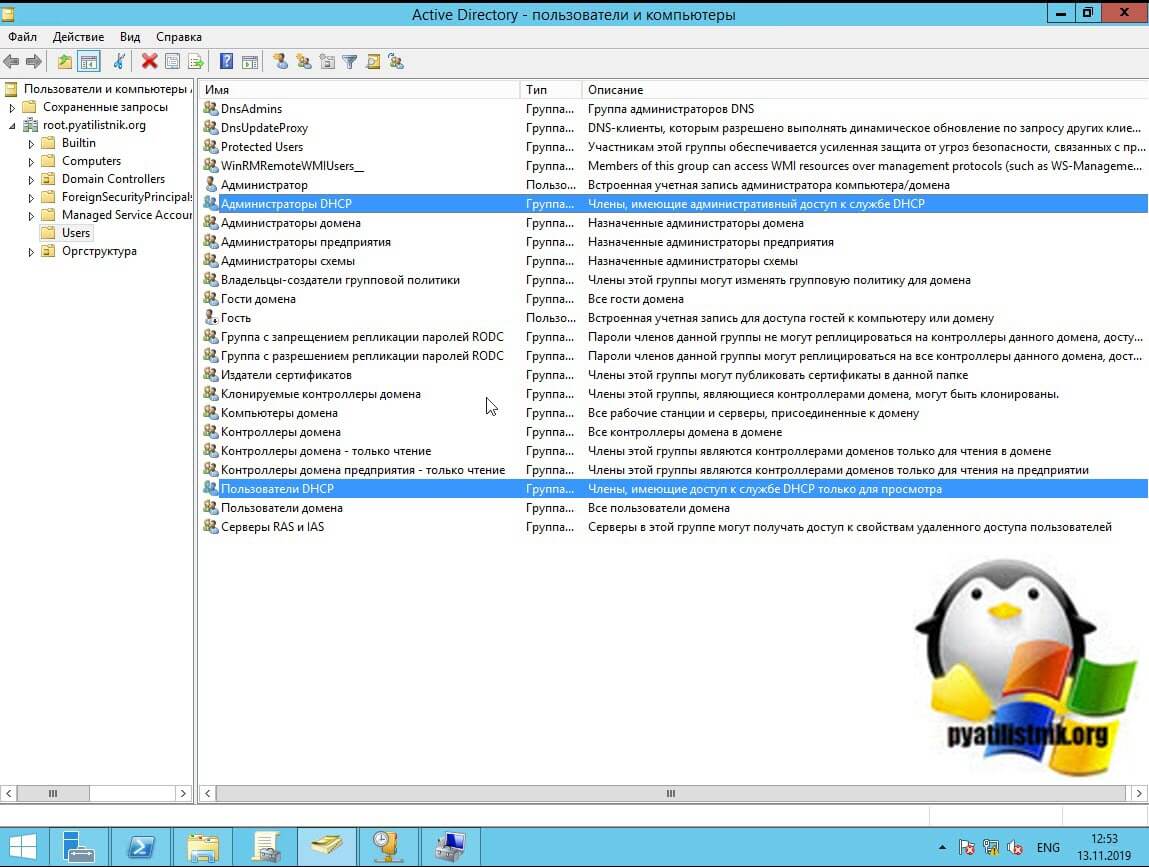

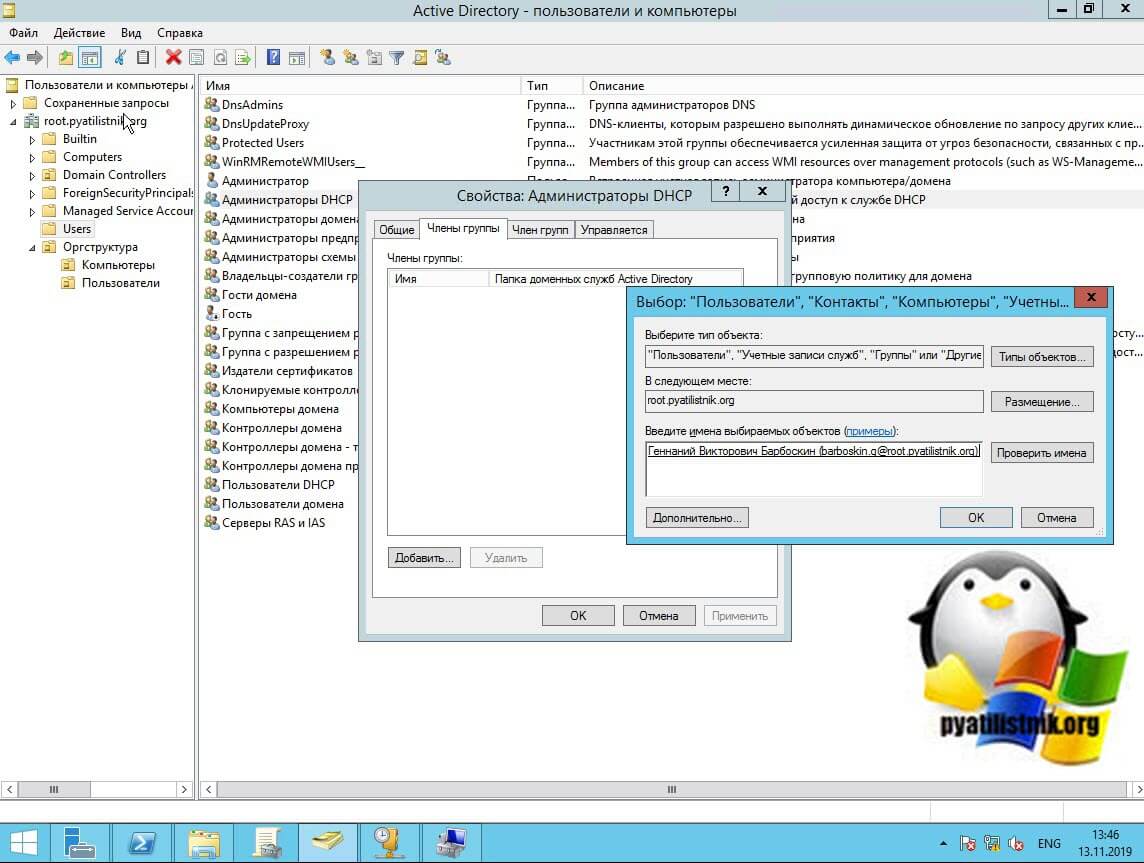

Чтобы добавить нужного вам сотрудника или группу пользователей в эти группы, вам необходимо открыть оснастку «Active Directory — Пользователи и компьютеры» ADUC. Перейти там в контейнер «Users» и найти там встроенные группы:

- Администраторы DHCP — Сюда я добавлю пользователя Барбоскина Геннадия

- Пользователи DHCP — Сюда добавлю пользователя домовенка Бубу

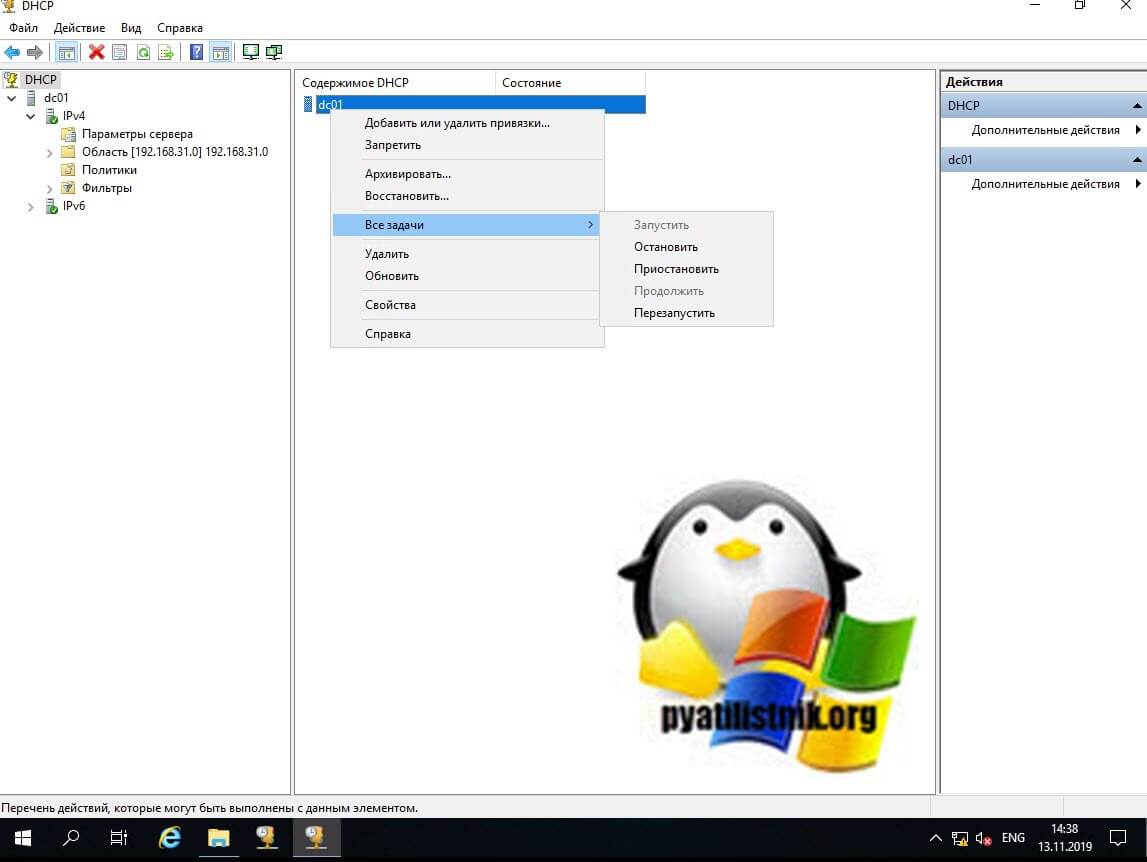

Проверяем права через оснастку DHCP, которую вы можете добавить через установку пакета RSAT. Первым я проверю права для Барбоскина Геннадия, у него они должны быть полные. Как видно, я могу перезапускать сервис и изменять настройки области.

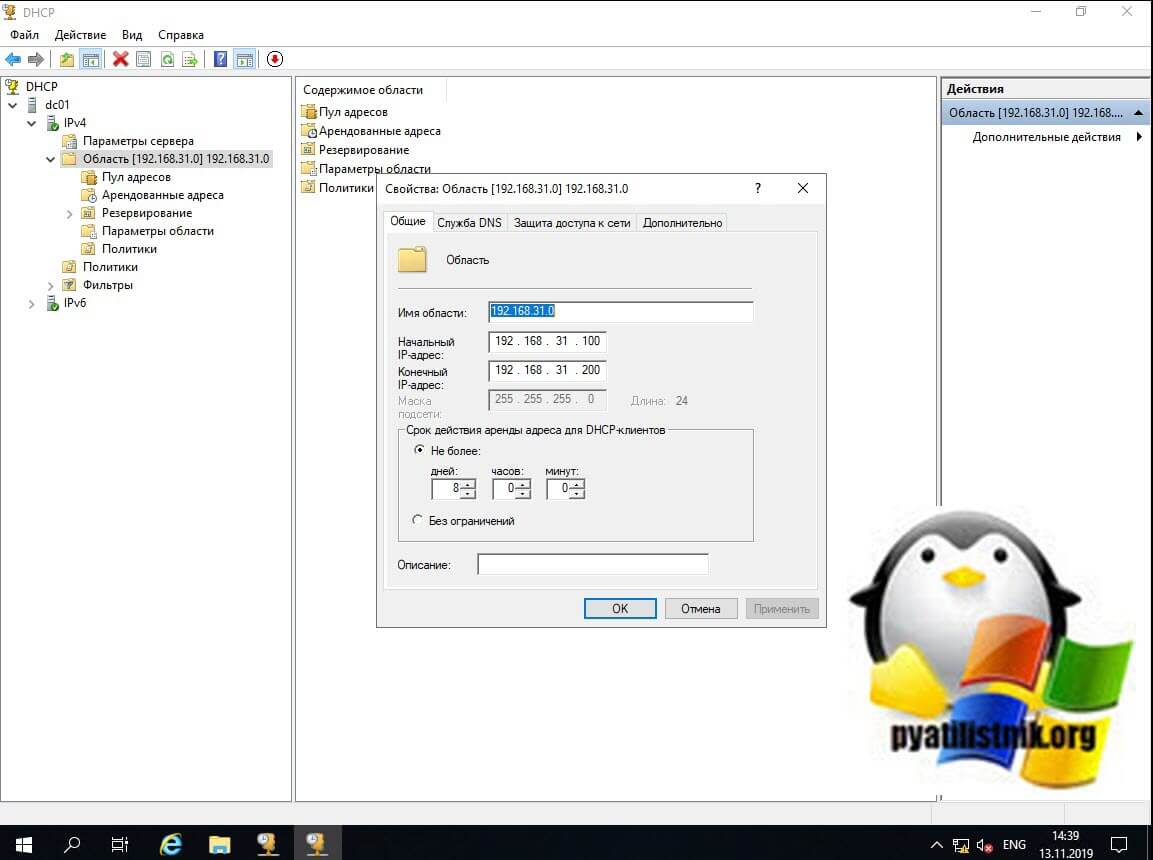

Теперь посмотрим появились ли права у Бубы. Как видим поля активные,

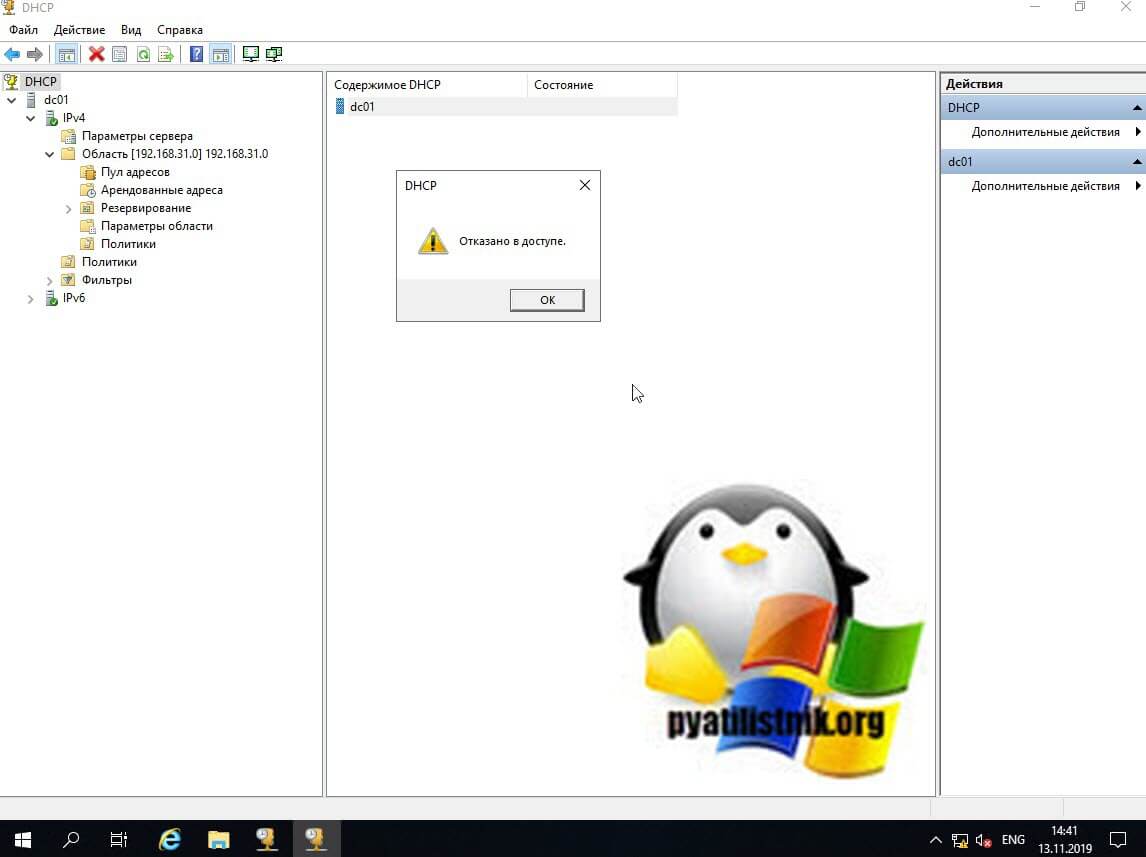

но при сохранении изменений вам будет выводиться, что «Отказано в доступе».

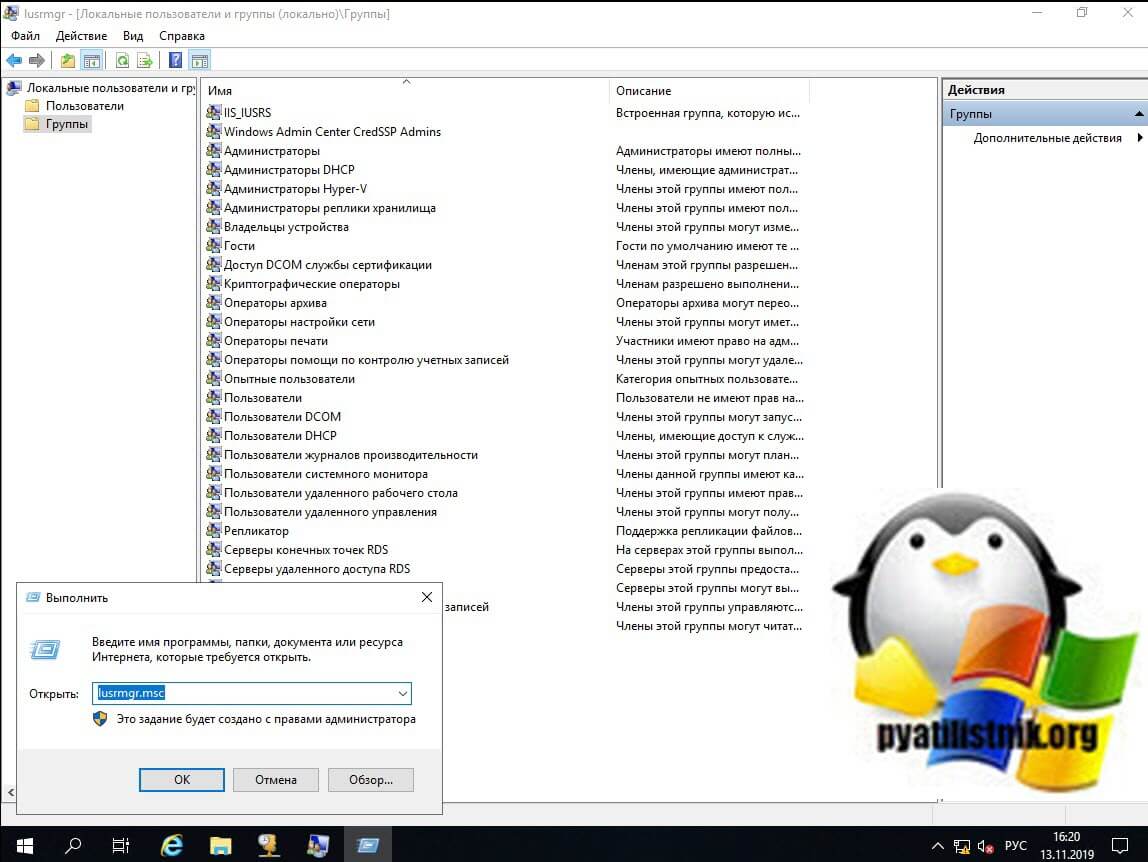

Делегирование прав на DHCP на отдельном сервере

Тут алгоритм предоставления прав на сервис такой же, вам нужно в локальные группы, которые есть на нужном сервере добавить пользователей. Напоминаю, найти их можно в оснастке lusrmgr.msc. Те же группы Администраторы и пользователи DHCP.

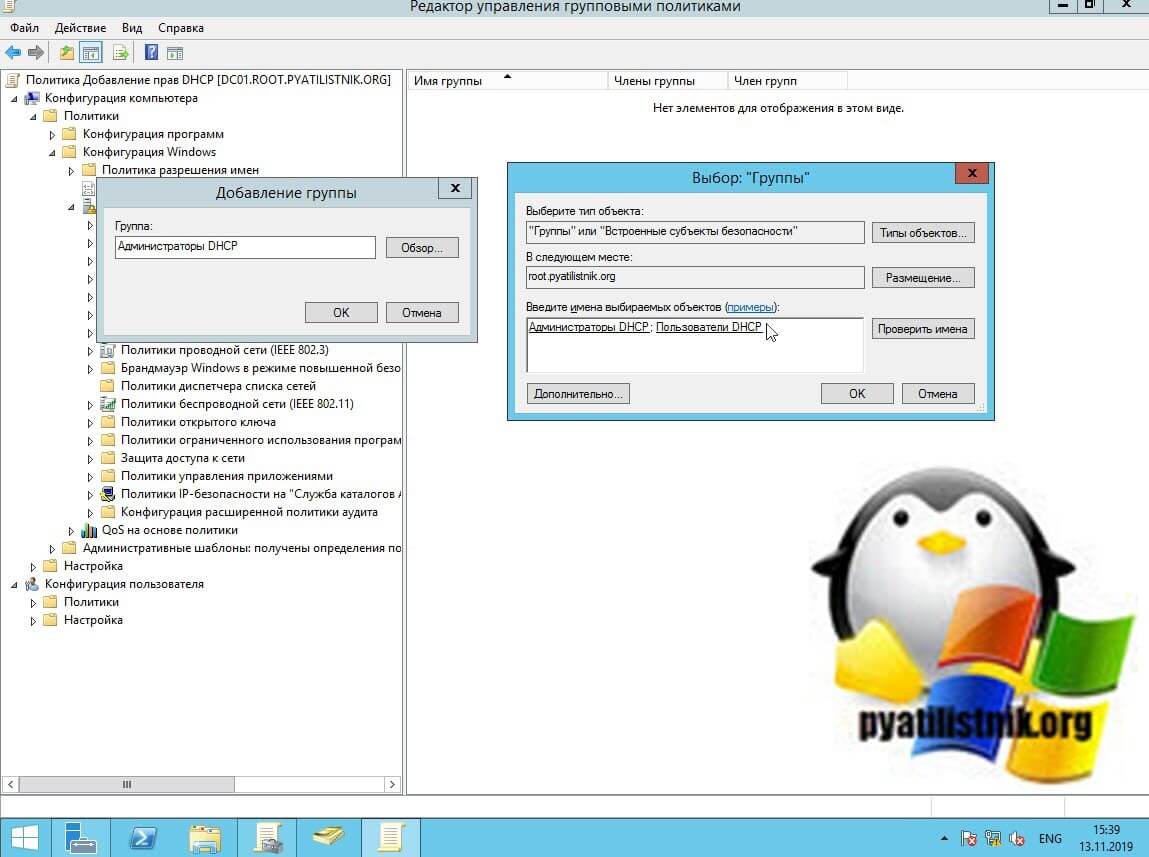

Делегирование прав на DHCP через групповую политику

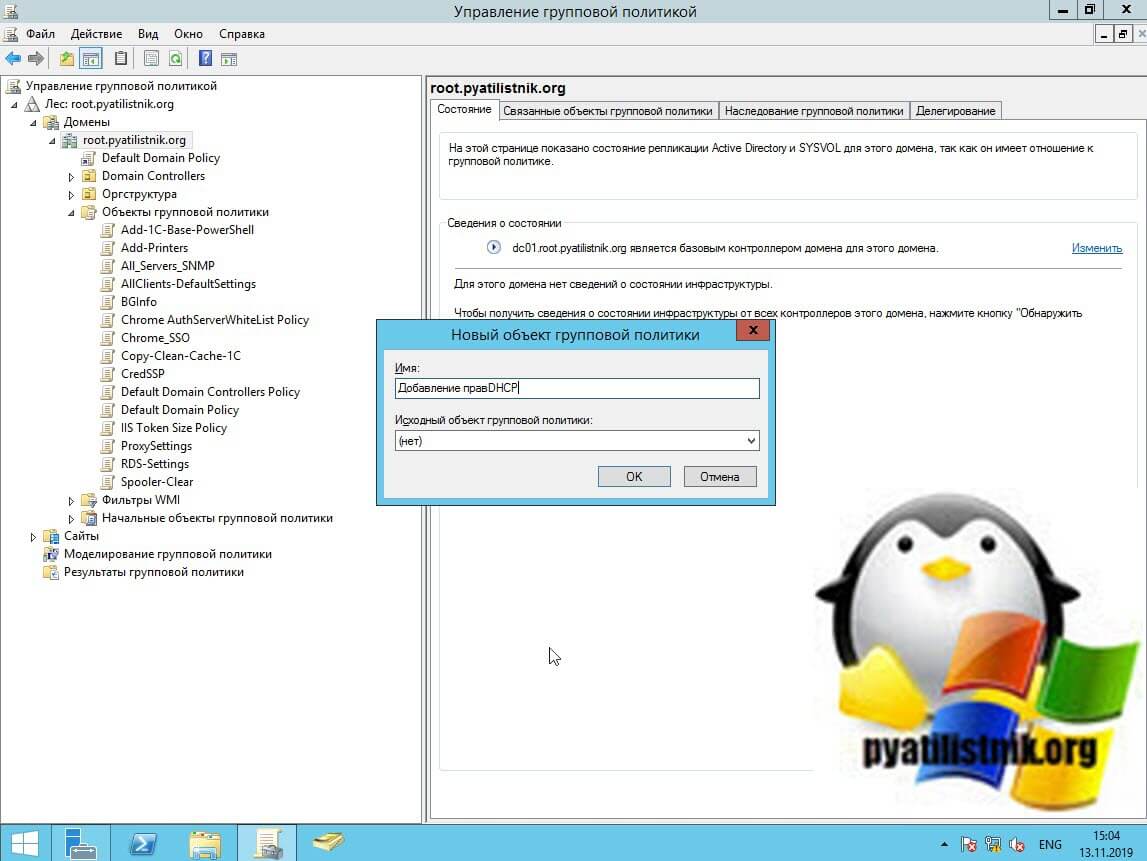

с моей стороны нужно стараться все централизовывать, и назначение прав на серверах не исключение. Групповая политика в этом поможет, и ее большой плюс от ручной настройки, что в случае изменения на локальном сервере, она все вернет как было в течении 120 минут. Открываем оснастку «Управление групповой политикой», создаем новую или редактируем существующую политику. Я создам новую, назову ее «Добавление прав на DHCP» и применю ее к нужному организационному подразделению.

Переходим по пути:

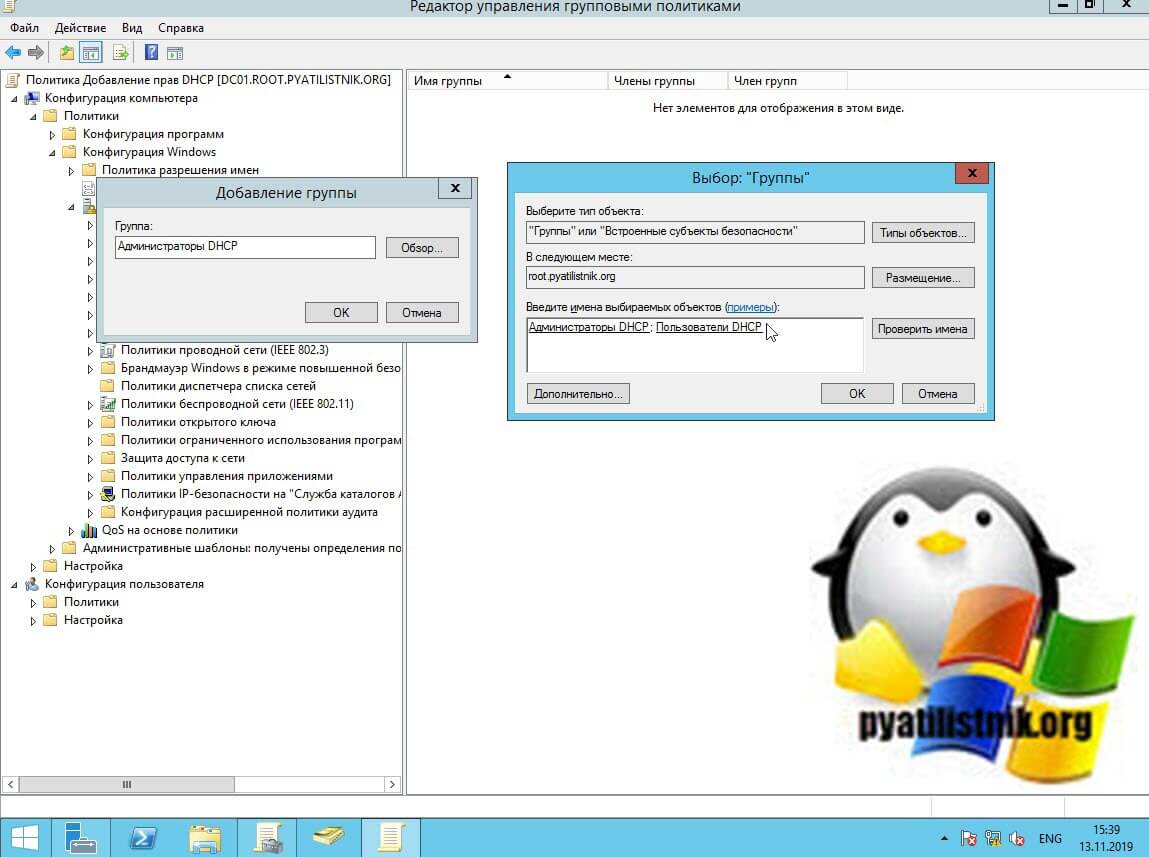

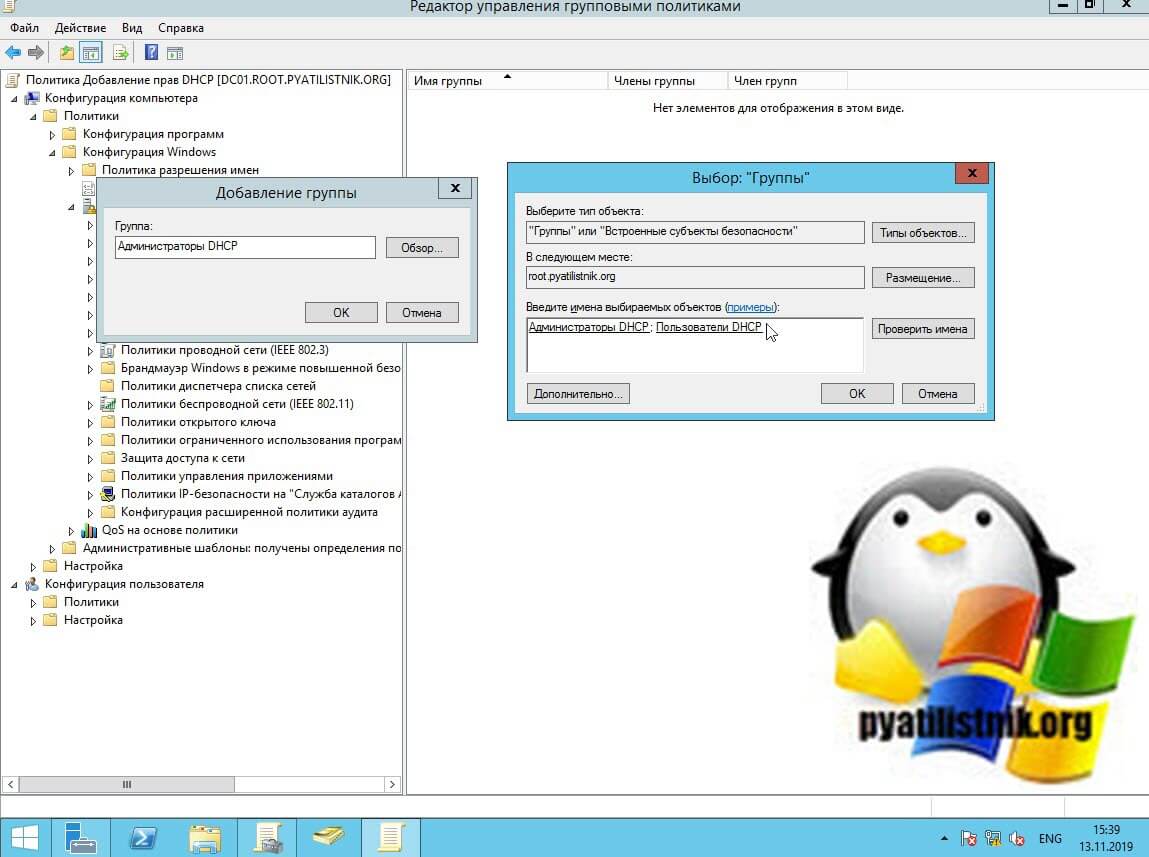

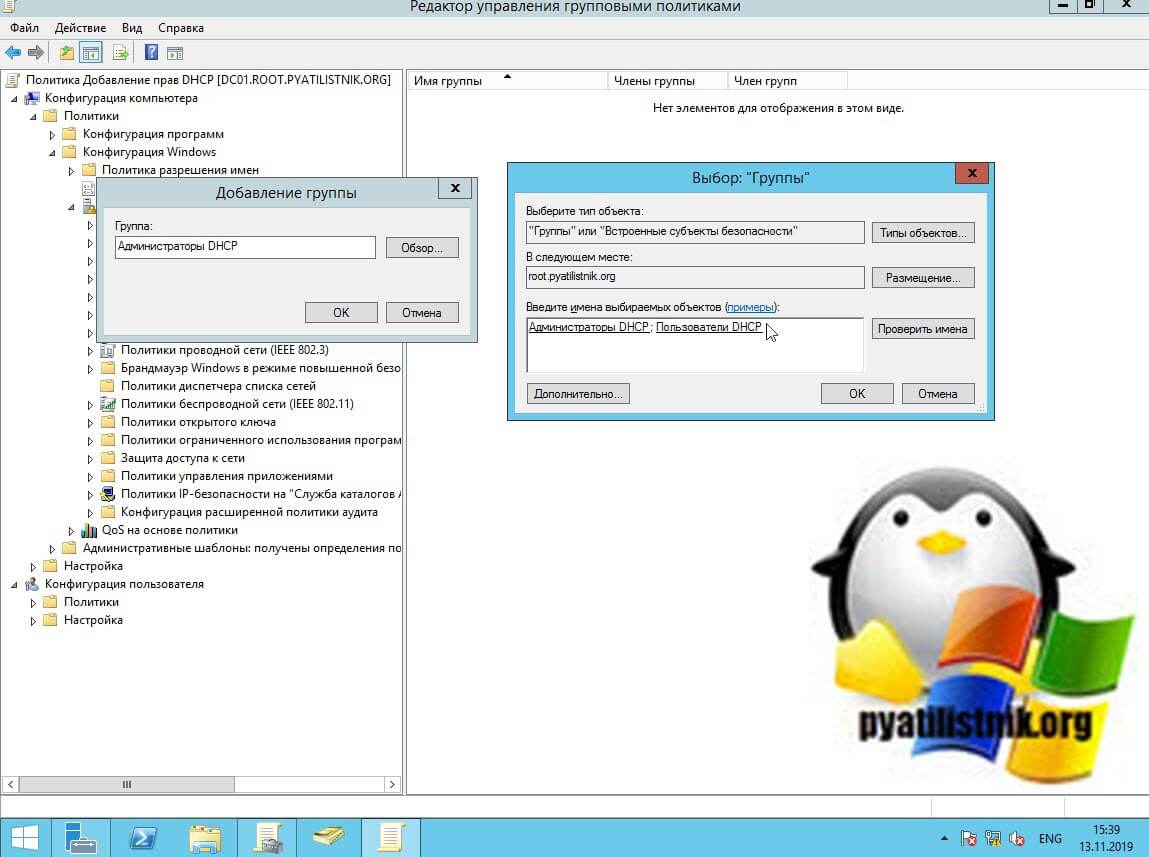

Добавляем ваши группы «Пользователи DHCP» и «Администраторы DHCP». Тут мы добавим доменные группы, или так же просто добавим локальные без префикса домена.

В итоге у меня получилось 4 группы, две для контроллера и две для рядового сервера, тут все зависит от того, как у вас разнесена служба DHCP.

Учтите, что если у вас сервера на английском языке, то группы так же должны быть по английски. Далее начинаем наполнение данных групп.

Плюсом такого подхода будет то, что при применении политики все остальные члены группы будут удалены. У меня получилось вот так, теперь обновив групповую политику вы получите нужный эффект.

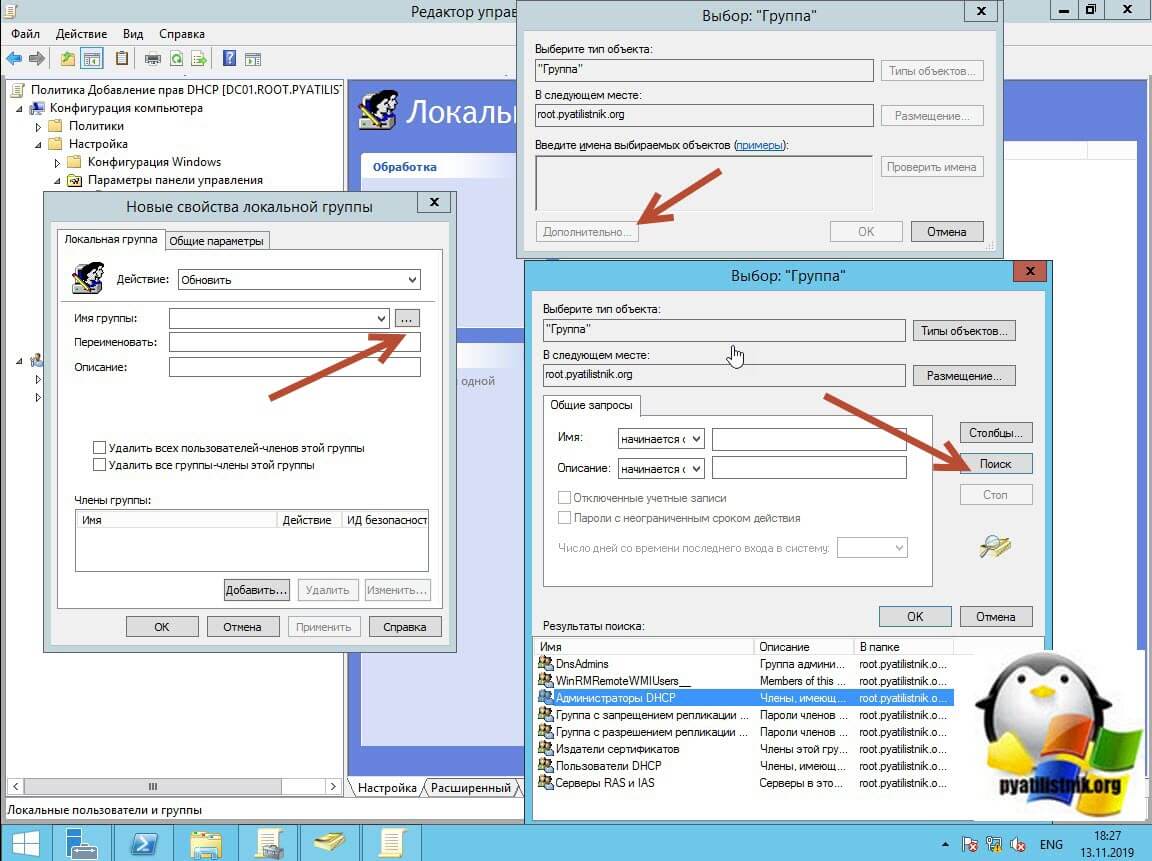

Второй метод добавление пользователей или группы в группы DHCP, это использование в GPO параметров панели управления. Чтобы предоставить права на DHCP сервер, вам необходимо пройти по пути:

На пустом пространстве щелкаем правым кликом и создаем новую группу.

В имени группы нажмите кнопку поиска, далее нажимаем «Дополнительно». Находим группу «Администраторы DHCP».

В действии выбираем пункт «Обновить». Выставите галки:

- Удалить всех пользователей членов этой группы

- Удалить все группы члены этой группы

Создание или изменение делегирования DNS

При добавлении в лес другого домена Active Directory в родительской зоне DNS должны быть созданы записи делегирования, указывающие на полномочные DNS-серверы для новой зоны. Записи делегирования передают орган разрешения имен и обеспечивают правильные ссылки на другие DNS-серверы и на клиентов новых серверов, которые были сделаны полномочными для новой зоны. При использовании DNS, интегрированной с Active Directory, эти DNS-серверы могут также быть контроллерами домена для этого домена.

Эти записи делегирования DNS можно создать перед запуском мастера установки службы AD DS, либо можно позволить мастеру создать их автоматически. Мастер проверяет наличие соответствующих записей в родительской зоне DNS после нажатия кнопки Далее на странице Дополнительные параметры контроллера домена. Если мастер не может проверить наличие этих записей в родительском домене, мастер предоставляет возможность создать записи автоматически и продолжить установку нового домена.

Например, чтобы добавить новый дочерний домен с именем na.contoso.com в лес contoso.com, в родительской зоне DNS необходимо создать делегирование для поддомена DNS (contoso.com).

Если полномочный DNS-сервер для вновь делегированного поддомена na.contoso.com называется ns1.na.contoso.com, чтобы сделать этот сервер известным другим серверам за пределами вновь делегированной зоны, для выполнения делегирования в новую зону в зоне contoso.com должны присутствовать две записи ресурсов. Эти записи ресурсов содержат следующие сведения:

- Запись ресурса сервера имен (NS) для реализации делегирования. Эта запись ресурса сообщает, что сервер с именем ns1.na.example.microsoft.com является полномочным сервером для делегированного поддомена.

Для сопоставления имени сервера, заданного в записи ресурса сервера имен (NS) его IP-адресом, должна присутствовать запись ресурса узла (A или AAAA), также называемая связанной записью. Процесс разрешения имени узла в этой записи ресурса в делегированный DNS-сервер в записи ресурса сервера имен (NS) иногда называется «связывающим преследованием».

Чтобы создать делегирование зоны, откройте Диспетчер DNS, щелкните правой кнопкой мыши родительский домен, а затем щелкните Делегирование. Для создания делегирования выполните последовательность действий, предлагаемую мастером создания делегирования.

Делегирование административных полномочий в Active Directory

В этой статье мы рассмотрим особенности делегирования административных полномочий в домене Active Directory. Делегирование позволяет предоставить право на выполнение некоторых задач управления в AD обычным пользователям домена, не включая их в привилегированные доменные группы, такие как Domain Admins, Account Operators и т.д.. Например, с помощью делегирования вы можете предоставить определённой группе пользователей (допустим, Helpdesk) право на добавление пользователей в группы, заведение новых пользователей в AD и сброс пароля.

Особенности делегирования прав в AD

Для делегации полномочий в AD используется мастер Delegation of Control Wizard в графической оснастке Active Directory Users and Computers (DSA.msc).

Административные права в AD можно делегировать на довольно детальном уровне. Одной группе можно предоставить право на сброс пароля в OU, другой – на создание и удаление аккаунтов, третье на сброс пароля. Можно настроить наследование разрешений на вложенные OU. Вы можете делегировать полномочия на уровне:

- Сайта AD;

- Всего домена;

- Конкретной OU в Active Directory.

Обычно не рекомендуется делегировать разрешения непосредственно для пользователя. Вместо этого создайте в AD новую группу безопасности, добавьте в нее пользователя и делегируйте полномочия на OU для группы. Если вам понадобится предоставить такие же права в домене еще одному пользователю, вам будет достаточно добавить его в группу безопасности.

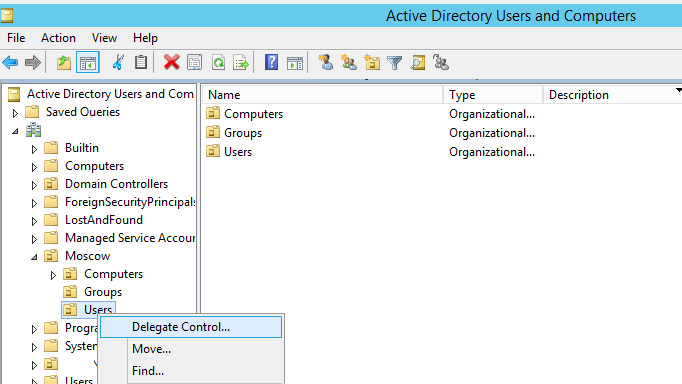

Делегирование полномочий на сброс паролей и разблокировку учетных записей

Представим, наша задача – предоставить группе HelpDesk право на сброс пароля и разблокировку аккаунтов пользователей в домене. Итак, создадим новую группу в AD с помощью PowerShell:

New-ADGroup «HelpDesk» -path ‘OU=Groups,OU=Moscow,DC=corp,dc=winitpro,DC=ru’ -GroupScope Global

Добавьте в группу нужных пользователей:

Add-AdGroupMember -Identity HelpDesk -Members ivanovaa, semenovvb

Запустите консоль Active Directory Users and Computers (ADUC), щелкните ПКМ по OU с пользователями (в нашем примере это ‘OU=Users,OU=Moscow,DC=corp,dc=winitpro,DC=ru’) и выберите пункт меню Delegate Control.

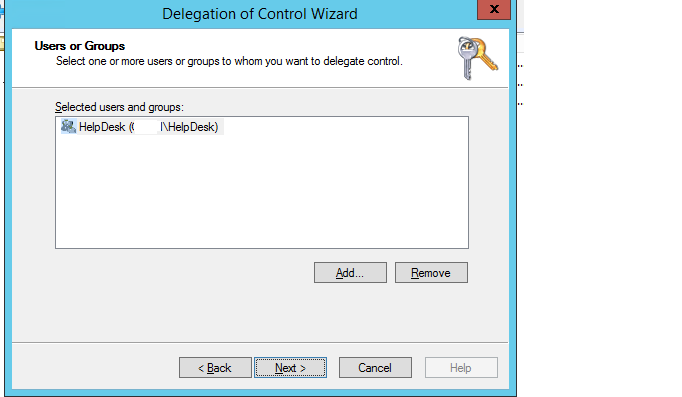

Выберите группу, которой вы хотите предоставить административные полномочия.

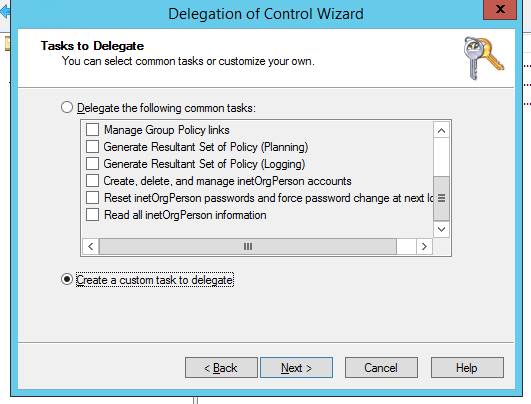

Выберите из списка один из преднастроенных наборов привилегий (Delegate the following common tasks):

- Create, delete, and manage user accounts;

- Reset user passwords and force password change at next logon;

- Read all user information;

- Create, delete and manage groups;

- Modify the membership of a group;

- Manage Group Policy links;

- Generate Resultant Set of Policy (Planning);

- Generate Resultant Set of Policy (Logging);

- Create, delete, and manage inetOrgPerson accounts;

- Reset inetOrgPerson passwords and force password change at next logon;

- Read all inetOrgPerson information.

Либо создайте собственное задание делегирования (Create a custom task to delegate). Я выберу второй вариант.

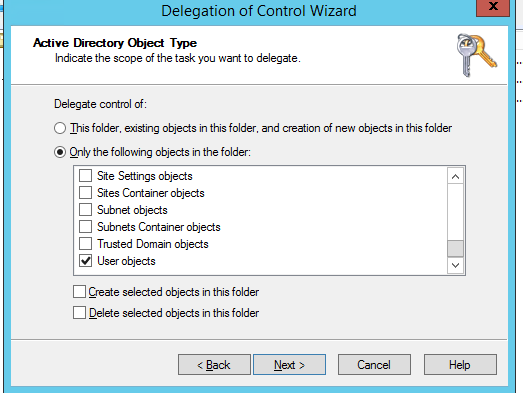

Выберите тип объектов AD, на которые нужно предоставить права. Т.к. нам нужно предоставить права на учетные записи пользователей, выберите пункт User Object. Если вы хотите предоставить право на создание и удаление пользователей в этом OU, выберите опции Create/Delete selected objects in this folder. В нашем примере мы не предоставляем таких полномочий.

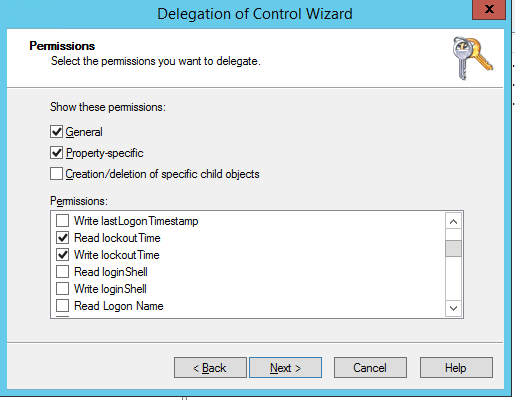

В списке разрешений нужно выбрать те привилегий, которые вы хотите делегировать. В нашем примере мы выберем право на разблокировку (Read lockoutTime и Write lockoutTime) и сброс пароля (Reset password).

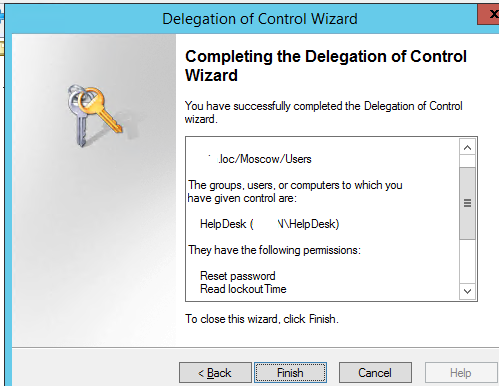

Нажмите Next и на последнем экране подтвердите назначение выбранных полномочий.

Теперь под учетной записью пользователя из группы HelpDesk попробуйте из PowerShell сбросить пароль пользователя из OU Users, например из PowerShell:

Set-ADAccountPassword petricdb -Reset -NewPassword (ConvertTo-SecureString -AsPlainText “PPPPa$$w0rd1” -Force -Verbose) –PassThru

Пароль должен сброситься успешно (если он соответствует доменной политике паролей).

Теперь попробуйте создать пользователя в данной OU с помомью командлета New-ADUser:

New-ADUser -Name kalininda -Path ‘OU=Users,OU=Moscow,OU=winitpro,OU=DC=ru’ -Enabled $true

Должна появится ошибка доступа, т.к. полномочий на создание учетных записей вы не делегировали.

Для контроля пользователям, которым вы делегированными привилегии, вы можете использовать журналы контроллеров домена. Например, вы можете отследить кто сбросил пароль пользователя в домене, узнать кто создал учетную запись пользователя в AD или отследить изменения в определённых группах AD.

Делегация полномочий на присоединение компьютеров в домен AD

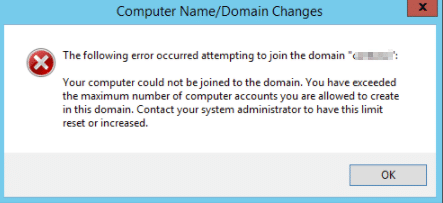

По умолчанию любой пользователь домена может присоединить в домен 10 компьютеров. При добавлении в домен 11-го компьютера появляется сообщение об ошибке.

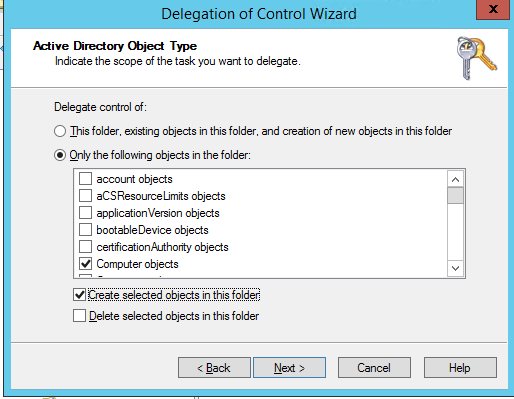

Вы можете изменить это ограничение на уровне всего домена, увеличив значение в атрибуте ms-DS-MachineAccountQuota (ссылка). Либо (гораздо правильнее и безопаснее), делегировав право на присоединение компьютеров к домену в определенной OU конкретной группе пользователей (helpdesk). Для этого нужно предоставить право создавать объекты типа (Computer objects). В мастере делегирования выберите Create selected objects in this folder.

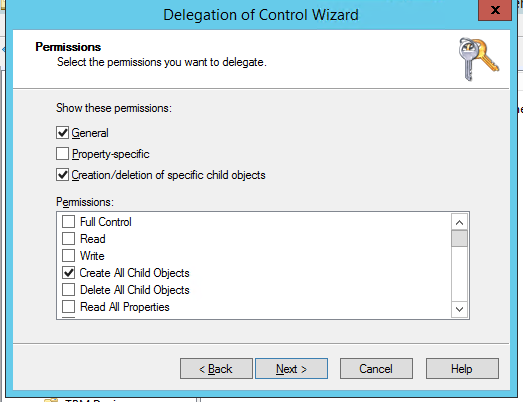

А в секции Permissions выберите Create All Child Objects.

Отключаем делегирование прав в домене AD

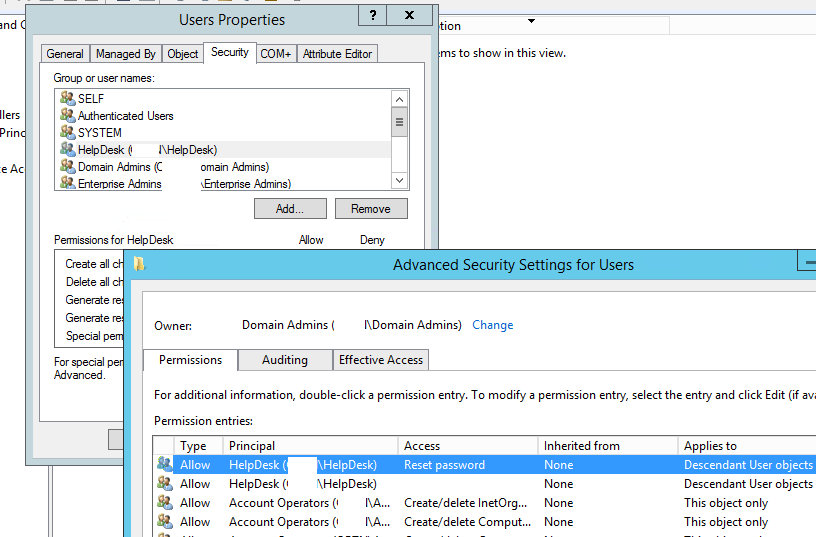

Чтобы лишить группу делегированных ранее прав на OU, откройте свойства OU в консоли ADUC и перейдите на вкладку Security.

В списке разрешений найдите группу, который вы делегировали права и нажмите Remove. Список предоставленных полномочий можно посмотреть на вкладке Advanced. Как вы видите для группы HelpDesk разрешен сброс паролей.

Также со вкладки Security ->Advanced вы можете самостоятельно настроить делегирование полномочий, назначая нестандартные разрешений различным группам безопасности.