- Изменение пароля учетной записи Windows Server 2016

- Смена пароля

- Срок истечения пароля

- Настройка политики паролей пользователей в Active Directory

- Политика паролей в Default Domain Policy

- Основные настройки политики паролей

- Просмотр текущей парольной политики в домене

- Несколько парольных политик в домене Active Directory

- Изменение пароля учетной записи Windows Server 2016 с Active Directory

- Смена пароля AD

- Срок истечения пароля AD

- Минимальная длина пароля Minimum password length

- Справочные материалы Reference

- Возможные значения Possible values

- Рекомендации Best practices

- Расположение Location

- Значения по умолчанию Default values

- Управление политикой Policy management

- Необходимость перезапуска Restart requirement

- Вопросы безопасности Security considerations

- Уязвимость Vulnerability

- Противодействие Countermeasure

- Возможное влияние Potential impact

Изменение пароля учетной записи Windows Server 2016

Смена пароля

В данном руководстве будет рассмотрена процедура изменения пароля в операционной системе Windows Server 2016.

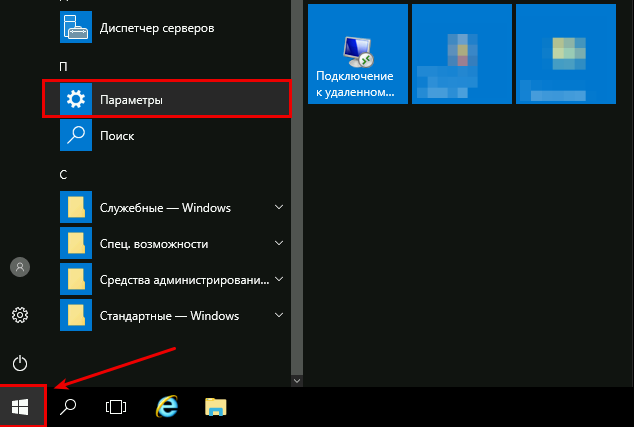

Для того чтобы изменить пароль в своей учетной записи Администратора нажмите «Пуск» и на кнопку Параметры

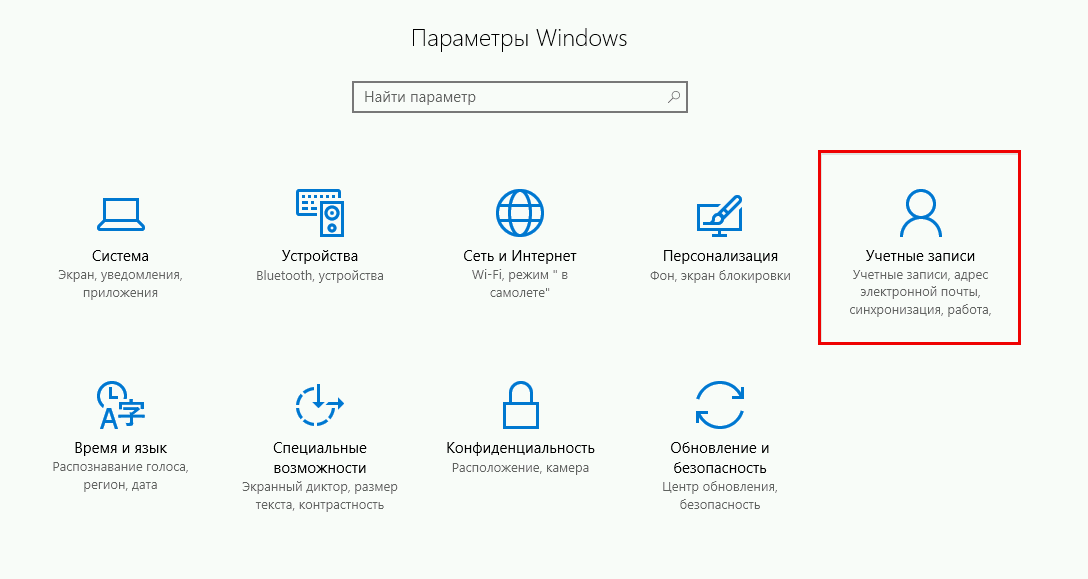

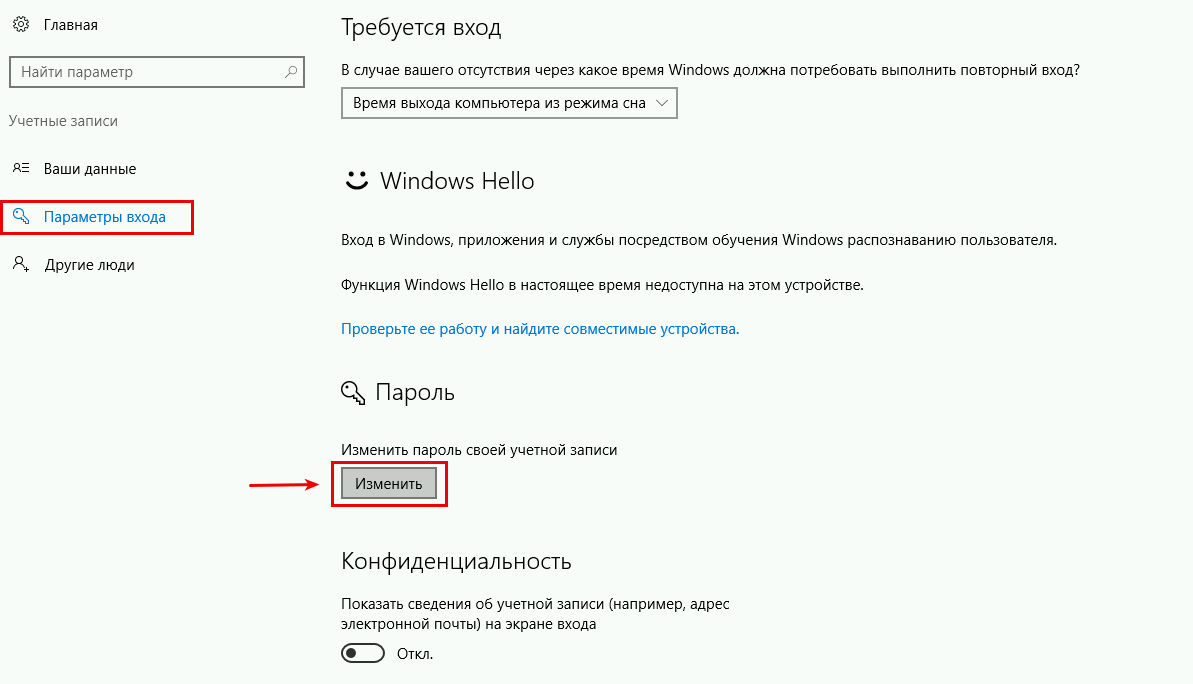

В окне Параметры выберите «Учетные записи» , далее «Параметры входа» и в параметре Пароль нажмите «Изменить»

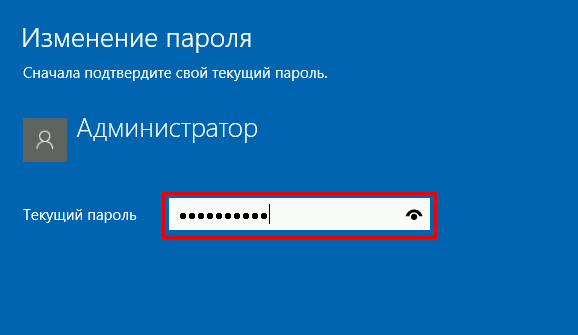

Откроется окно изменения пароля, введите текущий пароль и «Далее»

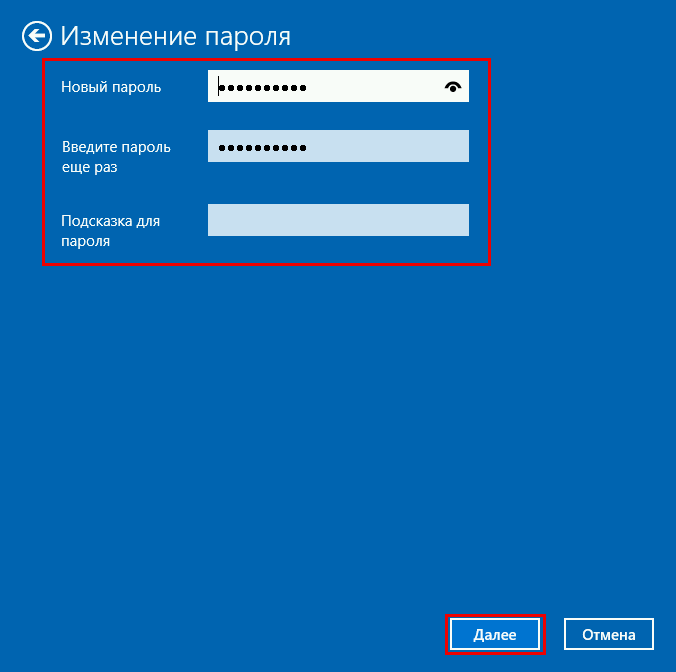

Далее в окне «Изменение пароля»

- 1. Введите новый пароль (не меньше 8 символов и латинскими буквами ) в строке «Введите пароль еще раз» — введите новый пароль ещё раз

- 2. Сохраните изменения кнопкой «Далее»

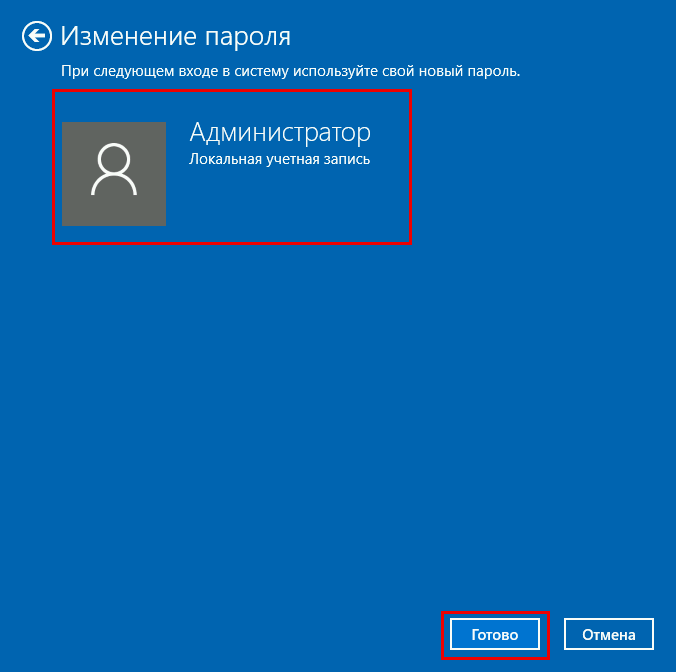

Таким образом Вы сменили пароль на текущую учетную запись, теперь мы рассмотрим функцию «Срок истечения пароля»

Срок истечения пароля

На сервере функция «Срок истечения пароля» по умолчанию установлена в 42 дня, это говорит о том что через каждые 42 дня Ваша система будет требовать смены пароля.

Где изменить или отключить эту функцию мы рассмотрим ниже

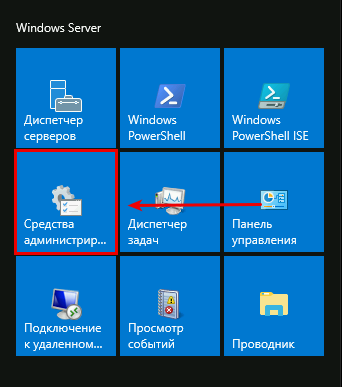

Нажмите «Пуск» далее «Средства администрирования»

Сейчас мы рассмотрим изменение срока пароля на сервере без домена (Active Directory)

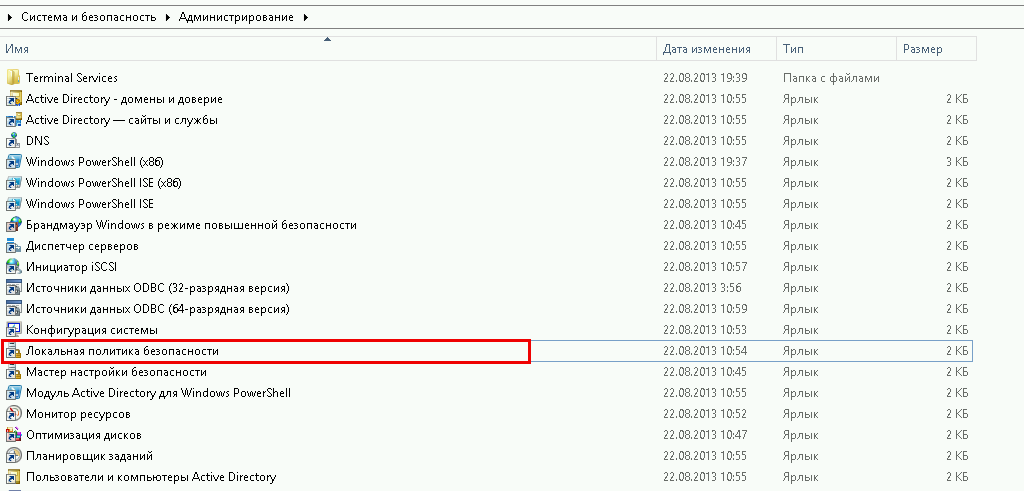

Поэтому, открываем окно «Локальная политика безопасности»

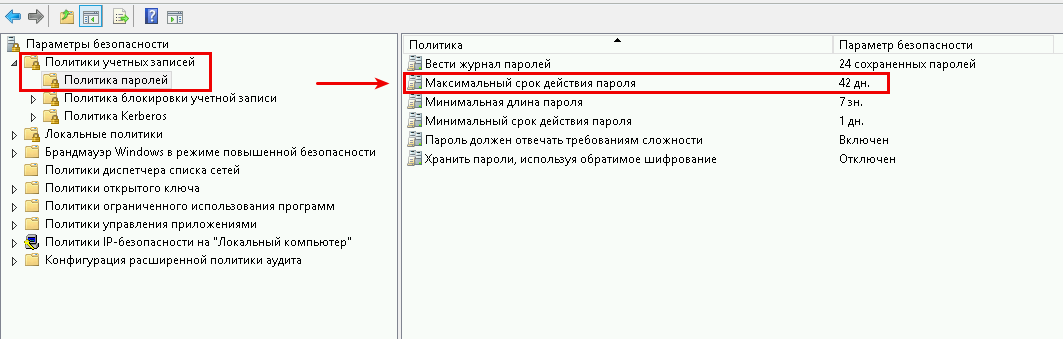

В окне «Локальная политика безопасности» слева нажмите на стрелку «Политика учетных записей» далее на папку «Политика паролей»,

Затем справа откройте запись «Максимальный срок действия пароля 42 дн.»

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

Настройка политики паролей пользователей в Active Directory

Для обеспечения высокого уровня безопасности учетных записей в домене Active Directory администратору необходимо настроить и внедрить доменную политику паролей. Политика паролей должна обеспечивать достаточную сложность, длину пароля, частоту смены пароля пользователей и сервисных учетных записей. Тем самым можно усложнить злоумышленнику возможность подбора или перехвата паролей пользователей.

Политика паролей в Default Domain Policy

По-умолчанию в домене AD настройка общих требований к паролям пользователей осуществляется с помощью групповых политик. Политика паролей учетных записей домена настраивается в политике Default Domain Policy. Эта политика прилинкована к корню домена и обязательно должна применяться к контролеру домена с FSMO ролью PDC эмулятор.

- Чтобы настроить политику паролей, откройте консоль управления доменными GPO (Group Policy Management console – gpmc.msc );

- Разверните ваш домен и найдите политику Default Domain Policy. Щелкните по ней ПКМ и выберите Edit;

- Политики паролей находятся в следующем разделе редактора GPO: Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политика паролей (Computer configuration -> Windows Settings -> Security Settings -> Account Policies -> Password Policy);

- Чтобы отредактировать настройки параметра политики, дважды щелкните по ней. Чтобы включить политику, отметьте галку Define this policy settings и укажите необходимую настройку (в примере на скриншоте я задал минимальную длину пароля пользователя 8 символов). Сохраните изменения;

- Новые настройки парольной политики будут применены ко все компьютерам домена в фоновом режиме в течении некоторого времени (90 минут), при загрузке компьютера, либо можно применить новые параметры групповых политик немедленно, выполнив команду gpupdate /force

Вы можете изменить настройки политики паролей из консоли управления GPO или с помощью PowerShell командлета Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity winitpro.ru -MinPasswordLength 14 -LockoutThreshold 10

Основные настройки политики паролей

Рассмотрим все доступные для настройки параметры управления паролями пользователями. Всего есть шесть параметров политики паролей:

- Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся в AD, запрещая пользователю повторно использовать старый пароль (однако администратор домена или пользователь, которому делегированы права на сброс пароля в AD, может вручную задать для аккаунта старый пароль);

- Максимальный срок действия пароля (Maximum password age) – определяет срок действия пароля в днях. После истечения срока действия пароля Windows потребует у пользователя сменить пароль. Обеспечивает регулярность смены пароля пользователями;

Если пользователь пытается сменить пароль, которые не соответствует политике паролей в домене, у него появится ошибка:

Кроме того, нужно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи (Account Lockout Password):

- Пороговое значение блокировки (Account Lockout Threshold) – как много попыток набрать неверный пароль может сделать пользователь перед тем, как его учетная запись будет заблокирована;

- Продолжительность блокировки учетной записи (Account Lockout Duration) – на какое время нужно заблокировать учетную запись (запретить вход), если пользователь ввел несколько раз неверный пароль;

- Время до сброса счетчика блокировки (Reset account lockout counter after) – через сколько минут после последнего ввода неверного пароля счетчик неверных паролей (Account Lockout Threshold) будет сброшен.

Настройки парольных политик домена Active Directory по-умолчанию перечислены в таблице:

| Политика | Значение по-умолчанию |

| Enforce password history | 24 пароля |

| Maximum password age | 42 дня |

| Minimum password age | 1 день |

| Minimum password length | 7 |

| Password must meet complexity requirements | Включено |

| Store passwords using reversible encryption | Отключено |

| Account lockout duration | Не определено |

| Account lockout threshold | 0 |

| Reset account lockout counter after | Не определено |

В Security Compliance Toolkit Microsoft рекомендует использовать следующие настройки парольных политик:

- Enforce Password History: 24

- Maximum password age: not set

- Minimum password age: not set

- Minimum password length: 14

- Password must meet complexity: Enabled

- Store passwords using reversible encryption: Disabled

Просмотр текущей парольной политики в домене

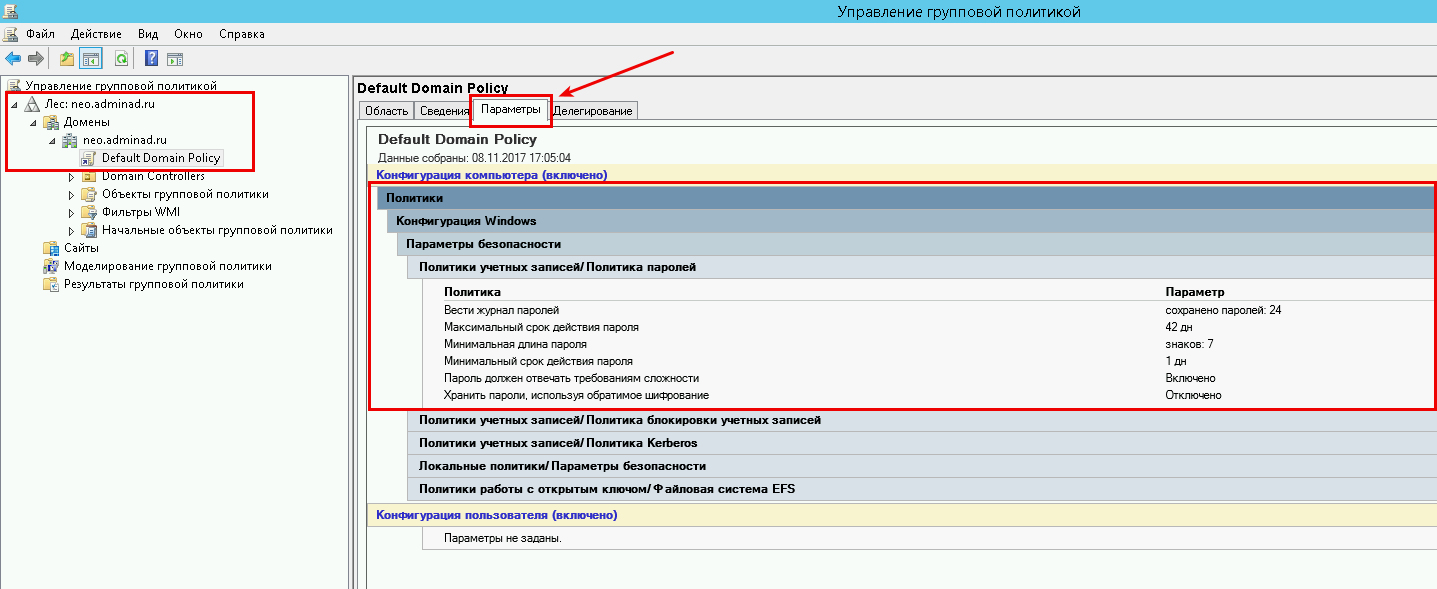

Вы можете посмотреть текущие настройки политики паролей в Default Domain Policy в консоли gpmc.msc (вкладка Settings).

Также можно вывести информацию о политике паролей с помощью PowerShell (на компьютере должен быть установлен модуль AD PowerShell):

Или можно проверить текущие настройки политики паролей AD на любом компьютере домена с помощью стандартной утилиты gpresult.

Несколько парольных политик в домене Active Directory

За управление доменной парольной политики отвечает контроллер домена, владелец FSMO роли PDC Emulator. Политика применяется к компьютерам домена, а не пользователям. Для редактирования настроек Default Domain Policy необходимы права администратора домена.

В домене может быть только одна политика паролей, которая применяется на корень домена и действует на всех пользователей без исключения (есть, конечно, нюансы, но о них ниже). Даже если вы создадите новую GPO с другими парольными настройками и примените ее к OU с параметрами Enforced и Block Inheritance, она не будет применяться к пользователям.

До версии Active Directory в Windows Server 2008 можно было настраивать только одну политику паролей для домена. В новых версиях AD вы можете создать отдельные политики паролей для различных групп пользователей с помощью гранулированных политик паролей Fine-Grained Password Policies (FGPP). Гранулированные политики паролей позволяют создавать и применять разные объекты параметров паролей (Password Settings Object — PSO). Например, вы можете создать PSO повышенной длиной или сложностью пароля для учетных записей доменных администраторов (см. статью о защите административных учетных записей в AD), или наоборот упростить (отключить) пароль для каких-то учетных записей.

Изменение пароля учетной записи Windows Server 2016 с Active Directory

Смена пароля AD

Это руководство описывает процедуру изменения пароля для сервера со службой домена Active Directory

Для этого откройте «Пуск» -> «Средства администрирования» -> «Пользователи и компьютеры Active Directory»

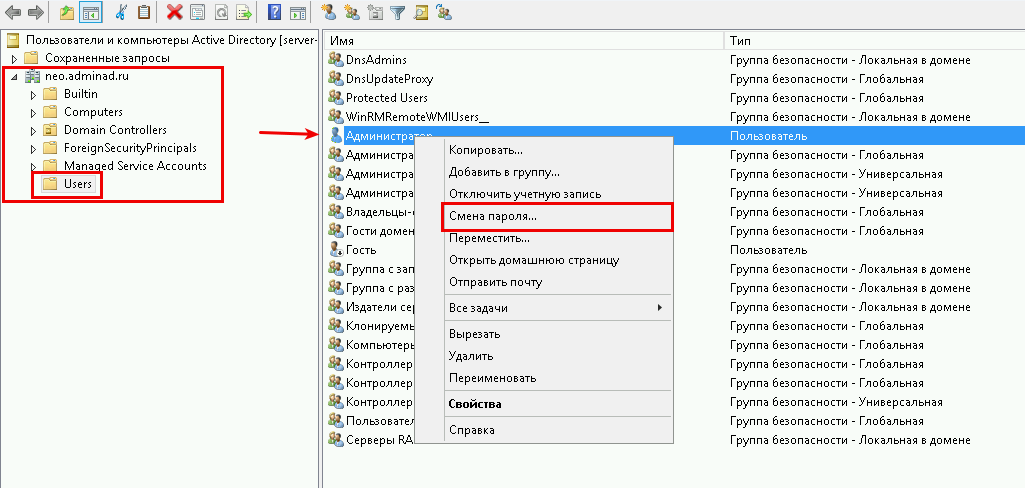

В новом окне, откройте раздел c именем Вашего домена, на скриншоте это «neo.adminad.ru» и нажмите на папку «Users»

Слева появится список пользователей, выберите одного из пользователей по имени и правой кнопкой мыши откройте пункт «Смена пароля. «

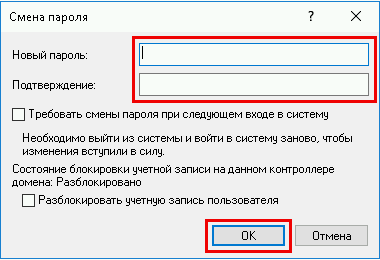

В окне смена пароля,

1. Введите новый пароль (пароль должен быть не меньше 8 символов)

2. Установите галочку на пункте «Требовать смену пароля при следующем входе в систему» — если требуется.

3. Разблокировать учетную запись пользователя — если пользователь был заблокирован системой.

Если все данные ввели правильно то появится окно об удачной смене пароля

Срок истечения пароля AD

Теперь мы рассмотрим процедуру изменения срока пароля для сервера со службой домена Active Directory

Для этого откройте «Пуск» -> «Средства администрирования» -> «Управление групповой политикой»

Далее откроется окно «Управление групповой политикой», в блоке слева откройте дерево

«Лес: Имя Вашего домена»

-> «Домены»

-> «Имя Вашего домена»

-> «Default Domain Policy»

затем в блоке справа выберите вкладку «Параметры».

Во вкладке «Параметры» откройте вкладки «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политика учетных записей / Политика паролей»

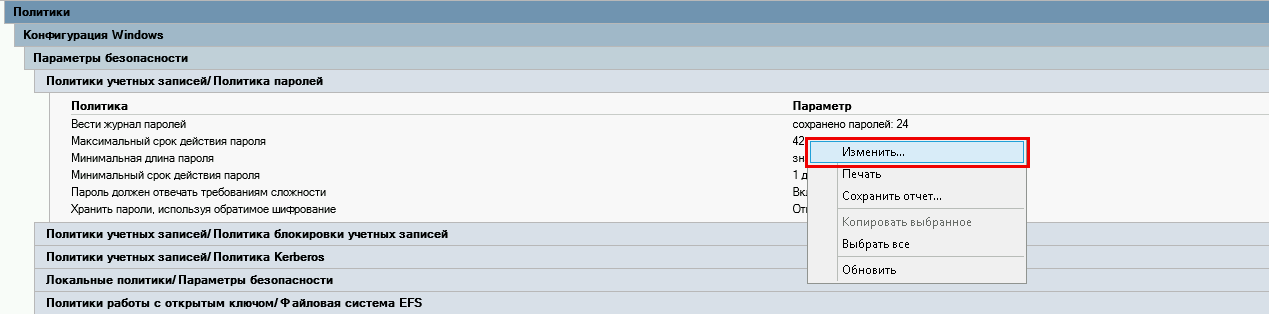

В списке «Политика учетных записей / Политика паролей» нажмите правой кнопкой мыши на «Максимальный срок действия пароля 42 дня» и в контекстном меню выберите «Изменить»

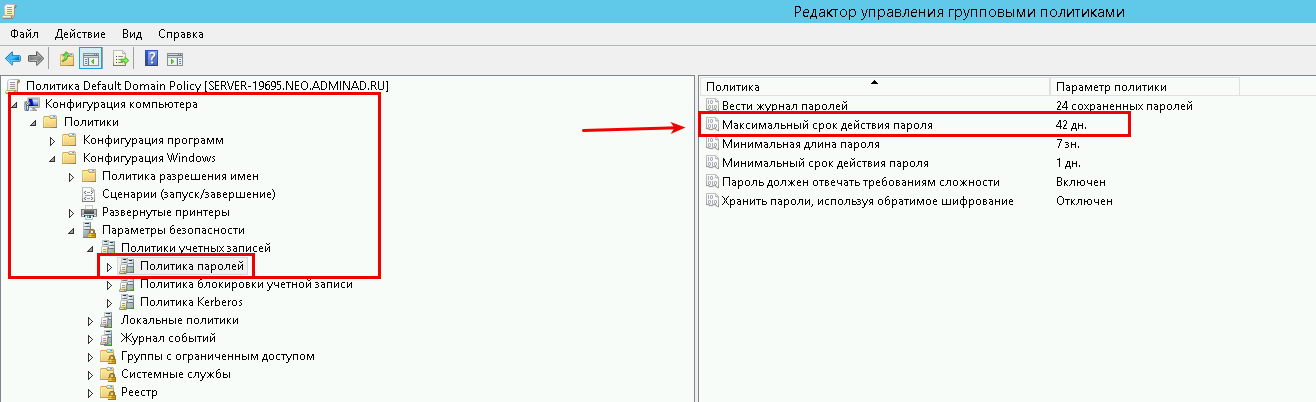

Перед Вами откроется «Редактор управления групповыми политиками»

В этом редакторе, в блоке слева откройте дерево «Конфигурация компьютера» -> «Политики» -> «Конфигурация Windows» -> «Параметры безопасности» -> «Политики учетных записей» -> «Политика паролей»

В блоке справа откройте «Максимальный срок действия пароля 42 дня»

В открывшемся окне в значении «Срок истечения действия пароля» введите 0 или нужное Вам значение

Значение «0» — говорит системе о том что — функция «Срок истечения действия пароля» — отключена.

В таком режиме срок действия пароля — бесконечный.

Минимальная длина пароля Minimum password length

Область применения Applies to

В этой статье описываются рекомендации по расположению, значениям, управлению **** политиками и безопасности для параметра политики безопасности «Минимальная длина пароля». This article describes the recommended practices, location, values, policy management, and security considerations for the Minimum password length security policy setting.

Справочные материалы Reference

Параметр политики минимальной длины пароля определяет наименьшее количество символов, которые могут внести пароль для учетной записи пользователя. The Minimum password length policy setting determines the least number of characters that can make up a password for a user account. Можно установить значение от 1 до 14 символов или установить, что пароль не требуется, задав для количества символов значение 0. You can set a value of between 1 and 14 characters, or you can establish that no password is required by setting the number of characters to 0.

Возможные значения Possible values

- Указанное пользователем число символов от 0 до 14 User-specified number of characters between 0 and 14

- Не определено Not defined

Рекомендации Best practices

Установите минимальную длину пароля не менее 8. Set Minimum password length to at least a value of 8. Если установлено число символов 0, пароль не требуется. If the number of characters is set to 0, no password is required. В большинстве сред рекомендуется использовать восьми символьный пароль, так как он достаточно длинный, чтобы обеспечить надлежащую безопасность и достаточно короткий, чтобы пользователи могли легко запомнить его. In most environments, an eight-character password is recommended because it’s long enough to provide adequate security and still short enough for users to easily remember. Минимальная длина пароля больше 14 в настоящее время не поддерживается. A minimum password length greater than 14 isn’t supported at this time. Это значение поможет обеспечить надлежащую защиту от атак с помощью This value will help provide adequate defense against a brute force attack. Добавление требований к сложности поможет снизить вероятность атаки с помощью словаря. Adding complexity requirements will help reduce the possibility of a dictionary attack. Дополнительные сведения см. в записи «Пароль должен соответствовать требованиям к сложности». For more info, see Password must meet complexity requirements.

Разрешение коротких паролей снижает безопасность, так как короткие пароли легко разорвать с помощью средств, которые делают атаки с помощью словаря или атак с помощью атак. Permitting short passwords reduces security because short passwords can be easily broken with tools that do dictionary or brute force attacks against the passwords. Требование очень длинных паролей может привести к неправильным паролям, что может привести к блокировке учетной записи и увеличению числа вызовов службы поддержки. Requiring very long passwords can result in mistyped passwords that might cause account lockouts and might increase the volume of Help Desk calls.

Кроме того, требование очень длинных паролей может снизить безопасность организации, так как пользователи с большей вероятностью будут записывать свои пароли, чтобы не забыть их. In addition, requiring extremely long passwords can actually decrease the security of an organization because users might be more likely to write down their passwords to avoid forgetting them. Тем не менее, если пользователи не уверены, что они могут использовать фразы (такие предложения, как «Я хочу похитить $5shake»), скорее всего, они будут запоминаться. However, if users are taught that they can use passphrases (sentences such as «I want to drink a $5 milkshake»), they should be much more likely to remember.

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Политики учетных записей\Политика паролей Computer Configuration\Windows Settings\Security Settings\Account Policies\Password Policy

Значения по умолчанию Default values

В следующей таблице приведены фактические и действующие значения по умолчанию для этой политики. The following table lists the actual and effective default policy values. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики (GPO) Server type or Group Policy Object (GPO) | Значение по умолчанию Default value |

|---|---|

| Политика домена по умолчанию Default domain policy | Семь символов Seven characters |

| Политика контроллера домена по умолчанию Default domain controller policy | Не определено Not defined |

| Параметры по умолчанию для отдельного сервера Stand-alone server default settings | Ноль символов Zero characters |

| Параметры по умолчанию для контроллера домена Domain controller effective default settings | Семь символов Seven characters |

| Эффективные параметры по умолчанию для серверов-членов Member server effective default settings | Семь символов Seven characters |

| Эффективные параметры GPO по умолчанию на клиентских компьютерах Effective GPO default settings on client computers | Ноль символов Zero characters |

Управление политикой Policy management

В этом разделе описаны компоненты, средства и рекомендации, которые помогут в управлении этой политикой. This section describes features, tools, and guidance to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства при их локальном экономии или распространении с помощью групповой политики. Changes to this policy become effective without a device restart when they’re saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

К типам атак с использованием паролей относятся атаки с использованием словаря (в которых используются общие слова и фразы) и атаки с использованием атак с использованием всех возможных комбинаций символов. Types of password attacks include dictionary attacks (which attempt to use common words and phrases) and brute force attacks (which try every possible combination of characters). Кроме того, злоумышленники иногда пытаются получить базу данных учетных записей, чтобы использовать средства для обнаружения учетных записей и паролей. Also, attackers sometimes try to obtain the account database so they can use tools to discover the accounts and passwords.

Противодействие Countermeasure

Настройте для параметра политики минимальной длины пароля значение 8 или более. Configure the Minimum password length policy setting to a value of 8 or more. Если установлено число символов 0, пароль не требуется. If the number of characters is set to 0, no password will be required.

В большинстве сред рекомендуется использовать восьми символьный пароль, так как он достаточно длинный, чтобы обеспечить надлежащую безопасность, но не слишком сложный для запоминаемого пользователя. In most environments, we recommend an eight-character password because it’s long enough to provide adequate security, but not too difficult for users to easily remember. Эта конфигурация обеспечивает надлежащую защиту от атак с перехватом. This configuration provides adequate defense against a brute force attack. Использование пароля должно соответствовать параметру политики «Требования к сложности», а также параметру «Минимальная длина пароля» помогает снизить вероятность атаки по словарю. **** Using the Password must meet complexity requirements policy setting in addition to the Minimum password length setting helps reduce the possibility of a dictionary attack.

В некоторых юрисдикциях установлены юридические требования к длине пароля в рамках установления нормативных требований безопасности. Some jurisdictions have established legal requirements for password length as part of establishing security regulations.

Возможное влияние Potential impact

Требования к очень длинным паролям могут фактически снизить безопасность организации, так как пользователи могут оставить информацию в незащиченном расположении или потерять ее. Requirements for extremely long passwords can actually decrease the security of an organization because users might leave the information in an unsecured location or lose it. Если требуются очень длинные пароли, неправильные пароли могут привести к блокировке учетной записи и увеличению числа вызовов службы поддержки. If very long passwords are required, mistyped passwords could cause account lockouts and increase the volume of Help Desk calls. Если в вашей организации имеются проблемы с забытыми паролями из-за требований к длине пароля, рассмотрите возможность обучения пользователей парольным словам, которые часто легче запомнить, и из-за большого количества сочетаний символов их намного сложнее обнаружить. If your organization has issues with forgotten passwords because of password length requirements, consider teaching your users about passphrases, which are often easier to remember and, because of the larger number of character combinations, much harder to discover.