- How to Set Up a DNS Forwarder in Windows Server 2012 R2

- Prerequisites

- Setting Up a DNS Forwarder in Windows Server 2012 R2

- Dns форвардинг windows server

- Настройка пересылки DNS в домене HGS и одностороннее отношение доверия с доменом структуры Configure DNS forwarding in the HGS domain and a one-way trust with the fabric domain

- Условное разрешение DNS имен в Windows Server: DNS Conditional Forwarding, политики DNS

- Настройка DNS Conditional Forwarder в Windows Server

- Настройка DNS Conditional Forwarding с помощью PowerShell

- Фильтрация запросов DNS, политики разрешения имен в Windows Server 2016

How to Set Up a DNS Forwarder in Windows Server 2012 R2

In this article, I will demonstrate you how to configure a DNS forwarder in Windows Server 2012 R2. I assume you have already configured DNS on both servers. If you haven’t, read my other article on configuring DNS on Windows Server 2012 R2.

Prerequisites

Following five are prerequisites:

- Ensure that the Administrator account has a strong password.

- A static IP is configured.

- Latest windows updates are installed.

- Firewall is turned off.

- DNS is already configured on both machines (primary DNS and secondary DNS servers).

Setting Up a DNS Forwarder in Windows Server 2012 R2

Step 1: Open server manager dashboard and click on Tools. Scroll down the menu and click on DNS .

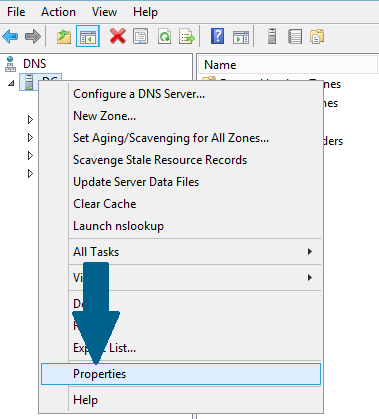

Step 2: In DNS manager, right-click and scroll down the menu. Click Properties

Step 3: Click Forwarders tab and then click Edit

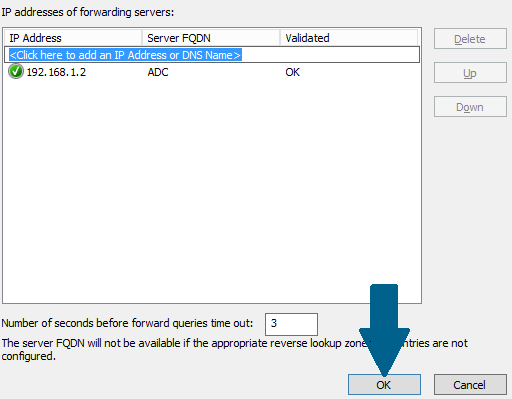

Step 4: Enter the IP address of your secondary DNS server you want to forward DNS queries. Click OK

Step 5: Click OK

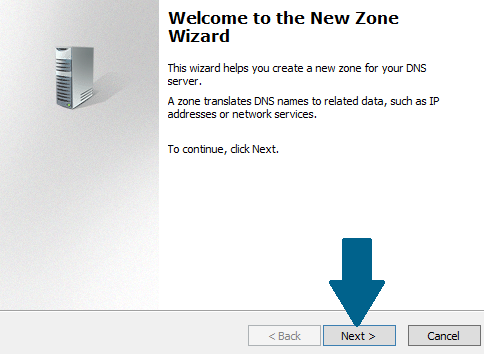

Step 6: Go to your secondary DNS server manager and expand the machine name. Right-click Forward Look Up Zones and scroll down the menu. Click New Zone

Step 7: Click Next

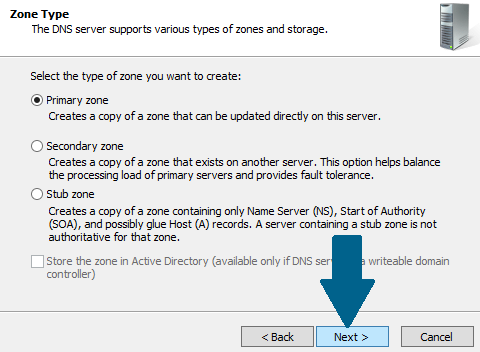

Step 8: Choose Primary zone and click Next

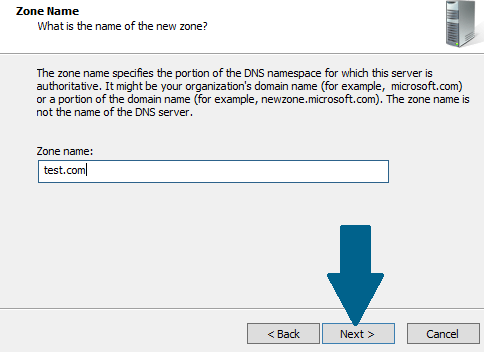

Step 9: Provide the zone name and click Next

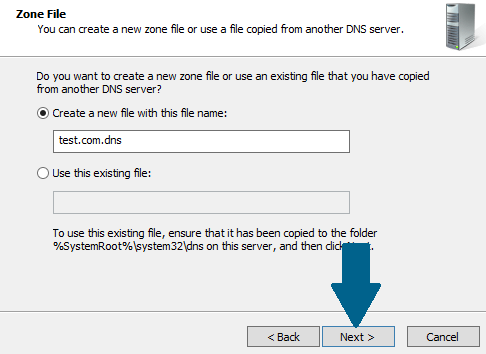

Step 10: Choose to create the zone file with the suggested name and click Next.

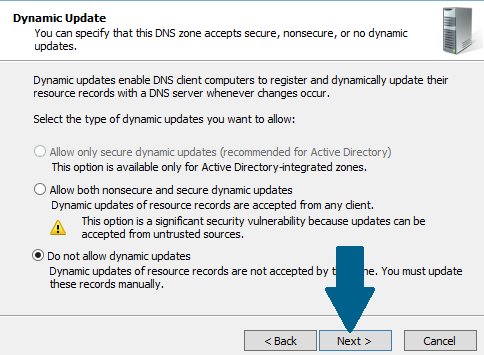

Step 11: Select «Do not allow Dynamic Updates» and click Next.

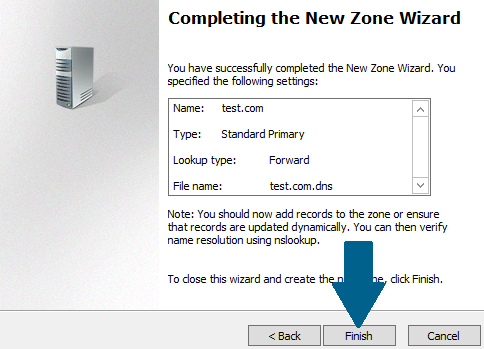

Step 12: Click Finish to create the new DNS zone.

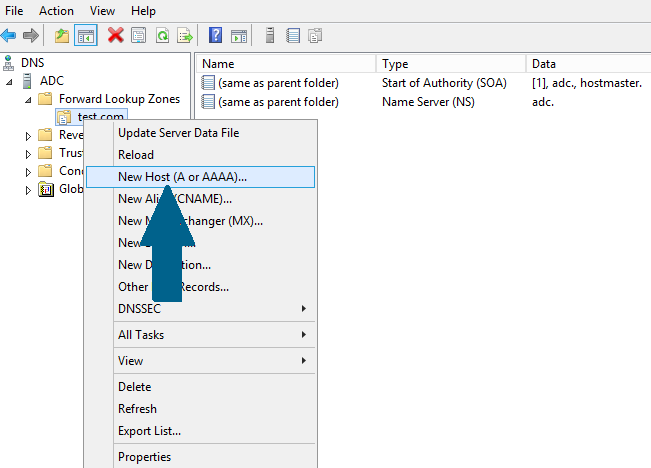

Step 13: Right-click the zone you just created and scroll down the menu. Click New Host (A or AAAA)

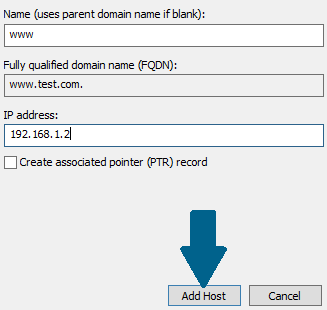

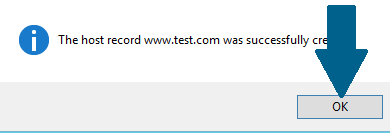

Step 14: Provide the name and IP address of this host and click Add Host

Step 15: Click OK to create the A-Record in the DNS zone.

Step 16: Go to your client machine and configure the DNS settings. Provide the IP address of your primary DNS server in Preferred DNS server field

Dns форвардинг windows server

В этой статье будет описано как правильно настроить работу DNS.

Служба DNS расшифровывается как «система доменных имен», которая сопоставляет URL’у IP-адреса серверов указанного ресурса во внешней сети. После этого трафик направляется на указанные адреса.

Прежде чем выбрать путь настройки, убедитесь, что на машине с UserGate на интерфейсе, который смотрит во внешнюю сеть (WAN), имеются DNS провайдера или внешние крупные DNS, на интерфейсе, который смотрит в локальную сеть (LAN), отсутствует шлюз и DNS (прописаны только адрес и маска). Внимание! Убедитесь, что на внешнем интерфейсе прописано не более трех DNS-адресов, иначе могут быть вызваны ошибки с обработкой запроса и страницы в браузере могут открываться долго . Если все так, тогда можно идти дальше.

Существуют четыре основных пути настройки DNS:

1. В локальной сети отсутствует DNS-сервер на машине с контроллером домена.

В этом случае настройка производится следующим образом:

- Включить DNS-форвардинг на использование системных настроек в консоли администратора во вкладке Настройка DNS.

- *На клиентских компьютерах требуется прописать в качестве шлюза и DNS LAN-интерфейс машины с UserGate.

2. В локальной сети присутствует DNS-сервер на машине с контроллером домена — отдельная машина в локальной сети.

В данном случае нужно настраивать DNS следующим образом:

- Включить DNS-форвардинг на использование системных настроек в консоли администратора во вкладке Настройка DNS.

- На DNS-сервере сделать Направление (Forward) на LAN-интерфейс UserGate, спустя некоторое время в данной настройке должно будет распознано приблизительное как имя «entensys.dns-forwarding». Делается это следующим образом: заходите на контроллер домена, выбираете роль DNS-сервера, заходите в DNS, выбираете текущую машину, правой кнопкой мыши по нему, Свойства (Properties), вкладка Направление (Forwarders), нажмите Редактировать (Edit), добавьте локальный адрес машины с UserGate.

- *На клиентских компьютерах требуется прописать в качестве шлюза LAN-интерфейс машины с UserGate, а в качестве DNS — интерфейс машины с DNS-сервером.

3. В локальной сети присутствует DNS-сервер на машине с контроллером домена и это та же машина, на которой стоит UserGate.

Такая конфигурация считается не самой лучшей в плане нагрузки на сервер, однако для нее тоже есть конфигурация, и делается она следующим образом:

- Отключить DNS-форвардинг в консоли администратора во вкладке Настройка DNS.

- *На клиентских компьютерах требуется прописать в качестве шлюза и DNS LAN-интерфейс машины с UserGate.

4. Машины из локальной сети имеют шлюзом отличную от машины с UserGate машину (например RRAS сервер, поднятый в Windows Server ****).

В этом случае в браузере клиента требуется прописать локальный адрес машины с UserGate, а в таком случае прокси сам распознает DNS-адреса через DNS-форвардинг. Поэтому последовательность действия следующая:

- Включить DNS-форвардинг на использование DNS-адресов из списка в консоли администратора во вкладке Настройка DNS, где в списке надо прописать DNS провайдера или любой крупный внешний интерфейс.

* — приоритетным вариантом считается использование нашего DHCP-сервера, или DHCP-сервера от Windows Server.

В самом DNS-форвардинге имеется возможность поменять порт (по умолчанию стоит 5458, однако лучше без крайней необходимости этого не делать), изменить тайм-аут DNS-запроса (по умолчанию 7000, который тоже не рекомендуется менять, если нет представления о том, как это работает), включить/отключить кэш DNS-записей и изменить их число при включенном кэш. Кэш снижает нагрузку на сервер, благодаря тому, что ответ на запрос берется из кэша, если данный адрес уже вызывался.

Если после корректной настройки согласно данной статье у вас появляется в браузере ошибка 10065, то обратитесь к данной статье.

Настройка пересылки DNS в домене HGS и одностороннее отношение доверия с доменом структуры Configure DNS forwarding in the HGS domain and a one-way trust with the fabric domain

Применяется к: Windows Server (Semi-Annual Channel), Windows Server 2016 Applies to: Windows Server (Semi-Annual Channel), Windows Server 2016

Режим AD является устаревшим, начиная с Windows Server 2019. AD mode is deprecated beginning with Windows Server 2019. Для сред, в которых невозможно подтвердить аттестацию доверенного платформенного модуля, настройте аттестацию ключа узла. For environments where TPM attestation is not possible, configure host key attestation. Аттестация ключа узла обеспечивает аналогичные гарантии в режиме AD и проще в настройке. Host key attestation provides similar assurance to AD mode and is simpler to set up.

Выполните следующие действия, чтобы настроить пересылку DNS и установить одностороннее отношение доверия с доменом структуры. Use the following steps to set up DNS forwarding and establish a one-way trust with the fabric domain. Эти действия позволяют службе HGS размещать контроллеры домена структуры и проверять членство в группе узлов Hyper-V. These steps allow the HGS to locate the fabric domain controllers and validate group membership of the Hyper-V hosts.

Выполните следующую команду в сеансе PowerShell с повышенными привилегиями, чтобы настроить пересылку DNS. Run the following command in an elevated PowerShell session to configure DNS forwarding. Замените fabrikam.com именем домена структуры и введите IP-адреса DNS-серверов в домене Fabric. Replace fabrikam.com with the name of the fabric domain and type the IP addresses of DNS servers in the fabric domain. Для повышения доступности наведите указатель на более одного DNS-сервера. For higher availability, point to more than one DNS server.

Чтобы создать одностороннее доверие лесов, выполните следующую команду в командной строке с повышенными привилегиями: To create a one-way forest trust, run the following command in an elevated Command Prompt:

Условное разрешение DNS имен в Windows Server: DNS Conditional Forwarding, политики DNS

В этой статье мы рассмотрим два способа организации условного разрешения имен в DNS сервере на Windows Server 2016: DNS conditional forwarding и DNS policy. Эти технологии позволяют настроить условное разрешение DNS имен в зависимости от запрошенного имени, IP адреса и местоположения клиента, времени суток и т.д.

Условная пересылка DNS (Conditional Forwarding) позволяет перенаправить DNS запросы об определенном домене на определенные DNS-сервера. Обычно Conditional Forwarders используется, когда нужно настроить быстрое разрешение имен между несколькими внутренними приватными доменами, или вы не хотите, чтобы DNS запросы с вашего сервера пересылались через публичную сеть Интернет. В этом случае вы можете создать на DNS сервере правило DNS пересылки DNS запросов для определенной доменной зоны (только . ) на определенный DNS сервер.

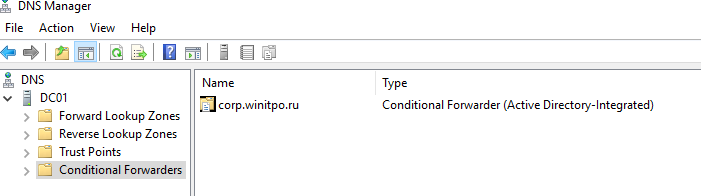

Настройка DNS Conditional Forwarder в Windows Server

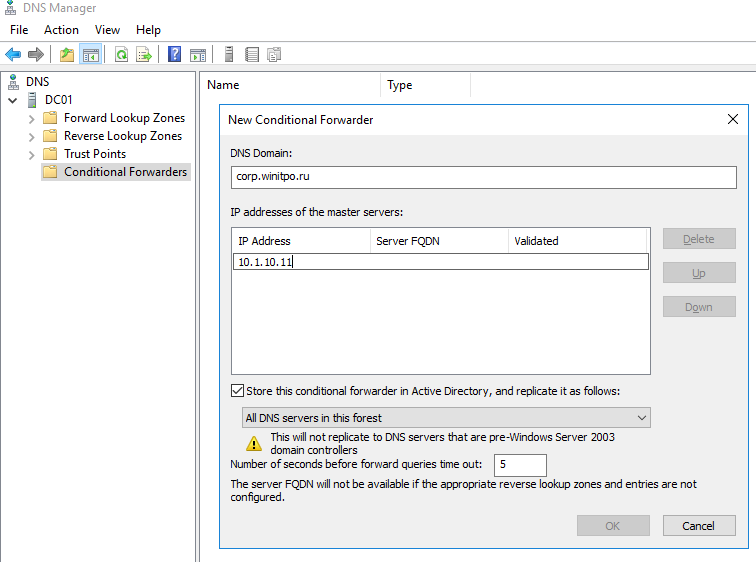

Попробуем настроить условное перенаправление DNS запросов для определенной доменной зоны на Windows Server 2016. Например, я хочу, чтобы все DNS запросы к зоне corp.winitpro.ru пересылались на DNS сервер 10.1.10.11.

- Запустите консоль управления DNS ( dnsmgmt.msc );

- Разверните ваш DNS сервер, щелкните правой кнопкой по разделу Conditional Forwarders и выберите New Conditional Forwarder;

- В поле DNS domain укажите FQDN имя домена, для которого нужно включить условную пересылку;

- В поле IP addresses of the master servers укажите IP адрес DNS сервера, на который нужно пересылать все запросы для указанного пространства имен;

- Если вы хотите хранить правило условной переадресации не только на этом DNS сервере, вы можете интегрировать его в AD. Выберите опцию “Store this conditional forwarder in Active Directory”;

- Выберите правило репликации записи conditional forwarding (All DNS servers in this forest, All DNS servers in this domain или All domain controllers in this domain).

Настройка DNS Conditional Forwarding с помощью PowerShell

Вы можете создать правило Conditional Forward для определенной DNS зоны с помощью PowerShell. Воспользуйтесь командлетом Add-DnsServerConditionalForwarderZone:

Add-DnsServerConditionalForwarderZone -Name dmz.winitpro.ru -MasterServers 192.168.1.11,192.168.101.11 -ReplicationScope Forest

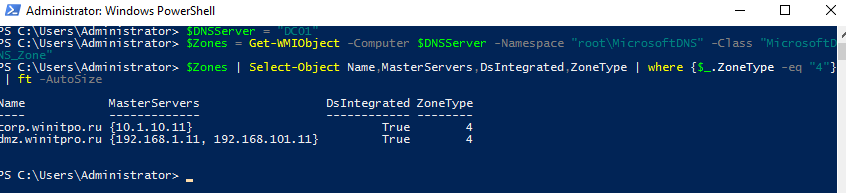

Чтобы вывести список DNS Conditional Forwarders на определенном сервере, выполните следующий PowerShell скрипт:

$DNSServer = «DC01»

$Zones = Get-WMIObject -Computer $DNSServer -Namespace «root\MicrosoftDNS» -Class «MicrosoftDNS_Zone»

$Zones | Select-Object Name,MasterServers,DsIntegrated,ZoneType | where <$_.ZoneType -eq "4">| ft -AutoSize

Фильтрация запросов DNS, политики разрешения имен в Windows Server 2016

В Windows Server 2016 появилась новая фича в службе DNS сервера – DNS политики. DNS политики позволяют настроить DNS сервер так, чтобы он возвращал различные ответы на DNS запросы в зависимости от местоположения клиента (с какого IP адреса или подсети пришел запрос), интерфейса DNS сервера, времени суток, типа запрошенной записи (A, CNAME, PTR, MX) и т.д. DNS политики в Windows Server 2016 позволяют реализовать сценарии балансировки нагрузки, фильтрации DNS трафика, возврата DNS записей в зависимости от геолокации (IP адреса клиента) и многие другие сложные сценарии.

Вы можете создать политику как на уровне DNS сервера, так и на уровне всей зоны. Настройка DNS политик в Windows Server 2016 возможна только из командной строки PowerShell.

Попробуем создать простую политику, которая позволяет вернуть разный ответ на DNS запрос в зависимости от геолокации клиента. Допустим, вы хотите, чтобы клиенты в каждом офисе использовали собственный прокси на площадке. Вы создали политику назначения прокси в домене (на всех клиентах будет указано proxy.winitpro.ru). Но клиент из каждого офиса должен резолвить этот адрес по-разному, чтобы использовать для доступа свой локальный прокси-сервер.

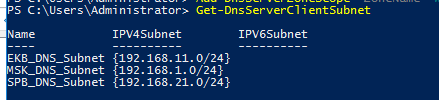

Я создал 3 подсети для разных офисов компании:

Add-DnsServerClientSubnet -Name «MSK_DNS_Subnet» -IPv4Subnet «192.168.1.0/24»

Add-DnsServerClientSubnet -Name «EKB_DNS_Subnet» -IPv4Subnet «192.168.11.0/24»

Add-DnsServerClientSubnet -Name «SPB_DNS_Subnet» -IPv4Subnet «192.168.21.0/24»

Чтобы вывести список всех IP подсетей клиентов, выполните:

Теперь нужно для каждого офиса создать отдельную DNS область:

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “MSKZoneScope”

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “EKBZoneScope”

Add-DnsServerZoneScope -ZoneName “winitpro.ru” -Name “SPBZoneScope”

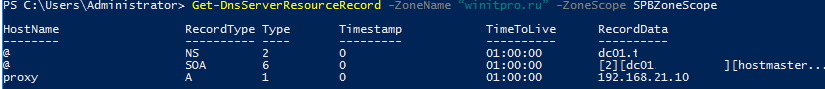

Следующие команды добавят 3 DNS записи с одним именем, но указывающие на разные IP адреса в разных областях DNS:

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.1.10” -ZoneScope “MSKZoneScope”

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.11.10” -ZoneScope “EKBZoneScope”

Add-DnsServerResourceRecord -ZoneName “winitpro.ru” -A -Name “proxy” -IPv4Address “192.168.21.10” -ZoneScope “SPBZoneScope”

Get-DnsServerResourceRecord -ZoneName “winitpro.ru” -ZoneScope SPBZoneScope

Теперь нужно создать DNS политики, которые свяжут IP подсети, DNS области и A записи.

Add-DnsServerQueryResolutionPolicy -Name “MSKResolutionPolicy” -Action ALLOW -ClientSubnet “eq,MSK_DNS_Subnet” -ZoneScope “MSKZoneScope,1” -ZoneName “winitpro.ru” –PassThru

Add-DnsServerQueryResolutionPolicy -Name “EKBResolutionPolicy” -Action ALLOW -ClientSubnet “eq,EKB_DNS_Subnet” -ZoneScope “EKBZoneScope,1” -ZoneName “winitpro.ru” -PassThru

Add-DnsServerQueryResolutionPolicy -Name “SPBResolutionPolicy” -Action ALLOW -ClientSubnet “eq,SPB_DNS_Subnet” -ZoneScope “SPBZoneScope,1” -ZoneName “winitpro.ru” –PassThru

- -Action ALLOW

- -Action DENY

- -Action IGNORE

Можно использовать следующие параметры в фильтре DNS:

-InternetProtocol «EQ,IPv4,NE,IPv6»

-TransportProtocol «EQ,UDP,TCP»

-ServerInterfaceIP «EQ,192.168.1.21»

-QType «EQ,A,AAAA,NE,PTR»

-TimeOfDay «EQ,9:00-18:00»

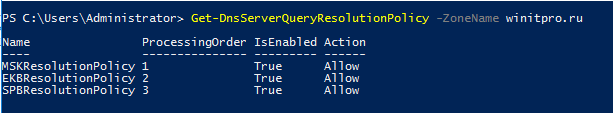

Вывести список всех DNS политик для DNS зоны на сервере можно так:

Get-DnsServerQueryResolutionPolicy -ZoneName winitpro.ru

Теперь с устройств из различных офисов проверьте, что DNS сервер на один и тот же запрос возвращает различные IP адреса прокси:

Можно запретить DNS серверу возвращать DNS адреса для определенного пространства имен (домена):