- Настраиваем DNS over HTTPS (DoH) в Windows 10

- Как включить DNS over HTTPS в инсайдерских сборках Windows 10

- Нативная поддержка DNS over HTTPS в Windows 10

- Как включить нативный DoH-клиент в Windows 10

- Примечание

- Как проверить работу DNS over HTTPS в Windows 10

- Добавление Comss.one DNS в качестве DNS over HTTPS сервера в Windows 10

- AdGuard DNS: Как работает защита данных через DNS

- Что такое DNS?

- Проблема конфиденциальности DNS

- Тернистая дорога к безопасности

- DNSCrypt

- DNS-over-TLS

- DNS-over-HTTPS

- Другие меры защиты

- Подводим итоги

Настраиваем DNS over HTTPS (DoH) в Windows 10

Поддержка протокола DNS over HTTPS (DoH) появилась в последнем билде Windows 10 2004 (May 2020 Update). Начиная с этой версии, Windows 10 может выполнять разрешение имен через HTTPS с помощью встроенного клиента DoH. В этой статье мы расскажем для чего нужен протокол DNS over HTTPS, как его включить и использовать в Windows 10.

Когда ваш компьютер обращается к серверу DNS для разрешения имен, этот обмен данными происходит в открытом виде. Злоумышленник может подслушать ваш трафик, определить какие ресурсы вы посещали, или манипулировать DNS трафиком по типу main-in-the-middle. Протокол DNS over HTTPS предполагает усиление защиты приватности данных пользователей за счет шифрования всех DNS запросов. Протокол DoH инкапсулирует запросы DNS в HTTPS трафик и отправляет из DNS серверу (нужен специальный DNS сервер с поддержкой DoH).

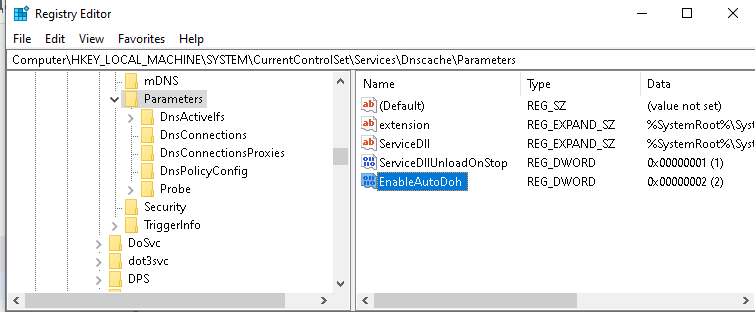

В Windows 10 2004 пока нет параметра групповой политики или опции в графическом интерфейсе для включения DNS-over-HTTPS. Пока можно включить DoH только через реестр:

- Запустите regedit.exe ;

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameter;

- Создайте DWORD параметр с именем EnableAutoDoh и значением 2;

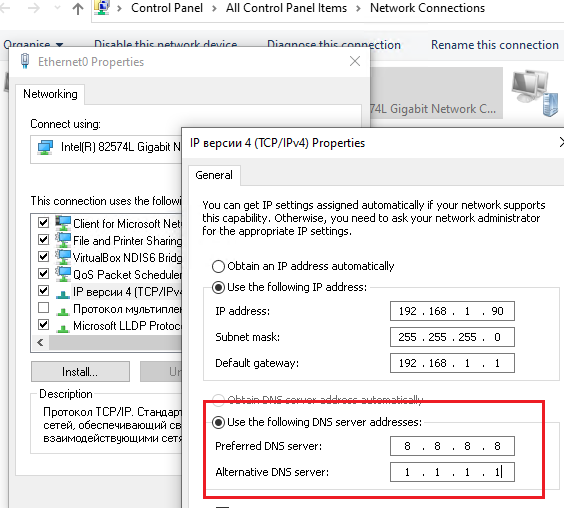

Затем нужно изменить настройки DNS вашего сетевого подключения. Нужно указать DNS сервера с поддержкой DNS over HTTPS. Пока далеко не все DNS сервера поддерживают DoH. В таблице ниже перечислен список общедоступных DNS с поддержкой DNS over HTTPS.

| Провайдер | IP адреса DNS серверов с поддержкой DNS over HTTPS |

| Cloudflare | 1.1.1.1, 1.0.0.1 |

| 8.8.8.8, 8.8.4.4 | |

| Quad9 | 9.9.9.9, 149.112.112.112 |

Откройте панель настройки сети — Control Panel -> Network and Internet -> Network and Sharing Center (или ncpa.cpl ). Затем в свойствах сетевого адаптера измените текущие адреса DNS серверов на адреса DNS серверов с поддержкой DoH.

$PhysAdapter = Get-NetAdapter -Physical

$PhysAdapter | Get-DnsClientServerAddress -AddressFamily IPv4 | Set-DnsClientServerAddress -ServerAddresses ‘8.8.8.8’, ‘1.1.1.1’

Теперь клиент DNS начинает использовать для разрешения имен протокол HTTPS по порту 443 вместо обычного 53 порта.

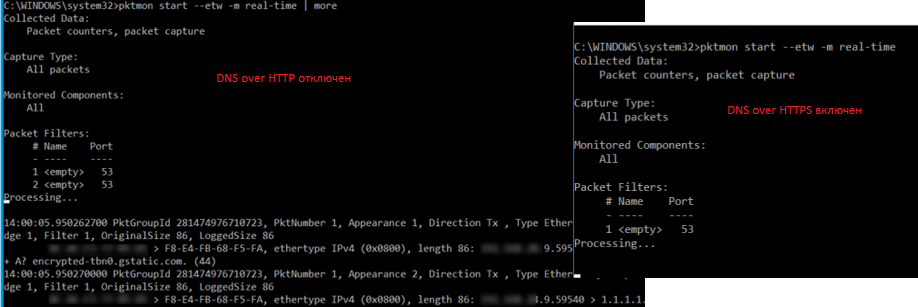

С помощью утилиты захвата сетевого трафика PktMon.exe (о которой мы говорили ранее) вы можете проверить, что с компьютера теперь не отправляются DNS запросы по порту 53.

Удалите все текущие фильтры Packet Monitor:

pktmon filter remove

Создайте новый фильтр для классического DNS порт 53:

pktmon filter add -p 53

Запустите мониторинг трафика в реальном времени (трафик выводится в консоль):

pktmon start —etw -p 0 -l real-time

Если вы правильно настроили DNS over HTTPS, то трафик по порту 53 должен отсутствовать (на скриншоте ниже показан вывод в консоль при отключённом DoH и при включенном).

DNS over HTTPS за последний год реализован во всех популярных браузерах (Google Chrome, Mozilla Firefox, Microsoft Edge, Opera). В каждом из этих браузеров вы можете включить поддержку DoH. Таком образом все DNS запросы от браузера будут шифроваться (DNS трафик других приложений по прежнему будет идти в открытом текстовом виде).

Больше все проблем технологии DNS over HTTPS и DNS over TLS создадут администраторам корпоративных сетей, которым станет сложнее блокировать доступн к внешним ресурсам из внутренних сетей. Также не понятно, что парирует делать Роскомнадзор, чья методика глубокой проверки и управления сетевым трафиком Deep Packet Inspection (DPI) перестанет работать при переходе протокола DNS на рельсы шифрованного https.

Как включить DNS over HTTPS в инсайдерских сборках Windows 10

DNS over HTTPS (DoH) позволяет улучшить приватность, безопасность и надежность соединения за счет шифрования DNS запросов, которые обычно передаются в текстовом виде.

DNS over HTTPS в последнее время стал очень популярным. В браузерах Google Chrome, Mozilla Firefox, Microsoft Edge и Opera уже реализована поддержка этого стандарта. Поддержка DoH в приложениях, в частности в браузерах, означает, что DNS-запросы, инициируемые программой, зашифровываются. Однако, запросы от других браузеров, которые не поддерживают DNS over HTTPS, будут совершаться в открытом текстовом виде.

Microsoft собирается это изменить, внедрив поддержку DNS over HTTPS в операционную систему Windows 10. В инсайдерской сборке Windows 10 Build 19628 была добавлена начальная поддержка DNS over HTTPS, а в Windows 10 Build 20185 (Dev) появилась возможность настраивать шифрование DNS over HTTPS в приложении «Параметры». После успешного тестирования технология станет доступна в стабильных сборках ОС.

Нативная поддержка DNS over HTTPS в Windows 10

Убедитесь, что ваша учетная запись Microsoft является частью Программы предварительной оценки Windows 10. Если вы знаете, что уже являетесь инсайдером Windows, убедитесь, что находитесь на канале обновления Dev и перейдите к настройке DNS over HTTPS. Если нет, то следуйте нашим инструкциям, чтобы получить последнюю версию сборки Windows 10 Insider Preview на Канале Dev.

После этого запустите Центр обновления Windows, установите последнюю доступную сборку и убедитесь, что вы используете Windows 10 Build 20185 или выше. Для проверки версии Windows 10 запустите окно команды Выполнить (Win+R) и введите команду winver .

Как включить нативный DoH-клиент в Windows 10

Как только вы узнаете, что у вашей версии Windows 10 есть поддержка нативного DoH-клиента, вы сможете включить шифрование DNS over HTTPS в приложении «Параметры». Для этого выполните следующие действия:

- Для Ethernet-соединений: Перейдите в меню Параметры > Сеть и Интернет > Состояние. Щелкните Свойства, затем выберите Редактировать Назначение IP или Редактировать Назначение DNS-сервера. Настройки DNS будут доступны во всплывающем окне.

- Для Wi-Fi-подключений: Перейдите в Перейдите в меню Параметры > Сеть и Интернет» > Wi-Fi. Щелкните ссылку «Свойства адаптера», затем выберите выберите Редактировать Назначение IP или Редактировать Назначение DNS-сервера. Настройки DNS будут доступны во всплывающем окне. В настоящее время вы не увидите опции шифрования, если перейдете на страницу свойств отдельной сети.

Для настройки шифрования DNS–запросов доступны следующие опции в выпадающем меню Предпочтительное шифрование DNS:

- Только незашифрованные

- Только зашифрованные (DNS поверх HTTPS)

- Зашифрованный предпочтительный, незашифрованный

Чтобы разблокировать выпадающее меню и выбрать использование шифрования DNS over HTTPS, вы должны добавить IP-адрес, указанный ниже в таблице. В данный момент Microsoft поддерживает только безопасные серверы Cloudflare DNS, Google Public DNS и Quad9 DNS:

| Провайдер | IP-адреса серверов |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 | |

| Quad9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Примечание

Если вы хотите использовать другие DoH-серверы, которые Microsoft еще не поддерживает, вы можете настроить IP-адрес для распознавания в качестве DoH-сервера с помощью команды netsh по данной инструкции.

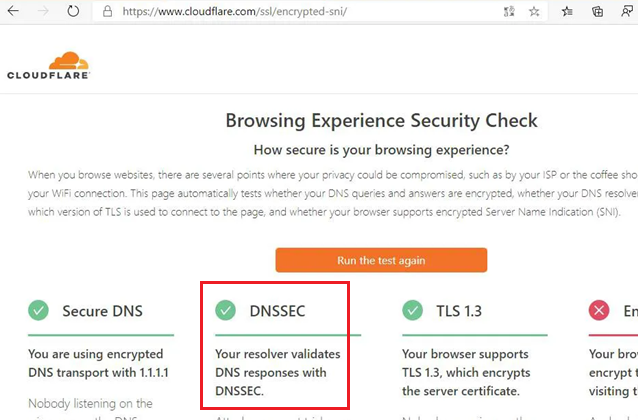

Убедитесь, что шифрование включено, посмотрев на применяемые DNS-серверы в свойствах сети – вы должны увидеть, что используемые серверы помечены как (зашифровано).

Как проверить работу DNS over HTTPS в Windows 10

Теперь, когда Windows 10 настроена на использование протокола DNS over HTTPS, вы можете проверить работу шифрования DNS-трафика – DNS трафик с вашего устройства больше не должен регистрироваться в обычном текстовом виде. Вы можете сделать проверку с помощью анализатора сетевого трафика Packetmon, входящего в состав Windows.

Откройте Командную строку или PowerShell от имени администратора. Запустите следующую команду, чтобы сбросить все фильтры пакетов сетевого трафика, которые мог использовать PacketMon:

Выполните следующую команду, чтобы добавить фильтр пакетов для порта 53, который использует классический DNS (и который теперь не должен пропускать трафик, так как мы используем только DNS over HTTPS).

Выполните следующую команду, чтобы начать регистрацию трафика в реальном времени. В командной строке должны выводиться все пакеты порта 53. Если ваше устройство настроено только на использование DoH-серверов, то команда не покажет никаких значений.

Добавление Comss.one DNS в качестве DNS over HTTPS сервера в Windows 10

Если вы хотите протестировать DNS over HTTPS серверы, которые Microsoft еще не добавила в список первоначальной поддержки, например, DoH-сервер вашего провайдера, вы можете добавить его в список вручную, используя командную строку. Сначала определите IP-адреса и шаблон DoH URI для сервера, который вы хотите использовать.

Например, чтобы настроить DoH-сервер Comss.one DNS, добавьте IP-адреса сервиса, выполнив следующие команды от имени администратора:

Вы можете проверить, что шаблон был применен к указанному DoH-серверу. Для этого выполните следующие команды, которые должны вывести шаблон, используемый для конкретного добавленного IP-адреса:

Теперь, если настроить Windows 10 на использование IP-адресов Comss.one DNS (93.115.24.204 и 93.115.24.205) в приложении «Параметры», вам будет доступна опция шифрования DNS over HTTPS:

Выполните проверку работы добавленного DoH-сервера.

AdGuard DNS: Как работает защита данных через DNS

Команда AdGuard инвестирует много времени и усилий в разработку решений защиты конфиденциальности пользователей, и многие пользователи ценят продукты AdGuard именно по этой причине. Самым большим вызовом для разработчиков AdGuard является не только обеспечение эффективной защиты, но и предоставление ее любому пользователю, независимо от используемого устройства.

Как раз для этого был создан AdGuard DNS – DNS-служба с акцентом на защиту конфиденциальности, которая блокирует трекеры, рекламные блоки где угодно, будь то стационарные компьютеры, мобильные устройства или смарт-ТВ и устройства «Интернета вещей». Официальный запуск AdGuard DNS состоялся в прошлом году, 18 декабря 2018 года, спустя два года после начала разработки службы.

Что такое DNS?

DNS – в образном смысле, это «адресная книга» Интернета. Каждый раз, когда вы открываете веб-сайт, отправляете электронное письмо или высылаете фотографию кота вашему другу, используемое вами приложение или браузер должно сопоставить имя домена (например, yahoo.com, легко запомнить, что не имеет смысла для компьютера) с IP-адресом, который фактически используют компьютеры. Для этого браузер или приложение отправляет специальный DNS-запрос DNS-преобразователю или резольверу. DNS-резольвер выполняет операцию преобразования доменного имени в IP-адрес и отправляет его обратно.

Схематическое изображение работы DNS

На самом деле система DNS является более сложной, но этой информации достаточно, чтобы получить базовое понимание. Обычно ваш интернет-провайдер (или оператор используемой сети) сам решает, какой DNS-преобразователь следует использовать.

Проблема конфиденциальности DNS

Заметили ли вы проблему на схеме выше? Действительно, случайное лицо, которое предоставляет вам доступ в Интернет, знает каждый домен, который вы посетили и когда происходил сеанс посещения. Одно из исследований на практике продемонстрировало, что модель поведения, полученная путем анализа исключительно данных DNS, позволила правильно идентифицировать 86% пользователей.

Это звучит не очень хорошо, особенно если учесть, сколько усилий многие люди прилагают для защиты своей конфиденциальности: использование HTTPS, VPN-сервисов, блокировщиков рекламы и др. Все эти активности можно отследить с помощью DNS с последующей монетизацией Интернет-провайдерами. Думаете, они не будут получать дополнительную прибыль при наличии соответствующей возможности?

DNS-трафик уязвим для злоумышленников

К счастью, существуют эффективное решение данной проблемы. Почти все устройства, которые позволяют вам выходить в Интернет, также дают возможность выбрать собственный преобразователь DNS. Какой выбрать? На рынке доступно много различных вариантов, но не все из них ставят в приоритет конфиденциальность. AdGuard предлагает сервис, который не только сохранит ваши действия в Интернете в тайне, но и предоставит дополнительные возможности защиты от сетевых угроз.

Давайте подробнее рассмотрим AdGuard DNS и выясним, почему это один из самых безопасных для вас вариантов на сегодняшний день.

Тернистая дорога к безопасности

Выбор альтернативного DNS-резольвера является первым шагом для повышения конфиденциальности, но этого может быть недостаточно. Если никто не может иметь доступ к вашему DNS-трафику сейчас, это не значит, что никто не мог ранее. Протокол DNS совсем не новый, и тогда, когда он был разработан, стандарты конфиденциальности практически отсутствовали. В результате сегодня существует высокий риск того, что ваши DNS-запросы могут быть подслушаны или даже изменены злоумышленниками. Чтобы противостоять им, команда AdGuard приняла несколько действенных мер.

DNSCrypt

DNSCrypt стал первой попыткой обезопасить DNS-трафик от злоумышленников. Это специальный протокол, который зашифровывает связь между вашим устройством и DNS-сервером, защищая его от несанкционированного доступа и атак типа «человек посередине» (MITM-атаки). AdGuard DNS уже давно поддерживает эту технологию.

С AdGuard DNS ваш трафик защищен

Проблема DNSCrypt заключается в том, что протокол никогда не становился официальным стандартом и не получал документ RFC (документ с техническими спецификациями) в отличие от его альтернатив: DNS-over-HTTPS и DNS-over-TLS. Ожидается, что со временем DNSCrypt станет менее популярным и не получит особой поддержки на уровне операционной системе. К счастью, существуют и другие современные инструменты, которые не так широко распространены, но обеспечивают гораздо более высокий уровень безопасности и могут стать новыми стандартами конфиденциальности DNS в обозримом будущем.

DNS-over-TLS

DNS-over-TLS или DoT – протокол шифрования DNS-запросов и передачи по TLS-протоколу. DoT более надежен, чем DNSCrypt. Все больше и больше DNS сервисов поддерживают его, и AdGuard с гордостью вступает в их ряды.

Стоит упомянуть, что начиная с Android 9, устройства Android имеют встроенную поддержку DNS-over-TLS. Вы можете настроить свой смартфон или планшет на использование этого протокола в несколько нажатий без необходимости установки какого-либо дополнительного программного обеспечения.

DNS-over-HTTPS

DNS-over-HTTPS или DoH выполняет удаленное преобразование DNS по протоколу HTTPS. Это еще один безопасный способ защитить ваш трафик DNS от перехвата и подмены. Есть ли разница между DoT и DoH? Для обычного пользователя – практически никакой.

AdGuard DNS недавно получил поддержку DoH, которая выводит сервис на передний план защиты конфиденциальности. К сожалению, этот протокол все еще относительно новый, и способов применения его на вашем устройстве немного. Тем не менее, новая версия AdGuard для Android уже поддерживает эту опцию.

Другие меры защиты

Когда решена проблема с конфиденциальностью DNS, самое время подумать о других потенциальных угрозах. Ни для кого не секрет, что Интернет буквально кишит тысячами трекеров, которые следят за каждым вашим кликом, а затем используют эту информацию, чтобы нацелить вас на рекламу и создать цифровой отпечаток. Как с этим бороться? AdGuard DNS — это не только DNS-преобразователь, но и фильтр трафика. Всякий раз, когда ваше устройство отправляет «плохой» запрос для нужд рекламных блоков и трекеров, то вместо правильного IP-адреса DNS-сервер AdGuard ничего не вернет. Просто, но эффективно.

AdGuard DNS блокирует запросы к рекламным и отслеживающим доменам

Наконец, AdGuard фактически предоставляет два варианта службы DNS – «По умолчанию» и «Семейный». Единственная разница между ними заключается в том, что в режиме «Семейный» дополнительно блокируется доступ к любому контенту, не предназначенному для детей, и принудительно используется параметр Safe Search в браузерах, которые поддерживают данную функцию.

Подводим итоги

Как же настроить AdGuard DNS? Укажите DNS-сервера для вашего подключения или прямо на маршрутизаторе, используя нашу инструкцию.

DNS сервера

176.103.130.130 и 176.103.130.131 для серверов «По умолчанию»

176.103.130.132 и 176.103.130.134 для серверов «Семейный»

DNS-over-TLS

Используйте dns.adguard.com для серверов «По умолчанию» или dns-family.adguard.com для серверов «Семейный»

DNS-over-HTTPS

Используйте https://dns.adguard.com/dns-query для серверов «По умолчанию» или https://dns-family.adguard.com/dns-query для серверов «Семейный»

Помните, что AdGuard DNS – проект с открытым исходным кодом, как и все бесплатные продукты AdGuard. Компания считает чрезвычайно важным, чтобы услуги и продукты, которым вы доверяете защиту конфиденциальности данных, были максимально прозрачными и заслуживающими доверия. Чтобы просмотреть исходный код, узнать все о AdGuard DNS или даже оставить предложение, посетите репозиторий в GitHub.

Команда разработчиков надеется, что пользователям понравится AdGuard DNS. Они убеждены, что проект будет только расти. В будущем будет добавлено больше расположений серверов и новые дополнительные функции.