- ИТ База знаний

- Полезно

- Навигация

- Серверные решения

- Телефония

- Корпоративные сети

- Установка локального сервера кеширования DNS на Linux

- Как кэширующий DNS-сервер может пригодиться?

- Какой локальный кэширующий сервер выбрать?

- Как проверить используется ли systemd-resolved?

- Включение и настройка systemd-resolved

- Настройка системы для использования systemd-resolved

- Конфигурация в рекомендуемом режиме

- Настройка в режиме совместимости

- Отладка systemd-resolved

- Использование защищенных DNS запросов

- Заключение

- Как установить DNS-серверы имен в Ubuntu 18.04

- Настройка DNS-серверов на рабочем столе Ubuntu

- Настройка DNS-серверов имен на сервере Ubuntu

- Установка и настройка DNS-сервера BIND в Linux

- Установка сервера bind

- Создание файла зоны DNS

- Настройка обратной зоны

- Настройка файла конфигурации bind

- Проверка файлов зоны и конфигурации

- Проверка обратной зоны

- Запуск и перезапуск сервера bind

- Тестирование сервера bind

ИТ База знаний

Курс по Asterisk

Полезно

— Узнать IP — адрес компьютера в интернете

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Калькулятор инсталляции IP — АТС Asterisk

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Установка локального сервера кеширования DNS на Linux

Время поднимать кэширующий сервер

На самом деле поиск DNS это не то, что требует частого внимания. Но иногда приходится заботиться об этом. Например, если у вашего провайдера слабые сервера или же в вашей сети часто происходят DNS обращения, то нужно настроить локальный кэширующий DNS сервер.

Мини — курс по виртуализации

Знакомство с VMware vSphere 7 и технологией виртуализации в авторском мини — курсе от Михаила Якобсена

Как кэширующий DNS-сервер может пригодиться?

Кэширующий DNS-сервер занимается обработкой DNS запросов, которые выполняет ваша система, затем сохраняет результаты в памяти или кэширует их. В следующий раз, когда система посылает DNS запрос для того же адреса, то локальный сервер почти мгновенно выдает результат.

Эта идея может показаться бесполезной. Подумаешь, какие-то там секунды. Но если DNS сервера провайдера тратят много времени на разрешение имени, то в результате падает скорость Интернет серфинга. Например, домашняя страница новостного канала MSNBC для корректной работы обращается более чем к 100 уникальным доменам. Даже если на запрос тратится одна десятая секунды, в итоге получается 10 секунд ожидания, что по нынешним меркам слишком много.

Локальный кэширующий DNS увеличивает скорость не только дома или в офисе, он также помогает работе серверов. Например, у вас есть почтовый сервер с анти-спам фильтром, который выполняет очень много DNS запросов. Локальный кэш намного увеличить скорость его работы.

И наконец, system-resolved поддерживает новейшие стандарты вроде DNSSEC и DNSoverTLS или DoT. Эти технологии увеличивают безопасность при работе в Интренет.

Какой локальный кэширующий сервер выбрать?

В этом руководстве будет использован сервер systemd-resolved . Эта утилита является частью набора управления системой systemd . Если в вашей системе используется systemd , а большинство дистрибутивов Linux используют это, то в системе уже установлен systemd-resolved , но не запущен. Большинство систем не используют эту утилиту.

systemd-resolved запускает небольшой локальный кэширующий DNS-сервер, который мы настроим на запуск при загрузке системы. Затем мы изменим конфигурацию всей системы так, чтобы DNS запросы шли на локальный сервер.

Как проверить используется ли systemd-resolved?

В некоторых дистрибутивах, например Ubuntu 19.04, по умолчанию используется systemd-resolved .

Если у вас уже запущен systemd-resolved , тогда не нужно что-то настраивать в системе. Но нужно проверить на корректность утилит управления сетевыми настройками, такие как NetworkManager, так как они могут игнорировать системные настройки сети.

Перед тем как перейти к следующему разделу проверьте запущен ли в вашей системе systemd-resolved :

Если в ответ получите сообщение ниже, значит в системе не настроен systemd-resolved :

И наоборот, если на выходе видите что-то подобное, то systemd-resolved уже работает:

Включение и настройка systemd-resolved

Отдельно устанавливать systemd-resolved не нужно, так как этот сервис является частью systemd . Всё что нужно сделать это запустить его и добавить в автозагрузку. Для включения данной службы введите команду ниже:

Далее нужно ввести следующую команду, чтобы добавить службу в автозапуск.

И наконец нужно прописать DNS сервера, куда будет обращаться локальный сервер для разрешения имен. Есть много разных сервисов, но приведённые ниже самые быстрые, бесплатные и оба поддерживают DNSSEC и DoT:

Google Public DNS

Cloudflare Public DNS

Для этого откройте конфигурационный файл systemd-resolved любым текстовым редактором:

Отредактируйте строку, которая начинается на:

И пропишите одну из вышеуказанных пар. Мы используем Cloudflare Public DNS:

Сохраните изменения и перезапустите службу systemd-resolved :

Итак, systemd-resolved уже запущен и готов для выполнения быстрых и безопасных DNS запросов, как только мы настроим систему соответствующим образом.

Настройка системы для использования systemd-resolved

Есть несколько путей настройки системы на использование локального DNS сервера. Мы рассмотрим два наиболее используемых метода. Первый – рекомендуемый метод, второй конфигурация в режиме совместимости. Разница в том, как будет обрабатываться файл /etc/resolv.conf .

В файле /etc/resolv.conf содержатся IP адреса серверов разрешения имен, которые используются программами. Программы при необходимости разрешения доменного имени обращаются к этому файлу в поисках адресов серверов разрешения имен.

Итак, первый метод конфигурации заключается в создании символьной ссылки на /run/systemd/resolve/stub-resolv.conf . В этом случае файл /etc/resolv.conf управляется службой systemd-resolved .

Это может вызвать проблемы в том случае, если другие программы пытаются управлять файлом /etc/resolv.conf . Режим совместимости оставляет /etc/resolv.conf не тронутым, позволяя программам управлять им. В этом режиме, в настройках программ, управляющих файлом /etc/resolv.conf в качестве системного сервера разрешения имен должен быть указан IP 127.0.0.53 .

Конфигурация в рекомендуемом режиме

При этом режиме конфигурация проводится вручную. Сначала нужно удалить или переименоваться оригинальный файл /etc/resolv.conf . Лучше переименовать, чтобы при необходимости можно было использовать информацию в нем

Затем создаем символьную ссылку:

И наконец перезапускаем службу systemd-resolved :

Настройка в режиме совместимости

В режиме совместимости, нужно убедиться, что локальный сервер разрешения имен system-resolved запущен и используется системными службами. Откройте файл /etc/resolv.conf любым редактором:

Удалите все строки, которые содержать ключевое слово nameserver и добавьте одну единственную строку:

Этот файл мажет быть изменён любой программой. Чтобы предотвратить это нужно настроить программы так, чтобы в качестве DNS они использовали адрес 127.0.0.53 .

Отладка systemd-resolved

Посмотреть, как система выполняет DNS запросы после внесённых изменений сложно. Самый эффективный метод – это включить режим отладки для службы systemd-resolved , а затем просмотреть файл логов.

systemd-resolved можно перевести в режим отладки созданием специального служебного файла, в котором содержатся настройки отладки. Делается это следующей командой:

Вставьте в файл следующие строки:

После этого служба systemd-resolved автоматический перезапуститься. Откройте второй терминал и просмотрите логи в journald :

Строка, которая содержит слова “Using DNS server” показывает, какой DNS сервер используется для разрешения имён. В нашем случае это DNS сервера Cloudflare

Слова “Cache miss” в начале строки означает, что для данного домена нет закэшированной информации:

И наконец слова “Positive cache” в начале строки означает, что systemd-resolved уже запрашивал информацию об этом домене и теперь ответы возвращает из кэша:

Не забудьте отключить режим отладки, так как в это время создается большой файл логов. Сделать это можно командой:

а затем удалить добавленные выше две строки.

Использование защищенных DNS запросов

systemd-resolved один из немногих DNS серверов, которые поддерживает DNSSEC и DNSoverTLS. Эта два механизма позволяют убедиться, что полученная DNS информация подлинная (DNSSEC) и он не был изменён по пути (DoT).

Эти функции легко включаются редактированием основного конфигурационного файла system-resolved :

Измените файл следующим образом:

Сохраните изменения и перезапустите службу systemd-resolved .

Пока прописанные DNS сервера поддерживают эти две функции все DNS запросы будут защищены. DNS сервера Google и CloudFlare поддерживают эти механизмы защиты.

Заключение

Теперь ваша система будет выполнять DNS запросы быстро и эффективно даже если провайдер не работает достаточно быстро. Кроме этого, ваша цифровая жизнь лучше защищена новейшими механизмами защиты DNS запросов.

Онлайн курс по Linux

Мы собрали концентрат самых востребованных знаний, которые позволят тебе начать карьеру администратора Linux, расширить текущие знания и сделать уверенный шаг к DevOps

Источник

Как установить DNS-серверы имен в Ubuntu 18.04

Система доменных имен (DNS) — это центральная часть инфраструктуры Интернета, обеспечивающая способ преобразования доменных имен в IP-адреса. Вы можете думать о DNS как о телефонной книге Интернета.

Каждое устройство, подключенное к Интернету, уникально идентифицируется своим IP-адресом. Когда вы вводите веб-сайт, который хотите посетить, в своем браузере, его доменное имя должно быть преобразовано в соответствующий IP-адрес. Операционная система сначала проверяет свой файл hosts для соответствующего домена и, если для этого домена нет записи, она запрашивает настроенные серверы имен DNS для разрешения указанного имени домена.

После разрешения домена система кэширует запрос и сохранит запись для домена и соответствующего IP-адреса.

Серверы имен DNS (преобразователи) — это серверы, которые используются другими устройствами для выполнения поиска DNS для запрошенного домена.

Обычно преобразователи DNS назначаются вашим интернет-провайдером. Однако эти преобразователи могут работать медленно или не обновляться регулярно, что может вызвать задержку при запросе домена, разрешение на неправильный IP-адрес или иногда вы вообще не сможете разрешить нужный домен.

Существует множество бесплатных общедоступных преобразователей DNS, которые являются быстрыми, частными и регулярно обновляются.

Ниже приведены некоторые из наиболее популярных общедоступных преобразователей DNS:

- Google (8.8.8.8, 8.8.4.4)

- Cloudflare (1.1.1.1 и 1.0.0.1)

- OpenDNS (208.67.222.222, 208.67.220.220)

- Уровень 3 (209.244.0.3, 209.244.0.4)

В этом руководстве мы объясним, как настроить DNS-серверы имен (преобразователи) в Ubuntu 18.04.

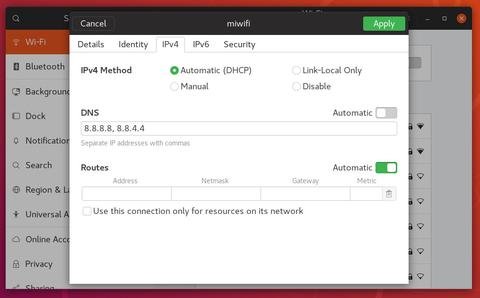

Настройка DNS-серверов на рабочем столе Ubuntu

Настройка DNS-серверов имен на настольных компьютерах Ubuntu 18.04 очень проста и не требует технических знаний.

Запустите окно настроек.

Если вы подключены к сети Wi-Fi, щелкните вкладку «Wi-Fi». В противном случае, если у вас есть проводное соединение, щелкните вкладку «Сеть».

Выберите соединение, для которого вы хотите настроить серверы имен DNS, и щелкните значок шестеренки, чтобы открыть диспетчер сети.

Выберите вкладку Настройки IPv4.

Отключите тумблер «Автоматически» и введите IP-адреса DNS-преобразователей через запятую. Мы будем использовать DNS-серверы Google:

Нажмите кнопку «Применить», чтобы сохранить изменения.

Изменения вступают в силу немедленно, за исключением случаев, когда записи DNS кэшируются вашей системой или приложением.

Если вы хотите вернуться к своим старым настройкам, откройте Network Manager, перейдите в настройки IPv4 и включите переключатель «Автоматически».

Настройка DNS-серверов имен на сервере Ubuntu

Раньше всякий раз, когда вы хотели настроить преобразователи DNS в Linux, вы просто открывали файл /etc/resolv.conf , редактировали записи, сохраняли файл, и все готово. Этот файл все еще существует, но это символическая ссылка, управляемая службой systemd-resolved, и ее не следует редактировать вручную.

systemd-resolved — это служба, которая обеспечивает разрешение имен DNS для локальных служб и приложений, и ее можно настроить с помощью Netplan , инструмента управления сетью по умолчанию в Ubuntu 18.04.

Файлы конфигурации Netplan хранятся в каталоге /etc/netplan . Вероятно, вы найдете в этом каталоге один или два файла YAML. Имя файла может отличаться от настройки к настройке. Обычно файл называется 01-netcfg.yaml или 50-cloud-init.yaml но в вашей системе он может быть другим.

Эти файлы позволяют настроить сетевой интерфейс, включая IP-адрес, шлюз, DNS-серверы имен и так далее.

Чтобы настроить DNS-серверы имен, откройте файл конфигурации интерфейса в текстовом редакторе :

Содержимое файла будет выглядеть примерно так:

Чтобы настроить серверы имен DNS интерфейса, измените текущие IP-адреса на предпочитаемые DNS-серверы. Например, если вы хотите использовать DNS-серверы Cloudflare, вы должны изменить строку addresses на:

DNS-серверы должны быть разделены запятыми. Вы также можете добавить более двух серверов имен.

Если запись не существует, добавьте ее в блок имени интерфейса. При редактировании файлов YAML убедитесь, что вы следуете стандартам отступа кода YAML . Если в конфигурации есть синтаксическая ошибка, Netplan не сможет проанализировать файл.

После этого сохраните файл и примените изменения с помощью:

Netplan сгенерирует файлы конфигурации для службы, разрешенной systemd.

Чтобы убедиться, что установлены новые преобразователи DNS, выполните следующую команду:

systemd-resolve -status выводит много информации. Мы используем grep для фильтрации строки «DNS-серверы». Результат будет выглядеть примерно так:

Источник

Установка и настройка DNS-сервера BIND в Linux

BIND – наиболее распространенное open-source приложение, в котором реализованы протоколы DNS, предоставляющие возможность преобразования доменных имен в IP-адреса и наоборот.

Данная статья представляет собой руководство по быстрой настройке DNS-сервера в Linux при помощи BIND. Мы не будем подробно разбирать, что такое система DNS и как она работает, а сосредоточимся на примере настройки своей зоны и файла конфигурации для домена/узла с поддержкой сервисов www и электронной почты.

В нашем примере мы будем использовать следующие параметры:

IP-адрес, на котором будет установлен сервер имен: 172.31.0.122

имя домена/узла: itproffi.ru

авторитативные сервера имен для зоны itproffi.ru: ns1.itproffi.ru (172.31.1.10) и ns2. itproffi.ru (172.31.1.11)

службы www и электронной почты для itproffi.ru будут использовать адрес 172.31.1.10

Установка сервера bind

Установка bind очень проста – нужно воспользоваться менеджером пакетов. В Debian и Ubuntu выполните следующую команду:

В CentOS или Fedora:

Пакет dnsutils необязателен для запуска сервера bind, но для тестирования конфигурации мы будем пользоваться командой dig из этого пакета.

Создание файла зоны DNS

Дальнейшие примеры будут для Ubuntu/Debian, но также подходят и для Centos/RedHat, только директория с настройками зон в CentOS будет находиться в /etc/named/ , а основной файл конфигурации /etc/named.conf . Для начала нам потребуется создать новый файл зоны для домена itproffi.ru. Перейдите в директорию /etc/bind/ . создайте в ней поддиректорию zones/master/ и перейдите в нее, выполнив следующую последовательность команд:

Директория /etc/bind/zones/master будет содержать файл зоны для домена itproffi.ru. При желании можно использовать другую директорию. Файл зоны db.itproffi.ru будет содержать запись DNS, которая поможет серверу имен установить соответствие полного доменного имени IP-адресу. Создайте этот файл со следующим содержимым:

Рассмотрим ключевые строки этого файла:

- Запись SOA: авторитативный сервер имен для itproffi.ru – это ns1.itproffi.ru, адрес ответственного за зону DNS администратора – admin@itproffi.ru

- Записи NS: два сервера имен для зоны itproffi.ru – ns[1,2].itproffi.ru

- Запись MX: почтовый сервер для itproffi.ru. Число 10 означает уровень приоритета

- Записи A: A означает «адрес» (address). Другими словами, ns1 в зоне itproffi.ru будет иметь адрес 172.31.1.10

- Запись CNAME (Canonical Name – каноническое имя): привязывает одно доменное имя к другому (каноническому), например, устанавливает соответствие mail.itproffi.ru и itproffi.ru.

Настройка обратной зоны

На данном этапе DNS-сервер bind может выдать IP-адрес, связанный с узлом itproffi.ru. Теперь нам нужно научить наш сервер имен обратному процессу, то есть устанавливать соответствие имени IP-адресу. Для этого создадим еще один файл db.172.31.1 со следующим содержимым:

Запись PTR: DNS-запись, используемая для определения соответствия IP-адреса имени узла.

Настройка файла конфигурации bind

На данный момент у нас должно быть два файла:

Теперь требуется вставить имена обоих файлов зоны в файл конфигурации bind /etc/bind/named.conf.local . Для этого добавьте в файл следующие строки:

Последний момент перед проверкой конфигурации – внести в файл named.conf.options IP-адрес стабильного DNS-сервера. Он будет использоваться, если локальный DNS-сервер не будет знать ответ на запрос разрешения имени. Часто этот адрес предоставляется интернет-провайдером, но если вы поклонник Google, можно указать адрес 8.8.8.8 или 8.8.4.4.

Замените следующий блок текста в файле named.conf.options:

на блок текста с адресом стабильного DNS-сервера

Если вы планируйте что к вашему серверу будут подключаться другие компьютеры, то нужно разрешить в опциях внешние подключения. Для этого в основном файле конфигурации, в секции options добавьте или замените следующие правила

А лучше, для безопасности вместо any пропишите ваши сети с которых разрешено подключение

Если этого не сделать, то при попытке обращения к серверу с другого компьютера вы получите ошибку

Проверка файлов зоны и конфигурации

Прежде чем попытаться запустить сервер имен с новой зоной и конфигурацией, можно воспользоваться некоторыми инструментами, чтобы проверить, что конфигурация корректна и не содержит ошибок.

Для проверки файлов конфигурации выполните следующую команду:

С этой командой работает простое правило: отсутствие результата – это хороший результат. Если команда ничего не возвращает, значит ошибок в ваших файлах конфигурации не обнаружено.

Для проверки файлов зоны DNS можно воспользоваться командой named-checkzone:

Проверка обратной зоны

Запуск и перезапуск сервера bind

Теперь мы можем запускать сервер bind:

Если сервер уже был запущен, его можно перезапустить командой restart:

Для того что бы перечитать конфигурацию не перезапуская сервер, используйте команду

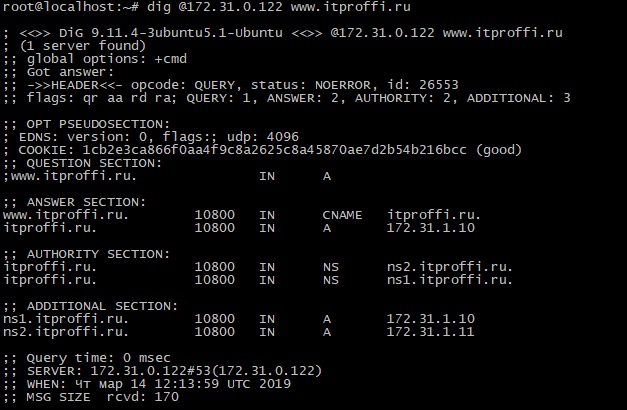

Тестирование сервера bind

Для тестирования новой конфигурации сервера имен bind нам пригодится команда dig из пакета dnsutils. Эту команду можно запустить на любом компьютере с сетевым доступом к вашему DNS-серверу, но лучше всего начать тестирование с локального узла. В рассматриваемом нами примере IP-адрес сервера имен 172.31.0.122. Сначала проверим прямое разрешение имени (получение IP-адреса по доменному имени):

dig @172.31.0.122 www.itproffi.ru

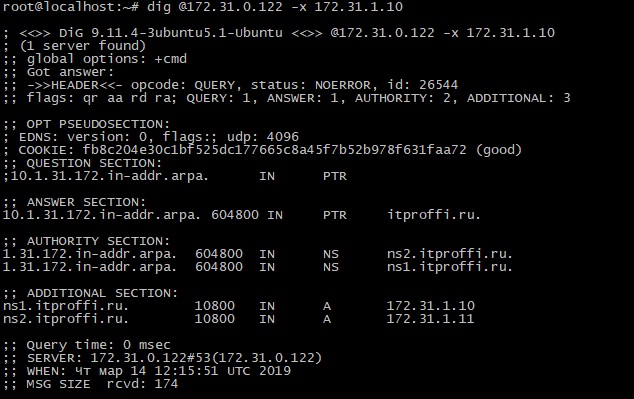

Теперь проверим обратную зону:

dig @172.31.0.122 -x 172.31.1.10

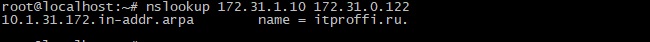

Если вы получили аналогичные результаты, то зона DNS настроена правильно. Вместо команды dig для тестирования можно также использовать команду nslookup.

nslookup 172.31.1.10 172.31.0.122

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник