- Linux & Hacking Guide

- Navigation

- Sunday, 10 May 2015

- Fake Website with DNS Spoofing in Kali Linux

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- dns2proxy

- Описание dns2proxy

- Справка по dns2proxy

- Руководство по dns2proxy

- Функция 1

- Функция 2

- Функция 3

- Описание файлов конфигурации dns2proxy

- Примеры запуска dns2proxy

- Установка dns2proxy

- Установка в Kali Linux

- Установка в Debian, Ubuntu, Mint

- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- PytheM

- Описание PytheM

- Справка по PytheM

- Руководство по PytheM

- Примеры запуска PytheM

- Установка PytheM

- Скриншоты PytheM

- Инструкции по PytheM

Linux & Hacking Guide

The site contains tutorials to solve various linux and hacking problems.

Navigation

Sunday, 10 May 2015

Fake Website with DNS Spoofing in Kali Linux

DNS Spoofing is based on presenting fake DNS replies to a victim in response to their DNS request and, as a result, forcing them to visit a fake website.

In normal DNS communication, the client requests the IP Address of a particular website and the DNS Server responds back with the IP address of that website. The client then connects to the website through the IP Address it received as a response. With DNS Spoofing, the attacker intercepts the DNS request and sends out a response containing a spoofed IP address, before the reply from the real DNS server can reach the client.

Consider the following scenario:

Gateway: 192.168.122.1

Victim : 192.168.122.3

Attacker: 192.168.122.10

There is a LAN which is connected to the Internet through a router ‘Gateway’. There is a machine ‘Victim’ on the LAN , which will access the Internet. There is a machine ‘Attacker’ on the LAN, which will launch a ‘man-in-the-middle’ attack (ARP Spoofing attack) against the ‘Victim’ and ‘Gateway’. All communication between ‘Victim’ and ‘Gateway’ will pass through the ‘Attacker’. For a detailed explanation on ARP Spoofing, refer to this post

How will the Attacker do this ?

‘Attacker’ will send the ‘Victim’ false ARP replies telling that it is ‘Gateway’. And ‘Attacker’ will send the ‘Gateway’ false ARP replies telling that it is ‘Victim’.

When ‘Victim’ requests the IP address of ‘www.facebook.com’ , ‘Attacker’ will intercept the request and respond to the DNS query ( before the actual response arrives) with a spoofed address of ‘192.168.122.10’ (the IP Address of the Attacker). ‘Victim’ will make a connection request to 192.168.122.10 and will end up visiting a fake website hosted on the ‘Attacker’ machine.

1.1) Tell the ‘victim’ that we are ‘gateway’. Open a terminal window and type the below command:

arpspoof -i eth0 -t victimIP gatewayIP

1.2) Tell the ‘gateway’ that we are ‘victim’. Open a terminal window and type the below command:

arpspoof -i eth0 -t gatewayIP victimIP

1.3) Enable IP Forwarding in the kernel. Open a terminal window and type the below command:

sysctl -w net.ipv4.ip_forward=1

1.4) Ensure that Forwarding is enabled in the Firewall. And verify that the firewall doesnot block any incoming or outgoing packets.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

dns2proxy

Описание dns2proxy

Это наступательный DNS сервер.

Этот инструмент предлагает различные функции последующей эксплуатации для жертвы, у которой вы изменили DNS.

Домашняя страница: https://github.com/singe/dns2proxy/ (доступный форк). Первоначально программа была опубликована автором по адресу https://github.com/LeonardoNve/dns2proxy, но из-за нового испанского закона, запрещающего публикацию «наступательных» инструментов/техник в сфере безопасности, он был вынужден удалить исходный код.

Справка по dns2proxy

-h, —help показать справку и выйти

-N, —noforward DNS перенаправление OFF (по умолчанию ON)

-i ИНТЕРФЕЙС, —interface ИНТЕРФЕЙС Интерфейс для использования

-u IP1, —ip1 IP1 Первый IP для добавления в ответ

-d IP2, —ip2 IP2 Второй IP для добавления в ответ

-I IPS, —ips IPS Список из IP для добавления после ip1,ip2 разделяется запятой

-S, —silent Молчаливый режим

-A ADMINIP, —adminIP ADMINIP IP администратора, который не фильтровать

Руководство по dns2proxy

Страница man отсутствует.

Функция 1

Традиционный спуф DNS добавляет в ответ оригинальный IP адрес.

Использование spoof.cfg file:

или вы можете использовать файл domains.cfg, чтобы спуфить все хосты этого же домена:

Имена хостов в nospoof.cfg не будут спуфиться.

Функция 2

Эта функция реализовывает атаку спуфинга DNS добавлением 2 IP адресов на верхушку запросов (резолюции) и настраивает систему следовать этим соединениям.

Вы можете посмотреть подробности в материалах BlackHat Asia 2014 OFFENSIVE: EXPLOITING DNS SERVERS CHANGES и в демо видео.

Для запуска этой атаки есть шеллскрипт, который автоматически настраивает систему использовать IP таблицы. Вы должны отредактировать этот файл, чтобы он подходил к вашей системе. НЕ ЗАБУДЬТЕ переменную AdminIP.

Оба IP должны быть должны быть в той же самой системе, чтобы позволить dns2proxy.py настроить форвардинг.

Скрипт fhtang.sh закроет программу и восстановит нормальные iptables.

Имена хостов в nospoof.cfg не будут спуфиться.

Функция 3

Этот dns сервер автоматически выявляет и корректирует изменения, которые делает sslstrip+ в именах хостов, чтобы избежать HSTS, поэтому будет отвечать должным образом.

Этот сервер необходим для выполнения атаки sslstrip+.

Описание файлов конфигурации dns2proxy

domains.cfg (или dominios.cfg): резолвит все хосты, которые есть в списке доменов по списку IP

spoof.cfg : Спуфит хосты с ip

nospoof.cfg: Отправляет всегда легитимный ответ, когда запрашиваются эти хосты.

nospoofto.cfg: Не отправлять фальшивые ответы по IP из этого списка.

victims.cfg: Если не пусто, отправлять фальшивые ответы только по этим IP адресам.

resolv.conf: DNS сервер для передачи запросов.

Примеры запуска dns2proxy

Информация в данный раздел будет добавлена позже.

Установка dns2proxy

Установка в Kali Linux

Установка в Debian, Ubuntu, Mint

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

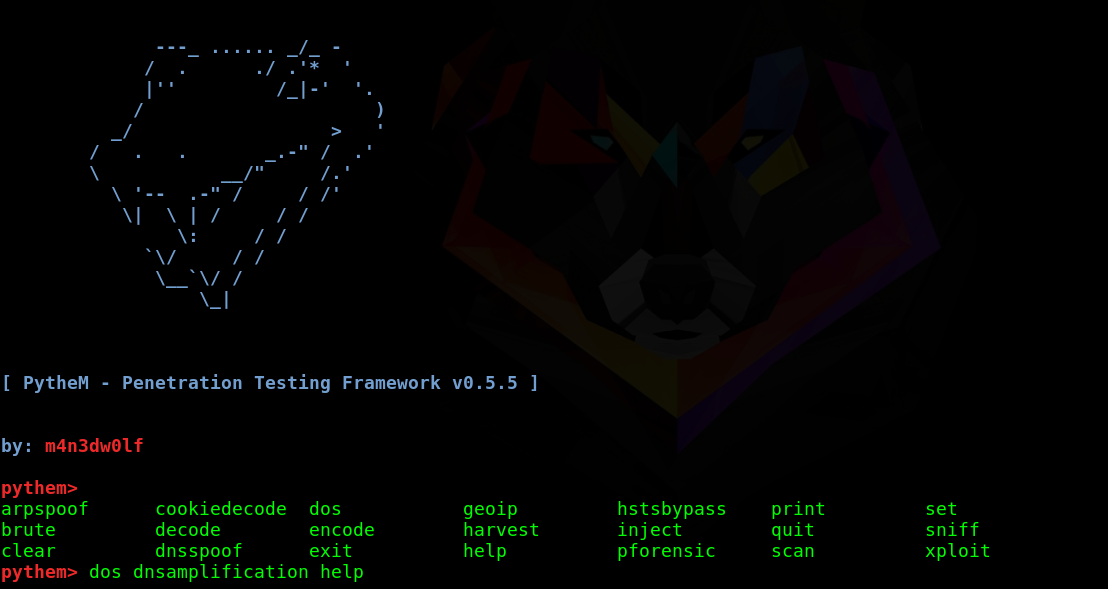

PytheM

Описание PytheM

PytheM — это многоцелевой фреймворк для тестирования на проникновения, написан на Python.

Справка по PytheM

Краткая характеристика команд PytheM.

Раздел: Основное

- help: Напечатать справку.

- exit/quit: Покинуть программу.

- set: Установить значение переменные.

- interface

- gateway

- target

- file

- arpmode

- domain

- redirect

- script

- filter

- print: Напечатать значение переменной.

Раздел: Сеть, человек-посередине и отказ в обслуживании (DOS)

- scan: Выполнить tcp(значимые порты)/manual[ручное](порт)/arp(уровень-2) сканирование.

Следует вызвать после установки интерфейса и цели

Цели могут быть IP адресами или сетевыми диапазонами с CIDR

- tcp

- arp

- manual

- arpspoof: Запустить или остановить атаку arp-спуфинга.

Опциональная настройка arpmode для выбора режима arp-спуфинга должно быть укаозано rep или req

rep для спуфа ответов, req для спуфа запросов

- start

- stop

- dnsspoof: Запустить атаку dns спуфинга.

Следует запускать после начала атаки arp-спуфинга

- start

- stop

- hstsbypass: Запустить sslstrip+ и dns2proxy

SSLstrip+ от: LeonardoNve && M.Marlinspike

DNS2Proxy от: LeonardoNve

Следует вызвать после начала атаки ARP спуфинга

- inject: Запуск веб-сервера со скриптом для внедрения

Следует использовать после начала arp-спуфинга

- start

- stop

- sniff: Запуск сниффинга пакетов.

Следует вызывать после настройки интерфейса

фильтры по запросу для сниффинга:

- http

- dns

- core | Вам нужно это попробовать!

Все фильтры и не-фильтры проходят через пользовательский фильтр PytheM для минимизации избыточности.

- dos: Запустить атаку отказ-в-обслуживании (DoS).

- dnsdrop > Запуск отбразывания DNS запросов, проходящий через трафик человек-посередине.

ARP спуфинг нужно инициализировать для блокировки сети целевого IP или диапазона.

- synflood > Запуск атаки SYN флуда на целевой хост, порт по умолчанию = 80, успользуйте set для изменения порта.

- udpflood > Запуск атаки UDP флуда на целевой хост, порт по умолчанию = 80, успользуйте set для изменения порта.

- teardrop > Запуск атаки UDP teardrop fragmentation.

- land > Запуск атаки LAND на целевой адрес, порт по умолчанию = 80, успользуйте set для изменения порта.

- icmpflood > Запуск атаки ICMP флуда на целевой хост.

- pingofdeath > Запуск атаки ping of death (P.O.D) attack на целевой адрес.

- icmpsmurf > Запуск атаки ICMP на целевой хост. Отправка эхо-запросов с адресом цели в качестве источника.

- dhcpstarvation > Запуск атаки DHCP на сетевой DHCP сервер. Множественный спуфинг MAC, dhcp обнаружение.

- dnsamplification > Запуск атаки DNS на целевой адрес с заданными DNS серверами для аплификации.

- pforensic: Запуск анализатора пакетов

Следует вызывать после настройки интерфейса или файла .pcap

Краткая справка по криминалистическим командам

- help: Напечатать справку

- clear: Очистить экран, то же самое что и «clear» в ОС GNU/Linux

- exit/quit: Возврат в pythem

- show: Показать все пакеты и их индексный номер.

- conversations: Отображение пиктограммы с разговорами между хостами из анализируемого файла.

- packetdisplay [число]: Показать полное содержимое выбранного пакета по индексу.

- packetload [число]: Отобразить полезную нагрузку выбранного по индексу пакета.

Раздел: Разработка эксплойтов и обратный инженеринг

- xploit: Разработка интерактивной оболочки stdin или tcp эксплойта

Аргумент stdin должен быть вызван после настройки файла

Аргумент tcp должен быть вызван после установки цели

- stdin

- tcp

Краткая справка по командам эксплуатирования

- help: Напечатать справку.

- clear: Очистить экран, то же самое что и «clear» в ОС GNU/Linux

- exit/quit: Возврат в pythem.

- set: Установить значения переменных.

- offset > Число ОС ‘A’s чтобы перезаписать указатель команд.

- addr1 > (Опционально) Hexa(0xaddress) Первый адрес для перезаписи после смещения.

- addr2 > (Опционально) Hexa(0xaddress) Второй адрес для перезаписи после смещения.

- nops > (Опционально) Количество NOPs после IP перезаписи или после addr1 и addr2 если они установлены.

- shellcode > (Опционально) Шеллкод (может быть сгенерирован в msfvenom или любым другим).

- lenght > Общая длина полезной нагрузки.

- arch > Архитектура процессора целевой системы.

- print: Напечатать значение переменной.

- decode/encode: Раскодировать или кодировать строку с выбранным образцом.

- search: Автоматический поиск инструкций и опкода в исполнимом бинарнике

- xploit: Запустить эксплойт после всех настрооек.

- fuzz: Запустить фазинг на субъекте.

Если для эксплойта передан файл, то будет фазить stdin

Если для эксплойта передана цель, то будет фазить tcp

Значением сдвига будет число ‘A’s для отправки.

Всё другое будет выполнено в отладочной оболочке GNU с целевым файлом

Раздел: Брут-форс

- brute: Запуск атаки брут-форс.

Следует вызывать после настройки цели и пути файла до словаря

- ssh > ip адрес в качестве цели

- url > url (с http:// или https://) в качестве цели

- form > url (с http:// или https://) в качестве цели

Раздел: Утилиты

- geoip: Приблизительная геолокация распложения IP адреса.

Следует вызывать после установки цели (ip адрес)

- harvest: Сбор учётных данных из указанного файла, файл по умолчанию: sslstrip.log

- decode/encode: Декодировать или кодировать строку по выбранному образцу

- cookiedecode: Декодировать закодированное в base64 url значение куки.

Всё остальное вроде ls, nano, cat и т. д. будет выполнено в терминале

Руководство по PytheM

Страница man отсутствует.

Примеры запуска PytheM

ARP спуфинг — Человек-посередине

ARP+DNS спуф — редирект на поддельную страницу для сбора учётных данных

- используйте SET или любой другой клонер сайтов по своему выбору для клонирования сайтов и размещения на apache2

Человек-посередине с обходом HSTS — Очистка SSL

Человек-посередине с внедрением крюка BeEF

- Запустите BeEF xss framework и получите url скрипта для подцепления

Атака брут-форса SSH

Брут-форс веб-страницы

- Для начала получите исходный код веб-страницы и получите значение и пароля.

- Показать результаты редиректа попытки поскольку если переходит на другую страницу, может сработало.

Бустер контента URL

Блокировка DNS запросов диапазона/IP адреса локальной сети

Может быть полезным блокировать DNS, чтобы вынудить администратора подключения зайти на HTTP сервер роутера со своими учётными данными, для проверки, что происходит.

Перенаправление всех возможных DNS запросов на хост

Подсказка: запустите apache2 или любой другой веб-сервер с заранее подготовленной HTML-страницей.

Установка PytheM

Установка в Kali Linux

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

Скриншоты PytheM

Инструкции по PytheM

Ссылки на инструкции будут добавлены позже.

Источник