- Доменные группы пользователей windows

- Создание группы с помощью консоли Active Directory- Пользователи и компьютеры.

- Создание группы с помощью командной строки.

- Добавление пользователей в локальную группу администраторов через GPO

- Особенности использования группы локальных администраторов в домене Active Directory

- Добавление пользователей в локальную группу администраторов через Group Policy Preferences

- Управление локальными администраторами через Restricted Groups

- Предоставление прав администратора на конкретном компьютере

- Группы пользователей в Windows — группы в Active Directory

Доменные группы пользователей windows

В этой статье хотел бы подробно рассказать о таком понятии как группы в AD. Группы содержат элементы (пользователей, компьютеры, другие группы), управление которыми осуществляется как одним объектом. В Windows Server существует семь типов групп- две группы доменов с тремя областями действий в каждой и локальная группа безопасности.

Существует два типа групп —безопасности и распространения.

Группа распространения — применяется для создания групп почтовых рассылок. Письмо отправленное на группу распространения дойдет всем пользователям группы. Это группа не предназначена для работы с предоставлением доступа на ресурсы.

Группа безопасности — применяется для управления безопасности доступа к ресурсам. Т.е. если вы хотите для сетевой папки создать группу, для этого необходимо создать группу безопасности. Так же с помощью группы безопасности можно сделать почтовую рассылку, но это не рекомендуется делать поскольку для этого есть группа распространения.

Помимо групп существует три области действия для каждой группы:

Локальная в домене — используется для управления разрешениями доступа к ресурсам в пределах всего домена.

Глобальная группа — используется для определение коллекции объектов доменов на основании бизнес-правил и управление объектами, которые требуют ежедневного использования.

Универсальная группа — Рекомендуется использовать в лесах из множество доменов. С помощью нее можно определять роли и управлять ресурсами, которые распределены на нескольких доменах.

Более наглядное отличие всех трех групп представлено в таблице.

| Область действия группы | Члены группы из того же домена | Члены группы из другого домена в том же лесу | Члены группы из доверенного домена | Группе могут быть назначены разрешения в… | Область действия группы можно преобразовать в… | |

| Локальная в домене | Разрешения члена могут быть назначены только в домене, которому принадлежит родительская локальная группа домена | — в универсальную в том случае, если эта группа не содержит другую локальную группу в домене в качестве члена; | ||||

| Универсальная группа | Нет доступа | Любой домен или лес | Нет доступа | Нет доступа | Разрешения члена могут быть назначены в любом домене | — в универсальную в том случае, если изменяемая группа не является членом другой глобальной группы; |

Последний столбец таблицы показывает, что существующую область действия группы можно изменить на любую из трех, единственный нюанс, что для изменения некоторых областей необходимо выполнить два шага, первый изменить на промежуточный, а уже затем на необходимый. Например для того что бы изменить глобальную группу в локальную, потребуется изменить в начале на универсальную, а уже после этого в локальную группу.

Осталась одна группа, которую я не освятил — Локальная группа. Локальная группа считается самой примитивной, так как она доступна только на одном компьютере. Такая группа создается в базе данных диспетчера безопасности учетных записей рядового компьютера и поэтому в домене управление локальными группами не нужно.

Создание группы с помощью консоли Active Directory- Пользователи и компьютеры.

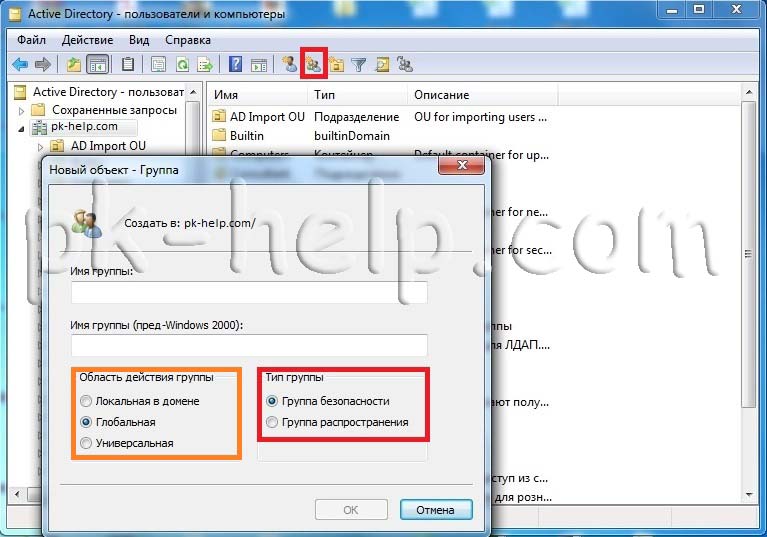

Для того что бы создать группу, необходимо запустить консоль Active Directory- Пользователи и компьютеры, зайти в необходимое подразделение нажать кнопку «Создание новой группы в текущем контейнере«, в открывшемся окне Новый объект- Группа введите имя группы и выберите необходимый тип и область действия.

Создание группы с помощью командной строки.

Для создания группы в командной строке служит команда Dsadd. Общий вид команды Dsadd group DN_группы + дополнительные параметры.

-secgrp. Данный параметр указывает тип группы: безопасности (yes) или распространения (no). Если параметр не указан, то по умолчанию значением данного параметра считается yes;

-scope. Текущий параметр задает область действия группы. Доступные параметры: локальная в домене (l), глобальная (g) или универсальная (u). По умолчанию, также как и при помощи графического интерфейса, область действия назначается глобальной;

-samid. Этот параметр определяет использование для данной группы SAM имени, как уникального атрибута sAMAccountName группы. Желательно имя для sAMAccountName и группы указывать идентичные;

-desc. Данный параметр отвечает за краткое описание группы;

-memberof. Этот параметр назначает одну или несколько групп, к которым требуется добавить новую. Если групп несколько, то их следует добавлять через пробел;

-members. При помощи этого параметра вы можете добавить членов в группу. Члены должны указываться в виде DN-имен и разделяться пробелами.

Пример создания группы с помощью командной строки:

Dsadd group «CN=Администраторы,OU=Группы,DC=pk-help,DC=com» -secgrp yes -scope g -samid «Администраторы сети» -desc «Администраторы сети»

Добавление пользователей в локальную группу администраторов через GPO

С помощью доменных групповых политик вы можете добавить необходимых пользователей AD (или группы) в локальную группу администраторов на серверах или рабочих станциях. Так можно предоставить права локального администратора на компьютерах домена сотрудникам техподдержки, службе HelpDesk, определенным пользователям и другим привилегированным аккаунтам. В этой статье мы покажем насколько способов управления членами локальной группы администраторов на компьютерах домена через GPO.

Особенности использования группы локальных администраторов в домене Active Directory

При добавлении компьютера в домен AD в группу Administrators автоматически добавляется группы Domain Admins, а группа Domain User добавляется в локальную Users.

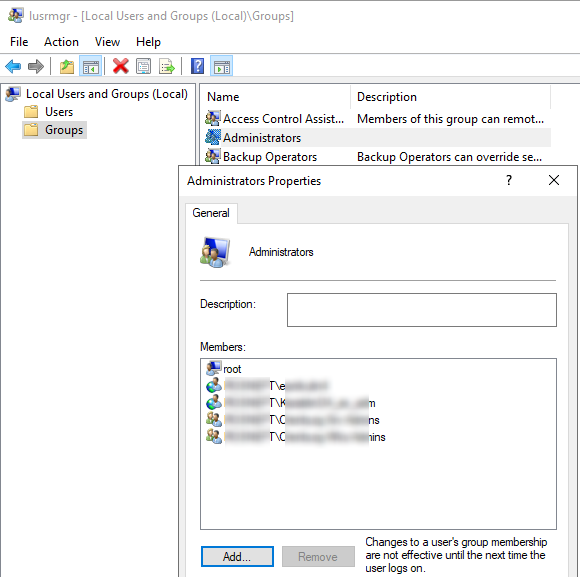

Самый простой способ предоставить права локального администратора на определенном компьютере – добавить пользователя или группу в локальную группу безопасности Administrators через локальную оснастку “Локальные пользователи и группы” (Local users and groups — lusrmgr.msc). Однако такой способ очень неудобен, если компьютеров много и со временем в группах локальных администраторов обязательно окажутся лишние личности. Т.е. при таком способе предоставлении прав неудобно контролировать состав группы локальных администраторов.

В классических рекомендациях по безопасности Microsoft рекомендуется использовать следующие группы для разделения полномочиями администраторов в домене:

- Domain Admins – администраторы домена, используются только на контроллерах домена;

Допустим, нам нужно предоставить группе сотрудников техподдержки и HelpDesk права локального админа на компьютерах в конкретном OU. Создайте в домене новую группу безопасности с помощью PowerShell и добавьте в нее учетные записи сотрудников техподдержки:

New-ADGroup «mskWKSAdmins» -path ‘OU=Groups,OU=Moscow,DC=winitpro,DC=ru’ -GroupScope Global –PassThru

Add-AdGroupMember -Identity mskWKSAdmins -Members user1, user2, user3

Откройте консоль редактирования доменных групповых политик (GPMC.msc), cоздайте новую политику AddLocaAdmins и назначьте ее на OU с компьютерами (в моем примере это ‘OU=Computers,OU=Moscow,dc=winitpro,DC=ru’).

В групповых политиках AD есть два метода управления локальными группами на компьютерах домена. Рассмотрим их по-очереди:

- Ограниченные группы (Restricted Groups)

- Управление локальным группами через предпочтения групповых политик (Group Policy Preferences)

Добавление пользователей в локальную группу администраторов через Group Policy Preferences

Предпочтения групповых политик (Group Policy Preferences, GPP) предоставляют наиболее гибкий и удобный способ предоставления прав локальных администраторов на компьютерах домена через GPO.

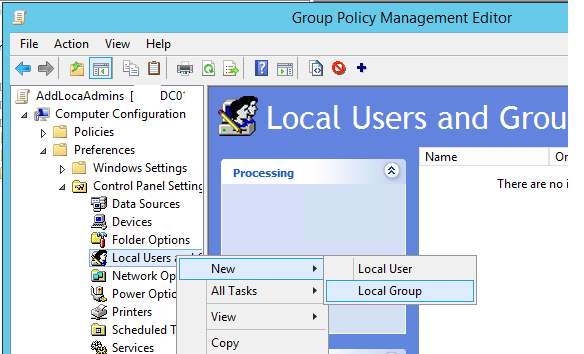

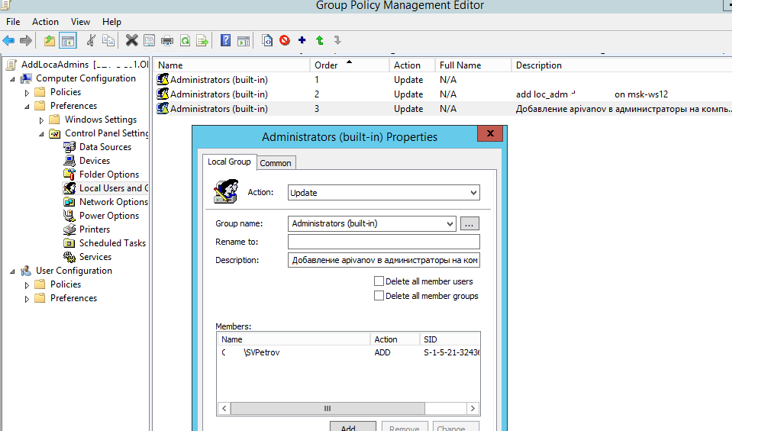

- Откройте созданную ранее политику AddLocaAdmins в режиме редактирования;

- Перейдите в секцию GPO: Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups;

- Щелкните ПКМ по правому окну и добавите новое правило (New ->Local Group);

- В поле Action выберите Update (это важная опция!);

- В выпадающем списке Group Name выберите Administrators (Built-in). Даже если эта группа была переименована на компьютере, настройки будут применены к группе локальных администраторов по ее SID — S-1-5-32-544;

- Нажмите кнопку Add и укажите группы, которые нужно добавить в локальную группу администраторов (в нашем случае это mskWKSAdmins)

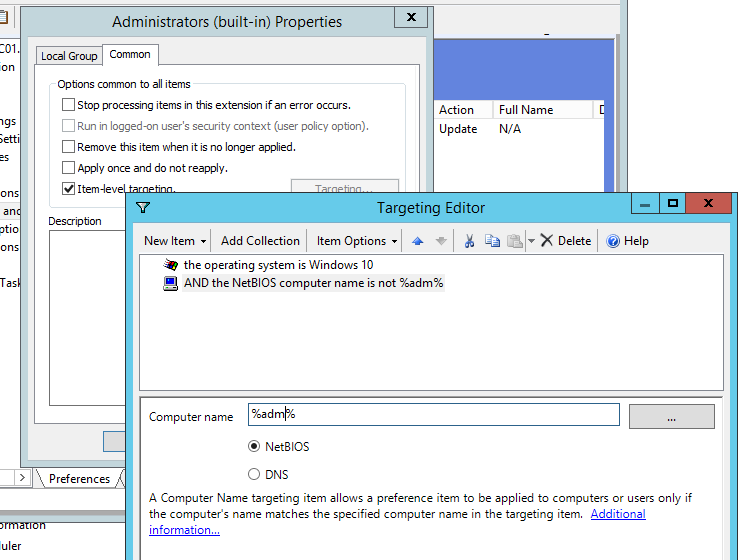

Вы можете настроить дополнительные (гранулярные) условия нацеливания данной политики на конкретные компьютеры с помощью WMI фильтров GPO или Item-level Targeting. Во втором случае перейдите на вкладку Common и отметьте опцию Item-level targeting. Нажмите на кнопку Targeting. Здесь вы можете указать условия, когда данная политика будет применяться. Например, я хочу, чтобы политика добавления группф администраторов применялась только к компьютерам с Windows 10, чьи NetBIOS/DNS имена не содержат adm . Вы можете использовать свои условия фильтрации.

Не рекомендуется добавлять в этой политики индивидуальные аккаунты пользователей, лучше использовать доменные группы безопасности. В этом случае, чтобы предоставить права администраторов очередному сотруднику тех. поддержки, вам достаточно добавить его в доменную группу (не придется редактировать GPO),

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется реже (способ менее гибкий, чем способ с Group Policy Preferences).

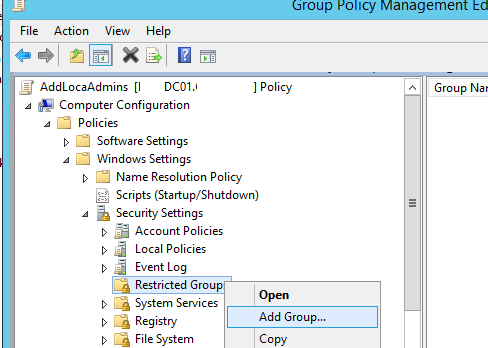

- Перейдите в режим редактирования политики;

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

- В контекстном меню выберите Add Group;

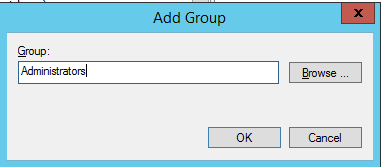

- В открывшемся окне укажите Administrators -> Ok;

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа.

Предоставление прав администратора на конкретном компьютере

Иногда нужно предоставить определенному пользователю права администратора на конкретном компьютере. Например, у вас есть несколько разработчиков, которым периодически необходимы повышенные привилегии для тестирования драйверов, отладки, установки на своих компьютерах. Нецелесообразно добавлять их в группу администраторов рабочих станций на всех компьютерах.

Чтобы предоставить права лок. админа на одном конкретном компьютере можно использовать такую схему.

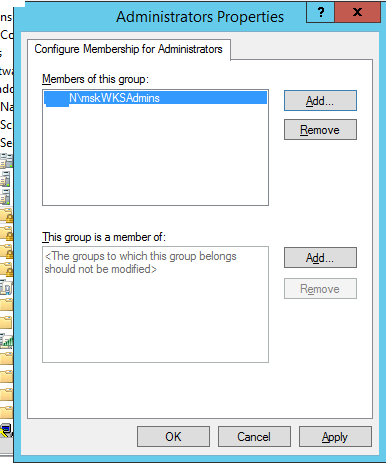

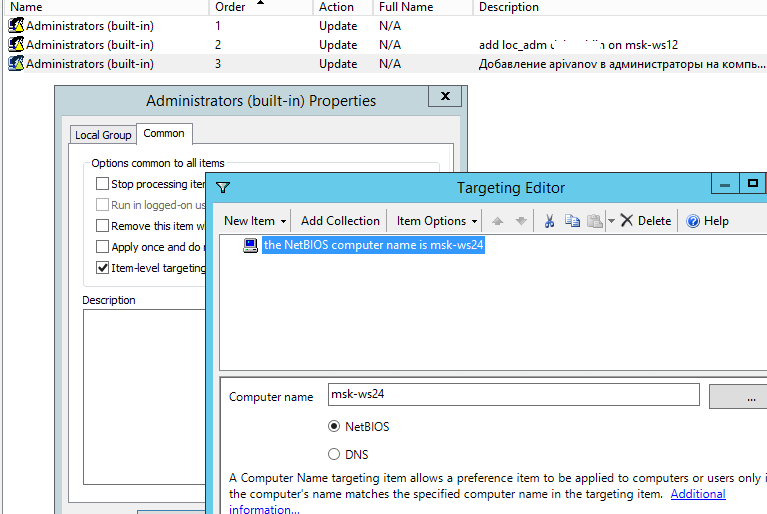

Прямо в созданной ранее политике AddLocalAdmins в секции предпочтений (Computer Configuration –> Preferences –> Control Panel Settings –> Local Users and Groups) создайте новую запись для группы Administrators со следующими настройками:

- Action: Update

- Group Name: Administrators (Built-in)

- Description: “Добавление apivanov в лок. администраторы на компьютере msk-ws24”

- Members: Add -> apivanov

- На вкладке Common ->Targeting указать правило: “the NETBIOS computer name is msk-ws24”. Т.е. данная политика будет применяться только на указанном здесь компьютере.

Также обратите внимание на порядок применения групп на компьютере – Order. Настройки локальных групп применяются сверху вниз (начиная с политики с Order 1).

Первая политика GPP (с настройками “Delete all member users” и “Delete all member groups” как описано выше), удаляет всех пользователей/группы из группы локальных администраторов и добавляет указанную доменную группу. Затем применится дополнительная политика для конкретного компьютера и добавит в администраторы указанного пользователя. Если нужно изменить порядок применения членства в группе Администраторы, воспользуйтесь кнопками вверху консоли редактора GPO.

Группы пользователей в Windows — группы в Active Directory

Это вторая из двух статей, посвященных группам пользователей в Windows. Предыдущая статья была посвящена локальным группам. Перед прочтением данной статьи настоятельно рекомендуется сначала ознакомиться с первой статьей.

Принципиальное отличие групп в Active Directory от локальных групп — они могут включать в себя не только пользователей и группы, но и компьютеры. Однако сегодня мы рассмотрим только группы пользователей.

В Active Directory существует два типа групп и три области действия групп.

Начнём с типов групп.

Группа безопасности — применяется для предоставления доступа к ресурсам. Под ресурсами подразумеваются не только файлы и папки на компьютерах и серверах, но и другие объекты Active Directory;

Группа распространения — применяется для создания почтовых рассылок. Обычно используется при установке Microsoft Exchange Server.

Области действия группы:

Локальная в домене — управление разрешениями на доступы к ресурсам будет происходить в пределах одного домена. При этом в локальную группу могут входить учетные записи из другого домена. Локальные группы могут входить в другие локальные группы, но не могут входить в глобальные;

Глобальная — используется для предоставления доступа к ресурсам в другом домене. Нужно учитывать, что в глобальную группу могут входить только учетные записи из того же домена. Глобальные группы могут входить в другие глобальные и локальные группы;

Универсальная — пригодится, если нужно предоставлять доступы в разных доменах. Рекомендуется использовать эту область действия только для редко редактируемых групп, поскольку внесение изменений в такую группу потребует репликацию глобального каталога.

Проще всего управлять группами из консоли Active Directory — пользователи и компьютеры. Для создания группы выделите нужный OU (подразделение) в консоли Active Directory и вызовите правой кнопкой мыши контекстное меню. В нём выберите Создать → Группа.

Введите имя группы, укажите её тип и область действия.

Мы можем включить в группу и пользователей, и другие группы. Сделать это можно либо через свойства группы (вкладка Члены группы), либо выделив нужную учетную запись и, щёлкнув правой кнопкой мыши, выбрать в открывшемся меню пункт Добавить в группу. Работает и при выделении сразу нескольких учетных записей.

Хотя группы в Active Directory и имеют больше функций по сравнению с локальными группами, их основное предназначение тоже заключается в предоставлении доступа к различным ресурсам. Только теперь мы определяем доступ не только к файлам и папкам, но и к компьютерам, серверам или, например, принтерам. Что касается файловой системы, то здесь предоставление доступа происходит ровно тем же способом, который мы рассмотрели в предыдущей статье, только местом поиска объектов является уже не локальный компьютер.

Хотя группы пользователей в Active Directory это, в целом, простой инструмент, он представляет собой лишь одно звено в той цепи, что отвечает за управление сетями на базе Windows. Компания Microsoft потратила много времени на совершенствование Active Directory, так что возвращаться к этой службе каталогов в статьях про Windows нам придётся частенько.