- Доверенные сайты Microsoft Edge

- Microsoft Edge. Определение и добавление доверенных сайтов

- Помощь в борьбе с мошенниками

- Windows Hello

- Smart Screen

- О системе репутации сертификатов

- Поддержка современных веб-стандартов в браузере

- Как ещё облегчить работу с доверенными сайтами?

- Как добавить сайт в доверенные узлы Internet Explorer?

- Как добавить в исключения брандмауэра Windows 10

- Руководство по настройке брандмауэра в Windows 10

- Настройка брандмауэра

- Типы сетей

- Включение и отключение, блокировка, уведомления

- Сброс настроек

- Взаимодействие с программами

- Правила

- Профили

- Практика

- Создание правил для программ

- Работа с исключениями

- Правила для портов

- Заключение

Доверенные сайты Microsoft Edge

Microsoft Edge доверенные сайты сохраняет в специальной программе. Но для этого не требуется дополнительных навыков. Всё просто и понятно, разберётся даже начинающий пользователь.

Microsoft Edge. Определение и добавление доверенных сайтов

Новые версии программы Microsoft Edge порадуют пользователя расширенными возможностями для обеспечения дополнительной безопасности. Благодаря этому можно спокойно работать в Интернете, не беспокоясь о своей личной информации.

Помощь в борьбе с мошенниками

Строгие протоколы безопасности позволят спокойно себя чувствовать не только в домашних условиях, но и на работе, для офиса. Пользователи будут уверены в том, что переходят именно на ту страницу, которая им нужна. И не понимают, как добавить оригиналы, зачем это нужно.

Windows Hello

Пользователи часто не замечают, что вводят пароли и данные по банковским картам не на самом надёжном

Для повышения безопасности надо лишь запретить пользователям вводить пароли, которые выглядят, как обычный текст. Технология Windows Hello поддерживает асимметричное шифрование, проверяющее данные не только странички, но и самого пользователя.

Smart Screen

Эта технология вводится для защиты от фишинга. Она проверяет репутацию каждого сайта, который посещается пользователем. Блокируются любые страницы, на которых замечены хоть малейшие признаки фишинга. От мошенничества защищают дополнительные фильтры, применяемые системой. После этого страницы вызывают только доверие.

О системе репутации сертификатов

Сайты, шифрующие интернет-трафик, обычно вызывают доверие. Но таким доверием пользуются и вредоносные страницы. Они пользуются поддельными, либо неправильно полученными сертификатами. И выдают себя фактически за надёжные сайты.

Система репутации была представлена ещё в прошлом году как один из инструментов борьбы с подобными проблемами. Недавно система была расширена. Теперь можно отправлять отчёты о мошенниках напрямую компании Microsoft, гарантирующей надёжность.

Поддержка современных веб-стандартов в браузере

В Microsoft эдж используется новый модуль отрисовки, который называется Microsoft Edge HTML. Он ориентируется на поддержку современных стандартов, дающих возможность создать и поддержать согласованность браузера со всеми технологиями современности.

Работа только с надёжными сайтами становится возможной благодаря следующим стандартам:

- Функция строгой безопасности транспортировки HTTP. Подключение к важным сайтам не вызовет никаких сомнений у владельцев. Например, когда они работают с банками.

- Поддержка стандарта W3C. Он позволяет использовать межсайтовые сценарии, чтобы защищать любую информацию, расположенную в сети.

У последних версий Microsoft Edge стал 64-разрядным приложением.

Самое значительное изменение состоит в том, что теперь браузеры от Microsoft универсальны. Модель процессов претерпела фундаментальное изменение. Теперь практически всё работает в специальных моделях песочниц.

ЦУ 64-разрядной системы браузер работает не просто по умолчанию, но на протяжении любого времени. Ценность этого решения заключается в увеличении надёжности. Задача атаки на определённые участки памяти усложняется благодаря тому, что некоторые её компоненты создаются случайным образом. С геометрической прогрессией адресное пространство становится обширнее. Поиск чувствительных компонентов для злоумышленников становится более сложным.

Как ещё облегчить работу с доверенными сайтами?

Главное достоинство у нового браузера – его простота, отсутствие панелей с большим количеством ненужной, даже устаревшей информации. Движок используется тот же, что и в Internet Explorer 11 версии. Просто с исключением некоторых функций из него.

Это значит, что добавить доверенные сайты в надёжные списки в браузер можно таким же образом, как и у предыдущей разработки. Эта информация находится на вкладке, посвящённой Безопасности.

Сам браузер разработан на основе Bing. Виртуальные помощники помогут разобраться во всех новых и интересных возможностях. При совершении определённых действий пользователю потом сразу предлагают соответствующий контекст. Страницы постоянно сканируются, что позволяют выделить информацию, наиболее интересную для того или иного человека.

В браузере легко сохранить нужные страницы вместе со статьями для последующего чтения. Тогда не нужно будет вообще выходить в интернет, чтобы прочитать их позднее. Информация может отображаться в урезанном формате, вообще без дополнительной рекламы и баннеров. При желании любой откроет режим заметок, где можно не только делать записи, но и создавать зарисовки. Или сохранить страницу в одно из поддерживаемых приложений, а затем отправить на другие устройства.

Радует и то, что теперь гораздо меньше проблем с отображением информации. Поддерживаются все необходимые технологии, включая флеш-плееры. Они так же помогут разобраться с сайтами, которые вызывают сомнения, или относятся к разряду надёжных.

Как добавить сайт в доверенные узлы Internet Explorer?

Практически у каждого пользователя интернета есть свои любимые сайты, которые вы часто посещаете, которым вы полностью доверяете, да и полностью уверены в том, что они будут безопасны для вашего компьютера.

Но зачастую, при стандартных настройках браузера, IE всячески мешает вам работать на таких сайтах. Он начинает выдавать кучи уведомлений, предупреждений, запрещает выполнять некоторые действия, ссылаясь на недостаточную безопасность. Иногда это имеет смысл, однако, в большинстве случаев, всё это безосновательно, а посещение и работа с сайтом не принесут вам никакого вреда.

Думаю, мало кому хочется, чтобы браузер всячески ограничивал вас: мешал скачивать файлы, переходить по ссылкам, выдавал ошибки безопасности, либо же ошибки сертификатов. Чтобы этого не происходило, вам следует добавить сайты в доверенные сайты Interent Explorer. Важно отметить тот факт, что некоторые сайты, для их корректной работы, требуют добавления в доверенные узлы.

Итак, разобравшись с тем, что такое доверенные узлы, мы переходим к самому важному вопросу. Как добавить сайт в Internet Explorer?

Для этого необходимо нажать на шестеренку в верхнем правом углу браузера, выбрать “Свойства браузера, перейти в раздел “Безопасность”, нажать “Надежные сайты” и кликнуть по кнопке “Сайты”

В этом разделе вы можете добавить надёжный сайт в Internet Explorer. После этого сайт получит расширенные полномочий и сможет функционировать без каких – либо ограничений. Однако стоит помнить, что следует выбирать такие сайты очень осторожно. Помимо этого, сайты могут подвергаться хаккерским атакам. Но если он окажется у вас в списке доверенных, то его посещение, как и работа с ним, могут повредить вашей безопасности. Поэтому стоит с осторожностью пользоваться этой функцией.

Как добавить в исключения брандмауэра Windows 10

Беспрепятственный доступ в интернет необходим множеству программ: веб-браузерам, почтовым клиентам, мессенджерам, играм с онлайн-доступом. Но даже приложениям, не работающим в тесном взаимодействии с интернетом, может потребоваться загрузить обновления с сервера компании-разработчика. Поэтому вопрос о добавлении программы в исключения брандмауэра Windows 10 актуален для многих пользователей.

Самый простой, хотя и не единственный, способ внести приложение в исключения брандмауэра — воспользоваться его настройками. Этот метод мы и разберем в нашей пошаговой инструкции. Учтите, что для изменения разрешений брандмауэра Windows вы должны обладать на компьютере правами администратора.

- Для запуска встроенного брандмауэра в Windows 10 воспользуемся системным поиском. Открыть окно поиска можно с помощью горячих клавиш Windows + Q или Windows + S. Вводим слово «брандмауэр» в поле ввода и кликаем на название программы «Брандмауэр Защитника Windows», показавшееся выше.

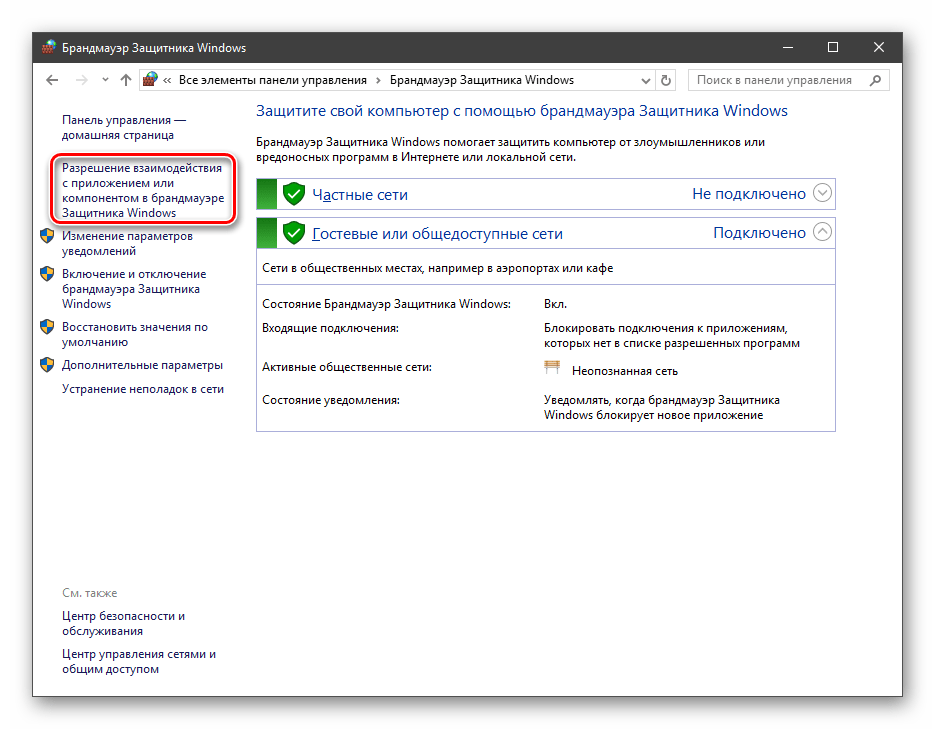

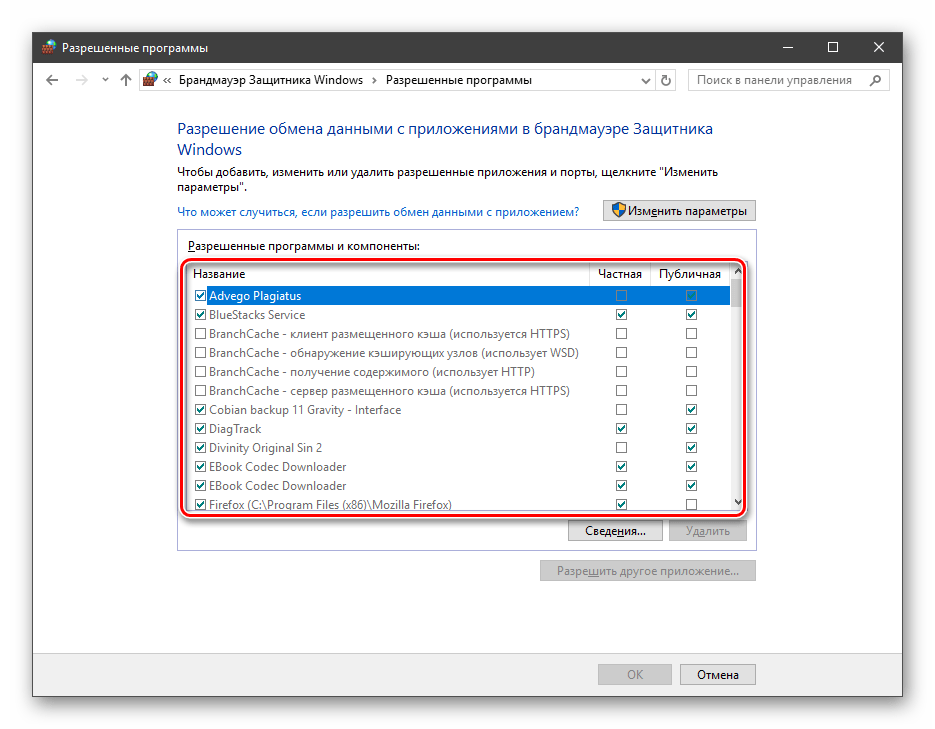

2. В открывшемся окне слева кликаем на ссылку «Разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows».

3. Нажимаем кнопку «Изменить параметры». После того как кнопка «Разрешить другое приложение» в нижней части окна станет активной, нажимаем на нее.

4. В появившемся окне нажимаем кнопку «Обзор» и находим исполняемый файл нужного приложения (в нашем примере это браузер Google Chrome) и нажимаем кнопку «Открыть».

5. Затем в окне «Добавление приложения» нажимаем кнопку «Тип сетей» и указываем, в каких сетях мы хотим разрешить обмен данными с этим приложением, и подтверждаем свой выбор нажатием кнопки «ОК».

6. Нажимаем кнопку «Добавить» в окне «Добавление приложения», и оно появится в списке «Разрешенные программы и компоненты». Чтобы завершить настройку разрешения, нажимаем кнопку «ОК».

Всё, настройка завершена, теперь окно брандмауэра можно закрыть.

Руководство по настройке брандмауэра в Windows 10

Настройка брандмауэра

Многие пользователи пренебрежительно относятся к встроенному файерволу, считая его неэффективным. Вместе с тем, данный инструмент позволяет значительно повысить уровень безопасности ПК с помощью простых инструментов. В отличие от сторонних (особенно бесплатных) программ, брандмауэр довольно легок в управлении, имеет дружественный интерфейс и понятные настройки.

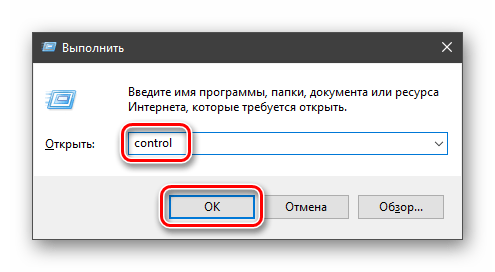

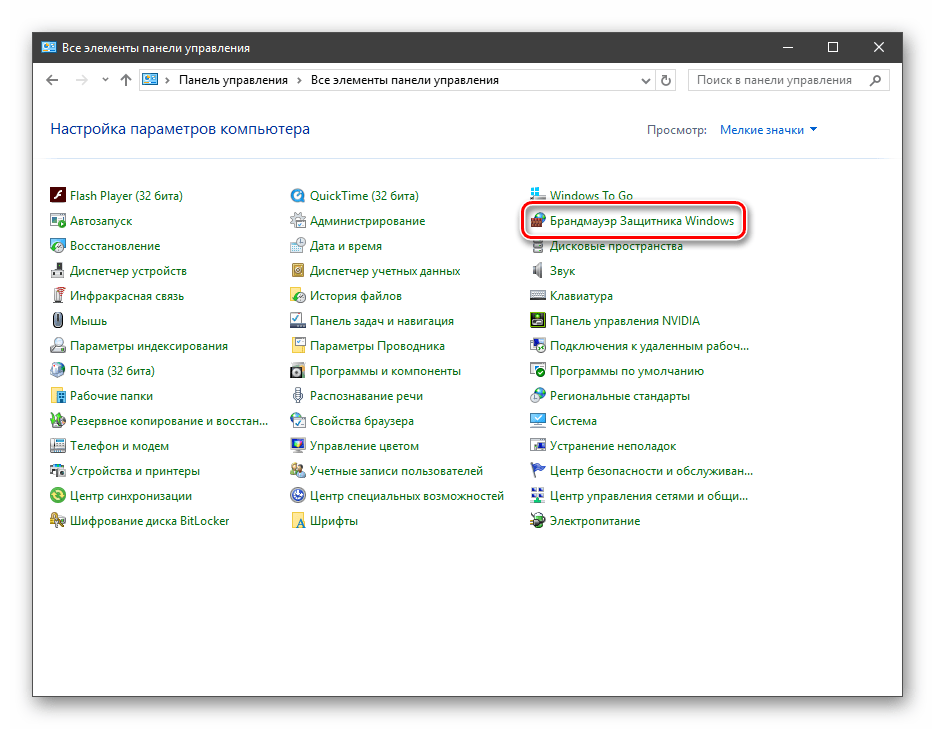

Добраться до раздела опций можно из классической «Панели управления» Windows.

- Вызываем меню «Выполнить» комбинацией клавиш Windows+R и вводим команду

Переключаемся на режим просмотра «Мелкие значки» и находим апплет «Брандмауэр защитника Windows».

Типы сетей

Различают два типа сетей: частные и общественные. Первыми считаются доверенные подключения к устройствам, например, дома или в офисе, когда все узлы известны и безопасны. Вторыми – соединения с внешними источниками через проводные или беспроводные адаптеры. По умолчанию общественные сети считаются небезопасными, и к ним применяются более строгие правила.

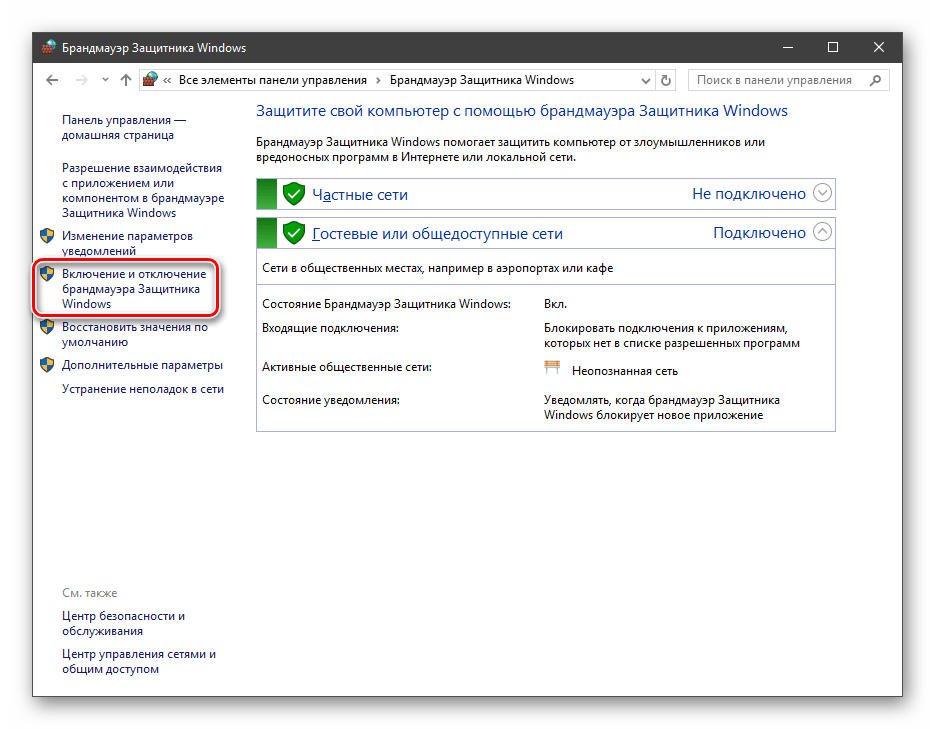

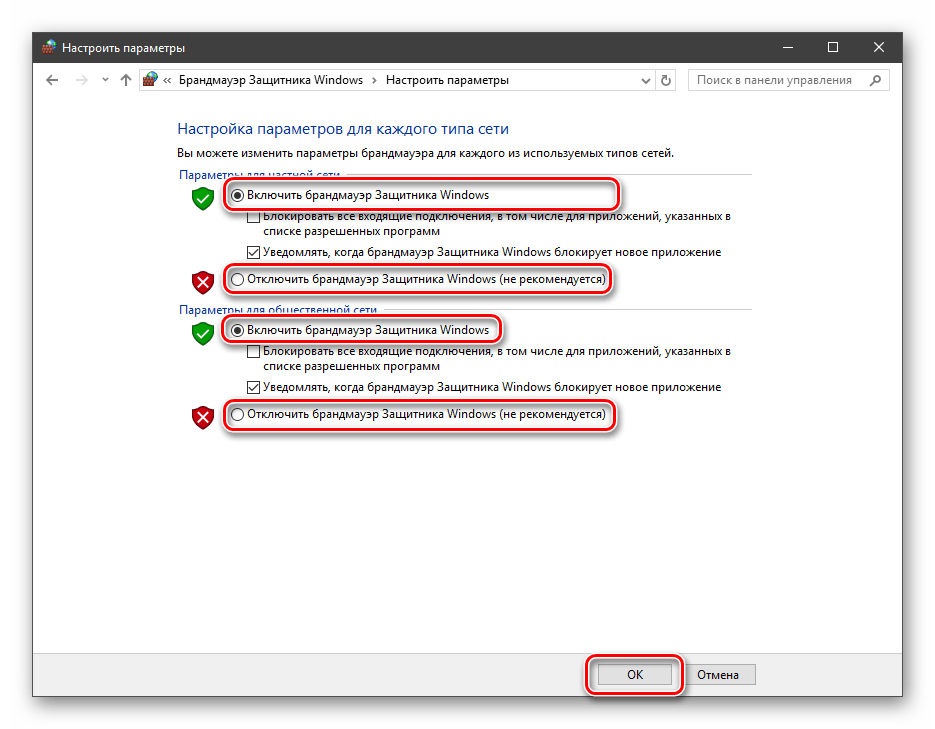

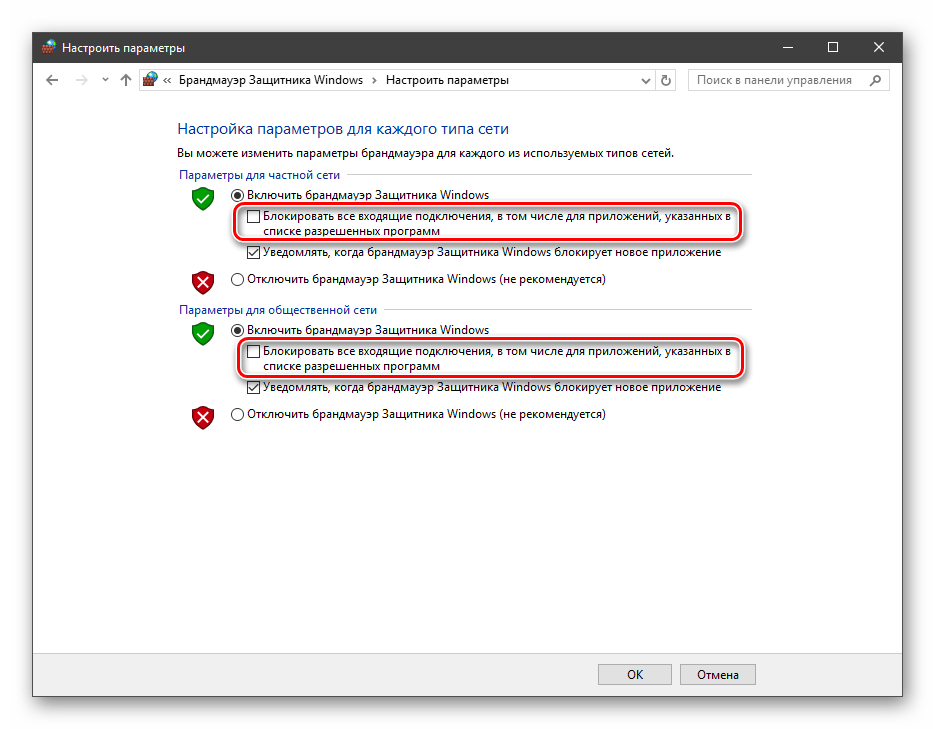

Включение и отключение, блокировка, уведомления

Активировать брандмауэр или отключить его можно, перейдя по соответствующей ссылке в разделе настроек:

Здесь достаточно поставить переключатель в нужное положение и нажать ОК.

Блокировка подразумевает запрет всех входящих подключений, то есть любые приложения, в том числе и браузер, не смогут загружать данные из сети.

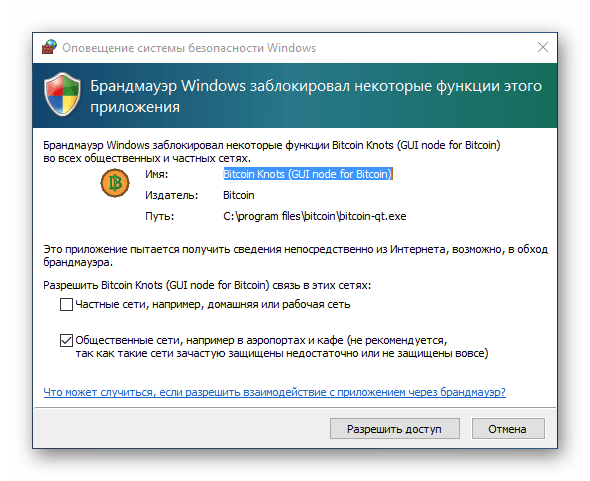

Уведомления представляют собой особые окна, возникающие при попытках подозрительных программ выйти в интернет или локальную сеть.

Функция отключается снятием флажков в указанных чекбоксах.

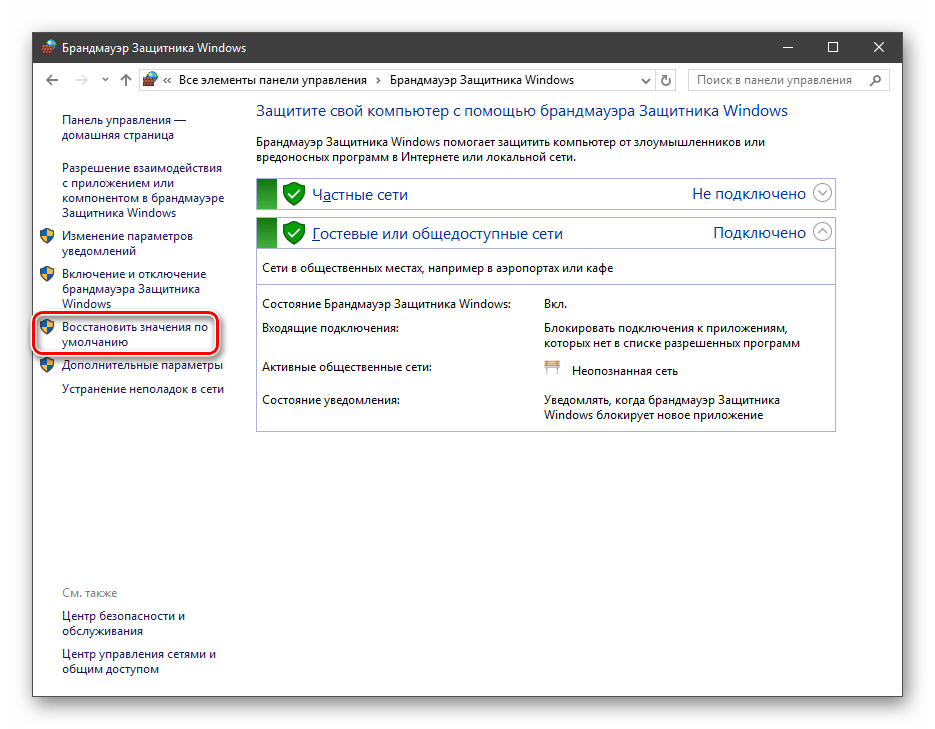

Сброс настроек

Данная процедура удаляет все пользовательские правила и приводит параметры к значениям по умолчанию.

Сброс обычно производится при сбоях в работе брандмауэра в силу различных причин, а также после неудачных экспериментов с настройками безопасности. Следует понимать, что и «правильные» опции также будут сброшены, что может привести к неработоспособности приложений, требующих подключения к сети.

Взаимодействие с программами

Данная функция позволяет разрешить определенным программам подключение к сети для обмена данными.

Этот список еще называют «исключениями». Как с ним работать, поговорим в практической части статьи.

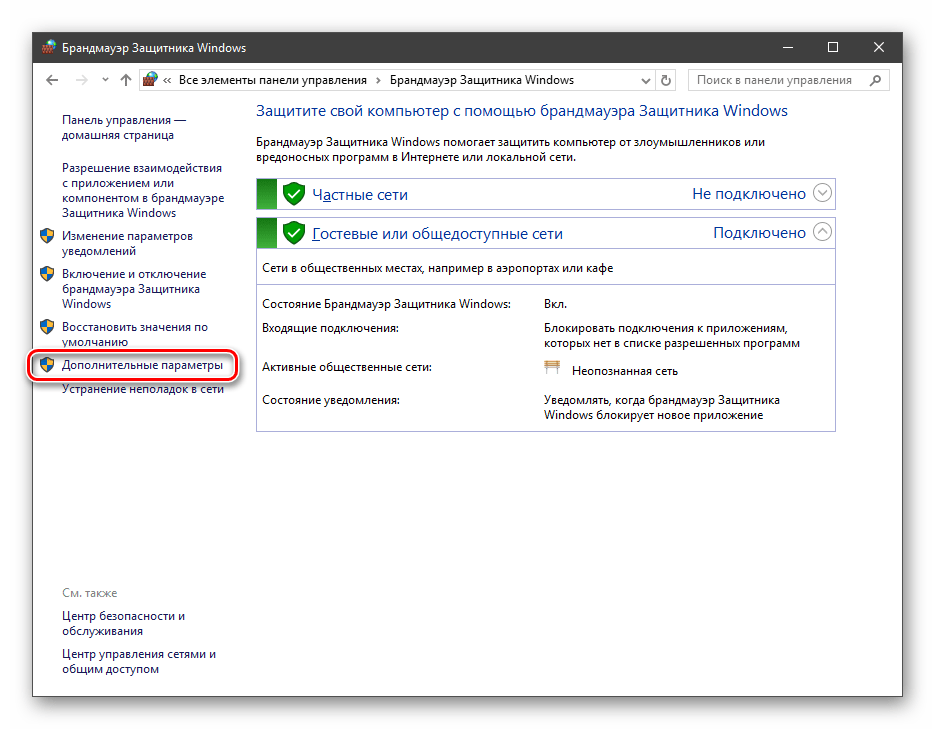

Правила

Правила – это основной инструмент брандмауэра для обеспечения безопасности. С их помощью можно запрещать или разрешать сетевые подключения. Эти опции располагаются в разделе дополнительных параметров.

Входящие правила содержат условия для получения данных извне, то есть загрузки информации из сети (download). Позиции можно создавать для любых программ, компонентов системы и портов. Настройка исходящих правил подразумевает запрет или разрешение отправки запросов на сервера и контроль процесса «отдачи» (upload).

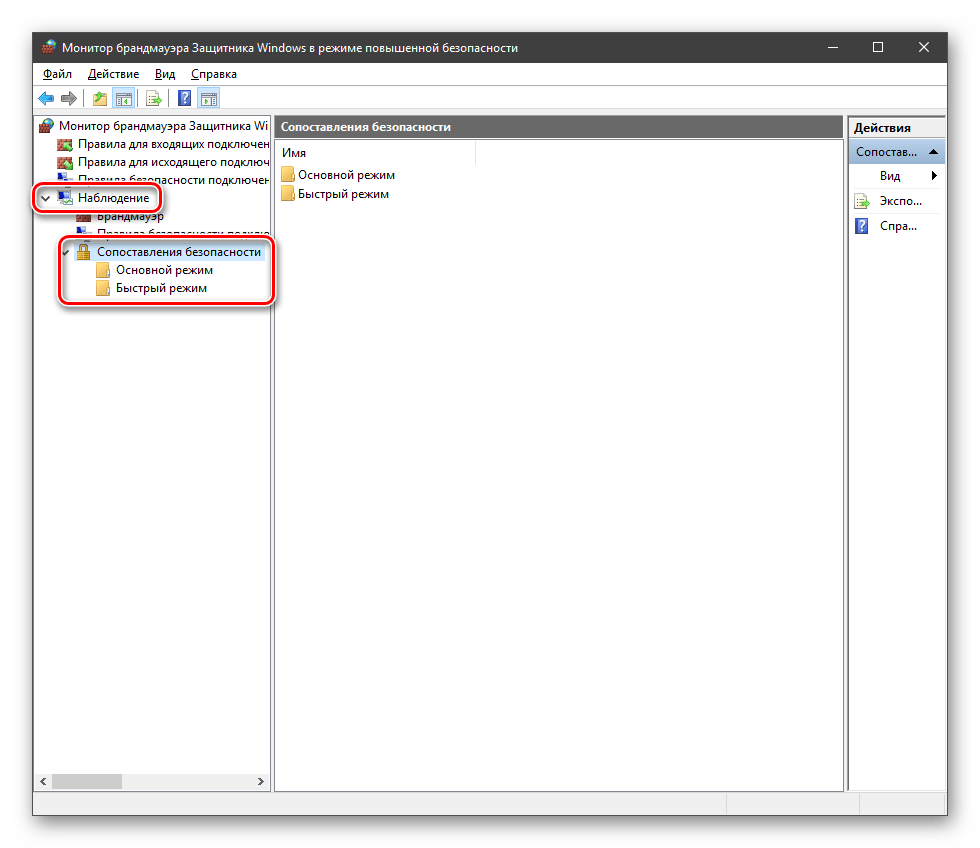

Правила безопасности позволяют производить подключения с использованием IPSec – набора специальных протоколов, согласно которым проводится аутентификация, получение и проверка целостности полученных данных и их шифрование, а также защищенная передача ключей через глобальную сеть.

В ветке «Наблюдение», в разделе сопоставления, можно просматривать информацию о тех подключениях, для которых настроены правила безопасности.

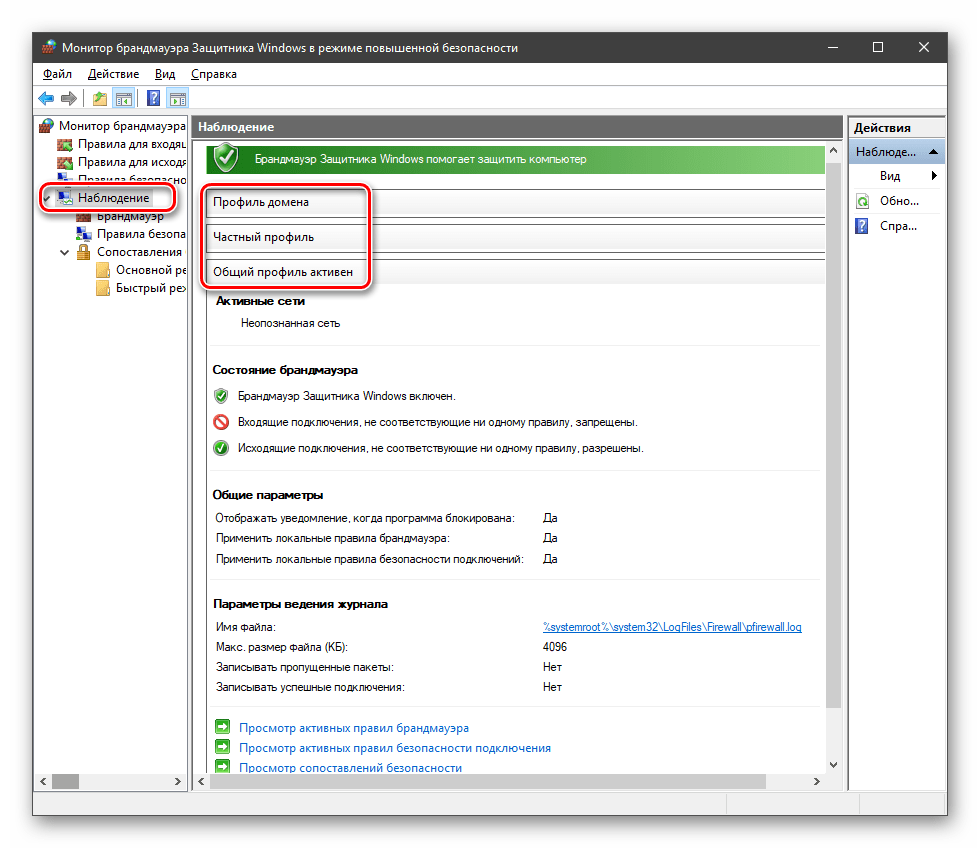

Профили

Профили представляют собой набор параметров для разных типов подключений. Существуют три их типа: «Общий», «Частный» и «Профиль домена». Мы их расположили в порядке убывания «строгости», то есть уровня защиты.

При обычной работе эти наборы активируются автоматически при соединении с определенным типом сети (выбирается при создании нового подключения или подсоединении адаптера – сетевой карты).

Практика

Мы разобрали основные функции брандмауэра, теперь перейдем к практической части, в которой научимся создавать правила, открывать порты и работать с исключениями.

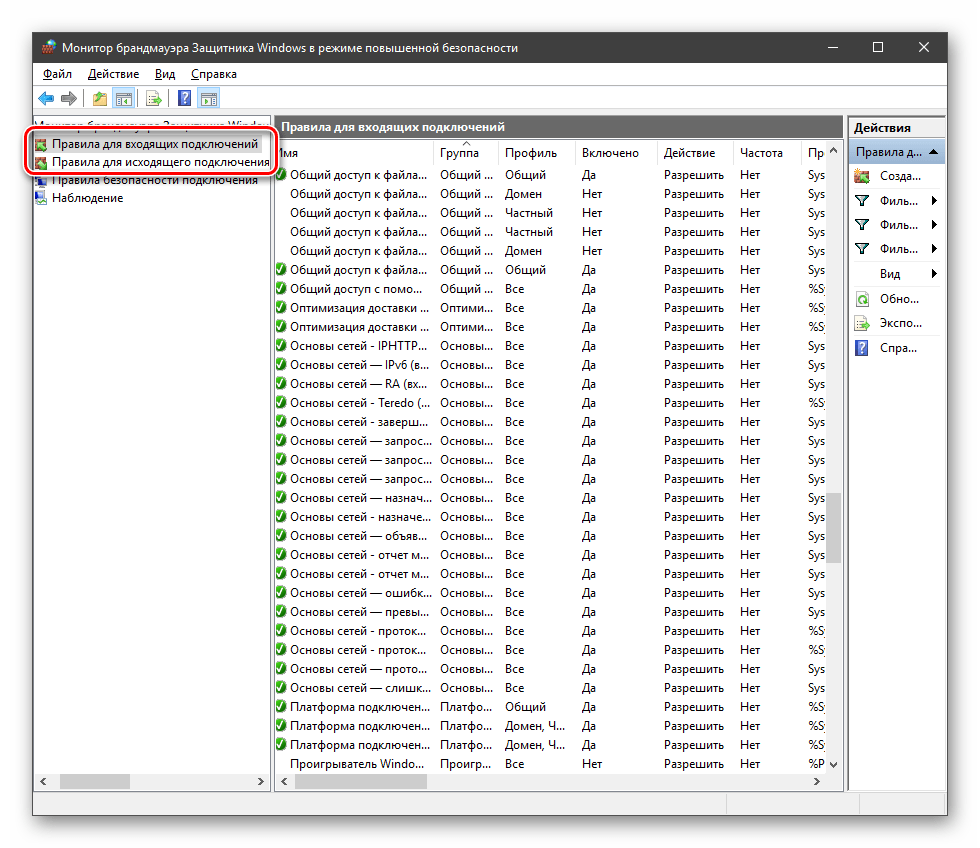

Создание правил для программ

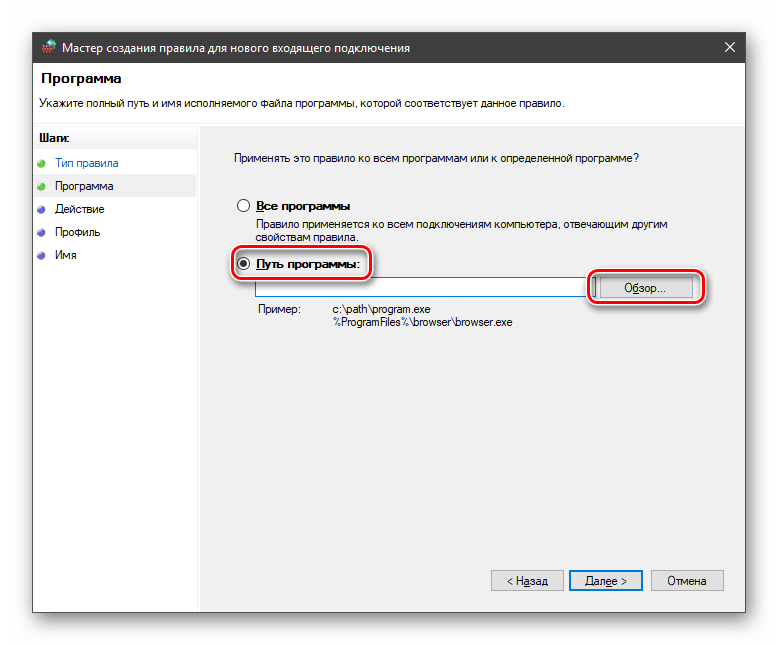

Как мы уже знаем, правила бывают входящие и исходящие. С помощью первых настраиваются условия получения трафика от программ, а вторые определяют, смогут ли они передавать данные в сеть.

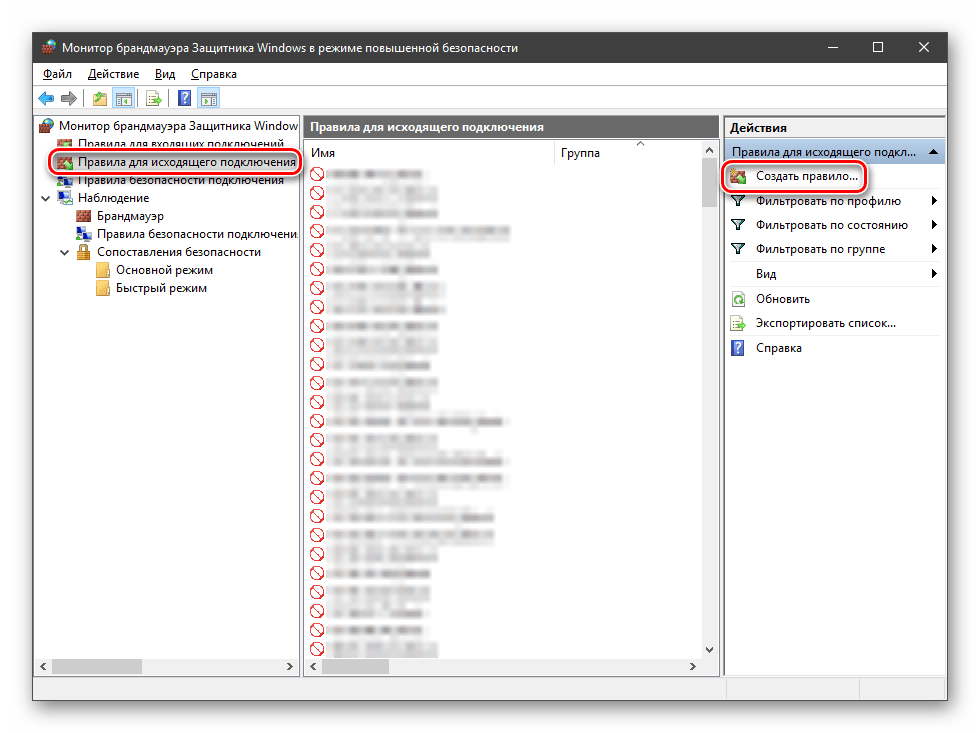

- В окне «Монитора» («Дополнительные параметры») кликаем по пункту «Правила для входящих подключений» и в правом блоке выбираем «Создать правило».

Оставляем переключатель в положении «Для программы» и жмем «Далее».

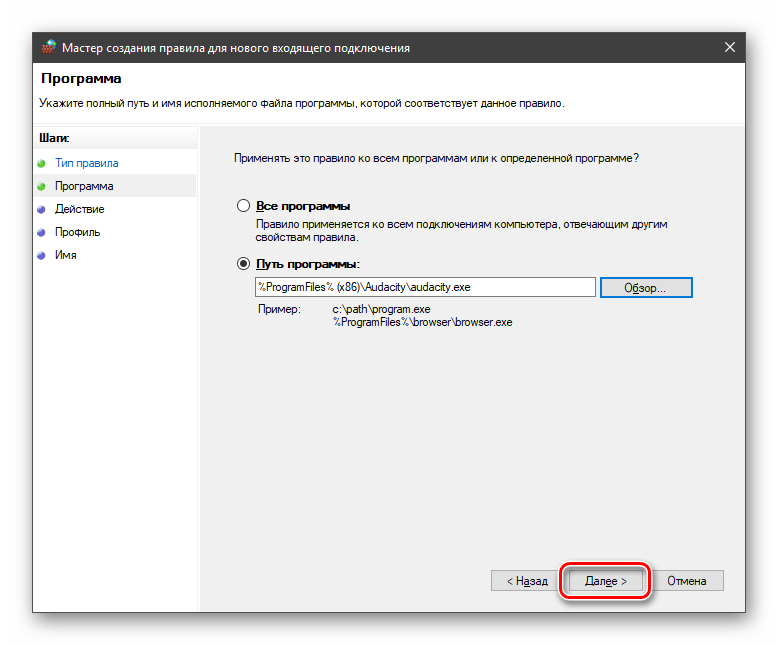

Переключаемся на «Путь программы» и жмем кнопку «Обзор».

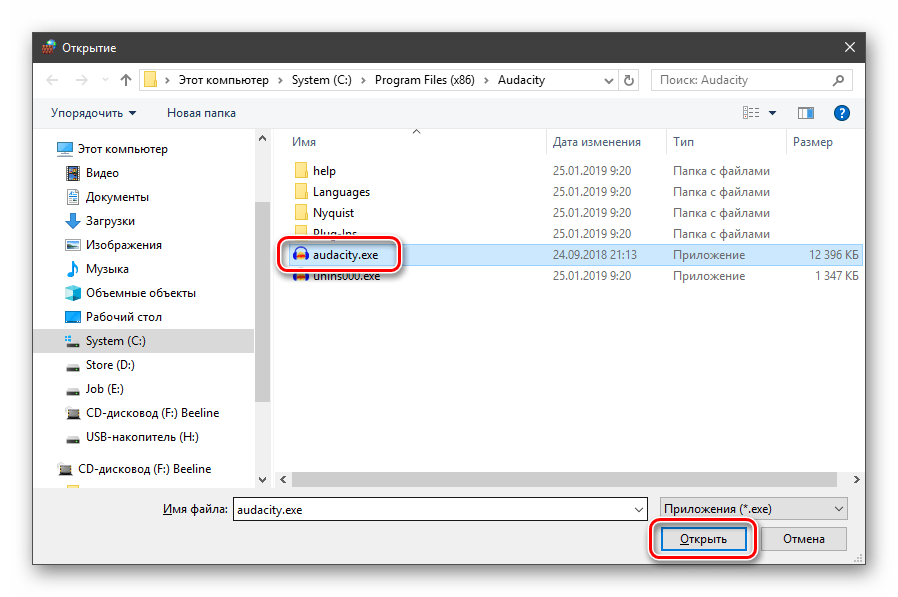

С помощью «Проводника» ищем исполняемый файл целевого приложения, кликаем по нему и нажимаем «Открыть».

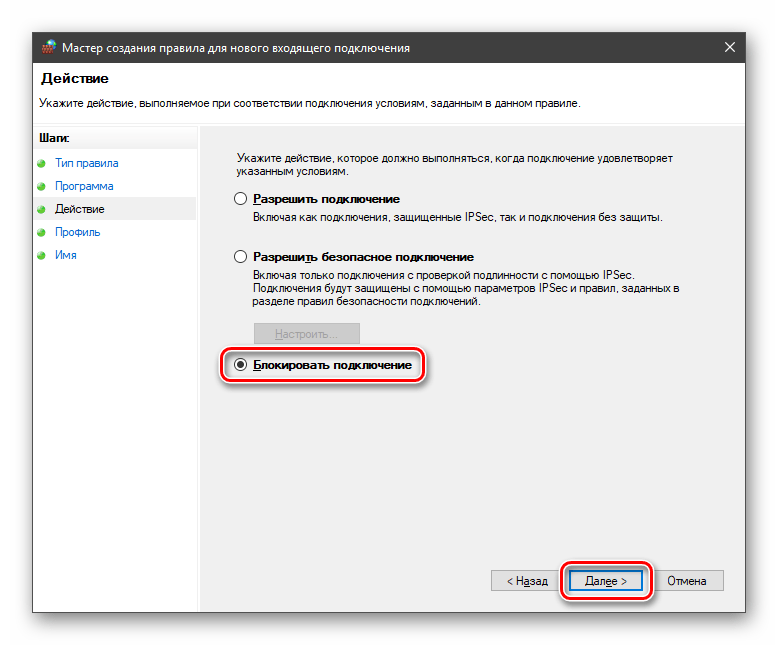

В следующем окне видим варианты действия. Здесь можно разрешить или запретить подключение, а также предоставить доступ через IPSec. Выберем третий пункт.

Определяем, для каких профилей будет работать наше новое правило. Сделаем так, чтобы программа не могла подключаться только к общественным сетям (напрямую к интернету), а в домашнем окружении работала бы в штатном режиме.

Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание. После нажатия кнопки «Готово» правило будет создано и немедленно применено.

Исходящие правила создаются аналогично на соответствующей вкладке.

Работа с исключениями

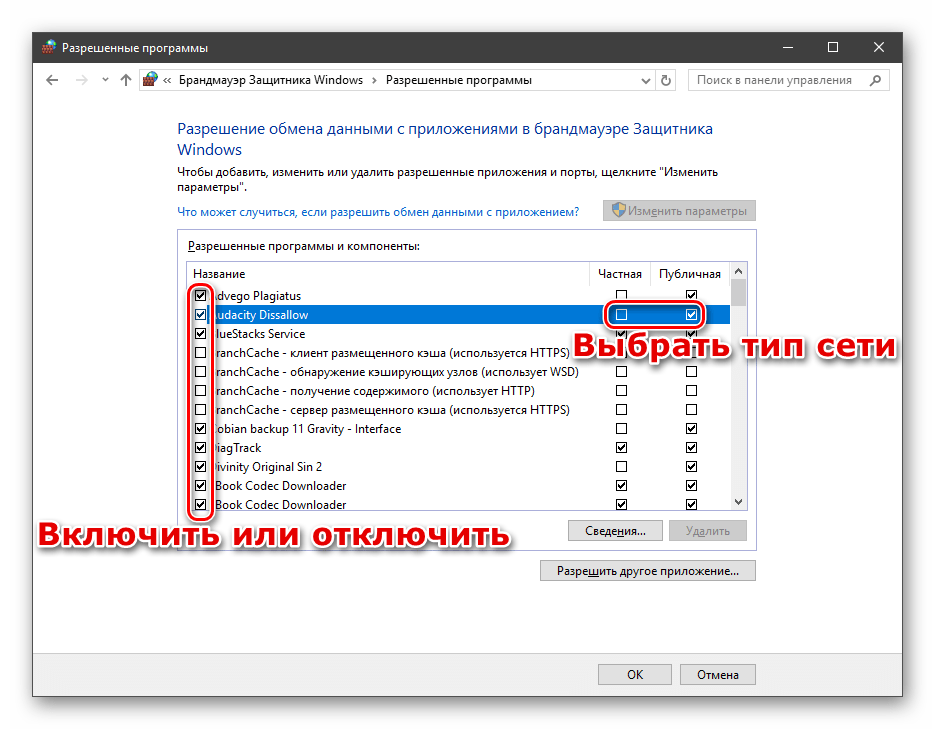

Добавление программы в исключения брандмауэра позволяет быстро создать разрешающее правило. Также в этом списке можно настроить некоторые параметры – включить или отключить позицию и выбрать тип сети, в которой она действует.

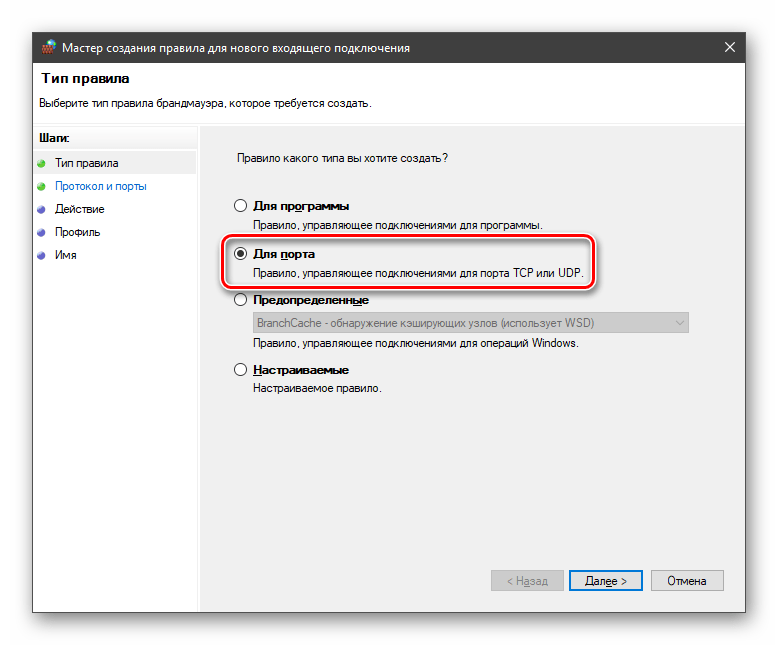

Правила для портов

Такие правила создаются точно так же, как входящие и исходящие позиции для программ с той лишь разницей, что на этапе определения типа выбирается пункт «Для порта».

Наиболее распространенный вариант применения – взаимодействие с игровыми серверами, почтовыми клиентами и мессенджерами.

Заключение

Сегодня мы познакомились с брандмауэром Windows и научились использовать его основные функции. При настройке следует помнить о том, что изменения в существующих (установленных по умолчанию) правилах могут привести к снижению уровня безопасности системы, а излишние ограничения – к сбоям в работе некоторых приложений и компонентов, не функционирующих без доступа к сети.