- Не удалось установить доверительные отношения

- Оглавление

- Введение

- Восстановить доверительные отношения путём повторного ввода в домен

- Как восстановить доверительные отношения через PowerShell

- Как восстановить доверительные отношения через командную строку (cmd)

- Настройка доверительных отношений между доменами Active Directory

- Определяемся с типом доверительных отношений

- Одностороннее или двустороннее

- Внешнее или доверие леса

- Настройка DNS

- На DNS домена primary.local

- На DNS домена secondary.local

- Настройка доверительных отношений

- Восстановление доверительных отношений между рабочей станцией и доменом AD

- Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

- Пароль учетной записи компьютера в домене Active Directory

- Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

- Восстановления доверия с помощью утилиты Netdom

Не удалось установить доверительные отношения

Оглавление

Введение

Привет! Бывает такое, что требуется восстановить компьютер или сам контроллер домена из точки восстановления/снэпшота (если это виртуальная машина). И частенько это приводит к потере доверительных отношений между компьютером и доменом. Мы получаем ошибку:

Не удалось восстановить доверительные отношения между рабочей станцией и доменом.

Или в английском варианте: The trust relationship between this workstation and the primary domain failed.

База данных диспетчера учетных записей на сервере не содержит записи для регистрации компьютера через доверительные отношения с этой рабочей станцией.

В английском варианте: The security database on the server does not have a computer account for this workstation trust relationship.

Для того, чтобы восстановить доверительные отношения можно пойти тремя способами. Давайте их рассмотрим ниже.

Да, для того чтобы восстановить доверительные отношения с доменом необходимо на компьютер зайти под локальной учётной записью. Если доступа к локальной учётной записи нет, то необходимо сбросить пароль Windows.

Восстановить доверительные отношения путём повторного ввода в домен

Самый долгий, но самый верный способ, который поможет восстановить доверительные отношения с доменом при любом раскладе! Работет железебетонно 😎.

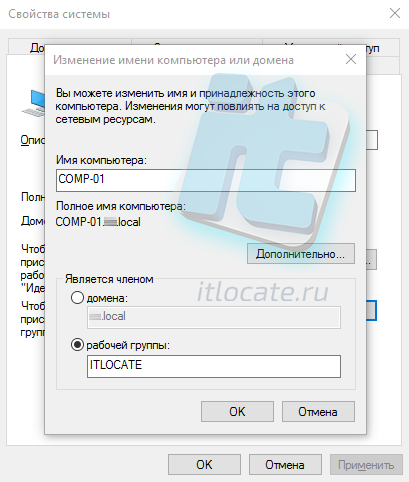

Открываем свойства системы Win + R sysdm.cpl Enter и переходим в Изменение имени компьютера или домена через кнопку изменить. . Возвращаем компьютер в любую рабочую группу (придумываем сами), сохраняемся без перезагрузки. Теперь повторно вводим компьютер в домен и перезагружаемся чтобы восстановить доверительные отношения с доменом.

Как восстановить доверительные отношения через PowerShell

Если компьютеру не удалось установить доверительные отношения с доменом, то их можно восстановить без перезагрузки компьютера прямо из PowerShell.

У этого способа есть один минус. Он не работает на старых системах, так что у кого до сих пор Windows XP 😨, то сносите это гавно мамонта и установите нормальную ось переходите сразу к следующему способу.

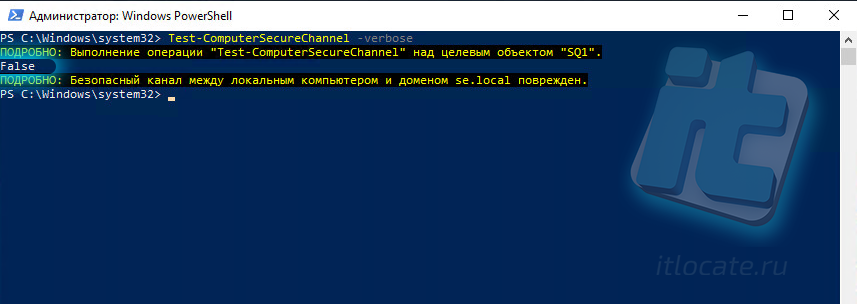

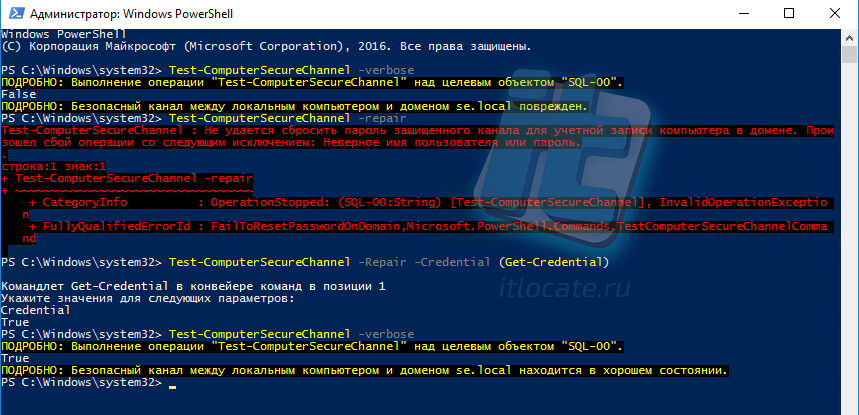

Итак, запускаем PowerShell Win + R powershell Shift + Enter . Давайте проверим, действительно ли компьютеру не удалось установить доверительные отношения через проверку канала между локальным компьютером и его доменом:

Если False – то нет доверия этому компьютеру 😆; если True – то всё в порядке. Если у вас ошибка: не удалось установить доверительные отношения то скорее всего вы увидите False. Для того, чтобы восстановить доверительные отношения в домене необходмио cбросить канал между локальным компьютером и его доменом командой:

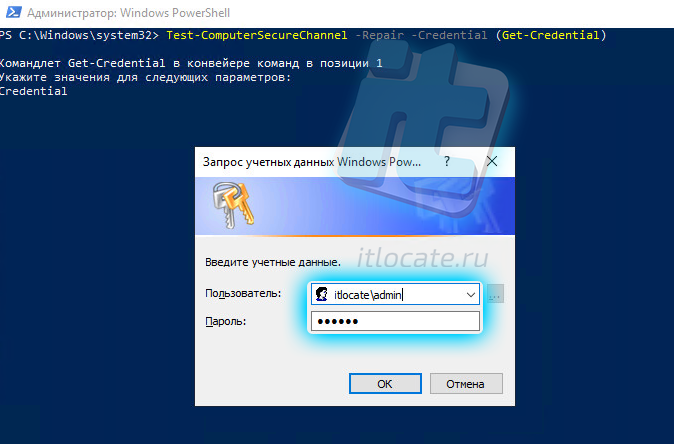

Если не сработала команда выше, то используйте другую команду (с запросом учётных данных):

В этом случае будет запрошен логин и пароль администратора домена. Вводим его и подтверждаем сброс канала.

Поздавляю! Вам удалось восстановить доверительные отношения в домене. Это можно проверить выполнив эту же команду с ключом –verbose:

И в заключение хочу добавить:

Если в у вас несколько контроллеров домена, то проверить канал между локальным компьютером и конкретным контроллером домена можно выполнив команду:

Где dc-03.itlocate.ru – ваш контроллер домена.

Как восстановить доверительные отношения через командную строку (cmd)

Восстановить доверительные отношения можно при помощи утилиты netdom. Она идёт штатно вместе с Windows Server от 2008. На рабочие машины её можно установить с RSAT (Скачать средств администрирования windows можно с официального сайта Microsoft). Для использования утилиты Netdom необходимо командную строку запустить от имени Администратора . И выполнить команду:

Где dc-03 – контроллер домена; admin – учётная запись администратора домена; pass – пароль от этой учётной записи.

Теперь ошибка Не удалось установить доверительные отношения устарнена до следующего отката системы с точки восстановления 😅.

Настройка доверительных отношений между доменами Active Directory

Для возможности аутентификации с использованием учетных записей из нескольких доменов, необходимо, чтобы были доверительные отношения между последними. При создании домена в структуре леса, доверие выстраивается автоматически. Но если мы хотим объединить два домена разных организаций или которые раньше работали независимо друг от друга, то необходимо настроить доверительные отношения.

Мы будем рассматривать процесс настройки на примере двустороннего транзитивного доверия между доменами primary.local (192.168.0.15) и secondary.local (192.168.0.16). Саму настройку разделим на 2 этапа — конфигурирование DNS и создания доверий. В качестве операционной системы по данной инструкции можно настроить Windows Server 2008 / 2012 / 2016 / 2019.

Определяемся с типом доверительных отношений

Доверительные отношению могут быть разных типов. Перед тем, как их настроить, нужно понять, какие нам требуются.

Одностороннее или двустороннее

Определяют направление доверия одного домена к другому.

В односторонних отношениях, только один домен доверяет другому. В результате, на компьютерах одного из доменов можно будет авторизоваться с использованием пользователей другого. При создании такого доверия нужно указать также направление (входящее или исходящее) — оно определяет чьи пользователи смогут проходить аутентификацию на чьем домене.

В двусторонних отношениях домены доверяют друг другу. Таким образом, аутентификация выполняется на всех компьютерах под пользователями любого из доменов.

Внешнее или доверие леса

Внешнее или нетранзитивное отношение устанавливается между двумя доменами напрямую вне леса.

Доверие леса или транзитивное отношение связывает леса и все их домены.

Настройка DNS

Для построения доверия необходимо, чтобы контроллеры домена видели друг друга. Все запросы на поиск узлов в AD выполняются через службы доменных имен. Таким образом, в нашем примере, мы должны сконфигурировать условную пересылку на DNS обоих доменов. Также важно, чтобы между контроллерами была сетевая доступность — по сети они должны видеть друг друга.

На DNS домена primary.local

Открываем Диспетчер серверов — кликаем по Средства — DNS:

В открывшемся окне выбираем нужный сервер, если их несколько — раскрываем его — кликаем правой кнопкой мыши по Серверы условной пересылки — Создать сервер условной пересылки:

В «DNS-домен» пишем второй домен (в нашем случае, secondary.local), затем задаем его IP-адрес, ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицировать ее следующим образом — выбираем Все DNS-серверы в этом домене:

Открываем командную строку и вводим команду:

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: secondary.local

Address: 192.168.0.16

На DNS домена secondary.local

Действия, которые делаем на втором сервере DNS, во многом, аналогичны.

Открываем Диспетчер серверов — Средства — DNS:

Раскрываем сервер — Серверы условной пересылки — Создать сервер условной пересылки:

На данном шаге небольшие изменения. В «DNS-домен» пишем первый домен (primary.local), затем задаем его IP-адрес (192.168.0.15), ставим галочку Сохранять условный сервер пересылки в Active Directory и реплицивовать ее следующим образом — выбираем Все DNS-серверы в этом домене:

В командной строке второго сервера проверяем настройку:

Мы должны получить ответ на подобие:

Server: localhost

Address: 127.0.0.1

Non-authoritative answer:

Name: primary.local

Address: 192.168.0.15

Настройка доверительных отношений

После настройки DNS можно переходить к созданию доверительных отношений.

В домене primary.local открываем Диспетчер серверов — кликаем по Средства — Active Directory — домены и доверие:

В открывшемся окне кликаем правой кнопкой по нашему домену — Свойства:

Переходим на вкладку Отношения доверия — кликаем по Создать отношение доверия. :

Нажимаем Далее — вводим имя для второго домена (secondary.local) и кликаем Далее:

Выбираем Доверие леса (если нам не нужно внешнее доверие) — Далее:

В окне «Направление отношения доверия» выбираем Двустороннее:

. и нажимаем Далее.

В следующем окне выбираем, на каком из доменов мы применяем настройку — если у нас есть права администратора для обоих доменов, то выбираем Для данного и указанного доменов:

* если мы являемся администратором одного из доменов, а вторым доменом управляет другой специалист, то выбираем Только для данного домена. Подобные действия должен выполнить второй администратор в своем домене.

На следующем этапе система свяжется со вторым контроллером домена, и если он доступен, запросит логин и пароль от пользователя с правами установки доверительных отношений во втором домене. Вводим данные пользователя и нажимаем Далее.

Далее нужно выбрать «Уровень проверки подлинности исходящего доверия» — если оба домена принадлежат нашей организации, предпочтительнее выбрать Проверка подлинности в лесу, чтобы предоставить доступ ко всем ресурсам:

После последуют два окна — «Выбор доверия завершен» — Далее — «Создание доверия завершено» — Далее.

В окне «Подтверждение исходящего доверия» оставляем Нет, не подтверждаю это исходящее доверие, так как на другой стороне нами не создавалось доверия.

Тоже самое в окне «Подтверждение входящего доверия».

Нажимаем Готово — доверительные отношения созданы.

Восстановление доверительных отношений между рабочей станцией и доменом AD

В этой статье мы рассмотрим проблему нарушения доверительных отношений между рабочей станцией и доменом Active Directory, из-за которой пользователь не может авторизоваться на компьютере. Рассмотрим причину проблемы и простой способ восстановления доверительных отношений компьютера с контроллером домена по безопасному каналу без перезагрузки компьютера.

Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом

Как проявляется проблема: пользователь пытается авторизоваться на рабочей станции или сервере под своей учетной запись и после ввода пароля появляется ошибка:

Также ошибка может выглядеть так:

Пароль учетной записи компьютера в домене Active Directory

Когда компьютер вводится в домен Active Directory, для него создается отдельная учетная запись типа computer. У каждого компьютера в домене, как и у пользователей есть свой пароль, который необходим для аутентификации компьютера в домене и установления доверенного подключения к контроллеру домена. Однако, в отличии от паролей пользователя, пароли компьютеров задаются и меняются автоматически.

Несколько важных моментов, касающихся паролей компьютеров в AD:

- Компьютеры должны регулярно (по-умолчанию раз в 30 дней) менять свои пароли в AD.

Если хэш пароля, который компьютер отправляет контроллеру домена не совпадает с паролем учетной записи компьютера, компьютер не может установить защищённое подключение к DC и выдает ошибки о невозможности установить доверенное подключение.

Почему это может произойти:

- Самая частая проблема. Компьютер был восстановлен из старой точки восстановления или снапшота (если это виртуальная машина), созданной раньше, чем был изменен пароль компьютера в AD. Т.е. пароль в снапшоте отличается от пароля компьютера в AD. Если вы откатите такой компьютер на предыдущее состояние, это компьютер попытается аутентифицироваться на DC со старым паролем.

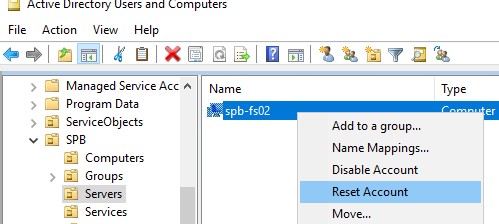

- В AD создан новый компьютер с тем же именем, или кто-то сбросил аккаунт компьютера в домене через консоль ADUC;

- Учетная запись компьютера в домене заблокирована администраторам (например, во время регулярной процедуры отключения неактивных объектов AD);

- Довольно редкий случай, когда сбилось системное время на компьютере.

Классический способ восстановить доверительных отношений компьютера с доменом в этом случае:

- Сбросить аккаунт компьютера в AD;

- Под локальным админом перевести компьютер из домена в рабочую группу;

- Перезагрузить компьютер;

- Перезагнать компьютер в домен;

- Еще раз перезагрузить компьютер.

Этот метод кажется простым, но слишком топорный и требует, как минимум двух перезагрузок компьютера, и 10-30 минут времени. Кроме того, могут возникнуть проблемы с использованием старых локальных профилей пользователей.

Есть более элегантный способ восстановить доверительные отношения с помощью PowerShell без перевключения в домен и без перезагрузок компьютера.

Проверка и восстановление доверительного отношения компьютера с доменом с помощью PowerShell

Если вы не можете аутентифицироваться на компьютере под доменной учетной записью с ошибкой “Не удалось установить доверительные отношения между этой рабочей станцией и основным доменом”, вам нужно войти на компьютер под локальной учетной записью с правами администратора. Также можно отключить сетевой кабель и авторизоваться на компьютере под доменной учетной записью, которая недавно заходила на этот компьютер, с помощью кэшированных учетных данных (Cached Credentials).

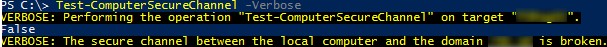

Откройте консоль PowerShell и с помощью командлета Test-ComputerSecureChannel проверьте соответствует ли локальный пароль компьютера паролю, хранящемуся в AD.

Если пароли не совпадают и компьютер не может установить доверительные отношения с доменом, команда вернет значение False – The Secure channel between the local computer and the domain winitpro.ru is broken .

Чтобы принудительно сбросить пароль учётной записи данного компьютера в AD, нужно выполнить команду:

Test-ComputerSecureChannel –Repair –Credential (Get-Credential)

Для выполнения операции сброса пароля нужно указать учетную запись и пароль пользователя, у которого достаточно полномочий на сброс пароля учетной записи компьютера. Этому пользователя должны быть делегированы права на компьютеры в Active Directory (можно использовать и члена группы Domain Admins, но это не комильфо).

После этого нужно еще раз выполнить команду Test-ComputerSecureChannel и убедится, что она возвращает True ( The Secure channel between the local computer and the domain winitpro.ru is in good condition ).

Итак, пароль компьютера сброшен без перезагрузки и без ручного перевоода в домен. Теперь вы можете аутентифицировать на компьютере под доменной учетной записью.

Reset-ComputerMachinePassword -Server dc01.corp.winitpro.ru -Credential corp\domain_admin

dc01.corp.winitpro.ru – имя ближайшего DC, на котором нужно сменить пароль компьютера.

Имеет смысл сбрасывать пароль компьютера каждый раз, перед тем как вы создаете снапшот виртуальной машины или точку восстановления компьютера. Это упростит вам жизнь при откате к предыдущему состоянию компьютера.

Если у вас есть среда разработки или тестирования, где приходится часто восстанавливать предыдущее состояние ВМ из снапшотов, возможно стоит с помощью GPO точечно отключить смену пароля в домене для таких компьютеров. Для этого используется политика Domain member: Disable machine account password changes из секции Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можно нацелить политики на OU с тестовыми компьютерам или воспользоваться WMI фильтрами GPO.

С помощью командлета Get-ADComputer (из модуля Active Directory Windows PowerShell) можно проверить время последней смены пароля компьютера в AD:

Get-ADComputer –Identity spb-pc22121 -Properties PasswordLastSet

Также можно проверить наличие безопасного канала между компьютером и DC командой:

Следующие строки подтверждают, что доверительные отношения были успешно восстановлены:

Восстановления доверия с помощью утилиты Netdom

В Windows 7/2008R2 и предыдущих версиях Windows, на которых отсутствует PowerShell 3.0, не получится использовать командлеты Test-ComputerSecureChannel и Reset-ComputerMachinePassword для сброса пароля компьютера и восстановления доверительных отношений с доменом. В этом случае для восстановления безопасного канала с контроллером домена нужно воспользоваться утилитой netdom.exe .

Утилита Netdom включена в состав Windows Server начиная с 2008, а на компьютерах пользователей может быть установлена из RSAT (Remote Server Administration Tools). Чтобы восстановить доверительные отношения, нужно войти в систему под локальным администратором (набрав “.\Administrator” на экране входа в систему) и выполнить такую команду:

Netdom resetpwd /Server:DomainController /UserD:Administrator /PasswordD:Password

- Server – имя любого доступного контроллера домена;

- UserD – имя пользователя с правами администратора домена или делегированными правами на компьютеры в OU с учетной записью компьютера;

- PasswordD – пароль пользователя.

Netdom resetpwd /Server:spb-dc01 /UserD:aapetrov /PasswordD:Pa@@w0rd

Послу успешного выполнения команды не нужно перезагружать компьютер, достаточно выполнить логофф и войти в систему под доменной учетной.

Как вы видите, восстановить доверительные отношения междду компьютером и доменом довольно просто.