- Dual Boot: Ubuntu and Windows 10 + Bitlocker

- Как выполнить двойную загрузку с Windows + BitLocker и с шифрованием для Ubuntu, более 2 дисков? [закрыто]

- 3 ответа

- Статья Дуалбут с зашифрованными Linux и Windows

- How To Mount BitLocker-Encrypted Windows Partitions On Linux

- Optionally mount the BitLocker-encrypted partition on boot by adding it to /etc/fstab

Dual Boot: Ubuntu and Windows 10 + Bitlocker

When I recently got a new notebook on which I had to have a Windows 10 partition I had a bit of a fun time to make an Ubuntu / Windows 10 Dual Boot system out of it because Bitlocker wasn’t really happy about the change in the boot sequence. As I took quite some precautions before installing Ubuntu alongside Windows, I was able to wiggle out of the situation. Read on for a fun story how how to get dual boot right.

Backup, Backup, Backup

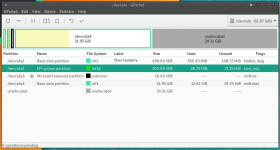

I got this new notebook with Windows 10 Pro pre-installed with the system partition encrypted with Bitlocker by default. Fine, I like security but I smelled trouble. So the first thing I did before proceeding was to use Clonezilla to make a backup of the 256 GB SSD. As the Windows partition is encrypted, the whole 256 GB had to be backed up which took a bit of time. During the backup I had a look if there is any trouble with Bitlocker and Linux dual boot and found the good advice to generate a ‘recovery key’, just in case. Also I created a Windows 10 recovery USB stick, just in case…

Bitlocker and Secure Boot

One more thing I wanted to do after the backup was complete was to disable secure boot in the BIOS. Bitlocker wouldn’t let me do it, however, as the notebook then refused to boot into Windows with Bitlocker enabled. O.k. so I left Secureboot enabled for the time being. In the next step I reduced the size of the Windows Bitlocker encrypted partition by 60 GB with the Windows on-board disk tool so I could install Ubuntu alongside. This worked well, took just a few seconds (to my surprise) and Windows kept booting normally.

Dual Boot Installation

And finally I ran Ubuntu 16.04.4 LTE from a USB stick to create a dual boot system. I also ran Ubuntu 17.10 on the notebook from a USB stick but Firefox kept crashing for some strange reasons while 16.04.4 was stable and, due to its 4.13 kernel, supported the notebook’s rather up to date hardware (Kaby Lake CPU and corresponding Intel Wifi).

As is normal with an Ubuntu installation, things are done in just a few minutes. The setup even informed me that due to secure boot being enabled I would not be able to install kernel drivers that are not in the repository. Fine, one thing at a time…

Bitlocker Is Not Happy With Dual Boot

Once the Ubuntu installation was done I rebooted into Ubuntu a few times just to make sure things are all right, which they were. When booting into Windows, however, Bitlocker complained that the boot process was changed and that I had to type in the recovery key. Imagine how glad I was that I created the recovery key before I started. While I was hoping that this was a one time thing and that this was the end of the story, that wasn’t quite so. Unfortunately, Bitlooker kept asking for the recovery key whenever I rebooted As the key is quite long that was not really an option. So as secure boot would have gotten in the way anyway at some point and there doesn’t seem to be a GUI option to run Bitlocker without Secure Boot and a TPM (Trusted Platform Module), I decided to disable Bitlocker and de-crypt the system partition. Perhaps I should try to change the local group policy to enable Bitlocker with a password instead of TPM and secure boot use as described here but that’s for another day. Once the partition was decrypted, dual booting both operating systems worked fine.

Summary

To make a long story short, I didn’t find a cool and straight forward way to run Ubuntu and Windows alongside each other with Bitlocker enabled. Ubuntu runs fine with Secure Boot enabled which is a good thing to know. But since every now and then I install kernel modules I disabled secure boot and both Ubuntu and Windows (without Bitlocker) were fine with that.

Как выполнить двойную загрузку с Windows + BitLocker и с шифрованием для Ubuntu, более 2 дисков? [закрыто]

Я очень новичок в Linux и Ubuntu, и у меня есть некоторые вопросы относительно правильного пути двойной загрузки. У меня есть Lenovo ThinkPad E570 с SSD i5, 250 ГБ (на котором у него Windows 10 pro), 1 ТБ HDD, оба зашифрованные с помощью BitLocker при работе под Windows 10.

Я запустил компьютерные информационные системы степень, в которой есть модуль Linux. Я бы продолжал использовать Windows 10 и двойную загрузку Ubuntu, сохраняя зашифрованные все диски (и разделы, в которых я заканчиваю).

Проблема в том, что я не слишком уверен, с чего начать, я ‘загрузил Ubuntu 16.04.3 (LTS) и создал с ним живой USB. Вопросы:

Должен ли я придерживаться 16.04.3, или вообще лучше сохранить последнюю версию (17.04)? Рекомендуется ли мне разделять SSD и двойную загрузку Ubuntu с разделом на нем или я должен держать его на SSD (как это всего лишь 250 ГБ) и запускать его с HDD? И если я делю SSD / HDD, какой размер я должен сделать для раздела? Если у меня есть раздел на SSD для ОС, я должен также иметь раздел на жестком диске для хранения? И как я могу продолжать шифрование со всем этим? Если я разделяю диск, который зашифрован, это сделает незашифрованный раздел, который я смогу зашифровать в Ubuntu?

Как вы можете сказать, я действительно смущен относительно того, какой лучший способ действий.

3 ответа

BitLocker только для Windows / NTFS, поэтому вы не можете зашифровывать с ним установку Ubuntu.

Если Linux не является вашей основной ОС, и вы новичок в этом, я бы рекомендовал упростить устанавливая его как виртуальную машину с VirtualBox, установленную в Windows. Это позволяет одновременно использовать как Linux, так и Windows, и не беспокоиться о шифровании (это все BitLocker). Нет никакого риска сделать вашу машину не загружаемой, случайно удалив данные и т. Д., А также. Я настоятельно рекомендую это, если вы никогда не устанавливали Linux раньше. Для этого есть бесчисленные учебные пособия.

Еще один вариант, который я сам не изучил, заключается в использовании новой подсистемы Windows для Linux.

При этом, если VM не ваша чашка чая, и вы действительно хотите, чтобы зашифрованная Linux установила двойную загрузку, я бы сохранил ее просто. К счастью, у вас есть два диска. Я бы порекомендовал оставить ваш SSD с Windows на нем в одиночку. Вы даже можете отключить его, установив Ubuntu. Установите Ubuntu / GRUB в раздел на вашем 1TB. Вы можете загрузить Live USB, перейти к установке и выбрать просто шифровать весь 1TB, как в подсистеме Windows для Linux . Если вы не можете потерять данные на своем 1TB и хотите установить раздел для установки, вы должны сами зашифровать материал, следуя руководству, подобному этому или этому. После установки вы можете выбрать, какой диск будет загружаться в BIOS.

Я бы рекомендовал остаться с версией UTS Ubuntu, поскольку он больше поддерживается для всего. Это Ubuntu 16.04.3 на данный момент.

BitLocker только для Windows / NTFS, поэтому вы не можете зашифровывать с ним установку Ubuntu.

Если Linux не является вашей основной ОС, и вы новичок в этом, я бы рекомендовал упростить устанавливая его как виртуальную машину с VirtualBox, установленную в Windows. Это позволяет одновременно использовать как Linux, так и Windows, и не беспокоиться о шифровании (это все BitLocker). Нет никакого риска сделать вашу машину не загружаемой, случайно удалив данные и т. Д., А также. Я настоятельно рекомендую это, если вы никогда не устанавливали Linux раньше. Для этого есть бесчисленные учебные пособия.

Еще один вариант, который я сам не изучил, заключается в использовании новой подсистемы Windows для Linux.

При этом, если VM не ваша чашка чая, и вы действительно хотите, чтобы зашифрованная Linux установила двойную загрузку, я бы сохранил ее просто. К счастью, у вас есть два диска. Я бы порекомендовал оставить ваш SSD с Windows на нем в одиночку. Вы даже можете отключить его, установив Ubuntu. Установите Ubuntu / GRUB в раздел на вашем 1TB. Вы можете загрузить Live USB, перейти к установке и выбрать просто шифровать весь 1TB, как в подсистеме Windows для Linux . Если вы не можете потерять данные на своем 1TB и хотите установить раздел для установки, вы должны сами зашифровать материал, следуя руководству, подобному этому или этому. После установки вы можете выбрать, какой диск будет загружаться в BIOS.

Я бы рекомендовал остаться с версией UTS Ubuntu, поскольку он больше поддерживается для всего. Это Ubuntu 16.04.3 на данный момент.

BitLocker только для Windows / NTFS, поэтому вы не можете зашифровывать с ним установку Ubuntu.

Если Linux не является вашей основной ОС, и вы новичок в этом, я бы рекомендовал упростить устанавливая его как виртуальную машину с VirtualBox, установленную в Windows. Это позволяет одновременно использовать как Linux, так и Windows, и не беспокоиться о шифровании (это все BitLocker). Нет никакого риска сделать вашу машину не загружаемой, случайно удалив данные и т. Д., А также. Я настоятельно рекомендую это, если вы никогда не устанавливали Linux раньше. Для этого есть бесчисленные учебные пособия.

Еще один вариант, который я сам не изучил, заключается в использовании новой подсистемы Windows для Linux.

При этом, если VM не ваша чашка чая, и вы действительно хотите, чтобы зашифрованная Linux установила двойную загрузку, я бы сохранил ее просто. К счастью, у вас есть два диска. Я бы порекомендовал оставить ваш SSD с Windows на нем в одиночку. Вы даже можете отключить его, установив Ubuntu. Установите Ubuntu / GRUB в раздел на вашем 1TB. Вы можете загрузить Live USB, перейти к установке и выбрать просто шифровать весь 1TB, как в подсистеме Windows для Linux . Если вы не можете потерять данные на своем 1TB и хотите установить раздел для установки, вы должны сами зашифровать материал, следуя руководству, подобному этому или этому. После установки вы можете выбрать, какой диск будет загружаться в BIOS.

Я бы рекомендовал остаться с версией UTS Ubuntu, поскольку он больше поддерживается для всего. Это Ubuntu 16.04.3 на данный момент.

Статья Дуалбут с зашифрованными Linux и Windows

Я решил поделиться своим небольшим опытом по криптованию дисков с мультизагрузкой – надеюсь, понравится и пригодится, и следующему желающему не придётся копаться так долго, как мне. Расписать постарался максимально подробно, если переборщил – извините.

Итак, постановка задачи: вы хотите держать все свои данные зашифрованными, но при этом у вас на одном жёстком диске расположился как Линукс, так и Виндовс. Это может понадобиться, например, если нужна программа, которая не представлена в Лине, или если есть какие-то корпоративные требования безопасности или… Да мало ли зачем благородному дону или донне нужны две ОС.

Смотреть в сторону богомерзких решений с закрытыми исходниками типа BitLocker мы, разумеется, не будем. Для Windows нам понадобится VeraCrypt, а для Линукса – встроенный в большинство дистрибутивов LUKS.

Проблема же заключается в том, что при шифровании Windows с помощью TrueCrypt или VeraCrypt они записывают себя на первое место в списке загрузчиков и после ввода пароля у нас уже нет возможности загрузить Linux. Решение именно этой проблемы представлено в заметке, которую вы читаете. (На русском языке я не нашёл аналога, а то, что на английском — без скриншотов и вообще недостаточно подробно)

Для начала стоит настроить выбрать правильную таблицу разметки диска – нас интересует EFI. Альтернативой будет MBR, с которым мне так и не удалось справиться. Выбор делается при установке Windows: в каком режиме запустите установку, в таком и будет размечен диск. Нас интересует UEFI.

Первым устанавливается Виндовс, чтобы установившийся вторым Линукс – я выбрал для демонстрации лаконичный Manjaro – поставил свой загрузчик GRUB 2. Разумеется, при разметке следует оставить место для линукса! Windows самостоятельно создаст раздел FAT32 размером в 100 Mb с флагами boot и esp.

Поставили? Отлично, теперь Линь. Для начала проверим, всё ли в порядке с таблицей разделов: в gparted вы должны увидеть нечто подобное.

При установке выбираем Manual Partitioning, создаём зашифрованный раздел в свободном пространстве и монтируем стомегабайтный раздел в /boot/efi без форматирования. Ставим, перезагружаем, вводим пароль и с удовольствием видим меню выбора ОС с обеими системами.

Manjaro зашифрован, Windows пока нет. Исправим! Загружаемся в Windows, устанавливаем VeraCrypt (все параметры установки по умолчанию, все программы качать только с офсайтов, благо они пока поддерживаются) и шифруем систему (Система -> Зашифровать системный раздел/диск). Никакого выбора у вас особо не будет, так что придётся оставить “Зашифровать системный раздел Windows” и “Одиночная загрузка”. Параметры шифрования выбираете по вкусу. Я бы предпочёл Serpent(AES) – когда-то у программы были проблемы с реализацией AES, так что лучше перестраховаться. Остальное на ваше усмотрение.

Перезагружаетесь и обнаруживаете требование сразу ввести пароль для винды. Всё, теперь линукс недоступен.

Теперь начинается неочевидная часть. После того, как вы окончательно зашифруете диск (может занять значительное время), скачайте, установите и запустите EasyUEFI. Программа условно-бесплатная, но нам бесплатных функций хватит. Выбираете раздел Manage EFI Boot Option и записывайте путь загрузчика VeraCrypt — File Path на скриншоте. Он нам ещё понадобится.

Далее есть два варианта.

1.

Когда я ставил на собственный компьютер, там была видна опция Manjaro – в этом случае просто ставим её наверх зелёной стрелочкой и перезагружаемся в Linux.

Загрузчик Линукса не имеет ни малейшего представления о том, что Windows зашифрован, и при выборе в нём опции Windows он не будет пытаться запустить старый загрузчик — который, разумеется, ничего не найдёт на обработанном VeraCrypt разделе. Надо указать ему путь к новому загрузчику VeraCrypt. Вбиваем

How To Mount BitLocker-Encrypted Windows Partitions On Linux

This is a guide on how to access a BitLocker-encrypted Windows volume from Linux, useful in cases of dual-booting Windows 10, 8 or 7, and a Linux distribution. It covers how to decrypt and mount the BitLocker partition from the command line, as well as how to add it to /etc/fstab , so it’s automatically mounted on boot.

BitLocker is the logical volume encryption system included with Microsoft Windows. BitLocker is available in the Pro and Enterprise editions of Windows 10, 8, and 8.1, as well as in the Education editions of Windows 10. It’s also available for the older Windows 7 and Vista Ultimate and Enterprise.

To decrypt and mount BitLocker volumes we’ll use Dislocker, a tool for reading BitLocker encrypted partitions on Linux and macOS. Dislocker features read/write support for BitLocker encrypted partitions on Windows 10, 8.1, 8, 7 and Vista (AES-CBC, AES-XTS, 128 or 256 bits, with or without the Elephant diffuser). It also supports BitLocker-To-Go encrypted partitions (USB/FAT32 partitions).

1. Install Dislocker

- Debian, Ubuntu (starting with Ubuntu 18.04), Linux Mint (starting with Linux Mint 19), elementary OS (5.0 Juno +), and other Debian or Ubuntu based Linux distributions:

There’s also a Dislocker PPA for Ubuntu 16.04 and 14.04 / Linux Mint 18.x and 17.x.

- Fedora:

On other Linux distributions search for Dislocker in the repositories. You may be able to find user-created packages as well, like this Arch Linux AUR package. There’s also the option of building it from source.

2. Create two folders for decrypting and mounting the BitLocker-encrypted Windows partition

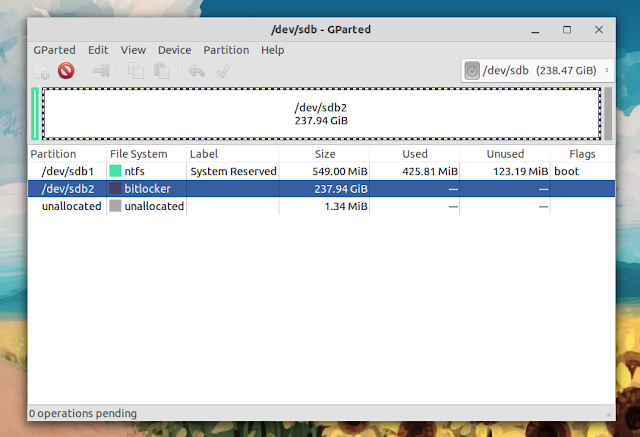

3. Identify the partition that’s encrypted using BitLocker

You can use sudo fdisk -l and lsblk to see all the available partitions from the command line — you’ll have to figure out which uses BitLocker encryption.

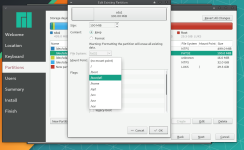

Or, you could use GParted, which shows bitlocker in the File System columns for BitLocker-encrypted partitions, so it’s very easy to see the partition you’re looking for:

As shown in the screenshot, in my case the BitLocker-encrypted partition is /dev/sdb2 .

4. Decrypt and mount the BitLocker-encrypted partition on Linux

The first command decrypts the BitLocker-encrypted filesystem, and the second command mounts it to /media/bitlockermount :

with the partition that uses BitLocker encryption (for example /dev/sda1 , /dev/sdb2 , etc.) which you identified in step 3, and

with the user password for that BitLocker volume. You can add -r to both commands to decrypt and mount it as read-only.

Important: in case you get an error saying:

. when running the second command ( sudo mount -o loop /media/bitlocker/dislocker-file /media/bitlockermount ), specify the filesystem type and it will work. Like this:

- for NTFS (requires ntfs-3g to be installed):

- for exFAT (requires the exfat-fuse package to be installed):

Instead of the user password ( -uPASSWORD ), you could also decrypt the BitLocker volume using the recovery password ( -pPASSWORD ), using a clear key ( -c ) or using the BEK file ( -f BEKFILE ).

There is no space between -u or -p and the password, that’s not a typo!

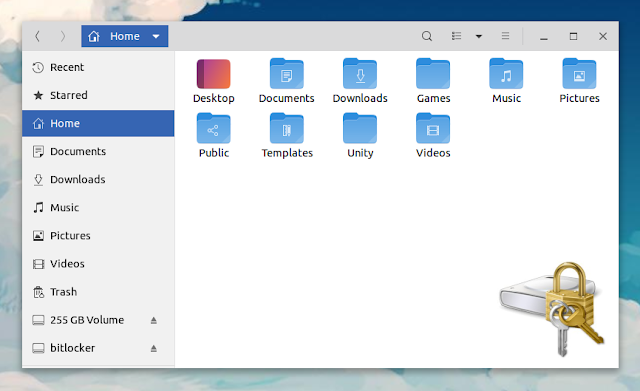

You should now be able to access your Windows BitLocker-encrypted volume from your Linux desktop. It should show up in your file manager, be available in the save as dialogs, and so on. A note that using Nautilus, you may see an extra bitlocker (/media/bitlocker) volume — ignore it. You’ll find your files in /media/bitlockermount , and not /media/bitlocker :

Optionally mount the BitLocker-encrypted partition on boot by adding it to /etc/fstab

If you want to have the BitLocker encrypted volume automatically mounted on boot, the Dislocker README has an example for mounting a BitLocker partition using /etc/fstab (though incomplete — it didn’t have the dislocker-file line, which I added):

with the BitLocker partition (e.g. /dev/sdb2 ), and

with the user password. You may use recovery-password instead of user-password . I assume there’s also the option of authenticating this with a BEK file ( bekfile option), though this is not specified in the documentation.

You’ll need to add these two lines (modified as mentioned above) to your /etc/fstab file if you want to have the BitLocker-encrypted partition automatically mounted on boot. Be careful when editing the fstab file as it can easily cause your system not to boot! It’s probably best to try the manual steps before adding this to your fstab file.

You can edit /etc/fstab with a console text editor, like Nano:

Paste those two modified lines at the bottom, save and exit Nano (use Ctrl + O , Enter to save, then Ctrl + X to exit), and reboot your system to try it out.