- Настройка двухфакторной аутентификации на сервере Windows со службой RD Gateway

- Настройка двухфакторной аутентификации Windows VPN с Routing and Remote Access Service (RRAS)

- Включение и выключение двухфакторной проверки подлинности для учетной записи Майкрософт

- Protectimus

- OTP токены для генерации одноразовых паролей

- Smart

- Messengers

- Двухфакторная аутентификация в Windows за 15 минут

- Настройка за 15 минут

- Поддержка Active Directory

- Microsoft RDP & Windows Logon

- Protectimus WinLogon

- Широкий функционал

- Контроль времени доступа к ресурсам

- Мониторинг Событий

- Единая экосистема аутентификации

- Облачный сервис или On-premise платформа

- Облачный сервис

- On-premise платформа

- Быстрая настройка

Настройка двухфакторной аутентификации на сервере Windows со службой RD Gateway

В статье описывается настройка Windows сервера для включения двухфакторной аутентификации при подключении удаленного рабочего стола (RDP) со службой RD Gateway.

RD Gateway — компонент Windows сервера, позволяющий подключаться к рабочему столу через шлюз, который выполняет функции VPN, а именно создает зашифрованное подключение по протоколу TLS.

Применимо к версиям:

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Возможные способы аутентификации:

- Мобильное приложение MultiFactor

- Telegram

- Звонок (нужно принять вызов и нажать #)

- Пользователь подключается к удаленному рабочему столу через шлюз RD Gateway;

- RD Gateway проверяет логин, пароль, политику авторизации ресурсов (RAP) и переадресовывает запрос в Network Policy Server (NPS);

- NPS получает запрос от RD Gateway, запрашивает второй фактор аутентификации по RADIUS протоколу в компоненте MultiFactor Radius Adapter;

- Мультифактор отправляет на телефон пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в телефоне и подключается к VPN.

- настройка доступа на основе принадлежности пользователя к группе в Active Directory;

- избирательное включение второго фактора на основе принадлежности пользователя к группе в Active Directory;

- использование телефона пользователя из профиля Active Directory для звонка на мобильный телефон;

Требования к серверу

- На сервере должны быть установлены и настроены компоненты Remote Desktop Gateway и Network Policy and Access Service.

- На сервере с NPS необходимо установить компонент MultiFactor Radius Adapter.

- Для работы Мультифактора серверу необходим доступ к хосту api.multifactor.ru по порту 443 (TLS).

Настройка MultiFactor Radius Adapter

Разверните компонент MultiFactor Radius Adapter, настройте файл конфигурации следующим образом:

Придумайте сложное значение SHARED_SECRET и запишите в конфигурационный файл.

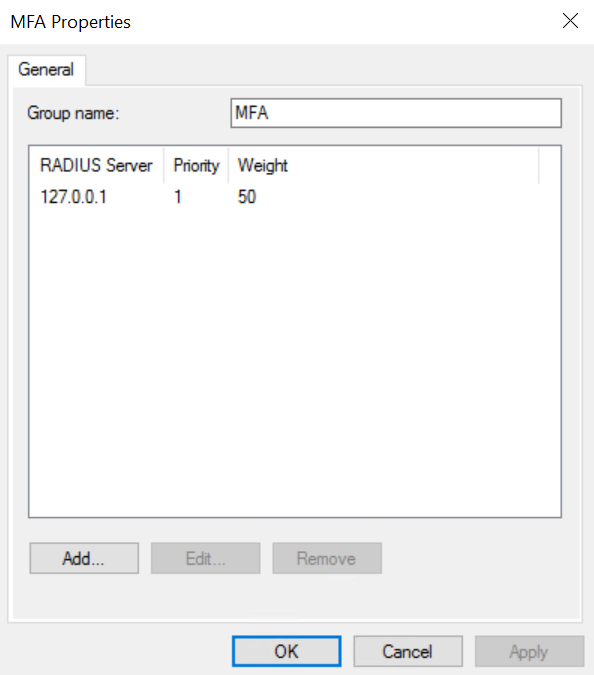

- В разделе Remote RADIUS Server Groups создайте новую группу:

- Group name: MFA

- Нажмите Add:

- Server: 127.0.0.1

- Shared secret: ранее придуманный SHARED_SECRET

- Load Balancing: поставьте таймауты по 60 секунд

- В разделе Connection Requests Policies, откройте свойства политики TS GATEWAY AUTHORIZATION POLICY:

- На вкладке Settings:

- в разделе Authentication выберите вариант Forward requests to the following remote RADIUS server group for authentication: MFA

- На вкладке Settings:

Настройка двухфакторной аутентификации Windows VPN с Routing and Remote Access Service (RRAS)

В статье описывается настройка службы Microsoft Routing and Remote Access Service (RRAS) для подключения к VPN c двухфакторной аутентификацией.

Применимо к версиям:

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Возможные способы аутентификации:

- Мобильное приложение MultiFactor

- Telegram

- Звонок (нужно принять вызов и нажать #)

Для настройки второго фактора аутентификации вам потребуется установить и настроить MultiFactor Radius Adapter.

- Клиент VPN подключается к RRAS серверу, указывает логин и пароль;

- RRAS сервер переадресовывает запрос компоненту MultiFactor Radius Adapter;

- Компонент проверяет логин и пароль пользователя в домене ActiveDirectory и отправляет на телефон пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в телефоне и подключается к VPN.

Установка и настройка Routing and Remote Access Service (RRAS)

- Откройте Server Manager, в меню Manage выберите «Add Roles and Features Wizard».

- В разделе Server Roles отметьте «Remote Access» -> «Direct Access and VPN (RAS)»

- Завершите установку.

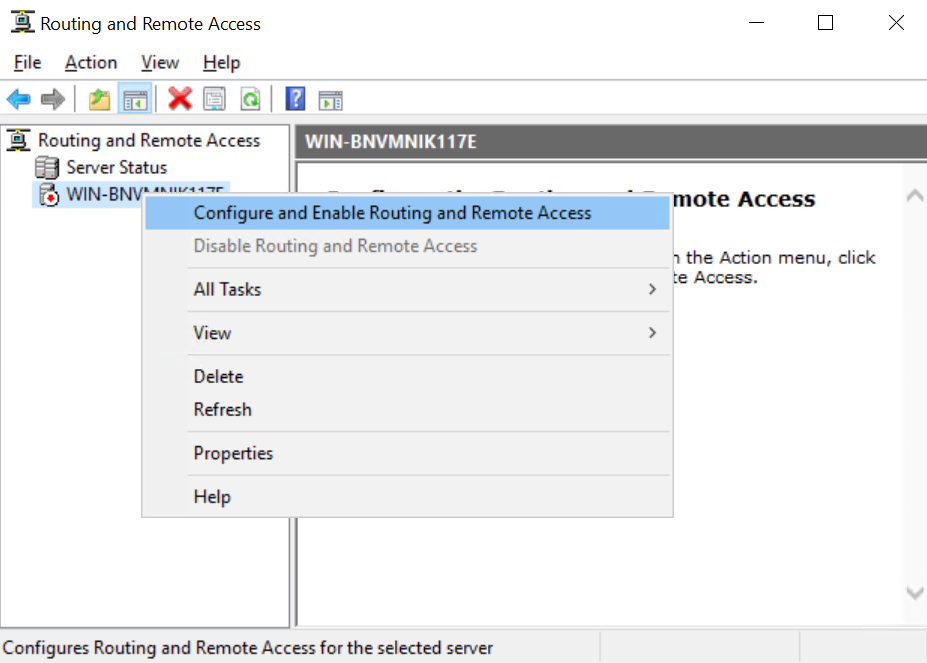

- В Server Manager, в меню Tools выберите «Routing and Remote Access»

- Правой кнопкой на имени сервера, далее «Configure and Enable Routing and Remote Access»

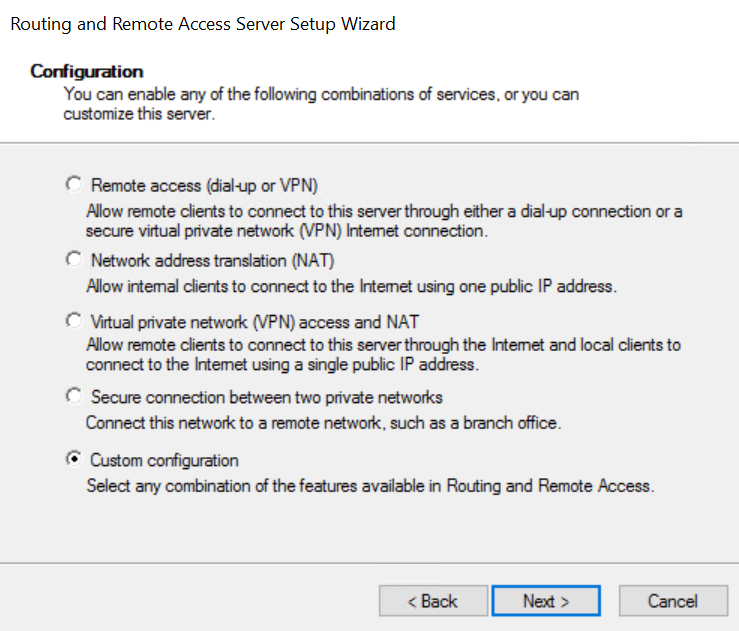

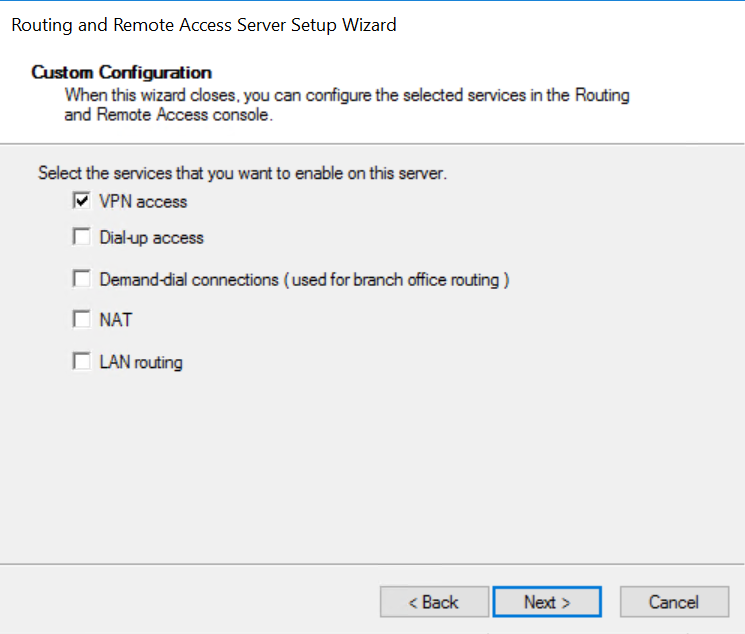

- Выберите пункт «Custom Configuration»

RRAS предлагает несколько протоколов для VPN соединений: PPTP, L2TP/IPSec и SSTP:

- PPTP является устаревшим и небезопасным;

- L2TP/IPSec и IKEv2 безопасны, но используют нестандартные порты и ваши пользователи могут испытывать проблемы при подключении из домашних и публичных сетей;

- SSTP — безопасный протокол, который использует TCP порт 443 (TLS) и является наиболее удачным вариантом.

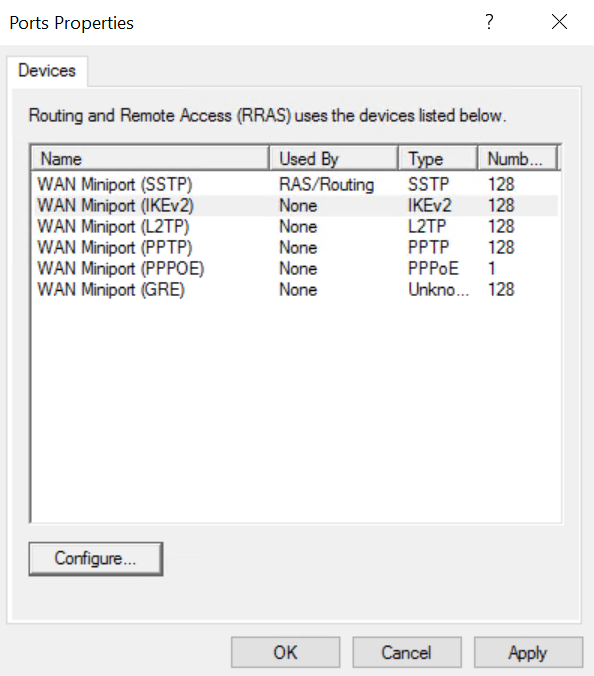

Для того, чтоб убрать ненужные протоколы, нажмите правой кнопкой на Ports и выберите Properties. Далее нажмите Configure для каждого типа порта кроме SSTP и снимите все флажки.

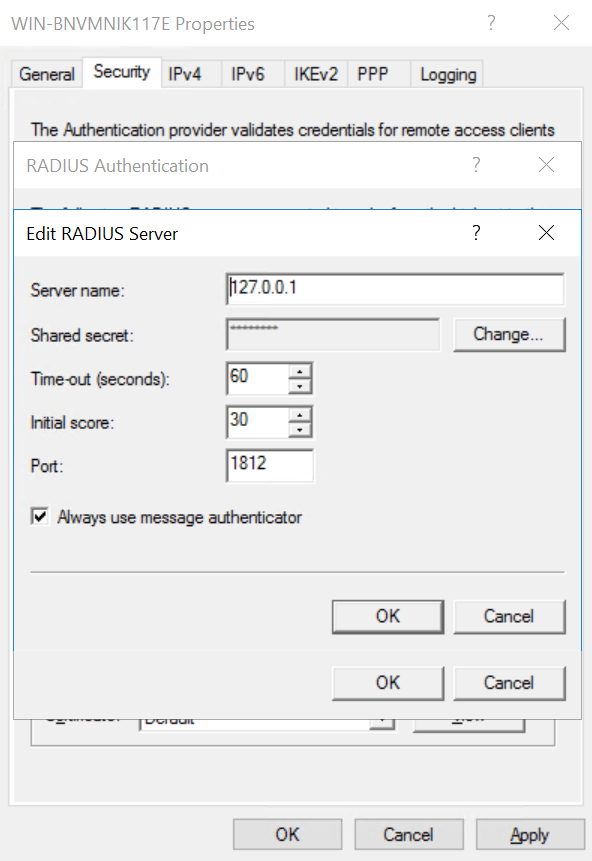

Нажмите правой кнопкой на имени сервера, выберите Properties. Далее на вкладке «Security» в качестве Authentication Provider укажите «RADIUS Authentication» и нажмите «Configure». В список RADIUS серверов добавьте новый сервер:

- Server name: IP адрес компонета MultiFactor Radius Adapter

- Shared Secret: общий секрет с компонентом

- Timout: 60 секунд

- Port: 1812

- Поставьте флажок «Always use message authenticator»

Сохраните и закройте.

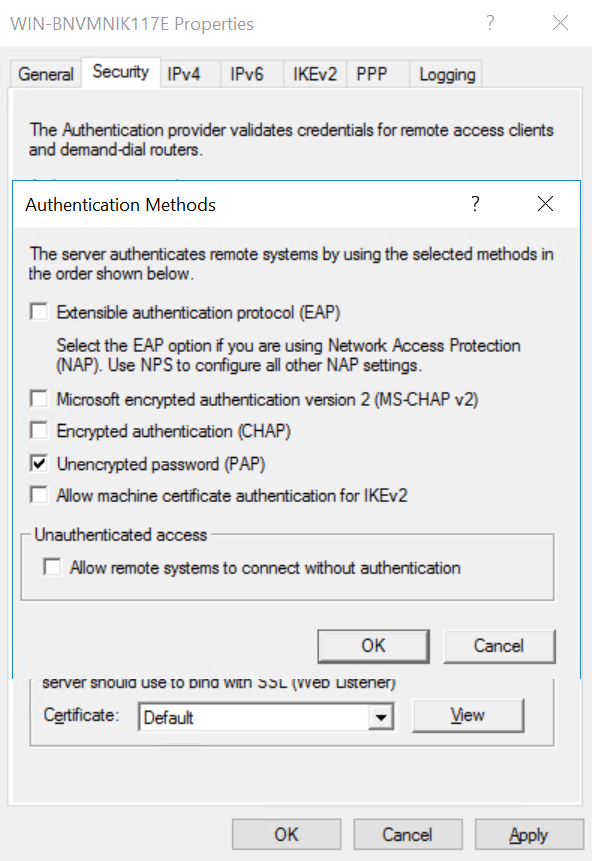

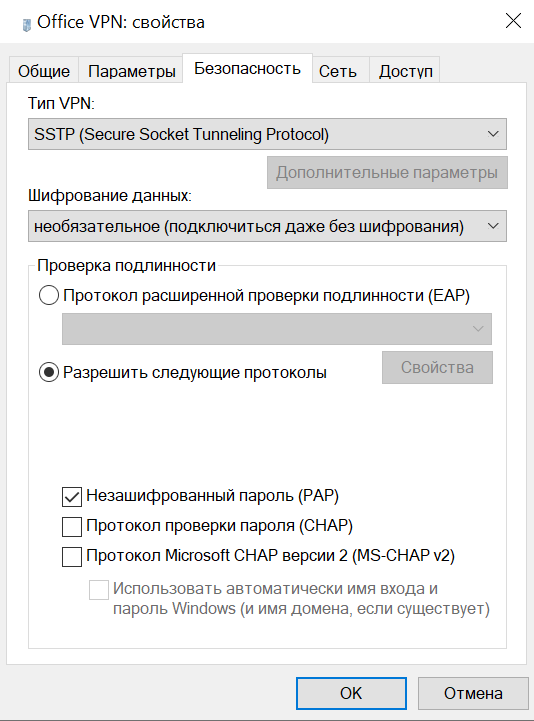

Далее нажмите на кнопку «Authentication methods» и оставьте один вариант — «Unencrypted password (PAP)».

Сохраните и закройте.

По большому счету все предложенные варианты аутентификации в той или иной степени уязвимы, поэтому только использование безопасного протокола подключения (SSTP) защищает от перехвата пароля.

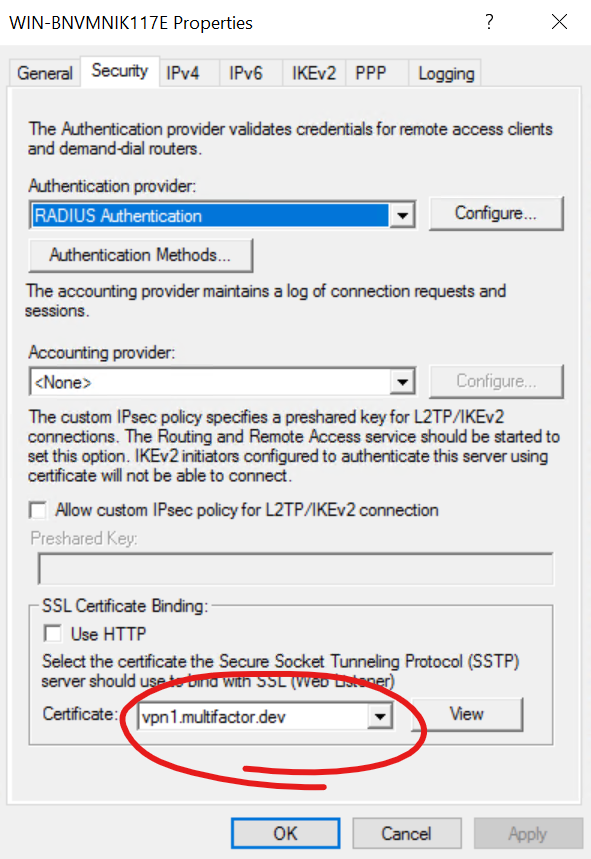

Выбор сертификата сервера

Для шифрования трафика между клиентом и севером, а также аутентификации сервера, необходим сертификат, выданный публичным удостоверяющем центром сертификации. Вы можете купить такой сертификат или получить бесплатно в Let’s Encrypt. Как это сделать за 5 минут — читайте в нашей статье.

Выберите сертификат в разделе SSL Certificate Binding

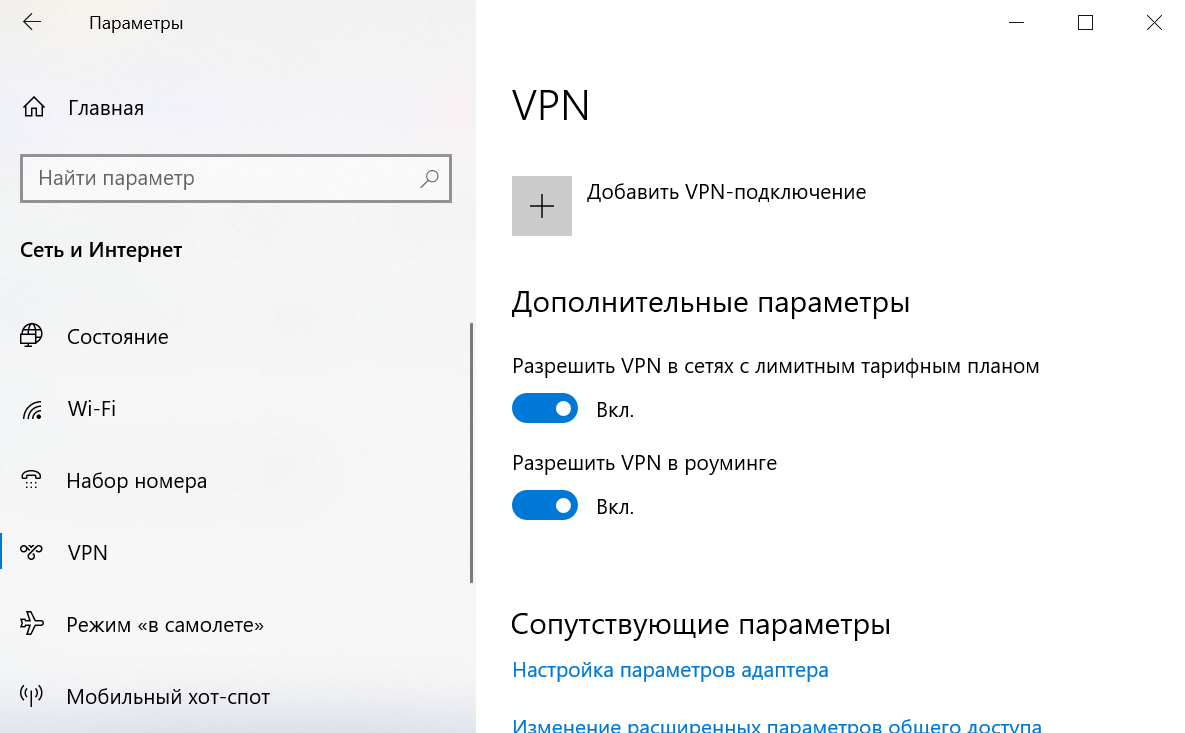

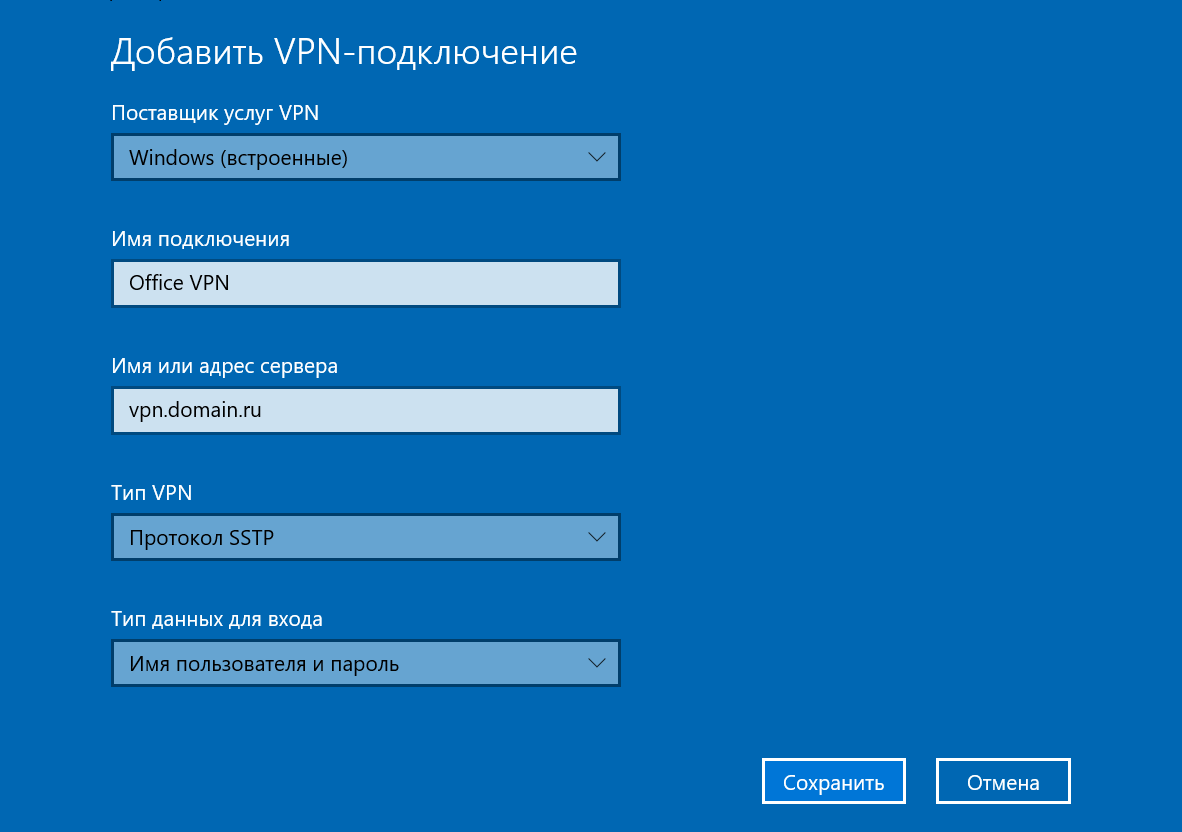

Откройте Параметры -> Сеть и интернет -> VPN.

Добавьте новое VPN подключение:

- Поставщик услуг: Windows (встроенные);

- Имя подключения: произвольное;

- Имя или адрес сервера: адрес вашего сервера;

- Тип VPN: Протокол SSTP

Далее перейдите в настройки параметров адаптера, и откройте свойства подключения. На вкладке Безопасность выберите «Разрешить следующие протоколы»: Незашифрованный пароль (PAP).

Сохраните и закройте.

Запустите соединение, введите логин и пароль. От Мультифактора придет запрос на телефон с подтверждением

Включение и выключение двухфакторной проверки подлинности для учетной записи Майкрософт

При каждом входе в недоверенное устройство, когда двухфакторная проверка подлинности включена, вы будете получать код безопасности в сообщении электронной почты или на телефон. Это позволит подтвердить вашу личность. Если вы отключили двухфакторную проверку подлинности, вы будете периодически получать и повторно отправлять коды безопасности, а также в любое время есть риск для обеспечения безопасности вашей учетной записи. Если вы не хотите использовать электронную почту, телефонный звонок или текст, вы можете использовать приложение Microsoft Authenticator, чтобы усилить безопасность вашей учетной записи и войти в систему без пароля. Включение и выключение двухфакторной проверки подлинности.

Перейдите к разделу Параметры безопасностии войдите в систему с помощью учетной записи Майкрософт.

В разделе проверка двух шагов проверки выберите команду настроить двухфакторную проверку , чтобы включить ее, или отключите двухфакторную проверку подлинности , чтобы отключить ее.

Примечание.Прежде чем включить двухфакторную проверку подлинности, убедитесь, что вы собрали по крайней мере три уникальных адреса электронной почты или номера телефонов системы безопасности с учетной записью в целях резервного копирования. Если вы потеряли сведения о безопасности и у вас нет доступного метода резервного копирования, вы можете безвозвратно потерять учетную запись.

Protectimus

Двухфакторная аутентификация для

Microsoft RDP & Windows Logon

OTP токены для генерации одноразовых паролей

Выберите один из 5 способов генерации одноразовых паролей — аппаратные OTP токены Slim или Two, программный токен Protectimus Smart, мессенджеры, SMS или Email

Доставка одноразовых паролей по email — экономно, удобно, эффективно

Доставка OTP паролей по SMS — для тех, кто не хочет прощаться с уютным прошлым

Smart

Бесплатный программный токен в виде приложения для iOS и Android

Ударопрочные водонепроницаемые аппаратные ОТП токены с предустановленным секретным ключом

Сверхсовременные аппаратные токены с возможностью прошивки по NFC

Messengers

Удобно, модно, современно — доставка OTP в Messenger, Telegram, Viber

Двухфакторная аутентификация в Windows за 15 минут

Защитить учетную запись в Windows и удаленный доступ к рабочему столу просто — подключите решение 2FA Protectimus для WinLogon и Microsoft RDP за 15 минут

Настройка за 15 минут

Установка решения двухфакторной аутентификации Protectimus для Windows Logon и Microsoft RDP на домашний или рабочий компьютер занимает не более 15 минут. С этой задачей справится почти любой пользователь ПК. Скачать детальную инструкцию по установке можно здесь. При возникновении вопросов обращайтесь в нашу службу поддержки support@protectimus.com.

Поддержка Active Directory

Для успешной настройки двухфакторной аутентификации (2FA) в Windows учетные записи пользователей Windows, для входа в которые будет запрашиваться одноразовый пароль, должны храниться в Active Directory или локально. Если Ваши пользователи хранятся не в AD, сообщите в службу поддержки Protectimus, по запросу возможна интеграция с другими каталогами-хранилищами.

Microsoft RDP & Windows Logon

Решение двухфакторной аутентификации для Windows и Microsoft RDP от Protectimus рассчитано для использования как локально при авторизации в учетной записи на домашнем или рабочем компьютере, так и для защиты удаленного доступа к корпоративным рабочим столам при подключении к терминальному серверу Windows Server 2012 R2/2016 по протоколу RDP.

Protectimus WinLogon

Комплексное решение многофакторной аутентификации Protectimus для Microsoft RDP и Windows Logon обеспечит максимальный уровень защиты доступа к компьютерам под управлением ОС Windows 7 / 8 / 8.1 / 10. Благодаря легкости интеграции, решение подойдет для защиты как корпоративной, так и личной учетной записи в Windows.

Для входа в учетную запись в Windows мы предлагаем использовать два разных фактора аутентификации — стандартный пароль и одноразовые коды 2FA, что устраняет возможность компрометации аккаунта в случае перехвата или подбора пользовательского пароля.

Серверная часть решения двухфакторной аутентификации Protectimus для Microsoft RDP и WinLogon доступна в виде облачного сервиса или on-premise платформы, для доставки кодов 2FA могут использоваться аппаратные ОТП токены Protectimus Two или Protectimus Slim NFC, бесплатный программный токен Protectimus Smart, SMS или чат-боты в Telegram, Viber, Messenger и других мессенджерах.

Если Вам необходимо быть уверенным что никто посторонний не получит доступ к Вашей личной учетной записи в Windows или к корпоративной учетной записи одного из Ваших сотрудников подглядев, угадав, подобрав или узнав пароль с помощью социальной инженерии, установите Protectimus прямо сейчас!

Широкий функционал

Платформа двухфакторной аутентификации Protectimus — это не только надежная защита, но и множество функций и удобство эксплуатации

Контроль времени доступа к ресурсам

Фильтры, доступные администраторам системы мультифакторной аутентификации Protectimus, позволяют контролировать время доступа сотрудников к ресурсам компании. Благодаря запрету доступа к корпоративным машинам в нерабочее время можно в разы повысить уровень защиты корпоративной сети.

Мониторинг Событий

Функция мониторинга событий и широкий набор аналитических инструментов позволяют администраторам системы двухфакторной аутентификации Protectimus для WinLogon и Microsoft RDP следить за всеми аспектами аутентификации пользователей и получать извещения о важных событиях на телефон или электронную почту.

Единая экосистема аутентификации

Protectimus позволяет построить удобную и эффективную систему защиты доступа к каждому ресурсу компании и управлять всеми узлами многофакторной аутентификации из одного аккаунта. Кроме решения для Microsoft RDP и Windows Logon доступен широкий список интеграций: RADIUS, SAML, ADFS, Citrix Netscaler, Citrix XenApp, VMWare, RoundCube и т.д.

Облачный сервис или On-premise платформа

Начните интеграцию с облачным сервисом — для переключения между облачными и локальными серверами достаточно изменить несколько строк в файле конфигурации

Облачный сервис

Двухфакторная аутентификация в Windows RDP на основе облачного сервиса отлично подойдет пользователям, которые хотят усилить безопасность учетной записи на домашнем компьютере, а также станет лучшим решением для компаний, которым важно в короткий срок надежно защитить учетные записи работников и доступ к удаленным рабочим столам Windows. Вам не придется заботиться о дополнительном оборудовании, администраторах, распределении нагрузки и других инфраструктурных задачах. Все готово к использованию прямо из коробки. В Вашем распоряжении облачная платформа, доступная 24/7!

On-premise платформа

Это отличный вариант, если Вы планируете разместить сервер двухфакторной аутентификации в своем окружение и контролировать доступ ко всем данным и процессам. В on-premise платформе двухфакторной аутентификации Protectimus для Microsoft RDP доступен весь функционал облачного сервиса: аналитические инструменты для сбора статистики и мониторинга событий, фильтры для контроля времени доступа пользователей к ресурсам компании. При этом Вы сможете построить самую безопасную инфраструктуру, закрывая доступ к системе из внешних источников и используя любые фаерволы по своему выбору.

Быстрая настройка

Настройте двухфакторную аутентификацию в Windows за несколько минут