- Настройка двухфакторной аутентификации Windows VPN с Routing and Remote Access Service (RRAS)

- Двухфакторная аутентификация для терминальных серверов

- Используемые продукты

- Установка multiOTP

- Настройка Google Authenticator

- Установка MultiOneTimePassword-CredentialProvider

- Результаты

- Protectimus

- OTP токены для генерации одноразовых паролей

- Smart

- Messengers

- Двухфакторная аутентификация в Windows за 15 минут

- Настройка за 15 минут

- Поддержка Active Directory

- Microsoft RDP & Windows Logon

- Protectimus WinLogon

- Широкий функционал

- Контроль времени доступа к ресурсам

- Мониторинг Событий

- Единая экосистема аутентификации

- Облачный сервис или On-premise платформа

- Облачный сервис

- On-premise платформа

- Быстрая настройка

Настройка двухфакторной аутентификации Windows VPN с Routing and Remote Access Service (RRAS)

В статье описывается настройка службы Microsoft Routing and Remote Access Service (RRAS) для подключения к VPN c двухфакторной аутентификацией.

Применимо к версиям:

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

Возможные способы аутентификации:

- Мобильное приложение MultiFactor

- Telegram

- Звонок (нужно принять вызов и нажать #)

Для настройки второго фактора аутентификации вам потребуется установить и настроить MultiFactor Radius Adapter.

- Клиент VPN подключается к RRAS серверу, указывает логин и пароль;

- RRAS сервер переадресовывает запрос компоненту MultiFactor Radius Adapter;

- Компонент проверяет логин и пароль пользователя в домене ActiveDirectory и отправляет на телефон пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в телефоне и подключается к VPN.

Установка и настройка Routing and Remote Access Service (RRAS)

- Откройте Server Manager, в меню Manage выберите «Add Roles and Features Wizard».

- В разделе Server Roles отметьте «Remote Access» -> «Direct Access and VPN (RAS)»

- Завершите установку.

- В Server Manager, в меню Tools выберите «Routing and Remote Access»

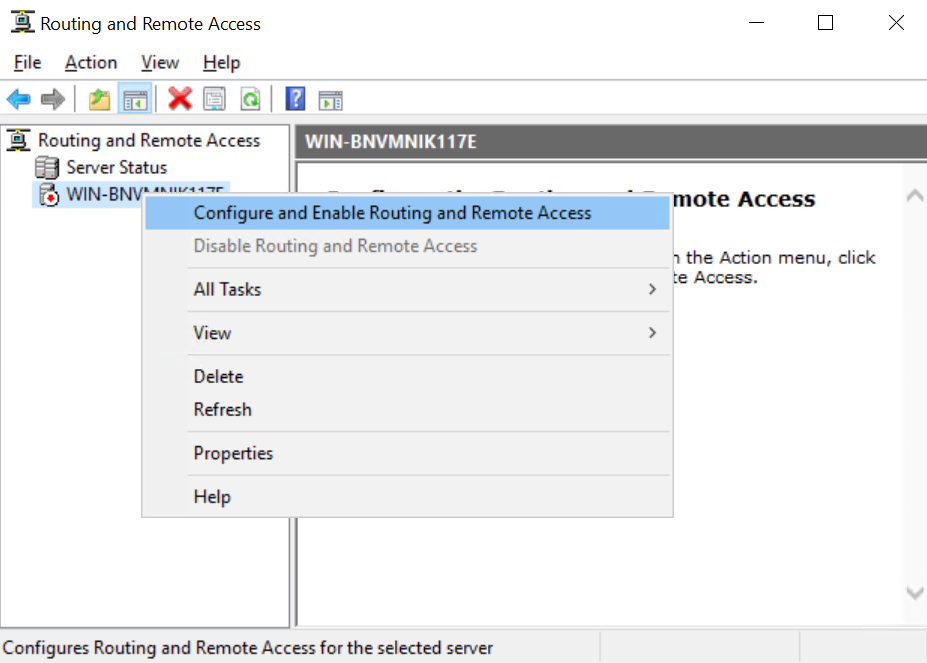

- Правой кнопкой на имени сервера, далее «Configure and Enable Routing and Remote Access»

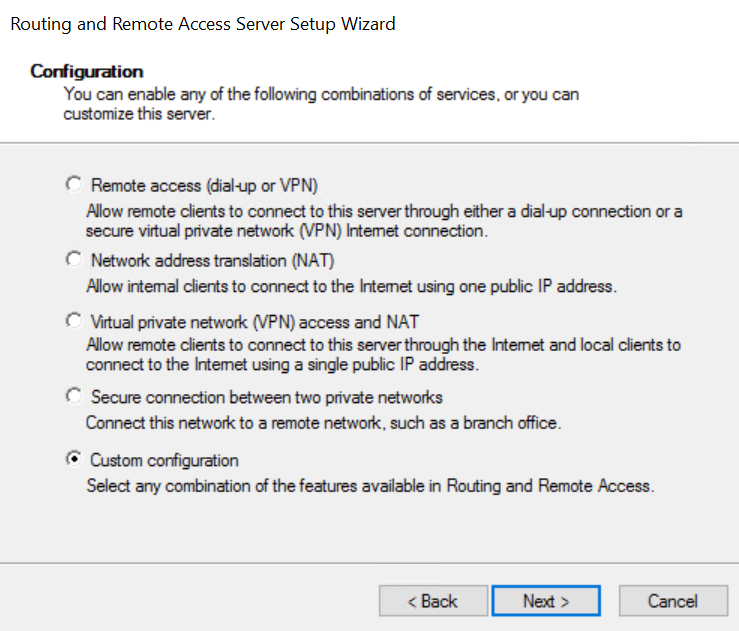

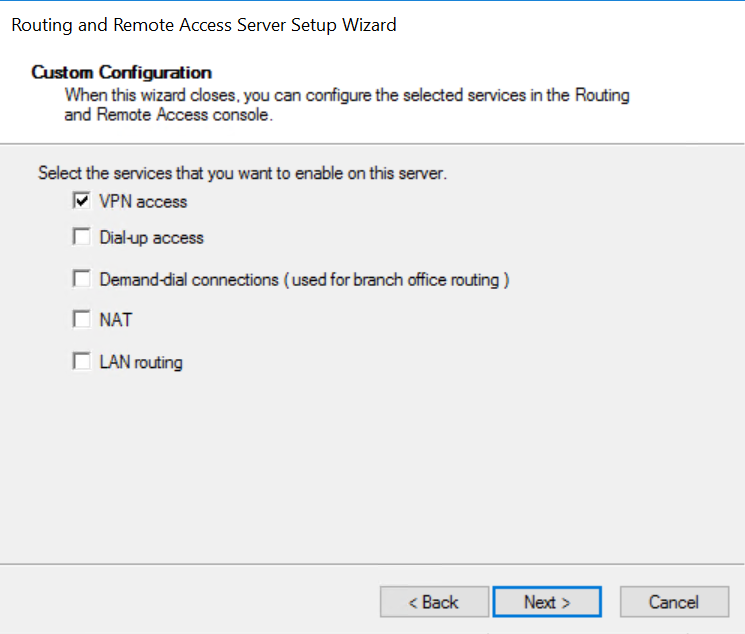

- Выберите пункт «Custom Configuration»

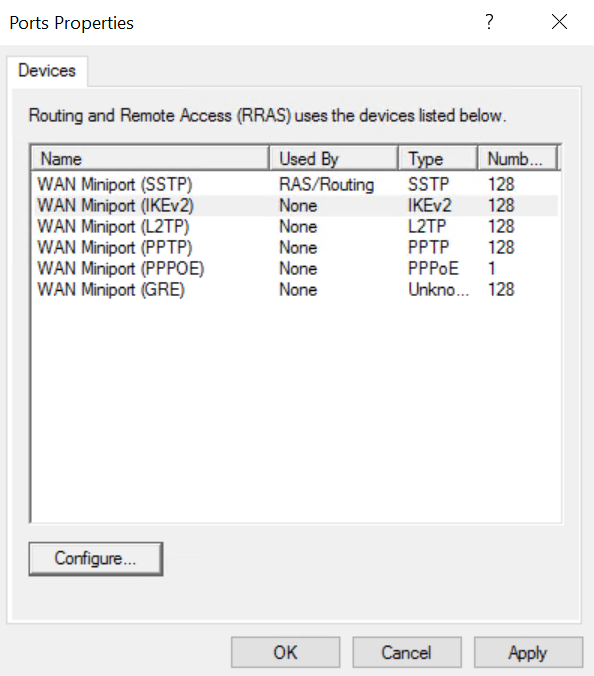

RRAS предлагает несколько протоколов для VPN соединений: PPTP, L2TP/IPSec и SSTP:

- PPTP является устаревшим и небезопасным;

- L2TP/IPSec и IKEv2 безопасны, но используют нестандартные порты и ваши пользователи могут испытывать проблемы при подключении из домашних и публичных сетей;

- SSTP — безопасный протокол, который использует TCP порт 443 (TLS) и является наиболее удачным вариантом.

Для того, чтоб убрать ненужные протоколы, нажмите правой кнопкой на Ports и выберите Properties. Далее нажмите Configure для каждого типа порта кроме SSTP и снимите все флажки.

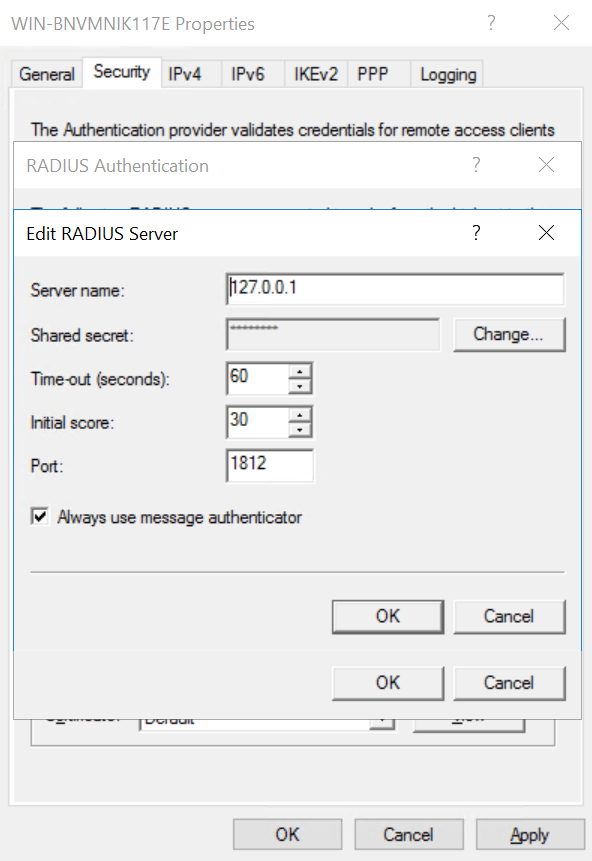

Нажмите правой кнопкой на имени сервера, выберите Properties. Далее на вкладке «Security» в качестве Authentication Provider укажите «RADIUS Authentication» и нажмите «Configure». В список RADIUS серверов добавьте новый сервер:

- Server name: IP адрес компонета MultiFactor Radius Adapter

- Shared Secret: общий секрет с компонентом

- Timout: 60 секунд

- Port: 1812

- Поставьте флажок «Always use message authenticator»

Сохраните и закройте.

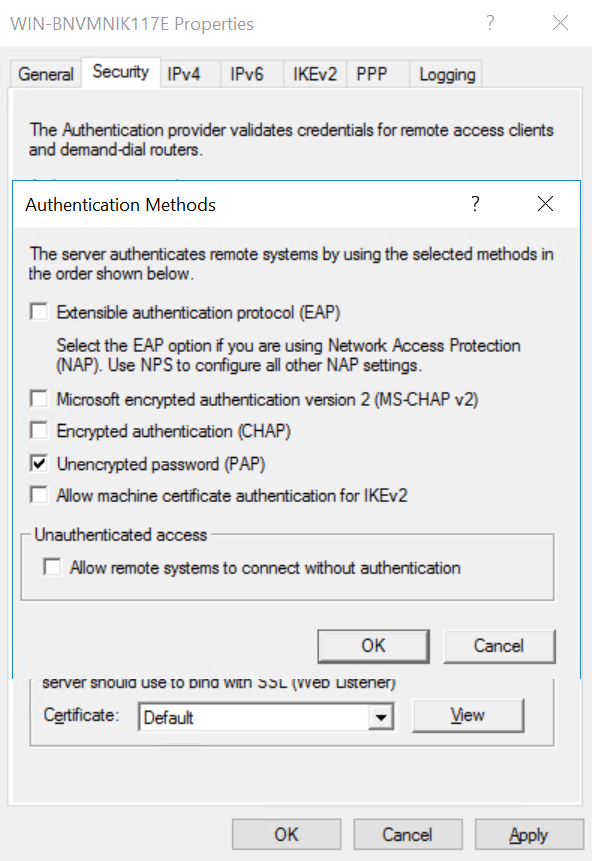

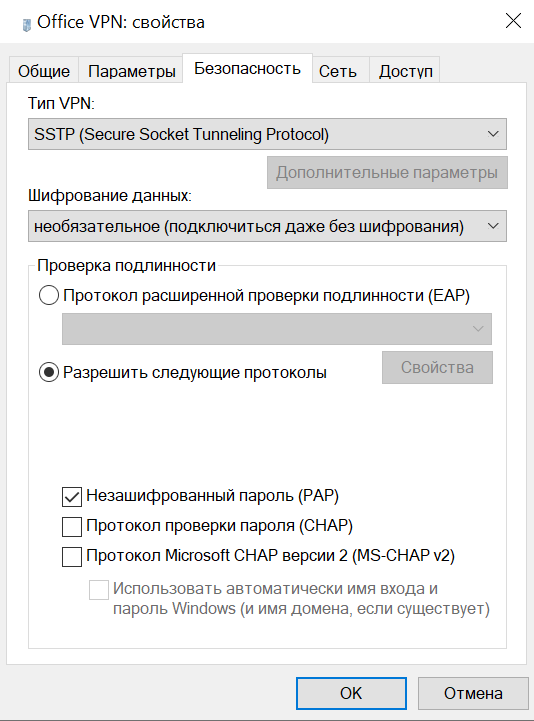

Далее нажмите на кнопку «Authentication methods» и оставьте один вариант — «Unencrypted password (PAP)».

Сохраните и закройте.

По большому счету все предложенные варианты аутентификации в той или иной степени уязвимы, поэтому только использование безопасного протокола подключения (SSTP) защищает от перехвата пароля.

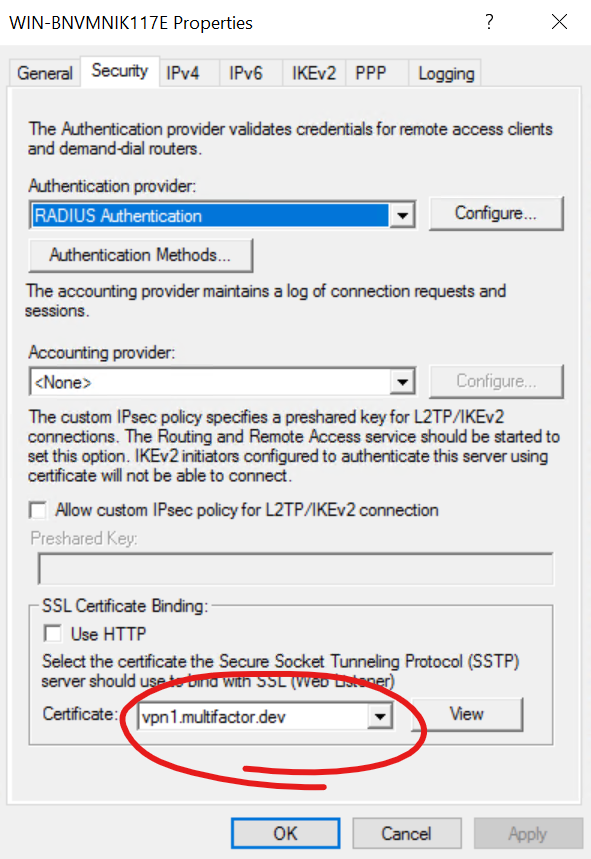

Выбор сертификата сервера

Для шифрования трафика между клиентом и севером, а также аутентификации сервера, необходим сертификат, выданный публичным удостоверяющем центром сертификации. Вы можете купить такой сертификат или получить бесплатно в Let’s Encrypt. Как это сделать за 5 минут — читайте в нашей статье.

Выберите сертификат в разделе SSL Certificate Binding

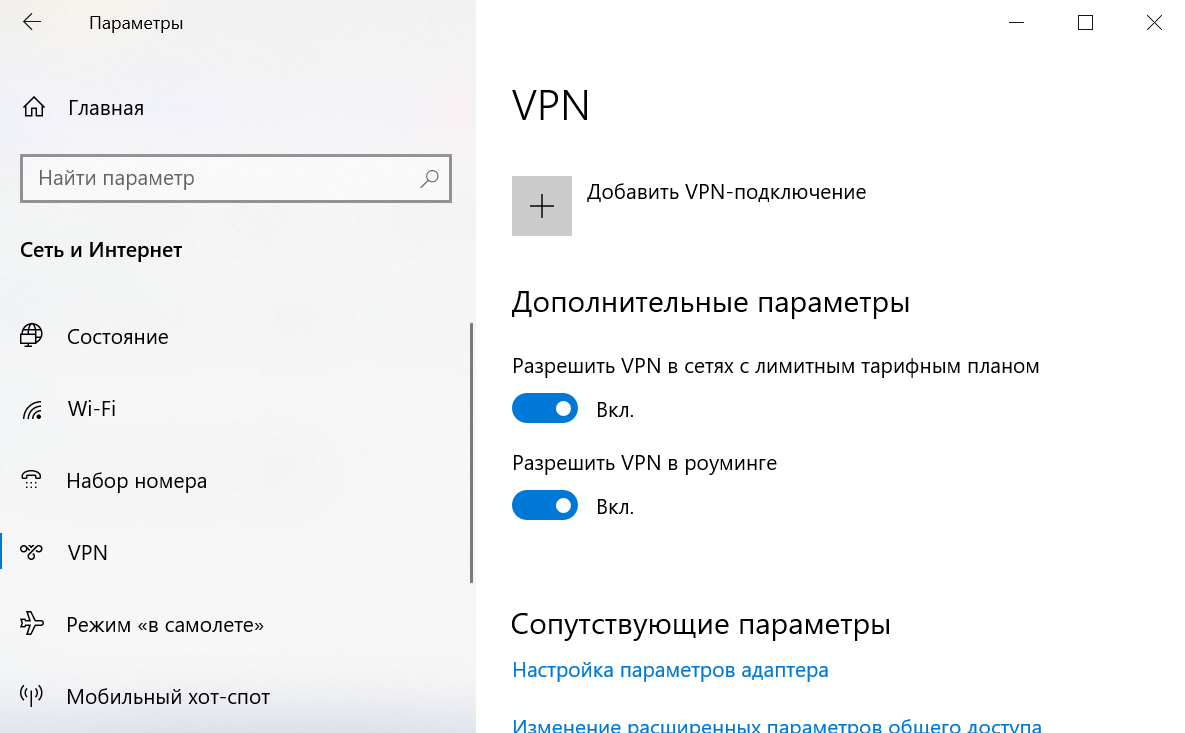

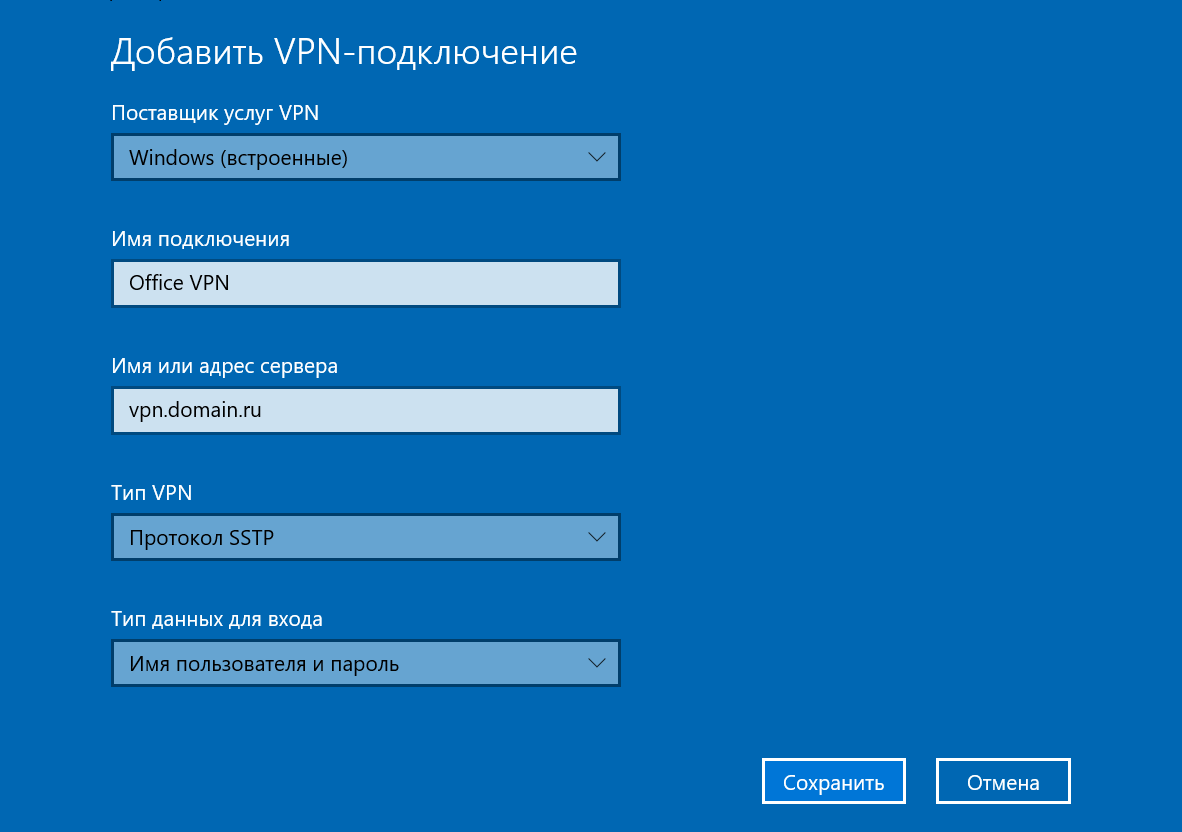

Откройте Параметры -> Сеть и интернет -> VPN.

Добавьте новое VPN подключение:

- Поставщик услуг: Windows (встроенные);

- Имя подключения: произвольное;

- Имя или адрес сервера: адрес вашего сервера;

- Тип VPN: Протокол SSTP

Далее перейдите в настройки параметров адаптера, и откройте свойства подключения. На вкладке Безопасность выберите «Разрешить следующие протоколы»: Незашифрованный пароль (PAP).

Сохраните и закройте.

Запустите соединение, введите логин и пароль. От Мультифактора придет запрос на телефон с подтверждением

Двухфакторная аутентификация для терминальных серверов

Грамотный подход к обеспечению IT безопасности в плане авторизации на своих серверах внутри компании и за ее пределами, подразумевает целый ряд мер, таких как: обеспечение уникальности имени пользователя, требований сложности и плановую замену пароля, неразглашение учетных данных сторонним лицам и т.д. Но зачастую бывает так, что пользователь быстро забывает про все это, и для своего удобства вешает бумажку с логином и паролем на видном месте, например, на своем мониторе. Что может оказаться вполне удобным для злоумышленника, желающего получить доступ к данным.

Конечно, существует целый ряд мер, в том числе административных, чтобы данная ситуация не привела к утечке информации. Мы же рассмотрим другой подход.

Радикальным решением является применение двухфакторной аутентификации, основанной на генерации одноразовых паролей.

Одноразовый пароль (англ. one time password, OTP) это пароль, действительный только для одного сеанса аутентификации.

Преимущество одноразового пароля по сравнению со статическим состоит в том, что пароль невозможно использовать повторно. Таким образом, злоумышленник, перехвативший данные из успешной сессии аутентификации (или прочитал с бумажки), не может использовать скопированный пароль для получения доступа к защищаемой информационной системе.

Используемые продукты

В качестве примера, рассмотрим реализацию внедрения OTP пароля, основанном на проекте multiOTP – опенсорсовом софте PHP, умеющим работать на стандартных алгоритмах, которые хорошо себя зарекомендовали в индустрии обеспечения многофакторной аутентификации (HOTP, TOTP, OCRA).

Для обеспечения дополнительного поля ввода OTP пароля в окне входа в систему Windows будем использовать плагин MultiOneTimePassword-CredentialProvider.

Пользователь будет генерировать одноразовые пароли у себя на мобильном устройстве с помощью Google Authenticator.

Установка multiOTP

Скачиваем продукт multiOTP и размещаем содержимое папки windows (из скачанной директории) в корень системного диска: C:\multiotp.

Вся настройка происходит через командную строку. Запускаем CMD от имени администратора и переходим в нашу директорию:

Далее приводится список команд для настройки и синхронизации сервиса multiOTP с Active Directory:

- C:\multiotp>multiotp -config default-request-prefix-pin=0

Ввод ПИН-кода по умолчанию, при создании новых пользователей (1 | 0)

- C:\multiotp>multiotp -config default-request-ldap-pwd=0

Использование пароля Active Directory вместо ПИН-кода по умолчанию(1 | 0)

- C:\multiotp>multiotp -config ldap-server-type=1

Выбор сервер AD/LDAP (1=Active Directory | 2=standart LDAP )

- C:\multiotp>multiotp -config ldap-cn-identifier=»sAMAccountName»

CN идентификатор пользователя (sAMAccountName, eventually userPrincipalName)

- C:\multiotp>multiotp -config ldap-group-cn-identifier=»sAMAccountName»

CN идентификатор группы (sAMAccountName for Active Directory)

- C:\multiotp>multiotp -config ldap-group-attribute=»memberOf»

Атрибут, определяющий принадлежность к группе

Использование SSL соединения по умолчанию (0 | 1)

- C:\multiotp>multiotp -config ldap-port=389

Порт подключения (389 = standart | 636 = SSL connection)

- C:\multiotp>multiotp -config ldap-domain-controllers=servilon.com,ldaps://192.168.254.10:389

Указываем сервер(а) Active Directory

- C:\multiotp>multiotp -config ldap-base-dn=»DC=SERVILON,DC=COM»

Указываем суффикс домена

- C:\multiotp>multiotp -config ldap-bind-dn=»CN=Administrator,CN=Users,DC=servilon,DC=com»

Аккаунт, под которым подключаемся к AD DS.

- C:\multiotp>multiotp -config ldap-server-password=»P@$$w0rd»

Пароль, под которым подключаемся к AD DS.

- C:\multiotp>multiotp -config ldap-in-group=»OTP»

Группа, пользователи которой будут использовать OTP для входа на сервер.

- C:\multiotp>multiotp -config ldap-network-timeout=10

Таймаут ожидания синхронизации в секундах.

- C:\multiotp>multiotp -config ldap-time-limit=30

Таймаут смены OTP пароля на новый.

- C:\multiotp>multiotp -config ldap-activated=1

Включение поддержки AD/LDAP сервисом multiotp.

- C:\multiotp>multiotp -debug -display-log -ldap-users-sync

Синхронизация пользователей с AD/LDAP. Последнюю команду необходимо запускать каждый раз при добавлении новых пользователей или настроить в виде запуска скрипта по расписанию.

Если все команды введены корректно и сервер AD/LDAP доступен, то последняя команда должна показать синхронизацию и создание новых пользователей для сервиса multiotp:

Настройка Google Authenticator

Теперь необходимо передать уникальный ключ пользователя на устройство пользователя. Удобней всего это сделать через QR код. Для этого нам необходимо установить web-server который нам поможет в просмотре и регистрации пользователей. Просто заходим в папку multiotp и запускаем webservice_install.cmd, после чего должен открыться браузер с консолью администрирования. После входа, мы можем создать нового локального пользователя или просмотреть список существующих, что весьма полезно:

Но самое главное, вэб-консоль поможет нам зарегистрировать пользователя на мобильном устройстве. Нажимаем “Print” в строке необходимого пользователя и на новой вкладке мы видим QR код, сгенерированный для данного пользователя:

Сканируем полученный QR код с помощью Google Authenticator. Регистрация завершена.

Как видите все просто, можно например, переслать QR код пользователю почтой и он сам справится с регистрацией. Если все прошло успешно, та на экране мобильного устройства будет доступен OTP пароль, который обновляется каждые 30 секунд:

Установка MultiOneTimePassword-CredentialProvider

Теперь необходимо указать нашему серверу Terminal дополнительно использовать OTP пароль при аутентификации пользователя. Для этого запускаем ранее скачанный установщик MultiOneTimePassword-CredentialProvider, где нам требуется лишь указать установку Default Provider и папку с сервисом multiotp:

Важно! После установки CredentialProvider, пользователи, которые не получили настройку OTP не смогут зайти на сервер. Поэтому необходимо позаботится чтобы у учетной записи администратора был также настроен OTP пароль.

Результаты

Теперь наш сервер Terminal получил дополнительный уровень безопасности в виде внедрения OTP пароля на базе бесплатного решения проекта multiOTP и multiOTP-Credential Provider.

Данное решение вполне можно развернуть и на самом ПК пользователя, выставив барьер для злоумышленника при попытке входа на рабочем месте сотрудника.

Если вы хотите настроить двухфакторную аутентификацию или провести аудит ИТ безопасности в компании с нашей помошью – отправьте нам сообщение. Мы свяжемся с вами, чтобы уточнить детали.

Protectimus

Двухфакторная аутентификация для

Microsoft RDP & Windows Logon

OTP токены для генерации одноразовых паролей

Выберите один из 5 способов генерации одноразовых паролей — аппаратные OTP токены Slim или Two, программный токен Protectimus Smart, мессенджеры, SMS или Email

Доставка одноразовых паролей по email — экономно, удобно, эффективно

Доставка OTP паролей по SMS — для тех, кто не хочет прощаться с уютным прошлым

Smart

Бесплатный программный токен в виде приложения для iOS и Android

Ударопрочные водонепроницаемые аппаратные ОТП токены с предустановленным секретным ключом

Сверхсовременные аппаратные токены с возможностью прошивки по NFC

Messengers

Удобно, модно, современно — доставка OTP в Messenger, Telegram, Viber

Двухфакторная аутентификация в Windows за 15 минут

Защитить учетную запись в Windows и удаленный доступ к рабочему столу просто — подключите решение 2FA Protectimus для WinLogon и Microsoft RDP за 15 минут

Настройка за 15 минут

Установка решения двухфакторной аутентификации Protectimus для Windows Logon и Microsoft RDP на домашний или рабочий компьютер занимает не более 15 минут. С этой задачей справится почти любой пользователь ПК. Скачать детальную инструкцию по установке можно здесь. При возникновении вопросов обращайтесь в нашу службу поддержки support@protectimus.com.

Поддержка Active Directory

Для успешной настройки двухфакторной аутентификации (2FA) в Windows учетные записи пользователей Windows, для входа в которые будет запрашиваться одноразовый пароль, должны храниться в Active Directory или локально. Если Ваши пользователи хранятся не в AD, сообщите в службу поддержки Protectimus, по запросу возможна интеграция с другими каталогами-хранилищами.

Microsoft RDP & Windows Logon

Решение двухфакторной аутентификации для Windows и Microsoft RDP от Protectimus рассчитано для использования как локально при авторизации в учетной записи на домашнем или рабочем компьютере, так и для защиты удаленного доступа к корпоративным рабочим столам при подключении к терминальному серверу Windows Server 2012 R2/2016 по протоколу RDP.

Protectimus WinLogon

Комплексное решение многофакторной аутентификации Protectimus для Microsoft RDP и Windows Logon обеспечит максимальный уровень защиты доступа к компьютерам под управлением ОС Windows 7 / 8 / 8.1 / 10. Благодаря легкости интеграции, решение подойдет для защиты как корпоративной, так и личной учетной записи в Windows.

Для входа в учетную запись в Windows мы предлагаем использовать два разных фактора аутентификации — стандартный пароль и одноразовые коды 2FA, что устраняет возможность компрометации аккаунта в случае перехвата или подбора пользовательского пароля.

Серверная часть решения двухфакторной аутентификации Protectimus для Microsoft RDP и WinLogon доступна в виде облачного сервиса или on-premise платформы, для доставки кодов 2FA могут использоваться аппаратные ОТП токены Protectimus Two или Protectimus Slim NFC, бесплатный программный токен Protectimus Smart, SMS или чат-боты в Telegram, Viber, Messenger и других мессенджерах.

Если Вам необходимо быть уверенным что никто посторонний не получит доступ к Вашей личной учетной записи в Windows или к корпоративной учетной записи одного из Ваших сотрудников подглядев, угадав, подобрав или узнав пароль с помощью социальной инженерии, установите Protectimus прямо сейчас!

Широкий функционал

Платформа двухфакторной аутентификации Protectimus — это не только надежная защита, но и множество функций и удобство эксплуатации

Контроль времени доступа к ресурсам

Фильтры, доступные администраторам системы мультифакторной аутентификации Protectimus, позволяют контролировать время доступа сотрудников к ресурсам компании. Благодаря запрету доступа к корпоративным машинам в нерабочее время можно в разы повысить уровень защиты корпоративной сети.

Мониторинг Событий

Функция мониторинга событий и широкий набор аналитических инструментов позволяют администраторам системы двухфакторной аутентификации Protectimus для WinLogon и Microsoft RDP следить за всеми аспектами аутентификации пользователей и получать извещения о важных событиях на телефон или электронную почту.

Единая экосистема аутентификации

Protectimus позволяет построить удобную и эффективную систему защиты доступа к каждому ресурсу компании и управлять всеми узлами многофакторной аутентификации из одного аккаунта. Кроме решения для Microsoft RDP и Windows Logon доступен широкий список интеграций: RADIUS, SAML, ADFS, Citrix Netscaler, Citrix XenApp, VMWare, RoundCube и т.д.

Облачный сервис или On-premise платформа

Начните интеграцию с облачным сервисом — для переключения между облачными и локальными серверами достаточно изменить несколько строк в файле конфигурации

Облачный сервис

Двухфакторная аутентификация в Windows RDP на основе облачного сервиса отлично подойдет пользователям, которые хотят усилить безопасность учетной записи на домашнем компьютере, а также станет лучшим решением для компаний, которым важно в короткий срок надежно защитить учетные записи работников и доступ к удаленным рабочим столам Windows. Вам не придется заботиться о дополнительном оборудовании, администраторах, распределении нагрузки и других инфраструктурных задачах. Все готово к использованию прямо из коробки. В Вашем распоряжении облачная платформа, доступная 24/7!

On-premise платформа

Это отличный вариант, если Вы планируете разместить сервер двухфакторной аутентификации в своем окружение и контролировать доступ ко всем данным и процессам. В on-premise платформе двухфакторной аутентификации Protectimus для Microsoft RDP доступен весь функционал облачного сервиса: аналитические инструменты для сбора статистики и мониторинга событий, фильтры для контроля времени доступа пользователей к ресурсам компании. При этом Вы сможете построить самую безопасную инфраструктуру, закрывая доступ к системе из внешних источников и используя любые фаерволы по своему выбору.

Быстрая настройка

Настройте двухфакторную аутентификацию в Windows за несколько минут