- How to enable Kerberos event logging

- Summary

- Enable Kerberos event logging on a specific computer

- More information

- Kerberos Authentication Overview Kerberos Authentication Overview

- Описание функции Feature description

- Практическое применение Practical applications

- Настройка Kerberos аутентификации в различных браузерах

- Настройка Kerberos аутентификации в Internet Explorer

- Включаем Kerberos аутентификацию в Google Chrome

- Настройка Kerberos аутентификации в Mozilla Firefox

How to enable Kerberos event logging

This article describes how to enable Kerberos event logging.

Original product version: В Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows 10, version 1809 and later versions, Windows 7 Service Pack 1

Original KB number: В 262177

Summary

Windows 7 Service Pack 1, Windows Server 2012 R2, and later versions offer the capability of tracing detailed Kerberos events through the event log. You can use this information when troubleshooting Kerberos.

The change in logging level will cause all Kerberos errors to be logged in an event. In the Kerberos protocol, some errors are expected based on the protocol specification. As a result, enabling Kerberos logging may generate events containing expected false-positive errors even when there are no Kerberos operational errors.

Examples of false-positive errors include:

KDC_ERR_PREAUTH_REQUIRED is returned on the initial Kerberos AS request. By default, the Windows Kerberos Client is not including pre-authentication information in this first request. The response contains information about the supported encryption types on the KDC, and in case of AES, the salts to be used to encrypt the password hashes with.

Recommendation: Always ignore this error code.

KDC_ERR_S_BADOPTION is used by the Kerberos client to retrieve tickets with particular options set, for example, with certain delegation flags. When the requested type of delegation is not possible, this is the error that is returned. The Kerberos client would then try to get the requested tickets using other flags, which may succeed.

Recommendation: Unless you are trouble-shooting a delegation problem, ignore this error.

KDC_ERR_S_PRINCIPAL_UNKNOWN may be logged for a wide variety of problems with the application client and server liaison. The cause can be:

- Missing or duplicate SPNs registered in AD.

- Incorrect server names or DNS suffixes used by the client, for example, the client is chasing DNS CNAME records and use the resulting A record in SPNs.

- Using non-FQDN server names that need to be resolved across AD forest boundaries.

Recommendation: Investigate the use of server names by the applications. It is most likely a client or server configuration problem.

KRB_AP_ERR_MODIFIED is logged when an SPN is set on an incorrect account, not matching the account the server is running with. The second common problem is that the password between the KDC issuing the ticket and the server hosting the service is out of sync.

Recommendation: Similar to KDC_ERR_S_PRINCIPAL_UNKNOWN, check whether the SPN is correctly set.

Other scenarios or errors require the attention of the System or Domain Administrators.

This section, method, or task contains steps that tell you how to modify the registry. However, serious problems might occur if you modify the registry incorrectly. Therefore, make sure that you follow these steps carefully. For added protection, back up the registry before you modify it. Then, you can restore the registry if a problem occurs. For more information, see How to back up and restore the registry in Windows.

Enable Kerberos event logging on a specific computer

Start Registry Editor.

Add the following registry value:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Kerberos\Parameters

Registry Value: LogLevel

Value Type: REG_DWORD

Value Data: 0x1

If the Parameters subkey does not exist, create it.

Remove this registry value when it is no longer needed so that performance is not degraded on the computer. Also, you can remove this registry value to disable Kerberos event logging on a specific computer.

Quit Registry Editor. The setting will become effective immediately on Windows Server 2012 R2, Windows 7, and later versions.

You can find any Kerberos-related events in the system log.

More information

Kerberos event logging is intended only for troubleshooting purpose when you expect additional information for the Kerberos client-side at a defined action timeframe. Restated, kerberos logging should be disabled when not actively troubleshooting.

From a general point of view, you may receive additional errors that are correctly handled by the receiving client without user or admin intervention. Restated, some errors captured by Kerberos logging don’t reflect a severe problem that must be solved or even can be solved.

For example, an event log 3 about a Kerberos error that has the error code 0x7 KDC_ERR_S_PRINCIPAL_UNKNOWN for Server Name cifs/ will be logged when a share access is made against a server IP address and no server name. If this error is logged, the Windows client automatically tries to fail back to NTLM authentication for the user account. If this operation works, receive no error.

Kerberos Authentication Overview Kerberos Authentication Overview

Область применения. Windows Server (Semi-Annual Channel), Windows Server 2016 Applies To: Windows Server (Semi-Annual Channel), Windows Server 2016

Kerberos — это протокол проверки подлинности, который используется для проверки удостоверения пользователя или узла. Kerberos is an authentication protocol that is used to verify the identity of a user or host. В этом разделе содержатся сведения о проверке подлинности Kerberos в Windows Server 2012 и Windows 8. This topic contains information about Kerberos authentication in Windows Server 2012 and Windows 8.

Описание функции Feature description

Операционные системы Windows Server реализуют протокол проверки подлинности Kerberos версии 5 и расширения для проверки подлинности с помощью открытого ключа, переноса данных авторизации и делегирования. The Windows Server operating systems implement the Kerberos version 5 authentication protocol and extensions for public key authentication, transporting authorization data, and delegation. Клиент проверки подлинности Kerberos реализован в качестве поставщика услуг поддержки безопасности ( ) , и доступ к нему можно получить через интерфейс поставщика поддержки безопасности ( SSPI ) . The Kerberos authentication client is implemented as a security support provider (SSP), and it can be accessed through the Security Support Provider Interface (SSPI). Начальная проверка подлинности пользователя интегрирована с — архитектурой единого входа Winlogon. Initial user authentication is integrated with the Winlogon single sign-on architecture.

Kerberos центр распространения ключей ( KDC ) интегрирован с другими службами безопасности Windows Server, которые работают на контроллере домена. The Kerberos Key Distribution Center (KDC) is integrated with other Windows Server security services that run on the domain controller. В качестве базы данных учетных записей безопасности в KDC используется база данных домен Active Directory Services домена. The KDC uses the domain’s Active Directory Domain Services database as its security account database. Доменные службы Active Directory необходимы для реализации Kerberos по умолчанию в рамках домена или леса. Active Directory Domain Services is required for default Kerberos implementations within the domain or forest.

Практическое применение Practical applications

Преимущества использования Kerberos для — проверки подлинности на основе домена: The benefits gained by using Kerberos for domain-based authentication are:

Делегированная проверка подлинности. Delegated authentication.

Службы, работающие в операционных системах Windows, могут олицетворять клиентский компьютер при доступе к ресурсам от имени клиента. Services that run on Windows operating systems can impersonate a client computer when accessing resources on the client’s behalf. Во многих случаях служба может выполнить свою работу для клиента путем доступа к ресурсам на локальном компьютере. In many cases, a service can complete its work for the client by accessing resources on the local computer. Когда клиентский компьютер проходит проверку подлинности в службе, протоколы NTLM и Kerberos предоставляют сведения авторизации, которые требуются службе для локального олицетворения клиентского компьютера. When a client computer authenticates to the service, NTLM and Kerberos protocol provide the authorization information that a service needs to impersonate the client computer locally. Однако некоторые распределенные приложения спроектированы таким образом, чтобы — Служба внешнего интерфейса должна использовать удостоверение клиентского компьютера при подключении к серверным — службам на других компьютерах. However, some distributed applications are designed so that a front-end service must use the client computer’s identity when it connects to back-end services on other computers. Проверка подлинности Kerberos поддерживает механизм делегирования, позволяющий службе действовать от имени клиента при подключении к другим службам. Kerberos authentication supports a delegation mechanism that enables a service to act on behalf of its client when connecting to other services.

Единый вход. Single sign on.

Использование проверки подлинности Kerberos в домене или в лесу позволяет пользователю или службе получать доступ к ресурсам, разрешенным администраторами, без многократного ввода учетных данных. Using Kerberos authentication within a domain or in a forest allows the user or service access to resources permitted by administrators without multiple requests for credentials. После первоначального входа в систему домена через функцию Winlogon протокол Kerberos управляет учетными данными по всему лесу при каждой попытке доступа к ресурсам. After initial domain sign on through Winlogon, Kerberos manages the credentials throughout the forest whenever access to resources is attempted.

Возможность взаимодействия. Interoperability.

Реализация протокола Kerberos V5 основана на — спецификациях стандартов, которые рекомендуются для использования в задачах Интернет-проектирования ( ) . The implementation of the Kerberos V5 protocol by Microsoft is based on standards-track specifications that are recommended to the Internet Engineering Task Force (IETF). Поэтому в операционных системах Windows протокол Kerberos лежит в основе взаимодействия с другими сетями, в которых для проверки подлинности также используется протокол Kerberos. As a result, in Windows operating systems, the Kerberos protocol lays a foundation for interoperability with other networks in which the Kerberos protocol is used for authentication. Кроме того, корпорация Майкрософт публикует документацию «Протоколы Windows», содержащую сведения о реализации протокола Kerberos. In addition, Microsoft publishes Windows Protocols documentation for implementing the Kerberos protocol. Документация содержит технические требования, ограничения, зависимости и — поведение конкретного протокола Windows для реализации протокола Kerberos корпорацией Майкрософт. The documentation contains the technical requirements, limitations, dependencies, and Windows-specific protocol behavior for Microsoft’s implementation of the Kerberos protocol.

Более эффективная проверка подлинности на серверах. More efficient authentication to servers.

Перед применением Kerberos можно использовать проверку подлинности NTLM, которая требует подключения сервера приложений к контроллеру домена для проверки подлинности каждого клиентского компьютера или службы. Before Kerberos, NTLM authentication could be used, which requires an application server to connect to a domain controller to authenticate every client computer or service. При использовании протокола Kerberos устанавливать возобновляемую билеты сеансов заменяют сквозную — проверку подлинности. With the Kerberos protocol, renewable session tickets replace pass-through authentication. Сервер не обязательно должен быть подключен к контроллеру домена, ( если не требуется проверка сертификата атрибута привилегий ( Pac ) ) . The server is not required to go to a domain controller (unless it needs to validate a Privilege Attribute Certificate (PAC)). Вместо этого сервер может проверить подлинность клиентского компьютера путем проверки учетных данных, предоставленных клиентом. Instead, the server can authenticate the client computer by examining credentials presented by the client. Клиентские компьютеры могут получить учетные данные для определенного сервера однократно и затем использовать их в течение всего сеанса после входа в сеть. Client computers can obtain credentials for a particular server once and then reuse those credentials throughout a network logon session.

Взаимная проверка подлинности. Mutual authentication.

С помощью протокола Kerberos сторона на любом конце сетевого подключения может проверить, что сторона на противоположном конце является субъектом, за которого себя выдает. By using the Kerberos protocol, a party at either end of a network connection can verify that the party on the other end is the entity it claims to be. NTLM не позволяет клиентам проверять удостоверение сервера или включать один сервер для проверки удостоверения другого. NTLM does not enable clients to verify a server’s identity or enable one server to verify the identity of another. Проверка подлинности NTLM предназначена для сетевой среды, в которой серверы считаются подлинными. NTLM authentication was designed for a network environment in which servers were assumed to be genuine. В протоколе Kerberos такого допущения нет. The Kerberos protocol makes no such assumption.

Настройка Kerberos аутентификации в различных браузерах

В этой статья, мы рассмотрим, как настроить Kerberos аутентификацию для различных браузеров в домене Windows для прозрачной и безопасной аутентификации на веб-серверах без необходимости повторного ввода пароля в корпоративной сети. В большинстве современных браузерах (IE, Chrome, Firefox) имеется поддержка Kerberos, однако, чтобы она работала, нужно выполнить несколько дополнительных действий.

Чтобы браузер мог авторизоваться на веб-сервере, нужно, чтобы были выполнены следующие условия:

- Поддержка Kerberos должны быть включена на стороне веб-сервера (пример настройки Kerberos авторизации на сайте IIS)

- Наличие у пользователя прав доступа к серверу

- Пользователь должен быть аутентифицирован на своем компьютере в Active Directory с помощью Kerberos (должен иметь TGT — Kerberos Ticket Granting Ticket).

К примеру, мы хотим разрешить клиентам Kerberos авторизацию через браузер на всех веб серверах домена winitpro.ru (нужно использовать именно DNS или FQDN, а не IP адрес веб сервера)

Настройка Kerberos аутентификации в Internet Explorer

Рассмотрим, как включить Kerberos аутентификацию в Internet Explorer 11.

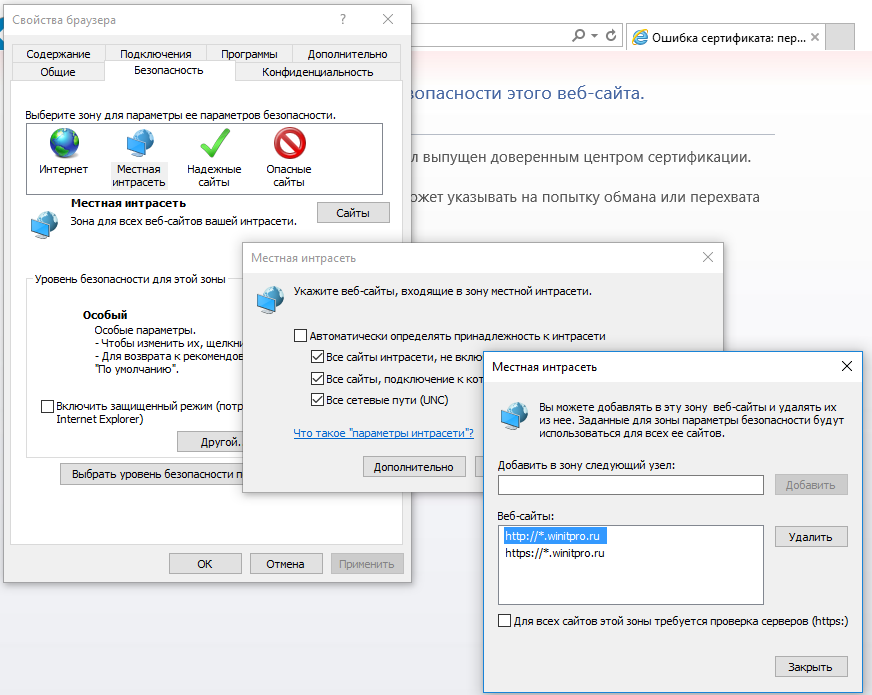

Откройте Свойства браузера -> Безопасность -> Местная интрасеть (Local intranet), нажмите на кнопку Сайты -> Дополнительно. Добавьте в зону следующие записи:

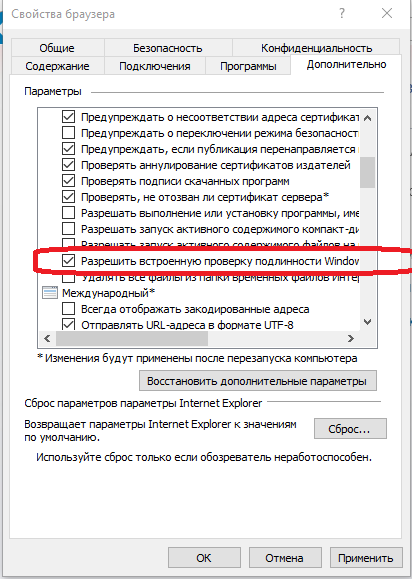

Далее перейдите на вкладку Дополнительно (Advanced) и в разделе Безопасность (Security) убедитесь, что включена опция Разрешить встроенную проверку подлинности Windows (Enable Integrated Windows Authentication).

Включаем Kerberos аутентификацию в Google Chrome

Чтобы SSO работала в Google Chrome, нужно настроить Internet Explorer вышеописанным способом (Chrome использует данные настройки IE). Кроме того, нужно отметить, что все новые версии Chrome автоматически определяют наличие поддержки Kerberos. В том случае, если используется одна из старых версий Chrome (Chromium), для корректной авторизации на веб-серверах с помощью Kerberos, его нужно запустить с параметрами:

«C:\Program Files (x86)\Google\Chrome\Application\chrome.exe” —auth-server-whitelist=»*.winitpro.ru» —auth-negotiate-delegate-whitelist=»*.winitpro.ru»

Либо эти параметры могут быть распространены через групповые политики для Chrome (политика AuthServerWhitelist) или строковый параметр реестра AuthNegotiateDelegateWhitelist (находится в ветке HKLM\SOFTWARE\Policies\Google\Chrome).

Для вступления изменений в силу нужно перезагрузить браузер и сбросить тикеты Kerberos командой klist purge (см. статью).

Настройка Kerberos аутентификации в Mozilla Firefox

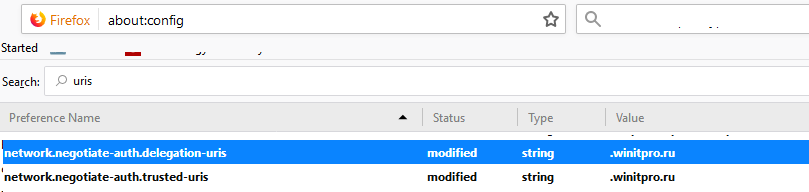

По умолчанию поддержка Kerberos в Firefox отключена, чтобы включить ее, откройте окно конфигурации браузера (в адресной строке перейдите на адрес about:config). Затем в следующих параметрах укажите адреса веб-серверов, для которых должна использоваться Kerberos аутентификация.

Проверить, что ваш браузер работает через аутентифицировался на сервере с помощью Kerberos можно с помощью Fiddler или команды klist tickets.