Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

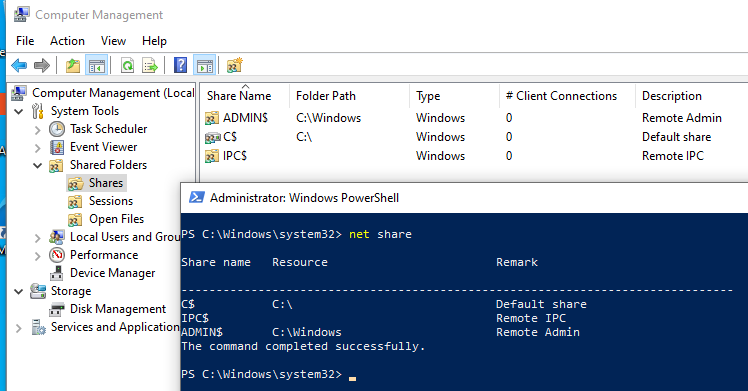

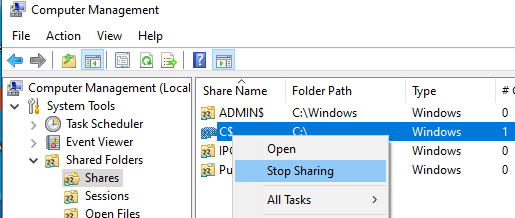

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером ( compmgmt.msc ), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду net share , вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

- Admin$ — Remote admin (это каталог %SystemRoot%)

- IPC$ — Remote IPC (используется в named pipes)

- C$ — Default Share

Если на компьютере имеются другие разделы, которым назначена буква диска, они также автоматически публикуются в виде административных шар ( D$ , E$ и т.д.). Если вы предоставляете общий доступ к принтеру, то должна быть шара Print$ или FAX$ — при использовании факс-сервера.

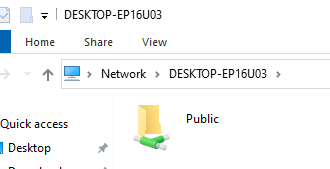

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок ( \\computername ), вы не увидите их в списке доступных общих SMB каталогов.

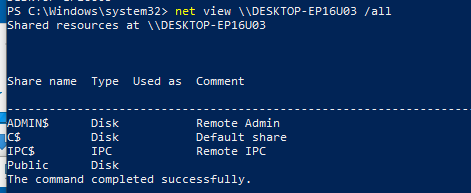

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

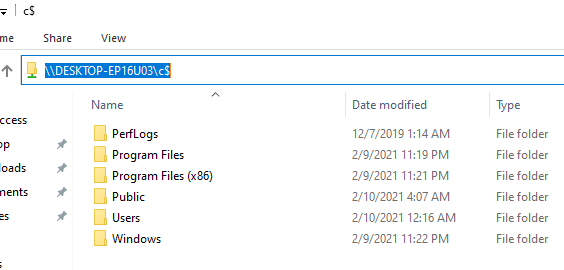

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например, \\computername\c$ . Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

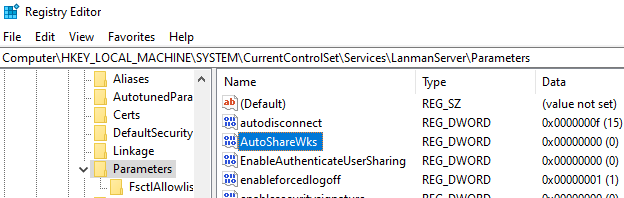

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

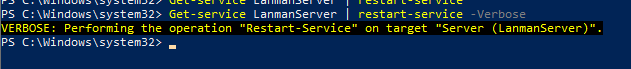

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

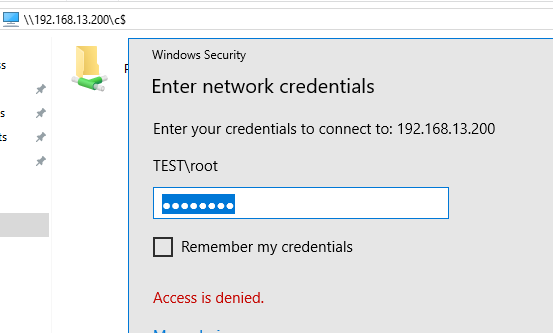

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

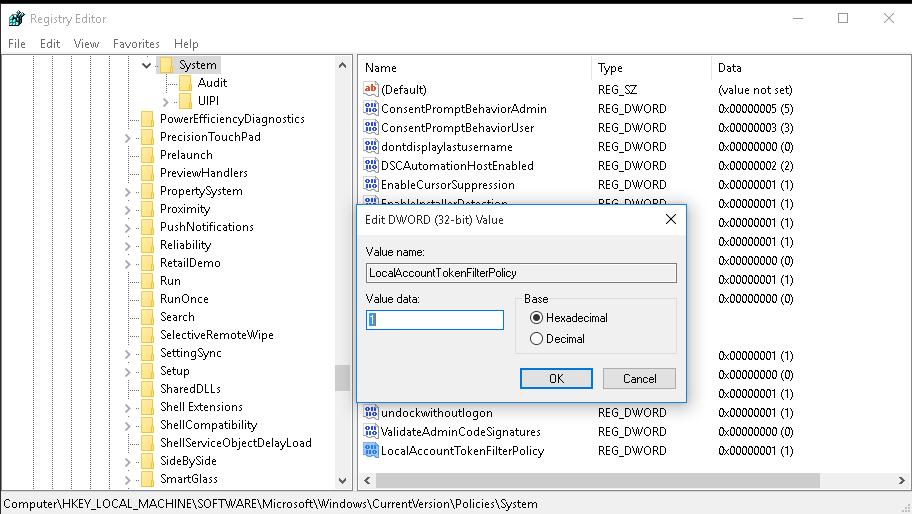

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

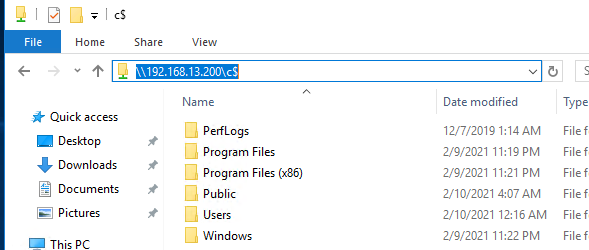

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Как включить admin$ share on Windows 7

Итак в процессе исполнения свой задумки для интерактивного взаимодействия с удаленными системами в домене я возобновил использование пакета программ именуемого, как pstools. Но вот в чем беда при подключении к некоторым из них в консоли я наблюдал вот такую вот строку

Make sure that the default admin$ share is enabled on W7X86.

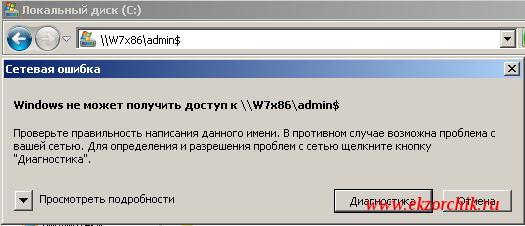

Говорящую, что на удаленной системе не включен общий ресурс именуемый, как admin$. А вот для работы psexec Он очень необходим. Вот сейчас я разберу все действия которые я применил, чтобы активировать данный ресурс на всех компьютерах домена и что будет если этот ресурс будет выключен (на 100%). Если ресурс admin$ выключен то удаленно просмотреть его не удасться, т. е. Запрос вида: \\host\c$ \\host\admin$ не отобразит ничего какими бы административными правами Вы как администратор домена не обладали.

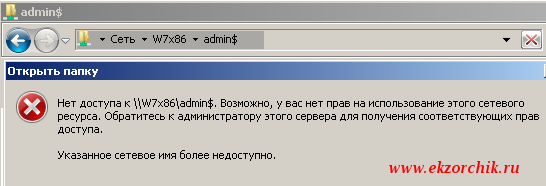

Если такого нет? \\W7X86\admin$

Выгрузить таблицу по всем сервисам системы, чтобы проанализировать в удобном виде какой сервис отвечает за доступ к ресурсам систем Windows:

C:\Windows\system32>wmic /output:»service.html» service list full /format:htable

За доступ к шаре admin$ отвечает сервис именуемый, как LanmanServer

Обеспечивает поддержку общий доступ к файлам, принтерам и именованным каналам для данного компьютера через сетевое подключение. Если служба остановлена, такие функции не удастся выполнить. Если данная служба неразрешена, не удастся запустить любые явно зависимые службы..

C:\Windows\system32>sc config lanmanserver start= disabled

C:\Windows\system32>net stop lanmanserver

Следующие рабочие станции имеют сеансы на сервере:

Продолжить операцию? (Y-да/N-нет) [Y]: y

Следующие рабочие станции имеют на сервере сеансы с открытыми файлами:

Продолжить операцию? (Y-да/N-нет) [N]: y

Служба «Сервер» останавливается.

Служба «Сервер» успешно остановлена.

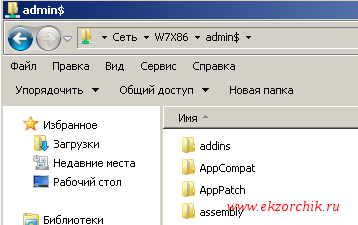

Пробую открыть admin$ (W7X86\admin$)

или же такое информационное окно:

И соответственно подключиться через утилиту psexec к компьютеру у меня не удасться, а если она запущена:

C:\Windows\system32>sc config lanmanserver start= auto

C:\Windows\system32>net start lanmanserver

Служба «Сервер» запускается.

Служба «Сервер» успешно запущена.

То та учетная запись которая обратилась к этому ресурсу, как локального так и удаленного компьютера увидит перечень файлов и каталогов директории c:\Windows\ если обладает Административными правами.

Чтобы в домене ко всем ресурсам можно было обратиться имея права Администратора домена то можно добавить в дефолтную групповую политику домена следующую настройку:

DC (Server 2008 R2 Ent SP1): — Start — Control Panel — Administrative Tools — Group Policy Management — Group Policy Management — Forest: polygon.local — Domains — polygon.local — Default Domain Policy — Edit — Default Domain Policy [srv-dc.polygon.local] — Computer Configuration — Preferences — Control Panel Settings — Services — New — Service:

вкладка: General

- Startup: Automatic

- Service name: LanmanServer

- Service action: Start service

- Log on as: Local System account

вкладка: Recovery

- First failure: Restart the Service

- Second failure: Restart the Service

после нажимаю Apply — OK. Теперь на станциях на которые до этого момента я не мог зайти через \\host\admin$ зайти с правами Администратора домена зайти смогу, но только когда станции будут перезагружены, а за этот момент у меня отвечает политика по ежедневному выключению рабочих станций в целях экономии электроэнергии → GPO_Shutdown

Для проверки применения политики запуска сервиса я выключил службу и перезагрузился, после проверяю как отработала политика:

C:\Windows\system32>sc query lanmanserver

Тип : 20 WIN32_SHARE_PROCESS

Состояние : 4 RUNNING

(STOPPABLE, PAUSABLE, IGNORES_SHUTDOWN)

Код_выхода_Win32 : 0 (0x0)

Код_выхода_службы : 0 (0x0)

Все как и задумано, теперь я могу пользоваться утилитой psexec для удаленного исполнения своих скриптов, можно конечно использовать групповые политики, только вот результат у них появляется либо в момент авторизации в системе/завершении сеанса (Log on/Log off), либо же после загрузки/выключения (load/shutdown), а мне же нужно в режиме реального времени. Так что оба способа достаточны для выполнения поставленных задач. Может конечно многих моментов в этой заметке я не рассмотрел, а лишь те которые привели меня к решению поставленной самому себе задачи, так что для кого-то все выше указанное может не сработать. Я же буду ее дополнять если у меня что-то не будет отрабатывать. На этом я прощаюсь с Вами читатели моего блога, с уважением ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Enable windows admin share

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I am trying to prep my server for psexec, but it keeps stating that the admin$ is not available. How can I enable this share? This is Server 2008 R2 and lot of artiicles I see give registry hacks for paths which do not exist.

Answers

To get a better understanding, please help us clarify the following questions:

1. How did you prepare the server for psexec?

2. What message did you receive?

Meanwhile, the PsExec instruction maybe helpful for you:

This posting is provided «AS IS» with no warranties, and confers no rights. Please remember to click «Mark as Answer» on the post that helps you, and to click «Unmark as Answer» if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

All replies

To get a better understanding, please help us clarify the following questions:

1. How did you prepare the server for psexec?

2. What message did you receive?

Meanwhile, the PsExec instruction maybe helpful for you:

This posting is provided «AS IS» with no warranties, and confers no rights. Please remember to click «Mark as Answer» on the post that helps you, and to click «Unmark as Answer» if a marked post does not actually answer your question. This can be beneficial to other community members reading the thread.

Have you tried the suggestions? If there is any update about this issue, please let us know.

Have a nice day!

Note When you are prompted, type y, and then press ENTER to stop the services that depend on the Srvnet service

after doing the above procedure go to the command prompt and type