- Enable windows authentication chrome

- Для чего нужна сквозная аутентификация в Google Chrome

- Методы настройки SSO в Google Chrome

- Параметры управления белым списком сайтов для SSO

- Настройка встроенной аутентификацию Windows в Google Chrome локально

- Настройка сквозной авторизации через реестр

- Настройка встроенной аутентификацию Windows в Google Chrome через GPO

- Настройка Kerberos аутентификации в различных браузерах

- Настройка Kerberos аутентификации в Internet Explorer

- Включаем Kerberos аутентификацию в Google Chrome

- Настройка Kerberos аутентификации в Mozilla Firefox

- Configure Chrome To Allow Windows Authentication Without Prompting

- Question / Problem:

- Answer / Solution:

- Google Chrome: сквозная проверка подлинности Windows

Enable windows authentication chrome

Добрый день! Уважаемые читатели и гости одного из посещаемых IT блогов Рунета Pyatilistnik.org. В прошлый раз мы с вами подробно разобрали реальные примеры использования утилиты Robocopy. Мне понравилось, что статья получила столько отзывов и комментариев. Сегодня я хочу вас научить производить настройку SSO в Google Chrome, чтобы пользователи не вводили свои учетные данные, а сразу попадали на корпоративные ресурсы, тем самым экономя свое время, мы поговорим про сквозную авторизацию.

Для чего нужна сквозная аутентификация в Google Chrome

Когда у вас в компании уже построена инфраструктура на базе домена Active Directory, то это подразумевает использование одной учетной записи на всех сервисах компании. Так как сейчас у сотрудника не обязательно есть только компьютер, у него может быть рабочий, планшет, телефон, ноутбук. Все эти устройства давно так же заводятся в домен и управляются централизовано. Когда вы включаете в компании политику стойкости пароля (PSO), то тем самым вы вынуждаете сотрудника делать его пароль очень сложным. Это за собой влечет сложность ввода учетных данных на мобильных устройствах, отнимая время вашего хелпдеска. Дабы всем упростить жизнь, есть такое понятие, как SSO (Single Sign On), если перевести на русский, это это единая точка входа.

Идея сквозной аутентификации очень проста, вы входите один раз под своей корпоративной учетной записью на устройство, а далее все сервисы компании на которых настроена SSO, для вас доступны без ввода логина и пароля. Согласитесь, что это очень удобно. Так мы например, недавно производили настройку SSO для ManageEngine ServiceDesk или для vCenter Server. Благодаря этому могу выделить плюсы:

- Удобство для пользователей, что влечет экономию простоя их рабочего времени

- Экономия времени сотрудников технической поддержки

- Простота доступа к новым сервисам компании

- Более высокая безопасность

Методы настройки SSO в Google Chrome

Я могу выделить вот такие методы сквозной аутентификации в данном браузере:

- Брать список надежных узлов в Internet Explorer

- Настройка через командную строку

- Настройка через реестр Windows

- Настройка через групповую политику

Параметры управления белым списком сайтов для SSO

В Google Chrome есть ряд настроек, которые отвечают за автоматический sso login.

- AuthNegotiateDelegateWhitelist (Белый список серверов Kerberos для передачи прав) — данный параметр говорит Google Chrome, для каких сервисов необходимо предоставлять данные встроенной аутентификацию Windows. Допускается указание названий серверов через запятую и использование подстановочных знаков (*).

- AuthServerWhitelist (Белый список аутентификации сервера) — в данный список вносятся сервера, для которых будет включен вход sso login. Тут ваш браузер будет ждать запрос от прокси-сервера или сервера, внесенного в этот список. Если вы не зададите данный параметр, то при обращении на сервер, где вы хотите, чтобы работала сквозная авторизация, Google Chrome будет проверять является ли данный адрес частью зоны интранет, напоминаю, это он берет из Internet Explorer, если сайт в интранет не входит (Местная интрасеть), то он сделает вывод, что сайт является частью интернета и будет игнорировать сквозной вход на сервер.

Настройка встроенной аутентификацию Windows в Google Chrome локально

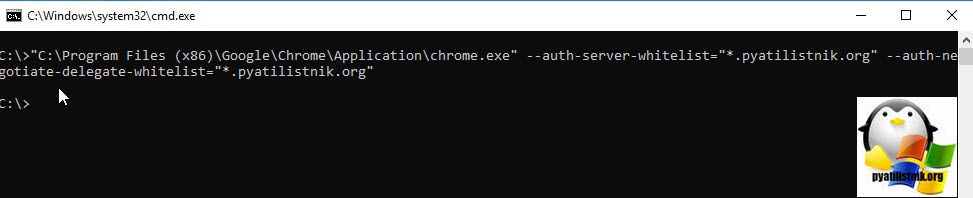

Данный метод позволит вам локально настроить ваш Google Chrome для входа на нужный ресурс с помощью встроенной аутентификацию Windows (сквозная авторизация). Открываем командную строку от имени администратора и вводим команду, в моем примере я буду настраивать вход без ввода учетных данных для ресурса https://pyatilistnik.org.

Пробуем теперь перезапустить ваш браузер и проверить автоматический вход на нужный вам сервис. Обратите внимание, что в итоге задали все те же две настройки auth-server-whitelist и auth-negotiate-delegate-whitelist.

Настройка сквозной авторизации через реестр

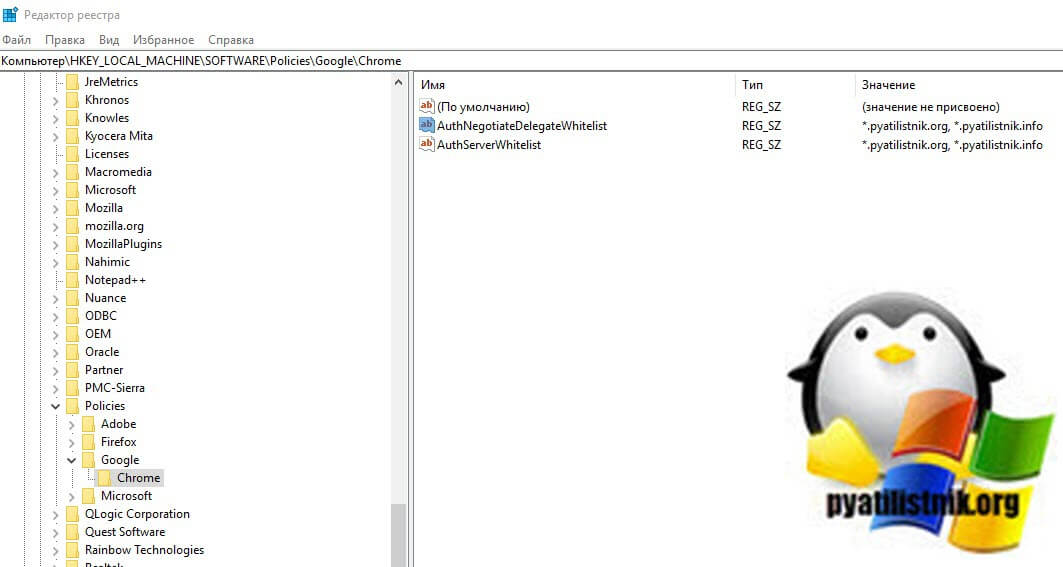

Выше мы выяснили, что у хрома есть два параметра auth-server-whitelist и auth-negotiate-delegate-whitelist. Оба параметра являются всего лишь ключами реестра Windows. Вот вам две ветки реестра, где вы найдете нужные ключи реестра.

Тут должны быть ключи с типом REG_SZ. Все записи начинаются со знака *.имя домена и перечисляются через запятую. После внесения или создания данных ключей, вам нужно перезапустить Google Chrome.

Так же можно создать ключ REG_SZ с именем AuthSchemes — указывает, какие схемы HTTP-аутентификации поддерживаются Google Chrome. Возможные значения: «basic», «digest», «ntlm» и «gotiate». Разделите несколько значений запятыми. Если эта политика не установлена, будут использоваться все четыре схемы.

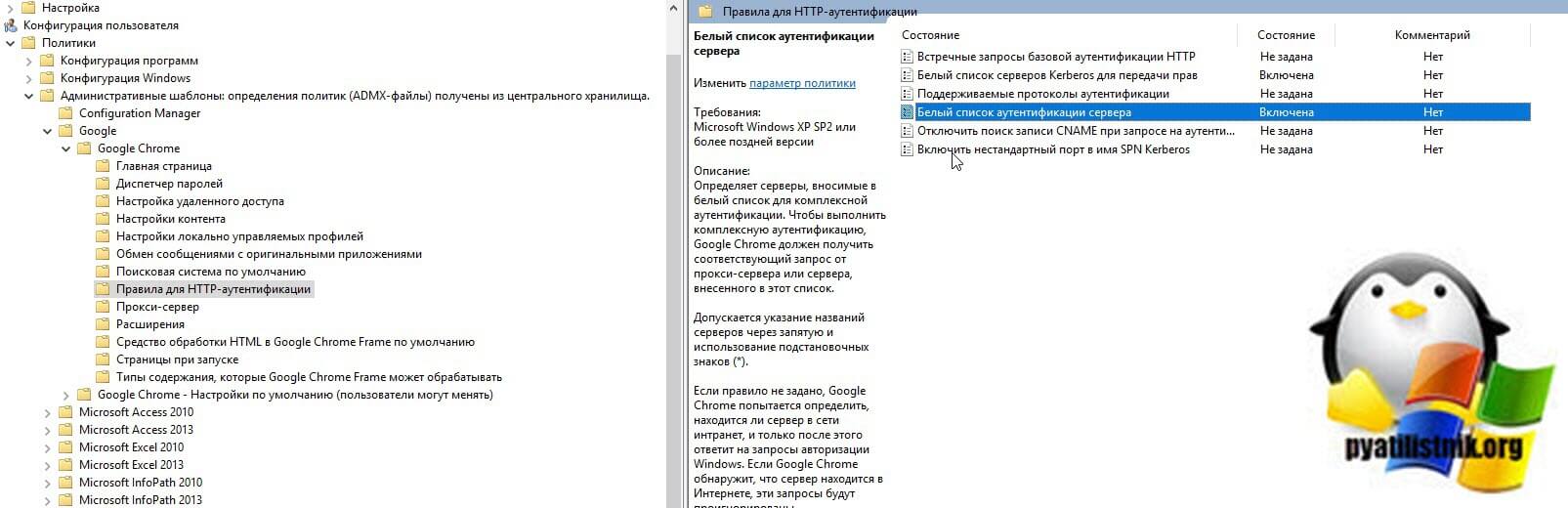

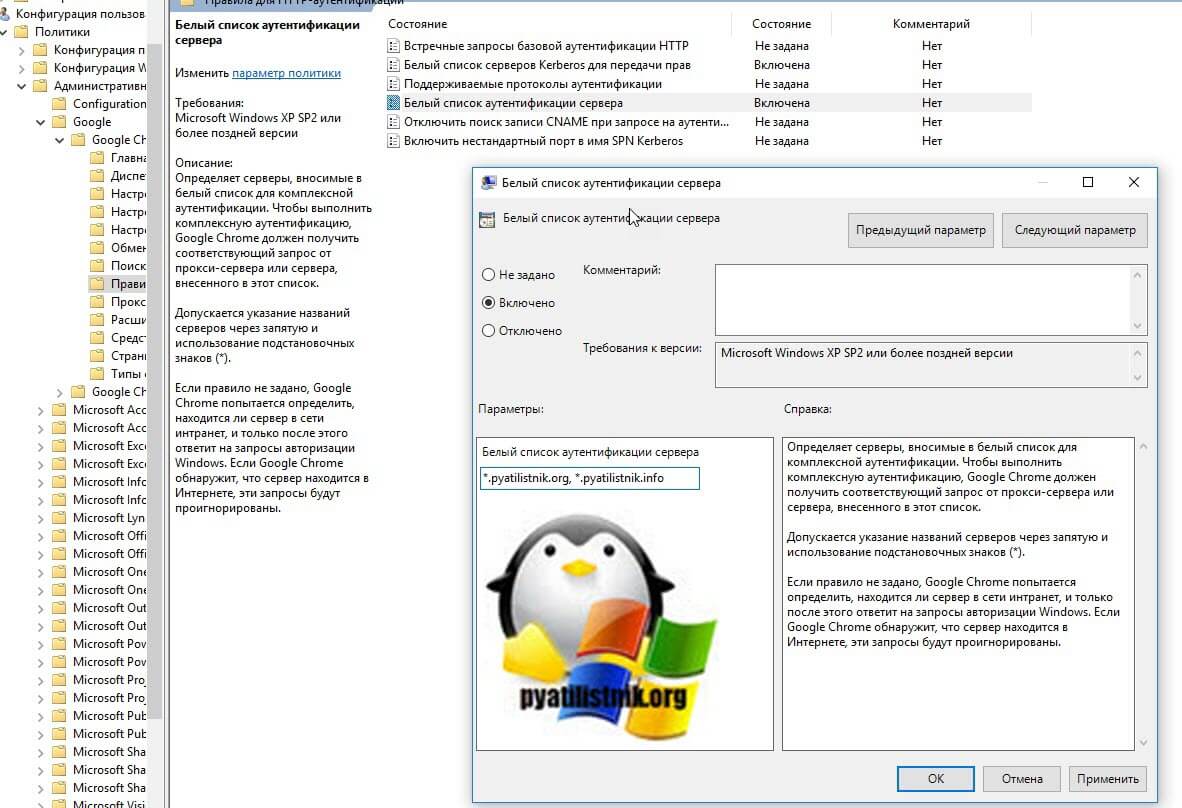

Настройка встроенной аутентификацию Windows в Google Chrome через GPO

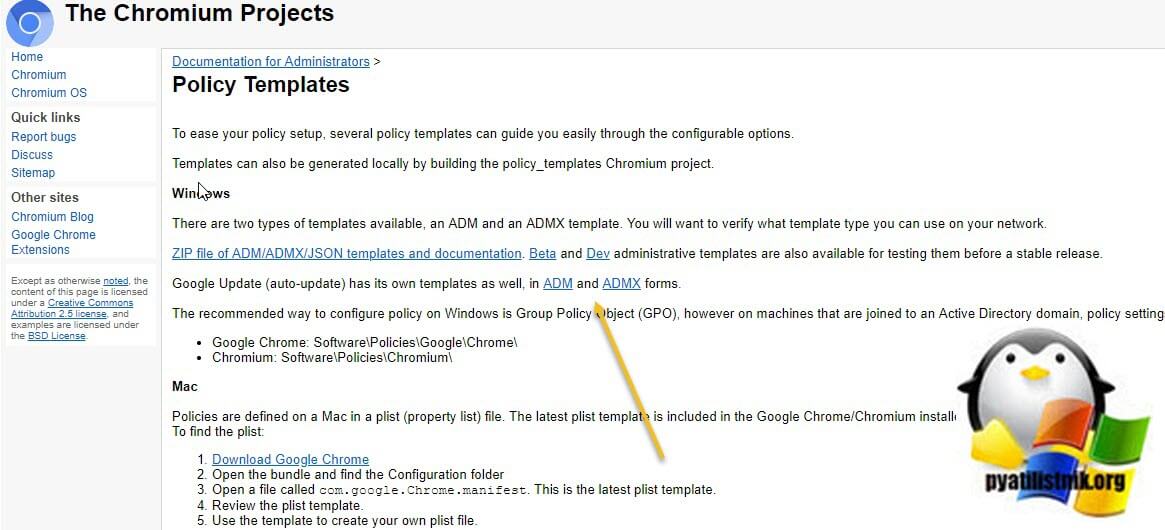

Когда у вас большая компания и огромный штат сотрудников, вам для быстрого распространения настроек, подойдет использование объектов групповой политики. Для этого у вас должен быть создан центральный репозиторий политик и скопирован в него последний набор ADMX шаблонов для Google Chrome.

Как импортировать шаблон настроек Google Chrome в ваш репозиторий, я уже подробно рассказывал, смотрим по ссылке. Создаем новый объект GPO или используем уже существующий. Напоминаю, что все настройки вы можете применять, как к компьютерам, так и к пользователям. Я буду применять к сотрудникам, перейдите в раздел:

Вводим тут сервер через запятую.

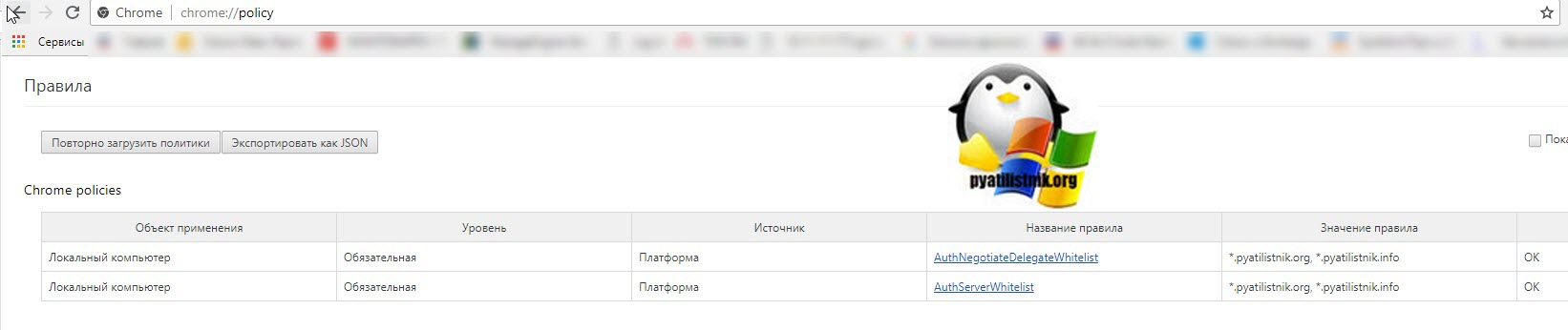

Далее вы обновляете групповые политики у пользователя на рабочей станции и можете проверить сквозную аутентификацию. Так же в Google Chrome, в адресной строке введите адрес chrome://policy/. Тут вы можете увидеть прилетевшие политики. Так же есть кнопка обновления «Повторно загрузить политики».

Настройка SSO в Google Chrome для Azure

Если вы произвели интеграцию вашего Active Directory в облако Azure, то для работы Single Sign On есть расширение «Windows 10 Accounts«. Используйте это расширение для входа на поддерживаемые веб-сайты с учетными записями в Windows 10. Если у вас есть удостоверение, поддерживаемое Microsoft, в Windows 10, вам не потребуется вводить учетные данные для входа на поддерживаемые веб-сайты. Вам нужно будет использовать это расширение, если ваша организация внедрила политику условного доступа. В настоящее время это расширение поддерживает удостоверения Azure Active Directory.

Настройка Kerberos аутентификации в различных браузерах

В этой статья, мы рассмотрим, как настроить Kerberos аутентификацию для различных браузеров в домене Windows для прозрачной и безопасной аутентификации на веб-серверах без необходимости повторного ввода пароля в корпоративной сети. В большинстве современных браузерах (IE, Chrome, Firefox) имеется поддержка Kerberos, однако, чтобы она работала, нужно выполнить несколько дополнительных действий.

Чтобы браузер мог авторизоваться на веб-сервере, нужно, чтобы были выполнены следующие условия:

- Поддержка Kerberos должны быть включена на стороне веб-сервера (пример настройки Kerberos авторизации на сайте IIS)

- Наличие у пользователя прав доступа к серверу

- Пользователь должен быть аутентифицирован на своем компьютере в Active Directory с помощью Kerberos (должен иметь TGT — Kerberos Ticket Granting Ticket).

К примеру, мы хотим разрешить клиентам Kerberos авторизацию через браузер на всех веб серверах домена winitpro.ru (нужно использовать именно DNS или FQDN, а не IP адрес веб сервера)

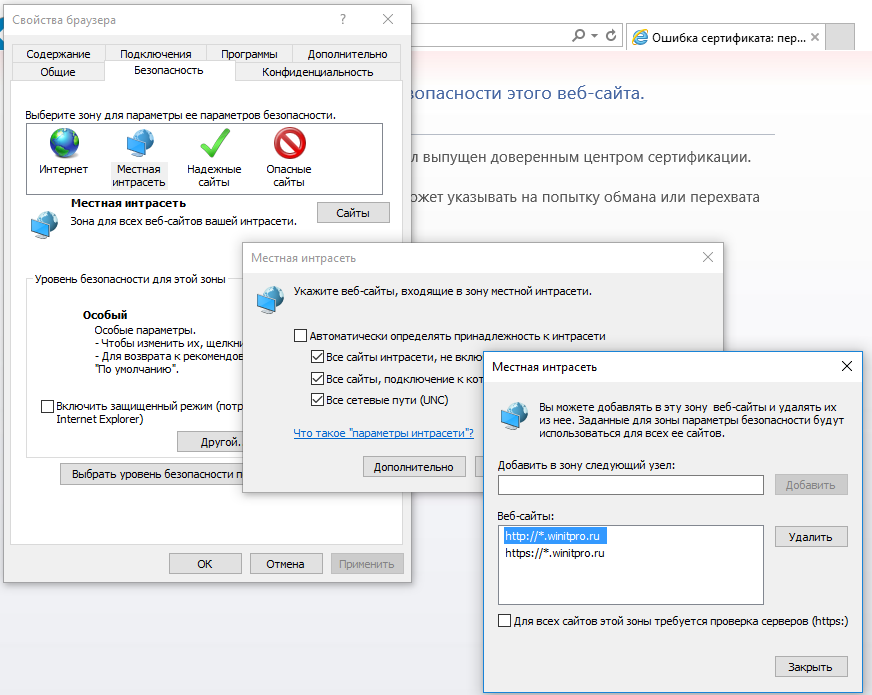

Настройка Kerberos аутентификации в Internet Explorer

Рассмотрим, как включить Kerberos аутентификацию в Internet Explorer 11.

Откройте Свойства браузера -> Безопасность -> Местная интрасеть (Local intranet), нажмите на кнопку Сайты -> Дополнительно. Добавьте в зону следующие записи:

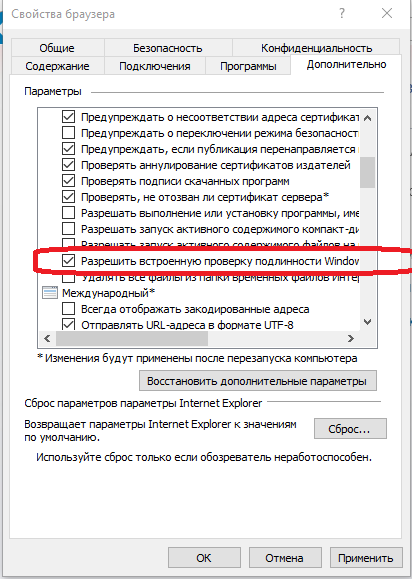

Далее перейдите на вкладку Дополнительно (Advanced) и в разделе Безопасность (Security) убедитесь, что включена опция Разрешить встроенную проверку подлинности Windows (Enable Integrated Windows Authentication).

Включаем Kerberos аутентификацию в Google Chrome

Чтобы SSO работала в Google Chrome, нужно настроить Internet Explorer вышеописанным способом (Chrome использует данные настройки IE). Кроме того, нужно отметить, что все новые версии Chrome автоматически определяют наличие поддержки Kerberos. В том случае, если используется одна из старых версий Chrome (Chromium), для корректной авторизации на веб-серверах с помощью Kerberos, его нужно запустить с параметрами:

«C:\Program Files (x86)\Google\Chrome\Application\chrome.exe” —auth-server-whitelist=»*.winitpro.ru» —auth-negotiate-delegate-whitelist=»*.winitpro.ru»

Либо эти параметры могут быть распространены через групповые политики для Chrome (политика AuthServerWhitelist) или строковый параметр реестра AuthNegotiateDelegateWhitelist (находится в ветке HKLM\SOFTWARE\Policies\Google\Chrome).

Для вступления изменений в силу нужно перезагрузить браузер и сбросить тикеты Kerberos командой klist purge (см. статью).

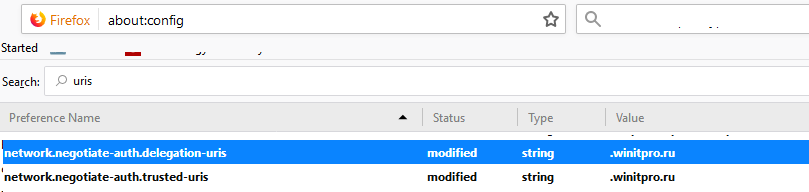

Настройка Kerberos аутентификации в Mozilla Firefox

По умолчанию поддержка Kerberos в Firefox отключена, чтобы включить ее, откройте окно конфигурации браузера (в адресной строке перейдите на адрес about:config). Затем в следующих параметрах укажите адреса веб-серверов, для которых должна использоваться Kerberos аутентификация.

Проверить, что ваш браузер работает через аутентифицировался на сервере с помощью Kerberos можно с помощью Fiddler или команды klist tickets.

Configure Chrome To Allow Windows Authentication Without Prompting

Question / Problem:

Windows Integrated Authentication allows a user’s Active Directory credentials to pass through their browser to a web server. Windows Integrated Authentication is enabled by default for Internet Explorer but not Google Chrome or Mozilla Firefox. Users who use the non-Microsoft browsers will receive a pop-up box to enter their Active Directory credentials before continuing to the website. This adds additional steps and complexity for users who are using web based applications.

Answer / Solution:

To resolve the issue in Chrome, add your site into the Trusted Sites zone in Internet Properties and set «Automatic logon with current user name and password» in Local Intranet and Trusted Sites zones.

Here are the steps to configure Chrome:

Browse to chrome://settings or Open the ‘Customize’ menu (upper right corner) in Chrome and select Settings.

Scroll down to the bottom of the page and click on ‘Advanced’ to show more settings.

In the ‘System’ section, click on ‘Open proxy settings.’

Click the ‘Security tab > Trusted Sites icon’, then click the ‘Sites’ button and enter the URL of your Trusted Site, then click Add. This should be your TotalAgility site URL. See the attached screenshot.

Click ‘Close’ to close the Trusted Sites window.

Click on ‘Security tab > Local intranet’ then the ‘Custom level. ‘ button.

Scroll to the bottom and select the ‘Automatic logon with current user name and password’ option. It’s under the ‘Authentication > Logon’ section. See the attached screenshot.

Click OK to save the changes.

Do steps 6 and 7 for the ‘Trusted Sites’ zone also.

Click OK to save all the changes and close the Properties window.

Google Chrome: сквозная проверка подлинности Windows

ИТ-отдел рассматривает возможность установки и автоматического развертывания браузера Google Chrome на более чем 100 рабочих столах. Одно из требований — для прохождения учетных данных домена. Желаемое поведение такое же, как в Internet Explorer.

Возникла проблема при просмотре ресурсов интрасети. Сайты интрасети, для которых требуется проверка подлинности Active Directory, отображают диалоговое окно «Требуется проверка подлинности».

Для каждого сайта вы должны ввести свои учетные данные домена.

Вопрос. Поддерживает ли в настоящее время или планирует ли Google Chrome сквозную аутентификацию Windows? Если да, то как настроить этот параметр безопасности?

Это было включено в стабильную версию Chrome 5.x по состоянию на май 2010 года. Она работает аналогично Internet Explorer в том, что URL-адреса «Интранет» (без точек в адресе) будут пытаться выполнить единый вход в систему по запросу сервера.

Чтобы включить сквозную передачу для других доменов, вам нужно запустить Chrome с дополнительным параметром командной строки:

Задний план

Согласно списку проблем Google для Chromium , об этой проблеме было сообщено в сентябре 2008 года. Функция сквозного прохождения NTLM была, по-видимому, предоставлена команде Google Summer of Code. Похоже, это будет работать летом 2009 года на Google Summer of Code .

Это хорошая новость, и мы надеемся, что она поднимет репутацию Chrome на предприятии. Интранет настолько распространен, и адаптировать браузер сложно без этой функции.

Вы настраиваете белый список NTLM, запуская Chrome с этим дополнительным параметром:

Chrome теперь имеет сквозную аутентификацию Windows, которая будет работать на любом хосте без домена. Если вы используете домены на всех сайтах интрасети, вам нужно будет использовать параметр командной строки —auth-server-whitelist .

Chrome был обновлен (версия 5+) и имеет следующее:

В Windows он интегрируется с настройкой зон интрасети в «параметрах Интернета».

В Windows , только , если переключатель командной строки нет, разрешенный список состоит из этих серверов в зоне безопасности локального компьютера или локальной интрасети (например, когда хост в URL включает в себя «» характер она находится за пределами Зона безопасности локальной интрасети), которая представляет собой поведение, присутствующее в IE.

Если вызов поступает с сервера, находящегося за пределами разрешенного списка, пользователю необходимо ввести имя пользователя и пароль.

Для других ОС вы можете использовать переключатель командной строки:

Это не входит в Google Chrome; однако вы можете попробовать запустить локальную прокси-службу, которая поддерживает NTLM. Это должно быть установлено на каждом рабочем столе, а Chrome должен быть настроен для использования прокси.

Я не могу сказать вам, запланировано это или нет, но его нет в текущей версии.

Он основан на браузере с открытым исходным кодом, Chromium. Если вы хотите такую функцию, вы можете заплатить кому-нибудь, чтобы добавить ее.