- ESET CONNECT

- Решение проблем, связанных с настройкой файервола в ESET Smart Security , Файервол, ESET Smart Security

- файервол;

- Eset firewall and windows firewall

- Solution

- Firewall

- In computer networks, firewalls block or allow network traffic, based on a set of predefined or dynamic rules and policies. They protect networks and computers against intrusion from potentially dangerous black-hats as well as from attacks that might enable them to take over the devices and misuse them for malicious purposes.

- What is firewall?

- The term “firewall” originally referred to a structure that is supposed to confine fire within a closed space, thus hampering its spread and mitigating its harmful effects on humans and property.

- Read more

- How do firewalls work?

- Read more

ESET CONNECT

Единая точка входа для ресурсов ESET

Войти через социальные сети

Решение проблем, связанных с настройкой файервола в ESET Smart Security , Файервол, ESET Smart Security

При наличии каких-либо проблем с настройкой соединений и других, связанных с файерволом, проще всего сначала переключиться в Интерактивный режим в разделе Персональный файервол -> Режим фильтрации. После настройки всех необходимых соединений и/или решения имеющихся проблем режим файервола можно вернуть в исходный или изменить на другой более удобный (кроме Автоматического).

Также стоит не забыть снять галочку с Дополнительные настройки -> Игровой режим -> Включить игровой режим.

(Почти все рассматриваемые настройки находятся в разделе Дополнительные настройки (клавиша F5) -> Сеть -> Персональный файервол)

Описание наиболее распространенных проблем.

1. Блокирование подключений какой-либо программы.

Решение.

В разделе Персональный файервол -> Режим фильтрации переключиться в Интерактивный режим, сохранить изменения -> Запустить проблемную программу -> Проделать в программе необходимые для подключения действия -> В появившемся окне с запросом на соединение поставить галочку «Запомнить действие (создать правило)» и нажать кнопку «Разрешить».

Либо не меняя режим фильтрации: Правила и зоны -> Редактор зон и правил, нажать кнопку «Настройки. » -> На вкладке «Правила» нажать кнопку «Создать» -> В появившемся диалоговом окне вручную ввести все необходимые данные и нажать кнопку «ОК».

2. Создание правила для программ вида «Запретить все, кроме. »

Решение.

В появившемся запросе на соединение нажать «Показать параметры». Для необходимых IP-адресов выбрать «Пользовательское правило», в появившемся окне нажать «ОК».

А далее при запросе с ненужного IP-адреса выбрать поставить галочку «Запомнить действие (создать правило)» и нажать кнопку «Запретить».

3. Блокирование общего доступа к файлам и принтерам в доверенной зоне.

Решение.

Дополнительные настройки и IDS -> включить галочку «Разрешить общий доступ к файлам и принтерам в доверенной зоне».

4. Блокирование IPTV.

Решение.

Правила и зоны -> Редактор зон и правил, нажать кнопку «Настройки. » -> На вкладке «Правила» нажать кнопку «Создать» -> В появившемся диалоговом окне:

— В поле «Имя» напишите IGMP

— В поле «Направление» выберите «Любое»

— В поле «Действие» выберите «Разрешить»

— В поле «Протокол» нажмите кнопку «Выбрать протокол. » и выберите из списка протокол IGMP (Не перепутайте с ICMP).

После проделанных операций нажмите кнопку «ОК», на вопрос о неточности правила отвечаем «Да».

Далее запускаем программу для просмотра IPTV, в появившемся окне с запросом на соединение поставить галочку «Запомнить действие (создать правило)» и нажать кнопку «Разрешить».

5. Блокирование роутера, домашних групп/сетей и т.п.

Решение.

1) Правила и зоны -> Доверенная зона -> Выбрать свою зону(сеть) и выставить «Разрешить общий доступ».

2) Если не помогает, Правила и зоны -> Редактор зон и правил -> Переключиться в подробный режим просмотра правил -> снять галочку «Блокировать исходящие запросы NETBIOS».

3) Если не помогает, Правила и зоны -> Редактор зон и правил -> Переключиться в подробный режим просмотра правил -> снять галочку «Блокировать входящие запросы NETBIOS».

4) Если не помогает, Правила и зоны -> Редактор зон и правил -> вкладка Зоны -> Выбрать «Адреса исключены из активной защиты (IDS)» и нажать кнопку «Изменить» -> В появившемся окне на вкладке «Настройка зоны» добавить необходимые IP-адреса.

5) Если вдруг не помогает, выбрать раздел «Дополнительные настройки и IDS».

5.1) Снять галочку «Блокировать небезопасные адреса после обнаружения атаки».

5.2) Если не помогает, снять галочки с «Обнаружение атаки путем подделки записей кэша ARP», «Обнаружение атаки путем подделки записей кэша DNS».

5.3) Если не помогает, снять галочки с «Обнаружение атаки сканирования портов TCP» и «Обнаружение атаки сканирования портов UDP».

5.4) Если не помогает, снять галочку c «Обнаружены скрытые данные в протоколе ICMP».

6. Блокирование запросов из подсети.

Решение.

Правила и зоны -> Редактор зон и правил -> вкладка Зоны -> Выбрать нужную зону и нажать кнопку «Изменить» -> Вкладка Аутентификация зоны -> В появившемся окне поставить галочку «Добавление адресов и подсетей этой зоны в доверенную зону».

7. Создание блокировки адреса/адресов.

Решение.

Правила и зоны -> Редактор зон и правил, нажать кнопку «Настройки. » -> На вкладке «Правила» нажать кнопку «Создать» -> В появившемся диалоговом окне:

7.1) На вкладке «Общие»:

— «Имя» — любое

— В поле «Направление» выберите «Любое»

— В поле «Действие» выберите «Запретить»

— «Протокол» — TCP & UDP.

7.2) Переключиться на вкладку «Удаленный» -> Нажать кнопку «Добавить адрес IPv4/IPv6» -> В появившемся диалоговом окне задать или «Отдельный адрес», или «Диапазон адресов», или «Подсеть».

7.3) Нажать кнопку «ОК».

8. Создание блокировки адреса/адресов для заданной программы.

Решение.

Правила и зоны -> Редактор зон и правил, нажать кнопку «Настройки. » -> На вкладке «Правила» нажать кнопку «Создать» -> В появившемся диалоговом окне:

8.1) На вкладке «Общие»:

— «Имя» — «Запретить соединение для [имя программы.exe]»

— В поле «Направление» выберите «Любое»

— В поле «Действие» выберите «Запретить»

— «Протокол» — TCP & UDP.

8.2) Переключиться на вкладку «Локальный» -> Нажать кнопку «Обзор» -> Задать путь к нужной программе.

8.3) Переключиться на вкладку «Удаленный» -> Нажать кнопку «Добавить адрес IPv4/IPv6» -> В появившемся диалоговом окне задать или «Отдельный адрес», или «Диапазон адресов», или «Подсеть».

8.4) Нажать кнопку «ОК».

9. Обнаружение атаки путем подделки записей кэша DNS, атаки ICMP (и ряд других атак).

Решение.

9.1) Сделать системные логи (например, http://forum.esetnod32.ru/forum9/topic2687/ и/или http://forum.esetnod32.ru/forum9/topic54/) . Выложить логи в соответствующем топике. Если после проверки специалиста на форуме угроз не обнаружено, перейти к шагу 9.2.

9.2) Убедиться, что удаленные адреса, с которых идет атака, являются доверенными. Если адрес является доверенным либо в журнале файеровола показывается, что атака идет с адреса маршрутизатора (роутера), то если возможно, отключить сам маршрутизатор (роутер), и если атаки больше не происходят, включив маршрутизатор (роутер), по очереди пробовать пункты 5.4, 5.5.1, 5.5.2.

Если же атаки продолжаются и после отключения маршрутизатора либо адреса, с которых идут атаки, являются недоверенными (неизвестными), то в случае отсутствия каких-либо иных проблем отключить галочку «Дополнительные настройки и IDS» -> «Показывать уведомление при обнаружении атаки».

10. Блокировка синхронизации с сервером времени.

Решение.

Правила и зоны -> Редактор зон и правил -> Переключиться в подробный режим просмотра правил -> снять галочку «Блокировать входящие запросы SSDP (UPNP) для svchost.exe».

Если проблема не решается

имеет смысл в разделе «Дополнительные настройки и IDS» -> «Решение проблем» выставить галочку «Регистрировать все заблокированные соединения», проделать еще раз указанные выше действия, в основном окне выбрать Служебные программы -> Файлы журнала -> Персональный файервол -> В контекстном меню выбрать «Экспорт», выбрать файл для сохранения журнала и прислать его на форум с описанием проблемы.

файервол;

Файервол контролирует весь входящий и исходящий сетевой трафик, разрешая или запрещая (на основе заданных правил фильтрации) те или иные сетевые подключения. Он обеспечивает защиту от атак с удаленных компьютеров и позволяет блокировать некоторые потенциально опасные службы. Он также предоставляет защиту от вирусов для протоколов HTTP(S), POP3(S) и IMAP(S).

Основная информация

рекомендуется оставить эту функцию включенной, чтобы обеспечить защиту системы. При включенном файерволе сетевой трафик сканируется в обоих направлениях.

Оценить также правила файервола Windows

В автоматическом режиме разрешать также входящий трафик, разрешенный правилами брандмауэра Windows и не заблокированный явным образом правилами ESET.

Поведение файервола зависит от выбранного режима фильтрации. От него также зависит степень участия пользователя в процессе.

Для файервола ESET Internet Security доступны следующие режимы фильтрации:

Автоматический режим — режим по умолчанию. Этот режим подходит для пользователей, которым нравится простота и удобство использования персонального файервола, а также отсутствие необходимости создавать правила. В режиме по умолчанию можно создавать пользовательские правила, однако это не необходимо. В автоматическом режиме разрешен весь исходящий трафик системы и блокируется большая часть входящего трафика — кроме некоторого трафика из доверенной зоны (как указано в разделе IDS и расширенные параметры/Разрешенные службы) и ответов на недавний исходящий трафик.

Позволяет создать собственную конфигурацию файервола. Если обнаружено соединение, на которое не распространяется ни одно из существующих правил, на экран выводится диалоговое окно с уведомлением о неизвестном подключении. В этом диалоговом окне можно разрешить или запретить соединение, а также на основе этого решения создать правило для применения в будущем. Если принимается решение о создании нового правила, в соответствии с этим правилом все будущие соединения этого типа будут разрешены или запрещены.

Режим на основе политики

Блокирует все соединения, которые не соответствуют ни одному из ранее определенных разрешающих правил. Этот режим предназначен для опытных пользователей, которые могут создавать правила, разрешающие только нужные и безопасные соединения. Все прочие неуказанные соединения будут блокироваться файерволом.

Автоматическое создание и сохранение правил. Этот режим удобен для первоначальной настройки файервола, но его не следует использовать длительное время. Участие пользователя не требуется, потому что ESET Internet Security сохраняет правила согласно предварительно настроенным параметрам. Чтобы избежать рисков, режим обучения рекомендуется использовать только до момента создания правил для всех необходимых соединений.

Профили можно использовать для настройки поведения файервола ESET Internet Security, указывая разные наборы правил для разных ситуаций.

Включить мониторинг домашней сети

З ащищает компьютеры от входящих сетевых угроз (Wi-Fi).

Уведомлять о новых сетевых устройствах

Уведомляет, когда в сети обнаруживается новое устройство.

Дополнительно

здесь можно добавлять правила и определять принцип обработки сетевого трафика файерволом.

Здесь можно создавать зоны, состоящие из нескольких безопасных IP-адресов.

Вы можете создать исключение IDS, когда ботнет атакует ваш компьютер. Исключение можно изменить в разделе Расширенные параметры (клавиша F5) > Защита сети > Защита от сетевых атак > Исключения IDS , щелкнув Изменить .

Eset firewall and windows firewall

The ESET firewall acts as a network traffic filter that regulates communication within the local network or the internet. Using predefined rules, the firewall analyzes network communication and decides whether or not to allow it. You can configure your firewall to make exceptions for certain applications.

Solution

Firewall troubleshooting?

This article is part of a series of recommended steps to troubleshoot firewall issues. Click here to start with step 1.

Press the F5 key on your keyboard to access Advanced setup.

Click Network Protection → Firewall, expand Advanced and click Edit next to Rules.

Figure 1-1

Figure 1-2

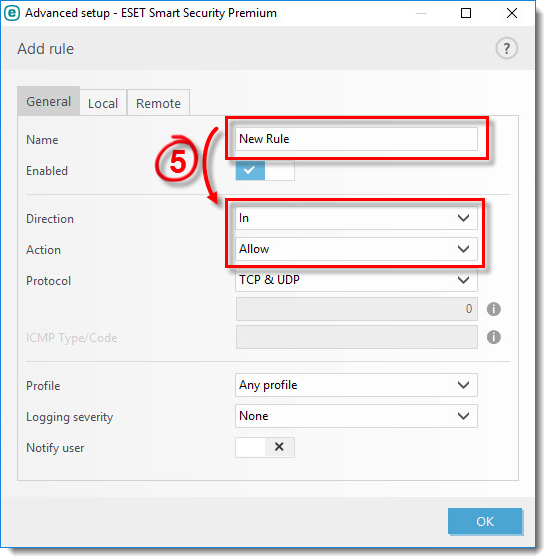

- Type a name for the rule into the Name field and select your desired options from the Direction and Action drop-down menus.

Figure 1-3

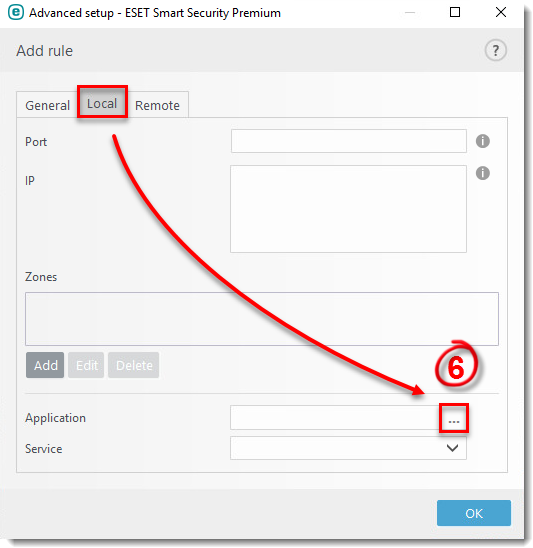

Click Local → Browse (. ).

Figure 1-4

If you are still unable to resolve your issue, email ESET Technical Support.

Firewall

In computer networks, firewalls block or allow network traffic, based on a set of predefined or dynamic rules and policies. They protect networks and computers against intrusion from potentially dangerous black-hats as well as from attacks that might enable them to take over the devices and misuse them for malicious purposes.

What is firewall?

The term “firewall” originally referred to a structure that is supposed to confine fire within a closed space, thus hampering its spread and mitigating its harmful effects on humans and property.

By analogy, in network security a firewall is a software- or hardware-based system that works as a gatekeeper between trusted and untrusted networks or its parts. It achieves this by filtering out harmful or potentially unwanted content and communication.

Read more

- Network firewalls usually fulfil this function for internal systems comprising several devices or sub-networks. This type of firewall runs on network hardware and can be easily scaled to fit businesses of any size.

- Host-based firewalls run directly on the user machines (or endpoints) and therefore can offer far more personalized filtering rules.

Most operating systems provide their own built-in host-based firewall. However, these tend to feature only basic functionality and, as widespread as they are, have probably been investigated thoroughly by the potential attackers.

The first commercial firewalls designed for computer networks were developed in the late 1980s by Digital Equipment Corporation (DEC). The technology gained prominence and became widespread over the following decade due to rapid growth of the global internet.

Spread the word and share online

How do firewalls work?

There are multiple types of firewalls, each using a different approach to traffic filtering. First generation firewalls worked as packet filters, comparing basic information such as original source and destination of the packet, the port being used, or the protocol against a predefined list of rules.

Second generation comprised the so-called stateful firewalls, which added another parameter to the filter setup, namely connection state. Based on this information, the technology could determine if the packet was starting the connection, was a part of an existing connection or wasn’t involved at all.

Third generation firewalls were built to filter information across all layers of the OSI model – including the application layer – allowing them to recognize and understand applications as well as some of the widely-used protocols such as File Transfer Protocol (FTP) and Hypertext Transfer Protocol (HTTP). Based on this information, the firewall can detect attacks trying to circumvent it via an allowed port or misuse of a protocol.

The latest firewalls still belong to the third generation, however they are often described as “next-generation” (or NGFW). They combine all the previously used approaches with deeper inspection of the filtered content, e.g. matching it against a detection database to identify potentially harmful traffic.

These modern firewalls often come with additional security systems built into them such as virtual private networks (VPN), intrusion prevention and detection systems (IPS/IDS), identity management, application control and web-filtering.

Third generation firewalls were built to filter information across all layers of the OSI model – including the application layer – allowing them to recognize and understand applications as well as some of the widely-used protocols such as File Transfer Protocol (FTP) and Hypertext Transfer Protocol (HTTP). Based on this information, the firewall can detect attacks trying to circumvent it via an allowed port or misuse of a protocol.

The latest firewalls still belong to the third generation, however they are often described as “next-generation” (or NGFW). They combine all the previously used approaches with deeper inspection of the filtered content, e.g. matching it against a detection database to identify potentially harmful traffic.

Read more

These modern firewalls often come with additional security systems built into them such as virtual private networks (VPN), intrusion prevention and detection systems (IPS/IDS), identity management, application control and web-filtering.